Kryptografie/Schlüssellängen: Unterschied zwischen den Versionen

| Zeile 22: | Zeile 22: | ||

<noinclude> | <noinclude> | ||

== Anhang == | == Anhang == | ||

=== Siehe auch === | === Siehe auch === | ||

Version vom 19. April 2024, 13:37 Uhr

Empfehlungen

| Verfahren | Schlüssellänge |

|---|---|

| Asymmetrische Public-Key-Kryptographie | 4096 Bit |

| Kryptographie mit elliptischen Kurven | 512 Bit |

| Symmetrische Algorithmen | 256 Bit |

Schlüssellängen müssen regelmäßig angepasst werden

- Auswahlkriterien für Algorithmus und Schlüssellänge

- Wert der Informationen

- Dauer des Schutzes

- Jahre, die Daten vertraulich bleiben müssen

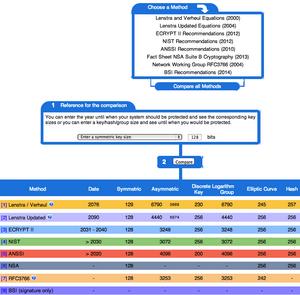

keylength.com

keylength.com - Vergleich von Schlüssellängen

Beschreibung

Schlüssellänge

Bei den meisten kryptographischen Funktionen ist die Schlüssellänge ein wichtiger Sicherheitsparameter

- Sowohl akademische als auch private Organisationen geben Empfehlungen und mathematische Formeln zur Annäherung an die für die Sicherheit erforderliche Mindestschlüsselgröße.

- Trotz der Verfügbarkeit dieser Veröffentlichungen bereitet die Wahl einer geeigneten Schlüssellänge zum Schutz Ihres Systems vor Angriffen nach wie vor Kopfzerbrechen, da Sie all diese Papiere lesen und verstehen müssen.

Mindestsicherheitsanforderungen ermitteln

- Vorgehen

keylength.com

- Implementiert mathematische Formeln

- Fasst Berichte bekannter Organisationen zusammen

- Mindestsicherheitsanforderungen für ein System ermitteln

- Techniken vergleichen

- Geeignete Schlüssellänge für das gewünschte Schutzniveau ermitteln

Die angegebenen Längen sind so konzipiert, dass sie mathematischen Angriffen widerstehen

- Sie berücksichtigen keine algorithmischen Angriffe, Hardwarefehler usw...

Anhang

Siehe auch

Links

Weblinks

Die ECRYPT II Publikation gibt in Kapitel 5 und Kapitel 7 einen faszinierenden Überblick über die Stärken symmetrischer Schlüssel.

- In der Zusammenfassung von ECRYPT II empfehlen wir eine Schlüsselstärke von 128 Bit für symmetrische Schlüssel.

- In ECRYPT II wird dies als sicher für die Sicherheitsstufe 7 (Langzeitschutz) angesehen.

In derselben ECRYPT II-Publikation finden Sie einen praktischen Vergleich der Schlüsselgrößenäquivalenz zwischen symmetrischen Schlüsseln und RSA, diskretem Log (DLOG) und EC-Schlüssellängen.

- ECRYPT II kommt zu der interessanten Schlussfolgerung, dass für eine Äquivalenz von 128 Bit symmetrischer Größe ein 3248 Bit langer RSA-Schlüssel verwendet werden muss (II & SYM, 2012).