ISO/27001: Unterschied zwischen den Versionen

Erscheinungsbild

K Textersetzung - „–“ durch „-“ |

|||

| (52 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

'''ISO/ | '''ISO/27001''' - [[IT-Grundschutz/Kompendium/Anforderung|Anforderungen]] an ein [[Informationssicherheitsmanagementsystem]] | ||

== Beschreibung == | == Beschreibung == | ||

; [[Internationale Organisation für Normung|ISO]]/[[International Electrotechnical Commission|IEC]] 27001 | |||

Internationale [[Normung|Norm]] | |||

* Informationstechnologie - Sicherheitstechniken - Informationssicherheitsmanagementsysteme - Anforderungen | |||

* Information technology - Security techniques - Information security management systems - Requirements | |||

* | Dokumentiertes [[Information Security Management System|Informationssicherheits-Managementsystems]] | ||

* | |||

* unter Berücksichtigung des Kontexts einer Organisation | * unter Berücksichtigung des Kontexts einer Organisation | ||

; Anforderungen an ein [[ISMS]] | |||

{| class="wikitable options big" | |||

|- | |||

| [[#Einrichtung|Einrichtung]] | |||

|- | |||

| [[#Umsetzung|Umsetzung]] | |||

|- | |||

| [[#Aufrechterhaltung|Aufrechterhaltung]] | |||

|- | |||

| [[#Fortlaufende Verbesserung|Fortlaufende Verbesserung]] | |||

|} | |||

; Beurteilung und Behandlung von Informationssicherheitsrisiken | |||

Weiterhin beinhaltet die Norm Anforderungen für die Beurteilung und Behandlung von Informationssicherheitsrisiken entsprechend den individuellen Bedürfnissen der Organisation | Weiterhin beinhaltet die Norm Anforderungen für die Beurteilung und Behandlung von Informationssicherheitsrisiken entsprechend den individuellen Bedürfnissen der Organisation | ||

* Hierbei werden sämtliche Arten von Organisationen ( | * Hierbei werden sämtliche Arten von Organisationen (beispielsweise Handelsunternehmen, staatliche Organisationen, Non-Profitorganisationen) berücksichtigt | ||

* Die Norm wurde auch als [[DIN-Norm]] veröffentlicht und ist Teil der ''[[ISO | * Die Norm wurde auch als [[DIN-Norm]] veröffentlicht und ist Teil der ''[[ISO 27000]]-Reihe'' | ||

Die Norm spezifiziert Anforderungen für die Implementierung von geeigneten Sicherheitsmechanismen, welche an die Gegebenheiten der einzelnen Organisationen adaptiert werden sollen | Die Norm spezifiziert Anforderungen für die Implementierung von geeigneten Sicherheitsmechanismen, welche an die Gegebenheiten der einzelnen Organisationen adaptiert werden sollen | ||

* Der deutsche Anteil an diesem internationalen Normungsprojekt wird vom [[IT-Sicherheitsverfahren|DIN NIA-01-27 IT-Sicherheitsverfahren]] betreut | * Der deutsche Anteil an diesem internationalen Normungsprojekt wird vom [[IT-Sicherheitsverfahren|DIN NIA-01-27 IT-Sicherheitsverfahren]] betreut | ||

== Inhalte == | |||

[[File:iso27001Inhalt.png|400px]] | |||

[[File:iso27001Gliederung2.png|600px]] | |||

== Anwendung == | == Anwendung == | ||

| Zeile 34: | Zeile 46: | ||

* Gebrauch durch interne und externe Auditoren zur Feststellung des Umsetzungsgrades von Richtlinien und Standards | * Gebrauch durch interne und externe Auditoren zur Feststellung des Umsetzungsgrades von Richtlinien und Standards | ||

== Anforderungen Normativ == | == Anforderungen == | ||

=== Anhang (Normativ)=== | |||

; Beispiele für Anforderungen | |||

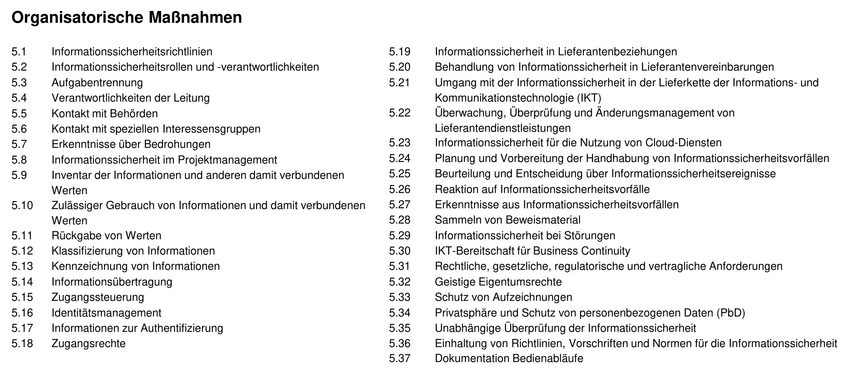

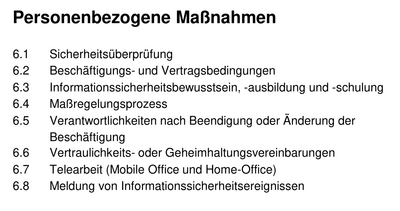

[[File:organisatorischeMaßnahmen.png|850px]] | [[File:organisatorischeMaßnahmen.png|850px]] | ||

| Zeile 42: | Zeile 56: | ||

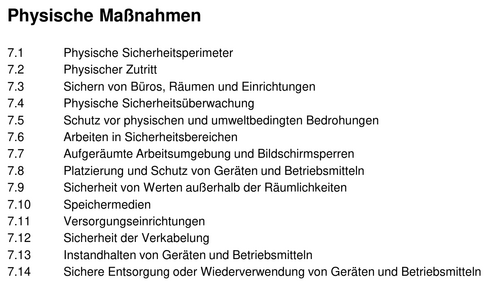

[[File:technologischeMaßnahmen.png|900px]] | [[File:technologischeMaßnahmen.png|900px]] | ||

=== Zuordnung ISO und IT-Grundschutz === | |||

[[:file:Zuordnung_ISO_und_IT_Grundschutz_Edit_6.pdf|Zuordnung ISO und IT-Grundschutz]] | |||

== Zertifizierung == | == Zertifizierung == | ||

[[ISO/27001/Zertifizierung]] | === Managementsysteme === | ||

Viele Einrichtungen haben interne Sicherheitsrichtlinien für ihre IT | |||

* Durch eine interne Begutachtung ([[Audit]]) können Unternehmen ihr korrektes Vorgehen im Abgleich mit ihren eigenen Vorgaben überprüfen | |||

* Unternehmen können damit allerdings ihre Kompetenzen im Bereich der IT-Sicherheit nicht öffentlichkeitswirksam gegenüber (möglichen) Kunden aufzeigen | |||

* Dazu ist eine [[Zertifizierung]] beispielsweise nach ''ISO/IEC 27001'', ''ISO/IEC 27001-Zertifikat auf Basis von [[IT-Grundschutz]]'' oder nach ''IT-Grundschutz'' sinnvoll | |||

; Konformität zu Normen und Standards | |||

# Konformität von sich aus verkünden | |||

# Kunden bitten, die Konformität zu bestätigen | |||

# Unabhängiger externen Auditor kann die Konformität verifizieren | |||

# Begutachtung durch eine staatliche Stelle (beispielsweise das [[BSI]]) | |||

; Die ISO selbst führt keine Zertifizierungen durch | |||

* Gibt den Rahmen vor | |||

=== Personen === | |||

Es existieren verschiedene, meist modulare, Schemata zur Ausbildung und Zertifizierung von Personen im Bereich der [[ISO/IEC 27000-Reihe]] | |||

* Diese werden von unterschiedlichen Zertifizierungsunternehmen gestaltet, siehe [https://de.wikipedia.org/wiki/Liste_von_IT-Zertifikaten Liste der IT-Zertifikate] | |||

<noinclude> | <noinclude> | ||

| Zeile 54: | Zeile 91: | ||

{{Special:PrefixIndex/ISO}} | {{Special:PrefixIndex/ISO}} | ||

=== Links === | |||

==== Projekt ==== | |||

==== Weblinks ==== | |||

# https://de.wikipedia.org/wiki/ISO/IEC_27001 | # https://de.wikipedia.org/wiki/ISO/IEC_27001 | ||

# [https://www.iso.org/standard/73906.html Offizielle Seite der Veröffentlichung der ISO/IEC 27001:2018 (englisch)] | # [https://www.iso.org/standard/73906.html Offizielle Seite der Veröffentlichung der ISO/IEC 27001:2018 (englisch)] | ||

# [https://www.din.de/de/mitwirken/normenausschuesse/nia/nationale-gremien/wdc-grem:din21:54770248 DIN-Normenausschuss Informationstechnik und Anwendungen NA 043-01-27 AA IT-Sicherheitsverfahren] | # [https://www.din.de/de/mitwirken/normenausschuesse/nia/nationale-gremien/wdc-grem:din21:54770248 DIN-Normenausschuss Informationstechnik und Anwendungen NA 043-01-27 AA IT-Sicherheitsverfahren] | ||

# [ | # [https://www.compliance-net.de/iso27001_2013 Ein Vergleich der Versionen ISO/IEC 27001:2005 und 27001:2013] | ||

[[Kategorie:ISO/27000]] | [[Kategorie:ISO/27000]] | ||

</noinclude> | </noinclude> | ||

Aktuelle Version vom 11. Mai 2025, 19:44 Uhr

ISO/27001 - Anforderungen an ein Informationssicherheitsmanagementsystem

Beschreibung

Internationale Norm

- Informationstechnologie - Sicherheitstechniken - Informationssicherheitsmanagementsysteme - Anforderungen

- Information technology - Security techniques - Information security management systems - Requirements

Dokumentiertes Informationssicherheits-Managementsystems

- unter Berücksichtigung des Kontexts einer Organisation

- Anforderungen an ein ISMS

| Einrichtung |

| Umsetzung |

| Aufrechterhaltung |

| Fortlaufende Verbesserung |

- Beurteilung und Behandlung von Informationssicherheitsrisiken

Weiterhin beinhaltet die Norm Anforderungen für die Beurteilung und Behandlung von Informationssicherheitsrisiken entsprechend den individuellen Bedürfnissen der Organisation

- Hierbei werden sämtliche Arten von Organisationen (beispielsweise Handelsunternehmen, staatliche Organisationen, Non-Profitorganisationen) berücksichtigt

- Die Norm wurde auch als DIN-Norm veröffentlicht und ist Teil der ISO 27000-Reihe

Die Norm spezifiziert Anforderungen für die Implementierung von geeigneten Sicherheitsmechanismen, welche an die Gegebenheiten der einzelnen Organisationen adaptiert werden sollen

- Der deutsche Anteil an diesem internationalen Normungsprojekt wird vom DIN NIA-01-27 IT-Sicherheitsverfahren betreut

Inhalte

Anwendung

- Bereiche

- Formulierung von Anforderungen und Zielsetzungen zur Informationssicherheit

- Kosteneffizientes Management von Sicherheitsrisiken

- Sicherstellung der Konformität mit Gesetzen und Regulatorien

- Prozessrahmen für die Implementierung und das Management von Maßnahmen zur Sicherstellung von spezifischen Zielen zur Informationssicherheit

- Definition von neuen Informationssicherheits-Managementprozessen

- Identifikation und Definition von bestehenden Informationssicherheits-Managementprozessen

- Definition von Informationssicherheits-Managementtätigkeiten

- Gebrauch durch interne und externe Auditoren zur Feststellung des Umsetzungsgrades von Richtlinien und Standards

Anforderungen

Anhang (Normativ)

- Beispiele für Anforderungen

Zuordnung ISO und IT-Grundschutz

Zuordnung ISO und IT-Grundschutz

Zertifizierung

Managementsysteme

Viele Einrichtungen haben interne Sicherheitsrichtlinien für ihre IT

- Durch eine interne Begutachtung (Audit) können Unternehmen ihr korrektes Vorgehen im Abgleich mit ihren eigenen Vorgaben überprüfen

- Unternehmen können damit allerdings ihre Kompetenzen im Bereich der IT-Sicherheit nicht öffentlichkeitswirksam gegenüber (möglichen) Kunden aufzeigen

- Dazu ist eine Zertifizierung beispielsweise nach ISO/IEC 27001, ISO/IEC 27001-Zertifikat auf Basis von IT-Grundschutz oder nach IT-Grundschutz sinnvoll

- Konformität zu Normen und Standards

- Konformität von sich aus verkünden

- Kunden bitten, die Konformität zu bestätigen

- Unabhängiger externen Auditor kann die Konformität verifizieren

- Begutachtung durch eine staatliche Stelle (beispielsweise das BSI)

- Die ISO selbst führt keine Zertifizierungen durch

- Gibt den Rahmen vor

Personen

Es existieren verschiedene, meist modulare, Schemata zur Ausbildung und Zertifizierung von Personen im Bereich der ISO/IEC 27000-Reihe

- Diese werden von unterschiedlichen Zertifizierungsunternehmen gestaltet, siehe Liste der IT-Zertifikate