Skript/Linux/LPIC101: Unterschied zwischen den Versionen

Keine Bearbeitungszusammenfassung |

|||

| (6 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 44: | Zeile 44: | ||

| [[LPIC101/104.6 Harte und symbolische Links anlegen und ändern]] | | [[LPIC101/104.6 Harte und symbolische Links anlegen und ändern]] | ||

|- | |- | ||

| [[LPIC101/108.4 Drucker und Druckvorgänge verwalten} | | [[LPIC101/108.4 Drucker und Druckvorgänge verwalten]] | ||

|} | |||

== Inhalt == | |||

{| class="wikitable" | |||

|- | |||

| [[#101.1 Hardwareeinstellungen ermitteln und konfigurieren]] | |||

|- | |||

| [[#101.2 Das System starten]] | |||

|- | |||

| [[#101.3 Runlevel wechseln und das System anhalten oder neu starten]] | |||

|- | |||

| [[#102.1 Festplattenaufteilung planen]] | |||

|- | |||

| [[#102.2 Einen Bootmanager installieren]] | |||

|- | |||

| [[#102.3 Shared Libraries verwalten]] | |||

|- | |||

| [[#102.4 Debian/Paketverwaltung]] | |||

|- | |||

| [[#102.5 RPM und YUM-Paketverwaltung]] | |||

|- | |||

| [[#102.6 Linux als Virtualisierung-Gast]] | |||

|- | |||

| [[#103.1 Auf der Kommandozeile arbeiten]] | |||

|- | |||

| [[#103.2 Textströme mit Filtern verarbeiten]] | |||

|- | |||

| [[#103.3 Grundlegende Dateiverwaltung]] | |||

|- | |||

| [[#103.4 Ströme, Pipes und Umleitungen verwenden]] | |||

|- | |||

| [[#103.5 Prozesse erzeugen, überwachen und beenden]] | |||

|- | |||

| [[#103.6 Prozess-Ausführungsprioritäten ändern]] | |||

|- | |||

| [[#103.7 Textdateien mit regulären Ausdrücken durchsuchen]] | |||

|- | |||

| [[#103.8 Grundlegendes Editieren von Dateien mit dem vi Editor]] | |||

|- | |||

| [[#104.1 Partitionen und Dateisysteme anlegen]] | |||

|- | |||

| [[#104.2 Die Integrität von Dateisystemen sichern]] | |||

|- | |||

| [[#104.5 Dateizugriffsrechte und -eigentümerschaft verwalten]] | |||

|- | |||

| [[#104.6 Harte und symbolische Links anlegen und ändern]] | |||

|- | |||

| [[#108.4 Drucker und Druckvorgänge verwalten]] | |||

|} | |} | ||

| Zeile 65: | Zeile 113: | ||

{{:LPIC101/102.3 Shared Libraries verwalten}} | {{:LPIC101/102.3 Shared Libraries verwalten}} | ||

= 102.4 Debian-Paketverwaltung = | |||

{{:LPIC101/102.4 Debian/Paketverwaltung}} | {{:LPIC101/102.4 Debian/Paketverwaltung}} | ||

= 102.5 RPM und YUM-Paketverwaltung = | |||

{{:LPIC101/102.5 RPM und YUM-Paketverwaltung}} | {{:LPIC101/102.5 RPM und YUM-Paketverwaltung}} | ||

= 102.6 Linux als Virtualisierung-Gast = | |||

{{:LPIC101/102.6 Linux als Virtualisierung-Gast}} | {{:LPIC101/102.6 Linux als Virtualisierung-Gast}} | ||

= 103.1 Auf der Kommandozeile arbeiten = | |||

{{:LPIC101/103.1 Auf der Kommandozeile arbeiten}} | {{:LPIC101/103.1 Auf der Kommandozeile arbeiten}} | ||

= 103.2 Textströme mit Filtern verarbeiten = | |||

{{:LPIC101/103.2 Textströme mit Filtern verarbeiten}} | {{:LPIC101/103.2 Textströme mit Filtern verarbeiten}} | ||

| Zeile 98: | Zeile 151: | ||

<noinclude> | <noinclude> | ||

__NICHT_INDEXIEREN__ | __NICHT_INDEXIEREN__ | ||

</noinclude> | </noinclude> | ||

[[Kategorie:Skript/Linux]] | |||

Aktuelle Version vom 15. Oktober 2025, 10:26 Uhr

Artikel

Inhalt

101.1 Hardwareeinstellungen ermitteln und konfigurieren

LPIC101/101.1 - Hardwareeinstellungen - Ermitteln und konfigurieren

Beschreibung

Hauptsoftwarekomponente ist der Kernel

- Schnittstelle zwischen Soft- und Hardware

- Linux Kernel ist Modular

Identifizieren der Kernel-Version

$ uname -r 5.9.0-1-amd64

- Erste Ziffer: Major Release (wird bei gravierenden Änderungen verändert)

- Zweite Ziffer: Version des Major Release

- Dritte Ziffer: Patch Level (kleine Änderungen)

- Zahlen danach sind frei wählbar und können beim Erstellen des Kernels selber (Makefile) oder durch die Distributoren festgelegt werden

Kernel-Module

- Kommandos zur Verwaltung von Kernel-Modulen

lsmod

Zeigt Status der Kernelmodule durch Zugriff auf Datei /proc/modules

$ cat /proc/modules usbcore 196608 5 usbhid,usb_storage,xhci_pci,xhci_hcd, Live r8169 77824 0 - Live 0xffffffffa046f000 psmouse 114688 0 - Live 0xffffffffa0404000 mii 16384 1 r8169, Live 0xffffffffa03ff000 processor 3276 80-Live 0xffffffffa03f1000 thermal 20480 0 - Live 0xffffffffa03eb000 pcspkr 16384 0 - Live 0xffffffffa0320000 soundcore 16384 1 snd, Live 0xffffffffa03c8000 usb_common 16384 1 usbcore, Live 0xffffffffa0309000 fan 16384 0 - Live 0xffffffffa01cb000 lp204800-Live 0xffffffffa0189000 parport 40960 3 parport_pc,ppdev,lp, Live 0xffffffffa0112000 ext4 503808 1 - Live 0xffffffffa032f000 i915 1175552 3 - Live 0xffffffffa01d2000 ahci 36864 3 - Live 0xffffffffa01c1000 cryptd 20480 1 ghash_clmulni_intel, Live 0xffffffffa0047000 drm 286720 4 i915,drm_kms_helper, Live 0xffffffffa0070000 video 36864 1 i915, Live 0xffffffffa0019000

$ lsmod Module Size Used by usbcore 196608 5 usb_storage,usbhid,xhci_hcd,xhci_pci r8169 77824 0 psmouse 114688 0 mii 16384 1 r8169 processor 32768 0 thermal 20480 0 pcspkr 16384 0 soundcore 16384 1 snd usb_common 16384 1 usbcore fan 16384 0 lp 20480 0 parport 40960 3 lp,ppdev,parport_pc ext4 503808 1 i915 1175552 3 ahci 36864 3 cryptd 20480 1 ghash_clmulni_intel drm 286720 4 i915,drm_kms_helper video 36864 1 i915

insmod

Module können in den laufenden Kernel geladen werden durch komplette Pfadangabe und eventuell Optionen falls es diese benötigt

- Abhängigkeiten werden automatisch geprüft und im Falle einer Abhängigkeit mit Fehlermeldungen beantwortet

- insmod gibt im Erfolgsfall keine Bestätigungsmeldung aus. Das Modul wird kommentarlos in den Arbeitsspeicher geladen

# insmod /lib/modules/4.6.3/kernel/drivers/usb/storage/usb-storage.ko

rmmod

Dient zum entfernen von nicht mehr benötigten Modulen. Dabei ist kein Pfad nötig sondern der Modulname

# rmmod usb-storage

Gibt bei Modulen die benutzt werden Fehlermeldung aus

# rmmod usbcore rmmod: ERROR: Module usbcore is in use by: usb_storage usbserial usbhid xhci_hcd xhci_pci

- Optionen

-v verbose-Mode -f erzwingt das entladen eines Modules wärend Abhängigkeit

modprobe

Vereint und optimiert die Befehle insmod und rmmod

- Keine Pfadangabe mehr nötig

- Erkennt Abhängigkeit zwischen Modulen und behebt diese Probleme durch Installation der fehlenden Module bei Bedarf

- Module eines Typs können auf ein mal geladen werden

- Entfernen und Auflisten von Modulen (Bei Auflistung werden aber nur Module gezeigt die in den laufenden Kernel intrigiert werden können)

# modprobe -at

Die Option -a steht für all und -t für Type des Moduls. Optionen sind bei neueren Versionen nicht mehr möglich

Hardwarekomponenten

- Ressourcen für Hardwarekomponenten

Zur Abfrage der Konfigurationen der Hardwareressourcen sind die Dateien unterhalb des Verzeichnisses /proc nötig

*/proc/interrupts enthält Informationen über die vom System verwendeten Interrupts */proc/ioports enthält Informationen über die von Hardwarekomponenten verwendeten I/O-Adressen */proc/dma ist eine Liste der von Geräten verwendeten DMA-Kanäle */proc/pci ist ein veraltetes Verzeichnis, das bei älteren Kernel-Versionen Informationen über den PCI-Bus enthielt. Heutige Kernel-Versionen verwenden eine eigene Verzeichnishierarchie unterhalb von /proc/bus/pci

/proc/sys/kernel

- Das Verzeichnis /proc/sys/kernel

Zur Laufzeit legt der Kernel seine Konfigurationsinformationen im /proc-Dateisystem ab.Mit dem Befehl cat können Änderungen vorgenommen werden. Wenn Sie Änderungen an diesen Dateien vornehmen, gehen diese bei einem Neustart des Systems verloren, weil das /proc-Dateisystemsich Informationen abbildet, die sich im Arbeitsspeicher befinden

sysfs

- Das virtuelle Dateisystem sysfs

sysfs exportiert, ähnlich wie das /proc-System, Informationen über Treibermodule des Kernels

root@user:/sys# ls -l insgesamt 0 drwxr-xr-x 2 root root 0 Feb 10 05:55 block drwxr-xr-x 28 root root 0 Feb 10 05:55 bus drwxr-xr-x 47 root root 0 Feb 10 05:55 class drwxr-xr-x 4 root root 0 Feb 10 05:55 dev drwxr-xr-x 16 root root 0 Feb 10 05:55 devices drwxr-xr-x 5 root root 0 Feb 10 05:55 firmware drwxr-xr-x 6 root root 0 Feb 10 05:55 fs drwxr-xr-x 2 root root 0 Feb 10 05:55 hypervisor drwxr-xr-x 9 root root 0 Feb 10 05:55 kernel drwxr-xr-x 128 root root 0 Feb 10 05:55 module drwxr-xr-x 2 root root 0 Feb 10 15:24 power

Jedes dieser Unterverzeichnisse repräsentiert ein Treibermodell des laufenden Kernels. Das Verzeichnis /sys ist dynamisch generiert und enthält deshalb nur benötgte Informationene zu den vorhandenen Geräten, dabei wird der Ressourcenverbrauch reduziert

hald und dbus

hald repräsentiert den Hardware Abstraction Layer. Im zusammenhang mit Hotplug-Geräten hat er die Aufgabe dem dbus zu informieren wenn ein Wechsellaufwerk angeschlossen wird

udev

- udev ist ein in das System intregierter Gerätemanger der die Ein- und Ausgabe dieser Gerärer verwaltet

- Er erstellt dynamische Gerätedatein im Verzeichnis /dev

Gerätedateien unter /dev

Bekannte Dateien unter /dev sind beispielsweise /dev/null /dev/zero /dev/stdin /dev/stdout /dev/stderr

Gerätedateien für die Terminals (tty)

Auch Datenträger und logische Laufwerke werden unter Linux als Gerätedateien unterhalb des Pfades /dev dargestellt

Die Gerätedateien für Datenträger beginnen in der regel mit /dev/sd. Das gilt für SATA, USB und SCSI-Geräte /dev/sda - erstens Gerät /dev/sdb - zweites Gerät

Auf einer Festplatte können nicht mehr als vier Partitionen erstellt werden

- Primäre Partitionen sind Direkt ansprechbar und können problemlos formatiert und benutzt werden

- Es können bis zu vier primär Partitionen gleichzeitig existieren

- Erweiterte Partitionen dienen als Behälter für logische Partitionen

- Man kann nur eine einzige erweiterte Partition auf einer Festplatte anlegen in der nach Festplattentyp 60 (IDE) oder 12 (SCSi/SATA) logische Partitionen erstellt werden können

- Primär und erweiterte Partitionen werden von 1-4 gelistet und logische ab 5 auch wenn nur eine erweiterte und eine primäre vorliegen

/dev/sda1 - erste primäre Partition /dev/sda2 - zweite primäre Partition /dev/sda3 - erweiterte Partition /dev/sda5 - erste logische Partition /dev/sda6 - zweite logische Partition /dev/sda7 - dritte logische Partition

Der PCI-Bus

- PCI-Steckplätze können genutzt werden, um Erweiterungskarten auf die Hauptplatine eines Computers zu stecken (Sound-, Netzwerk-und Grafikkarten und weitere)

- Zum Überblick über den PCI-Bus benutzt man das Kommando lspci

- Das Kommando unterscheidet drei verbose Stufen

- lspci -vvvgibt sehr detaillierte Informationen

- lspci -v

00:02.0 VGA compatible controller: Intel Corporation Atom Processor Z36xxx/ Z37xxx Series Graphics & Display (rev 0e) (prog-if 00 [VGA controller]) Subsystem: Lenovo Device 368d Flags: bus master, fast devsel, latency 0, IRQ 88 Memory at b0000000 (32-bit, non-prefetchable) [size=4M] Memory at a0000000 (32-bit, prefetchable) [size=256M] I/O ports at f080 [size=8] [virtual] Expansion ROM at 000c0000 [disabled] [size=128K] Capabilities: [d0] Power Management version 2 Capabilities: [90] MSI: Enable+ Count=1/1 Maskable- 64bit- Capabilities: [b0] Vendor Specific Information: Len=07 <?> Kernel driver in use: i915

- lspci bezieht seine Informationen aus dem Verzeichnis /proc/bus/pci

- Es wertet die Dateien aus und stellt sie übersichtlich dar

- Mit -t stellt es die PCI-Geräte in einem Baumdiagramm dar

USB - Universal Serial Bus

USB (Universal Serial Bus) ist ein Bus-System zum Anschluss von Peripheriegeräten

USB-Host-Controller-Typen

- UHCI (Universal Host Controller Interface) unterstützt USB 1.1

- OHCI (Open Host Controller Interface) unterstützt USB 1.0

- EHCI (Enhanced Host Controller Interface) unterstützt USB 2.0

- xHCI (Extensible Host Controller Interface) unterstützt USB 3.1

Linux muss zu den jeweiligen Typen das Passende Kernel Modul geladen werden

- usb-ohci.o

- usb-uhci.o

- usb-ehci.o

- xhci_hci.o

USB-Klassen

Nach dem Laden des richtigen Host-Controllers können die Klassentreiber eingebunden werden

- hio.o (Human Interface Devices) Eingabegeräte: Tastatur, Maus etc

- usb-sorage.o zur Ansteuerung von USB-Massenspeicher Geräten

Wenn ein USB-Gerät initialisiert wurde, wird unterhalb von /dev/bus/usb ein Verzeichnis angelegt

Die Dateien in diesem System liegen in binärer Form vor und sind nicht mit einem Editor einsehbar

Mit lsusb können informationen zu USB-Geräten trotzdem ausgelesen werden

# lsusb -t Bus# 5 `-Dev# 1 Vendor 0x0000 Product 0x0000 `-Dev# 29 Vendor 0x1058 Product 0x0702 Bus# 4 `-Dev# 1 Vendor 0x0000 Product 0x0000 Bus# 3 `-Dev# 1 Vendor 0x0000 Product 0x0000 Bus# 2 `-Dev# 1 Vendor 0x0000 Product 0x0000 `-Dev# 52 Vendor 0x050f Product 0x0003 |-Dev# 53 Vendor 0x1131 Product 0x1001 `-Dev# 54 Vendor 0x04e8 Product 0x1623 Bus# 1 `-Dev# 1 Vendor 0x0000 Product 0x0000

Möchten Sie genauere Informationen über ein einzelnes Gerät erhalten, können Sie dieses über die Vendor- und Produktnummer angeben und einen ausführlichen Bericht erstellen lassen

# lsusb -d 0x1058:0x0702 -v Bus 005 Device 029: ID 1058:0702 Western Digital Technologies, Inc Device Descriptor: bLength 18 bDescriptorType 1 bcdUSB 2.00 bDeviceClass 0 (Defined at Interface level) bDeviceSubClass 0 bDeviceProtocol 0 bMaxPacketSize0 64

101.2 Das System starten

Allgemeines

- Power-on-Self-Test

Initialisierung der Hardwarekomponenten

- Funktionstüchtigkeit des Systems

- Arbeitsspeicher (Größe/grundsätzliche Funktion)

- Bootstrap

BIOS such nach einem Betriebssystem

- Oder einem Programm, das ein Betriebssystem laden kann

- Im BIOS wird die Suchreihenfolge festgelegt

Boot-Medien

- Diskettenlaufwerke

- Festplatten

- CD-ROMS

- SCSI-Adapter

- USB-Geräte

- Bootfähige Netzwerkkarten

BIOS

- Startvorgang auf Festplatten

Man kann drei primäre und eine erweiterte Partition konfigurieren, diese erweiterte Partition kann ihrerseits logische Partitionen enthalten, die ebenfalls nicht von der Partitionstabelle verwaltet werden

- Diese Patitionstabelle befindet sich im sogenannten MBR (Master Boot Record)

- MBR gehört selbst keiner Partition an sondern ist eigenständig und ist genau 512 Byte gross und befindet sich am Anfang einer Festplatte im Sektor 0, Spur 0

- Das BIOS liest dort ein Ladeprogramm, nämlich GRUB 2 und im unteren Bereich die Partitionstabelle

- Da ein Sektor auf PC-Systemen nur eine Größe von 512 Bytes aufweist, müssen sich Bootcode und Partitionstabelle diesen Platz teilen: In den ersten 446 Bytes wird der Programmcode des Bootloaders ausgelagert, und in den nächsten 64 Bytes wird die Partitionstabelle untergebracht.

- Die letzten zwei Bytes enthalten den Wert 0xaa55, der zur Identifizierung des MBRs selbst dient.

- Die verfügbaren 446 Bytes reichen definitiv nicht aus, um einen vernünftigen Bootloader darin unterzubringen. Daher dient dieser Code in der Regel nur dazu, einen zweiten Code zu laden, der sich auf einer der Partitionen befindet.

- Diesen zweiten Bootloader bezeichnet man als Secondary Bootloader. Typische Secondary Bootloader für Linux-Systeme sind LILO und GRUB (bzw. das neuere GRUB2). Ebenfalls sehr bekannt ist GAG.

- wenn ein Bootloader vorgefunden wurde gibt, gibt das BIOS die Kontrolle an diesen ab und beendet sich

- wenn kein Bootloader vorhanden ist, konsultiert das BIOS die Partitionstabelle: hier sucht das BIOS nach einer startfähigen Partition (diese Partitionstabelle beginnt in der 5. Zeile von unten mit 8020 und endet mit 55aa; 55aa ist die Abschlussmarkierung)

- Die Partition die mit 80 beginnt ist die Startpartition

- Wenn kein Ladeprogramm im MBR vorliegt, folgt das BIOS nun diesem Verweis und und liest den Bootsektor der Partition aus

- Spätestens hier sollten sich Bootloader oder das Betriebssystem selbst befinden-> jetzt beginnt der Vorgang, den man als das eigentliche Booten bezeichnet

- Wenn Sie Ihren MBR auf dem Bildschirm ausgeben wollen, können Sie beispielsweise dieses Kommando verwenden:

dd if=/dev/sda bs=512 count=1|od -h --endian=big

UEFI

- Unified Extensible Firmware Interface

Bei modernen Hauptplatinen kommt nicht mehr BIOS sondern UEFI zu Einsatz

- Grundsätzlicher Verwendungszweck kommt aber dem des BIOS gleich

- Funktionen

- Hohe Grafikauflösungen im Setup-Programm

- Unterstüzung von GUID-Partitionstabellen für Festplatten mit einer Grösse von bis 8 Zebibytes

- Netzwerkanbindung zur Fernwartung

- Integrationsmöglichkeit von Treibern auf Firmware-Ebene

- Integrierter Bootloader

- Digital Rights Managment

UEFI benötigt eine eigene Partition, diese wird als EFI System Partition(ESP) bezeichnet

- Diese Partition wird von Betriebssystemen, die UEFI unterstützen während der Installation automatisch angelegt

- Benötigt FAT-Dateisystem

- Die EFI System Partition wird unter Linux im Verzeichnis /boot/efi bereitgestellt, enthält zumindest den Bootloader oder andere zum Start benötigte Dateien

- GRUB zum Beispiel kann den Kernel auch laden, wenn er sich nicht in der ESP befindet

- Systemd-boot kann das nicht, dort muss der Kernel innerhalb der ESP liegen

Boot-Strap-Loader

- Dieser Ausdruck kommt von der Geschichte von Baron von Münchhausen, der in einen Sumpf gefallen sein soll und sich selber an den eigenen Haaren aus diesem Sumpf herausgezogen haben soll

- Beim Übersetzen der Münchhausen-Geschichte ins Englische wurde es so abgewandelt, dass sich der Baron am Stiefelgurt(Boot-Strap) aus dem Sumpf gezogen haben soll

- So kann man sich das Hochziehen des Betriebssystem sinnbildlich vorstellen: ein Betriebssystem dient einerseits als Plattform um Software auszuführen, andererseits ist ein Betriebssystem selber Software

- Deshalb nennen wir den Begriff Boot-Strap-Loader, oder kurz Bootloader

Kernel Parameter

Es gibt zwei Möglichkeiten dem Kernel beim Starten durch den Bootloader Parameter übergeben zu lassen:

- Eintragen der Kernel-Parameter bei jedem Systemstart durch Eintragen dieser in die Konfigurationsdatei grub.cfg(beispielsweise in/boot/grub/grub.cfg)

linux /boot/vmlinuz-4.6.3 root=/dev/sda1 apm=off

Oder übergeben der Parameter per "Hand" während des Systemstarts im Bootmenü durch Auswählen des gewünschten Eintrages bei GRUP2(diese sind nicht dauerhaft und werden beim nächsten Systemstart nicht mehr angewandt)

- Beispiel

init=/bin/bash

Wobei nicht der init-Prozess gestartet wird, sondern nur die Shell /bin/bash ohne eine Passwortabfrage, das Root-Dateisystem ist dann allerdings nur im Nur-lesen-Modus gemountet und muss durch den Befehl

mount -o remount,rw / passwd root

Erweitert werden; jetzt kann man sein Kennwort ändern und den Computer wieder im normalen Modus neu starten

Initramfs

- Initramfs steht für initial ram filesystem (sinngemäß übersetzt Ausgangsdateisystem im Arbeitsspeicher) und ist der Nachfolger von initrd.

- Das initramfs ist ein komprimiertes Archiv, das für den Systemstart benötigte Dateien enthält. Es kann vom Linux-Kernel beim Booten als Stammverzeichnis eingehängt werden.

- Die Imagedatei findet man in der Datei /boot/initrd

- Zur Erzeugung einer initialen Ramdisk kann man folgende Befehle verwenden

- Unter RedHat:

mkinitrd

- Unter Debian:

mkinitramfs

Startprotokollierung

- Ausgaben die der Kernel während des Systemstarts ausgibt werden im Kernel-Ring-Puffer gespeichert

- Programmbefehl diesen auszulesen: dmesg

- Weil der Befehl mehrere hundert Zeilen ausgeben kann, sollte man die Ausgabe an less übergeben

dmesg |less

- Wenn man Informationen über den Systemstartvorgang benötigt, die schon länger zurückliegen, kann man bei älteren Systemen die Log-Dateien durchsuchen (zu finden in /var/log/syslog)

- Um Kernel-bezogene Meldungen schneller zu finden, sollte man man mittels grep filtern und an less übergeben:

grep kernel /var/log/messages | less

- Heutige Linux-Systeme verwenden systemd

- Unter systemd um Protokollierung des Systems auszulesen mit der Option -k

journalctl -k

101.3 Runlevel wechseln und das System anhalten oder neu starten

LPIC101/101.3 Runlevel wechseln - Runlevel wechseln und das System anhalten oder neu starten

Beschreibung

Die Bezeichnung "Runlevel" kann mit dem Begriff "Betriebszustand" übersetzt werden, wird jedoch als feststehender Begriff auch im Deutschen als "Runlevel" bezeichnet, und zwar in der Form "Runlevel N", wobei N durch den betreffenden Runlevel ersetzt wird.

Jeder Runlevel definiert einen anderen Zustand, in dem sich ein System befindet.

Es gibt unter Linux insgesamt acht Runlevels, von denen unter Arch zwei Runlevel allerdings nicht benutzt werden.

Bei einem Systemstart durchläuft das System alle Runlevel außer Runlevel 0. Der Start wird vom System als beendet angesehen, wenn der als Standard-Runlevel definierte Runlevel erreicht ist.

Run Levels

- Runlevel 0 ist System Halt - Runlevel 1 ist Single user mode (genau so runlevel S) - Runlevel 2 ist Local multiuser ohne remote netzwerk - Runlevel 3 ist Full multiuser mit Netzwerk. - Runlevel 4 ist nicht benutzt. - Runlevel 5 ist voll multiuser mit Netzwerk und xdm - Runlevel 6 ist System neustart. - Runlevel S ist Single user mode (genauso wie Runlevel 1)

Runlevel 0

In diesem Runlevel befindet sich der Computer nur sehr kurz, und zwar dann, wenn er heruntergefahren wird.

Daher wird Runlevel 0 auch als "Shutdown" bezeichnet.

Es werden alle Netzwerk-Verbindungen getrennt, dann werden die Dateipuffer geschrieben, die Dateisysteme ausgehängt und das System ausgeschaltet.

Runlevel 1 (S)

Dies ist ein Wartungsmodus. Im Runlevel S stehen nur lokale Ressourcen zur Verfügung.

Und zwar sehr eingeschränkt.

Es werden nur für den Betrieb absolut notwendige Dienste gestartet, und es stehen neben Ein- und Ausgabegeräten und Festplatten keine weiteren Geräte zur Verfügung.

Dieser Runlevel wird für gewöhnlich nur dazu verwendet, Dateisystem-Tests durchzuführen, wenn das System nicht mehr normal starten kann.

Runlevel 1 und Runlevel S sind für gewöhnlich identisch.

Runlevel 2 Dieser Runlevel definiert als erster Runlevel in der Reihenfolge einen Mehrbenutzer-Betrieb. Dieser ist allerdings nur auf den Rechner beschränkt. Die Netzwerkunterstützung ist nicht verfügbar. Unter Arch wird dieser Runlevel nicht verwendet.

Runlevel 3 Im Runlevel 3 sind alle lokalen Ressourcen verfügbar, und es bestehen Mehrbenutzer- sowie Netzwerkunterstützung. Dies ist der übliche Runlevel für Systeme ohne grafische Benutzerschnittstelle und nach einer Arch-Grundinstallation der Standard-Runlevel.

Runlevel 4 Dieser Runlevel ist nicht weiter definiert, kann aber dennoch verwendet werden.

Runlevel 5 Dieser Runlevel entspricht weitestgehend Runlevel 3, allerdings wird unter Runlevel 5 zusätzlich noch eine grafische Benutzerschnittstelle bereitgestellt.

Runlevel 6 Im Runlevel 6 befindet der Computer sich, wenn er neu gestartet wird. Auch hier werden alle Daemons beendet, die Dateisysteme ausgehängt und alle Netzwerkverbindungen getrennt. Danach wird das System neu gestartet. Dieser Runlevel wird auch als "Reboot" bezeichnet.

Dateien, Verzeichnisse, Anwendungen

- /etc/inittab (in neueren Distributionen mit systemd gibt es diese Datei nicht mehr)

- shutdown

- init

- /etc/init.d

- telinit

- systemd (Systemd ist abwärtskompatibel und kann auch weiterhin die alten Init-Skripte ausführen.)

- systemctl

- /etc/systemd/

- /usr/lib/systemd/

- wall

Wichtigste Befehle

Aktuellen Runlevel ausgeben:

who -r

Aktuellen Runlevel wechseln (n: ist die Nummber des Runlevels):

# telinit n

oder:

# init n

Konfiguration

Was das System in einem bestimmten Runlevel machen soll, wird in der Datei "/etc/inittab" definiert. Die Definitionen folgen dabei immer einem bestimmten Schema.

id:runlevels:action:process

- Die ID direkt am Anfang einer jeden Definitionszeile ist eine bis zu vier stellen lange, eindeutige Zeichenfolge, die diese Zeile eindeutig vom System erkennbar macht.

- Das zweite Feld definiert, für welchen Runlevel die Definition gilt.

Es können mehrere Runlevel angegeben werden. Diese werden ohne Trennzeichen direkt aneinandergereiht: beispielsweise "S245", um diese Definition für die Runlevels S, 2, 4 und 5 einzustellen.

- Die dritte Stelle in der Definition bestimmt, wie/wann der am Ende der Zeile definierte Prozess gestartet werden soll.

Einige mögliche Werte sind zum Beispiel:

respawn: Der Prozess wird jedes mal neu gestartet, wenn er beendet wird.

wait: Der Prozess startet, wenn der definierte Runlevel betreten wird, der Bootvorgang bleibt so lange stehen, bis der definierte Prozess beendet wird.

once: Der Prozess wird einmalig bei betreten des Runlevels ausgeführt.

initdefault: Diese Angabe bestimmt, welcher Runlevel (eben jener, der in einer mit "initdefault" konfigurierten Zeile definiert wurde) nach dem Systemstart benutzt werden soll.

Das Prozess-Feld wird dabei ignoriert.

Erläuterung

Standardmäßig wird nach einer Grundinstallation von Arch in den Runlevel 3 gebootet, dies wird mittels der nachsten Zeile definiert:

id:3:initdefault:

"initdefault" bestimmt hier den Standard-Runlevel.

Das Prozess-Feld ist leer gelassen, da diese Angabe sowieso ignoriert wird, will man nach dem Booten nicht in Runlevel 3 sein, sondern auch eine grafische Benutzerschnittstelle verwenden, so ersetzt man die 3 durch eine 5:

id:5:initdefault:

Nun wird automatisch nach dem Start des Systems in Runlevel 5 gewechselt. Dieser muss allerdings noch definiert werden, sonst passiert vermutlich gar nichts. Man kann hier beispielsweise XDM starten lassen, sofern man dieses als Login-Manager benutzt:

x:5:respawn:/usr/bin/xdm -nodaemon

Wenn XDM nun beendet wird, wird es automatisch neu gestartet.

Wenn man dies nicht will, kann man auch "once" als Action definieren, wenn XDM nun beendet wird, landet man auf der Befehlszeile.

Die Login-Shells, die man unter Alt+F1 bis Alt+F6 erreicht, werden ebenfalls über solche Definitionen gestartet:

c1:2345:respawn:/sbin/agetty -8 38400 tty1 linux

Die ID ist hier "c1", und beim betreten der Runlevels 2, 3, 4 und 5 wird das Programm "/sbin/agetty" ausgeführt, wobei die Parameter "-8", "38400", "tty1" und "linux" benutzt werden.

Was genau die Parameter bewirken, kann in der Manpage zu "agetty" nachgelesen werden.

Standardmäßig werden unter Arch sechs TTYs erstellt.

Aus Performancegründen kann man dies aber ändern, wenn man sowieso hauptsächlich mit einer grafischen Oberfläche arbeitet, oder der Rechner hauptsächlich als Server im Einsatz ist, auf den nur per SSH zugegriffen wird.

Dazu löscht man die weiteren Definitionen einfach.

Für den Notfall sollte man allerdings mindestens ein TTY definiert lassen.

Beispiel

Nach dem selben System sind die weiteren Standard-Angaben unter Arch aufgebaut. Eine vollständige, aber unkommentierte und bereits angepasste "/etc/inittab" für Arch ist zum Beispiel diese hier:

id:5:initdefault: rc::sysinit:/etc/rc.sysinit rs:S1:wait:/etc/rc.single rm:2345:wait:/etc/rc.multi rh:06:wait:/etc/rc.shutdown su:S:wait:/sbin/sulogin -p c1:2345:respawn:/sbin/agetty -8 38400 tty1 linux ca::ctrlaltdel:/sbin/shutdown -t3 -r now x:5:once:/bin/su benutzer -l -c "/bin/bash -l -c startx"

Der Standard-Runlevel ist Runlevel 5. Wenn in diesen Runlevel gestartet wurde, wird durch die am Ende der Datei befindliche Definition X mit den Rechten und der Umgebung des Anwenders "benutzer" gestartet wird. Zudem wird auch nur ein TTY definiert. Die weiteren Angaben sind Standard-Angaben und sollten nur geändert werden, wenn man sich über die Konsequenzen bewusst ist.

102.1 Festplattenaufteilung planen

LPIC101/102.1 Festplattenaufteilung - Festplattenaufteilung planen

Allgemeines

- Vor der Linux-Installation

- Erstellung eines Layouts der Partitionierung und der zu verwendenden Dateisysteme

Planung der Partitionsgrößen

- Durch Zerlegen der Verzeichnisstruktur in mehrere Partitionen wird Überfüllung und Stabilität des Systems vorgebeugt

- variierende Daten sollten(beispielsweise /home, /var) von statischen Daten (beispielsweise in /usr oder /opt) getrent werden

Der Computer verwendete virtuelle Speicher

- Besteht aus physikalischem Speicher (RAM) und Swap Space

- Wenn kein physikalischer Speicher mehr übrig ist werden Daten in den Swap Space geladen

Die Größe einer Swap-Partition ist System und Arbeitsspeicher abhängig

- Förderlich wäre es immer doppelt so viel Swap Space wie physikalischer Speicher zu haben

Wie viel Platz der Root-Verzeichnisbaum / benötigt, hängt von den erstellten Partitionen ab

- Wenn keine weiteren Partitionen vorliegen, verbraucht Root-Verzeichnisbaum mehr platz

- Für moderne Distribution mindestens 40 GB

- Mehrere Partitionen vorliegend, können 800 MB für das Hauptverzeichnis ausreichen

- Das Verzeichnis /usr belegt bis zu 20 GB

- Das Verzeichnis /var belegt ca. 10 GB

- Für das Verzeichnis /tmp reichen 500 MB

- Das Verzeichnis /home ist vom Platzbedarf nicht vorhersehbar

EFI Systempartition (ESP)

Die EFI-Systempartition wird bei Installation eines Betriebssystems (das EFI unterstützt) automatisch angelegt

- EFI-Systempartition ist 100MB groß

- Initialisiert erst Firmware bevor es den Kernel bzw. Betriebssystem lädt

- Datenträger wird mit GPT (GUID Partition Table) initialisiert

- Partitionen werden nicht mehr im MBR verwaltet und vor Änderungen geschützt

- Auswirkungen können mithilfe von

gdiskeinsehen werden# gdiskGPT fdisk (gdisk) version 1.0.3 - GPT bietet Platz für bis zu 128 Partitionen

- Die ESP ist standardmäßig unter /boot/efi eingehängt

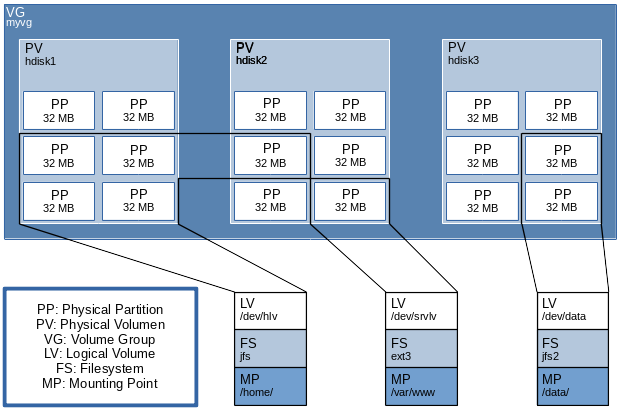

Logical Volume Manager (LVM)

- LVM verallgemeinert physikalischer Datenträger gegenüber dem Dateisystem

- Im Gegensatz zu RAID-Systemen bieten logische Volumen keine Redundanz

- Beim RAID werden mehrere Datenträger zu einem Array zusammengefasst

- Ausgehend vom Dateisystems wird beim LVM auf logische Volumen zugegriffen

- Vorteil liegt in der flexiblen Verwendung von Speicherressourcen

- logisches Volumen kann nachträglich vergrößert und verkleinert werden

- Vorteile von RAID und LVM können miteinander kombinieren werden, in dem man LVM auf einem bestehenden RAID-Array einrichten

LVM-Komponenten und Zusammenhänge

LVM besteht aus drei Komponenten

- Physikalische Volumen (pv)

- sind vergleichbar mit echten Partitionen auf einer Festplatte

- Tatsächlich werden diese Volumen auch mittels fdisk vorbereitet

- Der Dateisystemtyp ist 8E.

- Volumen-Gruppen (vg)

- sind ein Zusammenschluss aus mehreren physikalischen Volumen

- Sie können diese Gruppen nachträglich mit weiteren physikalischen Volumen erweitern

- Logische Volumen (lv)

- werden innerhalb der Volumen-Gruppen erstellt

- Aus der Sicht des Dateisystems handelt es sich hierbei um Partitionen

- Sie werden letztendlich in den Dateisystembaum gemountet und verwendet

Sie können sich über die Befehle einen schnellen Überblick verschaffen

$ ls -l /sbin/pv* $ ls -l /sbin/lv* $ ls -l /sbin/vg*

Kontrollfragen

Bis zu wie viel Speicherplatz kann das Verzeichnis /home belegen?

Ist nicht vorhersehbar. Dieses Verzeichnis kann solange Speicher vorhanden ist immer mehr Speicherplatz verbrauchen

Wie Groß ist die EFI-Systempartition?

102.2 Einen Bootmanager installieren

LPIC101/102.2 Einen Bootmanager installieren

Wichtigste Wissensgebiete

- Shared Libraries identifizieren

- die typischen Orte für Systembibliotheken identifizieren

- Shared Libraries laden

Liste wichtiger Dateien, Verzeichnisse und Anwendungen

- ldd

- ldconfig

- /etc/ld.so.conf

- LD_LIBRARY_PATH

Allgemeines

Eine Bibliothek ist ein kompilierter Satz von Code, der alle Objekte enthält, die zum Ausführen einer in eine Datei integrierten Software erforderlich sind.

- Beispielsweise druckt man eine Eingabe und eine Ausgabe.Man hat die Aufgabe, Daten zu speichern und ... all dies wird nicht von Grund auf neu programmiert.Beispielsweise müssen Sie das Daten eingabe programm nicht mehr neu schreiben, sondern es einfach aus einer Bibliothek abrufen,

Um zu identifizieren, von welchen Libraries ein Programm abhängt, können Sie dasTool ldd verwenden.

Die Ausgabe des Programms zeigt gleichzeitig die Position der benötigten Libraries im Dateisystem an

# ldd /usr/bin/grep linux-gate.so.1 => (0xffffe000) libc.so.6 => /lib/tls/libc.so.6 (0x40030000) /lib/ld-linux.so.2 (0x40000000)

Wenn Sie neue Bibliotheken auf einem System installieren, benötigen Sie das Programm ldconfig,damit der dynamische Linker diese Bibliotheken auch verwendet.

- Zu diesem Zweck liest ldconfig die Datei /etc/ld.so.confbzw. alle conf-Dateien im Verzeichnis /etc/ld.so.conf.d ein. Hier sind alle Verzeichnisse aufgelistet, in denen sichdynamische Libraries befinden:

# less /etc/ld.so.conf /usr/i486-linux/lib /usr/i486-linux-libc5/lib=libc5 /usr/i486-linux-libc6/lib=libc6 /usr/i486-linuxaout/lib /usr/i386-suse-linux/lib /usr/local/lib

Diese Verzeichnisse werden von ldconfig konsultiert, um die Datei/etc/ld.so.cache aufzubauen. Danach können die neuen Libraries vom dynamischen Linker verwendet und bei Bedarf eingebunden werden.

Um den aktuellen Inhalt der Datei /etc/ld.so.cache anzuzeigen, verwenden Sie folgen des Kommando

# ldconfig -p | less 1128 libs found in cache `/etc/ld.so.cache' libzvbi.so.0 (libc6) => /usr/lib/libzvbi.so.0 libzio.so.0 (libc6) => /usr/lib/libzio.so.0 libzio.so (libc6) => /usr/lib/libzio.so libz.so.1 (libc6) => /lib/libz.so.1 libz.so.1 (libc6) => /usr/lib/libz.so.1 libz.so (libc6) => /usr/lib/libz.so liby2.so.2 (libc6) => /usr/lib/liby2.so.2 libyui.so.2 (libc6) => /usr/lib/libyui.so.2

Manche Programme funktionieren nur dann, wenn eine Bibliothek mit einer bestimmten Versionsnummer auf Ihrem System installiert ist.

Die Versionsnummer einer einzelnen Bibliothek ermitteln Sie auf folgendem Weg:

# ldconfig -p | grep libusb libusb-0.1.so.4 (libc6) => /usr/lib/libusb-0.1.so.4

LD_LIBRARY_PATH

Wenn ein Programmierer eigene Bibliotheken programmiert, kann er diese testen,indem er das Betriebssystem veranlasst,vorübergehend auf andere Verzeichnisse zuzugreifen, wenn Bibliotheken benötigt werden.

- Zu diesem Zweck werden der Variablen LD_LIBRARY_PATH die entsprechenden Pfade zuden Bibliotheken übergeben.Mehrere Pfade werden hierbei durch Doppelpunkte voneinander getrennt.

- Standardmäßig ist die Variable LD_LIBRARY_PATHnicht gesetzt.

102.4 Debian-Paketverwaltung

LPIC101/102.4 Debian/Paketverwaltung - Grundlegende Packagverwaltung

Beschreibung

Paket-Manager sind auch als Paketverwaltung oder Package Manager bekannt

- Die Termini bezeichnen eine Sammlung von Werkzeugen für die komfortable Verwaltung von Computer-Software auf Betriebssystemen, welche die Paketverwaltung zur Installation des Pakets am System vornehmen muss, werden von dieser aus dem Paket ausgelesen und umgesetzt.

- Erkennt die Paketverwaltung dabei, dass noch weitere Software für das Funktionieren benötigt wird.

- Soll eine installierte Software gelöscht werden, nimmt die Paketverwaltung dann wieder die Informationen des Pakets, um es anhand dessen Konfiguration zu ändern und Dateien zu löschen.

- Paketinformationen erhalten, wie Version, Inhalt, Abhängigkeiten, Integrität des Paketes und Installationsstatus ob das Paket installiert ist oder nicht.

| Aufruf | Beschreibung |

|---|---|

| apt install Paket | paket installieren |

| apt upgrade Paket' | paket aktualisieren |

| apt remove Paket | paket deinstallieren |

| apt list --installed | installierte Pakete auflisten |

| apt list Paket' | Informationen und Status des Pakets anzeigen |

| apt-cache rdepends Paket | Abhängigkeiten anzeigen |

| aptitude show 'Paket' | Suche in allen verfügbaren Paketen |

DPKG-Programme

dpkg

Wenn Sie ein Programm auf einem Debian-basierten System installieren wollen, das als Debian-Paket vorliegt, verwenden Sie das Kommando dpkg.

- Heutzutage wird man allerdings Installationsprogrammen, wie apt oder apt-get den Vorzug geben, weil diese etliche Vorteile gegenüber dpkg bieten.

- Viele Optionen von dpkg können sowohl in der kurzen als auch in der langen Notation übergeben werden.

Die beiden folgen den Kommandos installieren jeweils ein Paket:

debian:/pakete# dpkg -i fortune_1.0-861_i386.deb debian:/pakete# dpkg --install fortune_1.0-861_i386.deb

Entsprechend ist die Ausgabe, die von diesen beiden Kommandos erzeugt wird, ebenfalls identisch:

Wähle vormals abgewähltes Paket fortune. (Lese Datenbank ... 75945 Dateien und Verzeichnisse sind derzeit installiert.) Entpacke fortune (aus fortune_1.0-861_i386.deb) ... Richte fortune ein (1.0-861) ...

Die Deinstallation eines Programms erfolgt wahlweise mithilfe der Schalter

| Unix | GNU | Beschreibung |

|---|---|---|

| -r | --remove | Hierbei bleiben eventuelle Konfigurationsdateien eines Programms erhalten. Wenn Konfigurationsdateien ebenfalls aus dem System entfernt werden sollen, müssen Sie die Optionen |

| -P | --purge | verwenden. Es folgt eine Auflistung der wichtigsten Optionen für die Prüfung: |

| -i | --install | installiert das angegebene Paket |

| -r | --remove | entfernt das angegebene Paket. Konfigurationsdateien bleiben aber erhalten. Achtung! Die Option |

| -e | ist nicht, wie bei RPM,die Erase-Funktion! | |

| -P | --purge | entfernt das angegebene Programm inklusive der Konfigurationsdateien |

| -s | --status | gibt umfangreiche Informationen über das installierte Paket aus |

| -C | --audit | zeigt Pakete an, die nur teilweise auf dem System installiert sind |

| -L | --listfileszeigt | die Dateien an, die ein Paket installiert hat |

dselect

dselect ist ein Frontend für dpkg

Operationen

- Zugriffsmethode auswählen

- Liste verfügbarer Pakete erneuern

- Auswahl von Pakete

- Pakete installieren und aktualisieren

- nicht konfigurierten Pakete konfigurieren

- Software löschen

dpkg-reconfigure

- Mit dpkg-reconfigure können Sie ein bereits installiertes Paket neu konfigurieren.

- Mit dpkg-reconfigure-a können Sie sogar alle installierten Pakete neu konfigurieren.

- Dieser Vorgang kann aber in Abhängigkeit von der Menge der installierten Pakete sehr viel Zeit in Anspruch nehmen.

Konfiguration

- Konfigurationsdateien und Verzeichnisse

/etc/dpkg/dpkg.cfg

Das ist die Konfigurationsdatei für dpkg.In dieser Datei werden die voreingestellten Optionen für dpkg festgelegt. Sie können sich dabei Arbeitsaufwand ersparen, wenn Sie immer dieselben Optionen mit dpkg verwenden. Die Datei wird zeilensepariert ausgewertet. Es steht also in jeder Zeile nur eine Option.Bei den meisten aktuellen Distributionen enthält die Datei im Auslieferungszustand nur eine einzige Zeile, mit der die Logdatei definiert wird:

log /var/log/dpkg.log

/var/lib/dpkg/info

In diesem Verzeichnis befinden sich zu jedem installierten Paket mehrere Skripte und Dateien, die für eine korrekte Installation und auch später wieder für die Deinstallation benötigt werden. Das Beispiel zeigt die entsprechenden Dateien für den Editor nano:

/var/lib/dpkg/info# ls -l nano* -rw-r--r-- 1 root root 12 Jul 16 2014 nano.conffiles -rw-r--r-- 1 root root 4557 Apr 2 2016 nano.list -rw-r--r-- 1 root root 5246 Jul 16 2014 nano.md5sums -rwxr-xr-x 1 root root 582 Jul 16 2014 nano.postinst -rwxr-xr-x 1 root root 160 Jul 16 2014 nano.postrm -rwxr-xr-x 1 root root 153 Jul 16 2014 nano.prerm

Wenn Sie nach einer verunglückten Installation manuell das System aufräumen möchten, finden Sie immer in der entsprechenden .list Datei eine Aufstellung aller zum Programm gehörenden Dateien und Verzeichnisse. Im Falle von nano handelt es sich dabei übrigens um 64 über das System verteilte Dateien.

/var/lib/dpkg/status

In der Datei status sind Informationen über bereits installierte Pakete hinterlegt. Es wird auch angegeben, ob die Installation vollständig ausgeführt oder ob ein Programm bereits wieder deinstalliert wurde. Das Beispiel zeigt Informationen über einen korrekt installierten nano-Editor:

Package: nano Status: install ok installed Priority: important Section: editors Installed-Size: 1624 ... weitere Zeilen wurden abgeschnitten ...

Der nächste Eintrag zeigt ein Paket, das sauber deinstalliert wurde:

Package: courier-imap Status: deinstall ok config-files Priority: extra Section: mail Installed-Size: 1540 ... weitere Zeilen wurden abgeschnitten ...

/var/lib/dpkg/available

Diese Datei enthält eine Liste der verfügbaren Pakete. Sie beinhaltet Informationen über die Größe des Paketes, die Versionsnummer, Abhängigkeiten, den Autor, die Prozessorarchitektur und vieles andere mehr. Das Beispiel zeigt einen Eintrag für den Editor nano:

Package: nanontp Priority: important Section: editors Installed-Size: 1624 Maintainer: Ubuntu Core Developers <ubuntu-devel@lists.ubuntu.com> Architecture: i386 Version: 2.0.2-1 eplaces: pico Provides: editor Depends: libc6 (>= 2.5-0ubuntu1), libncursesw5 (>= 5.4-5) Suggests: spell Conflicts: nano-tiny (<= 1.0.0-1), pico Size: 286950 Description: free Pico clone with some new features ... weitere Zeilen wurden abgeschnitten ..

/etc/apt/apt.conf

Hierbei handelt es sich um die Konfigurationsdatei für die apt-tools.Normalerweise ist hier nur ein Eintrag für den verwendeten Proxy hinterlegt,damit apt-get ohne Probleme Pakete aus dem Internet herunterladen kann. Beispiel:

debian:/# cat /etc/apt/apt.conf Acquire::http::Proxy "https://192.168.0.1:3128";

/etc/apt/sources.list

Diese Datei enthält die Quellen für apt-tools. Das ist meistens eine Liste mit FTP-Servern oder auch HTTP-Servern,von denen Software mittels apt-tools online installiert werden kann.Zusätzlich sind natürlich auch lokale Quellen in dieser Datei enthalten.Beispiel:

# cat /etc/apt/sources.list deb cdrom:[Debian GNU/Linux 9.3.0 _Stretch_ - Official amd64 DVD Binary-1 20171209-12:11]/ stretch contrib main deb https://ftp.halifax.rwth-aachen.de/debian/ stretch main deb-src https://ftp.halifax.rwth-aachen.de/debian/ stretch main deb https://security.debian.org/debian-security stretch/updates main contrib deb-src https://security.debian.org/debian-security stretch/ updates main contrib # stretch-updates, previously known as 'volatile' deb https://ftp.halifax.rwth-aachen.de/debian/ stretch-updates main contrib deb-src https://ftp.halifax.rwth-aachen.de/debian/ stretch-updates main contrib

102.5 RPM und YUM-Paketverwaltung

RPM

Das RPM-Format ist Teil der Linux Standard Base und bedeutet RPM Package Manager, früher Red Hat Package Manager.

RPM, der Red Hat Package Manager, ist wie dpkg sehr häufig verbreitet. Er kann ebenso Pakete fertig kompilierte Pakete installieren.

Er ermöglicht ebenfalls die Installation

von Programmen, die bereits fertig kompiliert in einem Binärformat vorliegen.

bash-4.4.19-2.aarch64.rpm

- Der Name des Paketes ist bash

- Die Versionsnummer lautet4.4.19

- Die Revisionsnummer (Release) ist 2.

- Die unterstützte Architektur ist aarch64

Wenn Sie Software mittels rpm installieren, stehen Ihnen, ähnlich wie bei dpkg, Optionen in zwei Schreibweisen zur Verfügung. So können Sie ein Paket sowohl mit rpm-e als auch mit rpm--erase deinstallieren. Die wichtigsten Optionen zur aktiven Arbeit mit rpm sind die folgenden:

- -i bzw. --install installiert das angegebene Paket (oder die Pakete).

- -U bzw. --upgrade aktualisiert das angegebene Paket (oder die Pakete) bzw. installiert es einfach, wenn keine Vorgängerversion gefunden wird.

- F- bzw. --freshen aktualisiert Pakete nur, wenn diese auf dem System bereits vorhanden sind.

- -v bzw. --verbose aktiviert den Verbose-Mode.

- -e bzw. --erase(früher --uninstall) entfernt das angegebene Paket.

- -h bzw. --hash sorgt für eine Fortschrittsan zeige mit 50 Hash-Zeichen (#).

Query Option

Die Query Options dienen dazu, Informationen zu einem bestimmten Paket zubekommen. Sie sollten sich die folgenden Optionen einprägen:

-qR bzw. --requires zeigt Abhängigkeiten zu anderen Paketen an.

-qlbzw. --list führt die im Paket enthaltenen Dateien auf. -qc bzw. --configfiles zeigt nur die Konfigurationsdateien eines Paketes an qd bzw. --docfiles zeigt nur die Dokumentationsdateien eines Paketes an.

-qi bzw. --info zeigt umfangreiche Informationen zu einem Paket an

Installation, Update und Deinstallation

Wenn Sie Software mittels rpm installieren, stehen Ihnen, ähnlich wie bei dpkg, Optionen in zwei Schreibweisen zur Verfügung. So können Sie ein Paket sowohl mit rpm-e als auch mit rpm--erase deinstallieren. Die wichtigsten Optionen zur aktiven Arbeit mit rpm sind die folgenden:

- -i bzw. --install installiert das angegebene Paket (oder die Pakete).

- -U bzw. --upgrade aktualisiert das angegebene Pake

- t (oder die Pakete) bzw. installiert es einfach, wenn keine Vorgängerversion gefunden wird.

- -F bzw. --freshen aktualisiert Pakete nur, wenn diese auf dem System bereits vor handen sind.

- -v bzw. --verbose aktiviert den Verbose-Mode.

- -e bzw. --erase(früher --uninstall) entfernt das angegebene Paket.

- -h bzw. --hash sorgt für eine Fortschrittsan zeige mit 50 Hash-Zeichen8(#)

Ein typisches rpm-Kommando zur Installation wäre folgendes:

archangel:/ # rpm -Uhv /i586/fortune-1.0-860.i586.rpm Preparing.. ########################################### [100 %] 1:fortune ########################################### [100 %]

Das Programm war übrigens vorher vom System entfernt worden. Trotzdem hat die Option -U keinen Fehler hervorgerufen, so ndern das nicht vorhandene Programm aktualisiert

Zwangsinstallation

Sollte ein Paket die Installation verweigern, können Sie es meist trotzdem installieren, wenn Sie die entsprechenden Optionen kennen. Das könnte beispielsweise der Fall sein, wenn eine oder mehrere Abhängigkeiten nicht erfüllt sind oder wenn ein Konflikt mit einem bestehenden Paket besteht. Sie sollten diese Optionen also nur dann verwenden, wenn Sie sich über die Konsequenzen der Installation im Klaren sind:

- --force erzwingt die Installation auch bei bestehenden Konflikten.

- --nodeps lässt die Prüfung der Abhängigkeiten aus.

Das gilt sowohl für die Installation als auch für die Deinstallation von Paketen.Für beide Schalter gibt es völlig zu Recht keine Kurzform, damit man sich der Tragweite des jeweiligen Kommandos bewusst wird.

YUM

(Yellow Dog Updater Modified)ist ein Werkzeug zur Verwaltung von RPM-Paketen (*.rpm) und wurde (wie der Name schon andeutet) ursprünglich für Yellow Dog entwickelt. Inzwischen wurde YUM auch in andere Distributionen wie zum Beispiel RedHat, Fedora und CentOS integriert.

Mit dem Programm yum können Sie ähnlich wie mit apt-get Programme installieren.Allerdings handelt es sich in diesem Fall um RPM Pakete und nicht um DPKG Pakete.

Die Hauptkonfigurationsdatei von yum ist /etc/yum.conf.Hier wird unter anderem das Cache-Verzeichnis für Pakete festgelegt.In der Standardeinstellung befindet es sich unter /var/cache/yum.Im Verzeichnis /etc/yum.repos.d .liegen Dateien mit der Dateierweiterung repo.In diesen Dateien befinden sich Verweise auf URLs, die Quellen für

RPM Pakete enthalten.

Um ein Programm mithilfe von yum zu suchen, gehen Sie ähnlich vor wie bei aptitude bzw.

[root@centos /]# yum search fortune Loading "installonlyn" plugin Setting up repositories extras 100 % |=========================| 1.1 kB 00:00 updates 100 % |=========================| 951 B 00:00 base 100 % |=========================| 1.1 kB 00:00 addons 100 % |=========================| 951 B 00:00 Reading repository metadata in from local files primary.xml.gz 100 % |=========================| 90 kB 00:00 ################################################## 298/298 primary.xml.gz 100 % |=========================| 101 kB 00:00 ################################################## 156/156 primary.xml.gz 100 % |=========================| 878 kB 00:03 ################################################## 2508/2508 primary.xml.gz 100 % |=========================| 157 B 00:00 Excluding Packages in global exclude list Finished fortune-mod.i386 1.99.1-7.el5.centos extras Matched from: fortune-mod A program which will display a fortune Fortune-mod contains the ever-popular fortune program, which will display quotes or witticisms. Fun-loving system administrators can add fortune to users' .login files, so that the users get their dose of wisdom each time they log in. https://www.redellipse.net/code/fortune

yum - Informationen zu Pakten

yum list - Zeigt alle Paket die zur Verfügung stehen (auch nicht installierte) mit der Angabe ob es installiert ist oder in welcher Paketquelle es zur Verfügung steht.

- yum list installed oder yum list available.

- yum info (Info zu einem Paket).

- yum search (Suche nach Paket).

- yum deplist (Abhängigkeiten zu einem Paket)

- yum update(Achtung nicht wie bei apt werden hier die Pakete aktualisiert. Zuvor wird geprüft, ob es neuere Versionen gibt)

- yum upgrade = yum update -obsoletes (hier wird auch geprüft ob Paket durch andersbenannte Pakete ersetzt werden können oder wurden)

Zypper

Ein weiteres Tool zum Management von RPM-Paketen ist zypper.Sie finden zypper allerdings nur bei openSuse.Genau wie YaST2 verwendet zypper die Bibliothek lib-zypp(kurz ZYpp).Pakete, die mit YaST2 installiert wurden lassen sich mit zypper problemlos deinstallieren und umgekehrt.Die Installation von Software funktioniert genauso, wie Sie es bereits von yum kennen:

suse42:~ # zypper install iptraf-ng Repository-Daten werden geladen... Installierte Pakete werden gelesen... Paketabhängigkeiten werden aufgelöst... Das folgende NEUE Paket wird installiert: iptraf-ng 1 neues Paket zu installieren. Gesamtgröße des Downloads: 76,6 KiB. Bereits im Cache gespeichert: 0 B. Nach der Operation werden zusätzlich 180,4 KiB belegt. Fortfahren? [j/n/...? zeigt alle Optionen] (j):

Die meisten Kommandos können auch in einer Kurzform(bestehend aus zwei Zeichen) eingegeben werden:

- in bzw. install Pakete installieren

- rm bzw. removen Pakete entfernen

- se bzw. search nach Paketen such

- ve bzw. verify Integrität der Paketabhängigkeiten prüfen

- lr bzw. repos Repositorys auflisten

- ar bzw. addrepo Repository hinzufügen

- rr bzw. removerepo Repository entfernen

- ref bzw. refresh Repositorys aktualisieren clean Cache bereinigen

- up bzw. update installierte Pakete aktualisieren

- lu bzw. list-updates verfügbare Aktualisierungen auflisten patch Patches installieren

- lp bzw. list-patches Patches auflisten

- dup bzw. dist-upgrade Distributionsaktualisierung durchführen

- if bzw. info Infos für angegebene Pakete anzeigen

102.6 Linux als Virtualisierung-Gast

Virtualisierung

- Der Hauptgrund für die Virtualisierung von Computern ist die wesentlich effizientere Nutzung von Hardware ressourcen und die damit verbundene Kostenersparnis.

- Die meisten physikalischen Server verwenden nur einen Bruchteil der verfügbarenHardware, weil bei der Anschaffung von Servern gerne großzügig dimensioniert wird, damit es nicht frühzeitig zu Leistungsengpässen kommt.

- Wenn sich mehrere virtuelle Server einen physikalischen Server teilen, können Sie die Ressourcen dynamisch zuweisen, also beispielsweise überschüssigen Arbeitsspeicher eines Servers reduzieren und diesen einem anderen Server zuweisen.

- Der Umzug eines virtuellen Servers auf eine leistungsfähigere Hardware ist natürlich auch erheblich einfacher, als derUmzug einer nativen Serverinstallation.

- Für die Virtualisierung wird ein Hypervisor(auch Virtual-Machine-Monitor, VMM genannt) benötigt:

- Dieser liegt als Schicht zwischen der Hardware des Hostsystems und den virtuellen Maschinen (Gastsysteme).

- Hierbei unterscheidet man zwischen Typ 1 und Typ 2 Hypervisor.

Ein Typ1 Hypervisor

- Ein Typ 1 Hypervisor läuft, ohne dass zuvor ein Betriebssystem auf dem Host installiert werden muss,direkt auf der Hardware.

- Man spricht hier auch von einer Bare- Metal-Installation. Ohne Gastsystem kann auf einem Typ 1 Hypervisor keine Anwendung ausgeführt werden.

- Beispiele hierfür sind VMware vSphere/ESXi, XEN, KVM, Red Hat Enterprise Virtualization und Hyper-V.

Ein Typ2 Hypervisor

- benötigt ein Betriebssystem auf dem Hostrechner. Auf dem Hostbetriebssystem kann zusätzlich andere Software installiert sein. Beispiele hier-für sind VMware Workstation und VirtualBox.

- Typ 2 Hypervisor gibt es üblicherweise für unterschiedliche Hostsysteme. Dadurch ist es sogar möglich, Gastsysteme plattformübergreifend zu migrieren (beispielsweise von VirtualBox auf Windows zu VirtualBox auf Linux oder umgekehrt

Vollvirtualisierung

- Bei einer Vollvirtualisierung präsentiert der Hypervisor dem Gastsystem einen virtuellen Computer und das Gastsystem erfährt nicht, dass es sich in einer virtualisierten Umgebung befindet.

- Der einzige Vorteil dabei ist, dass das Gastsystem keine Unterstützung für Virtualisierung bieten muss, was aber heutzutage nur noch bei Exoten der Fall sein dürfte.

Paravirtualisierung

- Die Paravirtualisierung ist sozusagen der Gegenspieler der Vollvirtualisierung.

- Hier weiß das Gastsystem, dass es in einer virtualisierten Umgebung läuft.

- Das hat den Vorteil, dass das Gastsystem den Hypervisor kontaktieren kann (Hypercall).

- Umgekehrt kann auch der Hypervisor das Gastsystem ansprechen. So ist es beispielsweise möglich, das Gastsystem mit einer Verwaltungskonsole des Hypervisors herunterzufahren.

- Auch eine Zeitsynchronisation mit dem Host ist ein wesentliches Feature, das die Paravirtualisierung, im Gegensatz zur Vollvirtualisierung, unterstützt.

Klonen virtueller Maschinen

- Damit virtuelle Maschinen schneller breitgestellt werden können, ist es sinnvoll, diese nicht jedes Mal von Grund auf neu zu installieren.

- Stattdessen erstellen Sie nur eine virtuelle Maschine als Referenzsystem und klonen dieses im Bedarfsfall.

- Das Referenzsystem sollte allerdings gepflegt, also regelmäßig mit Updates versehen werden, damit geklonte Maschinen gleich auf einem neuen Stand sind und nicht gleich Unmengen Updates installieren müssen.

- Ein Klon gleicht dem Referenzsystem leider wie ein Schaf dem anderen. Deshalb müssen Sie noch ein paar Vorkehrungen treffen, bevor Sie den neuen virtuellen Host aktiv nutzen können. Sie sollten beispielsweise den Hostnamen und die IP-Adresse ändern, damit es nicht zu einem Konflikt kommen kann.

Container / Anwendungscontainer

- Wenn sehr viele gleichartige virtuelle Maschinen benötigt werden, kann man auf Containervirtualisierung zurückgreifen.

- Bei dieser Art der Virtualisierung wird kein Hypervisor eingesetzt und es wird auch keine virtuelle Hardware zur Verfügung gestellt.

- Deshalb ist es auch nicht möglich, Windows-Container auf einem Linux- Host auszuführen oder umgekehrt.

- Das liegt daran, dass zwar Teile des Betriebssystems pro Gast isoliert zur Verfügung gestellt werden (Dateisystem, Bibliotheken), aber alle verwenden zumindest denselben Kernel.

chroot

- Eine frühe Form der Containervirtualisierung ist chroot.

- Diese Technologie wird verwendet um Programme in einer isolierten Umgebung (Sandbox, Jail) auszuführen.

- Hierzu werden in einem Verzeichnis alle für das zu isolierende Programm notwendigen Verzeichnisse, Dateien, Bibliotheken und auch Gerätedateien angelegt und das Programm in diesem Verzeichnis "eingesperrt".

- Dieses Verzeichnis ist aus der Sicht dieses Programms das Hauptverzeichnis (chroot = change root).

Docker

- Docker ist eine moderne Containervirtualisierung.

- Im Prinzip läuft eine virtuelle Dockeranwendung auch in einem isolierten Verzeichnis, das bei Docker als Container bezeichnet wird.

- Die Einrichtung ist im Vergleich zu

chrootallerdings erheblich einfacher.

Cloud/Infrastructure as a Service (IaaS)

Es gibt viele Produkte, die als Clouddienste angeboten werden. Jeder kennt heutzu- tage Dropbox, OneDrive und andere Anbieter, wo auch für Privatanwender Speicherplatz zur Verfügung gestellt wird. Beliebt sind auch Onlinekalender,Adressbücher und ganze Officepakete. Abgesehen davon, dass Ihre Daten sich auf fremden Servern befinden, bieten Public Clouds natürlich auch erhebliche Vorteile:

- Zugriff auf Ressourcen von überall aus

- Netzwerkbandbreiten müssen nicht selbst vorgehalten werden.

- kein Hardwarekauf für Server

- Backuplösungen sind in der Regel integriert.

- schnelle Skalierbarkeit

- physikalische Sicherheit durch externe Dienstleister

- geringe Kosten

cloud-init

cloud-init ist ein Paket, das Probleme löst, die beim Klonen virtueller Maschinen entstehen. Einige wesentliche Aufgaben, die mittels cloud-init durchgeführt werden können, sind:

- Hostname konfigurieren

- Benutzerdaten eintragen

- Standard-Gebietsschema einstellen

- privaten SSH-Schlüssel für den Host erstellen

- öffentlichen SSH-Schlüssel eines Benutzers hinterlegen Vorbereiten der Repositorys für die Paketverwaltung

- Pakete installieren

- Benutzerskripte ausführen

- Die hierfür erforderlichen Angaben können bei unterstützenden Cloudanbietern über die Verwaltungsoberfläche eingetragen werden.

103.1 Auf der Kommandozeile arbeiten

Wichtigste Wissensgebiete

- Einzelne Shell-Kommandos und einzeilige Kommandofolgen verwenden, um einfache Aufgaben auf der Kommandozeile zu lösen

- Die Shell-Umgebung verwenden und anpassen, etwa um Umgebungsvariablen zu definieren, zu verwenden und zu exportieren

- Die command-history verwenden und ändern

- Kommandos innerhalb und außerhalb des definierten Suchpfads aufrufen

Wichtiger Dateien, Verzeichnisse und Anwendungen

Allgemeines

- Damit man im Textmodus mit dem Computer kommunizieren kann, benötigt man eine Shell. Man kann über diese Shell mit dem Kern(el) Informationen austauschen

- Unter Linux wird standardmäßig die Bash als Shell verwendet. Hierbei handelt es sich um eine Weiterentwicklung der ursprünglichen Unix-Shell sh

- Die Shell sh ist immer noch Bestandteil von Linux, wird aber zumindest als Login-Shell nicht mehr so oft verwendet

Aufbau eines Shell-Kommandos

- Ein Kommando besteht aus bis zu drei verschiedenen Komponenten. Die erste Komponente ist das Kommando selbst, also eine ausführbare Datei, ein Skript oder ein Shell-interner Befehl

- Ein Kommando kann auch für sich allein stehen und ohne Optionen oder Argumente funktionieren:

# mount

- Wenn das Kommando

mountohne Optionen oder Argumente ausgeführt wird, zeigt es aktuell eingehängte Dateisysteme an Es gibt aber auch Konstellationen, in denen ein Kommando mit einer oder mehreren Optionen ausgeführt wird:

# mount -a

- In diesem Beispiel wurde

mountmit der Option-aausgeführt. Das Programmmountwürde mit dieser Option alle in der Datei /etc/fstab aufgeführten Dateisysteme einhängen - Es ist aber auch möglich,

mountausschließlich mit Argumenten zu versehen:

# mount /dev/sda1 /boot

- Argumente unterscheiden sich von Optionen. Eine Option sagt einem Programm, wie es sich verhalten soll. Argumente teilen einem Programm mit, was es verarbeiten soll

- Es ist möglich, einem Programm sowohl mehrere Optionen als auch mehrere Argumente zu übergeben. Bei vielen Programmen ist die Reihenfolge sogar variabel:

mount -o username=antje,password=xy //fs1/data /mnt/ -t smbfs

- Das Beispiel zeigt eine Mischung mit einer Option vorn, einer Option hinten und den Argumenten in der Mitte. Der

mount-Befehl baut in diesem Fall eine Netzwerkverbindung zu einem Windows-Computer auf

Übergabe der Optionen

- Bei der Übergabe von Optionen gibt es mehrere gängige Methoden

- Einige Kommandos verlangen, dass den Optionen ein Bindestrich vorangestellt wird, andere arbeiten auch ohne einleitenden Bindestrich

- Viele Programme sehen vor, dass ganze Wörter als Optionen verwendet werden. Diesen werden in der Regel zwei Bindestriche vorangestellt. Das folgende Beispiel kennen Sie sinngemäß schon aus dem vorangegangenen Kapitel:

# rpm --install -vh /i586/fortune-1.0-860.i586.rpm Preparing.. ########################################### [100 %]

- Ein weiterer prominenter Vertreter der flexiblen Programme ist

tar. Man kanntarmit normalen Optionen oder Optionswörtern verwenden. Außerdem kanntarauch Optionen ohne vorangestellte Bindestriche übernehmen. Die folgenden vier Kommandos führen beitarzum selben Ergebnis:

# tar -x -z -v -f xmbmon205.tar.gz # tar -xzvf xmbmon205.tar.gz # tar xvzf xmbmon205.tar.gz # tar --extract --gzip --verbose --file=xmbmon205.tar.gz

Umgebungsvariablen und Shellvariablen

- Die Unterschiede zwischen diesen beiden Variablentypen liegen einerseits drin.

- Durch welche Konfigurationsdateien sie deklariert werden

- Und demzufolge wann und durch welches Programm sie ausgewertet werden

- Und andererseits in ihrem Wirkungsbereich:

- Umgebungsvariablen:

- Gelten für alle Shells, die ein Benutzer verwendet

- Die Inhalte dieser Variablen werden an Subshells vererbt. Das bedeutet, dass beim Aufruf einer Subshell ein automatischer Export der Variablen in diese Subshell stattfindet

- Bei Umgebungsvariablen werden normalerweise Großbuchstaben verwendet

- Shellvariablen:

- Müssen in jeder Subshell, die durch den Benutzer oder ein Skript gestartet wird, neu deklariert werden

- Es findet standardmäßig keine Vererbung statt

- Für Shellvariablen verwendet man üblicherweise Kleinbuchstaben

- Umgebungsvariablen:

PATH-Variable

- Wenn man ein Programm ausführen will, das sich nicht in einem in Ihrer PATH-Variablen enthaltenen Verzeichnis befindet, muss man den kompletten Pfad zu diesem Programm auf der Kommandozeile mit angeben

- Wenn man ein Programm ohne Angabe eines Pfades startet, prüft die Shell zunächst, ob es sich um ein internes Kommando der Shell handelt. Dazu zählen:

echo, bg, fg,jobs, kill, pwd, set, unsetund viele mehr

- Falls kein passendes Kommando gefunden wird, sucht die Shell das Programm inallen Verzeichnissen, die in der PATH-Variablen enthalten sind

- Sollten mehrere Programme mit dem gleichen Namen vorhanden sein, wird das zuerst gefundene ausgeführt. Man kann in einem solchen Fall das Kommando

whichverwenden, um festzustellen, welches Programm die Shell automatisch ausführt:

# which less /usr/bin/less

- Es ist zu beachten, dass ein Programm auch dann nicht ohne Pfadangabe ausgeführt wird, wenn man sich aktuell in dessen Verzeichnis befindet. Dieses Verhalten gibt esunter DOS, aber nicht bei Linux

- Man kann ein Programm, das sich im aktuellen Verzeichnis befindet, aber auch starten, indem Sie ./ dem Programm voranstellen. Die Zeichen ./ repräsentieren das aktuelle Verzeichnis. Sie können beispielsweise Konfigurationsskripte von Tar-Balls im aktuellen Verzeichnis ausführen, indem Sie folgende Syntax verwenden:

archangel:/usr/src/xmbmon205 # ./configure

- Wenn man einen Prompt verwendet, der ihn nicht anzeigt, in welchem Verzeichnis man sich gerade befindet, verwendet man das Kommando

pwd(Path of Working Directory) ohne Optionen. Der Pfad wird Ihnen dann angezeigt:

archangel:/usr/src/xmbmon205 # pwd /usr/src/xmbmon205

- Man kann sich den Inhalt Ihrer PATH-Variablen, genau wie den anderer Variablen, anzeigen lassen:

archangel:/ # echo $PATH /sbin:/usr/sbin:/usr/local/sbin:/root/bin:/usr/local/bin:/usr/bin:/usr/X11R6/ bin:/bin:/usr/games:/opt/gnome/bin:/opt/kde3/bin:/usr/lib/jvm/jre/bin

Beliebte Variablen für Prüfungen

Manche Variablen werden in der Prüfung immer wieder abgefragt. Dazu gehören besonders die folgenden:

$HISTSIZEdefiniert die Anzahl der Kommandos, die in der Befehls-History aufbewahrt werden. Diese Variable wird normalerweise in der Datei /etc/profile festgelegt

$PS1bestimmt das Aussehen der Eingabeaufforderung (Prompt). Beispiel:

root@archangel:~# echo $PS1 \u@\h:\w$

- Die Zeichen \u stehen für Username

- Das @ wird normal ausgegeben

- Die Zeichen \h werden mit dem Host-Namen ersetzt

- Es folgt ein Doppelpunkt

- Anschließend zeigt \w für Working Directory das aktuelle Verzeichnis an

- Die Tilde ~ repräsentiert hierbei das Heimatverzeichnis des Benutzers

- Es folgt ein >

- Der Prompt kann durch Änderung der Variablen PS1 den eigenen Wünschen angepasst werden

- Es empfiehlt sich dann eine Konfiguration in der Datei /etc/bashrc

$?enthält das Errorlevel des zuletzt ausgeführten Kommandos. In der Regel bedeutet der Wert 0 in dieser Variablen, dass das letzte Programm erfolgreich ausgeführt wurde. Die Fehlerwerte variieren von Programm zu Programm. Beliebte Werte sind 1 und 127. Beispiel:

# Kommando, das es nicht gibt bash: Kommando: command not found # echo $? 127

- Das Kommando, das es nicht gibt hat ein Errorlevel von 127 zur Folge

$1 , $2und weitere enthalten die Optionen und Argumente, die an ein Programm übergeben werden. Sie werden im Normalfall vom gestarteten Programm oder Skript selbst ausgewertet

Kontrollfragen

Welcher Befehl zeigt den vollständigen Pfad eines Kommandos an?

Welche Variable definiert die Anzahl der Kommandos, die in der Befehls-History aufbewahrt werden?

Welches Kommando wird als Bang-Bang bezeichnet und führt den letzten Befehl der History noch einmal aus?

Mit welchem Befehl werden die Shellvariablen löscht?

Welcher Befehl zeigt die Versionsnummer des laufenden Kernels?

103.2 Textströme mit Filtern verarbeiten

Einleitung

Textströme und Textdateien mit Filtern verarbeiten

Begriffsklärung

Was ist ein Textstrom? Ein Textstrom ist eine Dateiübertragung in Textform.

Was ist der Unterschied zu einer Textdatei? Ein Textstrom liefert Daten an eine Textdatei.

Was ist ein Filter

Ein Filter ist ein Programm, welches die Ausgabe eines Befehls als Eingabe verwertet. Es wird in Linux mit einer sogenannten Pipe gekennzeichnet. So schaut eine Pipe in der Kommandozeile aus : | . Eine Pipe signalisiert einen Textstrom.

Relevante Filter

Die folgenden Filter sind relevant. Sie werden sehr kompakt mit jeweils einem Beispiel dargestellt.

cat

Eines der Standardbefehle bei der Arbeit in dem Linux-Terminal. Von der Namensbedeutung her ist der Befehl ursprünglich dazu gedacht, Dateien vertikal zusammenzufügen (concatenate, verketten). In der Praxis wird er aber oft verwendet um den Inhalt einer Datei komplett auszugeben auf dem Terminal.

Beispiel : cat /var/log/syslog Gibt die komplette Syslog Datei auf dem Terminal aus

bzcat, xzcat und zcat

Möchte man eine komprimierte Datei im Terminal ausgeben, kann man einen dieser drei Befehle verwenden. Der Befehl verhält sich ansonsten ähnlich wie cat. Dabei verwendet bzcat das Kompressionsprogrammm bzip2, xzcat das Programm xz (beide Verlinken lediglich auf das Programm). zcat ist eine eigenständiges Programm und wird in der Regel für die gleichen Programme wie gzip verwendet.

Zusatzinfo

bzip2 - Dieser Algorithmus ist leistungsfähiger als gzip und wird gerne für große Datenmengen verwendet.

Beispiel: bzcat gepackteDatei.bz Leitet den Inhalt der Datei in die Standardausgabe.

head

Dieser Befehl zeigt die ersten (Standardmäßig 10) Zeilen einer Textdatei.

Beispiel: head /var/log/syslog Zeigt die ersten zehn Zeilen der Systemlog Datei.

tail

Dieser Befehl zeigt die letzten (Standardmäßig 10) Zeilen einer Textdatei.

Beispiel: tail /var/log/syslog Zeigt die letzten zehn Zeilen der Systemlog Datei.

less

Dieser Befehl zeigt eine Textdatei Seitenweise. Man kann - im Gegensatz zum veralteten Befehl "more" - vor- und zurücknavigieren.

Beispiel: less Textdatei.txt Zeigt die Dateiinhalte Seitenweise.

nl

Dieser Befehl setzt vor die Zeilen einer Textdatei eine Nummer zur besseren Ablesbarkeit.

Beispiel: nl Textdatei.txt > nummerierte_Textdatei.txt Nummeriert die Zeilen der Datei und gibt sie in einer neuen Datei aus. Die Anzeige der Änderungen kann anschließend mit cat erfolgen.

wc

Dieser Befehl zählt die Wörter einer Textdatei.

Beispiel: wc * Zeigt die Wortzahl aller Dateien im aktuellen Pfad.

hexdump

Wandelt die Ausgabe einer Datei in Hexadezimal-, Oktal-, Dezimalzahlen oder ASCII Zeichen um. Es kann nahezu alles als Eingabe verwendet werden, auch Binärdateien. Die Voreinstellung ist Hexadezimal.

Beispiel: hexdump Textdatei.txt Zeigt die Dateiinhalte im Hexadezimalformat.

od

Erledigt das gleiche wie hexdump. Einige Distributionen arbeiten mit hexdump, andere mit od und wieder andere mit beiden. Die Voreinstellung ist Oktal. Od hat verglichen mit hexdump etwas weniger Funktionen.

Beispiel: od Textdatei.txt Zeigt die Dateiinhalte im Oktalformat.

sort

Sortiert die Zeilen von Text- und anderen Dateien.

Beispiel

sort -n textfile1 Sortiert die Textdatei in numerischer Reihenfolge (-n).

history | sort -n Sortiert die History in numerischer Reihenfolge (-n).

history | sort Sortiert die History in alphabetischer Reihenfolge (-n).

uniq

Zeigt nur die einzigartigen Zeilen einer Datei. Funktioniert nur nach sort

Beispiel :

sort textfile.txt | uniq Sortiert die Datei und gibt nur einzigartige Zeilen aus.

split

Spaltet Dateien in mehrere. Die Angaben sind Standardmäßig Zeilenbasiert, können aber auch Dateigrößenorientiert sein (split -b). Standardangabe ist ein Split nach 1000 Zeilen.

Beispiel :

split -b 11m grosses-paket grosses-paket-split Teilt die Quelldatei "grosses-paket" in mehrere 11MB große Teilpakete "grosses-paket-split". Die Ausgabe erzeugt mehrere Dateien, welche in folgender Logik an den Dateinamen angehängt werden "grosses-paket-splitaa","grosses-paket-splitab" und weitere.

cut,paste

Cut schneidet Spalten einer Textdatei aus. Es ist jedoch nicht mit dem Windows "Ausschneiden" zu verwechseln, da die Spalten in der Originaldatei bestehen bleiben. Zum erfolgreichen ausschneiden der Spalten benötigt man eine Angabe der Spalte (beispielsweise "-f2") und einen sogenannten Delimiter, welcher die Spalten voneinander trennt (beispielsweise "d:", also hier ein Doppelpunkt). Der Befehl Paste fügt zwei oder mehr Dateien zusammen. Im Gegensatz zu cat werden diese horizontal zusammengefügt.

Beispiel : In der Datei /etc/passwd stehen die Benutzernamen in der ersten Spalte. Diese Datei enthält jedoch auch weitere Informationen:

root:x:0:0:root:/root:/bin/bash

daemon:x:1:1:daemon:/usr/sbin:/bin/sh

bin:x:2:2:bin:/bin:/bin/sh

Der folgende Befehl führt dazu, dass nur die Benutzernamen ausgegeben werden:

cut -d: -f1 /etc/passwd

root

daemon

bin

…

sed

Der sed Editor gehört nicht in dieses Kapitel und wird nur der Vollständigkeit halber erwähnt.

tr

Der Befehl tr steht für translate und ist am besten durch die Funktion "Suchen und Ersetzen" aus Excel zu vergleichen. Es werden bestimmte Zeichen oder Wörter einer Datei durch andere ersetzt.

Beispiel:

cat textfile1 | tr n x Ersetzt alle Buchstaben "n" mit dem Buchstaben "x"

md5sum,sha256sum,sha512sum

Die drei genannten Befehle arbeiten alle nach derselben Syntax und haben den gleichen Zweck. Sie erstellen Prüfsummen für die jeweilige Datei, welche wiederum wichtig für Datenintegrität,-sicherheit und -authentizität sind. Es lassen sich mit den jeweiligen Befehlen auch die entsprechenden Hashwerte auslesen.

Beispiel:

sha512sum textfile.txt > SHA512SUMS Erstellt einen Secure Hash Algorithm 2 (SHA) mit 64-Bit Schlüsselwörtern (512).

Kontrollfragen

Was ist ein Textstrom?

Was passiert bei folgender Befehlszeile : cat > textdatei.txt

Was passiert bei folgender Befehlszeile : cat < textdatei.txt | uniq

Wie kann man die Dateien in einem Verzeichnis nach Dateigröße sortieren?

Was passiert bei folgender Befehlszeile : dd if=/dev/sda bs=512 count=1|od -h --endian=big | nl

Einleitung

Dateien und Verzeichnisse durch Kommandos verwalten

- Begriffsklärung

Einzelne oder mehrere Dateien, einzelne oder mehrere Verzeichnisse: kopieren, verschieben, löschen, suchen, anzeigen und sortieren

Anwendungen

| Option | Beschreibung |

|---|---|

| cp | Eine oder mehrere Dateien kopieren |

| find | Nach Datei(en) in einem Verzeichnis inkl. Unterverzeichniss(en) suchen |

| mkdir | Verzeichnisse erstellen |

| mv | Dateien und Verzeichnisse verschieben bzw. umbenannen |

| ls | Inhalt eines Verzeichnisses bzw. Ordners anzeigen |

| rm | Dateien und Verzeichnisse löschen |

| rmdir | Leere Verzeichnisse (nur leere Verzeichnisse) löschen |

| touch | Zeitstempel von Dateien ändern |

| tar | Daten im Archiv sichern (nicht komprimiert) |

| cpio | Archivdaten verwalten |

| dd | Festplatten, Partitionen oder Dateien bit-genau Kopieren |

| file | Typ einer Datei erkennen |

| gzip | Dateien komprimieren |

| gunzip | Dateien unkomprimieren |

| bzip2 | Dateien komprimieren |

| bunzip2 | Dateien unkomprimieren |

| xz | Dateien komprimieren |

| unxz | Dateien unkomprimieren |

Tilde

Die Tilde(~) zeigt an, dass Sie sich gerade in Ihrem Heimatverzeichnis befinden

- Die Tilde kann auch in Pfadangaben verwendet werden

- Beispiele und mehr Infos zur Tilde (~)

Pfadangaben

- Absolute Pfadangaben

Absoluter Pfad bedeutet, dass Sie den ganzen Pfad vom Hauptverzeichnis aus angeben, egal, in welchem Verzeichnis Sie sich selbst gerade befinden Ein Verzeichniswechsel mit einer absoluten Pfadangabe beginnt immer mit einem Slash Beispiele und mehr Infos zur Absolute Pfadangaben

- Relative Pfadangaben

Bei einem Verzeichniswechsel mit Relative Pfadangabe bewegen Sie sich relativ zum aktuellen Verzeichnis fort Eine relative Pfadangabe beginnt deshalb nie mit einem Slash Beispiele und mehr Infos zur Relative Pfadangaben

Allgemeines

- Manchmal kann es vorkommen, dass Sie die Ausgabe eines Programms direkt mit einem anderen Programm weiterverarbeiten müssen.

- In diesem Fall können Sie eine sogenannte Pipe(senkrechter Strich) verwenden.

- Mit ihrer Hilfe ist das Zwischen-speichern der Ausgabe des ersten Programms in einer Datei zum Zweck, diese Datei dann mit dem zweiten Programm wieder einzulesen, unnötig.

- In einem anderen Fall erzeugt ein Programm vielleicht eine Ausgabe auf dem Bild-schirm, die Sie abspeichern wollen.

- In diesem Fall benötigen Sie eine Umleitung der Standardausgabe (Redirect).

- Wenn ein Programm ausschließlich von der Standardeingabe (normalerweise dieTastatur) liest und Sie mit diesem Programm eine Datei einlesen müssen, benötigen Sie ebenfalls eine Umleitung.

- Diesmal mussallerdings die Standardeingabe umgeleitet (Redirect) werden

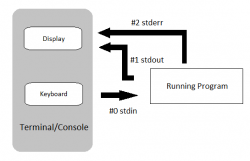

stdin, stdout und stderr

stdin

Über die Standardeingabe können Daten in ein Programmelesen werden.

$ less < eingaben.txt

stdout

Über die Standardausgabe kann ein Programm Daten ausgeben Beispiel:

$ find . -name '*.html' > ausgaben.txt

gleichbedeutend:

$ find . -name '*.html' 1> ausgaben.txt

stderr

Die Standardfehlerausgabe ist ein zweiter Ausgabedatenstrom, der dazu gedacht ist, Fehler- und Statusmeldungen auszugeben.

Normalerweise ist er ebenfalls mit dem Monitor verbunden; allerdings kann er getrennt von der Standardausgabe umgeleitet werden, so dass Fehlermeldungen nicht mit den ausgegebenen Nutzdaten vermischt werden.

Beispiel

Hier werden die Fehlermeldungen des Programms find in die Datei fehlermeldungen.txt umgeleitet, während die Standardausgabe über eine Pipe an das Programm less weitergeleitet wird.

$ find . -name '*.html' 2> fehlermeldungen.txt | less

Umleitungen (Redirects)

Umleitungen werden verwendet, um die Standard-I/Os entweder in eine Datei hinein oder aus einer Datei heraus um zu lenken. Wenn Sie alle Meldungen des Kernels in einer separaten Datei speichern möchten, können Sie mittels grep im Syslognach solchen Meldungen suchen und diese dann mit einem Redirektor in eine andere Datei speichern:

$/diag # grep kernel /var/log/syslog > kernelmessages

Mit einem solchen Kommando erfassen Sie nur die Standardausgabe von grep .

Tritt ein Fehler auf, werden die entsprechenden Meldungen weiterhin auf der Konsole ausgegeben.

Sie können mit einer Kommandozeile wie der folgenden Standard meldungen und Fehlermeldungen in zwei unterschiedlichen Dateien aufzeichnen:

$/scripts # script-xy 2>fehler.log 1>erfolg.log

Hierbei lenken das Argument, 1>erfolg.log die normalen Meldungen des Programms und 1>erfolg.log die Fehlermeldungen in je eine Datei um Wenn nur eine einzige Datei für die Aufzeichnung sowohl von stdout als auch stderr verwendet werden soll, können Sie auch ein Kommando wie das folgende verwenden:

$/scripts # script-xy >protokolldatei 2>&1

Der erste Teil des Kommandos i 1>script-xy>protokolldate sorgt für die Umleitung von stdout in die Textdatei.

1>2>&1leitet stderr auf stdoutum.

Das & besagt, dass 1 keine Datei ist.

Das Kommando würde ohne das & Standardfehlerkanal in die Datei 1 umleiten.