Domain Name System/Sicherheit: Unterschied zwischen den Versionen

Die Seite wurde neu angelegt: „== Sicherheit == ; Das DNS ist ein zentraler Bestandteil einer vernetzten IT-Infrastruktur : Eine Störung kann erhebliche Kosten nach sich ziehen und eine Verfälschung von DNS-Daten Ausgangspunkt von Angriffen sein. === Angriffsformen === Hauptziel von DNS-Angriffen ist es, durch Manipulation DNS-Teilnehmer auf falsche Webseiten zu lenken, um anschließend Passwörter, PINs, Kreditkartennummern usw. * zu erhalten. * In seltenen Fällen wird versucht,…“ |

|||

| (24 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

== | '''Domain Name System/Sicherheit''' | ||

=== Beschreibung === | |||

; Das DNS ist ein zentraler Bestandteil einer vernetzten IT-Infrastruktur | ; Das DNS ist ein zentraler Bestandteil einer vernetzten IT-Infrastruktur | ||

: Eine Störung kann erhebliche Kosten nach sich ziehen und eine Verfälschung von DNS-Daten Ausgangspunkt von Angriffen sein | : Eine Störung kann erhebliche Kosten nach sich ziehen und eine Verfälschung von DNS-Daten Ausgangspunkt von Angriffen sein | ||

== Angriffsformen == | |||

Hauptziel von DNS-Angriffen ist es, durch Manipulation DNS-Teilnehmer auf falsche Webseiten zu lenken, um anschließend Passwörter, PINs, Kreditkartennummern | Hauptziel von DNS-Angriffen ist es, durch Manipulation DNS-Teilnehmer auf falsche Webseiten zu lenken, um anschließend Passwörter, PINs, Kreditkartennummern und weitere zu erhalten | ||

* In seltenen Fällen wird versucht, den Internet-DNS durch [[Denial of Service|Denial-of-Service]]-Attacken komplett auszuschalten und so das Internet lahmzulegen | |||

* In seltenen Fällen wird versucht, den Internet-DNS durch [[Denial of Service|Denial-of-Service]]-Attacken komplett auszuschalten und so das Internet lahmzulegen | * Außerdem kann das DNS dazu verwendet werden, gezielte Angriffe auf Einzelpersonen oder Unternehmen zu intensivieren | ||

* Außerdem kann das DNS dazu verwendet werden, gezielte Angriffe auf Einzelpersonen oder Unternehmen zu intensivieren | |||

=== DDoS-Angriff auf Nameserver === | |||

Bei einem [[Distributed Denial of Service|Distributed-Denial-of-Service]]-Angriff werden Nameserver durch einen hohen Datenstrom von DNS-Anfragen überlastet, so dass legitime Anfragen nicht mehr beantwortet werden können | Bei einem [[Distributed Denial of Service|Distributed-Denial-of-Service]]-Angriff werden Nameserver durch einen hohen Datenstrom von DNS-Anfragen überlastet, so dass legitime Anfragen nicht mehr beantwortet werden können | ||

* Gegen DDoS-Angriffe auf Nameserver gibt es zur Zeit keine Abwehrmöglichkeit | * Gegen DDoS-Angriffe auf Nameserver gibt es zur Zeit keine Abwehrmöglichkeit | ||

* Als vorbeugende Maßnahme kann lediglich versucht werden, die Nameserver entsprechend zu dimensionieren bzw. | * Als vorbeugende Maßnahme kann lediglich versucht werden, die Nameserver entsprechend zu dimensionieren bzw. ein verteiltes Netz mit möglichst vielen Servern zu installieren | ||

* Um eine große Anzahl DNS-Anfragen zu erzeugen, werden bei solchen Angriffen [[Botnet]]ze eingesetzt | |||

* Um eine große Anzahl DNS-Anfragen zu erzeugen, werden bei solchen Angriffen [[Botnet]]ze eingesetzt | |||

Ein DDoS-Angriff kann unbeabsichtigt einen DNS-Server betreffen und zum Ausfall bringen, wenn der Domainname des Angriffsziels wiederholt aufgelöst wird ohne zwischengespeichert zu werden | Ein DDoS-Angriff kann unbeabsichtigt einen DNS-Server betreffen und zum Ausfall bringen, wenn der Domainname des Angriffsziels wiederholt aufgelöst wird ohne zwischengespeichert zu werden | ||

* Der Effekt auf DNS-Server wird verhindert, wenn das DDoS-Schadprogramm [[DNS-Caching]] verwendet | * Der Effekt auf DNS-Server wird verhindert, wenn das DDoS-Schadprogramm [[DNS-Caching]] verwendet | ||

=== DNS-Amplification-Angriff === | |||

Die [[DNS Amplification Attack]] ist ein [[Denial of Service|Denial-of-Service]]-Angriff, bei der nicht der DNS-Server selbst das eigentliche Angriffsziel ist, sondern ein Dritter | Die [[DNS Amplification Attack]] ist ein [[Denial of Service|Denial-of-Service]]-Angriff, bei der nicht der DNS-Server selbst das eigentliche Angriffsziel ist, sondern ein Dritter | ||

* Ausgenutzt wird, dass ein DNS-Server in manchen Fällen auf kurze Anfragen sehr lange Antworten zurücksendet | * Ausgenutzt wird, dass ein DNS-Server in manchen Fällen auf kurze Anfragen sehr lange Antworten zurücksendet | ||

* Durch eine gefälschte Absenderadresse werden diese an die IP-Adresse des Opfers gesendet | * Durch eine gefälschte Absenderadresse werden diese an die IP-Adresse des Opfers gesendet | ||

* Ein Angreifer kann damit den von ihm ausgehenden Datenstrom substanziell verstärken und so den Internet-Zugang seines Angriffsziels stören | * Ein Angreifer kann damit den von ihm ausgehenden Datenstrom substanziell verstärken und so den Internet-Zugang seines Angriffsziels stören | ||

=== DNS-Spoofing === | === DNS-Spoofing === | ||

Beim [[DNS-Spoofing]] handelt es sich um eine Angriffsklasse von Maskierungsangriffen, die das Ziel haben eine falsche Identität vorzugeben | Beim [[DNS-Spoofing]] handelt es sich um eine Angriffsklasse von Maskierungsangriffen, die das Ziel haben eine falsche Identität vorzugeben | ||

* Dafür wird die DNS-Antwort an einen Client verändert um ihn auf einen anderen, meist vom Angreifer kontrollierten Dienst fehlzuleiten | * Dafür wird die DNS-Antwort an einen Client verändert um ihn auf einen anderen, meist vom Angreifer kontrollierten Dienst fehlzuleiten | ||

==== Cache Poisoning ==== | ==== Cache Poisoning ==== | ||

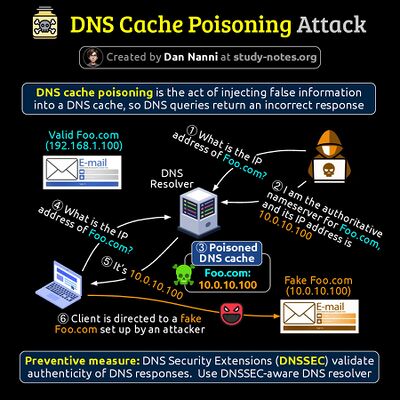

[[Cache Poisoning]] bezeichnet ein Angriffsszenario, welches in die Angriffsklasse des DNS-Spoofing fällt | [[File:dnsCachePoisoning.jpg|mini|400px|https://www.instagram.com/dan_nanni/p/DJ33fsIORyZ/]] | ||

* Dabei werden einem anfragenden Client zusätzlich zu der korrekten Antwort, manipulierte Daten übermittelt, die dieser in seinen Cache übernimmt und später, möglicherweise ungeprüft, verwendet | [[Cache Poisoning]] bezeichnet ein Angriffsszenario, welches in die Angriffsklasse des DNS-Spoofing fällt | ||

* Dabei werden einem anfragenden Client zusätzlich zu der korrekten Antwort, manipulierte Daten übermittelt, die dieser in seinen Cache übernimmt und später, möglicherweise ungeprüft, verwendet | |||

==== Offener DNS-Server ==== | ==== Offener DNS-Server ==== | ||

Wer einen autoritativen DNS-Server für seine eigenen Domains betreibt, muss natürlich für Anfragen von beliebigen IP-Adressen offen sein | Wer einen autoritativen DNS-Server für seine eigenen Domains betreibt, muss natürlich für Anfragen von beliebigen IP-Adressen offen sein | ||

* Um zu verhindern, dass Internetteilnehmer diesen Server als allgemeinen Nameserver verwenden ( | * Um zu verhindern, dass Internetteilnehmer diesen Server als allgemeinen Nameserver verwenden (beispielsweise für Angriffe auf Root-Server), erlaubt BIND es, die Antworten auf die eigenen Domains einzuschränken | ||

* Beispielsweise bewirkt die Option <code>allow-recursion {127.0.0.1; 172.16.1.4;};</code>, dass rekursive Anfragen, d. h. Anfragen auf andere Domains, ausschließlich für den lokalen Host (localhost) sowie 172.16.1.4 beantwortet werden | |||

* Beispielsweise bewirkt die Option <code>allow-recursion {127.0.0.1; 172.16.1.4;};</code>, dass rekursive Anfragen, d. h. | * Alle anderen IP-Adressen bekommen nur auf Anfragen auf eigene Domains eine Antwort | ||

* Alle anderen IP-Adressen bekommen nur auf Anfragen auf eigene Domains eine Antwort | |||

Ein offener DNS-Server kann auch eine Falle sein, wenn er gefälschte IP-Adressen zurückgibt, siehe [[Pharming (Internet)|Pharming]] | Ein offener DNS-Server kann auch eine Falle sein, wenn er gefälschte IP-Adressen zurückgibt, siehe [[Pharming (Internet)|Pharming]] | ||

== Sicherheitserweiterungen == | |||

Mehr als zehn Jahre nach der ursprünglichen Spezifikation wurde DNS um Security-Funktionen ergänzt | Mehr als zehn Jahre nach der ursprünglichen Spezifikation wurde DNS um Security-Funktionen ergänzt | ||

* Folgende Verfahren sind verfügbar | * Folgende Verfahren sind verfügbar | ||

==== TSIG ==== | ==== TSIG ==== | ||

[[TSIG]] | |||

Bei TSIG (Transaction Signatures) handelt es sich um ein einfaches, auf [[Symmetrisches Kryptosystem|symmetrischen Schlüsseln]] beruhendes Verfahren, mit dem der Datenverkehr zwischen DNS-Servern und Updates von [[Client]]s gesichert werden kann | Bei TSIG (Transaction Signatures) handelt es sich um ein einfaches, auf [[Symmetrisches Kryptosystem|symmetrischen Schlüsseln]] beruhendes Verfahren, mit dem der Datenverkehr zwischen DNS-Servern und Updates von [[Client]]s gesichert werden kann | ||

==== DNSSEC ==== | ==== DNSSEC ==== | ||

[[Domain Name System Security Extensions]] | |||

Bei DNSSEC (Domain Name System Security Extensions) wird von einem [[Asymmetrisches Kryptosystem|asymmetrischen Kryptosystem]] Gebrauch gemacht | Bei DNSSEC (Domain Name System Security Extensions) wird von einem [[Asymmetrisches Kryptosystem|asymmetrischen Kryptosystem]] Gebrauch gemacht | ||

* Neben der Server-Server-Kommunikation kann auch die Client-Server-Kommunikation gesichert werden | * Neben der Server-Server-Kommunikation kann auch die Client-Server-Kommunikation gesichert werden | ||

* Dies soll die Manipulation der Antworten erschweren | * Dies soll die Manipulation der Antworten erschweren | ||

==== DNS over TLS (DoT) ==== | ==== DNS over TLS (DoT) ==== | ||

[[DNS over TLS]] | |||

Bei ''DNS over TLS'' sollen sowohl DDoS-Angriffe, die Manipulation der Antworten als auch das Ausspähen der gesendeten Daten verhindert werden | Bei ''DNS over TLS'' sollen sowohl DDoS-Angriffe, die Manipulation der Antworten als auch das Ausspähen der gesendeten Daten verhindert werden | ||

* Dazu werden die DNS-Abfragen per [[Transport Layer Security]] (TLS) abgesichert | * Dazu werden die DNS-Abfragen per [[Transport Layer Security]] (TLS) abgesichert | ||

==== DNS over HTTPS (DoH) ==== | ==== DNS over HTTPS (DoH) ==== | ||

[[DNS over HTTPS]] | |||

DNS over HTTPS ändert das DNS-System grundlegend | DNS over HTTPS ändert das DNS-System grundlegend | ||

* Anfragen finden hier auf Anwendungsebene statt | * Anfragen finden hier auf Anwendungsebene statt | ||

* Anwendungen wie beispielsweise der Webbrowser fragen direkt beim DNS-Server an, anstatt die Anfrage an das Betriebssystem weiterzuleiten | * Anwendungen wie beispielsweise der Webbrowser fragen direkt beim DNS-Server an, anstatt die Anfrage an das Betriebssystem weiterzuleiten | ||

* Dadurch sehen DNS-Anfragen aus wie normaler Internetverkehr und können somit nicht gezielt abgefangen bzw. | * Dadurch sehen DNS-Anfragen aus wie normaler Internetverkehr und können somit nicht gezielt abgefangen bzw. | ||

* blockiert werden | * blockiert werden | ||

[[Cloudflare]] und [[Google LLC|Google]] bieten öffentliche DoH-Webserver an. [[Mozilla Firefox]] unterstützt DoH seit Version 60 als experimentelle Funktion | [[Cloudflare]] und [[Google LLC|Google]] bieten öffentliche DoH-Webserver an. [[Mozilla Firefox]] unterstützt DoH seit Version 60 als experimentelle Funktion | ||

* Mozilla stellt in Zusammenarbeit mit Cloudflare einen DoH-Server bereit, der strenge Privatsphäre-Anforderungen erfüllen muss | * Mozilla stellt in Zusammenarbeit mit Cloudflare einen DoH-Server bereit, der strenge Privatsphäre-Anforderungen erfüllen muss | ||

==== DNS over QUIC (DoQ) ==== | ==== DNS over QUIC (DoQ) ==== | ||

DNS over [[Quick UDP Internet Connections|QUIC]] soll die Vorteile von DoT und DoH kombinieren | DNS over [[Quick UDP Internet Connections|QUIC]] soll die Vorteile von DoT und DoH kombinieren | ||

* DoQ soll gute Privatsphäre und Sicherheit bieten, eine geringe Latenz aufweisen und nicht blockierbar sein | * DoQ soll gute Privatsphäre und Sicherheit bieten, eine geringe Latenz aufweisen und nicht blockierbar sein | ||

* RFC 9250 der [[Internet Engineering Task Force]] beschreibt DoQ | |||

<noinclude> | |||

== Anhang == | |||

=== Siehe auch === | |||

{{Special:PrefixIndex/Domain Name System}} | |||

=== Links === | |||

==== Weblinks ==== | |||

[[Kategorie:Domain Name System/Sicherheit]] | |||

</noinclude> | |||

Aktuelle Version vom 13. November 2025, 20:13 Uhr

Domain Name System/Sicherheit

Beschreibung

- Das DNS ist ein zentraler Bestandteil einer vernetzten IT-Infrastruktur

- Eine Störung kann erhebliche Kosten nach sich ziehen und eine Verfälschung von DNS-Daten Ausgangspunkt von Angriffen sein

Angriffsformen

Hauptziel von DNS-Angriffen ist es, durch Manipulation DNS-Teilnehmer auf falsche Webseiten zu lenken, um anschließend Passwörter, PINs, Kreditkartennummern und weitere zu erhalten

- In seltenen Fällen wird versucht, den Internet-DNS durch Denial-of-Service-Attacken komplett auszuschalten und so das Internet lahmzulegen

- Außerdem kann das DNS dazu verwendet werden, gezielte Angriffe auf Einzelpersonen oder Unternehmen zu intensivieren

DDoS-Angriff auf Nameserver

Bei einem Distributed-Denial-of-Service-Angriff werden Nameserver durch einen hohen Datenstrom von DNS-Anfragen überlastet, so dass legitime Anfragen nicht mehr beantwortet werden können

- Gegen DDoS-Angriffe auf Nameserver gibt es zur Zeit keine Abwehrmöglichkeit

- Als vorbeugende Maßnahme kann lediglich versucht werden, die Nameserver entsprechend zu dimensionieren bzw. ein verteiltes Netz mit möglichst vielen Servern zu installieren

- Um eine große Anzahl DNS-Anfragen zu erzeugen, werden bei solchen Angriffen Botnetze eingesetzt

Ein DDoS-Angriff kann unbeabsichtigt einen DNS-Server betreffen und zum Ausfall bringen, wenn der Domainname des Angriffsziels wiederholt aufgelöst wird ohne zwischengespeichert zu werden

- Der Effekt auf DNS-Server wird verhindert, wenn das DDoS-Schadprogramm DNS-Caching verwendet

DNS-Amplification-Angriff

Die DNS Amplification Attack ist ein Denial-of-Service-Angriff, bei der nicht der DNS-Server selbst das eigentliche Angriffsziel ist, sondern ein Dritter

- Ausgenutzt wird, dass ein DNS-Server in manchen Fällen auf kurze Anfragen sehr lange Antworten zurücksendet

- Durch eine gefälschte Absenderadresse werden diese an die IP-Adresse des Opfers gesendet

- Ein Angreifer kann damit den von ihm ausgehenden Datenstrom substanziell verstärken und so den Internet-Zugang seines Angriffsziels stören

DNS-Spoofing

Beim DNS-Spoofing handelt es sich um eine Angriffsklasse von Maskierungsangriffen, die das Ziel haben eine falsche Identität vorzugeben

- Dafür wird die DNS-Antwort an einen Client verändert um ihn auf einen anderen, meist vom Angreifer kontrollierten Dienst fehlzuleiten

Cache Poisoning

Cache Poisoning bezeichnet ein Angriffsszenario, welches in die Angriffsklasse des DNS-Spoofing fällt

- Dabei werden einem anfragenden Client zusätzlich zu der korrekten Antwort, manipulierte Daten übermittelt, die dieser in seinen Cache übernimmt und später, möglicherweise ungeprüft, verwendet

Offener DNS-Server

Wer einen autoritativen DNS-Server für seine eigenen Domains betreibt, muss natürlich für Anfragen von beliebigen IP-Adressen offen sein

- Um zu verhindern, dass Internetteilnehmer diesen Server als allgemeinen Nameserver verwenden (beispielsweise für Angriffe auf Root-Server), erlaubt BIND es, die Antworten auf die eigenen Domains einzuschränken

- Beispielsweise bewirkt die Option

allow-recursion {127.0.0.1; 172.16.1.4;};, dass rekursive Anfragen, d. h. Anfragen auf andere Domains, ausschließlich für den lokalen Host (localhost) sowie 172.16.1.4 beantwortet werden - Alle anderen IP-Adressen bekommen nur auf Anfragen auf eigene Domains eine Antwort

Ein offener DNS-Server kann auch eine Falle sein, wenn er gefälschte IP-Adressen zurückgibt, siehe Pharming

Sicherheitserweiterungen

Mehr als zehn Jahre nach der ursprünglichen Spezifikation wurde DNS um Security-Funktionen ergänzt

- Folgende Verfahren sind verfügbar

TSIG

TSIG Bei TSIG (Transaction Signatures) handelt es sich um ein einfaches, auf symmetrischen Schlüsseln beruhendes Verfahren, mit dem der Datenverkehr zwischen DNS-Servern und Updates von Clients gesichert werden kann

DNSSEC

Domain Name System Security Extensions Bei DNSSEC (Domain Name System Security Extensions) wird von einem asymmetrischen Kryptosystem Gebrauch gemacht

- Neben der Server-Server-Kommunikation kann auch die Client-Server-Kommunikation gesichert werden

- Dies soll die Manipulation der Antworten erschweren

DNS over TLS (DoT)

Bei DNS over TLS sollen sowohl DDoS-Angriffe, die Manipulation der Antworten als auch das Ausspähen der gesendeten Daten verhindert werden

- Dazu werden die DNS-Abfragen per Transport Layer Security (TLS) abgesichert

DNS over HTTPS (DoH)

DNS over HTTPS ändert das DNS-System grundlegend

- Anfragen finden hier auf Anwendungsebene statt

- Anwendungen wie beispielsweise der Webbrowser fragen direkt beim DNS-Server an, anstatt die Anfrage an das Betriebssystem weiterzuleiten

- Dadurch sehen DNS-Anfragen aus wie normaler Internetverkehr und können somit nicht gezielt abgefangen bzw.

- blockiert werden

Cloudflare und Google bieten öffentliche DoH-Webserver an. Mozilla Firefox unterstützt DoH seit Version 60 als experimentelle Funktion

- Mozilla stellt in Zusammenarbeit mit Cloudflare einen DoH-Server bereit, der strenge Privatsphäre-Anforderungen erfüllen muss

DNS over QUIC (DoQ)

DNS over QUIC soll die Vorteile von DoT und DoH kombinieren

- DoQ soll gute Privatsphäre und Sicherheit bieten, eine geringe Latenz aufweisen und nicht blockierbar sein

- RFC 9250 der Internet Engineering Task Force beschreibt DoQ

Anhang

Siehe auch

- Domain Name System

- Domain Name System/Domain/Registrierung

- Domain Name System/Erweiterungen

- Domain Name System/Multicast

- Domain Name System/Nameserversoftware

- Domain Name System/Record

- Domain Name System/Request

- Domain Name System/Resolver

- Domain Name System/Server/Autoritative

- Domain Name System/Server/Rekursiv

- Domain Name System/Sicherheit

Links

Weblinks