Passwort: Unterschied zwischen den Versionen

| (42 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

'''Passwort''' - Zeichenfolge | '''Passwort''' - Zeichenfolge zur Zugangs- oder Zugriffskontrolle | ||

== Beschreibung == | == Beschreibung == | ||

'''Passwörter''' werden zur [[Authentisierung]] verwendet | |||

* so ist die Sicherheit der Zugangs- und Zugriffsrechteverwaltung des Systems entscheidend davon abhängig, dass die Passwörter korrekt gebraucht werden | |||

* Dafür ist es empfehlenswert, eine Regelung zum Passwortgebrauch einzuführen und die Benutzer von IT -Systemen diesbezüglich zu unterweisen | |||

; Abgrenzung und verwandte Begriffe | |||

Der Begriff '''Passwort''' ist seit dem 16. Jahrhundert belegt und stammt aus dem militärischen Bereich | |||

* Damals reichte noch ein einzelnes Wort aus, um passieren zu dürfen | |||

Eng damit verwandt ist das '''Kennwort''', das nicht das Passieren betont, sondern die [[Kennung]] als gemeinsam bekanntes Geheimnis | |||

Als Computer Passwörter schnell durchprobieren konnten, wurden einzelne Wörter als Passwort zu unsicher, und in einigen Bereichen wurde der Begriff '''Passphrase''' bzw. '''Passsatz''' etabliert, um die Notwendigkeit längerer Passwörter zu betonen | |||

Eher selten verwendet sind '''Schlüsselwort''' und '''Codewort''' (auch '''Kodewort''') | |||

'' | |||

'' | |||

Im militärischen Bereich wurden auch '''Losung''', '''Losungswort''' oder '''Parole''' (von {{itS|la parola}} "das Wort") verwendet | |||

Eine [[Persönliche Identifikationsnummer]] ('''PIN''') ist ein Passwort, das in der Regel ausschließlich aus [[Zahlzeichen|Ziffern]] besteht | |||

''' | |||

== Vorgaben == | == Vorgaben == | ||

; Die Passwortgestaltung muss einen praktikablen Kompromiss zwischen folgenden Sicherheitszielen darstellen | ; Die Passwortgestaltung muss einen praktikablen Kompromiss zwischen folgenden Sicherheitszielen darstellen | ||

* Die Zeichenzusammensetzung des Passwortes muss so komplex sein, dass es nicht leicht zu erraten ist | * Die Zeichenzusammensetzung des Passwortes muss so komplex sein, dass es nicht leicht zu erraten ist | ||

* Die Anzahl der möglichen Passwörter im vorgegebenen Schema muss so groß sein, dass es nicht in kurzer Zeit durch einfaches Ausprobieren ermittelt werden kann | * Die Anzahl der möglichen Passwörter im vorgegebenen Schema muss so groß sein, dass es nicht in kurzer Zeit durch einfaches Ausprobieren ermittelt werden kann | ||

* Das Passwort darf nicht zu kompliziert sein, damit der Besitzer mit vertretbarem Aufwand in der Lage ist, es auswendig zu lernen | * Das Passwort darf nicht zu kompliziert sein, damit der Besitzer mit vertretbarem Aufwand in der Lage ist, es auswendig zu lernen | ||

; Regeln | |||

* Ein Passwort sollte aus Großbuchstaben, Kleinbuchstaben, Sonderzeichen und Zahlen bestehen | * Ein Passwort sollte aus Großbuchstaben, Kleinbuchstaben, Sonderzeichen und Zahlen bestehen | ||

* Wenn für das Passwort alphanumerische Zeichen gewählt werden können, sollte es mindestens 8 Zeichen lang sein | * Wenn für das Passwort alphanumerische Zeichen gewählt werden können, sollte es mindestens 8 Zeichen lang sein | ||

* Wenn für das Passwort nur Ziffern zur Verfügung stehen, sollte es mindestens 6 Zeichen lang sein und das Authentisierungssystem sollte den Zugang nach wenigen Fehlversuchen sperren (für eine bestimmte Zeitspanne oder dauerhaft) | * Wenn für das Passwort nur Ziffern zur Verfügung stehen, sollte es mindestens 6 Zeichen lang sein und das Authentisierungssystem sollte den Zugang nach wenigen Fehlversuchen sperren (für eine bestimmte Zeitspanne oder dauerhaft) | ||

* Passwörter müssen geheim gehalten werden und sollten nur dem Benutzer persönlich bekannt sein | * Passwörter müssen geheim gehalten werden und sollten nur dem Benutzer persönlich bekannt sein | ||

* Das Passwort muss regelmäßig gewechselt werden, | * Das Passwort muss regelmäßig gewechselt werden, beispielsweise alle 90 Tage | ||

* Alte Passwörter sollten nach einem Passwortwechsel nicht mehr gebraucht werden | * Alte Passwörter sollten nach einem Passwortwechsel nicht mehr gebraucht werden | ||

; Falls IT -technisch möglich, sollten folgende Randbedingungen eingehalten werden | ; Falls IT -technisch möglich, sollten folgende Randbedingungen eingehalten werden | ||

* Die Wahl von Trivialpasswörtern ( | * Die Wahl von Trivialpasswörtern ( beispielsweise "BBBBBBBB", "123456", Namen, Geburtsdaten) sollte verhindert werden | ||

== Einsatzgebiete == | == Einsatzgebiete == | ||

Eine [[Parole (Militär)|Parole beim Militär]] ist ursprünglich ein als Erkennungszeichen dienendes Wort, um bei Dunkelheit oder bei unbekannten [[Kombattant]]en Freund und Feind zu unterscheiden | |||

* Noch heute wird von nachtpatrouillierenden Soldaten bei der [[Wachdienst in der Bundeswehr|Wache]] oder auf [[Militärmanöver|Manövern]] die Frage nach der Parole gestellt | |||

Eine [[Parole (Militär)|Parole beim Militär]] ist ursprünglich ein als Erkennungszeichen dienendes Wort, um bei Dunkelheit oder bei unbekannten [[Kombattant]]en Freund und Feind zu unterscheiden | * Im Laufe der Geschichte wurden manche Belagerungen durch den Verrat des Losungswortes entschieden | ||

* Noch heute wird von nachtpatrouillierenden Soldaten bei der [[Wachdienst in der Bundeswehr|Wache]] oder auf [[Militärmanöver|Manövern]] die Frage nach der Parole gestellt | |||

* Im Laufe der Geschichte wurden manche Belagerungen durch den Verrat des Losungswortes entschieden | |||

In der Computerwelt werden Passwörter häufig zusammen mit einem [[Nickname|Benutzernamen]] eingesetzt, um sich bei einem IT-System, zum Beispiel bei einer Website, zu authentifizieren | In der Computerwelt werden Passwörter häufig zusammen mit einem [[Nickname|Benutzernamen]] eingesetzt, um sich bei einem IT-System, zum Beispiel bei einer Website, zu authentifizieren | ||

* Der Nutzer kann das Passwort üblicherweise frei wählen, dabei schränken Passwortrichtlinien die möglichen Passwörter oft ein | * Der Nutzer kann das Passwort üblicherweise frei wählen, dabei schränken Passwortrichtlinien die möglichen Passwörter oft ein | ||

* Einige Systeme generieren Passwörter auch automatisch | * Einige Systeme generieren Passwörter auch automatisch | ||

Passwörter werden in zahlreichen Bereichen verwendet, zum Beispiel als Element der [[Kindersicherung]], um Kindern den Zugriff auf [[Fernsehgerät|Fernseher]], [[Satellitenfernsehempfänger|Receiver]] oder ungeeignete Programminhalte zu verwehren | Passwörter werden in zahlreichen Bereichen verwendet, zum Beispiel als Element der [[Kindersicherung]], um Kindern den Zugriff auf [[Fernsehgerät|Fernseher]], [[Satellitenfernsehempfänger|Receiver]] oder ungeeignete Programminhalte zu verwehren | ||

Neben der Aufgabe ''Identifizieren von Personen'' werden Passwörter auch dazu verwendet, um bestimmte [[Berechtigungskonzept|''Berechtigungen'']] nachzuweisen: Wer das Passwort (den richtigen Code) kennt, gilt als berechtigt | Neben der Aufgabe ''Identifizieren von Personen'' werden Passwörter auch dazu verwendet, um bestimmte [[Berechtigungskonzept|''Berechtigungen'']] nachzuweisen: Wer das Passwort (den richtigen Code) kennt, gilt als berechtigt | ||

* Beispiele: [[Parole (Militär)|Parole]] beim Militär oder ein Zugangscode zum Öffnen von Türen | * Beispiele: [[Parole (Militär)|Parole]] beim Militär oder ein Zugangscode zum Öffnen von Türen | ||

Die Authentizität des sich so Ausweisenden bleibt nur höchstens so lange gewahrt, wie das Passwort [[Geheimnis|geheim]] bleibt, das heißt, es Dritten nicht bekannt ist | Die Authentizität des sich so Ausweisenden bleibt nur höchstens so lange gewahrt, wie das Passwort [[Geheimnis|geheim]] bleibt, das heißt, es Dritten nicht bekannt ist | ||

* Der Zusammenhang zwischen Passwort und dessen Nutzer muss gesondert hergestellt und überprüft werden (zum Beispiel durch die Bank auf dem (laut Gesetz) besonders vor Manipulation geschützten Postweg) | * Der Zusammenhang zwischen Passwort und dessen Nutzer muss gesondert hergestellt und überprüft werden (zum Beispiel durch die Bank auf dem (laut Gesetz) besonders vor Manipulation geschützten Postweg) | ||

== Nutzungsarten == | == Nutzungsarten == | ||

=== Gemeinsam bekanntes Passwort === | === Gemeinsam bekanntes Passwort === | ||

Das einfachste Verfahren besteht darin, innerhalb einer klar definierten Gruppe von Eingeweihten ein gemeinsam bekanntes Passwort zu vereinbaren | Das einfachste Verfahren besteht darin, innerhalb einer klar definierten Gruppe von Eingeweihten ein gemeinsam bekanntes Passwort zu vereinbaren | ||

* In der IT-Technik spricht man von einem | * In der IT-Technik spricht man von einem "[[Shared Secret]]" | ||

* Das Wesentliche bei diesem Verfahren ist es, dass alle Kommunikationspartner das gleiche | * Das Wesentliche bei diesem Verfahren ist es, dass alle Kommunikationspartner das gleiche "richtige" Passwort kennen | ||

* Ein Nachteil dieses Verfahrens ist es, dass bei einem Passwort-Verrat alle Beteiligten gleichermaßen verdächtigt werden müssen, nicht vertraulich mit dem Passwort umgegangen zu sein | * Ein Nachteil dieses Verfahrens ist es, dass bei einem Passwort-Verrat alle Beteiligten gleichermaßen verdächtigt werden müssen, nicht vertraulich mit dem Passwort umgegangen zu sein | ||

* Außerdem müssen sich nach Bekanntwerden des Passworts alle Kommunikationspartner auf ein neues Passwort einigen | * Außerdem müssen sich nach Bekanntwerden des Passworts alle Kommunikationspartner auf ein neues Passwort einigen | ||

=== Persönliches Passwort === | === Persönliches Passwort === | ||

Der übliche Anwendungsfall von Passwörtern ist, dass ein Passwort einer einzelnen Person zugeordnet ist und dass diese Person das Passwort geheim hält | Der übliche Anwendungsfall von Passwörtern ist, dass ein Passwort einer einzelnen Person zugeordnet ist und dass diese Person das Passwort geheim hält | ||

=== Einmalpasswort === | === Einmalpasswort === | ||

[[Einmalkennwort|Einmalkennwörter]] können nur einmal zur Authentifizierung benutzt werden und sind danach ungültig | [[Einmalkennwort|Einmalkennwörter]] können nur einmal zur Authentifizierung benutzt werden und sind danach ungültig | ||

* So entsteht kein Schaden, wenn das Passwort während der Authentifizierung ausgespäht wird | * So entsteht kein Schaden, wenn das Passwort während der Authentifizierung ausgespäht wird | ||

* Traditionell werden mehrere Einmalkennwörter auf Vorrat festgelegt und in Form einer Liste vermerkt, die sicher verwahrt werden muss | * Traditionell werden mehrere Einmalkennwörter auf Vorrat festgelegt und in Form einer Liste vermerkt, die sicher verwahrt werden muss | ||

* Solche Einmalkennwörter werden zum Beispiel als [[Transaktionsnummer]]n (TAN) beim [[Electronic Banking|Online-Banking]] verwendet | * Solche Einmalkennwörter werden zum Beispiel als [[Transaktionsnummer]]n (TAN) beim [[Electronic Banking|Online-Banking]] verwendet | ||

* Sie können aber auch erst kurz vor ihrer Benutzung unter Einbeziehung der Uhrzeit und einer PIN erzeugt werden und nur zur Benutzung binnen weniger Minuten geeignet sein | * Sie können aber auch erst kurz vor ihrer Benutzung unter Einbeziehung der Uhrzeit und einer PIN erzeugt werden und nur zur Benutzung binnen weniger Minuten geeignet sein | ||

== Speichern von Passwörtern == | == Speichern von Passwörtern == | ||

Beim Speichern von Passwörtern ist seit 1975 Stand der Technik, dass das Passwort selbst nicht gespeichert wird | Beim Speichern von Passwörtern ist seit 1975 Stand der Technik, dass das Passwort selbst nicht gespeichert wird | ||

* Das Klartextpasswort ist idealerweise allein im Kopf einer einzigen Person gespeichert | * Das Klartextpasswort ist idealerweise allein im Kopf einer einzigen Person gespeichert | ||

* Stattdessen wird aus dem Passwort ein [[ | * Stattdessen wird aus dem Passwort ein [[Kryptografie/Hash|kryptographischer Hash]] berechnet, der dann anstelle des Passworts gespeichert wird | ||

* Wird nun das Passwort verwendet, um einen Einlass in das System zu bekommen, wird zu dem eingegebenen Passwort wieder der Hash berechnet | * Wird nun das Passwort verwendet, um einen Einlass in das System zu bekommen, wird zu dem eingegebenen Passwort wieder der Hash berechnet | ||

* Der Zugriff wird gewährt, wenn dieser Hash mit dem abgespeicherten Hash übereinstimmt | * Der Zugriff wird gewährt, wenn dieser Hash mit dem abgespeicherten Hash übereinstimmt | ||

Der kryptographische Hash wird so berechnet, dass aus der Kenntnis des Hashes das Passwort nicht in realistischer Zeit zurückberechnet werden kann | Der kryptographische Hash wird so berechnet, dass aus der Kenntnis des Hashes das Passwort nicht in realistischer Zeit zurückberechnet werden kann | ||

* Dadurch können Administratoren, oder bei einem [[Datenleck]] die Angreifer, das Passwort nicht direkt auslesen | * Dadurch können Administratoren, oder bei einem [[Datenleck]] die Angreifer, das Passwort nicht direkt auslesen | ||

* Sie können jedoch immer noch in einer Datenbank mit bereits bekannten Passwörtern und deren Hashes nachsehen, ob das gesuchte Passwort dabei ist | * Sie können jedoch immer noch in einer Datenbank mit bereits bekannten Passwörtern und deren Hashes nachsehen, ob das gesuchte Passwort dabei ist | ||

* Um das zu verhindern, wird beim Berechnen des Hashes dem Passwort noch ein Zufallswert angehängt, der sogenannte [[Salt (Kryptologie)|Salt]] | * Um das zu verhindern, wird beim Berechnen des Hashes dem Passwort noch ein Zufallswert angehängt, der sogenannte [[Salt (Kryptologie)|Salt]] | ||

* Der sorgt dafür, dass es zu einem einzelnen Passwort viele mögliche Hashes gibt (1975 waren es 4096, das war noch ziemlich unsicher, Stand der Technik 2020 sind mehrere Trillionen mal Trillionen), so dass es sich für einen Angreifer nicht lohnt, die Hashes im Voraus zu berechnen | * Der sorgt dafür, dass es zu einem einzelnen Passwort viele mögliche Hashes gibt (1975 waren es 4096, das war noch ziemlich unsicher, Stand der Technik 2020 sind mehrere Trillionen mal Trillionen), so dass es sich für einen Angreifer nicht lohnt, die Hashes im Voraus zu berechnen | ||

Wenn ein Angreifer in den Besitz eines gehashten Passworts gelangt, kann er durch systematisches Probieren ([[Brute-Force | Wenn ein Angreifer in den Besitz eines gehashten Passworts gelangt, kann er durch systematisches Probieren ([[Brute-Force]]) versuchen, das Passwort zu erraten | ||

* Um dieses Raten zu verlangsamen, wird eine spezielle Hashfunktion verwendet, die absichtlich viel Rechenzeit und Speicher braucht (Passwortableitfunktion) | * Um dieses Raten zu verlangsamen, wird eine spezielle Hashfunktion verwendet, die absichtlich viel Rechenzeit und Speicher braucht (Passwortableitfunktion) | ||

Dadurch wird das massenhafte Durchprobieren von Passwörtern aufwendig und weniger attraktiv | Dadurch wird das massenhafte Durchprobieren von Passwörtern aufwendig und weniger attraktiv | ||

* Das rechtmäßige Prüfen des Passworts auf dem eigentlichen Server wird dadurch auch verlangsamt, aber das fällt bei den meisten Systemen nicht weiter ins Gewicht | * Das rechtmäßige Prüfen des Passworts auf dem eigentlichen Server wird dadurch auch verlangsamt, aber das fällt bei den meisten Systemen nicht weiter ins Gewicht | ||

* Sollte eine Passwortüberprüfung weniger als eine Zehntelsekunde brauchen, ist das ein Zeichen dafür, dass das System nicht auf dem Stand der Technik ist | * Sollte eine Passwortüberprüfung weniger als eine Zehntelsekunde brauchen, ist das ein Zeichen dafür, dass das System nicht auf dem Stand der Technik ist | ||

== Sicherheitsfaktoren == | == Sicherheitsfaktoren == | ||

Die Sicherheit eines Passwortes hängt vor allem von 2 Faktoren ab | Die Sicherheit eines Passwortes hängt vor allem von 2 Faktoren ab | ||

* Das Passwort muss geheim bleiben | * Das Passwort muss geheim bleiben | ||

* Das Passwort darf nicht leicht zu erraten sein | * Das Passwort darf nicht leicht zu erraten sein | ||

=== Geheimhaltung === | === Geheimhaltung === | ||

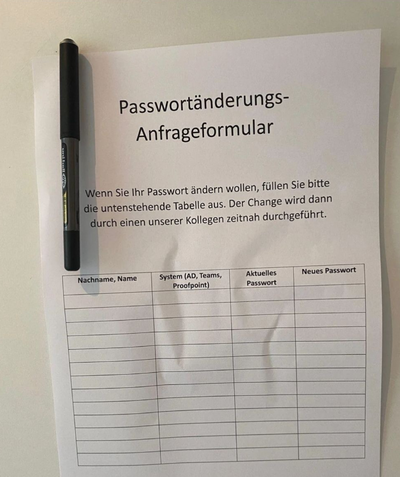

Passwörter zur [[Authentifizierung]] bieten die größte Sicherheit, wenn diese nur einmalig verwendet werden | [[File:changePassword.png|mini|400px]] | ||

* Jeder wiederholte Einsatz des Passwortes erhöht die Gefahr, bei unverschlüsseltem Transfer oder Spionage-Maßnahmen (wie | Passwörter zur [[Authentifizierung]] bieten die größte Sicherheit, wenn diese nur einmalig verwendet werden | ||

* Jeder wiederholte Einsatz des Passwortes erhöht die Gefahr, bei unverschlüsseltem Transfer oder Spionage-Maßnahmen (wie beispielsweise durch [[Keylogger|Keylogging]] oder [[Phishing]]) das Passwort zu verraten | |||

* Dadurch, dass Passwörter dauerhaft gültig sind, können die so erlangten Passwörter wiederverwendet werden, ganz im Gegensatz zu [[Transaktionsnummer]]n, die nur einmal verwendbar sind | * Dadurch, dass Passwörter dauerhaft gültig sind, können die so erlangten Passwörter wiederverwendet werden, ganz im Gegensatz zu [[Transaktionsnummer]]n, die nur einmal verwendbar sind | ||

Aus dieser Überlegung heraus stammt die Anforderung, dass Passwörter regelmäßig geändert werden | Aus dieser Überlegung heraus stammt die Anforderung, dass Passwörter regelmäßig geändert werden | ||

* Gegen diese Anforderung spricht jedoch, dass es für Menschen schwierig ist, sich alle 3 Monate ein neues Passwort zu merken | * Gegen diese Anforderung spricht jedoch, dass es für Menschen schwierig ist, sich alle 3 Monate ein neues Passwort zu merken | ||

* In der Praxis passiert es häufig, dass derartige Passwörter mit einer Zahl aufhören, die alle 3 Monate um 1 erhöht wird | * In der Praxis passiert es häufig, dass derartige Passwörter mit einer Zahl aufhören, die alle 3 Monate um 1 erhöht wird | ||

* Dieses Verfahren erhöht die Sicherheit des Passworts nicht wesentlich, da ein einmal bekannt gewordenes Passwort auf zukünftige Passwörter schließen lässt | * Dieses Verfahren erhöht die Sicherheit des Passworts nicht wesentlich, da ein einmal bekannt gewordenes Passwort auf zukünftige Passwörter schließen lässt | ||

* Unter anderem aus | * Unter anderem aus diesem Grund wurden die Vorgaben des BSI, wann ein Passwort geändert werden muss, im Jahr 2020 angepasst - seitdem müssen Passwörter nicht mehr regelmäßig ablaufen | ||

Die Übertragung des Passwortes vom Benutzer zum System sollte sicher sein, | Die Übertragung des Passwortes vom Benutzer zum System sollte sicher sein, beispielsweise durch Verwendung von verschlüsselten Kanälen zur Übertragung (siehe auch [[Transport Layer Security|TLS]]) | ||

* Dadurch wird es bei sicherer [[Implementierung]] und ausreichender Stärke der Kryptografie für den Angreifer nahezu unmöglich, das Passwort in Erfahrung zu bringen, da die Rechenkapazität heutiger Rechner bei | * Dadurch wird es bei sicherer [[Implementierung]] und ausreichender Stärke der Kryptografie für den Angreifer nahezu unmöglich, das Passwort in Erfahrung zu bringen, da die Rechenkapazität heutiger Rechner bei Weitem nicht ausreicht, um moderne Kryptografie in angemessener Zeit zu knacken | ||

Passwörter sollten nicht aufgeschrieben werden, sondern idealerweise nur im Kopf der jeweils berechtigten Personen gespeichert sein | Passwörter sollten nicht aufgeschrieben werden, sondern idealerweise nur im Kopf der jeweils berechtigten Personen gespeichert sein | ||

* Dazu ist erforderlich, dass das Passwort sich leicht merken lässt | * Dazu ist erforderlich, dass das Passwort sich leicht merken lässt | ||

* Das steht jedoch im Konflikt dazu, dass alle Unberechtigten das Passwort nicht durch Erraten herausfinden dürfen | * Das steht jedoch im Konflikt dazu, dass alle Unberechtigten das Passwort nicht durch Erraten herausfinden dürfen | ||

* In diesem Spannungsfeld versuchen Passwortrichtlinien einen pragmatischen Kompromiss zu finden | * In diesem Spannungsfeld versuchen Passwortrichtlinien einen pragmatischen Kompromiss zu finden | ||

Das Passwort darf nicht im Klartext gespeichert werden. (Siehe [[Passwort#Speichern von Passwörtern|''Speichern von Passwörtern'']]) | Das Passwort darf nicht im Klartext gespeichert werden. (Siehe [[Passwort#Speichern von Passwörtern|''Speichern von Passwörtern'']]) | ||

=== Entropie === | === Entropie === | ||

Die Sicherheit eines Passworts ergibt sich direkt daraus, wie lange ein Angreifer braucht, um es herauszufinden | Die Sicherheit eines Passworts ergibt sich direkt daraus, wie lange ein Angreifer braucht, um es herauszufinden | ||

* Sofern der Angreifer nicht auf [[Folter]], [[Datenleck]]s oder ähnliche [[Seitenkanalattacke]]n zurückgreifen kann, bleibt nur die Möglichkeit, das Passwort gezielt zu erraten | * Sofern der Angreifer nicht auf [[Folter]], [[Datenleck]]s oder ähnliche [[Seitenkanalattacke]]n zurückgreifen kann, bleibt nur die Möglichkeit, das Passwort gezielt zu erraten | ||

* Um dieses Erraten möglichst aufwendig zu machen, sollte das Passwort eine große [[Entropie (Kryptologie)|Entropie]] haben | * Um dieses Erraten möglichst aufwendig zu machen, sollte das Passwort eine große [[Entropie (Kryptologie)|Entropie]] haben | ||

* Die Entropie eines Passworts ist die Anzahl der Ja/Nein-Fragen, die ein Angreifer nacheinander stellen muss, um das Passwort erst einzugrenzen und schließlich zu erraten | * Die Entropie eines Passworts ist die Anzahl der Ja/Nein-Fragen, die ein Angreifer nacheinander stellen muss, um das Passwort erst einzugrenzen und schließlich zu erraten | ||

* Da der Angreifer üblicherweise nicht auf jede dieser Ja/Nein-Fragen direkt eine Antwort bekommt, muss er die Ja/Nein-Fragen alle im Voraus kombinieren | * Da der Angreifer üblicherweise nicht auf jede dieser Ja/Nein-Fragen direkt eine Antwort bekommt, muss er die Ja/Nein-Fragen alle im Voraus kombinieren | ||

* Bereits bei 40 Ja/Nein-Fragen muss er dafür mehr als 1 Billion mögliche Passwörter ausprobieren | * Bereits bei 40 Ja/Nein-Fragen muss er dafür mehr als 1 Billion mögliche Passwörter ausprobieren | ||

== | == Sicherer Passwörter == | ||

[[Datei:Unknackbar aber einfach zu merken! - Passwörter Einfach Erklärt (1-5).webm|mini|Video: ''Unknackbar aber einfach zu merken! | [[Datei:Unknackbar aber einfach zu merken! - Passwörter Einfach Erklärt (1-5).webm|mini|Video: ''Unknackbar aber einfach zu merken! - Passwörter Einfach Erklärt'']] | ||

=== Empfehlungen zur Länge und Komplexität === | === Empfehlungen zur Länge und Komplexität === | ||

Die Mindestlänge eines Passwortes hängt davon ab, wofür es verwendet wird | Die Mindestlänge eines Passwortes hängt davon ab, wofür es verwendet wird | ||

* Das [[Bundesamt für Sicherheit in der Informationstechnik]] (BSI) empfiehlt für Onlinezugänge Passwörter mit mindestens zwölf Groß- und Kleinbuchstaben sowie Sonderzeichen und Ziffern zu verwenden, für WLAN-Zugänge hingegen Passwörter aus mindestens zwanzig Zeichen. | * Das [[Bundesamt für Sicherheit in der Informationstechnik]] (BSI) empfiehlt für Onlinezugänge Passwörter mit mindestens zwölf Groß- und Kleinbuchstaben sowie Sonderzeichen und Ziffern zu verwenden, für WLAN-Zugänge hingegen Passwörter aus mindestens zwanzig Zeichen. Dies ist insbesondere dann nötig, wenn eine unbeschränkte Anzahl von Versuchen mit verschiedenen Passwörtern einen Zugang zulässt und damit einen Angriff ("Erraten") nach der sogenannten [[Brute-Force]] ermöglicht | ||

* Diese Empfehlung weicht hinsichtlich der | * Diese Empfehlung weicht hinsichtlich der Verwendung verschiedener ''"Zeichenarten"'' von den 2017 erneuerten Regeln des [[National Institute of Standards and Technology]] ab | ||

Im August 2017 veröffentlichte das [[National Institute of Standards and Technology]] (NIST) der USA neue Regeln für sichere Passwörter | Im August 2017 veröffentlichte das [[National Institute of Standards and Technology]] (NIST) der USA neue Regeln für sichere Passwörter | ||

* Den Autoren nach erzeugten viele der alten Regeln | * Den Autoren nach erzeugten viele der alten Regeln - wie etwa Groß- und Kleinschreibung, Sonderzeichen, häufiges Wechseln der Passwörter -, die in den letzten Jahren als wichtige Empfehlung galten, nur wenig bis gar keine zusätzliche Sicherheit | ||

; Die Regeln von 2017 besagen unter anderem | ; Die Regeln von 2017 besagen unter anderem | ||

* Ein vom Nutzer selbst gewähltes Passwort muss mindestens 8 Zeichen haben | * Ein vom Nutzer selbst gewähltes Passwort muss mindestens 8 Zeichen haben | ||

* Jedes kürzere Passwort ist auf jeden Fall abzulehnen, da unsicher | * Jedes kürzere Passwort ist auf jeden Fall abzulehnen, da unsicher | ||

* Passwortrichtlinien wie | * Passwortrichtlinien wie "muss mindestens 1 Sonderzeichen enthalten" oder "muss Ziffern, Klein- und Großbuchstaben enthalten" sollen nicht verwendet werden | ||

* Menschen können sich nur schlecht zufällige Zeichenketten merken, daher wählen sie lieber einfache Passwörter, die sich dann auch leicht erraten lassen | * Menschen können sich nur schlecht zufällige Zeichenketten merken, daher wählen sie lieber einfache Passwörter, die sich dann auch leicht erraten lassen | ||

* Die Länge eines Passworts sollte nach oben hin nicht begrenzt sein, soweit aus Nutzersicht sinnvoll | * Die Länge eines Passworts sollte nach oben hin nicht begrenzt sein, soweit aus Nutzersicht sinnvoll | ||

* Es sollte also möglich sein, Passwörter mit 1000 Zeichen zu verwenden | * Es sollte also möglich sein, Passwörter mit 1000 Zeichen zu verwenden | ||

* Extrem lange Passwörter mit über einer Million Zeichen dürfen jedoch abgelehnt werden | * Extrem lange Passwörter mit über einer Million Zeichen dürfen jedoch abgelehnt werden | ||

* In Passwörtern sollten beliebige Zeichen erlaubt sein, insbesondere Umlaute, fremdsprachige Zeichen, Sonderzeichen, Leerzeichen | * In Passwörtern sollten beliebige Zeichen erlaubt sein, insbesondere Umlaute, fremdsprachige Zeichen, Sonderzeichen, Leerzeichen | ||

* Passwörter, die in einer Liste von bekannt gewordenen Passwörtern enthalten sind, sollten abgelehnt werden, mit einer passenden Begründung | * Passwörter, die in einer Liste von bekannt gewordenen Passwörtern enthalten sind, sollten abgelehnt werden, mit einer passenden Begründung | ||

=== Unsichere Passwörter === | === Unsichere Passwörter === | ||

Hierzu zählt man die leichtesten Passwörter, also Wörter die einen Sinn ergeben oder deren Verwendung als Passwörter gut dokumentiert ist | |||

* Dies ist dann möglich, wenn durch [[Technische Kompromittierung|Kompromittierung]] von Webseiten große Mengen von Passwörtern bekannt werden | |||

Hierzu zählt man die leichtesten Passwörter, also Wörter die einen Sinn ergeben oder deren Verwendung als Passwörter gut dokumentiert ist | * Zu diesen Passwörtern zählen nicht nur statische Begriffe, sondern auch Bildungsmuster, die vorhersehbar sind | ||

* Dies ist dann möglich, wenn durch [[Technische Kompromittierung|Kompromittierung]] von Webseiten große Mengen von Passwörtern bekannt werden | |||

* Zu diesen Passwörtern zählen nicht nur statische Begriffe, sondern auch Bildungsmuster, die vorhersehbar sind | |||

{| class="wikitable" | {| class="wikitable big options" | ||

|- | |- | ||

! Beispiele !! Erläuterung | ! Beispiele !! Erläuterung | ||

|- | |- | ||

| | | Achterbahn, Chrysantheme, Zypresse || Wörter aus einem Wörterbuch, können leicht erraten werden | ||

|- | |- | ||

| asdf, wsxedc, tzughj || Einfache Zeichenketten von der Tastatur | | asdf, wsxedc, tzughj || Einfache Zeichenketten von der Tastatur | ||

|- | |- | ||

| | | 123456, 54321, 13131 || Einfache Ziffernketten | ||

|- | |- | ||

| Martin, Sonja || [[Eigenname]]n | | Martin, Sonja || [[Eigenname]]n - da diese häufig in Wörterbüchern zu finden sind, wird ein [[Wörterbuchangriff]] ermöglicht | ||

|- | |- | ||

| Spatzi, Mausi || Bekannte Kose-, Ruf- und Spitznamen | | Spatzi, Mausi || Bekannte Kose-, Ruf- und Spitznamen | ||

|- | |- | ||

| 1985, 3.7.1976 || Geburtsjahre, Geburtstage o. Ä | | 1985, 3.7.1976 || Geburtsjahre, Geburtstage o. Ä | ||

|- | |- | ||

| Mausi1976, Ich3.7.1976 || und deren Verwendung als Anhang an einen anderen Begriff | | Mausi1976, Ich3.7.1976 || und deren Verwendung als Anhang an einen anderen Begriff | ||

|- | |- | ||

| PasswortJuni2020 || Typische Techniken, um Passwortwechsel zu vereinfachen, wie | | PasswortJuni2020 || Typische Techniken, um Passwortwechsel zu vereinfachen, wie beispielsweise Anhängen von Ziffern oder Monatskürzeln an einen feststehenden Begriff | ||

|} | |} | ||

Diese sogenannten Trivialpasswörter können in vergleichsweise übersichtlichen Listen zusammengefasst werden und sind leicht zu recherchieren | Diese sogenannten Trivialpasswörter können in vergleichsweise übersichtlichen Listen zusammengefasst werden und sind leicht zu recherchieren | ||

* Passwortcracker erzeugen sie seit vielen Jahren auch teilweise automatisch, daher besitzen sie keine Schutzwirkung mehr | * Passwortcracker erzeugen sie seit vielen Jahren auch teilweise automatisch, daher besitzen sie keine Schutzwirkung mehr | ||

* Ebenso unsicher sind Passwörter, die bei anderen Anbietern, wo sie eventuell weitergegeben oder gestohlen werden können, genutzt werden, | * Ebenso unsicher sind Passwörter, die bei anderen Anbietern, wo sie eventuell weitergegeben oder gestohlen werden können, genutzt werden, oder erratbare Abwandlungen | ||

* Wird | * Wird beispielsweise bei Facebook Wa64h8NR2RKGsQfacebook genutzt, ist für jemanden, der Zugriff auf Facebookpasswörter hat, leicht zu erraten, dass bei Wikipedia vielleicht Wa64h8NR2RKGsQwikipedia genutzt wird. Ähnliches gilt für Wa64h8NR2RKGsQ01 und Wa64h8NR2RKGsQ02 | ||

* Abhilfe kann eine nachgeschaltete [[Hashfunktion]] bieten | * Abhilfe kann eine nachgeschaltete [[Hashfunktion]] bieten | ||

Die oben vorgestellten Muster machen ein Passwort nicht sicherer, da diese Muster den Angreifern ebenfalls bekannt sind | |||

* Daher müssen sichere Passwörter ihre Sicherheit aus anderen Quellen bekommen, zum Beispiel durch die Wahl von ausreichend vielen unterschiedlichen Wörtern, die kombiniert werden | |||

; Siehe auch | |||

Listen der häufigsten Passwörter | |||

=== Passwort-Formeln === | === Passwort-Formeln === | ||

Mit über Formeln erstellten Passwörtern bleiben Anwender von externen Anbietern unabhängig | Mit über Formeln erstellten Passwörtern bleiben Anwender von externen Anbietern unabhängig | ||

* Gleichzeitig ermöglicht dieses Prinzip beliebig hohe Sicherheit | * Gleichzeitig ermöglicht dieses Prinzip beliebig hohe Sicherheit | ||

* Der Nutzer merkt sich eine für alle Passwörter geltende Formel, die in Zusammenhang mit einem variablen Faktor jeweils unterschiedliche Passwörter ergibt | * Der Nutzer merkt sich eine für alle Passwörter geltende Formel, die in Zusammenhang mit einem variablen Faktor jeweils unterschiedliche Passwörter ergibt | ||

* Beispiele für solche variablen Faktoren sind zum Beispiel eine Internetadresse oder ein Firmenname | * Beispiele für solche variablen Faktoren sind zum Beispiel eine Internetadresse oder ein Firmenname | ||

* Der Nutzer merkt sich einzig den zur Erstellung des Passworts nötigen Chiffriercode und erhält damit individuelle und gleichzeitig sichere Passwörter | * Der Nutzer merkt sich einzig den zur Erstellung des Passworts nötigen Chiffriercode und erhält damit individuelle und gleichzeitig sichere Passwörter | ||

* Wichtig dabei ist, dass vom erzeugten Passwort nicht auf die Formel geschlossen werden kann, damit von einem, auf einer weniger gut gesicherten Seite abgefangenen Passwort, nicht auf das anderer Seiten geschlossen werden kann | * Wichtig dabei ist, dass vom erzeugten Passwort nicht auf die Formel geschlossen werden kann, damit von einem, auf einer weniger gut gesicherten Seite abgefangenen Passwort, nicht auf das anderer Seiten geschlossen werden kann | ||

Typischerweise wird ein konstantes Passwort genutzt und dieses zusammen mit etwas Dienstspezifischem [[Kryptologische Hashfunktion|gehashed]] | Typischerweise wird ein konstantes Passwort genutzt und dieses zusammen mit etwas Dienstspezifischem [[Kryptologische Hashfunktion|gehashed]] | ||

* Es gibt diverse Programme, die dies automatisiert machen | * Es gibt diverse Programme, die dies automatisiert machen | ||

==== Beispiel ==== | ==== Beispiel ==== | ||

{| class="wikitable" | {| class="wikitable big options" | ||

|- | |- | ||

! Verarbeitungsstufe !! beispiel.tld !! wikipedia.org | ! Verarbeitungsstufe !! beispiel.tld !! wikipedia.org | ||

| Zeile 278: | Zeile 218: | ||

|} | |} | ||

Das | Das "konstante Passwort" ist für beide Domains gleich | ||

* Wenn ein Angreifer dieses Passwort abfängt, kann er es direkt auf der jeweils anderen Webseite nutzen | * Wenn ein Angreifer dieses Passwort abfängt, kann er es direkt auf der jeweils anderen Webseite nutzen | ||

Das | Das "ergänzte Passwort" ist das konstante Passwort, ergänzt um die Domain der jeweiligen Webseite | ||

* Es unterscheidet sich zwar zwischen den Webseiten, aber am Ende des Passworts ist klar erkennbar, wie es aufgebaut ist | * Es unterscheidet sich zwar zwischen den Webseiten, aber am Ende des Passworts ist klar erkennbar, wie es aufgebaut ist | ||

* Durch einfaches Ersetzen des Teils | * Durch einfaches Ersetzen des Teils "beispiel.tld" könnte ein Angreifer leicht das Passwort für andere Webseiten raten | ||

Das | Das "ergänzte Passwort in Hex" ist einfach nur eine andere Darstellung | ||

* Sie sieht auf den ersten Blick zufällig aus, aber wenn man genau hinsieht, erkennt man, dass die Passwörter in beiden Spalten mit denselben Ziffern anfangen und sich nur am Ende unterscheiden | * Sie sieht auf den ersten Blick zufällig aus, aber wenn man genau hinsieht, erkennt man, dass die Passwörter in beiden Spalten mit denselben Ziffern anfangen und sich nur am Ende unterscheiden | ||

Das | Das "ergänzte Passwort in Base64" ist ebenfalls nur eine andere Darstellung | ||

* Hier werden immer 3 Zeichen des Klartext-Passworts blockweise in 4 Zeichen des codierten Passworts umgewandelt | * Hier werden immer 3 Zeichen des Klartext-Passworts blockweise in 4 Zeichen des codierten Passworts umgewandelt | ||

* Auch hier ist der Anfang des codierten Passworts auf beiden Seiten gleich, nur das Ende unterscheidet sich | * Auch hier ist der Anfang des codierten Passworts auf beiden Seiten gleich, nur das Ende unterscheidet sich | ||

Durch das Anwenden einer [[ | Durch das Anwenden einer [[Kryptografie/Hash|kryptographischen Hashfunktion]] (in diesem Beispiel SHA-256) wird das Passwort so stark durcheinandergewürfelt, dass es nicht möglich ist, aus dem Ergebnis auf das ursprüngliche Passwort oder auch Teile davon zurückzuschließen | ||

Die Ausgabe von SHA-256 ist eine Bit- oder Bytefolge | Die Ausgabe von SHA-256 ist eine Bit- oder Bytefolge | ||

* Um diese Folge in Textform darzustellen, muss sie codiert werden, zum Beispiel mit [[Hexadezimalsystem|hexadezimalen Ziffern]] oder [[Base64]] | * Um diese Folge in Textform darzustellen, muss sie codiert werden, zum Beispiel mit [[Hexadezimalsystem|hexadezimalen Ziffern]] oder [[Base64]] | ||

* Die Darstellung in hexadezimal ist relativ originalgetreu, da die einzelnen | * Die Darstellung in hexadezimal ist relativ originalgetreu, da die einzelnen Bit noch gut erkennbar sind | ||

* Die Darstellung in Base64 ist kürzer, versteckt aber dafür die einzelnen Bits, sodass schwieriger erkennbar ist, ob die so codierten Daten tatsächlich durcheinandergewürfelt sind oder ob das durch die Codierung nur so wirkt | * Die Darstellung in Base64 ist kürzer, versteckt aber dafür die einzelnen Bits, sodass schwieriger erkennbar ist, ob die so codierten Daten tatsächlich durcheinandergewürfelt sind oder ob das durch die Codierung nur so wirkt | ||

Der wesentliche Unterschied zwischen den codierten und den gehashten Varianten des Passworts ist, dass sich aus den codierten Varianten leicht das Original-Passwort ausrechnen lässt, während das bei den gehashten Varianten nicht geht | Der wesentliche Unterschied zwischen den codierten und den gehashten Varianten des Passworts ist, dass sich aus den codierten Varianten leicht das Original-Passwort ausrechnen lässt, während das bei den gehashten Varianten nicht geht | ||

=== Passsatz === | === Passsatz === | ||

Als sicher und gut zu merken gelten '''Passsätze''' | Als sicher und gut zu merken gelten '''Passsätze''' | ||

* Damit sind Sätze gemeint, die leicht merkbar, aber für einen Angreifer durch ihre Länge aufwendig zu erraten sind | * Damit sind Sätze gemeint, die leicht merkbar, aber für einen Angreifer durch ihre Länge aufwendig zu erraten sind | ||

* Der Vorteil bei Passätzen ist, dass sie aus Wörtern bestehen, die sich in zahlreichen Varianten kombinieren lassen | * Der Vorteil bei Passätzen ist, dass sie aus Wörtern bestehen, die sich in zahlreichen Varianten kombinieren lassen | ||

* Durch Passsätze, die Satzzeichen und unterschiedliche Groß- und Kleinschreibung enthalten, können komplexe Passwortrichtlinien erfüllt werden, ohne die Merkbarkeit zu erschweren | * Durch Passsätze, die Satzzeichen und unterschiedliche Groß- und Kleinschreibung enthalten, können komplexe Passwortrichtlinien erfüllt werden, ohne die Merkbarkeit zu erschweren | ||

Als Notlösung für Systeme, die veraltete Passwortrichtlinien verwenden und daher z. B | Als Notlösung für Systeme, die veraltete Passwortrichtlinien verwenden und daher z. B | ||

* die Passwortlänge stark einschränken, kann aus dem Passsatz auch ein Passwort abgeleitet werden, zum Beispiel aus den Anfangsbuchstaben der Wörter | * die Passwortlänge stark einschränken, kann aus dem Passsatz auch ein Passwort abgeleitet werden, zum Beispiel aus den Anfangsbuchstaben der Wörter | ||

* So wird aus dem Passsatz | * So wird aus dem Passsatz "'''W'''enn '''d'''u '''v'''ersuchst '''m'''ein '''P'''asswort '''z'''u '''k'''lauen, '''w'''erde '''i'''ch '''d'''ich '''v'''erhauen" das 11-stellige Passwort '''WdvmPzkwidv'''. Diese Buchstabenfolge lässt sich schwerer erraten als ein 11-stelliges Wort | ||

* Ein Angreifer müsste hierfür etwa 44 Billionen <!-- angenommen 4 Bit/Zeichen * 11 Zeichen --> Passwörter ausprobieren, um das richtige zu finden | * Ein Angreifer müsste hierfür etwa 44 Billionen <!-- angenommen 4 Bit/Zeichen * 11 Zeichen --> Passwörter ausprobieren, um das richtige zu finden | ||

* Das ist jedoch deutlich weniger als für den ursprünglichen Passsatz, denn dort sind es Quadrillionen <!-- angenommen 9 Bit/Wort * 11 Wörter --> an Möglichkeiten | * Das ist jedoch deutlich weniger als für den ursprünglichen Passsatz, denn dort sind es Quadrillionen <!-- angenommen 9 Bit/Wort * 11 Wörter --> an Möglichkeiten | ||

== Ausprobieren von Passwörtern == | == Ausprobieren von Passwörtern == | ||

Die folgende Tabelle gibt die maximal benötigte Rechenzeit eines [[Brute-Force | Die folgende Tabelle gibt die maximal benötigte Rechenzeit eines [[Brute-Force|Brute-Force-Angriffs]] auf verschiedene Passwörter wieder | ||

* In diesem Beispiel wird eine Rechenleistung von 1 Milliarde Schlüsseln angenommen, die der Angreifer pro Sekunde durchprobieren kann | * In diesem Beispiel wird eine Rechenleistung von 1 Milliarde Schlüsseln angenommen, die der Angreifer pro Sekunde durchprobieren kann | ||

* Dies entspricht ungefähr der Leistung eines modernen Standard-PCs mit leistungsfähiger Grafikkarte ( | * Dies entspricht ungefähr der Leistung eines modernen Standard-PCs mit leistungsfähiger Grafikkarte (beispielsweise Radeon HD 6770 aus dem Jahr 2011) | ||

* Abgerufen am 23. August 2011</ref> Die zugrundeliegende Formel für die Berechnung der Anzahl der maximal benötigten Versuche lautet: Zeichenraumgröße<sup>Passwortlänge</sup>, also beispielsweise bei alphanumerischen Passwörtern (62 Zeichen) mit der Länge 10 ergäben sich maximal 62<sup>10</sup> Versuche | * Abgerufen am 23. August 2011</ref> Die zugrundeliegende Formel für die Berechnung der Anzahl der maximal benötigten Versuche lautet: Zeichenraumgröße<sup>Passwortlänge</sup>, also beispielsweise bei alphanumerischen Passwörtern (62 Zeichen) mit der Länge 10 ergäben sich maximal 62<sup>10</sup> Versuche | ||

* Des Weiteren wird für dieses Beispiel angenommen, dass das Passwort als [[Message-Digest Algorithm 5|MD5-Hash]], einem Stand 2020 veralteten Verfahren, vorliegt | * Des Weiteren wird für dieses Beispiel angenommen, dass das Passwort als [[Message-Digest Algorithm 5|MD5-Hash]], einem Stand 2020 veralteten Verfahren, vorliegt | ||

* Es ist zu beachten, dass die Werte dieser Tabelle nur ein Beispiel darstellen und sich in der Praxis auch sehr deutlich davon unterscheiden können | * Es ist zu beachten, dass die Werte dieser Tabelle nur ein Beispiel darstellen und sich in der Praxis auch sehr deutlich davon unterscheiden können | ||

{| class="wikitable" | {| class="wikitable" | ||

| Zeile 328: | Zeile 268: | ||

! Zeichenraum !! 4 Zeichen !! 5 Zeichen !! 6 Zeichen !! 7 Zeichen !! 8 Zeichen !! 9 Zeichen !! 10 Zeichen !! 11 Zeichen !! 12 Zeichen | ! Zeichenraum !! 4 Zeichen !! 5 Zeichen !! 6 Zeichen !! 7 Zeichen !! 8 Zeichen !! 9 Zeichen !! 10 Zeichen !! 11 Zeichen !! 12 Zeichen | ||

|- | |- | ||

| 10 [ | | 10 [0-9] || < 1 [[Millisekunde|ms]] || < 1 ms || 1 ms || 10 ms || 100 ms || 1 Sekunde || 10 Sekunden || 2 Minuten || 17 Minuten | ||

|- | |- | ||

| 26 [ | | 26 [a-z] || < 1 Sekunde || < 1 Sekunde || < 1 Sekunde || 8 Sekunden || 4 Minuten || 2 Stunden || 2 Tage || 42 Tage || 3 Jahre | ||

|- | |- | ||

| 52 [ | | 52 [A-Z; a-z] || < 1 Sekunde || < 1 Sekunde || 20 Sekunden || 17 Minuten || 15 Stunden || 33 Tage || 5 Jahre || 238 Jahre || 12.400 Jahre | ||

|- | |- | ||

| 62 [ | | 62 [A-Z; a-z; 0-9] || < 1 Sekunde || < 1 Sekunde || 58 Sekunden || 1 Stunde || 3 Tage || 159 Tage || 27 Jahre || 1.649 Jahre || 102.000 Jahre | ||

|- | |- | ||

| 96 (+Sonderzeichen) || < 1 Sekunde || 8 Sekunden || 13 Minuten || 21 Stunden || 84 Tage || 22 Jahre || 2.108 Jahre || 202.000 Jahre || 19 Mio. Jahre | | 96 (+Sonderzeichen) || < 1 Sekunde || 8 Sekunden || 13 Minuten || 21 Stunden || 84 Tage || 22 Jahre || 2.108 Jahre || 202.000 Jahre || 19 Mio. Jahre | ||

|} | |} | ||

Im Vergleich dazu die Dauer eines [[Wörterbuchangriff]]s auf einen aus ganzen Wörtern bestehen [[#Passsatz|Passsatz]] | Im Vergleich dazu die Dauer eines [[Wörterbuchangriff]]s auf einen aus ganzen Wörtern bestehen [[#Passsatz|Passsatz]] | ||

* Da Passsätze durch [[Flexion|Wortbeugungen]], Satzzeichen und verschiedene mögliche Sprachen eine deutlich größere Komplexität aufweisen, dient das Beispiel nur zum anschaulichen Vergleich mit herkömmlichen Passwörtern | * Da Passsätze durch [[Flexion|Wortbeugungen]], Satzzeichen und verschiedene mögliche Sprachen eine deutlich größere Komplexität aufweisen, dient das Beispiel nur zum anschaulichen Vergleich mit herkömmlichen Passwörtern | ||

* Die Annahme ist, dass die Wörter aus einer Grundmenge von 5.000 Wörtern zufällig ausgewählt werden | * Die Annahme ist, dass die Wörter aus einer Grundmenge von 5.000 Wörtern zufällig ausgewählt werden | ||

{| class="wikitable" | {| class="wikitable" | ||

| Zeile 354: | Zeile 294: | ||

== Alternativen == | == Alternativen == | ||

Anstatt Passwörter manuell eingeben zu lassen, können Schlüssel auch in einer [[Schlüsseldatei]] abgelegt werden | Anstatt Passwörter manuell eingeben zu lassen, können Schlüssel auch in einer [[Schlüsseldatei]] abgelegt werden | ||

* Bei Anwendungen wie beispielsweise [[Secure Shell|SSH]] kann neben der Authentifizierung mit einem Passwort auch ein [[Public-Key-Verfahren]] eingesetzt werden | * Bei Anwendungen wie beispielsweise [[Secure Shell|SSH]] kann neben der Authentifizierung mit einem Passwort auch ein [[Public-Key-Verfahren]] eingesetzt werden | ||

* Der Vorteil ist dabei, dass die Gegenstelle den geheimen [[Privater Schlüssel|privaten Schlüssel]] nicht zu sehen bekommt | * Der Vorteil ist dabei, dass die Gegenstelle den geheimen [[Privater Schlüssel|privaten Schlüssel]] nicht zu sehen bekommt | ||

* Auch hier wird der private Schlüssel in einer Datei gehalten und kann gegen unbefugtes Auslesen mit einem Passwort geschützt werden | * Auch hier wird der private Schlüssel in einer Datei gehalten und kann gegen unbefugtes Auslesen mit einem Passwort geschützt werden | ||

Die Zugangskontrolle kann auch durch eine Identifizierung der Person anhand (fast) einmaliger persönlicher Merkmale wie [[Fingerabdruck-Erkennung|Fingerabdrücke]] oder das [[Iris-Erkennung|Irismuster]] erfolgen | Die Zugangskontrolle kann auch durch eine Identifizierung der Person anhand (fast) einmaliger persönlicher Merkmale wie [[Fingerabdruck-Erkennung|Fingerabdrücke]] oder das [[Iris-Erkennung|Irismuster]] erfolgen | ||

* Mittlerweile lassen sich solche Merkmale jedoch fälschen, weshalb [[Biometrie#Biometrische Erkennungsverfahren|biometrische Authentifizierungsmethoden]] nicht für sensible Daten verwendet werden sollten | * Mittlerweile lassen sich solche Merkmale jedoch fälschen, weshalb [[Biometrie#Biometrische Erkennungsverfahren|biometrische Authentifizierungsmethoden]] nicht für sensible Daten verwendet werden sollten | ||

Eine andere Alternative für eine Zugangskontrolle ist, statt die Kenntnis eines Passwortes vorauszusetzen, den Besitz eines einmaligen Objektes zu verlangen | Eine andere Alternative für eine Zugangskontrolle ist, statt die Kenntnis eines Passwortes vorauszusetzen, den Besitz eines einmaligen Objektes zu verlangen | ||

* Dieses Objekt, das man [[Security-Token]] nennt, kann beispielsweise eine [[Chipkarte]] sein oder ein besonderer [[USB-Stick]]. [[Token (Eisenbahn)|Token]] wurden und werden im Eisenbahnwesen verwendet um sicherzustellen, dass sich auf einer eingleisigen Strecke nur ein Zug bewegt | * Dieses Objekt, das man [[Security-Token]] nennt, kann beispielsweise eine [[Chipkarte]] sein oder ein besonderer [[USB-Stick]]. [[Token (Eisenbahn)|Token]] wurden und werden im Eisenbahnwesen verwendet um sicherzustellen, dass sich auf einer eingleisigen Strecke nur ein Zug bewegt | ||

* Um den modernen Token vor Missbrauch zu schützen, wird er oft zusätzlich durch ein Passwort geschützt | * Um den modernen Token vor Missbrauch zu schützen, wird er oft zusätzlich durch ein Passwort geschützt | ||

* Man spricht dann von einer [[Zwei-Faktor-Authentifizierung|Zweifaktor-Authentifizierung]], da zur Authentifizierung sowohl der | * Man spricht dann von einer [[Zwei-Faktor-Authentifizierung|Zweifaktor-Authentifizierung]], da zur Authentifizierung sowohl der "Besitz eines Objektes" erforderlich ist als auch die "Kenntnis eines Geheimnisses" | ||

<noinclude> | |||

== Anhang == | |||

=== Siehe auch === | |||

{{Special:PrefixIndex/Passwort}} | |||

=== Links === | |||

==== Weblinks ==== | |||

# https://de.wikipedia.org/wiki/Passwort | |||

# [https://xkcd.com/936/ xkcd: Password Strength] Comic zur Veranschaulichung (un-)sicherer Passwörter | |||

# [https://www.admin-magazin.de/Das-Heft/2009/03/Sicher-per-Algorithmus-Ueber-die-Wahl-eines-guten-Online-Passworts/ Über die Wahl eines guten Online-Passworts], Artikel des ''[[Admin-Magazin]]'' | |||

[[Kategorie:Passwort]] | |||

</noinclude> | |||

< | |||

Aktuelle Version vom 14. November 2025, 13:05 Uhr

Passwort - Zeichenfolge zur Zugangs- oder Zugriffskontrolle

Beschreibung

Passwörter werden zur Authentisierung verwendet

- so ist die Sicherheit der Zugangs- und Zugriffsrechteverwaltung des Systems entscheidend davon abhängig, dass die Passwörter korrekt gebraucht werden

- Dafür ist es empfehlenswert, eine Regelung zum Passwortgebrauch einzuführen und die Benutzer von IT -Systemen diesbezüglich zu unterweisen

- Abgrenzung und verwandte Begriffe

Der Begriff Passwort ist seit dem 16. Jahrhundert belegt und stammt aus dem militärischen Bereich

- Damals reichte noch ein einzelnes Wort aus, um passieren zu dürfen

Eng damit verwandt ist das Kennwort, das nicht das Passieren betont, sondern die Kennung als gemeinsam bekanntes Geheimnis

Als Computer Passwörter schnell durchprobieren konnten, wurden einzelne Wörter als Passwort zu unsicher, und in einigen Bereichen wurde der Begriff Passphrase bzw. Passsatz etabliert, um die Notwendigkeit längerer Passwörter zu betonen

Eher selten verwendet sind Schlüsselwort und Codewort (auch Kodewort)

Im militärischen Bereich wurden auch Losung, Losungswort oder Parole (von Vorlage:ItS "das Wort") verwendet

Eine Persönliche Identifikationsnummer (PIN) ist ein Passwort, das in der Regel ausschließlich aus Ziffern besteht

Vorgaben

- Die Passwortgestaltung muss einen praktikablen Kompromiss zwischen folgenden Sicherheitszielen darstellen

- Die Zeichenzusammensetzung des Passwortes muss so komplex sein, dass es nicht leicht zu erraten ist

- Die Anzahl der möglichen Passwörter im vorgegebenen Schema muss so groß sein, dass es nicht in kurzer Zeit durch einfaches Ausprobieren ermittelt werden kann

- Das Passwort darf nicht zu kompliziert sein, damit der Besitzer mit vertretbarem Aufwand in der Lage ist, es auswendig zu lernen

- Regeln

- Ein Passwort sollte aus Großbuchstaben, Kleinbuchstaben, Sonderzeichen und Zahlen bestehen

- Wenn für das Passwort alphanumerische Zeichen gewählt werden können, sollte es mindestens 8 Zeichen lang sein

- Wenn für das Passwort nur Ziffern zur Verfügung stehen, sollte es mindestens 6 Zeichen lang sein und das Authentisierungssystem sollte den Zugang nach wenigen Fehlversuchen sperren (für eine bestimmte Zeitspanne oder dauerhaft)

- Passwörter müssen geheim gehalten werden und sollten nur dem Benutzer persönlich bekannt sein

- Das Passwort muss regelmäßig gewechselt werden, beispielsweise alle 90 Tage

- Alte Passwörter sollten nach einem Passwortwechsel nicht mehr gebraucht werden

- Falls IT -technisch möglich, sollten folgende Randbedingungen eingehalten werden

- Die Wahl von Trivialpasswörtern ( beispielsweise "BBBBBBBB", "123456", Namen, Geburtsdaten) sollte verhindert werden

Einsatzgebiete

Eine Parole beim Militär ist ursprünglich ein als Erkennungszeichen dienendes Wort, um bei Dunkelheit oder bei unbekannten Kombattanten Freund und Feind zu unterscheiden

- Noch heute wird von nachtpatrouillierenden Soldaten bei der Wache oder auf Manövern die Frage nach der Parole gestellt

- Im Laufe der Geschichte wurden manche Belagerungen durch den Verrat des Losungswortes entschieden

In der Computerwelt werden Passwörter häufig zusammen mit einem Benutzernamen eingesetzt, um sich bei einem IT-System, zum Beispiel bei einer Website, zu authentifizieren

- Der Nutzer kann das Passwort üblicherweise frei wählen, dabei schränken Passwortrichtlinien die möglichen Passwörter oft ein

- Einige Systeme generieren Passwörter auch automatisch

Passwörter werden in zahlreichen Bereichen verwendet, zum Beispiel als Element der Kindersicherung, um Kindern den Zugriff auf Fernseher, Receiver oder ungeeignete Programminhalte zu verwehren

Neben der Aufgabe Identifizieren von Personen werden Passwörter auch dazu verwendet, um bestimmte Berechtigungen nachzuweisen: Wer das Passwort (den richtigen Code) kennt, gilt als berechtigt

- Beispiele: Parole beim Militär oder ein Zugangscode zum Öffnen von Türen

Die Authentizität des sich so Ausweisenden bleibt nur höchstens so lange gewahrt, wie das Passwort geheim bleibt, das heißt, es Dritten nicht bekannt ist

- Der Zusammenhang zwischen Passwort und dessen Nutzer muss gesondert hergestellt und überprüft werden (zum Beispiel durch die Bank auf dem (laut Gesetz) besonders vor Manipulation geschützten Postweg)

Nutzungsarten

Gemeinsam bekanntes Passwort

Das einfachste Verfahren besteht darin, innerhalb einer klar definierten Gruppe von Eingeweihten ein gemeinsam bekanntes Passwort zu vereinbaren

- In der IT-Technik spricht man von einem "Shared Secret"

- Das Wesentliche bei diesem Verfahren ist es, dass alle Kommunikationspartner das gleiche "richtige" Passwort kennen

- Ein Nachteil dieses Verfahrens ist es, dass bei einem Passwort-Verrat alle Beteiligten gleichermaßen verdächtigt werden müssen, nicht vertraulich mit dem Passwort umgegangen zu sein

- Außerdem müssen sich nach Bekanntwerden des Passworts alle Kommunikationspartner auf ein neues Passwort einigen

Persönliches Passwort

Der übliche Anwendungsfall von Passwörtern ist, dass ein Passwort einer einzelnen Person zugeordnet ist und dass diese Person das Passwort geheim hält

Einmalpasswort

Einmalkennwörter können nur einmal zur Authentifizierung benutzt werden und sind danach ungültig

- So entsteht kein Schaden, wenn das Passwort während der Authentifizierung ausgespäht wird

- Traditionell werden mehrere Einmalkennwörter auf Vorrat festgelegt und in Form einer Liste vermerkt, die sicher verwahrt werden muss

- Solche Einmalkennwörter werden zum Beispiel als Transaktionsnummern (TAN) beim Online-Banking verwendet

- Sie können aber auch erst kurz vor ihrer Benutzung unter Einbeziehung der Uhrzeit und einer PIN erzeugt werden und nur zur Benutzung binnen weniger Minuten geeignet sein

Speichern von Passwörtern

Beim Speichern von Passwörtern ist seit 1975 Stand der Technik, dass das Passwort selbst nicht gespeichert wird

- Das Klartextpasswort ist idealerweise allein im Kopf einer einzigen Person gespeichert

- Stattdessen wird aus dem Passwort ein kryptographischer Hash berechnet, der dann anstelle des Passworts gespeichert wird

- Wird nun das Passwort verwendet, um einen Einlass in das System zu bekommen, wird zu dem eingegebenen Passwort wieder der Hash berechnet

- Der Zugriff wird gewährt, wenn dieser Hash mit dem abgespeicherten Hash übereinstimmt

Der kryptographische Hash wird so berechnet, dass aus der Kenntnis des Hashes das Passwort nicht in realistischer Zeit zurückberechnet werden kann

- Dadurch können Administratoren, oder bei einem Datenleck die Angreifer, das Passwort nicht direkt auslesen

- Sie können jedoch immer noch in einer Datenbank mit bereits bekannten Passwörtern und deren Hashes nachsehen, ob das gesuchte Passwort dabei ist

- Um das zu verhindern, wird beim Berechnen des Hashes dem Passwort noch ein Zufallswert angehängt, der sogenannte Salt

- Der sorgt dafür, dass es zu einem einzelnen Passwort viele mögliche Hashes gibt (1975 waren es 4096, das war noch ziemlich unsicher, Stand der Technik 2020 sind mehrere Trillionen mal Trillionen), so dass es sich für einen Angreifer nicht lohnt, die Hashes im Voraus zu berechnen

Wenn ein Angreifer in den Besitz eines gehashten Passworts gelangt, kann er durch systematisches Probieren (Brute-Force) versuchen, das Passwort zu erraten

- Um dieses Raten zu verlangsamen, wird eine spezielle Hashfunktion verwendet, die absichtlich viel Rechenzeit und Speicher braucht (Passwortableitfunktion)

Dadurch wird das massenhafte Durchprobieren von Passwörtern aufwendig und weniger attraktiv

- Das rechtmäßige Prüfen des Passworts auf dem eigentlichen Server wird dadurch auch verlangsamt, aber das fällt bei den meisten Systemen nicht weiter ins Gewicht

- Sollte eine Passwortüberprüfung weniger als eine Zehntelsekunde brauchen, ist das ein Zeichen dafür, dass das System nicht auf dem Stand der Technik ist

Sicherheitsfaktoren

Die Sicherheit eines Passwortes hängt vor allem von 2 Faktoren ab

- Das Passwort muss geheim bleiben

- Das Passwort darf nicht leicht zu erraten sein

Geheimhaltung

Passwörter zur Authentifizierung bieten die größte Sicherheit, wenn diese nur einmalig verwendet werden

- Jeder wiederholte Einsatz des Passwortes erhöht die Gefahr, bei unverschlüsseltem Transfer oder Spionage-Maßnahmen (wie beispielsweise durch Keylogging oder Phishing) das Passwort zu verraten

- Dadurch, dass Passwörter dauerhaft gültig sind, können die so erlangten Passwörter wiederverwendet werden, ganz im Gegensatz zu Transaktionsnummern, die nur einmal verwendbar sind

Aus dieser Überlegung heraus stammt die Anforderung, dass Passwörter regelmäßig geändert werden

- Gegen diese Anforderung spricht jedoch, dass es für Menschen schwierig ist, sich alle 3 Monate ein neues Passwort zu merken

- In der Praxis passiert es häufig, dass derartige Passwörter mit einer Zahl aufhören, die alle 3 Monate um 1 erhöht wird

- Dieses Verfahren erhöht die Sicherheit des Passworts nicht wesentlich, da ein einmal bekannt gewordenes Passwort auf zukünftige Passwörter schließen lässt

- Unter anderem aus diesem Grund wurden die Vorgaben des BSI, wann ein Passwort geändert werden muss, im Jahr 2020 angepasst - seitdem müssen Passwörter nicht mehr regelmäßig ablaufen

Die Übertragung des Passwortes vom Benutzer zum System sollte sicher sein, beispielsweise durch Verwendung von verschlüsselten Kanälen zur Übertragung (siehe auch TLS)

- Dadurch wird es bei sicherer Implementierung und ausreichender Stärke der Kryptografie für den Angreifer nahezu unmöglich, das Passwort in Erfahrung zu bringen, da die Rechenkapazität heutiger Rechner bei Weitem nicht ausreicht, um moderne Kryptografie in angemessener Zeit zu knacken

Passwörter sollten nicht aufgeschrieben werden, sondern idealerweise nur im Kopf der jeweils berechtigten Personen gespeichert sein

- Dazu ist erforderlich, dass das Passwort sich leicht merken lässt

- Das steht jedoch im Konflikt dazu, dass alle Unberechtigten das Passwort nicht durch Erraten herausfinden dürfen

- In diesem Spannungsfeld versuchen Passwortrichtlinien einen pragmatischen Kompromiss zu finden

Das Passwort darf nicht im Klartext gespeichert werden. (Siehe Speichern von Passwörtern)

Entropie

Die Sicherheit eines Passworts ergibt sich direkt daraus, wie lange ein Angreifer braucht, um es herauszufinden

- Sofern der Angreifer nicht auf Folter, Datenlecks oder ähnliche Seitenkanalattacken zurückgreifen kann, bleibt nur die Möglichkeit, das Passwort gezielt zu erraten

- Um dieses Erraten möglichst aufwendig zu machen, sollte das Passwort eine große Entropie haben

- Die Entropie eines Passworts ist die Anzahl der Ja/Nein-Fragen, die ein Angreifer nacheinander stellen muss, um das Passwort erst einzugrenzen und schließlich zu erraten

- Da der Angreifer üblicherweise nicht auf jede dieser Ja/Nein-Fragen direkt eine Antwort bekommt, muss er die Ja/Nein-Fragen alle im Voraus kombinieren

- Bereits bei 40 Ja/Nein-Fragen muss er dafür mehr als 1 Billion mögliche Passwörter ausprobieren

Sicherer Passwörter

Datei:Unknackbar aber einfach zu merken! - Passwörter Einfach Erklärt (1-5).webm

Empfehlungen zur Länge und Komplexität

Die Mindestlänge eines Passwortes hängt davon ab, wofür es verwendet wird

- Das Bundesamt für Sicherheit in der Informationstechnik (BSI) empfiehlt für Onlinezugänge Passwörter mit mindestens zwölf Groß- und Kleinbuchstaben sowie Sonderzeichen und Ziffern zu verwenden, für WLAN-Zugänge hingegen Passwörter aus mindestens zwanzig Zeichen. Dies ist insbesondere dann nötig, wenn eine unbeschränkte Anzahl von Versuchen mit verschiedenen Passwörtern einen Zugang zulässt und damit einen Angriff ("Erraten") nach der sogenannten Brute-Force ermöglicht

- Diese Empfehlung weicht hinsichtlich der Verwendung verschiedener "Zeichenarten" von den 2017 erneuerten Regeln des National Institute of Standards and Technology ab

Im August 2017 veröffentlichte das National Institute of Standards and Technology (NIST) der USA neue Regeln für sichere Passwörter

- Den Autoren nach erzeugten viele der alten Regeln - wie etwa Groß- und Kleinschreibung, Sonderzeichen, häufiges Wechseln der Passwörter -, die in den letzten Jahren als wichtige Empfehlung galten, nur wenig bis gar keine zusätzliche Sicherheit

- Die Regeln von 2017 besagen unter anderem

- Ein vom Nutzer selbst gewähltes Passwort muss mindestens 8 Zeichen haben

- Jedes kürzere Passwort ist auf jeden Fall abzulehnen, da unsicher

- Passwortrichtlinien wie "muss mindestens 1 Sonderzeichen enthalten" oder "muss Ziffern, Klein- und Großbuchstaben enthalten" sollen nicht verwendet werden

- Menschen können sich nur schlecht zufällige Zeichenketten merken, daher wählen sie lieber einfache Passwörter, die sich dann auch leicht erraten lassen

- Die Länge eines Passworts sollte nach oben hin nicht begrenzt sein, soweit aus Nutzersicht sinnvoll

- Es sollte also möglich sein, Passwörter mit 1000 Zeichen zu verwenden

- Extrem lange Passwörter mit über einer Million Zeichen dürfen jedoch abgelehnt werden

- In Passwörtern sollten beliebige Zeichen erlaubt sein, insbesondere Umlaute, fremdsprachige Zeichen, Sonderzeichen, Leerzeichen

- Passwörter, die in einer Liste von bekannt gewordenen Passwörtern enthalten sind, sollten abgelehnt werden, mit einer passenden Begründung

Unsichere Passwörter

Hierzu zählt man die leichtesten Passwörter, also Wörter die einen Sinn ergeben oder deren Verwendung als Passwörter gut dokumentiert ist

- Dies ist dann möglich, wenn durch Kompromittierung von Webseiten große Mengen von Passwörtern bekannt werden

- Zu diesen Passwörtern zählen nicht nur statische Begriffe, sondern auch Bildungsmuster, die vorhersehbar sind

| Beispiele | Erläuterung |

|---|---|

| Achterbahn, Chrysantheme, Zypresse | Wörter aus einem Wörterbuch, können leicht erraten werden |

| asdf, wsxedc, tzughj | Einfache Zeichenketten von der Tastatur |

| 123456, 54321, 13131 | Einfache Ziffernketten |

| Martin, Sonja | Eigennamen - da diese häufig in Wörterbüchern zu finden sind, wird ein Wörterbuchangriff ermöglicht |

| Spatzi, Mausi | Bekannte Kose-, Ruf- und Spitznamen |

| 1985, 3.7.1976 | Geburtsjahre, Geburtstage o. Ä |

| Mausi1976, Ich3.7.1976 | und deren Verwendung als Anhang an einen anderen Begriff |

| PasswortJuni2020 | Typische Techniken, um Passwortwechsel zu vereinfachen, wie beispielsweise Anhängen von Ziffern oder Monatskürzeln an einen feststehenden Begriff |

Diese sogenannten Trivialpasswörter können in vergleichsweise übersichtlichen Listen zusammengefasst werden und sind leicht zu recherchieren

- Passwortcracker erzeugen sie seit vielen Jahren auch teilweise automatisch, daher besitzen sie keine Schutzwirkung mehr

- Ebenso unsicher sind Passwörter, die bei anderen Anbietern, wo sie eventuell weitergegeben oder gestohlen werden können, genutzt werden, oder erratbare Abwandlungen

- Wird beispielsweise bei Facebook Wa64h8NR2RKGsQfacebook genutzt, ist für jemanden, der Zugriff auf Facebookpasswörter hat, leicht zu erraten, dass bei Wikipedia vielleicht Wa64h8NR2RKGsQwikipedia genutzt wird. Ähnliches gilt für Wa64h8NR2RKGsQ01 und Wa64h8NR2RKGsQ02

- Abhilfe kann eine nachgeschaltete Hashfunktion bieten

Die oben vorgestellten Muster machen ein Passwort nicht sicherer, da diese Muster den Angreifern ebenfalls bekannt sind

- Daher müssen sichere Passwörter ihre Sicherheit aus anderen Quellen bekommen, zum Beispiel durch die Wahl von ausreichend vielen unterschiedlichen Wörtern, die kombiniert werden

- Siehe auch

Listen der häufigsten Passwörter

Passwort-Formeln

Mit über Formeln erstellten Passwörtern bleiben Anwender von externen Anbietern unabhängig

- Gleichzeitig ermöglicht dieses Prinzip beliebig hohe Sicherheit

- Der Nutzer merkt sich eine für alle Passwörter geltende Formel, die in Zusammenhang mit einem variablen Faktor jeweils unterschiedliche Passwörter ergibt

- Beispiele für solche variablen Faktoren sind zum Beispiel eine Internetadresse oder ein Firmenname

- Der Nutzer merkt sich einzig den zur Erstellung des Passworts nötigen Chiffriercode und erhält damit individuelle und gleichzeitig sichere Passwörter

- Wichtig dabei ist, dass vom erzeugten Passwort nicht auf die Formel geschlossen werden kann, damit von einem, auf einer weniger gut gesicherten Seite abgefangenen Passwort, nicht auf das anderer Seiten geschlossen werden kann

Typischerweise wird ein konstantes Passwort genutzt und dieses zusammen mit etwas Dienstspezifischem gehashed

- Es gibt diverse Programme, die dies automatisiert machen

Beispiel

| Verarbeitungsstufe | beispiel.tld | wikipedia.org |

|---|---|---|

| Konstantes Passwort | Wa64h8NR2RKGsQ |

Wa64h8NR2RKGsQ

|

| Second-Level-Domain | beispiel.tld |

wikipedia.org

|

| Ergänztes Passwort | Wa64h8NR2RKGsQbeispiel.tld |

Wa64h8NR2RKGsQwikipedia.org

|

| Ergänztes Passwort in Hex | 5761363468384e5232524b477351626569737069656c2e746c64 |

5761363468384e5232524b47735177696b6970656469612e6f7267

|

| Ergänztes Passwort in Base64 | V2E2NGg4TlIyUktHc1FiZWlzcGllbC50bGQ= |

V2E2NGg4TlIyUktHc1F3aWtpcGVkaWEub3Jn

|

| Gehashtes Passwort in Hex | 5942b19324253a01c69b04e8165428c4ee0da5b0f1436f0e8623f388b1b30bd4 |

9958e7f183f746e836aab22e9ed8204646269abae35b2f184d9fb512205193de

|

| Gehashtes Passwort in Base64 | WUKxkyQlOgHGmwToFlQoxO4NpbDxQ28OhiPziLGzC9Q= |

mVjn8YP3Rug2qrIuntggRkYmmrrjWy8YTZ+1EiBRk94=

|

Das "konstante Passwort" ist für beide Domains gleich

- Wenn ein Angreifer dieses Passwort abfängt, kann er es direkt auf der jeweils anderen Webseite nutzen

Das "ergänzte Passwort" ist das konstante Passwort, ergänzt um die Domain der jeweiligen Webseite

- Es unterscheidet sich zwar zwischen den Webseiten, aber am Ende des Passworts ist klar erkennbar, wie es aufgebaut ist

- Durch einfaches Ersetzen des Teils "beispiel.tld" könnte ein Angreifer leicht das Passwort für andere Webseiten raten

Das "ergänzte Passwort in Hex" ist einfach nur eine andere Darstellung

- Sie sieht auf den ersten Blick zufällig aus, aber wenn man genau hinsieht, erkennt man, dass die Passwörter in beiden Spalten mit denselben Ziffern anfangen und sich nur am Ende unterscheiden

Das "ergänzte Passwort in Base64" ist ebenfalls nur eine andere Darstellung

- Hier werden immer 3 Zeichen des Klartext-Passworts blockweise in 4 Zeichen des codierten Passworts umgewandelt

- Auch hier ist der Anfang des codierten Passworts auf beiden Seiten gleich, nur das Ende unterscheidet sich

Durch das Anwenden einer kryptographischen Hashfunktion (in diesem Beispiel SHA-256) wird das Passwort so stark durcheinandergewürfelt, dass es nicht möglich ist, aus dem Ergebnis auf das ursprüngliche Passwort oder auch Teile davon zurückzuschließen

Die Ausgabe von SHA-256 ist eine Bit- oder Bytefolge

- Um diese Folge in Textform darzustellen, muss sie codiert werden, zum Beispiel mit hexadezimalen Ziffern oder Base64

- Die Darstellung in hexadezimal ist relativ originalgetreu, da die einzelnen Bit noch gut erkennbar sind

- Die Darstellung in Base64 ist kürzer, versteckt aber dafür die einzelnen Bits, sodass schwieriger erkennbar ist, ob die so codierten Daten tatsächlich durcheinandergewürfelt sind oder ob das durch die Codierung nur so wirkt

Der wesentliche Unterschied zwischen den codierten und den gehashten Varianten des Passworts ist, dass sich aus den codierten Varianten leicht das Original-Passwort ausrechnen lässt, während das bei den gehashten Varianten nicht geht

Passsatz

Als sicher und gut zu merken gelten Passsätze

- Damit sind Sätze gemeint, die leicht merkbar, aber für einen Angreifer durch ihre Länge aufwendig zu erraten sind

- Der Vorteil bei Passätzen ist, dass sie aus Wörtern bestehen, die sich in zahlreichen Varianten kombinieren lassen

- Durch Passsätze, die Satzzeichen und unterschiedliche Groß- und Kleinschreibung enthalten, können komplexe Passwortrichtlinien erfüllt werden, ohne die Merkbarkeit zu erschweren

Als Notlösung für Systeme, die veraltete Passwortrichtlinien verwenden und daher z. B

- die Passwortlänge stark einschränken, kann aus dem Passsatz auch ein Passwort abgeleitet werden, zum Beispiel aus den Anfangsbuchstaben der Wörter

- So wird aus dem Passsatz "Wenn du versuchst mein Passwort zu klauen, werde ich dich verhauen" das 11-stellige Passwort WdvmPzkwidv. Diese Buchstabenfolge lässt sich schwerer erraten als ein 11-stelliges Wort

- Ein Angreifer müsste hierfür etwa 44 Billionen Passwörter ausprobieren, um das richtige zu finden

- Das ist jedoch deutlich weniger als für den ursprünglichen Passsatz, denn dort sind es Quadrillionen an Möglichkeiten

Ausprobieren von Passwörtern

Die folgende Tabelle gibt die maximal benötigte Rechenzeit eines Brute-Force-Angriffs auf verschiedene Passwörter wieder

- In diesem Beispiel wird eine Rechenleistung von 1 Milliarde Schlüsseln angenommen, die der Angreifer pro Sekunde durchprobieren kann

- Dies entspricht ungefähr der Leistung eines modernen Standard-PCs mit leistungsfähiger Grafikkarte (beispielsweise Radeon HD 6770 aus dem Jahr 2011)

- Abgerufen am 23. August 2011</ref> Die zugrundeliegende Formel für die Berechnung der Anzahl der maximal benötigten Versuche lautet: ZeichenraumgrößePasswortlänge, also beispielsweise bei alphanumerischen Passwörtern (62 Zeichen) mit der Länge 10 ergäben sich maximal 6210 Versuche

- Des Weiteren wird für dieses Beispiel angenommen, dass das Passwort als MD5-Hash, einem Stand 2020 veralteten Verfahren, vorliegt

- Es ist zu beachten, dass die Werte dieser Tabelle nur ein Beispiel darstellen und sich in der Praxis auch sehr deutlich davon unterscheiden können

| Passwortlänge | |||||||||

| Zeichenraum | 4 Zeichen | 5 Zeichen | 6 Zeichen | 7 Zeichen | 8 Zeichen | 9 Zeichen | 10 Zeichen | 11 Zeichen | 12 Zeichen |

|---|---|---|---|---|---|---|---|---|---|

| 10 [0-9] | < 1 ms | < 1 ms | 1 ms | 10 ms | 100 ms | 1 Sekunde | 10 Sekunden | 2 Minuten | 17 Minuten |

| 26 [a-z] | < 1 Sekunde | < 1 Sekunde | < 1 Sekunde | 8 Sekunden | 4 Minuten | 2 Stunden | 2 Tage | 42 Tage | 3 Jahre |

| 52 [A-Z; a-z] | < 1 Sekunde | < 1 Sekunde | 20 Sekunden | 17 Minuten | 15 Stunden | 33 Tage | 5 Jahre | 238 Jahre | 12.400 Jahre |

| 62 [A-Z; a-z; 0-9] | < 1 Sekunde | < 1 Sekunde | 58 Sekunden | 1 Stunde | 3 Tage | 159 Tage | 27 Jahre | 1.649 Jahre | 102.000 Jahre |

| 96 (+Sonderzeichen) | < 1 Sekunde | 8 Sekunden | 13 Minuten | 21 Stunden | 84 Tage | 22 Jahre | 2.108 Jahre | 202.000 Jahre | 19 Mio. Jahre |

Im Vergleich dazu die Dauer eines Wörterbuchangriffs auf einen aus ganzen Wörtern bestehen Passsatz

- Da Passsätze durch Wortbeugungen, Satzzeichen und verschiedene mögliche Sprachen eine deutlich größere Komplexität aufweisen, dient das Beispiel nur zum anschaulichen Vergleich mit herkömmlichen Passwörtern

- Die Annahme ist, dass die Wörter aus einer Grundmenge von 5.000 Wörtern zufällig ausgewählt werden

| Passsatz-Länge | |||||||

| Wortschatz | 2 Wörter | 3 Wörter | 4 Wörter | 5 Wörter | 6 Wörter | 7 Wörter | |

|---|---|---|---|---|---|---|---|

| 5.000 Wörter | 2,5 ms | 2 Minuten | >7 Tage | 99 Jahre | >495.000 Jahre | 2,48 Mrd. Jahre | |

Alternativen

Anstatt Passwörter manuell eingeben zu lassen, können Schlüssel auch in einer Schlüsseldatei abgelegt werden

- Bei Anwendungen wie beispielsweise SSH kann neben der Authentifizierung mit einem Passwort auch ein Public-Key-Verfahren eingesetzt werden

- Der Vorteil ist dabei, dass die Gegenstelle den geheimen privaten Schlüssel nicht zu sehen bekommt

- Auch hier wird der private Schlüssel in einer Datei gehalten und kann gegen unbefugtes Auslesen mit einem Passwort geschützt werden

Die Zugangskontrolle kann auch durch eine Identifizierung der Person anhand (fast) einmaliger persönlicher Merkmale wie Fingerabdrücke oder das Irismuster erfolgen

- Mittlerweile lassen sich solche Merkmale jedoch fälschen, weshalb biometrische Authentifizierungsmethoden nicht für sensible Daten verwendet werden sollten

Eine andere Alternative für eine Zugangskontrolle ist, statt die Kenntnis eines Passwortes vorauszusetzen, den Besitz eines einmaligen Objektes zu verlangen

- Dieses Objekt, das man Security-Token nennt, kann beispielsweise eine Chipkarte sein oder ein besonderer USB-Stick. Token wurden und werden im Eisenbahnwesen verwendet um sicherzustellen, dass sich auf einer eingleisigen Strecke nur ein Zug bewegt

- Um den modernen Token vor Missbrauch zu schützen, wird er oft zusätzlich durch ein Passwort geschützt

- Man spricht dann von einer Zweifaktor-Authentifizierung, da zur Authentifizierung sowohl der "Besitz eines Objektes" erforderlich ist als auch die "Kenntnis eines Geheimnisses"

Anhang

Siehe auch

Links

Weblinks

- https://de.wikipedia.org/wiki/Passwort

- xkcd: Password Strength Comic zur Veranschaulichung (un-)sicherer Passwörter

- Über die Wahl eines guten Online-Passworts, Artikel des Admin-Magazin