Bedrohung: Unterschied zwischen den Versionen

Keine Bearbeitungszusammenfassung |

K Textersetzung - „–“ durch „-“ |

||

| (41 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

''' | '''Bedrohung - Schwachstelle - Gefährdung - Risiko''' | ||

[[File:risikoChancen.png]] | === Beschreibung === | ||

[[File:bedrohungGefaehrdung.gif|mini]] | |||

[[File:RisikoBegriffe.jpg|mini]] | |||

[[File:risikoChancen.png|mini]] | |||

==== Bedrohung ==== | ==== Bedrohung ==== | ||

| Zeile 48: | Zeile 19: | ||

* allgemein oder speziell | * allgemein oder speziell | ||

=== Bedrohungen in der Praxis === | ==== Bedrohungen in der Praxis ==== | ||

; Beispiele | ; Beispiele | ||

* Irrtum | * Irrtum | ||

| Zeile 100: | Zeile 71: | ||

* Umwelt | * Umwelt | ||

==== Erkennen von Sicherheitslücken | ==== Erkennen von Sicherheitslücken ==== | ||

==== Bedrohungen zufälliger Art ==== | ==== Bedrohungen zufälliger Art ==== | ||

* Stromausfall | * Stromausfall | ||

| Zeile 115: | Zeile 84: | ||

==== Gezielte Bedrohungen ==== | ==== Gezielte Bedrohungen ==== | ||

* | * "Hacker" | ||

* Die Kreativen | * Die Kreativen | ||

* | * "Script Kiddies" | ||

* kriminelle Einzeltäter | * kriminelle Einzeltäter | ||

* Elektr. Bankraub | * Elektr. Bankraub | ||

| Zeile 164: | Zeile 133: | ||

* Überlastsituation herbeiführen | * Überlastsituation herbeiführen | ||

* Denial of Service | * Denial of Service | ||

* | * "Abschießen" von Protokollinstanzen | ||

* durch illegale Pakete | * durch illegale Pakete | ||

; Code mit speziellen Eigenschaften | ; Code mit speziellen Eigenschaften | ||

* Viren | * Viren | ||

* Modifizieren Funktion eines | * Modifizieren Funktion eines "Wirtsprogramms" | ||

* Würmer | * Würmer | ||

* Verwenden eine Sicherheitslücke und ein Transportmittel, um sich fortzupflanzen | * Verwenden eine Sicherheitslücke und ein Transportmittel, um sich fortzupflanzen | ||

| Zeile 184: | Zeile 153: | ||

; Wiedereinspielen abgefangener Nachrichten | ; Wiedereinspielen abgefangener Nachrichten | ||

* Replay-Angriff | * Replay-Angriff | ||

* | * beispielsweise von Log-in-Nachrichten zwecks unerlaubtem Zugriff | ||

; Gezieltes Verändern von Bit oder Bitfolgen | ; Gezieltes Verändern von Bit oder Bitfolgen | ||

* Ohne die Nachricht selbst entschlüsseln zu können | * Ohne die Nachricht selbst entschlüsseln zu können | ||

| Zeile 194: | Zeile 163: | ||

* Möglichkeiten zum Auswechseln von Algorithmen vorsehen | * Möglichkeiten zum Auswechseln von Algorithmen vorsehen | ||

=== Immer die gleichen Fragen === | ==== Immer die gleichen Fragen ==== | ||

; Welche Formen von Missbrauch wären möglich? | ; Welche Formen von Missbrauch wären möglich? | ||

* wenn vertrauliche Informationen in die Hände Dritter gelangten? | * wenn vertrauliche Informationen in die Hände Dritter gelangten? | ||

| Zeile 200: | Zeile 169: | ||

; Welche Konsequenzen hätte es? | ; Welche Konsequenzen hätte es? | ||

* wenn wichtige Informationen verändert würden? | * wenn wichtige Informationen verändert würden? | ||

* | * beispielsweise während einer Datenübertragung oder auf ihrem Server | ||

* Als Ursache kann nicht nur böse Absicht unbekannter Dritter, sondern auch technisches Versagen in Frage kommen. | * Als Ursache kann nicht nur böse Absicht unbekannter Dritter, sondern auch technisches Versagen in Frage kommen. | ||

| Zeile 206: | Zeile 175: | ||

* wenn wichtige Computer oder andere IT-Komponenten plötzlich ausfallen | * wenn wichtige Computer oder andere IT-Komponenten plötzlich ausfallen | ||

* und einen längeren Zeitraum (Tage, Wochen, ...) nicht mehr nutzbar sind | * und einen längeren Zeitraum (Tage, Wochen, ...) nicht mehr nutzbar sind | ||

* Könnte die Arbeit fortgesetzt werden? | |||

* Wie hoch wäre der mögliche Schaden? | |||

== Bedrohungen == | == Bedrohungen == | ||

[[Datei:Burned laptop secumem 16.jpg|mini|Verbrannter Laptop]] | [[Datei:Burned laptop secumem 16.jpg|mini|Verbrannter Laptop]] | ||

Verschiedene Szenarien eines Angriffs lassen sich in der IT-Sicherheit vorstellen. | ; Verschiedene Szenarien eines Angriffs lassen sich in der IT-Sicherheit vorstellen. | ||

* Eine Manipulation der Daten einer Website über eine sogenannte [[SQL-Injection]] ist ein Beispiel. | * Eine Manipulation der Daten einer Website über eine sogenannte [[SQL-Injection]] ist ein Beispiel. | ||

* Nachfolgend werden einige Angriffe, Ziele sowie Ursachen beschrieben: | * Nachfolgend werden einige Angriffe, Ziele sowie Ursachen beschrieben: | ||

=== Angriffe und Schutz === | === Angriffe und Schutz === | ||

Unter einem Angriff auf den Datenschutz oder Datensicherheit (repräsentiert durch | Unter einem Angriff auf den Datenschutz oder Datensicherheit (repräsentiert durch etwa ein Computersystem) versteht man jeden Vorgang, dessen Folge oder Ziel ein Verlust des Datenschutzes oder der Datensicherheit ist. | ||

* Auch technisches Versagen wird in diesem Sinne als Angriff gewertet. | * Auch technisches Versagen wird in diesem Sinne als Angriff gewertet. | ||

| Zeile 248: | Zeile 201: | ||

=== Effekte oder Ziele === | === Effekte oder Ziele === | ||

* Technischer Systemausfall | * Technischer Systemausfall | ||

* Systemmissbrauch | * Systemmissbrauch beispielsweise durch illegitime Ressourcennutzung, Veränderung von publizierten Inhalten wie [[Vandalismus#Virtueller Vandalismus|Vandalismus]] und weitere | ||

* [[Sabotage]] | * [[Sabotage]] | ||

* [[Spionage]] | * [[Spionage]] | ||

| Zeile 255: | Zeile 208: | ||

=== Ursachen oder Mittel === | === Ursachen oder Mittel === | ||

Das [[Bundesamt für Sicherheit in der Informationstechnik]] (BSI) klassifiziert die unterschiedlichen Angriffsmethoden und -mittel in: | Das [[Bundesamt für Sicherheit in der Informationstechnik]] (BSI) klassifiziert die unterschiedlichen Angriffsmethoden und -mittel in: | ||

* [[Schadprogramm|Schadsoftware bzw. Malware]], zu denen unter anderem [[Computervirus|Computerviren]], [[Trojanisches Pferd (Computerprogramm)|Trojaner]] und [[Computerwurm|Würmer]] gehören, | * [[Schadprogramm|Schadsoftware bzw. Malware]], zu denen unter anderem [[Computervirus|Computerviren]], [[Trojanisches Pferd (Computerprogramm)|Trojaner]] und [[Computerwurm|Würmer]] gehören, | ||

* [[Ransomware]], eine besondere Form von Schadsoftware, die den Zugriff auf Daten und Systeme einschränkt und dessen Ressourcen erst gegen Zahlung eines Lösegelds wieder freigibt, | * [[Ransomware]], eine besondere Form von Schadsoftware, die den Zugriff auf Daten und Systeme einschränkt und dessen Ressourcen erst gegen Zahlung eines Lösegelds wieder freigibt, | ||

* [[Social Engineering (Sicherheit)|Social Engineering]], | * [[Social Engineering (Sicherheit)|Social Engineering]], | ||

| Zeile 264: | Zeile 217: | ||

* Drive-by-Exploits und Exploit-Kits, die Schwachstellen in Browser, Browser-Plug-ins oder Betriebssystemen ausnutzen, | * Drive-by-Exploits und Exploit-Kits, die Schwachstellen in Browser, Browser-Plug-ins oder Betriebssystemen ausnutzen, | ||

* Identitätsdiebstahl, wie zum Beispiel [[Spoofing]], [[Phishing]], [[Pharming (Internet)|Pharming]] oder [[Vishing]], | * Identitätsdiebstahl, wie zum Beispiel [[Spoofing]], [[Phishing]], [[Pharming (Internet)|Pharming]] oder [[Vishing]], | ||

* Seitenkanalangriffe | * Seitenkanalangriffe - also solche Angriffe, die Nebeneffekte (Laufzeitverhalten, Energieverbrauch) beobachten und so Rückschlüsse auf die Daten ziehen; dies findet insbesondere bei Schlüsselmaterial Anwendung. | ||

Daneben können die oben genannten Effekte auch durch | Daneben können die oben genannten Effekte auch durch | ||

* physischen [[Einbruch]] zum Stehlen sensibler Daten wie [[Schlüssel (Kryptologie)|Schlüssel]] oder zum Platzieren von [[Schadprogramm|Malware]], | * physischen [[Einbruch]] zum Stehlen sensibler Daten wie [[Schlüssel (Kryptologie)|Schlüssel]] oder zum Platzieren von [[Schadprogramm|Malware]], | ||

| Zeile 275: | Zeile 228: | ||

Die ersten Computerviren waren noch recht harmlos und dienten lediglich dem Aufzeigen diverser Schwachstellen von Computersystemen. | Die ersten Computerviren waren noch recht harmlos und dienten lediglich dem Aufzeigen diverser Schwachstellen von Computersystemen. | ||

* Doch recht bald erkannte man, dass Viren zu weitaus mehr in der Lage sind. | * Doch recht bald erkannte man, dass Viren zu weitaus mehr in der Lage sind. | ||

* Es begann eine rasante Weiterentwicklung der Schädlinge und der Ausbau ihrer Fähigkeiten | * Es begann eine rasante Weiterentwicklung der Schädlinge und der Ausbau ihrer Fähigkeiten - vom simplen Löschen von Dateien über das Ausspionieren von Daten (zum Beispiel von Passwörtern) bis hin zum Öffnen des Rechners für entfernte Benutzer ([[Backdoor]]). | ||

Mittlerweile existieren diverse Baukästen im Internet, die neben einer Anleitung auch alle notwendigen Bestandteile für das einfache Programmieren von Viren liefern. | Mittlerweile existieren diverse Baukästen im Internet, die neben einer Anleitung auch alle notwendigen Bestandteile für das einfache Programmieren von Viren liefern. | ||

* Nicht zuletzt schleusen kriminelle Organisationen Viren auf PCs ein, um diese für ihre Zwecke ([[Spam|UBE]]/[[Spam|UCE]], [[Denial of Service|DoS]]-Angriffe | * Nicht zuletzt schleusen kriminelle Organisationen Viren auf PCs ein, um diese für ihre Zwecke ([[Spam|UBE]]/[[Spam|UCE]], [[Denial of Service|DoS]]-Angriffe und weitere) zu nutzen. | ||

* So entstanden bereits riesige [[Botnet|Bot-Netze]], die auch illegal vermietet werden. | * So entstanden bereits riesige [[Botnet|Bot-Netze]], die auch illegal vermietet werden. | ||

[[Kategorie: | <noinclude> | ||

== Anhang == | |||

=== Siehe auch === | |||

{{Special:PrefixIndex/Bedrohung}} | |||

=== Links === | |||

==== Weblinks ==== | |||

[[Kategorie:IT-Sicherheit/Bedrohung]] | |||

[[Kategorie:ISMS/Glossar]] | |||

</noinclude> | </noinclude> | ||

Aktuelle Version vom 11. Mai 2025, 19:54 Uhr

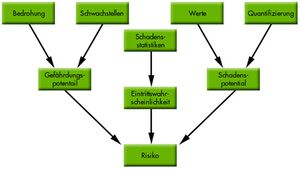

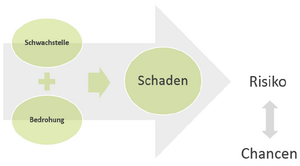

Bedrohung - Schwachstelle - Gefährdung - Risiko

Beschreibung

Bedrohung

- Beeinträchtigung des angestrebten Zustandes der Informationssicherheit

- ungesteuerte oder ungeplante

- gesteuerte oder geplante Aktion

- eines Subjektes oder Objektes,

außerhalb der zweckbestimmten Nutzung

- Klassifizierung von Bedrohungen

- Eintrittswahrscheinlichkeit

- Ort der Entstehung

- Aktionsebenen

- allgemein oder speziell

Bedrohungen in der Praxis

- Beispiele

- Irrtum

- Nachlässigkeit

- Bequemlichkeit

- Malware

- Internetdienste (WWW, E-Mail,…)

- Hacking und Cracking

- Wirtschaftsspionage

- Diebstahl von IT-Einrichtungen

- ...

- Irrtum und Nachlässigkeit

- Die meisten Datenverluste entstehen durch Irrtum oder Nachlässigkeit

- Ergebnisse einer Befragung von 300 Windows Netz- und Systemadministratoren

- 70% schätzen die Gefahr durch unbeabsichtigtes Löschen von wichtigen Daten höher ein als durch Virenbefall

- 90% davon erklären dies durch einfache Anwenderfehler

- Risikofaktor Mensch

- Nicht nur Technik kann die Sicherheit einschränken

- Menschliches Verhalten tritt als zusätzlicher Risikofaktor auf

- Ein vermeintlich sicheres VPNs kann dazu führen

- dass sich die Benutzer in falscher Sicherheit wiegen

- auch sensitive Informationen übertragen

- die sie sonst lediglich sicheren Netzen anvertrauen würden

- Aufmerksamkeit potenzieller Angreifer konzentriert nach der Implementierung eine VPN wieder verstärkt auf die Firmennetzen selbst

- Da der Übertragungskanal hohe oder unmögliche Hürden stellt

- KES-Studie - Bedeutung der Gefahrenbereiche

- IT-Sicherheit ist notwendig...Schadensbilanz

- Anzahl der Sicherheitsvorfälle steigt

- 75 % aller Unternehmen

- im letzten Jahr Vorfälle

- mit geschäftsschädigenden Auswirkungen

- Schadenshöhe eines Einzelschadens

- Maximum: hohe zweistellige Mio-Beträge

- Durchschnitt: 5-6-stellige Beträge

- Art der Schäden

- größtes Einzelproblem: Schadsoftware

- überwiegend Grundwert Verfügbarkeit

- Zunehmend gezielte Angriffe

- Rangfolge der Ursachen

- Mensch

- Technik

- Umwelt

Erkennen von Sicherheitslücken

Bedrohungen zufälliger Art

- Stromausfall

- Benutzerfehler

- Administrationsfehler

- Planungsfehler

- Systemfehler

- Software

- Hardware

- Übertragungsfehler

Gezielte Bedrohungen

- "Hacker"

- Die Kreativen

- "Script Kiddies"

- kriminelle Einzeltäter

- Elektr. Bankraub

- Insider

- Kriminelle Organisationen

- Behörden

Gefährdungen - Gliederung

- Elementare Gefährdungen

- Naturkatastrophen

- Abhören

- ...

- Höhere Gewalt

- Feuer

- Wasser

- Blitzschlag

- Krankheit

- ...

- Organisatorische Mängel

- Fehlende oder unklare Regelungen

- fehlende Konzepte

- ...

- Menschliche Fehlhandlungen

- "Die größte Sicherheitslücke sitzt oft vor der Tastatur"

- Irrtum

- Fahrlässigkeit

- ...

Bedrohungen

- Abhören übertragener Daten

- Nachrichten

- unverändert noch einmal senden

- verändern und absenden

- Maskerade

- Vorspiegeln einer fremden Identität

- Versenden von Nachrichten mit falscher Quelladresse

- Unerlaubter Zugriff auf Systeme

- Zugangsrechte erweitern

- Bewusst kritische Systemressourcen überbeanspruchen

- Überlastsituation herbeiführen

- Denial of Service

- "Abschießen" von Protokollinstanzen

- durch illegale Pakete

- Code mit speziellen Eigenschaften

- Viren

- Modifizieren Funktion eines "Wirtsprogramms"

- Würmer

- Verwenden eine Sicherheitslücke und ein Transportmittel, um sich fortzupflanzen

- Trojanische Pferde

- Fremder Code wird eingeschleust und von unbedarften Benutzern oder Programmen ausgeführt

- Speicher, CPU, Kommunikationskanäle, Datenstrukturen, ...

Angriffstechniken und Gegenmaßnahmen

Angriffstechniken

- Anzapfen

- Leitungen oder Funkstrecken

- Zwischenschalten

- Man-in-the-middle-Angriff

- Wiedereinspielen abgefangener Nachrichten

- Replay-Angriff

- beispielsweise von Log-in-Nachrichten zwecks unerlaubtem Zugriff

- Gezieltes Verändern von Bit oder Bitfolgen

- Ohne die Nachricht selbst entschlüsseln zu können

- Brechen kryptografischer Algorithmen

Gegenmaßnahmen

- Nur bewährte, als sicher geltende Algorithmen verwenden

- Ausreichende Schlüssellänge

- Möglichkeiten zum Auswechseln von Algorithmen vorsehen

Immer die gleichen Fragen

- Welche Formen von Missbrauch wären möglich?

- wenn vertrauliche Informationen in die Hände Dritter gelangten?

- Welche Konsequenzen hätte es?

- wenn wichtige Informationen verändert würden?

- beispielsweise während einer Datenübertragung oder auf ihrem Server

- Als Ursache kann nicht nur böse Absicht unbekannter Dritter, sondern auch technisches Versagen in Frage kommen.

- Was würde geschehen?

- wenn wichtige Computer oder andere IT-Komponenten plötzlich ausfallen

- und einen längeren Zeitraum (Tage, Wochen, ...) nicht mehr nutzbar sind

- Könnte die Arbeit fortgesetzt werden?

- Wie hoch wäre der mögliche Schaden?

Bedrohungen

- Verschiedene Szenarien eines Angriffs lassen sich in der IT-Sicherheit vorstellen.

- Eine Manipulation der Daten einer Website über eine sogenannte SQL-Injection ist ein Beispiel.

- Nachfolgend werden einige Angriffe, Ziele sowie Ursachen beschrieben:

Angriffe und Schutz

Unter einem Angriff auf den Datenschutz oder Datensicherheit (repräsentiert durch etwa ein Computersystem) versteht man jeden Vorgang, dessen Folge oder Ziel ein Verlust des Datenschutzes oder der Datensicherheit ist.

- Auch technisches Versagen wird in diesem Sinne als Angriff gewertet.

Statistische Sicherheit: Ein System wird dann als sicher bezeichnet, wenn für den Angreifer der Aufwand für das Eindringen in das System höher ist als der daraus resultierende Nutzen.

- Deshalb ist es wichtig, die Hürden für einen erfolgreichen Einbruch möglichst hoch zu setzen und damit das Risiko zu reduzieren.

Absolute Sicherheit: Ein System ist dann absolut sicher, wenn es jedem denkbaren Angriff widerstehen kann.

- Die absolute Sicherheit kann nur unter besonderen Bedingungen erreicht werden, die die Arbeitsfähigkeit des Systems oft erheblich einschränken (isolierte Systeme, wenige und hochqualifizierte Zugriffsberechtigte).

Der Mangel an Computersicherheit ist eine vielschichtige Bedrohung, die nur durch eine anspruchsvolle Abwehr beantwortet werden kann.

- Der Kauf und die Installation einer Software ist kein Ersatz für eine umsichtige Analyse der Risiken, möglicher Verluste, der Abwehr und von Sicherheitsbestimmungen.

Ist einmal die Sicherheit eines Systems verletzt worden, muss es als kompromittiert betrachtet werden, was Maßnahmen zur Verhinderung weiterer Schäden und ggf. zur Datenrettung erfordert.

Effekte oder Ziele

- Technischer Systemausfall

- Systemmissbrauch beispielsweise durch illegitime Ressourcennutzung, Veränderung von publizierten Inhalten wie Vandalismus und weitere

- Sabotage

- Spionage

- Betrug und Diebstahl

Ursachen oder Mittel

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) klassifiziert die unterschiedlichen Angriffsmethoden und -mittel in:

- Schadsoftware bzw. Malware, zu denen unter anderem Computerviren, Trojaner und Würmer gehören,

- Ransomware, eine besondere Form von Schadsoftware, die den Zugriff auf Daten und Systeme einschränkt und dessen Ressourcen erst gegen Zahlung eines Lösegelds wieder freigibt,

- Social Engineering,

- Advanced Persistent Threats (APT), bei denen der Angreifer sein Ziel sorgfältig aussucht,

- Unerwünscht zugesandte E-Mails (Spam), der wiederum in klassischen Spam, Schadprogramm-Spam und Phishing unterteilt werden,

- Botnetze,

- Distributed-Denial-of-Service-(DDoS)-Angriffe,

- Drive-by-Exploits und Exploit-Kits, die Schwachstellen in Browser, Browser-Plug-ins oder Betriebssystemen ausnutzen,

- Identitätsdiebstahl, wie zum Beispiel Spoofing, Phishing, Pharming oder Vishing,

- Seitenkanalangriffe - also solche Angriffe, die Nebeneffekte (Laufzeitverhalten, Energieverbrauch) beobachten und so Rückschlüsse auf die Daten ziehen; dies findet insbesondere bei Schlüsselmaterial Anwendung.

Daneben können die oben genannten Effekte auch durch

- physischen Einbruch zum Stehlen sensibler Daten wie Schlüssel oder zum Platzieren von Malware,

- höhere Gewalt, zum Beispiel in Form von Blitzschlag, Feuer, Vulkanausbruch oder Überschwemmung oder

- Fehlbedienung durch Personal oder zugangsberechtigte Personen verursacht werden.

Viren, Würmer, trojanische Pferde

Während im Firmenumfeld die ganze Themenbreite der Computersicherheit Beachtung findet, verbinden viele Privatanwender mit diesem Begriff primär den Schutz vor Viren, Würmern, Spyware und Trojanern (trojanische Pferde).

Die ersten Computerviren waren noch recht harmlos und dienten lediglich dem Aufzeigen diverser Schwachstellen von Computersystemen.

- Doch recht bald erkannte man, dass Viren zu weitaus mehr in der Lage sind.

- Es begann eine rasante Weiterentwicklung der Schädlinge und der Ausbau ihrer Fähigkeiten - vom simplen Löschen von Dateien über das Ausspionieren von Daten (zum Beispiel von Passwörtern) bis hin zum Öffnen des Rechners für entfernte Benutzer (Backdoor).

Mittlerweile existieren diverse Baukästen im Internet, die neben einer Anleitung auch alle notwendigen Bestandteile für das einfache Programmieren von Viren liefern.

- Nicht zuletzt schleusen kriminelle Organisationen Viren auf PCs ein, um diese für ihre Zwecke (UBE/UCE, DoS-Angriffe und weitere) zu nutzen.

- So entstanden bereits riesige Bot-Netze, die auch illegal vermietet werden.

Anhang

Siehe auch

Links

Weblinks