Skript/Grundschutz/200-3: Unterschied zwischen den Versionen

Keine Bearbeitungszusammenfassung |

|||

| (49 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

'''BSI-Standard 200-3''' - Risikoanalyse auf der Basis von IT-Grundschutz | '''BSI-Standard 200-3''' - Risikoanalyse auf der Basis von IT-Grundschutz | ||

= | == Inhalt == | ||

{ | {| class="wikitable" | ||

|- | |||

| [[BSI/200-3/Einleitung]] | |||

|- | |||

| [[BSI/200-3/Vorarbeiten]] | |||

|- | |||

| [[BSI/200-3/Elementaren Gefährdungen]] | |||

|- | |||

| [[BSI/200-3/Gefährdungsübersicht]] | |||

|- | |||

| [[BSI/200-3/Risikoeinstufung]] | |||

|- | |||

| [[BSI/200-3/Risikobehandlung]] | |||

|- | |||

| [[BSI/200-3/Konsolidierung]] | |||

|- | |||

| [[BSI/200-3/Rückführung]] | |||

|- | |||

| [[BSI/200-3/Anhang]] | |||

|} | |||

= | == Einleitung == | ||

{{:BSI | {{:BSI/200-3/Einleitung}} | ||

= | == Vorarbeiten == | ||

{{:BSI | {{:BSI/200-3/Vorarbeiten}} | ||

= | == Elementaren Gefährdungen == | ||

{{:BSI | {{:BSI/200-3/Elementaren Gefährdungen}} | ||

= | == Gefährdungsübersicht == | ||

{{:BSI | {{:BSI/200-3/Gefährdungsübersicht}} | ||

= | == Risikoeinstufung == | ||

{{:BSI | {{:BSI/200-3/Risikoeinstufung}} | ||

= | == Risikobehandlung == | ||

{{:BSI | {{:BSI/200-3/Risikobehandlung}} | ||

= | == Konsolidierung == | ||

{{:BSI | {{:BSI/200-3/Konsolidierung}} | ||

= Anhang = | == Rückführung == | ||

{{:BSI | {{:BSI/200-3/Rückführung}} | ||

== Anhang == | |||

{{:BSI/200-3/Anhang}} | |||

<noinclude> | <noinclude> | ||

[[Kategorie:Skript]] | [[Kategorie:Skript]] | ||

[[Kategorie:BSI/200-3]] | |||

__NICHT_INDEXIEREN__ | __NICHT_INDEXIEREN__ | ||

</noinclude> | </noinclude> | ||

Aktuelle Version vom 22. Oktober 2024, 11:13 Uhr

BSI-Standard 200-3 - Risikoanalyse auf der Basis von IT-Grundschutz

Inhalt

Einleitung

Beschreibung

- Vereinfachte Risikoanalysen

Notwendig, wenn es fraglich ist, ob Basis- und Standard-Anforderungen eine ausreichende Sicherheit bieten

- Anforderungen

- Basis- und Standard-Anforderungen

Grundschutz-Bausteine bieten einen angemessenen und ausreichenden Schutz

- Normalen Schutzbedarf

- Typische Informationsverbünde

- Anwendungsszenarien

- Anforderungen

- Hierfür wurde geprüft

- Welchen Gefährdungen die in den Bausteinen behandelten Sachverhalte üblicherweise ausgesetzt sind

- Wie den daraus resultierenden Risiken zweckmäßig begegnet werden kann

- Grundschutzansatz

- Festlegung erforderlicher Sicherheitsmaßnahmen

Weniger aufwendigen Untersuchungen

- in der Regel

- für den weitaus größten Teil eines Informationsverbundes

- Zusätzlicher Analysebedarf

| Hoher/sehr hoher Schutzbedarf | In mindestens einem der drei Grundwerte Vertraulichkeit, Integrität und Verfügbarkeit |

| Keine hinreichenden Bausteine | Kein hinreichend passender Baustein im Grundschutz-Kompendium |

| Einsatzumgebung untypisch | Es gibt zwar einen geeigneten Baustein, die Einsatzumgebung des Zielobjekts ist allerdings für den Grundschutz untypisch |

- Risikoanalyse

Untersuchung von Sicherheitsgefährdungen und deren Auswirkungen

- BSI-Standard 200-3: Risikomanagement bietet hierfür eine effiziente Methodik

- Zielgruppe

Mit dem Management oder der Durchführung von Risikoanalysen für die Informationssicherheit betraute

- Sicherheitsverantwortliche

- Sicherheitsbeauftragte

- Sicherheitsexperten

- Sicherheitsberater

- BSI 200-3 bietet sich an, wenn

- bereits erfolgreich mit der IT-Grundschutz-Methodik gemäß BSI-Standard 200-2 gearbeitet wird

- möglichst direkt eine Risikoanalyse an die IT-Grundschutz-Analyse folgen soll

- Je nach Rahmenbedingungen und Art des Informationsverbunds

- kann es jedoch zweckmäßig sein

- alternativ zum BSI-Standard 200-3 ein anderes etabliertes Verfahren oder eine angepasste Methodik für die Analyse von Informationsrisiken zu verwenden

- BSI 200-3 beschreibt eine Methodik zur Analyse von Risiken

- IT-Grundschutz-Sicherheitskonzept ergänzen

- Elementaren Gefährdungen

- Dabei wird die im IT-Grundschutz/Kompendium enthaltene Liste von elementaren Gefährdungen als Hilfsmittel verwendet

- Es wird empfohlen, die in den Kapiteln 2 bis 8 dargestellte Methodik Schritt für Schritt durchzuarbeiten

- Notfallmanagement

Im BSI-Standard 100-4 Notfallmanagement ist für besonders kritische Ressourcen der Geschäftsprozesse der Institution ebenfalls eine Risikoanalyse vorgesehen, die sich von der hier beschriebenen nur in einigen Begriffen unterscheidet

- Beide Risikoanalysen können effizient aufeinander abgestimmt werden

- Es ist sinnvoll, dass sich alle Rollen in einer Institution, die sich mit Risikomanagement für einen spezifischen Bereich beschäftigen, miteinander abstimmen und vergleichbare Vorgehensweisen wählen

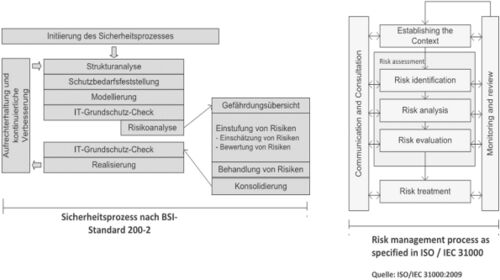

Überblick

BSI-Standard 200-3 - Risikoanalyse auf der Basis von IT-Grundschutz

- Bündelung aller risikobezogenen Arbeitsschritte in BSI-Standard 200-3

- Implementation eines Risikoentscheidungsprozesses

- Keine Risikoakzeptanz bei den Basis-Anforderungen

- Möglichkeit der Risikoakzeptanz für Standard-Anforderungen und bei erhöhtem Schutzbedarf

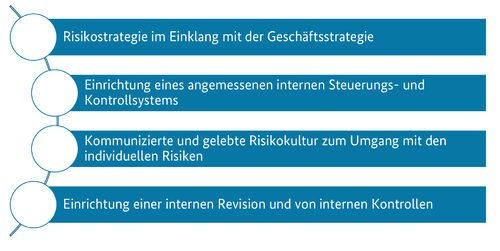

Risikomanagementsystem

- Angemessenes Risikomanagement

- Richtlinie zum Umgang mit Risiken

- Vorarbeiten und Priorisierung

Normen

- Zusammenspiel mit ISO/IEC 31000 und ISO/IEC 27005

| ISO/IEC 31000 | ISO-Norm zum Risikomanagement |

| ISO/IEC 27005 | Risikomanagement in der Informationssicherheit |

Einordnung IT-Grundschutz

Wann MUSS eine Risikoanalyse durchgeführt werden?

In bestimmten Fällen muss explizit eine Risikoanalyse durchgeführt werden Beispielsweise, wenn der Informationsverbund Zielobjekte enthält, die

- einen hohen oder sehr hohen Schutzbedarf in mindestens einem der drei Grundwerte Vertraulichkeit, Integrität oder Verfügbarkeit haben oder

- mit den existierenden Bausteinen des IT-Grundschutzes nicht hinreichend abgebildet (modelliert) werden können oder

- in Einsatzszenarien (Umgebung, Anwendung) betrieben werden, die im Rahmen des IT-Grundschutzes nicht vorgesehen sind

In diesen Fällen stellen sich folgende Fragen

- Welchen Gefährdungen für Informationen ist durch die Umsetzung der relevanten IT-Grundschutz-Bausteine noch nicht ausreichend oder sogar noch gar nicht Rechnung getragen?

- Müssen eventuell ergänzende Sicherheitsmaßnahmen, die über das IT-Grundschutz-Modell hinausgehen, eingeplant und umgesetzt werden?

BSI 200-3

- Beschreibt, wie für bestimmte Zielobjekte festgestellt werden kann, ob und in welcher Hinsicht über den IT-Grundschutz hinaus Handlungsbedarf besteht, um Informationssicherheitsrisiken zu reduzieren

- Hierzu werden Risiken, die von elementaren Gefährdungen ausgehen, eingeschätzt und anhand einer Matrix bewertet

- Die Einschätzung erfolgt über die zu erwartende Häufigkeit des Eintretens und die Höhe des Schadens, der bei Eintritt des Schadensereignisses entsteht

- Aus diesen beiden Anteilen ergibt sich das Risiko

Zweistufige Risikoanalyse

- In einem ersten Schritt wird die in Kapitel 4 erstellte Gefährdungsübersicht systematisch abgearbeitet

- Dabei wird für jedes Zielobjekt und jede Gefährdung eine Bewertung unter der Annahme vorgenommen, dass bereits Sicherheitsmaßnahmen umgesetzt oder geplant worden sind (siehe Beispiele in Kapitel 5)

In der Regel wird es sich hierbei um Sicherheitsmaßnahmen handeln, die aus den Basis- und Standard-Anforderungen des IT-Grundschutz/Kompendiums abgeleitet worden sind

- An die erste Bewertung schließt sich eine erneute Bewertung an, bei der die Sicherheitsmaßnahmen zur Risikobehandlung betrachtet werden (siehe Beispiele in Kapitel 6)

- Durch einen Vorher-Nachher-Vergleich lässt sich die Wirksamkeit der Sicherheitsmaßnahmen prüfen, die zur Risikobehandlung eingesetzt worden sind

Risiken und Chancen

Chancen und Risiken sind die häufig auf Berechnungen beruhenden Vorhersagen eines möglichen Nutzens im positiven Fall bzw. Schadens im negativen Fall

- Was als Nutzen oder Schaden aufgefasst wird, hängt von den Wertvorstellungen einer Institution ab

BSI 200-3 konzentriert sich auf die Betrachtung der negativen Auswirkungen von Risiken, mit dem Ziel, adäquate Maßnahmen zur Risikominimierung aufzuzeigen

- In der Praxis werden im Rahmen des Risikomanagements meistens nur die negativen Auswirkungen betrachtet

- Ergänzend hierzu sollten sich Institutionen jedoch auch mit den positiven Auswirkungen befassen

Risikoanalyse

Als Risikoanalyse wird IT-Grundschutz der komplette Prozess bezeichnet

- Risiken beurteilen (identifizieren, einschätzen und bewerten) und behandeln

ISO 31000 und ISO 27005

Risikoanalyse bezeichnet aber nach den einschlägigen ISO-Normen ISO 31000 (siehe [31000]) und ISO 27005 (siehe [27005]) nur einen Schritt im Rahmen der Risikobeurteilung, die aus den folgenden Schritten besteht

- Identifikation von Risiken (Risk Identification)

- Analyse von Risiken (Risk Analysis)

- Evaluation oder Bewertung von Risiken (Risk Evaluation)

Deutscher Sprachgebrauch

Begriff „Risikoanalyse“ für den kompletten Prozess der Risikobeurteilung und Risikobehandlung etabliert

- Daher wird im IT-Grundschutz weiter der Begriff „Risikoanalyse“ für den umfassenden Prozess benutzt

Internationalen Normen

In den internationalen Normen, insbesondere der ISO 31000, werden einige Begriffe anders belegt, als es im deutschen Sprachraum üblich ist

- Daher findet sich im Anhang eine Tabelle, in der die wesentlichen Begriffe aus ISO 31000 und dem 200-3 gegenübergestellt werden (siehe Tabelle 11)

Zielsetzung

- Informationssicherheitsrisiken steuern

- Anerkanntes Vorgehen

- Angemessen

- Zielgerichtet

- Leicht anwendbar

Elementare Gefährdungen

Vorgehen basiert auf Elementaren Gefährdungen

- Im IT-Grundschutz/Kompendium beschrieben

- Basis für die Erstellung der IT-Grundschutz-Bausteine

Risikobewertung

In der Vorgehensweise nach IT-Grundschutz wird bei der Erstellung der IT-Grundschutz-Bausteine implizit eine Risikobewertung für Bereiche mit normalem Schutzbedarf vom BSI durchgeführt

- Hierbei werden nur solche Gefährdungen betrachtet, die eine so hohe Eintrittshäufigkeit oder so einschneidende Auswirkungen haben, dass Sicherheitsmaßnahmen ergriffen werden müssen

- Typische Gefährdungen, gegen die sich jeder schützen muss, sind z. B. Schäden durch Feuer, Wasser, Einbrecher, Schadsoftware oder Hardware-Defekte

- Dieser Ansatz hat den Vorteil, dass Anwender des IT-Grundschutzes für einen Großteil des Informationsverbundes keine individuelle Bedrohungs- und Schwachstellenanalyse durchführen müssen, weil diese bereits vorab vom BSI durchgeführt wurde

Übersicht

- Schritte Risikoanalyse nach BSI-Standard 200-3

- Integration der Risikoanalyse in den Sicherheitsprozess

| Arbeitsschitt | 200-3 | Beschreibung | |

|---|---|---|---|

| 1 | Gefährdungen ermitteln | Kapitel 4 |

|

| 2 | Risikoeinstufung | Kapitel 5 |

|

| 3 | Risikobehandlung | Kapitel 6 |

|

| 4 | Konsolidierung | Kapitel 7 |

|

Vorarbeiten

Vorarbeiten zur Risikoanalyse

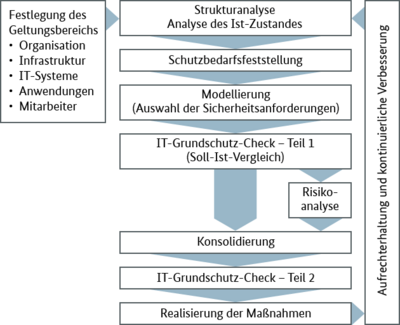

BSI-Standard 200-2

| Arbeitsschitt | Beschreibung |

|---|---|

| Informationssicherheitsprozess | Systematischer Informationssicherheitsprozess muss initiiert worden sein.

|

| IT-Grundschutz/Geltungsbereich | Geltungsbereich für die Sicherheitskonzeption muss definiert worden sein.

|

| Strukturanalyse | Für den Informationsverbund sollte eine Strukturanalyse gemäß Kapitel 8.1 der IT-Grundschutz-Methodik durchgeführt worden sein.

|

| Schutzbedarfsfeststellung | Anschließend sollte eine Schutzbedarfsfeststellung gemäß Kapitel 8.2 der IT-Grundschutz-Methodik durchgeführt worden sein.

|

| Modellierung | Es sollte eine Modellierung gemäß Kapitel 8.3 der IT-Grundschutz-Methodik und Kapitel 2 des IT-Grundschutz/Kompendiums durchgeführt worden sein.

|

| IT-Grundschutz-Check | Es sollte vor der Risikoanalyse ein IT-Grundschutz-Check gemäß Kapitel 8.4 der IT-Grundschutz-Methodik durchgeführt werden.

|

- Ergebnis

Liste der Zielobjekte, für die eine Risikoanalyse durchgeführt werden sollte („betrachtete Zielobjekte“)

Priorisierung

- Viele Zielobjekte

Falls trotz Gruppenbildung viele Zielobjekte einer Risikoanalyse unterzogen werden müssen, sollte eine geeignete Priorisierung vorgenommen werden:

- Falls für den IT-Grundschutz die Vorgehensweise „Standard-Absicherung“ gewählt wurde, sollten vorrangig die übergeordneten Zielobjekte bearbeitet werden (insbesondere Geschäftsprozesse, Teilverbünde und gesamter Informationsverbund).

- Aus diesen Arbeiten ergeben sich oft wertvolle Anhaltspunkte für die Risikoanalysen der untergeordneten technischen Zielobjekte.

- Falls für den IT-Grundschutz die Vorgehensweise „Kern-Absicherung“ gewählt wurde, sollten vorrangig die Zielobjekte mit dem höchsten Schutzbedarf bearbeitet werden.

- Falls für den IT-Grundschutz die Vorgehensweise „Basis-Absicherung“ gewählt wurde, werden zunächst keine Risikoanalysen durchgeführt, sondern es werden als Erstes nur die Basis-Anforderungen umgesetzt.

- Abweichende Vorgehensweisen

Von der beschriebenen Vorgehensweise kann abgewichen werden

- Unter Umständen bietet es sich an, eine Risikoanalyse erst nach Erfüllung der IT-Grundschutz-Anforderungen durchzuführen.

- Dies kann beispielsweise bei Zielobjekten sinnvoll sein, die bereits im Einsatz sind und die hinreichend durch IT-Grundschutz-Bausteine dargestellt werden können.

- Als Entscheidungshilfe dazu, nach welchem Schritt eine Risikoanalyse sinnvoll ist, findet sich eine Zusammenstellung der Vor- und Nachteile der möglichen Zeitpunkte in Kapitel 8.5 der IT-Grundschutz-Methodik im BSI-Standard 200-2.

- Risikoanalyse auf Geschäftsprozessebene

- Bei den betrachteten Zielobjekten muss es sich nicht zwangsläufig um systemorientierte Zielobjekte (z. B. Anwendungen, IT-Systeme oder -Räume) handeln.

- Vielmehr kann die Risikoanalyse auch auf Geschäftsprozessebene durchgeführt werden.

Voraussetzungen

Zu den Vorarbeiten gehört auch, dass die Grundvoraussetzungen für die Risikoanalyse von der Institutionsleitung vorgegeben werden.

Richtlinie zum Umgang mit Risiken

Hierzu muss die Leitungsebene eine Richtlinie zum Umgang mit Risiken verabschieden. Diese sollte unter anderem folgende Aspekte umfassen:

- Unter welchen Voraussetzungen muss in jedem Fall eine Risikoanalyse durchgeführt werden?

- Welche Methodik beziehungsweise welcher Standard wird dazu eingesetzt, um die Risiken zu identifizieren, einzuschätzen, zu bewerten und zu behandeln?

- Wie wird die gewählte Methodik auf die speziellen Belange der Institution angepasst?

- Was sind die Risikoakzeptanzkriterien?

- Welche Organisationseinheiten sind für welche Teilaufgaben der Risikoanalyse verantwortlich? Sind Risiken den jeweiligen Risikoeigentümern zugeordnet?

- Auf welche Weise werden Risikoanalysen in den Sicherheitsprozess integriert, geschieht dies beispielsweise vor oder nach Umsetzung der IT-Grundschutz-Anforderungen?

- Welche Berichtspflichten bestehen im Rahmen von Risikoanalysen?

- In welchem Zeitrahmen muss die Risikoanalyse vollständig aktualisiert werden?

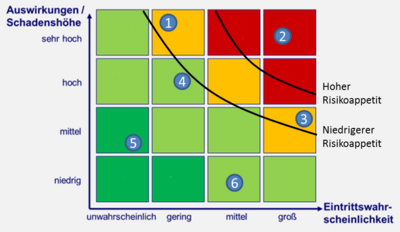

- Risikoakzeptanzkriterien

- Da die Risikoakzeptanzkriterien einer Institution in entscheidendem Maße von deren Risikoneigung (Risikoappetit) abhängen, kann es sinnvoll sein, auch die Risikoneigung (siehe Kapitel 9) in der Richtlinie zu beschreiben.

- Möglicherweise ist sich eine Institution ihrer eigenen Risikoneigung nicht bewusst oder hat ungenaue Vorstellungen von diesem Begriff. In diesem Fall sollte die Leitungsebene eine Klärung und Entscheidung herbeiführen, gegebenenfalls sollte die Institution hierfür auf externe Experten zurückgreifen.

- Richtlinie zur Risikoanalyse

- Die in der Richtlinie zur Risikoanalyse beschriebenen Vorgaben der Leitungsebene müssen konsequent umgesetzt werden, wenn Risiken bewertet und behandelt werden.

- Zweifelsfälle können auftreten, beispielsweise wenn es bei einem bestimmten Risiko nicht sinnvoll erscheint, die festgelegte Risikoneigung anzuwenden.

- Solche Ausnahmefälle sollten abgestimmt und dokumentiert werden.

Die Richtlinie zur Risikoanalyse sollte gemäß den Vorgaben des Informationssicherheitsmanagementsystems (siehe BSI-Standard 200-2 IT-Grundschutz Methodik [BSI2]) erstellt werden.

- Sie muss in regelmäßigen Abständen oder anlassbezogen auf ihre Aktualität hin überprüft und gegebenenfalls orientiert an den Zielen der Institution angepasst werden.

- Insbesondere sollte auch die eingesetzte Vorgehensweise zur Risikoanalyse regelmäßig überprüft werden.

- Die Richtlinie zur Risikoanalyse muss durch die Institutionsleitung freigegeben werden.

Zielobjekte

- Voraussetzung für die Durchführung von Risikoanalysen im Rahmen der Standard-Absicherung

bei der Strukturanalyse die Zielobjekte des Informationsverbundes

- zusammengestellt sind

- deren Schutzbedarf festgestellt ist und

- ihnen bei der Modellierung soweit möglich passende Grundschutz-Bausteine zugeordnet wurden.

- Risikoanalyse für Zielobjekte

- Hoher oder sehr hoher Schutzbedarf

- In einem der drei Grundwerte (Vertraulichkeit, Integrität, Verfügbarkeit)

- Für die es keinen passenden Grundschutz-Baustein gibt

- Die in Einsatzszenarien betrieben werden, die für den Grundschutz untypisch sind.

- Priorisierung

Bei einer großen Zahl an Zielobjekten, die eines diese Kriterien erfüllen, sollten Sie eine geeignete Priorisierung vornehmen.

- Bei der Vorgehensweise Standard-Absicherung bietet es sich an, zunächst übergeordnete Zielobjekte zu betrachten, etwa den gesamten Informationsverbund, bestimmte Teile des Informationsverbundes oder wichtige Geschäftsprozesse.

- Bei der Kern-Absicherung sollten Sie vorrangig diejenigen Zielobjekte mit dem höchsten Schutzbedarf untersuchen.

Betrachteten Zielobjekte

Richtlinie

- Richtlinie zum Umgang mit Risiken

Bevor Sie mit der Durchführung von Risikoanalysen beginnen, sollte die Leitung Ihrer Institution grundlegende Aspekte hierfür in einer Richtlinie zum Umgang mit Risiken festlegen:

- Unter welchen Voraussetzungen ist eine Risikoanalyse erforderlich?

- Mit welchem Verfahren werden Risiken identifiziert, eingeschätzt, bewertet und behandelt und wie ist dieses Verfahren an die Gegebenheiten der Institution angepasst und in den Sicherheitsprozess integriert?

- Welche Organisationseinheiten sind für die verschiedenen Teilaufgaben des Risikomanagements zuständig?

- Wie sind die Berichtspflichten geregelt?

- Welche Kriterien müssen erfüllt sein, damit Risiken akzeptiert werden?

- In welchen zeitlichen Intervallen und bei welchen Ereignissen müssen Risikoanalysen aktualisiert werden?

Diese Richtlinie und die zugehörigen organisatorischen Umsetzungen sollten regelmäßig auf ihre Aktualität und Angemessenheit geprüft werden.

Elementaren Gefährdungen

Elementaren Gefährdungen - Hilfsmittel für Risikoanalysen

Beschreibung

Hilfsmittel für Risikoanalysen

- Grundschutz-Kompendium enthält eine Liste 47 elementaren Gefährdungen

- Kompatibel mit vergleichbaren Zusammenstellungen in internationalen Standards und Normen

Verwendung bei der Risikoanalyse

- Elementare Gefährdungen sind für die Verwendung bei der Risikoanalyse optimiert, produktneutral (immer), technikneutral (möglichst, bestimmte Techniken prägen so stark den Markt, dass sie auch die abstrahierten Gefährdungen beeinflussen), kompatibel mit vergleichbaren internationalen Katalogen und Standards und nahtlos in den IT-Grundschutz integriert.

Effiziente Durchführung von Risikoanalysen

Da die elementaren Gefährdungen hauptsächlich die effiziente Durchführung von Risikoanalysen ermöglichen sollen, wurde der Fokus darauf gerichtet, tatsächliche Gefahren zu benennen.

- Gefährdungen, die überwiegend die fehlende oder unzureichende Umsetzung von Sicherheitsmaßnahmen thematisieren und somit auf indirekte Gefahren verweisen, wurden bewusst nicht benannt.

- Bei der Erarbeitung der Übersicht der elementaren Gefährdungen wurde mit betrachtet, welcher Grundwert der Informationssicherheit (Vertraulichkeit, Integrität, Verfügbarkeit) durch die jeweilige Gefährdung beschädigt würde.https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/Kompendium/Elementare_Gefaehrdungen.pdf?__blob=publicationFile&v=4

- Da diese Information bei verschiedenen Schritten der Sicherheitskonzeption von Interesse ist, wird sie in der folgenden Tabelle mit aufgeführt.

- Nicht alle elementaren Gefährdungen lassen sich auf genau einen Grundwert abbilden, gleichwohl betreffen verschiedene Gefährdungen mehrere Grundwerte.

- Dabei ist dies so zu interpretieren, dass durch die jeweilige Gefährdung die dazu aufgeführten Grundwerte direkt beeinträchtigt werden.

- Bei vielen Gefährdungen lässt sich diskutieren, inwieweit alle drei Grundwerte betroffen sein könnten, weil sich auch indirekte Auswirkungen ableiten lassen.

- So wird z. B. zu G 0.1 Feuer als einziger betroffener Grundwert „Verfügbarkeit“ genannt.

- Natürlich könnte ein Feuer einen Datenträger auch so beschädigen, dass die abgespeicherten Informationen zwar noch vorhanden wären, aber deren Integrität verletzt wäre.

- Ein anderes Szenario könnte sein, dass bei einem Brand vertrauliche Unterlagen durch Rettungsmaßnahmen für Unbefugte zugänglich wären.

- Dies wären zwar indirekte Auswirkungen auf die Grundwerte Vertraulichkeit und Integrität, aber nur die Verfügbarkeit wäre unmittelbar beeinträchtigt.

Gefährdungsübersicht

Beschreibung

Erster Schritt einer Risikoanalyse

- Risiken identifizieren, denen ein Zielobjekt ausgesetzt ist

- Beschreibung

- Welchen Gefährdungen das Objekt unterliegt

- Anhand der elementaren Gefährdungen als Ausgangspunkt

Grundschutz Bausteine

- Abdeckung mit Grundschutz Bausteine

| Abdeckung | Beschreibung |

|---|---|

| Ausreichend | Alle Aspekte des Zielobjektes können vollständig mit IT-Grundschutz-Bausteinen modelliert werden

|

| Unzureichend | Keine ausreichende Abdeckung durch IT-Grundschutz-Bausteine

|

Relevanz einer Gefährdung

Nur Gefährdungen mit direkter Relevanz in die Gefährdungsübersicht aufnehmen

- Einwirkungen

| direkt | unmittelbar |

| indirekt | über andere, allgemeinere Gefährdungen auf das betrachtete Objekt einwirkend |

- Aufgabe

Prüfen, ob weitere elementare Gefährdungen einen nennenswerten Schaden hervorrufen können

- Die Relevanz einer Gefährdung mit der möglichen Einwirkung einer Gefährdung bestimmen

Erstellung einer Gefährdungsübersicht

Zusätzliche Gefährdungen

Ermittlung zusätzlicher Gefährdungen BSI/200-3/Gefährdungsübersicht#Zusätzliche_Gefährdungen

Beispiel

- Relevante IT-Grundschutz-Bausteine für Virtualisierungsserver S007

- SYS.1.1 Allgemeiner Server

- SYS.1.3 Server unter Unix

- SYS.1.5 Virtualisierung

- Referenzierten elementaren Gefährdungen

Aus den in diesen Bausteinen referenzierten elementaren Gefährdungen lässt sich die folgende auszugsweise wiedergegebene Übersicht relevanter Gefährdungen zusammenstellen

| Gefährdung | Beschreibung |

|---|---|

| G 0.14 | Ausspähen von Informationen (Spionage) |

| G 0.15 | Abhören |

| G 0.18 | Fehlplanung oder fehlende Anpassung |

| G 0.19 | Offenlegung schützenswerter Informationen |

| G 0.21 | Manipulation von Hard- oder Software |

| G 0.22 | Manipulation von Informationen |

| G 0.23 | Unbefugtes Eindringen in IT-Systeme |

| G 0.25 | Ausfall von Geräten oder Systemen |

| G 0.26 | Fehlfunktion von Geräten oder Systemen |

| G 0.28 | Software-Schwachstellen oder -Fehler |

| G 0.30 | Unberechtigte Nutzung oder Administration von Geräten und Systemen |

| G 0.31 | Fehlerhafte Nutzung oder Administration von Geräten und Systemen |

| G 0.32 | Missbrauch von Berechtigungen |

| G 0.40 | Verhinderung von Diensten (Denial of Service) |

| G 0.43 | Einspielen von Nachrichten |

| G 0.45 | Datenverlust |

| G 0.46 | Integritätsverlust schützenswerter Informationen |

Risikoeinstufung

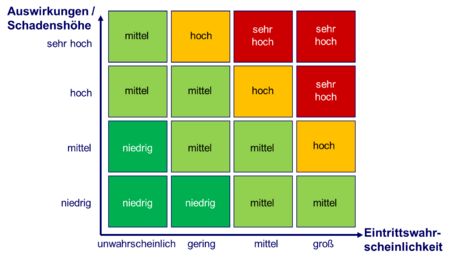

Häufigkeit und Auswirkungen

- Häufigkeit und Auswirkungen einschätzen

Die Höhe eines Risikos ergibt sich aus der Häufigkeit einer Gefährdung und der drohenden Schadenshöhe

- Ein Risiko ist umso größer, je häufiger eine Gefährdung ist, umgekehrt sinkt es, je geringer der mögliche Schaden ist

Grundsätzlich können beide Größen sowohl quantitativ, also mit genauen Zahlenwerten, als auch qualitativ, also mit Hilfe von Kategorien zur Beschreibung der Größenordnung, bestimmt werden

- Erfahrungsgemäß sind jedoch hinreichend verlässliche quantitative Angaben, insbesondere zur Häufigkeit von Schadensereignissen im Bereich der Informationssicherheit, so gut wie nicht vorhanden und auch dort, wo es verlässliche Statistiken gibt, sind daraus abgeleitete exakte Prognosen auf zukünftige Ereignisse problematisch, wenn nicht gar unmöglich

- Daher empfiehlt sich ähnlich wie bei der Schutzbedarfsfeststellung ein qualitativer Ansatz mit einer begrenzten Anzahl an Kategorien

Die Anzahl der Kategorien, mit denen Sie Eintrittshäufigkeit und Schadenshöhe beschreiben, und deren Definition sollten auf die konkreten Gegebenheiten Ihrer Institution angepasst sein

- Im Allgemeinen genügen maximal fünf Stufen zur Abgrenzung von Häufigkeiten und Auswirkungen

- Wenn bei Ihnen ein übergeordnetes Risikomanagement bereits eingeführt ist, empfiehlt es sich zudem, Informationssicherheitsrisiken in Übereinstimmung mit den dort verwendeten Systemen zur Bewertung und Klassifikation von Risiken zu verwenden

Nachfolgend als Beispiel ein Vorschlag aus dem -Standard 200-3 für ein mögliches vierstufiges Klassifikationsschema zur Bewertung von Eintrittshäufigkeiten

- Klassifikation von Häufigkeiten

| Eintrittshäufigkeit | Beschreibung |

|---|---|

| selten | Das Ereignis könnte nach heutigem Kenntnisstand höchstens alle fünf Jahre auftreten |

| mittel | Das Ereignis tritt einmal alle fünf Jahre bis einmal im Jahr ein |

| häufig | Das Ereignis tritt einmal im Jahr bis einmal pro Monat ein |

| Sehr häufig | Das Ereignis tritt mehrmals im Monat ein |

Auch für die Klassifikation möglicher Schadensauswirkungen enthält der -Standard als Beispiel ein vierstufiges Klassifikationsschema

- Klassifikation von Schadensauswirkungen

| Schadenshöhe | Schadensauswirkungen |

|---|---|

| vernachlässigbar | Die Schadensauswirkungen sind gering und können vernachlässigt werden |

| begrenzt | Die Schadensauswirkungen sind begrenzt und überschaubar |

| beträchtlich | Die Schadensauswirkungen können beträchtlich sein |

| existenzbedrohend | Die Schadensauswirkungen können ein existenziell bedrohliches, katastrophales Ausmaß annehmen |

Berücksichtigen Sie bei der Definition der Kategorien zur Bewertung der Auswirkungen einer Gefährdung auch die bei Ihnen vorgenommene Definition der Schutzbedarfskategorien

- Beide Systeme sollten in einer Institution zueinander passend definiert werden

Risikobewertung und Risikobehandlung

Nachdem Sie die Eintrittshäufigkeiten und Schadensauswirkungen einer Gefährdung eingeschätzt haben, können Sie das aus beiden Faktoren resultierende Risiko bewerten

- Es ist auch hierfür zweckmäßig, eine nicht zu große Anzahl an Kategorien zu verwenden, drei bis fünf sind üblich, oft werden auch nur zwei Kategorien verwendet

- Der -Standard 200-3 enthält ein Beispiel mit vier Stufen, das Sie an die Gegebenheiten und Erfordernisse Ihrer Institution anpassen können

Risikoklassifikation

| Risikokategorie | Definition |

|---|---|

| gering | Die bereits umgesetzten oder zumindest im Sicherheitskonzept vorgesehenen Maßnahmen bieten einen ausreichenden Schutz |

| mittel | Die bereits umgesetzten oder zumindest im Sicherheitskonzept vorgesehenen Maßnahmen reichen möglicherweise nicht aus |

| hoch | Die bereits umgesetzten oder zumindest im Sicherheitskonzept vorgesehenen Sicherheitsmaßnahmen bieten keinen ausreichenden Schutz vor der jeweiligen Gefährdung. Das Risiko kann mit einer großen Wahrscheinlichkeit nicht akzeptiert werden |

| sehr hoch | Die bereits umgesetzten oder zumindest im Sicherheitskonzept vorgesehenen Sicherheitsmaßnahmen bieten keinen ausreichenden Schutz vor der jeweiligen Gefährdung. Das Risiko kann mit einer sehr großen Wahrscheinlichkeit nicht akzeptiert werden |

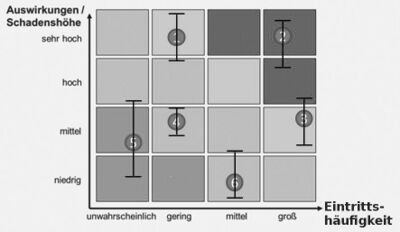

Risikomatrix

Zur Darstellung von Eintrittshäufigkeiten, Schadensauswirkungen und Risiken ist eine Risikomatrix ein gebräuchliches und sehr anschauliches Instrument

- Auch hierzu enthält der BSI-Standard 200-3 einen Vorschlag, den Sie an die Festlegungen Ihrer Institution zur Risikobewertung anpassen können

Die Risikobewertung nehmen Sie vor, um begründete Entscheidungen zum Umgang mit möglichen Gefährdungen treffen zu können

- Eine solche Entscheidung kann sein, durch zusätzliche Maßnahmen die Eintrittshäufigkeit und/oder die Auswirkungen einer Gefährdung zu verringern

- Mithilfe der Risikomatrix können Sie auch verdeutlichen, wie sich die Umsetzung solcher Maßnahmen auf ein Risiko auswirken würde

- Beispiel

- Risikomanagementsystem

- Erstellung der Gefährdungsübersicht

Ermittlung zusätzlicher Gefährdungen

- Quellen

- BSI-Gefährdungskataloge

- Produktdokumentation

- Publikationen über Schwachstellen im Internet

- Auch Schwächen eingesetzter Komponenten und Protokolle

- Anfrage bei Herstellern

- Fachliteratur

- Bewertungskriterien (z. B. Common Criteria)

- eigene Bedrohungsanalysen

- Weitere Informationsquellen

- Security Mailing List Archive: seclists.org

- 47. Elementargefährdung

G 0.47 Schädliche Seiteneffekte IT-gestützter Angriffe

- Von Tätern nicht beabsichtigt Auswirkungen

- nicht die unmittelbar angegriffenen Zielobjekte betreffen oder

- unbeteiligte Dritte schädigen

Beispiele

- Für DDoS-Angriffe als Bots missbrauchte IT-Systeme

- (IoT-) Geräte, die als ein Einfallstor in Netze missbraucht werden

- Ransomware-Angriffe auf IT-Systeme Kritischer Infrastrukturen

Lösungsansätze

- Die Bewertung des Risikos erfolgt durch den populären Matrix-Ansatz anhand weniger Stufen

- Wenn das Risiko nicht akzeptabel ist, werden Maßnahmen zur Senkung, Vermeidung oder Übertragung des Risikos in Betracht gezogen

- Im Sinne einer Was-Wäre-Wenn-Analyse wird dann in der Risiko-Matrix "eingezeichnet", wie sich das Risiko bei Umsetzung der jeweiligen Maßnahme ändern würde

- Dadurch wird automatisch auch das Restrisiko dokumentiert

- Restrisiko muss der Leitung zur Zustimmung vorgelegt werden (Risikoakzeptanz)

Bewertungsverfahren

Beispiel

- Als Beispiel für die Risikobewertung werden zwei Gefährdungen für den Virtualisierungsserver S007 bei der RECPLAST betrachtet

- Die Risiken werden mit Hilfe der zuvor beschriebenen Kategorien für Häufigkeiten, Auswirkungen und resultierendem Risiko bewertet

Risikobewertung für die Gefährdung G 0.15 Abhören

- Das Risiko besteht, weil zu Wartungszwecken die auf dem Server S007 betriebenen virtuellen Maschinen von Zeit zu Zeit auf einen zweiten Virtualisierungsserver verschoben werden

- Bei dieser Live-Migration werden folglich die aktuelle Speicherinhalte der virtuellen Maschinen zwischen beiden Servern übertragen

- Da wegen der damit verbundenen Performance-Verluste darauf verzichtet wurde, die Daten zu verschlüsseln, können die übertragenen Informationen grundsätzlich mitgelesen werden

- Dies gilt auch für Datenübertragungen vom Virtualisierungsserver S007 zu den angeschlossenen zentralen Speichersystemen

- Bei der Bewertung werden die Eintrittshäufigkeit und die möglichen Auswirkungen betrachtet

- Die Eintrittshäufigkeit wird auch ohne zusätzliche Maßnahmen als selten bewertet

- Diese Entscheidung wurde getroffen, weil durch eine geeignete Netzsegmentierung und Konfiguration dafür gesorgt wurde, dass die Datenübertragungen bei der Live-Migration wie auch zu den Speichersystemen in abgetrennten, von außen nicht zugänglichen Teilnetzen stattfinden, auf die nur die berechtigten und als vertrauenswürdig eingeschätzten Administratoren Zugriff haben

- Gleichwohl handelt es sich bei den übertragenen Daten um solche, bei denen Verletzungen der Vertraulichkeit beträchtliche negative Folgen haben könnten

- Die Auswirkungen bei Eintreten der Gefährdung werden daher als beträchtlich eingestuft

- Aus diesen Einschätzungen ergibt sich gemäß sich der festgelegten Kriterien für die Risikobewertung ein insgesamt mittleres Risiko

"Risikomatrix mit eingetragener Gefährdung. (Bild hat eine Langbeschreibung)"

Risikobewertung für die Gefährdung G 0.25 Ausfall von Geräten oder Systemen

- Der BSI-Standard 200-3 enthält in Kapitel 5.2 verschiedene Beispiele dafür, wie eine Risikobewertung tabellarisch dokumentiert werden kann

- Da oftmals eine Vielzahl an Gefährdungen zu berücksichtigen sind, kann auf ausführliche Erläuterungen zu den vorgenommenen Bewertungen verzichtet werden

- Die folgende Tabelle zeigt anhand der Gefährdung G 0.25 eine hinreichende Dokumentation der Risikobewertung

Risikobewertung

- Virtualisierungsserver S007

| Vertraulichkeit | hoch |

| Integrität | hoch |

| Verfügbarkeit | hoch |

- Gefährdung G 0.25 Ausfall von Geräten oder Systemen

| Beeinträchtigte Grundwerte | Verfügbarkeit |

| Eintrittshäufigkeit ohne zusätzliche Maßnahmen | mittel |

| Auswirkungen ohne zusätzliche Maßnahmen | beträchtlich |

| Risiko ohne zusätzliche Maßnahmen | mittel |

Risikobehandlung

Risikoakzeptanzkriterien

Risikoappetit

Je nach Risikoappetit sind unterschiedliche Risikoakzeptanzkriterien möglich

- Kapitel 5

Im Folgenden wird davon ausgegangen

- „geringe“ Risiken grundsätzlich akzeptiert werden

- „mittlere“, „hohe“ und „sehr hohe“ Risiken jedoch nur in Ausnahmefällen

In der Praxis ergeben sich im Rahmen der Risikoeinstufung meist mehrere Gefährdungen, aus denen sich Risiken in den Stufen „mittel“, „hoch“ oder „sehr hoch“ ergeben

- Es muss entschieden werden, wie mit diesen verbleibenden Risiken umgegangen wird

- Es müssen geeignete Risikobehandlungsoptionen ausgewählt werden

Risikobehandlung

| Option | Beschreibung |

|---|---|

| Vermeiden | Risikoursache ausschließen |

| Reduzieren | Rahmenbedingungen, die zur Risikoeinstufung beigetragen haben, modifizien |

| Transfer | Risiken mit anderen Parteien teilen |

| Akzeptanz | Weil die mit dem Risiko einhergehenden Chancen wahrgenommen werden sollen |

- Vermeidung - Reduktion - Transfer

Im Folgenden werden die Risikobehandlungsoptionen der Vermeidung, Reduktion und des Transfers näher betrachtet.

- Darauf aufbauend, muss eine Institution Risikoakzeptanzkriterien festlegen und die Risikobehandlung darauf abbilden.

- Bei der Entscheidung, wie mit den identifizierten Risiken umgegangen wird, muss auf jeden Fall die Leitungsebene beteiligt werden, da sich aus der Entscheidung unter Umständen erhebliche Schäden ergeben oder zusätzliche Kosten entstehen können.

Für jede Gefährdung in der vervollständigten Gefährdungsübersicht mit Risikokategorie „mittel“, „hoch“ oder „sehr hoch“ müssen folgende Fragen beantwortet werden: A: Risikovermeidung: Ist es sinnvoll, das Risiko durch eine Umstrukturierung des Geschäftsprozesses oder des Informationsverbunds zu vermeiden?

- Gründe für diesen Ansatz können etwa sein

- Alle wirksamen Gegenmaßnahmen sind mit hohem Aufwand verbunden und damit sehr teuer, die verbleibende Gefährdung kann aber trotzdem nicht hingenommen werden.

- Die Umstrukturierung bietet sich ohnehin aus anderen Gründen an, z. B. zur Kostensenkung.

- Es kann einfacher und eleganter sein, die vorhandenen Abläufe zu ändern, als sie durch Hinzufügen von Sicherheitsmaßnahmen komplexer zu machen.

- Alle wirksamen Gegenmaßnahmen würden erhebliche Einschränkungen für die Funktion oder den

Komfort des Systems mit sich bringen. B: Risikoreduktion (Risikomodifikation): Ist es sinnvoll und möglich, das Risiko durch weitere Sicherheitsmaßnahmen zu reduzieren?

- Das Risiko durch die verbleibende Gefährdung kann möglicherweise gesenkt werden, indem eine oder mehrere ergänzende Sicherheitsmaßnahmen erarbeitet und umgesetzt werden, die der Gefährdung entgegenwirken.

- Als Informationsquellen über ergänzende Sicherheitsmaßnahmen kommen beispielsweise folgende infrage:

- die Dokumentation und der Service des Herstellers, wenn es sich bei dem betroffenen Zielobjekt um ein Produkt handelt,

- Standards und Best Practices, wie sie beispielsweise von Gremien im Bereich der Informationssicherheit erarbeitet werden,

- andere Veröffentlichungen und Dienstleistungen, die beispielsweise im Internet oder von spezialisierten Unternehmen angeboten werden,

- Erfahrungen, die innerhalb der eigenen Institution oder bei Kooperationspartnern gewonnen wurden.

Der hypothetische Aufwand und mögliche Kosten für gegebenenfalls erforderliche Sicherheitsmaßnahmen und Informationen über bereits vorhandene Sicherheitsmechanismen sind wichtige Entscheidungshilfen. C: Risikotransfer (Risikoteilung): Ist es sinnvoll, das Risiko an eine andere Institution zu übertragen, beispielsweise durch den Abschluss eines Versicherungsvertrags oder durch Outsourcing? Gründe für diesen Ansatz können beispielsweise sein:

- Die möglichen Schäden sind rein finanzieller Art.

- Es ist ohnehin aus anderen Gründen geplant, Teile der Geschäftsprozesse auszulagern.

- Der Vertragspartner ist aus wirtschaftlichen oder technischen Gründen besser in der Lage, mit dem

Risiko umzugehen. Wenn im Rahmen der Risikobehandlung zusätzliche Sicherheitsanforderungen identifiziert werden, muss die Risikoeinstufung (siehe nachfolgende Beispiele) für die betroffenen Zielobjekte entsprechend angepasst werden.

- Zu beachten ist dabei, dass neue Anforderungen unter Umständen nicht nur Auswirkungen auf das jeweils analysierte Zielobjekt haben, sondern auch auf andere Zielobjekte.

Die zusätzlichen Anforderungen und die daraus resultierenden Sicherheitsmaßnahmen werden im Sicherheitskonzept dokumentiert. Wenn im Rahmen der Risikobehandlung Änderungen an den Geschäftsprozessen oder am Informationsverbund vorgenommen wurden, etwa durch Risikovermeidung oder Risikotransfer, müssen diese insgesamt im Sicherheitskonzept berücksichtigt werden.

- Dies betrifft im Allgemeinen auch Arbeitsschritte, die in der IT-Grundschutz-Vorgehensweise gemäß BSI-Standard 200-2 dargestellt sind, beginnend bei der Strukturanalyse.

- Selbstverständlich kann dabei aber auf die bisher erarbeiteten Informationen und Dokumente zurückgegriffen werden.

Beim Risikotransfer ist die sachgerechte Vertragsgestaltung einer der wichtigsten Aspekte.

- Besonders bei Outsourcing-Vorhaben sollte hierzu auf juristischen Sachverstand zurückgegriffen werden.

- Die Entscheidung wird von der Leitungsebene getroffen und nachvollziehbar dokumentiert.

D: Risikoakzeptanz: Können die Risiken auf Basis einer nachvollziehbaren Faktenlage akzeptiert werden? Die Schritte der Risikoeinstufung und Risikobehandlung werden so lange durchlaufen, bis die Risikoakzeptanzkriterien der Institution erreicht sind und das verbleibende Risiko („Restrisiko“) somit im Einklang mit den Zielen und Vorgaben der Institution steht. Das Restrisiko muss anschließend der Leitungsebene zur Zustimmung vorgelegt werden (Risikoakzeptanz).

- Damit wird nachvollziehbar dokumentiert, dass die Institution sich des Restrisikos bewusst ist.

- Idealerweise akzeptiert eine Institution nur Risiken der Stufe „gering“.

- In der Praxis ist dies aber nicht immer zweckmäßig.

- Gründe, auch höhere Risiken zu akzeptieren, können beispielsweise sein:

- Die entsprechende Gefährdung führt nur unter ganz speziellen Voraussetzungen zu einem Schaden.

- Gegen die entsprechende Gefährdung sind derzeit keine wirksamen Gegenmaßnahmen bekannt und sie lässt sich in der Praxis auch kaum vermeiden.

- Aufwand und Kosten für wirksame Gegenmaßnahmen überschreiten den zu schützenden Wert.

- Hinweis

Auch diejenigen IT-Grundschutz-Anforderungen, die im IT-Grundschutz/Kompendium als Anforderungen bei erhöhtem Schutzbedarf aufgeführt sind sowie die zugehörigen Maßnahmen, können als Anhaltspunkte ffr weiterführende Sicherheitsmaßnahmen im Rahmen einer Risikoanalyse herangezogen werden.

- Dabei handelt es sich um Beispiele, die über das dem Stand der Technik entsprechende Schutzniveau hinausgehen und in der Praxis häufig angewandt werden.

- Zu beachten ist jedoch, dass Anforderungen bei erhöhtem Schutzbedarf grundsätzlich empfehlenswert sind, aber auch bei hohen Sicherheitsanforderungen nicht automatisch verbindlich werden.

- Somit müssen sie auch nicht zwingend in eine Risikoanalyse einbezogen werden.

Risikobereitschaft

Risikobehandlungsoptionen

- In der Regel wird die Gefährdungsbewertung aufzeigen, dass nicht alle Gefährdungen durch das vorhandene Sicherheitskonzept ausreichend abgedeckt sind

- In diesem Fall müssen Sie überlegen, wie angemessen mit den verbleibenden Gefährdungen umgegangen werden kann, und eine begründete Entscheidung hierzu treffen.

| Option | Beschreibung | Erläuterung |

|---|---|---|

| A | Risikovermeidung | Umstrukturierung

|

| B | Risikoreduktion/Risikomodifikation | Sicherheitsmaßnahmen

|

| C | Risikotransfer | Risiken verlagern

|

| D | Risikoakzeptanz | Risiken sind akzeptabel

Ein Risiko kann nur dann akzeptiert werden, wenn das (z. B. nach Umsetzung von Schutzmaßnahmen verbleibende) Restrisiko von der Institution getragen werden kann, sich also im Einklang mit den festgelegten Risikoakzeptanzkriterien befindet. |

Risikoverfolgung

- Risiken unter Beobachtung

Bei der Risikoanalyse können unter Umständen Gefährdungen identifiziert werden, aus denen Risiken resultieren, die zwar derzeit akzeptabel sind, in Zukunft jedoch voraussichtlich steigen werden.

- Dies bedeutet, dass sich in der weiteren Entwicklung ein Handlungsbedarf ergeben könnte.

- In solchen Fällen ist es sinnvoll und üblich, bereits im Vorfeld ergänzende Sicherheitsmaßnahmen zu erarbeiten und vor

zubereiten, die in Betrieb genommen werden können, sobald die Risiken inakzeptabel werden. Diese ergänzenden Sicherheitsmaßnahmen sind zu dokumentieren und vorzumerken.

- Die Risiken werden beobachtet und sobald sie nicht mehr akzeptabel sind, werden die vorgemerkten ergänzen

den Sicherheitsmaßnahmen überprüft, gegebenenfalls aktualisiert und in das Sicherheitskonzept übernommen.

- Die Risikoeinstufung wird gemäß Kapitel 5 entsprechend angepasst.

- Nachdem die Risikobehandlung für die verbleibenden Risiken abgeschlossen ist und die Restrisiken von der Leitungsebene akzeptiert wurden, kann das Sicherheitskonzept für den betrachteten Informationsverbund fertiggestellt werden.

Generell sollten jedoch alle Risiken beobachtet werden, also nicht nur solche, die in Zukunft voraussichtlich steigen werden.

- Um die Beobachtung der Risiken und Anpassung der Maßnahmen bzw.

Handlungsalternativen zu dokumentieren, ist es in der Praxis üblich, hierfür Risikoregister oder Risikoverzeichnisse anzulegen. Für benutzerdefinierte Bausteine müssen die Gefährdungen in regelmäßigen Zeitabständen überprüft und neu bewertet werden.

- Da die Zielobjekte, die mit benutzerdefinierten Bausteinen abgedeckt werden, den normalen Anwendungsfall des IT-Grundschutz/Kompendiums überschreiten, müssen die hier beschriebenen Aktivitäten zur Beobachtung von Risiken in jedem Fall berücksichtigt werden.

Beispiel

Für die in Kapitel 5 mit Risikokategorie „mittel“ oder „hoch“ identifizierten Gefährdungen wurden folgende Entscheidungen getroffen (Auszug)

Virtualisierungsserver S1

Vertraulichkeit: hoch Integrität: hoch Verfügbarkeit: hoch Gefährdung Risikokategorie Risikobehandlungsoption

G 0.15 Abhören

(hier mittel Live-Migration) D: Risikoakzeptanz (Risikoübernahme ohne zusätzliche Maßnahmen) Auf das Live-Migration-Netz dürfen nur befugte Administratoren zugreifen. Diesen wird vertraut. Das bestehende Restrisiko wird von der RECPLAST als vertretbar eingeschätzt und übernommen.

G 0.25 Ausfall von Geräten mittel

B: Risikoreduktion oder Systemen Ergänzende Sicherheitsmaßnahme: mit ergänzender(hier Ausfall des zentralen Der zentrale Verwaltungsserver wird redundant Maßnahme: Verwaltungsservers) ausgelegt, damit sichergestellt ist, dass bei einem gering Ausfall die virtuelle Infrastruktur weiterhin problemlos betrieben wird. Das System wird so konfiguriert, dass bei Ausfall des Verwaltungsservers automatisch auf einen Ersatzrechner innerhalb des Clusters umgeschaltet wird.

Datenbank A1

Vertraulichkeit: hoch Integrität: hoch Verfügbarkeit: hoch Gefährdung G 0.28 Software-Schwachstellen oder -Fehler Risikokategorie hoch mit ergänzen-der Maßnahme:gering Risikobehandlungsoption B: Risikoreduktion Ergänzende Sicherheitsmaßnahme: Die manuelle Erfassung und Freigabe der Arbeits stunden würde einen erheblichen Mehraufwand sei tens der Abteilungsleiter und der Personalabteilung darstellen, der aktuell nicht geleistet werden kann. Bis die Webanwendung durch eine neue Anwen dung abgelöst wird, setzt man eine Datenbank-Fire wall ein, um das bestehende Risiko zu reduzieren. Hierfür erstellen die Datenbankadministratoren ei nen geeigneten Satz an Regeln, die verhindern, dass an der Webanwendung eingeschleuste SQL-Anfra gen auf der Datenbank ausgeführt werden.

- Der Per

formance-verlust, der dadurch entsteht, dass eine Datenbank-Firewall eingesetzt werden muss, wird für die Webanwendung als tolerabel eingeschätzt.

Datenbank A1

Vertraulichkeit: hoch Integrität: hoch Verfügbarkeit: hoch Gefährdung G 0.32 Missbrauch von Berechtigungen Risikokategorie Risikobehandlungsoption mittel

B: Risikoreduktion

Ergänzende Sicherheitsmaßnahme: mit ergänzenderUm das bestehende Risiko zu reduzieren, wird ein Maßnahme: zusätzliches Modul des Datenbankmanagement gering systems beschafft, mittels dessen administrative Zugriffe auf kritische Daten in Datenbanken verhindert werden. Zudem werden Aktionen von Administratorkennungen sicher protkolliert und aus gewertet, sodass versuchte Verstöße frühzeitig erkannt werden können. Smart-Meter-Gateway-Administration Zx Vertraulichkeit: hoch Integrität: hoch Verfügbarkeit: hoch Gefährdung Risikokategorie Risikobehandlungsoption

G 0.18 Fehlplanung oder

hoch

B: Risikoreduktion

fehlende Anpassung Ergänzende Sicherheitsmaßnahme: mit ergänzender(hier: fehlende oder unzu- Um das bestehende Risiko zu reduzieren, wird die Maßnahme: reichende Netzsegmentie Smart-Meter-Gateway-Infrastruktur geeignet seg gering rung) mentiert.

- Hierbei werden IT-Systeme, auf denen

die Benutzeroberfläche einer SMGW-Admin-Soft ware betrieben wird, in einem eigenen Teilnetz be trieben.

- Dieses ist so konzipiert, dass es gegenüber

anderen Teilnetzen nur die minimal notwendigen und zu begründenden Netzkoppelungen und Kommunikationsbeziehungen aufweist. Um Netzsegmente logisch voneinander zu tren nen, werden Firewalls eingesetzt.

Smart-Meter-Gateway-Administration Zx

Vertraulichkeit: hoch Integrität: hoch Verfügbarkeit: hoch G 0.32 Missbrauch von Be hoch rechtigungen mit ergänzenderMaßnahme: gering usw. B: Risikoreduktion Ergänzende Sicherheitsmaßnahme: Um das bestehende Risiko zu reduzieren, wird ein Rollen- und Rechtekonzept umgesetzt und doku mentiert, das den Grundsätzen einer Funktions trennung genügt und nur Berechtigten einen Zu griff erlaubt.

- Im Konzept ist auch auf eine geeigne

te Rollentrennung geachtet worden.

- Zudem deckt

das Konzept auch Zutritts-, Zugangs- und Zugriffs berechtigungen ab. 38

Restrisiko

- Restrisiko bleibt

- Risiken unter Beobachtung

Manche Risiken können zwar vorübergehend in Kauf genommen werden, es ist aber damit zu rechnen, dass sich die Gefährdungslage in Zukunft verändern wird und die Risiken dann nicht mehr akzeptiert werden können.

- In solchen Fällen empfiehlt es sich, die Risiken unter Beobachtung zu stellen und von Zeit zu Zeit zu prüfen, ob nicht doch ein Handlungsbedarf besteht.

- Es ist zudem sinnvoll, bereits im Vorfeld geeignete Schutzmaßnahmen auszuarbeiten, so dass eine rasche Inbetriebnahme möglich ist, sobald die Risiken nicht mehr akzeptabel sind.

- Beschlüsse müssen vom Management getragen werden

- Es muss dazu bereit sein, die Kosten für die Reduktion oder den Transfer von Risiken wie auch die Verantwortung für die in Kauf genommenen Risiken zu übernehmen.

- Binden Sie daher die Leitungsebene angemessen in die Beratungen ein.

- Dokumentieren Sie die Entscheidungen so, dass sie von Dritten (z. B. Auditoren) nachvollzogen werden können, und lassen Sie dieses Schriftstück vom Management unterschreiben.

Konsolidierung

Beschreibung

- Zusätzlichen Maßnahmen

Als Abschluss der Risikoanalyse sind die zusätzlichen Maßnahmen, deren Umsetzung beschlossen wurde, in das vorhandene Sicherheitskonzept zu integrieren

- Konsolidierung des Sicherheitskonzepts

- Darauf aufbauend ist der Sicherheitsprozess fortsetzen

- Prüfung zusätzlichen Sicherheitsmaßnahmen

| Option | Beschreibung |

|---|---|

| Eignung | |

| Angemessenheit | |

| Benutzerfreundlichkeit | |

| Zusammenwirken | mit anderen Maßnahmen |

- Änderungen

Diese Konsolidierung des Sicherheitskonzepts kann sowohl zu Anpassungen bei den zusätzlich ausgewählten Maßnahmen als auch zu Änderungen im bestehenden Konzept führen.

- Weitere Informationen

Weitere Informationen zur Konsolidierung von Sicherheitsmaßnahmen finden Sie in der nächsten Lektion.

- Konsolidierung

- Sind die Sicherheitsmaßnahmen zur Abwehr der jeweiligen Gefährdungen geeignet?

- Wirken die Sicherheitsmaßnahmen sinnvoll zusammen?

- Welche Grundschutzmaßnahmen werden durch höher- oder gleichwertige Maßnahmen ersetzt?

- Sind die Sicherheitsmaßnahmen benutzerfreundlich?

- Sind die Sicherheitsmaßnahmen angemessen?

- Verpacken der neu gefundenen Gefährdungen und Anforderungen in einem benutzerdefinierten Baustein

- Ggf. Ergänzung bestehender Bausteine um aus der Risikobewertung ermittelten Anforderungen

- Konsolidierung des Sicherheitskonzepts

Falls bei der Behandlung von verbleibenden Gefährdungen ergänzende Maßnahmen zu den bereits im Sicherheitskonzept beschriebenen Sicherheitsmaßnahmen hinzugefügt wurden, muss das Sicherheitskonzept anschließend konsolidiert werden.

Konkret bedeutet dies, dass die Sicherheitsmaßnahmen für jedes Zielobjekt anhand folgender Kriterien überprüft werden:

- Eignung der Sicherheitsmaßnahmen zur Abwehr der Gefährdungen

- Werden alle Aspekte der relevanten Gefährdungen vollständig abgedeckt?

- Stehen die getroffenen Gegenmaßnahmen im Einklang mit den Sicherheitszielen?

- Zusammenwirken der Sicherheitsmaßnahmen

- Unterstützen sich die Maßnahmen bei der Abwehr der relevanten Gefährdungen?

- Ergibt sich durch das Zusammenwirken der Maßnahmen ein wirksames Ganzes?

- Stehen die Maßnahmen nicht im Widerspruch zueinander?

- Benutzerfreundlichkeit der Sicherheitsmaßnahmen

- Sind die getroffenen Maßnahmen tolerant gegenüber Bedienungs- und Betriebsfehlern?

- Sind die getroffenen Maßnahmen für die Mitarbeiter und andere Betroffene transparent?

- Ist für die Betroffenen ersichtlich, wenn eine Maßnahme ausfällt?

- Können die Betroffenen die Maßnahme nicht zu leicht umgehen?

- Angemessenheit/Qualitätssicherung der Sicherheitsmaßnahmen

- Sind die getroffenen Maßnahmen für die jeweiligen Gefährdungen angemessen?

- Stehen die Kosten und der Aufwand für die Umsetzung in einem sachgerechten Verhältnis zum

Schutzbedarf der betroffenen Zielobjekte?

- Auf dieser Grundlage sollte das Sicherheitskonzept bereinigt und konsolidiert werden

- Ungeeignete Sicherheitsmaßnahmen sollten verworfen und nach eingehender Analyse durch wirksame Maßnahmen ersetzt werden.

- Widersprüche oder Inkonsistenzen bei den Sicherheitsmaßnahmen sollten aufgelöst und durch einheitliche und aufeinander abgestimmte Mechanismen ersetzt werden.

- Sicherheitsmaßnahmen, die von den Betroffenen nicht akzeptiert werden, sind wirkungslos. Es sollten praktikable Lösungen erarbeitet werden, die die Betroffenen möglichst wenig einschränken oder behindern.

- Zu aufwendige oder zu teure Sicherheitsmaßnahmen sollten entweder überarbeitet oder verworfen und durch angemessene Schutzmaßnahmen ersetzt werden. Allerdings gefährden zu schwache Maßnahmen die Informationssicherheit. Auch sie sollten überarbeitet oder ersetzt werden.

- Integration der Inhalte

- Bei Zielobjekten, die bereits im IT-Grundschutz/Kompendium enthalten sind, kann es sich als sinnvoll erweisen, bestehende Bausteine um aus der Risikoeinstufung ermittelte Anforderungen zu ergänzen.

- Bei Zielobjekten, die nicht hinreichend mit dem bestehenden IT-Grundschutz abgebildet werden können, kann überlegt werden, die neu gefundenen Gefährdungen und Anforderungen (siehe

Beispiele zur Smart-Meter-Gateway-Administration, Kapitel 4 und 5) in einem benutzerdefinierten Baustein zusammenzufassen.

- Beispiel (Auszug)

Bei der Konsolidierung des Sicherheitskonzepts für die RECPLAST GmbH wurde unter anderem Folgendes festgestellt:

- Zwei Jahre zuvor wurde entschieden, dass der Einsatz von Verschlüsselung zur Netzkommunikation entbehrlich ist. Eine gemeinsame Projektgruppe mit dem Auftraggeber ist zu dem Ergebnis gekommen, dass diese Entscheidung nicht mehr dem Stand der Technik entspricht.

Die Vorgaben zur Konfiguration der Router werden deshalb kurzfristig überarbeitet und an die aktuellen Bedürfnisse angepasst.

- Sowohl der Client C1 als auch der Switch N3 werden im Fertigungsbereich eingesetzt. Im Rahmen der Risikoanalyse wurde festgestellt, dass die größten Gefahren für C1 von Luftverunreinigungen, Spritzwasser und Vibrationen ausgehen. Im Rahmen eines Brainstormings ist deshalb beschlossen worden, anstelle eines handelsüblichen PCs einen Industrie-PC einsetzen, der besonders gegen physische Gefahren geschützt ist. Der Industrie-PC muss für den Einbau in

Standard-19-Zoll-Schränke geeignet sein. Ebenso muss er über ein integriertes oder ausklappbares Display sowie einen leicht auswechselbaren Luftfilter verfügen und gegen Spritzwasser und Vibrationen schützen.

- Oben genannte Anforderungen tragen den besonderen infrastrukturellen Rahmenbedingungen des Clients C1 Rechnung. Im Fertigungsbereich wird außer diesem Client noch weitere

Informationstechnik betrieben, die zwar nicht Gegenstand der Risikoanalyse ist, die aber dennoch angemessen geschützt werden muss. Das Unternehmen nimmt die Erfüllung obiger Anforderungen zum Anlass, eine Richtlinie für den sicheren Betrieb von Informationstechnik im Fertigungsbereich zu erarbeiten, usw.

- Beispiel (Auszug)

Bei der Konsolidierung des Sicherheitskonzepts für die Administration des Smart Meter Gateways ist entschieden worden, die im Rahmen der Risikoeinstufung und -behandlung ermittelten Gefährdungen

- G 0.18 Fehlplanung oder fehlende Anpassungen,

- G 0.30 Unberechtigte Nutzung oder Administration von Geräten und Systemen,

- G 0.43 Einspielen von Nachrichten usw. und die Sicherheitsanforderungen und Maßnahmen

- geeignete Netzsegmentierung

- Einsatz eines angemessenen Rollen- und Rechtekonzepts usw. in einem benutzerdefinierten Baustein zusammenzufassen

Rückführung

Beschreibung

- Nach der Konsolidierung des Sicherheitskonzepts

- Nächste Schritten

Zweiter Grundschutz-Check

Dies bedeutet insbesondere, dass in einem erneuten Grundschutz-Check

- Umsetzungsstatus der neu hinzugekommenen oder geänderten Maßnahmen

- prüfen und dokumentieren

- Zweiter Grundschutz-Check

Erforderlich!

- Da sich in der Regel durch die Risikoanalyse das Sicherheitskonzept geändert hat und der Umsetzungsstatus der neu hinzugekommenen oder geänderten Maßnahmen zu prüfen ist.

- Rückführung in den Sicherheitsprozess

- Nach der Konsolidierung des Sicherheitskonzepts kann der Sicherheitsprozess, wie er im BSI-Standard 200-2 IT-Grundschutz-Methodik beschrieben ist, fortgesetzt werden.

Arbeitsschritte

- Ergänztes Sicherheitskonzept als Basis für folgende Arbeitsschritte

- IT-Grundschutz-Check

- siehe Kapitel 8.4 der IT-Grundschutz-Methodik

- Im Rahmen der Vorarbeiten wurde bereits ein IT-Grundschutz-Check für die laut IT-Grundschutz-Modell zu erfüllenden Sicherheitsanforderungen durchgeführt.

- Da sich bei der Risikoanalyse in der Regel Änderungen am Sicherheitskonzept ergeben, ist anschließend noch der Umsetzungsstatus der neu hinzugekommenen oder geänderten Anforderungen zu prüfen.

- Gegebenenfalls veraltete Ergebnisse sollten auf den neuesten Stand gebracht werden.

- Umsetzung der Sicherheitskonzeption

- Kapitel 9 der IT-Grundschutz-Methodik

- Die im Sicherheitskonzept für die einzelnen Zielobjekte vorgesehenen Sicherheitsanforderungen müssen erfüllt werden.

- Hierfür müssen die daraus abgeleiteten Sicherheitsmaßnahmen in die Praxis umgesetzt werden, damit sie wirksam werden können.

- Dies umfasst unter anderem eine Kosten- und Aufwandsschätzung sowie die Festlegung der Umsetzungsreihenfolge.

- Überprüfung des Informationssicherheitsprozesses in allen Ebenen

- siehe Kapitel 10.1 der IT-Grundschutz-Methodik

- Zur Aufrechterhaltung und kontinuierlichen Verbesserung der Informationssicherheit müssen unter anderem regelmäßig die Erfüllung der Sicherheitsanforderungen und die Eignung der Sicherheitsstrategie überprüft werden.

- Die Ergebnisse der Überprüfungen fließen in die Fortschreibung des Sicherheitsprozesses ein.

- Informationsfluss im Informationssicherheitsprozess

- siehe Kapitel 5.2 der IT-Grundschutz-Methodik

- Um Nachvollziehbarkeit zu erreichen, muss der Sicherheitsprozess auf allen Ebenen dokumentiert sein.

- Dazu gehören insbesondere auch klare Regelungen für Meldewege und Informationsflüsse.

- Die Leitungsebene muss von der Sicherheitsorganisation regelmäßig und in angemessener Form über den Stand der Informationssicherheit informiert werden.

- ISO 27001-Zertifizierung auf der Basis von IT-Grundschutz

- siehe Kapitel 11 der IT-Grundschutz-Methodik

- In vielen Fällen ist es wünschenswert, den Stellenwert der Informationssicherheit und die erfolgreiche Umsetzung des IT-Grundschutzes in einer Behörde bzw. einem Unternehmen transparent zu machen.

- Hierfür bietet sich eine ISO 27001-Zertifizierung auf der Basis von IT-Grundschutz an.

- Nach der Konsolidierung des Sicherheitskonzepts kann der Sicherheitsprozess, wie er im BSI-Standard 200-2 IT-Grundschutz-Methodik (siehe [BSI2]) beschrieben ist, fortgesetzt werden.

Anhang

| Kapitel | Titel | Beschreibung |

|---|---|---|

| 9.1 | Risikobereitschaft | |

| 9.2 | Risikoanalyse/Meeting | Risikoanalyse-Meeting |

| 9.3 | BSI/200-3/Gefährdungsübersicht#Zusätzlicher Gefährdungen | |

| 9.4 | Zusammenspiel mit ISO/IEC 31000 |