|

|

| (40 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) |

| Zeile 1: |

Zeile 1: |

| '''topic''' - Kurzbeschreibung | | '''Informationssicherheitsgesetz''' - Anforderungen an Betreiber von kritischen Infrastrukturen (KRITIS) |

| | |

| == Beschreibung == | | == Beschreibung == |

| ; Kritischer Infrastrukturen

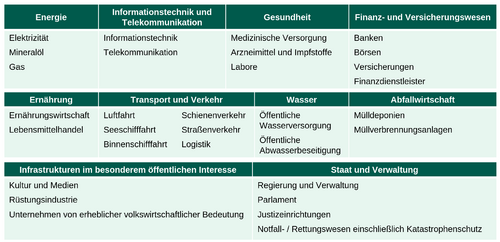

| | [[File:itSicherheitsgesetz2.png|mini|500px]] |

| | | Seit 2015 |

| ; Tabelle zum IT-Sicherheitsgesetz

| |

| | |

| ; Änderungsvorschläge im BSIG

| |

| * Änderung und Erweiterung von Begriffsdefinitionen

| |

| * Neue Aufgaben und Befugnisse des BSI

| |

| * Kontrolle der Kommunikationstechnik des Bundes, Betretensrechte

| |

| * Warnungen und Untersuchung der Sicherheit in der Informationstechnik

| |

| * Detektion von Sicherheitsrisiken für die Netz- und IT-Sicherheit und von Angriffsmethoden

| |

| * Anordnungen des BSI gegenüber TK-Diensteanbietern

| |

| * Anordnungen des BSI gegenüber TM-Diensteanbietern

| |

| * Vorgaben des BSI für Mindeststandards in der Informationstechnik des Bundes

| |

| * Meldestellenregelung für Kritische Infrastruktur

| |

| * Sicherheitsanforderungen für Unternehmen im besonderen öffentlichen Interesse

| |

| * Zertifizierung durch das BSI

| |

| * Nationale Behörde für die EU-Cybersicherheitszertifizierung

| |

| * Untersagung des Einsatzes kritischer Komponenten

| |

| * Freiwilliges IT-Sicherheitskennzeichen

| |

| * Bußgeldvorschriften

| |

| | |

| * https://community.beck.de/2020/11/21/it-sicherheitsgesetz-20-dritter-referentenentwurf-veroeffentlicht

| |

| | |

| ; Das BSI soll neue Befugnisse bekommen und zur Hackerbehörde werden

| |

| * Unsichere Systeme hacken und Daten per Fernzugriff löschen

| |

| | |

| ; Nicht mehr nur defensiv schützen und beraten

| |

| * offensiv in IT-Systeme eindringen

| |

| | |

| ; Mehr Personal, Geld und Befugnisse

| |

| * IT-Systeme von Staat, Bürgern und Wirtschaft besser schützen

| |

| | |

| ; Mehr Kompetenzen

| |

| * Sicherheitslücken suchen

| |

| * Informationen von Herstellern anfragen

| |

| * Öffentlichkeit informieren

| |

| | |

| ; Kernaufgabe des BSI

| |

| * Angriffe abzuwehren und Sicherheitslücken schließen

| |

| | |

| ; Interessenkonflikt

| |

| * Polizei und Geheimdienste wollen Sicherheitslücken ausnutzen (Staatstrojaner)

| |

| * Das BSI hat bereits staatliche Schadsoftware mitprogrammiert, aber öffentlich eine Beteiligung abgestritten

| |

| | |

| ; „Hack Back“

| |

| * Der neue Entwurf verbietet dem BSI nicht, Sicherheitslücken geheim zu halten und an Hacker-Behörden wie das BKA oder den BND zu geben.

| |

| | |

| ; Fernzugriff auf Geräte im „Internet der Dinge“

| |

| | |

| ; BSI soll im Internet nach unsicheren Geräten suchen

| |

| | |

| ; Beispielsweise mit Portscans

| |

| * Server

| |

| * Smartphones

| |

| * Schlecht abgesicherte Geräte im „Internet der Dinge“

| |

| * Überwachungskameras, Kühlschränke oder Babyfone

| |

| | |

| ; Unsicher sind Systeme

| |

| * mit veralteter Software

| |

| * ohne Passwort-Schutz

| |

| * mit Standard-Passwörtern wie „0000“ und „admin“

| |

| | |

| ; Um das herauszufinden muss sich das BSI darauf einloggen

| |

| * Für Privatpersonen ist das eine Hacking-Straftat

| |

| * Auch ohne Daten auszuspähen oder zu verändern

| |

| | |

| ; Betroffene sollen benachrichtigt werden

| |

| * Wenn Sicherheitsprobleme oder Angriffe erkannt werden

| |

| * Dafür sollen Telekommunikationsanbieter dem BSI etwa Bestandsdaten zu einer IP-Adresse übermitteln – also mitteilen, auf wen ein Internet-Anschluss registriert ist.

| |

| | |

| ; Installation lückenschließender Software

| |

| | |

| ; Weitere Befugnisse für das BSI

| |

| * Angriffe auf Kritische Infrastrukturen soll das BSI blockieren oder umleiten

| |

| | |

| ; Potentiell schädliche Geräte zur Absicherung aktiv verändern

| |

| * Provider zur „Bereinigung“ von IT-Geräten verpflichten

| |

| * „Installation von lückenschließender Software (Patches) bzw. Löschung von Schadsoftware“

| |

| | |

| ; Klingt nach Stärkung der IT-Sicherheit

| |

| * massive Ausweitung staatlicher Befugnisse

| |

| * Eingriff in Grundrechte

| |

| | |

| ; Bots werden von zentralen Servern gesteuert

| |

| * Internet-Verkehr der Kommando-Server umleiten

| |

| * Kontrolle über das Botnetz übernehmen

| |

| * „Bereinigungssoftware“ auf Bots ausliefern, um Schadsoftware zu entfernen

| |

| * Da Nutzer oft nicht wissen, dass ihr Gerät befallen ist, will der Staat diese selbst säubern

| |

| | |

| ; „Andere europäische Staaten machen das auch“

| |

| * so die Begründung

| |

| | |

| ; Darknet-Gesetz und digitaler Hausfriedensbruch

| |

| | |

| ; Gesetzentwurf verschärft Strafrecht

| |

| * Wegen veröffentlichter privater Daten

| |

| * Neue Straftatbestände eingeführt

| |

| * Andere verschärft

| |

|

| |

|

| ; „digitale Hausfriedensbruch“ | | ; Ziele |

| * „unbefugte Nutzung von IT-Systemen“ | | * Schutz der Bürger |

| * Vorschlag, den 2016 von Hessen in den Bundesrat eingebrachte, aber scheiterte | | * Stärkung des Staates |

| * Die Bundesregierung sah keine Regelungslücken in den bisherigen Gesetzen | | * Schutz der öffentlichen Informationstechnik |

| | * Informationstechnisch robuste Wirtschaft |

| | * Festlegung kritischer Infrastrukturen |

|

| |

|

| ; „Darknet“-Gesetz | | ; Pflichten |

| | * [[ISMS]] inkl. IT-[[Risikoanalyse]]n |

| | * Krisenreaktionsplänen in Abstimmung mit den Aufsichtsbehörden ([[BCM]]) |

| | * Systeme zur Angriffserkennung ([[SIEM]]) |

|

| |

|

| ; Innenministerium übernimmt Initiative | | ; ISMS und BCM |

| * Vordergründig soll das Betreiben illegaler Märkte kriminalisieren werden

| | Business Continuity Management und Informationssicherheitsmanagement |

| * Bedroht auch wünschenswerte Dienste und Anonymität im Internet

| |

|

| |

|

| ; Polizei soll Nutzer-Accounts von Beschuldigten übernehmen

| | IT-risikospezifische Verbindung zwischen |

| * um damit zu ermitteln | | * [[Business Continuity Management]] ([[BCMS]]) |

| * „weil in den entsprechenden Szenen den langjährig aktiven Accounts ein großes Vertrauen entgegen gebracht wird“. | | * [[Information Security Management]] ([[ISMS]]) |

| * Zum Beispiel auf Plattformen, auf denen Darstellungen von sexualisiertem Kindesmissbrauch verbreitet werden

| | für einen sicheren und konformen IT-Betrieb bei [[KRITIS]]-Betreibern |

|

| |

|

| ; Von Verteidigung zum Angriff

| |

|

| |

| ; Der Gesetzentwurf ist ein Rundumschlag

| |

| * Viele Initiativen sind sinnvoll

| |

| * Gütesiegel

| |

| * Informationspflichten

| |

| * Verbraucherschutz

| |

|

| |

| ; Von defensiv zu offensiv

| |

| * Grundlegend Neuausrichtung

| |

| * Hack-Back

| |

| * Verschweigen von Schwachstellen

| |

| * Neue Hacker-Behörde

| |

| * Ausweitung von staatlichem Hacking

| |

|

| |

| ; Im Internet ist aber Verteidigung die beste Verteidigung

| |

| <noinclude> | | <noinclude> |

|

| |

|

| == Anhang == | | == Anhang == |

| === Siehe auch === | | === Siehe auch === |

| {{Special:PrefixIndex/{{BASEPAGENAME}}}} | | {{Special:PrefixIndex/{{BASEPAGENAME}}/}} |

| ==== Dokumentation ====

| | === Dokumentation === |

| ==== Links ====

| | === Links === |

| ===== Projekt =====

| | ==== Weblinks ==== |

| ===== Weblinks =====

| |

|

| |

|

| [[Kategorie:Informationssicherheit/Recht]] | | [[Kategorie:ISMS/Recht]] |

| [[Kategorie:Gesetz]] | | [[Kategorie:Gesetz]] |

|

| |

| = TMP =

| |

| === IT-Sicherheitsgesetz ===

| |

| ; Unter dem Eindruck von Terroranschlägen und aus militärischen Erwägungen tritt in Deutschland und anderen Ländern zunehmend der Schutz kritischer Infrastrukturen vor Cyber-Attacken in den Vordergrund.

| |

| * Hierzu trat am 25. Juli 2015 ein [[Artikelgesetz]] zur Erhöhung der Sicherheit informationstechnischer Systeme (IT-Sicherheitsgesetz, ITSiG) in Kraft.

| |

| * Das Gesetz weist dem [[Bundesamt für Sicherheit in der Informationstechnik]] die zentrale Rolle beim Schutz kritischer Infrastrukturen in Deutschland zu.

| |

|

| |

| ; Hierzu wurde das BSI-Gesetz um Sicherheitsanforderungen an sogenannte „[[Kritische Infrastrukturen]]“ ergänzt.

| |

| * Dies sind Einrichtungen, Anlagen oder Teile davon, die

| |

| * den Sektoren Energie, Informationstechnik und Telekommunikation, Transport und Verkehr, Gesundheit, Wasser, Ernährung sowie Finanz- und Versicherungswesen angehören und

| |

| * von hoher Bedeutung für das Funktionieren des Gemeinwesens sind, weil durch ihren Ausfall oder ihre Beeinträchtigung erhebliche Versorgungsengpässe oder Gefährdungen für die öffentliche Sicherheit eintreten würden.

| |

|

| |

| ; In einer zugehörigen Verordnung KRITIS-Verordnung (BSI-KritisV) wird geklärt, welche Einrichtungen, Anlagen oder Teile davon konkret unter die Vorgaben des IT-Sicherheitsgesetzes fallen.

| |

| * Unter anderem zählen Stromnetze, Atomkraftwerke und Krankenhäuser dazu.

| |

|

| |

| ; Kritische Infrastrukturen müssen branchenspezifische Mindeststandards erfüllen, wozu insbesondere die Einführung eines ISMS zählt.

| |

| * Weiterhin müssen sie relevante Vorfälle, die die IT-Sicherheit betreffen, an das BSI melden.

| |

|

| |

| ; Durch das IT-Sicherheitsgesetz wurden außerdem weitere Gesetze wie z. B. das [[Energiewirtschaftsgesetz]] geändert.

| |

| * Durch die Änderung des Energiewirtschaftsgesetzes werden sämtliche Strom- und Gasnetzbetreiber verpflichtet, den IT-Sicherheitskatalog der [[Bundesnetzagentur]] umzusetzen und ein ISMS einzuführen.

| |

|

| |

| ; Am 27. März 2019 veröffentlichte das Bundesinnenministerium ferner den Entwurf für ein IT-Sicherheitsgesetz 2.0, der einen ganzheitlichen Ansatz zur IT-Sicherheit enthält.

| |

| * Aufgenommen werden soll unter anderem ein verbraucherfreundliches IT-Sicherheitskennzeichen für Handelsprodukte, zudem werden die Kompetenzen des BSI gestärkt und Straftatbestände in der Cybersicherheit und die damit verbundene Ermittlungstätigkeit ausgedehnt.

| |

| * Der Gesetzentwurf erweitert zudem die Adressaten von Meldepflichten und Umsetzungsmaßnahmen.

| |

| * Insgesamt ist durch das Gesetz mit einer erheblichen wirtschaftlichen Mehrbelastung für Unternehmen und Behörden zu rechnen.

| |

|

| |

| ; Im Dezember 2020 legte die Bundesregierung weitere Entwürfe für das IT-Sicherheitsgesetz 2.0 vor.

| |

|

| |

| ; Verbände und andere Interessensvertreter kritisierten die kurze Kommentarfrist von wenigen Tagen, teils nur 24 Stunden, die laut Kritikern einem „faktischen Ausschluss von Beteiligung“ gleichkämen.

| |

| * Das Bundesamt für Sicherheit in der Informationstechnik (BSI) werde zu einer „Cyber-Behörde mit Hackerbefugnissen“ aufgerüstet.

| |

|

| |

| ; Der Bundesverband der Verbraucherzentralen begrüßte, dass das BSI auch den Schutz von Konsumenten erhalten soll, wies aber zugleich auf mögliche Interessenskonflikte mit anderen Aufgabenbereichen dieser Behörde wie der Unterstützung bei der Strafverfolgung hin.

| |

| Am 16. Dezember 2020 wurde das IT-Sicherheitsgesetz 2.0 im Kabinett beschlossen und zur Notifizierung bei der Europäischen Kommission eingereicht.

| |

| * Nachdem das Gesetzesvorhaben im Frühjahr 2021 den Bundestag und Bundesrat passiert hatte, trat das IT-Sicherheitsgesetz 2.0 Ende Mai offiziell in Kraft.

| |

|

| |

|

| |

|

| </noinclude> | | </noinclude> |