BSI/200-3/Risikoeinstufung: Unterschied zwischen den Versionen

K Textersetzung - „IT-Grundschutz/“ durch „Grundschutz/“ |

|||

| (21 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

=== Häufigkeit und Auswirkungen === | === Häufigkeit und Auswirkungen === | ||

; Häufigkeit und Auswirkungen einschätzen | ; Häufigkeit und Auswirkungen einschätzen | ||

[[Image:Abb_7_06_Schritt_2.png?__blob=normal&v=1Bild10.png|top|alt="Schritte bei der Risikoanalyse: Risiken einstufen (Bild hat eine Langbeschreibung)"]] | <!-- [[Image:Abb_7_06_Schritt_2.png?__blob=normal&v=1Bild10.png|top|alt="Schritte bei der Risikoanalyse: Risiken einstufen (Bild hat eine Langbeschreibung)"]]--> | ||

Die Höhe eines Risikos ergibt sich aus der '''Häufigkeit''' einer Gefährdung und der drohenden '''Schadenshöhe''' | Die Höhe eines Risikos ergibt sich aus der '''Häufigkeit''' einer Gefährdung und der drohenden '''Schadenshöhe''' | ||

* Ein Risiko ist umso größer, je häufiger eine Gefährdung ist, umgekehrt sinkt es, je geringer der mögliche Schaden ist | * Ein Risiko ist umso größer, je häufiger eine Gefährdung ist, umgekehrt sinkt es, je geringer der mögliche Schaden ist | ||

Grundsätzlich können beide Größen sowohl '''quantitativ''', also mit genauen Zahlenwerten, als auch '''qualitativ''', also mit Hilfe von Kategorien zur Beschreibung der Größenordnung, bestimmt werden | Grundsätzlich können beide Größen sowohl '''quantitativ''', also mit genauen Zahlenwerten, als auch '''qualitativ''', also mit Hilfe von Kategorien zur Beschreibung der Größenordnung, bestimmt werden | ||

* Erfahrungsgemäß sind jedoch hinreichend verlässliche quantitative Angaben, insbesondere zur Häufigkeit von Schadensereignissen im Bereich der Informationssicherheit, so gut wie nicht vorhanden und auch dort, wo es verlässliche Statistiken gibt, sind daraus abgeleitete exakte Prognosen auf zukünftige Ereignisse problematisch, wenn nicht gar unmöglich | * Erfahrungsgemäß sind jedoch hinreichend verlässliche quantitative Angaben, insbesondere zur Häufigkeit von Schadensereignissen im Bereich der Informationssicherheit, so gut wie nicht vorhanden und auch dort, wo es verlässliche Statistiken gibt, sind daraus abgeleitete exakte Prognosen auf zukünftige Ereignisse problematisch, wenn nicht gar unmöglich | ||

* Daher empfiehlt sich ähnlich wie bei der Schutzbedarfsfeststellung ein '''qualitativer Ansatz mit einer begrenzten Anzahl an Kategorien''' | * Daher empfiehlt sich ähnlich wie bei der Schutzbedarfsfeststellung ein '''qualitativer Ansatz mit einer begrenzten Anzahl an Kategorien''' | ||

Die '''Anzahl der Kategorien''', mit denen Sie Eintrittshäufigkeit und Schadenshöhe beschreiben, und deren Definition sollten auf die konkreten Gegebenheiten Ihrer Institution angepasst sein | Die '''Anzahl der Kategorien''', mit denen Sie Eintrittshäufigkeit und Schadenshöhe beschreiben, und deren Definition sollten auf die konkreten Gegebenheiten Ihrer Institution angepasst sein | ||

* Im Allgemeinen genügen maximal fünf Stufen zur Abgrenzung von Häufigkeiten und Auswirkungen | * Im Allgemeinen genügen maximal fünf Stufen zur Abgrenzung von Häufigkeiten und Auswirkungen | ||

* Wenn bei Ihnen ein übergeordnetes Risikomanagement bereits eingeführt ist, empfiehlt es sich zudem, Informationssicherheitsrisiken in Übereinstimmung mit den dort verwendeten Systemen zur Bewertung und Klassifikation von Risiken zu verwenden | * Wenn bei Ihnen ein übergeordnetes Risikomanagement bereits eingeführt ist, empfiehlt es sich zudem, Informationssicherheitsrisiken in Übereinstimmung mit den dort verwendeten Systemen zur Bewertung und Klassifikation von Risiken zu verwenden | ||

Nachfolgend als Beispiel ein Vorschlag aus dem [https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/BSI_Standards/standard_200_3.html -Standard 200-3] für ein mögliches vierstufiges Klassifikationsschema zur Bewertung von Eintrittshäufigkeiten | Nachfolgend als Beispiel ein Vorschlag aus dem [https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/BSI_Standards/standard_200_3.html -Standard 200-3] für ein mögliches vierstufiges Klassifikationsschema zur Bewertung von Eintrittshäufigkeiten | ||

; Klassifikation von Häufigkeiten | ; Klassifikation von Häufigkeiten | ||

{| class="wikitable | {| class="wikitable big options" | ||

|- | |- | ||

!| Eintrittshäufigkeit | !| Eintrittshäufigkeit | ||

!| Beschreibung | !| Beschreibung | ||

|- | |- | ||

|| selten | || selten | ||

|| Das Ereignis könnte nach heutigem Kenntnisstand höchstens alle fünf Jahre auftreten | || Das Ereignis könnte nach heutigem Kenntnisstand höchstens alle fünf Jahre auftreten | ||

|- | |- | ||

|| mittel | || mittel | ||

|| Das Ereignis tritt einmal alle fünf Jahre bis einmal im Jahr ein | || Das Ereignis tritt einmal alle fünf Jahre bis einmal im Jahr ein | ||

|- | |- | ||

|| häufig | || häufig | ||

|| Das Ereignis tritt einmal im Jahr bis einmal pro Monat ein | || Das Ereignis tritt einmal im Jahr bis einmal pro Monat ein | ||

|- | |- | ||

|| Sehr häufig | || Sehr häufig | ||

|| Das Ereignis tritt mehrmals im Monat ein | || Das Ereignis tritt mehrmals im Monat ein | ||

|- | |- | ||

|} | |} | ||

Auch für die Klassifikation möglicher Schadensauswirkungen enthält der -Standard als Beispiel ein vierstufiges Klassifikationsschema | Auch für die Klassifikation möglicher Schadensauswirkungen enthält der -Standard als Beispiel ein vierstufiges Klassifikationsschema | ||

; Klassifikation von Schadensauswirkungen | ; Klassifikation von Schadensauswirkungen | ||

{| class="wikitable | {| class="wikitable big options" | ||

|- | |- | ||

!| Schadenshöhe | !| Schadenshöhe | ||

!| Schadensauswirkungen | !| Schadensauswirkungen | ||

|- | |- | ||

|| vernachlässigbar | || vernachlässigbar | ||

|| Die Schadensauswirkungen sind gering und können vernachlässigt werden | || Die Schadensauswirkungen sind gering und können vernachlässigt werden | ||

|- | |- | ||

|| begrenzt | || begrenzt | ||

|| Die Schadensauswirkungen sind begrenzt und überschaubar | || Die Schadensauswirkungen sind begrenzt und überschaubar | ||

|- | |- | ||

|| beträchtlich | || beträchtlich | ||

|| Die Schadensauswirkungen können beträchtlich sein | || Die Schadensauswirkungen können beträchtlich sein | ||

|- | |- | ||

|| existenzbedrohend | || existenzbedrohend | ||

|| Die Schadensauswirkungen können ein existenziell bedrohliches, katastrophales Ausmaß annehmen | || Die Schadensauswirkungen können ein existenziell bedrohliches, katastrophales Ausmaß annehmen | ||

|- | |- | ||

|} | |} | ||

Berücksichtigen Sie bei der Definition der Kategorien zur Bewertung der Auswirkungen einer Gefährdung auch die bei Ihnen vorgenommene Definition der Schutzbedarfskategorien | Berücksichtigen Sie bei der Definition der Kategorien zur Bewertung der Auswirkungen einer Gefährdung auch die bei Ihnen vorgenommene Definition der Schutzbedarfskategorien | ||

* Beide Systeme sollten in einer Institution zueinander passend definiert werden | * Beide Systeme sollten in einer Institution zueinander passend definiert werden | ||

=== Risikobewertung und Risikobehandlung === | === Risikobewertung und Risikobehandlung === | ||

Nachdem Sie die Eintrittshäufigkeiten und Schadensauswirkungen einer Gefährdung eingeschätzt haben, können Sie das aus beiden Faktoren resultierende Risiko bewerten | Nachdem Sie die Eintrittshäufigkeiten und Schadensauswirkungen einer Gefährdung eingeschätzt haben, können Sie das aus beiden Faktoren resultierende Risiko bewerten | ||

* Es ist auch hierfür zweckmäßig, eine nicht zu große Anzahl an '''Kategorien''' zu verwenden, drei bis fünf sind üblich, oft werden auch nur zwei Kategorien verwendet | * Es ist auch hierfür zweckmäßig, eine nicht zu große Anzahl an '''Kategorien''' zu verwenden, drei bis fünf sind üblich, oft werden auch nur zwei Kategorien verwendet | ||

* Der [https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/BSI_Standards/standard_200_3.html -Standard 200-3] enthält ein Beispiel mit vier Stufen, das Sie an die Gegebenheiten und Erfordernisse Ihrer Institution anpassen können | * Der [https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/BSI_Standards/standard_200_3.html -Standard 200-3] enthält ein Beispiel mit vier Stufen, das Sie an die Gegebenheiten und Erfordernisse Ihrer Institution anpassen können | ||

==== Risikoklassifikation ==== | ==== Risikoklassifikation ==== | ||

{| class="wikitable | {| class="wikitable big options" | ||

|- | |- | ||

!| Risikokategorie | !| Risikokategorie | ||

!| Definition | !| Definition | ||

|- | |- | ||

|| gering | || gering | ||

|| Die bereits umgesetzten oder zumindest im Sicherheitskonzept vorgesehenen Maßnahmen bieten einen ausreichenden Schutz | || Die bereits umgesetzten oder zumindest im Sicherheitskonzept vorgesehenen Maßnahmen bieten einen ausreichenden Schutz | ||

|- | |- | ||

|| mittel | || mittel | ||

|| Die bereits umgesetzten oder zumindest im Sicherheitskonzept vorgesehenen Maßnahmen reichen möglicherweise nicht aus | || Die bereits umgesetzten oder zumindest im Sicherheitskonzept vorgesehenen Maßnahmen reichen möglicherweise nicht aus | ||

|- | |- | ||

|| hoch | || hoch | ||

|| Die bereits umgesetzten oder zumindest im Sicherheitskonzept vorgesehenen Sicherheitsmaßnahmen bieten keinen ausreichenden Schutz vor der jeweiligen Gefährdung. Das Risiko kann mit einer großen Wahrscheinlichkeit nicht akzeptiert werden | || Die bereits umgesetzten oder zumindest im Sicherheitskonzept vorgesehenen Sicherheitsmaßnahmen bieten keinen ausreichenden Schutz vor der jeweiligen Gefährdung. Das Risiko kann mit einer großen Wahrscheinlichkeit nicht akzeptiert werden | ||

|- | |- | ||

|| sehr hoch | || sehr hoch | ||

|| Die bereits umgesetzten oder zumindest im Sicherheitskonzept vorgesehenen Sicherheitsmaßnahmen bieten keinen ausreichenden Schutz vor der jeweiligen Gefährdung. Das Risiko kann mit einer sehr großen Wahrscheinlichkeit nicht akzeptiert werden | || Die bereits umgesetzten oder zumindest im Sicherheitskonzept vorgesehenen Sicherheitsmaßnahmen bieten keinen ausreichenden Schutz vor der jeweiligen Gefährdung. Das Risiko kann mit einer sehr großen Wahrscheinlichkeit nicht akzeptiert werden | ||

|- | |- | ||

|} | |} | ||

==== Risikomatrix ==== | ==== Risikomatrix ==== | ||

[[Datei:100002010000059B0000033FF5BADCEEEC26EA53.png|mini]] | [[Datei:100002010000059B0000033FF5BADCEEEC26EA53.png|mini|450px]] | ||

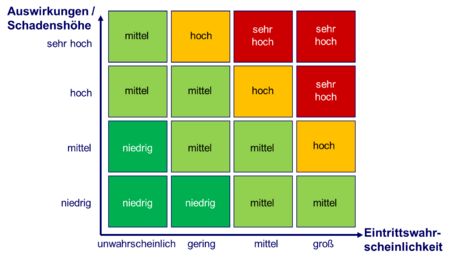

Zur Darstellung von Eintrittshäufigkeiten, Schadensauswirkungen und Risiken ist eine '''Risikomatrix''' ein gebräuchliches und sehr anschauliches Instrument | Zur Darstellung von Eintrittshäufigkeiten, Schadensauswirkungen und Risiken ist eine '''Risikomatrix''' ein gebräuchliches und sehr anschauliches Instrument | ||

* Auch hierzu enthält der BSI-Standard 200-3 einen Vorschlag, den Sie an die Festlegungen Ihrer Institution zur Risikobewertung anpassen können | * Auch hierzu enthält der BSI-Standard 200-3 einen Vorschlag, den Sie an die Festlegungen Ihrer Institution zur Risikobewertung anpassen können | ||

Die Risikobewertung nehmen Sie vor, um begründete Entscheidungen zum Umgang mit möglichen Gefährdungen treffen zu können | Die Risikobewertung nehmen Sie vor, um begründete Entscheidungen zum Umgang mit möglichen Gefährdungen treffen zu können | ||

* Eine solche Entscheidung kann sein, durch zusätzliche Maßnahmen die Eintrittshäufigkeit und/oder die Auswirkungen einer Gefährdung zu verringern | * Eine solche Entscheidung kann sein, durch zusätzliche Maßnahmen die Eintrittshäufigkeit und/oder die Auswirkungen einer Gefährdung zu verringern | ||

* | * Mithilfe der Risikomatrix können Sie auch verdeutlichen, wie sich die Umsetzung solcher Maßnahmen auf ein Risiko auswirken würde | ||

; Beispiel | |||

* Risikomanagementsystem | * Risikomanagementsystem | ||

* Erstellung der Gefährdungsübersicht | * Erstellung der Gefährdungsübersicht | ||

| Zeile 107: | Zeile 106: | ||

* Anfrage bei Herstellern | * Anfrage bei Herstellern | ||

* Fachliteratur | * Fachliteratur | ||

* Bewertungskriterien ( | * Bewertungskriterien (beispielsweise [[Common Criteria]]) | ||

* eigene Bedrohungsanalysen | * eigene Bedrohungsanalysen | ||

| Zeile 117: | Zeile 116: | ||

* Von Tätern nicht beabsichtigt Auswirkungen | * Von Tätern nicht beabsichtigt Auswirkungen | ||

* nicht die unmittelbar angegriffenen Zielobjekte betreffen oder | * nicht die unmittelbar angegriffenen Zielobjekte betreffen oder | ||

* unbeteiligte Dritte schädigen | * unbeteiligte Dritte schädigen | ||

'''Beispiele''' | '''Beispiele''' | ||

| Zeile 125: | Zeile 124: | ||

'''Lösungsansätze''' | '''Lösungsansätze''' | ||

* Die Bewertung des Risikos erfolgt durch den populären Matrix-Ansatz anhand weniger Stufen | * Die Bewertung des Risikos erfolgt durch den populären Matrix-Ansatz anhand weniger Stufen | ||

* Wenn das Risiko nicht akzeptabel ist, werden Maßnahmen zur Senkung, Vermeidung oder Übertragung des Risikos in Betracht gezogen | * Wenn das Risiko nicht akzeptabel ist, werden Maßnahmen zur Senkung, Vermeidung oder Übertragung des Risikos in Betracht gezogen | ||

* Im Sinne einer Was-Wäre-Wenn-Analyse wird dann in der Risiko-Matrix "eingezeichnet", wie sich das Risiko bei Umsetzung der jeweiligen Maßnahme ändern würde | * Im Sinne einer Was-Wäre-Wenn-Analyse wird dann in der Risiko-Matrix "eingezeichnet", wie sich das Risiko bei Umsetzung der jeweiligen Maßnahme ändern würde | ||

* Dadurch wird automatisch auch das Restrisiko dokumentiert | * Dadurch wird automatisch auch das Restrisiko dokumentiert | ||

* Restrisiko muss der Leitung zur Zustimmung vorgelegt werden (Risikoakzeptanz) | * Restrisiko muss der Leitung zur Zustimmung vorgelegt werden (Risikoakzeptanz) | ||

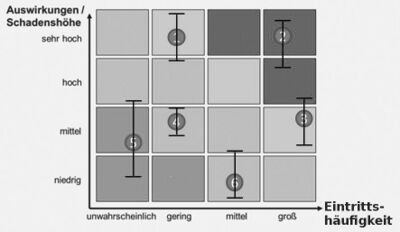

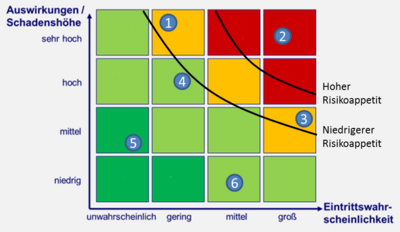

=== Bewertungsverfahren === | === Bewertungsverfahren === | ||

[[File:100000000000037600000201E1F99D38DD821954.jpg | mini ]] | [[File:100000000000037600000201E1F99D38DD821954.jpg|mini|400px]] | ||

[[File:100002010000037600000201A9C0E910882432F9.png | mini ]] | [[File:100002010000037600000201A9C0E910882432F9.png|mini|400px]] | ||

=== Beispiel === | === Beispiel === | ||

; Als Beispiel für die Risikobewertung werden zwei Gefährdungen für den Virtualisierungsserver S007 bei der RECPLAST betrachtet | ; Als Beispiel für die Risikobewertung werden zwei Gefährdungen für den Virtualisierungsserver S007 bei der RECPLAST betrachtet | ||

* Die Risiken werden mit Hilfe der zuvor beschriebenen Kategorien für Häufigkeiten, Auswirkungen und resultierendem Risiko bewertet | * Die Risiken werden mit Hilfe der zuvor beschriebenen Kategorien für Häufigkeiten, Auswirkungen und resultierendem Risiko bewertet | ||

==== Risikobewertung für die Gefährdung G 0.15 Abhören ==== | ==== Risikobewertung für die Gefährdung G 0.15 Abhören ==== | ||

; Das Risiko besteht, weil zu Wartungszwecken die auf dem Server S007 betriebenen virtuellen Maschinen von Zeit zu Zeit auf einen zweiten Virtualisierungsserver verschoben werden | ; Das Risiko besteht, weil zu Wartungszwecken die auf dem Server S007 betriebenen virtuellen Maschinen von Zeit zu Zeit auf einen zweiten Virtualisierungsserver verschoben werden | ||

* Bei dieser Live-Migration werden folglich die aktuelle Speicherinhalte der virtuellen Maschinen zwischen beiden Servern übertragen | * Bei dieser Live-Migration werden folglich die aktuelle Speicherinhalte der virtuellen Maschinen zwischen beiden Servern übertragen | ||

* Da wegen der damit verbundenen Performance-Verluste darauf verzichtet wurde, die Daten zu verschlüsseln, können die übertragenen Informationen grundsätzlich mitgelesen werden | * Da wegen der damit verbundenen Performance-Verluste darauf verzichtet wurde, die Daten zu verschlüsseln, können die übertragenen Informationen grundsätzlich mitgelesen werden | ||

* Dies gilt auch für Datenübertragungen vom Virtualisierungsserver S007 zu den angeschlossenen zentralen Speichersystemen | * Dies gilt auch für Datenübertragungen vom Virtualisierungsserver S007 zu den angeschlossenen zentralen Speichersystemen | ||

; Bei der Bewertung werden die Eintrittshäufigkeit und die möglichen Auswirkungen betrachtet | ; Bei der Bewertung werden die Eintrittshäufigkeit und die möglichen Auswirkungen betrachtet | ||

* Die '''Eintrittshäufigkeit''' wird auch ohne zusätzliche Maßnahmen als '''selten''' bewertet | * Die '''Eintrittshäufigkeit''' wird auch ohne zusätzliche Maßnahmen als '''selten''' bewertet | ||

* Diese Entscheidung wurde getroffen, weil durch eine geeignete Netzsegmentierung und Konfiguration dafür gesorgt wurde, dass die Datenübertragungen bei der Live-Migration wie auch zu den Speichersystemen in abgetrennten, von außen nicht zugänglichen Teilnetzen stattfinden, auf die nur die berechtigten und als vertrauenswürdig eingeschätzten Administratoren Zugriff haben | * Diese Entscheidung wurde getroffen, weil durch eine geeignete Netzsegmentierung und Konfiguration dafür gesorgt wurde, dass die Datenübertragungen bei der Live-Migration wie auch zu den Speichersystemen in abgetrennten, von außen nicht zugänglichen Teilnetzen stattfinden, auf die nur die berechtigten und als vertrauenswürdig eingeschätzten Administratoren Zugriff haben | ||

* Gleichwohl handelt es sich bei den übertragenen Daten um solche, bei denen Verletzungen der Vertraulichkeit beträchtliche negative Folgen haben könnten | * Gleichwohl handelt es sich bei den übertragenen Daten um solche, bei denen Verletzungen der Vertraulichkeit beträchtliche negative Folgen haben könnten | ||

* Die '''Auswirkungen''' bei Eintreten der '''Gefährdung''' werden daher als beträchtlich eingestuft | * Die '''Auswirkungen''' bei Eintreten der '''Gefährdung''' werden daher als beträchtlich eingestuft | ||

; Aus diesen Einschätzungen ergibt sich gemäß sich der festgelegten Kriterien für die Risikobewertung ein insgesamt '''mittleres Risiko''' | ; Aus diesen Einschätzungen ergibt sich gemäß sich der festgelegten Kriterien für die Risikobewertung ein insgesamt '''mittleres Risiko''' | ||

[[Image:Abb_7_08_Risikomatrix_gefuellt.png?__blob=normal&v=1Bild18.png|top|alt="Risikomatrix mit eingetragener Gefährdung. (Bild hat eine Langbeschreibung)"]] | [[Image:Abb_7_08_Risikomatrix_gefuellt.png?__blob=normal&v=1Bild18.png|top|alt="Risikomatrix mit eingetragener Gefährdung. (Bild hat eine Langbeschreibung)"]] | ||

==== Risikobewertung für die Gefährdung G 0.25 Ausfall von Geräten oder Systemen ==== | ==== Risikobewertung für die Gefährdung G 0.25 Ausfall von Geräten oder Systemen ==== | ||

; Der BSI-Standard 200-3 enthält in Kapitel 5.2 verschiedene Beispiele dafür, wie eine Risikobewertung tabellarisch dokumentiert werden kann | ; Der BSI-Standard 200-3 enthält in Kapitel 5.2 verschiedene Beispiele dafür, wie eine Risikobewertung tabellarisch dokumentiert werden kann | ||

* Da oftmals eine Vielzahl an Gefährdungen zu berücksichtigen sind, kann auf ausführliche Erläuterungen zu den vorgenommenen Bewertungen verzichtet werden | * Da oftmals eine Vielzahl an Gefährdungen zu berücksichtigen sind, kann auf ausführliche Erläuterungen zu den vorgenommenen Bewertungen verzichtet werden | ||

* Die folgende Tabelle zeigt anhand der Gefährdung G 0.25 eine hinreichende Dokumentation der Risikobewertung | * Die folgende Tabelle zeigt anhand der Gefährdung G 0.25 eine hinreichende Dokumentation der Risikobewertung | ||

==== Risikobewertung ==== | ==== Risikobewertung ==== | ||

; Virtualisierungsserver S007 | ; Virtualisierungsserver S007 | ||

{|class="wikitable options big" | |||

| Vertraulichkeit || hoch | |||

|- | |||

| Integrität || hoch | |||

|- | |||

| Verfügbarkeit || hoch | |||

|} | |||

; Gefährdung G 0.25 ''Ausfall von Geräten oder Systemen'' | ; Gefährdung G 0.25 ''Ausfall von Geräten oder Systemen'' | ||

{|class="wikitable options big" | |||

|- | |||

| Beeinträchtigte Grundwerte || Verfügbarkeit | |||

|- | |||

| Eintrittshäufigkeit ohne zusätzliche Maßnahmen || mittel | |||

|- | |||

| Auswirkungen ohne zusätzliche Maßnahmen || beträchtlich | |||

|- | |||

| Risiko ohne zusätzliche Maßnahmen || '''mittel''' | |||

|} | |||

<noinclude> | <noinclude> | ||

| Zeile 179: | Zeile 185: | ||

== Anhang == | == Anhang == | ||

=== Siehe auch === | === Siehe auch === | ||

{{Special:PrefixIndex/{{BASEPAGENAME}}}} | {{Special:PrefixIndex/{{BASEPAGENAME}}/}} | ||

=== Links === | |||

==== Weblinks ==== | |||

[[Kategorie: | [[Kategorie:BSI/200-3]] | ||

</noinclude> | </noinclude> | ||

Aktuelle Version vom 19. November 2025, 10:30 Uhr

Häufigkeit und Auswirkungen

- Häufigkeit und Auswirkungen einschätzen

Die Höhe eines Risikos ergibt sich aus der Häufigkeit einer Gefährdung und der drohenden Schadenshöhe

- Ein Risiko ist umso größer, je häufiger eine Gefährdung ist, umgekehrt sinkt es, je geringer der mögliche Schaden ist

Grundsätzlich können beide Größen sowohl quantitativ, also mit genauen Zahlenwerten, als auch qualitativ, also mit Hilfe von Kategorien zur Beschreibung der Größenordnung, bestimmt werden

- Erfahrungsgemäß sind jedoch hinreichend verlässliche quantitative Angaben, insbesondere zur Häufigkeit von Schadensereignissen im Bereich der Informationssicherheit, so gut wie nicht vorhanden und auch dort, wo es verlässliche Statistiken gibt, sind daraus abgeleitete exakte Prognosen auf zukünftige Ereignisse problematisch, wenn nicht gar unmöglich

- Daher empfiehlt sich ähnlich wie bei der Schutzbedarfsfeststellung ein qualitativer Ansatz mit einer begrenzten Anzahl an Kategorien

Die Anzahl der Kategorien, mit denen Sie Eintrittshäufigkeit und Schadenshöhe beschreiben, und deren Definition sollten auf die konkreten Gegebenheiten Ihrer Institution angepasst sein

- Im Allgemeinen genügen maximal fünf Stufen zur Abgrenzung von Häufigkeiten und Auswirkungen

- Wenn bei Ihnen ein übergeordnetes Risikomanagement bereits eingeführt ist, empfiehlt es sich zudem, Informationssicherheitsrisiken in Übereinstimmung mit den dort verwendeten Systemen zur Bewertung und Klassifikation von Risiken zu verwenden

Nachfolgend als Beispiel ein Vorschlag aus dem -Standard 200-3 für ein mögliches vierstufiges Klassifikationsschema zur Bewertung von Eintrittshäufigkeiten

- Klassifikation von Häufigkeiten

| Eintrittshäufigkeit | Beschreibung |

|---|---|

| selten | Das Ereignis könnte nach heutigem Kenntnisstand höchstens alle fünf Jahre auftreten |

| mittel | Das Ereignis tritt einmal alle fünf Jahre bis einmal im Jahr ein |

| häufig | Das Ereignis tritt einmal im Jahr bis einmal pro Monat ein |

| Sehr häufig | Das Ereignis tritt mehrmals im Monat ein |

Auch für die Klassifikation möglicher Schadensauswirkungen enthält der -Standard als Beispiel ein vierstufiges Klassifikationsschema

- Klassifikation von Schadensauswirkungen

| Schadenshöhe | Schadensauswirkungen |

|---|---|

| vernachlässigbar | Die Schadensauswirkungen sind gering und können vernachlässigt werden |

| begrenzt | Die Schadensauswirkungen sind begrenzt und überschaubar |

| beträchtlich | Die Schadensauswirkungen können beträchtlich sein |

| existenzbedrohend | Die Schadensauswirkungen können ein existenziell bedrohliches, katastrophales Ausmaß annehmen |

Berücksichtigen Sie bei der Definition der Kategorien zur Bewertung der Auswirkungen einer Gefährdung auch die bei Ihnen vorgenommene Definition der Schutzbedarfskategorien

- Beide Systeme sollten in einer Institution zueinander passend definiert werden

Risikobewertung und Risikobehandlung

Nachdem Sie die Eintrittshäufigkeiten und Schadensauswirkungen einer Gefährdung eingeschätzt haben, können Sie das aus beiden Faktoren resultierende Risiko bewerten

- Es ist auch hierfür zweckmäßig, eine nicht zu große Anzahl an Kategorien zu verwenden, drei bis fünf sind üblich, oft werden auch nur zwei Kategorien verwendet

- Der -Standard 200-3 enthält ein Beispiel mit vier Stufen, das Sie an die Gegebenheiten und Erfordernisse Ihrer Institution anpassen können

Risikoklassifikation

| Risikokategorie | Definition |

|---|---|

| gering | Die bereits umgesetzten oder zumindest im Sicherheitskonzept vorgesehenen Maßnahmen bieten einen ausreichenden Schutz |

| mittel | Die bereits umgesetzten oder zumindest im Sicherheitskonzept vorgesehenen Maßnahmen reichen möglicherweise nicht aus |

| hoch | Die bereits umgesetzten oder zumindest im Sicherheitskonzept vorgesehenen Sicherheitsmaßnahmen bieten keinen ausreichenden Schutz vor der jeweiligen Gefährdung. Das Risiko kann mit einer großen Wahrscheinlichkeit nicht akzeptiert werden |

| sehr hoch | Die bereits umgesetzten oder zumindest im Sicherheitskonzept vorgesehenen Sicherheitsmaßnahmen bieten keinen ausreichenden Schutz vor der jeweiligen Gefährdung. Das Risiko kann mit einer sehr großen Wahrscheinlichkeit nicht akzeptiert werden |

Risikomatrix

Zur Darstellung von Eintrittshäufigkeiten, Schadensauswirkungen und Risiken ist eine Risikomatrix ein gebräuchliches und sehr anschauliches Instrument

- Auch hierzu enthält der BSI-Standard 200-3 einen Vorschlag, den Sie an die Festlegungen Ihrer Institution zur Risikobewertung anpassen können

Die Risikobewertung nehmen Sie vor, um begründete Entscheidungen zum Umgang mit möglichen Gefährdungen treffen zu können

- Eine solche Entscheidung kann sein, durch zusätzliche Maßnahmen die Eintrittshäufigkeit und/oder die Auswirkungen einer Gefährdung zu verringern

- Mithilfe der Risikomatrix können Sie auch verdeutlichen, wie sich die Umsetzung solcher Maßnahmen auf ein Risiko auswirken würde

- Beispiel

- Risikomanagementsystem

- Erstellung der Gefährdungsübersicht

Ermittlung zusätzlicher Gefährdungen

- Quellen

- BSI-Gefährdungskataloge

- Produktdokumentation

- Publikationen über Schwachstellen im Internet

- Auch Schwächen eingesetzter Komponenten und Protokolle

- Anfrage bei Herstellern

- Fachliteratur

- Bewertungskriterien (beispielsweise Common Criteria)

- eigene Bedrohungsanalysen

- Weitere Informationsquellen

- Security Mailing List Archive: seclists.org

- 47. Elementargefährdung

G 0.47 Schädliche Seiteneffekte IT-gestützter Angriffe

- Von Tätern nicht beabsichtigt Auswirkungen

- nicht die unmittelbar angegriffenen Zielobjekte betreffen oder

- unbeteiligte Dritte schädigen

Beispiele

- Für DDoS-Angriffe als Bots missbrauchte IT-Systeme

- (IoT-) Geräte, die als ein Einfallstor in Netze missbraucht werden

- Ransomware-Angriffe auf IT-Systeme Kritischer Infrastrukturen

Lösungsansätze

- Die Bewertung des Risikos erfolgt durch den populären Matrix-Ansatz anhand weniger Stufen

- Wenn das Risiko nicht akzeptabel ist, werden Maßnahmen zur Senkung, Vermeidung oder Übertragung des Risikos in Betracht gezogen

- Im Sinne einer Was-Wäre-Wenn-Analyse wird dann in der Risiko-Matrix "eingezeichnet", wie sich das Risiko bei Umsetzung der jeweiligen Maßnahme ändern würde

- Dadurch wird automatisch auch das Restrisiko dokumentiert

- Restrisiko muss der Leitung zur Zustimmung vorgelegt werden (Risikoakzeptanz)

Bewertungsverfahren

Beispiel

- Als Beispiel für die Risikobewertung werden zwei Gefährdungen für den Virtualisierungsserver S007 bei der RECPLAST betrachtet

- Die Risiken werden mit Hilfe der zuvor beschriebenen Kategorien für Häufigkeiten, Auswirkungen und resultierendem Risiko bewertet

Risikobewertung für die Gefährdung G 0.15 Abhören

- Das Risiko besteht, weil zu Wartungszwecken die auf dem Server S007 betriebenen virtuellen Maschinen von Zeit zu Zeit auf einen zweiten Virtualisierungsserver verschoben werden

- Bei dieser Live-Migration werden folglich die aktuelle Speicherinhalte der virtuellen Maschinen zwischen beiden Servern übertragen

- Da wegen der damit verbundenen Performance-Verluste darauf verzichtet wurde, die Daten zu verschlüsseln, können die übertragenen Informationen grundsätzlich mitgelesen werden

- Dies gilt auch für Datenübertragungen vom Virtualisierungsserver S007 zu den angeschlossenen zentralen Speichersystemen

- Bei der Bewertung werden die Eintrittshäufigkeit und die möglichen Auswirkungen betrachtet

- Die Eintrittshäufigkeit wird auch ohne zusätzliche Maßnahmen als selten bewertet

- Diese Entscheidung wurde getroffen, weil durch eine geeignete Netzsegmentierung und Konfiguration dafür gesorgt wurde, dass die Datenübertragungen bei der Live-Migration wie auch zu den Speichersystemen in abgetrennten, von außen nicht zugänglichen Teilnetzen stattfinden, auf die nur die berechtigten und als vertrauenswürdig eingeschätzten Administratoren Zugriff haben

- Gleichwohl handelt es sich bei den übertragenen Daten um solche, bei denen Verletzungen der Vertraulichkeit beträchtliche negative Folgen haben könnten

- Die Auswirkungen bei Eintreten der Gefährdung werden daher als beträchtlich eingestuft

- Aus diesen Einschätzungen ergibt sich gemäß sich der festgelegten Kriterien für die Risikobewertung ein insgesamt mittleres Risiko

"Risikomatrix mit eingetragener Gefährdung. (Bild hat eine Langbeschreibung)"

Risikobewertung für die Gefährdung G 0.25 Ausfall von Geräten oder Systemen

- Der BSI-Standard 200-3 enthält in Kapitel 5.2 verschiedene Beispiele dafür, wie eine Risikobewertung tabellarisch dokumentiert werden kann

- Da oftmals eine Vielzahl an Gefährdungen zu berücksichtigen sind, kann auf ausführliche Erläuterungen zu den vorgenommenen Bewertungen verzichtet werden

- Die folgende Tabelle zeigt anhand der Gefährdung G 0.25 eine hinreichende Dokumentation der Risikobewertung

Risikobewertung

- Virtualisierungsserver S007

| Vertraulichkeit | hoch |

| Integrität | hoch |

| Verfügbarkeit | hoch |

- Gefährdung G 0.25 Ausfall von Geräten oder Systemen

| Beeinträchtigte Grundwerte | Verfügbarkeit |

| Eintrittshäufigkeit ohne zusätzliche Maßnahmen | mittel |

| Auswirkungen ohne zusätzliche Maßnahmen | beträchtlich |

| Risiko ohne zusätzliche Maßnahmen | mittel |