|

|

| (100 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) |

| Zeile 1: |

Zeile 1: |

| '''Normen und Standards im Überblick''' | | '''ISMS/Standard''' - Standards zur [[Informationssicherheit]] |

| | |

| == Beschreibung == | | == Beschreibung == |

| === Nutzen von Standards === | | Normen und Standards im Überblick |

| {| class="wikitable options" | | |

| | ; Gründe für Standards |

| | Aufwand für die Sicherung von IT-Ressourcen kann sehr hoch sein |

| | * Traditionell |

| | ** wird zuerst eine Analyse der vorhandenen schützenswerten Objekte (Assets) und eine Risiko-/Bedrohungsanalyse durchgeführt |

| | * Danach |

| | ** werden die notwendigen Sicherheitsmaßnahmen ausgewählt |

| | ** die zum Schutz der jeweiligen Assets für nötig erachtet werden |

| | |

| | Um den Zeit- und Arbeitsaufwand für die Sicherung reduzieren |

| | * zu können und unternommene Sicherheitsbemühungen besser vergleichen zu können, werden in der Praxis oft Kriterienkataloge angewandt, die den Sicherheitsverantwortlichen bei seiner Arbeit unterstützen |

| | * Die verschiedenen Kriterienwerke haben aber eine unterschiedliche Auslegung bezüglich der Anwendung, der verwendeten Methoden und der betrachteten Problemstellungen |

| | |

| | === Normen und Standards === |

| | ; [[ISO/27000]] |

| | In der Praxis orientiert sich die Informationssicherheit im Rahmen des [[IT-Sicherheitsmanagement]]s an der [[ISO/IEC-27000]]-Reihe |

| | * Im deutschsprachigen Raum ist ein Vorgehen nach [[IT-Grundschutz]] verbreitet |

| | * Im Bereich der [[Evaluierung]] und [[Zertifizierung]] von IT-Produkten und -systemen findet die Norm [[ISO/IEC 15408]] ([[Common Criteria for Information Technology Security Evaluation|Common Criteria]]) häufig Anwendung |

| | * Die Normenreihe [[IEC 62443]] befasst sich mit der Informationssicherheit von "Industrial Automation and Control Systems" (IACS) und verfolgt dabei einen ganzheitlichen Ansatz für Betreiber, Integratoren und Hersteller |

| | |

| | === Nutzen von Sicherheitsstandards === |

| | {| class="wikitable options big" |

| |- | | |- |

| ! Option !! Beschreibung | | ! Option !! Beschreibung |

| |- | | |- |

| | Kostensenkung || | | | Kostensenkung || |

| * Praxiserprobte Vorgehensmodelle | | * Praxiserprobte Vorgehensmodelle |

| * Methodische Vereinheitlichung | | * Methodische Vereinheitlichung |

| Zeile 18: |

Zeile 40: |

| * Verbesserung des Sicherheitsniveaus durch die Notwendigkeit der zyklischen Bewertung | | * Verbesserung des Sicherheitsniveaus durch die Notwendigkeit der zyklischen Bewertung |

| |- | | |- |

| | Wettbewerbsvorteile || | | | Wettbewerbsvorteile || |

| * Zertifizierung des Unternehmens sowie von Produkten | | * Zertifizierung des Unternehmens sowie von Produkten |

| * Nachweisfähigkeit bei öffentlichen und privatwirtschaftlichen Vergabeverfahren | | * Nachweisfähigkeit bei öffentlichen und privatwirtschaftlichen Vergabeverfahren |

| * Verbesserung des Unternehmensimage | | * Verbesserung des Unternehmensimage |

| | |- |

| | | Rechtssicherheit || |

| * Stärkung der Rechtssicherheit | | * Stärkung der Rechtssicherheit |

| |} | | |} |

|

| |

|

| | === Zweck und Struktur relevanter Normen und Richtlinien === |

| === Arten von Normen und Standards === | | === Arten von Normen und Standards === |

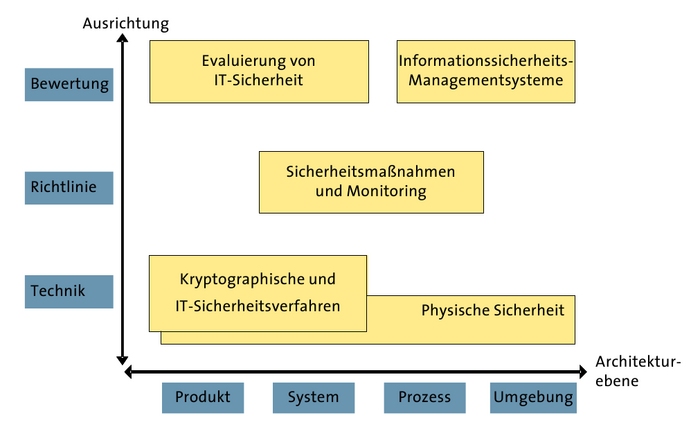

| [[File:img-005-001.png|600px]] | | ; Standards zur Informationssicherheit im Überblick |

| | | [[File:img-005-001.png|700px]] |

|

| |

|

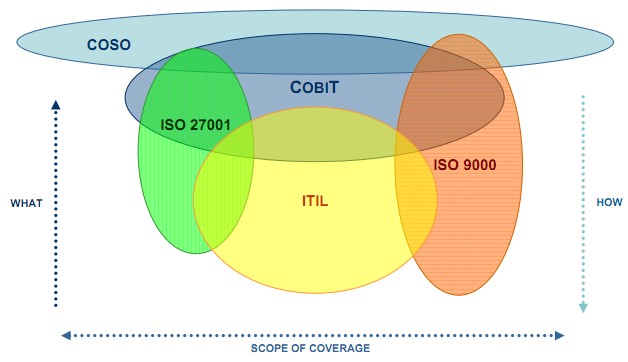

| [[File:img-039-046.jpg|600px]] | | [[File:img-039-046.jpg|700px]] |

|

| |

|

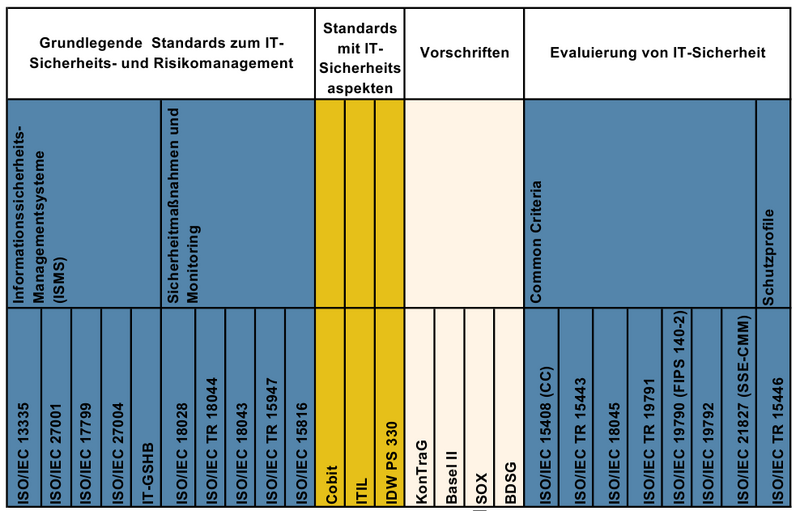

| === Beispiele für Normen und Standards === | | === Beispiele === |

| [[File:img-006-002.png|600px]]

| | ; Beispiele für Normen und Standards |

| | | Kriterienwerke |

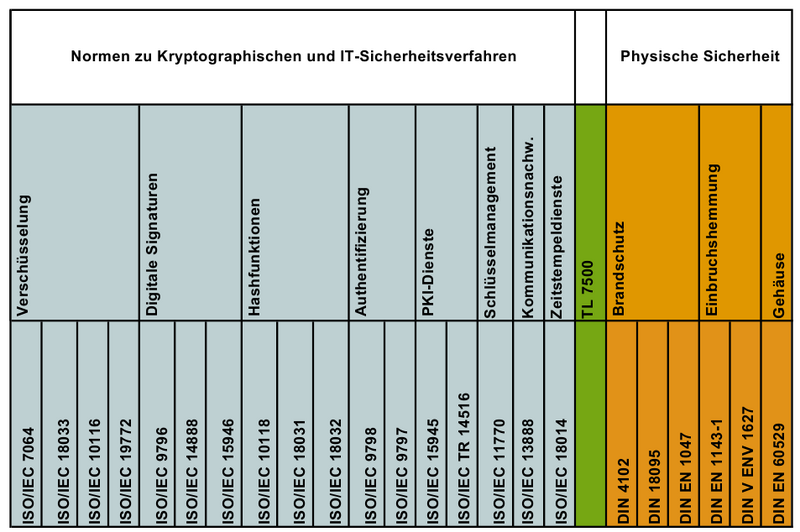

| [[File:img-007-003.png|600px]]

| | {| class="wikitable options big" |

| | |

| === Verbindlichkeit ===

| |

| {{:Modalverben}}

| |

| | |

| == ISO/IEC Standards ==

| |

| {{:ISO/27000}}

| |

| | |

| == BSI-Standards ==

| |

| {{:BSI/Standard}}

| |

| | |

| == Weitere Normen und Standards ==

| |

| {| class="wikitable options" | |

| |- | | |- |

| ! Standard !! Beschreibung | | ! Standard !! Beschreibung |

| |- | | |- |

| | [[Common Criteria]] || | | | [[IT-Grundschutz/Kompendium]]n || |

| | |- |

| | | [[BSI]] || |

| | |- |

| | | [[ISO/IEC 13335]] || |

| | |- |

| | | [[ISO/IEC 19790]] || |

| | |- |

| | | [[ISO/27000]] || |

| |- | | |- |

| | [[ISIS12]] || | | | [[Common Criteria/ITSEC/ISO/IEC 15408]] || |

| |- | | |- |

| | [[COBIT]] || | | | [[COBIT]] || |

| |-

| |

| | [[COSO]] ||

| |

| |- | | |- |

| | [[ITIL]] || | | | [[ITIL]] || |

| |}

| |

|

| |

| <noinclude>

| |

|

| |

| == Anhang ==

| |

| === Siehe auch ===

| |

| {{Special:PrefixIndex/{{BASEPAGENAME}}}}

| |

| ==== Links ====

| |

| ===== Weblinks =====

| |

|

| |

| [[Kategorie:BSI/Standard]]

| |

| [[Kategorie:Informationssicherheit/Standard]]

| |

|

| |

| = TMP =

| |

| '''topic''' kurze Beschreibung

| |

| == Beschreibung ==

| |

| Der Aufwand für die Sicherung der IT-Ressourcen in einem Unternehmen kann mitunter sehr hoch sein, da traditionellerweise zuerst eine Analyse der vorhandenen schützenswerten Objekte (Assets) und eine Risiko- und Bedrohungsanalyse erfolgen muss.

| |

| * Danach werden die notwendigen Sicherheitsmaßnahmen ausgewählt, die zum Schutz der jeweiligen Assets für nötig erachtet werden.

| |

| * Um den Zeit- und Arbeitsaufwand für die Sicherung reduzieren zu können und unternommene Sicherheitsbemühungen besser vergleichen zu können, werden in der Praxis oft Kriterienkataloge angewandt, die den Sicherheitsverantwortlichen bei seiner Arbeit unterstützen.

| |

| * Die verschiedenen Kriterienwerke haben aber eine unterschiedliche Auslegung bezüglich der Anwendung, der verwendeten Methoden und der betrachteten Problemstellungen.

| |

|

| |

| ; Wichtige Kriterienwerke

| |

| * IT-Grundschutz-Kompendium

| |

| * BSI-Standard 200

| |

| * ISO/IEC 13335

| |

| * ISO/IEC 19790

| |

| * ISO/IEC 2700X

| |

| * Common Criteria/ITSEC/ISO/IEC 15408

| |

| * ISO 9000

| |

| * COBIT

| |

| * ITIL

| |

| * DIN EN 50600

| |

|

| |

| == Standards zur Informationssicherheit im Überblick ==

| |

| === Zweck und Struktur relevanter Normen und Richtlinien ===

| |

|

| |

| == IT-Grundschutz-Kompendium ==

| |

| Das IT-Grundschutz-Kompendium hat als Ziel, durch personelle, technische, organisatorische und infrastrukturelle Maßnahmen ein Standard-Sicherheitsniveau herzustellen, das auch für Bereiche mit höheren Sicherheitsansprüchen ausbaufähig ist.

| |

| * Das IT-Grundschutz-Kompendium löst seit Oktober 2017 als Nachfolger den IT-Grundschutz-Katalog ab.

| |

| * Die aktuelle Version ist die Edition 2021.

| |

|

| |

| Der IT-Grundschutz besteht aus einigen Prozess-Bausteinen, Methodiken und Hilfsmitteln, die folgende Bereiche abdecken:

| |

|

| |

| Übergreifende Funktionen, Infrastruktur, IT-Systeme, Netze und Anwendungen, Sicherheitsmanagement (ISMS)

| |

| Einfluss von höherer Gewalt, Mängel in der Organisation, menschliches Versagen, technische Mängel, Detektion und Reaktion Maßnahmen bezogen auf die Infrastruktur, die Organisation, das Personal, die Hard- und Software, die Kommunikation, die Vorsorge im Notfall Formulare, Mustervorlagen, Checklisten, IT-Grundschutzprofile und weitere Informationen

| |

|

| |

| Für die effiziente Nutzung des IT-Grundschutzkompendiums stehen diverse Tools zur Verfügung

| |

| * https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/Grundschutz/IT-Grundschutz-Kompendium/Alternative-IT-Grundschutztools/alternative-it-grundschutztools_node.html

| |

|

| |

| == Branchenspezifische Sicherheitsstandards ==

| |

| === IT-Grundschutz-Profile ===

| |

|

| |

| == Weitere Kriterienwerke zur IT-Sicherheit ==

| |

| === BSI-Standards ===

| |

| {| class="wikitable sortable"

| |

| |- | | |- |

| ! Standard !! Beschreibung

| | | [[DIN EN 50600]] || |

| | |- |

| | | [[Common Criteria]] || |

| | |- |

| | | [[ISIS12]] || |

| |- | | |- |

| | 200-1 || Managementsysteme für Informationssicherheit (ISMS) | | | [[COSO]] || |

| |- | | |- |

| | 200-2 || IT-Grundschutz-Vorgehensweise | | | [[ITIL]] || [[IT_Infrastructure_Libary]] |

| |- | | |- |

| | 200-3 || Risikoanalyse auf der Basis von IT-Grundschutz | | | [[ISO/IEC 13335]] || |

| |- | | |- |

| | 200-4 || Notfallmanagement | | | [[ISO/IEC 9000]] || |

| |} | | |} |

|

| |

|

| Diese Standards beinhalten grundlegende Methoden und Maßnahmen zur IT-Sicherheit

| | [[File:img-006-002.png|800px]] |

| * Herausgegeben vom Bundesamt für Sicherheit in der Informationstechnik (BSI)

| |

| * Kompatible zu den OSI-Standards ISO 2700x

| |

| * Das IT-Grundschutz-Kompendium basiert auf diesen Standards.

| |

| * Durch die Möglichkeit, diese Standards zu zitieren, wird auch in methodischer Hinsicht eine Vereinheitlichung der IT-Sicherheitsbegriffe erzielt.

| |

|

| |

|

| === ISO/IEC 13335 ===

| | [[File:img-007-003.png|800px]] |

| ISO/IEC 13335 besteht aus fünf technischen Berichten.

| |

| * Diese geben Hinweise zum IT-Sicherheits-management, ohne eine bestimmte Lösung zu erzwingen.

| |

| Die Normdokumente befassen sich mit folgenden Themenbereichen:

| |

| # Konzepte und Modelle der IT-Sicherheit

| |

| # Managen und Planen von IT-Sicherheit

| |

| # Techniken für das Management von IT-Sicherheit Grundbegriffe der IT-Sicherheit Bedrohungen, Risiken, Schwachstellen Notfallvorsorge, Risikoanalyse, Sensibilisierung Gestaltung von IT-Sicherheitsprozessen Integration in bestehende Unternehmensprozesse IT-Sicherheitsorganisationen Sicherheitsprozesse verfeinern Methoden und Techniken für Sicherheitsprozesse

| |

| # Auswahl von Sicherheitsmaßnahmen

| |

| # Management Guide für Netzwerksicherheit

| |

|

| |

|

| Schutzmaßnahmen gegen Bedrohungen Kommunikationssicherheit Netzwerktypen und Organisationen Business Continuity ISO/IEC 19790 (FIPS 140-2)

| | === Verbindlichkeit === |

| | {{:Modalverben}} |

|

| |

|

| Dieser Standard beschäftigt sich mit den Anforderungen an Kryptografiemodule.

| | <noinclude> |

| * Der vom NIST (National Institute of Standards and Technology) herausgegebene „Federal Information Processing Standard 140“ befasst sich in der Version 2 mit der Überprüfung und Validierung von kryptografischen Modulen auf Hardware- und Softwarebasis.

| |

| * FIPS 140-2 ist im Standard ISO/IEC 19790 (Security requirements for cryptographic modules) aufgegangen.

| |

|

| |

|

| === ISO/IEC 2700X === | | == Anhang == |

| ISO/IEC 2700X ist eine Familie internationaler Standards, die u.a. auf der nicht mehr gültigen ISO 17799 und dem British Standard BS 7799 aufbaut.

| | === Siehe auch === |

| | | {{Special:PrefixIndex/{{BASEPAGENAME}}/}} |

| Darin werden über 20 Normen definiert, in denen u. a. dem Anwender in einem Kriterienkatalog Best-Practice-Lösungen für die Informationssicherheit unter Berücksichtigung folgender Aspekte bereitgestellt werden:

| | ---- |

| | | * [[Branchenspezifische Sicherheitsstandards]] |

| Regeln und Richtlinien zur Informationssicherheit Organisation von Sicherheitsmaßnahmen und Managementprozessen Personelle Sicherheit Asset-Management Physikalische Sicherheit und Zugangsdienste Zugriffskontrolle (Access Control)

| | * [[IT-Grundschutz-Profile]] |

| Umgang mit sicherheitstechnischen Vorfällen Systementwicklung und deren Wartung Planung einer Notfallvorsorge Einhaltung gesetzlicher Vorgaben und Überprüfung durch Audits

| | * [[DIN/50600]] |

| | | * [[Security_Policy]] |

| === Common Criteria/ITSEC/ISO/IEC 15408 ===

| | * [[IT-Sicherheitsbeauftragte]] |

| Die Common Criteria for Information Technology Security Evaluation (CC) fügen die in unterschiedlichen Wirtschaftszonen entstandenen Standards zueinander.

| |

| * Wie die ITSEC für Europa geben sie ein einheitliches Prüfverfahren vor, mit dem sicherheitsrelevante Aspekte von Hard- und Software so geprüft werden können, dass nachvollziehbare und vergleichbare Ergebnisse erzielt werden.

| |

| * Durch die Entwicklung des ISO/IEC 15408 sind die CC ein international anerkannter Standard.

| |

| | |

| Dieser besteht aus drei Teilen:

| |

| # Einführung und allgemeines Modell (Introduction and general model)

| |

| # Funktionale Sicherheitsanforderungen (Security functional requirements)

| |

| # Anforderungen an die Vertrauenswürdigkeit (Security assurance requirements)

| |

| | |

| IT-Produkte und IT-Systeme können nach dem Standard, auch unter dem Namen „Common Criteria (CC)“ bekannt, zertifiziert werden.

| |

| * Im Rahmen der Zertifizierung wird die Sicherheit durch eine unabhängige Instanz (Prüfstellen, Zertifizierungsstellen und die nationalen Behörden) überprüft.

| |

| | |

| === EN ISO-9000-Normenreihe ===

| |

| Die ISO-9000-Normreihe ist kein IT-Sicherheitsstandard, sondern definiert ein Prüfverfahren für Qualitätsmanagementsysteme.

| |

| * Da ein Qualitätsmanagementsystem gute Voraussetzungen für ein hohes Sicherheitsniveau bietet, ist die Nennung von ISO 9000 in diesem Zusammenhang durchaus angemessen.

| |

| Die Eigenschaften des Qualitätsmanagementsystems müssen dokumentiert und sowohl durch interne als auch externe Stellen nachvollziehbar sein.

| |

| In diesem Rahmen wird auch überprüft, ob die EDV-Ausstattung und -Organisation dem Unternehmenszweck angemessen sind.

| |

| | |

| === COBIT ===

| |

| COBIT - Control Objectives for Information and Related Technology ist ein internationales Framework, das die Aufgaben der IT in Prozesse und Kontrollziele aufgliedert.

| |

| * Primär geht es hierbei aber nicht darum, wie etwas umzusetzen ist, sondern was umzusetzen ist.

| |

| * Es werden also Ergebnisse und nicht Wege zum Ziel beschrieben.

| |

| Von einem Werkzeug, das früher nur von Auditoren eingesetzt wurde, hat es sich zu einem Werkzeug entwickelt, das nun dazu dienen kann, die Informationstechnologie einer Firma aus Unternehmenssicht zu steuern.

| |

| * Es wird auch benutzt, um die Einhaltung gesetzlicher Anforderungen an das Unternehmen modellieren zu können.

| |

| Prinzipiell wird hierbei ein „Top-Down“-Ansatz verfolgt, d. h. ausgehend von den Unternehmenszielen werden Ziele der IT-Infrastruktur abgeleitet und daraus wiederum alle Kriterien der IT beeinflusst.

| |

| | |

| === ITIL ===

| |

| Auch die ITIL (IT Infrastructure Library) ist kein IT-Sicherheitsstandard.

| |

| * In ihr werden Regeln und Definitionen für den Betrieb einer gesamten IT-Infrastruktur (IT Service Management – ITSM) anhand von sogenannten Best Practices vorgegeben.

| |

| * Im Grundansatz beschreibt die ITIL darin einen ITSM-Lifecycle (Lebenszyklus).

| |

| * In einem Regelkreis wird die kontinuierliche Verbesserung der Prozesse, der Organisation und der entsprechenden Werkzeuge und somit der gesamten IT-Infrastruktur beschrieben.

| |

| Dabei gliedert sich die ITIL V3 in fünf Bücher, die gleichzeitig die fünf Lebensphasen des ITSM-Lebenszyklus darstellen:

| |

| # Service Strategy (Servicestrategie)

| |

| # Service Design (Serviceentwurf)

| |

| # Service Transition (Serviceüberführung)

| |

| # Service Operation (Servicebetrieb)

| |

| # Continual Service Improvement (Kontinuierliche Serviceverbesserung)

| |

| | |

| Mit der Einführung von ITIL V4 (Februar 2019) wird ein vollständiger Paradigmenwechsel vollzogen.

| |

| * Aber keine Angst: ITIL V3 behält weiterhin seine Gültigkeit.

| |

| * In ITIL V4 werden keine spezifischen Prozesse mehr definiert.

| |

| * Es verfolgt einen neuen, ganzheitlichen Ansatz und bildet das Service-Management von der Nachfrage bis zur Wertschöpfung als zentrales Element ab.

| |

| * Es besteht nun aus den Komponenten Vier-Dimensionen-Modell (ganzheitlicher Ansatz der Wertschöpfungskette) und Service-Werte-System.

| |

| * Letzteres besteht aus den Teilkomponenten Leitprinzipien, Governance, Service-Wertschöpfungskette und kontinuierliche Verbesserung. | |

| *Jegliche Tätigkeit im IT-Umfeld kann so mithilfe eines standardisierten Vorgehens angegangen werden. | |

| | |

| * Das betrifft selbstverständlich auch den IT-Sicherheitsprozess.

| |

| | |

| == Zielgruppen ==

| |

| Die vorgestellten Kriterienwerke haben eine unterschiedliche Zielsetzung und sind daher eher für den Einsatz in bestimmten Zielgruppen geeignet.

| |

| | |

| Obwohl einzelne Kriterienwerke durchaus auch als Hilfsmittel für andere Anwendungsbereiche nützlich sein können, liegt die Priorität der Anwendung einzelner Werke in folgenden Bereichen:

| |

| | |

| IT-Grundschutz- | |

| BSI

| |

| ISO TR

| |

| ISO

| |

| ISO

| |

| Common

| |

| ISO COBIT

| |

| ITIL Kompendium

| |

| 200

| |

| 13335

| |

| 19790

| |

| 2700X

| |

| Criteria

| |

| 9000

| |

| U n Hardware-Hersteller

| |

| ×

| |

| ×

| |

| ×

| |

| ter n e Software-Hersteller

| |

| ×

| |

| ×

| |

| ×

| |

| ×

| |

| ×

| |

| hme n Server-Betreiber

| |

| ×

| |

| ×

| |

| ×

| |

| ×

| |

| ×

| |

| ×

| |

| ska t e Netzprovider

| |

| ×

| |

| ×

| |

| ×

| |

| ×

| |

| ×

| |

| ×

| |

| gor i e

| |

| Content-Provider

| |

| ×

| |

| ×

| |

| ×

| |

| ×

| |

| ×

| |

| ×

| |

| Unternehmen

| |

| ×

| |

| ×

| |

| ×

| |

| ×

| |

| (als Kunde)

| |

| P e r IT-Leitung

| |

| ×

| |

| ×

| |

| ×

| |

| ×

| |

| ×

| |

| ×

| |

| son a l Administrator

| |

| ×

| |

| ×

| |

| x rol l e

| |

| IT-Sicherheits-/ Daten-

| |

| ×

| |

| ×

| |

| ×

| |

| ×

| |

| ×

| |

| ×

| |

| ×

| |

| schutzbeauftragter Management

| |

| ×

| |

| ×

| |

| ×

| |

| ×

| |

| ×

| |

| Projektmanager

| |

| ×

| |

| ×

| |

| ×

| |

| ×

| |

| ×

| |

| ×

| |

| ×

| |

| x

| |

| × = Hauptzielgruppe

| |

| | |

| == DIN EN 50600 ==

| |

| {{:DIN/50600}}

| |

| | |

| == Security Policy ==

| |

| siehe [[Security_Policy]]

| |

| | |

| == Aufgaben eines IT-Sicherheitsbeauftragten ==

| |

| siehe [[IT-Sicherheitsbeauftragte]]

| |

|

| |

|

| === Weblinks === | | === Links === |

| # http://www.kompass-sicherheitsstandards.de/ | | ==== Weblinks ==== |

| | # https://www.kompass-sicherheitsstandards.de/ |

|

| |

|

| [[Kategorie:Informationssicherheit/Standard]] | | [[Kategorie:ISMS/Standard]] |

|

| |

|

| </noinclude> | | </noinclude> |