ISMS/Standard: Unterschied zwischen den Versionen

Erscheinungsbild

K Textersetzung - „http://“ durch „https://“ |

|||

| (56 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

''' | '''ISMS/Standard''' - Standards zur [[Informationssicherheit]] | ||

== Beschreibung == | == Beschreibung == | ||

Normen und Standards im Überblick | |||

; Gründe für Standards | |||

Aufwand für die Sicherung von IT-Ressourcen kann sehr hoch sein | |||

* Traditionell | |||

** wird zuerst eine Analyse der vorhandenen schützenswerten Objekte (Assets) und eine Risiko-/Bedrohungsanalyse durchgeführt | |||

* Danach | |||

** werden die notwendigen Sicherheitsmaßnahmen ausgewählt | |||

** die zum Schutz der jeweiligen Assets für nötig erachtet werden | |||

Um den Zeit- und Arbeitsaufwand für die Sicherung reduzieren | |||

* zu können und unternommene Sicherheitsbemühungen besser vergleichen zu können, werden in der Praxis oft Kriterienkataloge angewandt, die den Sicherheitsverantwortlichen bei seiner Arbeit unterstützen | |||

* Die verschiedenen Kriterienwerke haben aber eine unterschiedliche Auslegung bezüglich der Anwendung, der verwendeten Methoden und der betrachteten Problemstellungen | |||

* Danach werden die notwendigen Sicherheitsmaßnahmen ausgewählt | |||

* Die verschiedenen Kriterienwerke haben aber eine unterschiedliche Auslegung bezüglich der Anwendung, der verwendeten Methoden und der betrachteten Problemstellungen | |||

=== Normen und Standards === | |||

; [[ISO/27000]] | |||

In der Praxis orientiert sich die Informationssicherheit im Rahmen des [[IT-Sicherheitsmanagement]]s an der [[ISO/IEC-27000]]-Reihe | |||

* Im deutschsprachigen Raum ist ein Vorgehen nach [[IT-Grundschutz]] verbreitet | |||

* Im Bereich der [[Evaluierung]] und [[Zertifizierung]] von IT-Produkten und -systemen findet die Norm [[ISO/IEC 15408]] ([[Common Criteria for Information Technology Security Evaluation|Common Criteria]]) häufig Anwendung | |||

* Die Normenreihe [[IEC 62443]] befasst sich mit der Informationssicherheit von "Industrial Automation and Control Systems" (IACS) und verfolgt dabei einen ganzheitlichen Ansatz für Betreiber, Integratoren und Hersteller | |||

=== Nutzen von | === Nutzen von Sicherheitsstandards === | ||

{| class="wikitable options big" | {| class="wikitable options big" | ||

|- | |- | ||

! Option !! Beschreibung | ! Option !! Beschreibung | ||

|- | |- | ||

| Kostensenkung || | | Kostensenkung || | ||

* Praxiserprobte Vorgehensmodelle | * Praxiserprobte Vorgehensmodelle | ||

* Methodische Vereinheitlichung | * Methodische Vereinheitlichung | ||

| Zeile 50: | Zeile 40: | ||

* Verbesserung des Sicherheitsniveaus durch die Notwendigkeit der zyklischen Bewertung | * Verbesserung des Sicherheitsniveaus durch die Notwendigkeit der zyklischen Bewertung | ||

|- | |- | ||

| Wettbewerbsvorteile || | | Wettbewerbsvorteile || | ||

* Zertifizierung des Unternehmens sowie von Produkten | * Zertifizierung des Unternehmens sowie von Produkten | ||

* Nachweisfähigkeit bei öffentlichen und privatwirtschaftlichen Vergabeverfahren | * Nachweisfähigkeit bei öffentlichen und privatwirtschaftlichen Vergabeverfahren | ||

* Verbesserung des Unternehmensimage | * Verbesserung des Unternehmensimage | ||

|- | |||

| Rechtssicherheit || | |||

* Stärkung der Rechtssicherheit | * Stärkung der Rechtssicherheit | ||

|} | |} | ||

=== Zweck und Struktur relevanter Normen und Richtlinien === | |||

=== Arten von Normen und Standards === | === Arten von Normen und Standards === | ||

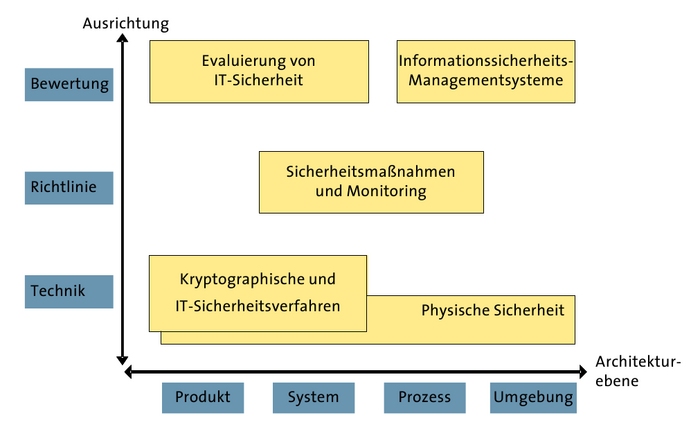

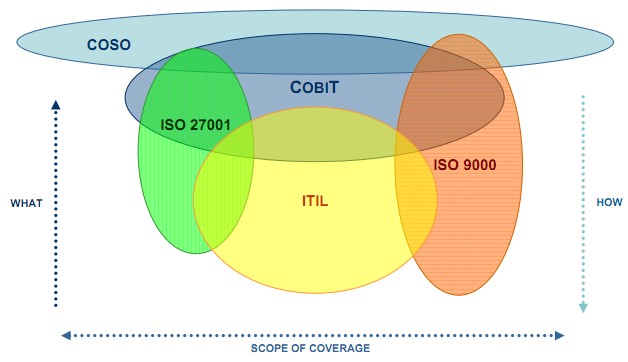

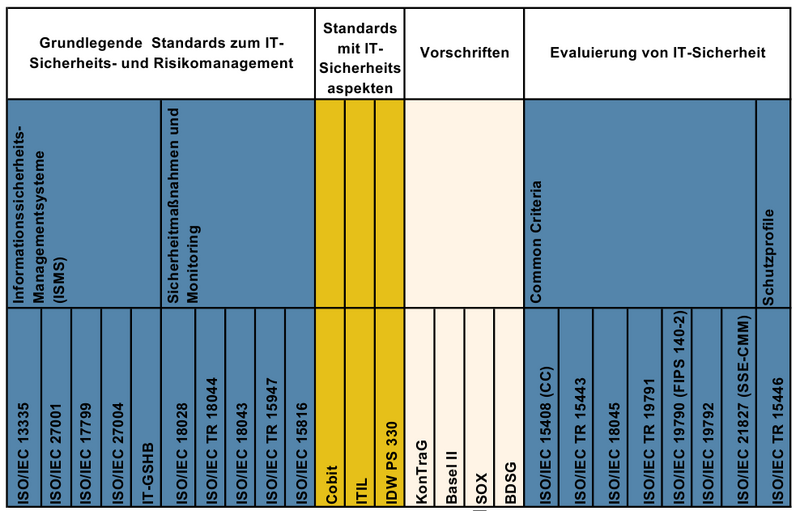

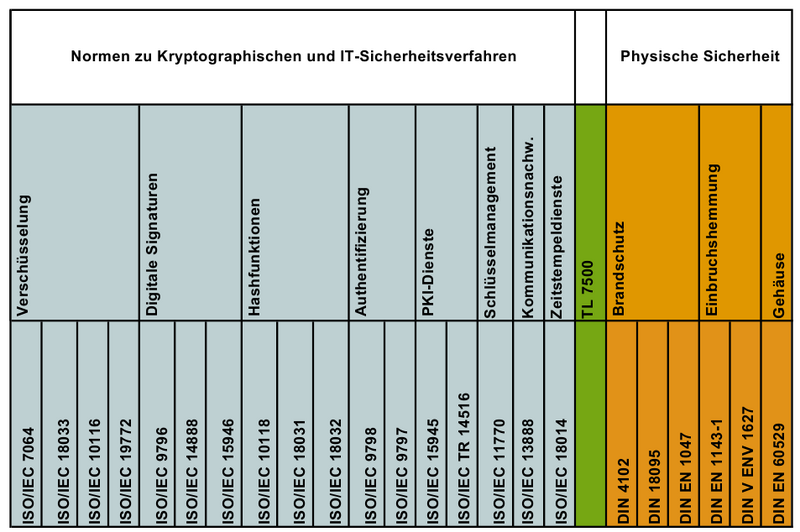

; Standards zur Informationssicherheit im Überblick | ; Standards zur Informationssicherheit im Überblick | ||

[[File:img-005-001.png| | [[File:img-005-001.png|700px]] | ||

[[File:img-039-046.jpg|700px]] | |||

=== Beispiele === | |||

; Beispiele für Normen und Standards | |||

=== Beispiele | Kriterienwerke | ||

{| class="wikitable options big" | |||

{| class="wikitable options" | |||

|- | |- | ||

! Standard !! Beschreibung | ! Standard !! Beschreibung | ||

|- | |||

| [[IT-Grundschutz/Kompendium]]n || | |||

|- | |||

| [[BSI]] || | |||

|- | |||

| [[ISO/IEC 13335]] || | |||

|- | |||

| [[ISO/IEC 19790]] || | |||

|- | |||

| [[ISO/27000]] || | |||

|- | |||

| [[Common Criteria/ITSEC/ISO/IEC 15408]] || | |||

|- | |||

| [[COBIT]] || | |||

|- | |||

| [[ITIL]] || | |||

|- | |||

| [[DIN EN 50600]] || | |||

|- | |- | ||

| [[Common Criteria]] || | | [[Common Criteria]] || | ||

| Zeile 99: | Zeile 85: | ||

| [[ISIS12]] || | | [[ISIS12]] || | ||

|- | |- | ||

| [[COSO]] || | | [[COSO]] || | ||

|- | |- | ||

| Zeile 107: | Zeile 91: | ||

| [[ISO/IEC 13335]] || | | [[ISO/IEC 13335]] || | ||

|- | |- | ||

| [[ISO/IEC 9000]] || | | [[ISO/IEC 9000]] || | ||

|} | |} | ||

[[File:img-006-002.png|800px]] | |||

[[File:img-007-003.png|800px]] | |||

=== Verbindlichkeit === | |||

{{:Modalverben}} | |||

<noinclude> | <noinclude> | ||

| Zeile 114: | Zeile 105: | ||

== Anhang == | == Anhang == | ||

=== Siehe auch === | === Siehe auch === | ||

{{Special:PrefixIndex/{{BASEPAGENAME}}}} | {{Special:PrefixIndex/{{BASEPAGENAME}}/}} | ||

---- | ---- | ||

* [[Branchenspezifische Sicherheitsstandards]] | * [[Branchenspezifische Sicherheitsstandards]] | ||

| Zeile 122: | Zeile 113: | ||

* [[IT-Sicherheitsbeauftragte]] | * [[IT-Sicherheitsbeauftragte]] | ||

=== Links === | |||

==== Weblinks ==== | |||

# | # https://www.kompass-sicherheitsstandards.de/ | ||

[[Kategorie: | [[Kategorie:ISMS/Standard]] | ||

</noinclude> | </noinclude> | ||

Aktuelle Version vom 7. April 2025, 13:35 Uhr

ISMS/Standard - Standards zur Informationssicherheit

Beschreibung

Normen und Standards im Überblick

- Gründe für Standards

Aufwand für die Sicherung von IT-Ressourcen kann sehr hoch sein

- Traditionell

- wird zuerst eine Analyse der vorhandenen schützenswerten Objekte (Assets) und eine Risiko-/Bedrohungsanalyse durchgeführt

- Danach

- werden die notwendigen Sicherheitsmaßnahmen ausgewählt

- die zum Schutz der jeweiligen Assets für nötig erachtet werden

Um den Zeit- und Arbeitsaufwand für die Sicherung reduzieren

- zu können und unternommene Sicherheitsbemühungen besser vergleichen zu können, werden in der Praxis oft Kriterienkataloge angewandt, die den Sicherheitsverantwortlichen bei seiner Arbeit unterstützen

- Die verschiedenen Kriterienwerke haben aber eine unterschiedliche Auslegung bezüglich der Anwendung, der verwendeten Methoden und der betrachteten Problemstellungen

Normen und Standards

In der Praxis orientiert sich die Informationssicherheit im Rahmen des IT-Sicherheitsmanagements an der ISO/IEC-27000-Reihe

- Im deutschsprachigen Raum ist ein Vorgehen nach IT-Grundschutz verbreitet

- Im Bereich der Evaluierung und Zertifizierung von IT-Produkten und -systemen findet die Norm ISO/IEC 15408 (Common Criteria) häufig Anwendung

- Die Normenreihe IEC 62443 befasst sich mit der Informationssicherheit von "Industrial Automation and Control Systems" (IACS) und verfolgt dabei einen ganzheitlichen Ansatz für Betreiber, Integratoren und Hersteller

Nutzen von Sicherheitsstandards

| Option | Beschreibung |

|---|---|

| Kostensenkung |

|

| Angemessenes Sicherheitsniveau |

|

| Wettbewerbsvorteile |

|

| Rechtssicherheit |

|

Zweck und Struktur relevanter Normen und Richtlinien

Arten von Normen und Standards

- Standards zur Informationssicherheit im Überblick

Beispiele

- Beispiele für Normen und Standards

Kriterienwerke

Verbindlichkeit

Normen/Modalverben - Modalverben beschreiben die Verbindlichkeit einer Anforderung

Beschreibung

| MUSS | |

| SOLL | |

| KANN |

MUSS

| Ausdruck | Verbindlichkeit |

|---|---|

| MUSS, DARF NUR | Anforderung muss unbedingt erfüllt werden |

| DARF NICHT, DARF KEIN | Darf in keinem Fall getan werden |

soll - MUSS wenn kann. Abweichung in stichhaltig begründeten Fällen möglich.

SOLL

| Ausdruck | Verbindlichkeit |

|---|---|

| SOLLTE | Anforderung ist normalerweise zu erfüllt (MUSS, wenn kann). Abweichung in stichhaltig begründeten Fällen möglich |

| SOLLTE NICHT SOLLTE KEIN |

Etwas darf normalerweise nicht getan werden. Abweichung in stichhaltig begründeten Fällen möglich |

| SHOULD, SHOULD NOT RECOMMENDED, NOT RECOMMENDED |

Empfohlene Anforderung, Abweichung in begründeten Einzelfällen möglich. |

KANN

| MAY, OPTIONAL | Anforderung liegt im Ermessen des Herstellers |

Anhang

Siehe auch

- Branchenspezifische Sicherheitsstandards

- IT-Grundschutz-Profile

- DIN/50600

- Security_Policy

- IT-Sicherheitsbeauftragte

Links

Weblinks