DTLS: Unterschied zwischen den Versionen

| Zeile 19: | Zeile 19: | ||

{| class="wikitable options" | {| class="wikitable options" | ||

|- | |- | ||

! RFC !! Titel || Datum || | ! RFC !! Titel || Datum || Status | ||

|- | |- | ||

| [https://www.rfc-editor.org/rfc/4347 4347] || Datagram Transport Layer Security || 2006-04 || veraltet | | [https://www.rfc-editor.org/rfc/4347 4347] || Datagram Transport Layer Security || 2006-04 || veraltet | ||

Version vom 20. April 2024, 09:36 Uhr

topic - Kurzbeschreibung

Beschreibung

Installation

Syntax

Optionen

Parameter

Umgebungsvariablen

Exit-Status

Anwendung

Fehlerbehebung

Konfiguration

Dateien

Anhang

Siehe auch

Dokumentation

Normen und Standards

| RFC | Titel | Datum | Status |

|---|---|---|---|

| 4347 | Datagram Transport Layer Security | 2006-04 | veraltet |

| 6347 | Datagram Transport Layer Security Version 1.2 | 2012 (Obsoletes 4347) | veraltet |

| 9147 | The Datagram Transport Layer Security (DTLS) Protocol Version 1.3 | 2022-04 |

Man-Pages

Info-Pages

Links

Projekt

Weblinks

tmp

| Anwendung | SIP | … | ||

| Transport | DTLS | |||

| UDP | ||||

| Internet | IP (IPv4, IPv6) | |||

| Netzzugang | Ethernet | Token Ring |

FDDI | … |

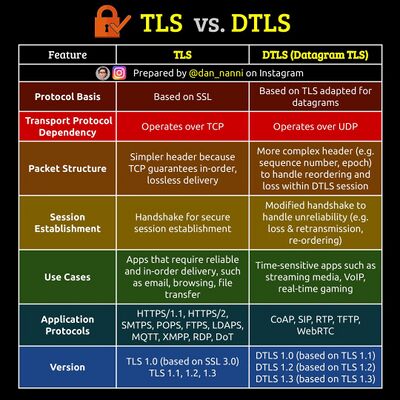

Datagram Transport Layer Security (DTLS) ist ein auf Transport Layer Security (TLS) basierendes Verschlüsselungsprotokoll, das im Gegensatz zu TLS auch über verbindungslose, nicht zuverlässige Transportprotokolle wie das User Datagram Protocol (UDP) übertragen werden kann.

Geschichte

- Februar 2004: Erster Entwurf und Implementierung in OpenSSL[1]

- 2006: RFC 4347 zur Standardisierung von DTLS 1.0.[2]

- Januar 2012: RFC 6347 ersetzt vorherigen RFC und aktualisiert DTLS auf Version 1.2.[3]

- April 2022: DTLS 1.3 wird in RFC 9147 veröffentlicht.[4]

Hintergrund

Mit Voice over IP (VoIP) und dem dort verbreiteten Signalisierungsprotokoll SIP, welches aufgrund diverser Vorteile bevorzugt über UDP übertragen wird, kam der Bedarf auf, die durch TLS gegebene Sicherheit bei SIP über TCP auch auf den Transport über UDP zu übertragen. TLS selbst ist dafür nicht geeignet, da keines der nach einem Paketverlust folgenden Pakete mehr authentifiziert werden kann.

Obwohl DTLS im April 2006 im RFC 4347[2] standardisiert wurde, wird es in der Praxis bis jetzt nur beim ReSIProcate SIP Stack[5], Citrix[6] Enlightened Data Transport (ICA über UDP) und bei VPN-Protokollen wie Cisco AnyConnect eingesetzt. Im 2014 vorgestellten Netzwerkprotokoll Thread für IoT und Smart Home wird DTLS ebenfalls verwendet.

Funktionsweise

Die Funktionsweise von DTLS entspricht weitgehend der von TLS. Um nicht durch zu starke Veränderung des ursprünglichen Protokolls eine Implikation bezüglich der Sicherheit des neuen Protokolls herbeizuführen, wurden nur an den Stellen Änderungen vorgenommen, an denen dies bei Verwendung eines nicht zuverlässigen Transportprotokolls notwendig ist. Diese Änderungen sind:

- Wiederherstellen der Zuverlässigkeit des Handshakes zu Beginn der Kommunikation, da in diesem Teil die Ankunft aller Pakete garantiert werden muss, um eine Authentifizierung und den Schlüsseltausch ermöglichen zu können. Dies geschieht dadurch, dass die Pakete nach einer bestimmten Zeit erneut gesendet werden.

- Explizite Nummerierung der einzelnen Pakete während der Übertragung. Dies geschieht bei TLS nur implizit, wodurch bei einem Paketverlust kein korrekter HMAC mehr berechnet werden kann, was eine Integritätsverletzung darstellt und wiederum zu einem Verbindungsabbruch führt.

- Eine optionale Replay-Detection für einzelne Pakete.

Alternativen

Falls die Anwendung einen zuverlässigen Transport benötigt, kann statt DTLS über UDP entweder TLS über TCP oder TLS über QUIC verwendet werden. QUIC gilt als Nachfolger von TCP, baut seinerseits auf UDP auf, und wird von Anwendungsprotokollen wie HTTP/3 oder DNS over QUIC (DoQ) verwendet.[7]

- ↑ Referenzfehler: Es ist ein ungültiger

<ref>-Tag vorhanden: Für die Referenz namensDesignwurde kein Text angegeben. - ↑ 2,0 2,1 Referenzfehler: Es ist ein ungültiger

<ref>-Tag vorhanden: Für die Referenz namensRFC4347wurde kein Text angegeben. - ↑ Vorlage:RFC-Internet

- ↑ Vorlage:RFC-Internet

- ↑ reSIProcate project.

- ↑

- ↑