IT-Grundschutz/Vorgehen: Unterschied zwischen den Versionen

K Dirkwagner verschob die Seite Grundschutz/Vorgehen nach Skript/Grundschutz/Vorgehen |

|

(kein Unterschied)

| |

Version vom 6. Oktober 2024, 09:41 Uhr

Inhaltsverzeichnis

| 1 | Geltungsbereich festlegen | |

| 2 | Absicherungsvarianten | |

| 3 | Strukturanalyse | |

| 4 | Schutzbedarf | |

| 5 | Modellierung | |

| 6 | IT-Grundschutz-Check | |

| 7 | Risikoanalysen | |

| 8 | Umsetzung der Maßnahmen |

Geltungsbereich festlegen

IT-Grundschutz/Informationsverbund - Im IT-Grundschutz betrachteter Bereich

Beschreibung

IT-Sicherheitsanalyse und IT-Sicherheitskonzeption

- Informationstechnik ist durch vernetzte IT-Systeme geprägt

- Gesamte IT betrachten

- Nicht einzelne IT-Systeme

- Teilverbünde definieren

Teile und Herrsche

- Um diese Aufgabe bewältigen zu können, ist es sinnvoll

- IT-Struktur in logisch getrennte Teile zerlegen

- Jeweils einen Teil (Informationsverbund) getrennt betrachten

- Ausprägungen

Informationsverbund

- gesamte IT einer Institution

- einzelne Bereiche

- Gliederung

- Organisatorische Strukturen

- beispielsweise Abteilungsnetz

- Gemeinsame IT-Anwendungen

- beispielsweise Personalinformationssystem

- IT-Strukturanalyse

- Detaillierte Informationen über die Struktur des Informationsverbundes

- Voraussetzung für die Anwendung des IT-Grundschutz/Kompendiums

- Komponenten

| Komponente | Beschreibung |

|---|---|

| Infrastruktur | |

| Organisation | |

| Personen | |

| Technik |

Festlegung eines Informationsverbundes

Größe

- Sinnvolle Mindestgröße

- Für eine umfassende Sicherheit ist die gesamte Institution zu betrachten

- Größeren Institutionen

Insbesondere bei größeren Institutionen und dann, wenn Sicherheitsmaßnahmen bislang eher punktuell und ohne ein zugrunde liegendes systematisches Konzept vorgenommen wurden, ist es allerdings oft praktikabler sich (zunächst) auf Teilbereiche zu konzentrieren.

Teilbereiche

- Gut abgrenzbar

- organisatorischen Strukturen

- Anwendungen

- Wesentliche Aufgaben und Geschäftsprozesse der Institution umfassen

- Sinnvolle Teilbereiche

- Organisationseinheiten

- Geschäftsprozesse/Fachaufgaben

Einzelne Clients, Server oder Netzverbindungen sind als Untersuchungsgegenstand ungeeignet

Schnittstellen

Bei der Definition des Informationsverbundes müssen Schnittstellen genau beschrieben werden

- Insbesondere bei der Zusammenarbeit mit externer Partnern

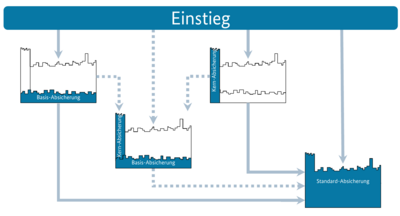

Absicherungsvarianten

Absicherung-Varianten - Einstiegswege in den IT-Grundschutz

- Absicherung-Varianten

| Absicherung | Beschreibung |

|---|---|

| Basis |

|

| Standard |

|

| Kern |

|

- Voraussetzungen, Ausgangspunkte und Ziele

- Sicherheitsniveau gemäß

- Institution

- Anforderungen

- Gegebenheiten

Unterschiedliche Institutionen haben auch unterschiedliche Voraussetzungen und Ausgangspunkte für eine ganzheitliche Umsetzung von Informationssicherheit

- So haben insbesondere kleinere und mittelgroße Institutionen oft nicht die personellen und finanziellen Ressourcen für eine umfassende Absicherung in einem Schritt

- Für sie kann es daher zielführender sein, sich zunächst auf die Umsetzung elementarer Sicherheitsmaßnahmen oder die gezielte Absicherung besonders schützenswerter Bereiche zu konzentrieren

- Organisatorische Grundlagen

Die Entscheidung für eine dieser Vorgehensweisen und ihre Anwendung setzt voraus, dass eine Institution gewisse organisatorische Grundlagen geschaffen hat

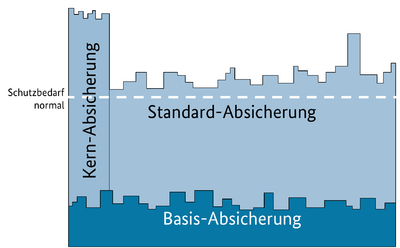

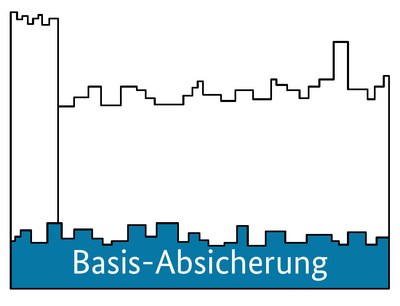

Basis

Basis-Absicherung - Einstieg in das Management der Informationssicherheit

- Einfacher Einstieg in das systematische Management der Informationssicherheit

- Ohne differenzierte Bewertungen des Schutzbedarfs und ergänzende Risikoanalysen Sicherheitsniveau signifikant erhöhen

- Erfüllung besonders wichtiger Basis-Anforderungen

- Leitfaden zur Basis-Absicherung

Drei Schritten zur Informationssicherheit

- Kompakter und übersichtlicher Einstieg

- Für kleine und mittlere Unternehmen und Behörden

- Vorgehen

Standard

Standard-Absicherung - Beschreibung

- Umfassende Absicherung

- Systematische Strukturanalyse

- Erfassung der verschiedenen Komponenten

- Festlegung des Informationsverbundes (Scope)

- Bewertung des Schutzbedarfs

- Zusätzliche Risikoanalysen

- Vorgehen

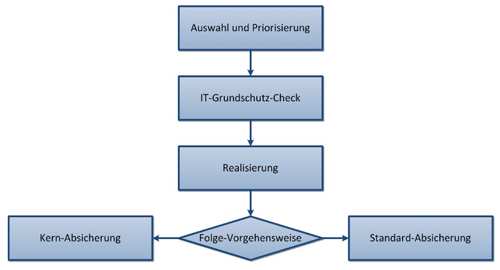

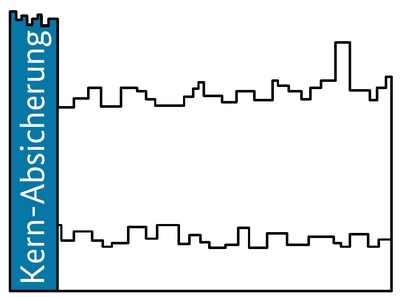

Kern

Kern-Absicherung - Konzentration auf Kronjuwelen

- Umfasst alle Schritte der Standard-Absicherung

- Konzentriert sich auf

- ausgewählte

- besonders wichtige Bereiche

- Kronjuwelen

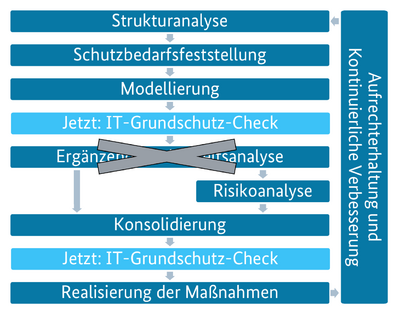

Strukturanalyse

Strukturanalyse - Struktur der vorliegenden Informationstechnik analysieren und dokumentieren

Beschreibung

Für die Erstellung eines IT-Sicherheitskonzepts und insbesondere für die Anwendung des IT-Grundschutz/Kompendiums ist es erforderlich, die Struktur der vorliegenden Informationstechnik zu analysieren und zu dokumentieren.

- Netztopologieplan

Ausgangsbasis

- Aufgrund der heute üblichen starken Vernetzung von IT-Systemen bietet sich ein Netztopologieplan als Ausgangsbasis für die Analyse an.

- Aspekte

- Infrastruktur

- Organisatorischen und personellen Rahmenbedingungen

- Eingesetzte vernetzte und nicht vernetzte IT-Systeme

- Kommunikationsverbindungen zwischen den IT-Systemen und nach außen

- Betriebene IT-Anwendungen

- Arbeitsschritte

| Arbeitsschritt | Beschreibung |

|---|---|

| Geltungsbereich | IT-Grundschutz/Informationsverbund |

| Geschäftsprozesse | IT-Grundschutz/Strukturanalyse/Geschäftsprozesse |

| Netzplan | IT-Grundschutz/Strukturanalyse/Netzplan |

| Gruppierung | IT-Grundschutz/Strukturanalyse/Gruppierung |

| Anwendungen | IT-Grundschutz/Strukturanalyse/Anwendungen |

| Systeme | IT-Grundschutz/Strukturanalyse/Systeme |

| Räume | IT-Grundschutz/Strukturanalyse/Räume |

Zielobjekte

Schutzbedarf

IT-Grundschutz/Schutzbedarf - Festlegung der Sicherheitsanforderungen

Beschreibung

Schutzbedarf für Zielobjekte

Begründete und nachvollziehbare Einschätzung des Schutzbedarfs

- Welche Zielobjekte benötigen mehr Sicherheit?

- Bei welchen genügen die Standard-Anforderungen?

Arbeitsschritte

| Schritt | Titel | Beschreibung |

|---|---|---|

| 1 | Schadensszenarien und Schutzbedarfskategorien | Definitionen |

| 2 | Schutzbedarf festlegen | Schutzbedarf Zielobjekte ermitteln/festlegen |

| 3 | Abhängigkeiten berücksichtigen | Auswirkung von Abhängigkeiten zwischen den Zielobjekten auf die Ergebnisse der Schutzbedarfsfeststellung |

| 4 | Schlussfolgerungen | Schlussfolgerungen aus den Ergebnissen der Schutzbedarfsfeststellung |

Basis-Absicherung

- Schutzbedarfsfeststellung nicht erforderlich

Bei der Basis-Absicherung sind für den Informationsverbund nur die Basis-Anforderungen verpflichtend

- Daher ist eine Schutzbedarfsfeststellung bei dieser Variante der IT-Grundschutz-Methodik nicht erforderlich

Schutzbedarfsfeststellung

- Fragen bei der Schutzbedarfsfeststellung

Welcher Schaden kann entstehen, wenn für ein Zielobjekt die Grundwerte verletzt werden

| Vertraulichkeit | Vertrauliche Informationen werden unberechtigt zur Kenntnis genommen oder weitergegeben |

| Integrität | Korrektheit der Informationen oder die Funktionsweise von Systemen ist nicht mehr gegeben |

| Verfügbarkeit | Autorisierte Benutzer werden am Zugriff auf Informationen und Systeme behindert |

Drohender Schaden

- Der Schutzbedarf eines Objekts bezüglich eines dieser Grundwerte orientiert sich an dem Ausmaß des bei Verletzungen jeweils drohenden Schadens

- Da dessen Höhe in der Regel vorab nicht genau bestimmt werden kann, sollten Sie eine für Ihren Anwendungszweck passende Anzahl von Kategorien definieren, anhand derer Sie den Schutzbedarf unterscheiden

Schutzbedarfskategorien

Die IT-Grundschutz-Methodik empfiehlt hierfür drei Schutzbedarfskategorien

| Schutzbedarfskategorie | Beschreibung |

|---|---|

| normal | Schadensauswirkungen begrenzt und überschaubar |

| hoch | Schadensauswirkungen beträchtlich |

| sehr hoch | Schadensauswirkungen können existenzbedrohend sein, katastrophales Ausmaß |

Schadensszenarien

Der Schaden, der von einer Verletzung der Grundwerte ausgehen kann, kann sich auf verschiedene Schadensszenarien beziehen

| Schadensszenario |

|---|

| Verstöße gegen Gesetze, Vorschriften oder Verträge |

| Beeinträchtigungen des informationellen Selbstbestimmungsrechts |

| Beeinträchtigungen der persönlichen Unversehrtheit |

| Beeinträchtigungen der Aufgabenerfüllung |

| negative Innen- oder Außenwirkung |

| finanzielle Auswirkungen |

- Bedeutung der Szenarien

Wie wichtig ein Szenario jeweils ist, unterscheidet sich von Institution zu Institution

- Unternehmen schauen beispielsweise besonders intensiv auf die finanziellen Auswirkungen eines Schadens, da diese bei einer entsprechenden Höhe existenzgefährdend sein können

- Für eine Behörde kann es hingegen besonders wichtig sein, das öffentliche Ansehen zu wahren und daher negative Außenwirkungen zu vermeiden

Schutzbedarfsfeststellung

- Zweck

Ermittlung, welcher Schutz für die Informationen und die eingesetzte Informationstechnik ausreichend und angemessen ist

- Hierzu werden für jede Anwendung und die verarbeiteten Informationen die zu erwartenden Schäden betrachtet

- die bei einer Beeinträchtigung von Vertraulichkeit, Integrität oder Verfügbarkeit entstehen können

- Realistische Einschätzung

Wichtig ist dabei auch eine realistische Einschätzung der möglichen Folgeschäden

- Bewährt hat sich eine Einteilung in die drei Schutzbedarfskategorien "normal", "hoch" und "sehr hoch"[1]

- Bei der Vertraulichkeit wird häufig auch "öffentlich", "intern" und "geheim" verwendet

- Schutzbedarf für Server

Der Schutzbedarf für einen Server richtet sich nach den Anwendungen, die auf ihm laufen

- Hierbei ist zu beachten, dass auf einem IT-System mehrere IT-Anwendungen laufen können, wobei die Anwendung mit dem höchsten Schutzbedarf die Schutzbedarfskategorie des IT-Systems bestimmt (sogenanntes Maximumprinzip)

Es kann sein, dass mehrere Anwendungen auf einem Server laufen, die einen niedrigen Schutzbedarf haben - mehr oder weniger unwichtige Anwendungen

- In ihrer Summe sind diese Anwendungen jedoch mit einem höheren Schutz zu versehen (Kumulationseffekt)

Umgekehrt ist es denkbar, dass eine IT-Anwendung mit hohem Schutzbedarf diesen nicht automatisch auf das IT-System überträgt, da dieses redundant ausgelegt ist oder da auf diesem nur unwesentliche Teile laufen (Verteilungseffekt)

- Dies ist beispielsweise bei Clustern der Fall

Vererbung

- Objekte im Informationsverbund werden eingesetzt, um Geschäftsprozesse und Anwendungen zu unterstützen

- Daher hängt der Schutzbedarf eines Objekts vom Schutzbedarf derjenigen Geschäftsprozesse und Informationen ab, für deren Bearbeitung es benötigt wird

- Zunächst wird deshalb der Schutzbedarf der Geschäftsprozesse und zugehörigen Informationen bestimmt

- Deren Schutzbedarf vererbt sich auf den der Anwendungen, Systeme, Räume und Kommunikationsverbindungen

- Vererbung

- Es lassen sich, folgende Fälle unterscheiden

- Beispiel

- Systeme

| Option | Beschreibung |

|---|---|

| Maximumprinzip | In vielen Fällen lässt sich der höchste Schutzbedarf aller Anwendungen, die das System benötigen, übernehmen

|

| Kumulationseffekt | Der Schutzbedarf des Systems kann höher sein als der Schutzbedarf der einzelnen Anwendungen

|

| Verteilungseffekt | Der Schutzbedarf kann niedriger sein als der Schutzbedarf der zugeordneten Anwendungen, wenn eine Anwendung mit hohem Schutzbedarf auf mehrere Systeme verteilt ist und auf dem betreffenden System nur weniger wichtige Teile dieser Anwendung ausgeführt werden

|

Modellierung

IT-Grundschutz/Modellierung - Zuordnung von Grundschutz-Bausteinen zu Zielobjekte

Beschreibung

- IT-Grundschutz-Modell für einen Informationsverbund erstellen

- Sicherheitsanforderungen für Zielobjekte bestimmen

- Abhängigkeiten berücksichtigen

- Entwicklung des Grundschutz-Modells

Auf Basis des IT-Grundschutz/Kompendiums

- Modellierung

Anwendung der Bausteine IT-Grundschutz/Kompendiums auf die Komponenten eines Informationsverbundes

- IT-Grundschutz-Modell

| Ergebnis | Beschreibung |

|---|---|

| Prüfplan | Bestehende Systeme und Verfahren |

| Entwicklungskonzept | Geplante Teile des Informationsverbundes

|

Vorarbeiten

| Arbeitsschritte | Beschreibung |

|---|---|

| Informationsverbund | Definition des Geltungsbereiches des Sicherheitskonzeptes |

| Strukturanalyse | Identifikation der Zielobjekte |

| Schutzbedarfsfeststellung | Schutzbedarf für Zielobjekte bestimmen |

Vorgehen

Grundschutz-Bausteine

- Auswahl Grundschutz-Bausteine

Welche Bausteine sind anzuwenden?

- Schichten

- Zielobjekte

- Ideal

- Alle Zielobjekte des Informationsverbundes werden angemessen durch Grundschutz-Bausteine abgebildet

Kein passender Baustein

Kein passender Baustein für Zielobjekt

- Risikoanalyse erforderlich

- Gefährdungen und Sicherheitsanforderungen identifizieren

- Dokumentation in einem Benutzerdefinierten Baustein

Abgrenzung von Bausteinen

Nicht jeder Baustein ist relevant

- Beispiele

- Baustein CON.7 Informationssicherheit auf Auslandsreisen

- nur anzuwenden, wenn solche Reisen im Informationsverbund vorkommen

- Technischer Bausteine

- Nur anzuwenden, wenn diese IT-Systemen eingesetzt werden

- beispielsweise SYS.2.2.2 Clients unter Windows 8.1

- Hinreichende Begründung

- Geben Sie in solchen Fällen eine hinreichende Begründung für die Nichtanwendung eines Bausteins an

- Kurz und aussagekräftig

Prozessorientierte Bausteine

- Technischen Aspekten übergeordnet

- Einheitlich Regelung je Informationsverbund

- Anwendung

- Einmal pro Informationsverbund

- Wichtige Bausteine

- Informationssicherheitsmanagement

- Organisation des IT-Betriebs

- Schulung und Sensibilisierung des Personals

- Detektion und Reaktion auf Sicherheitsvorfälle

Systemorientierte Bausteine

Anwendung

- Technische Objekte

- Auf jedes System (Gruppe) einmal anwenden, das im Baustein adressiert wird

- Mögliche Objekte

- Anwendungen

- IT-Systeme (beispielsweise Client, Server oder mobile Geräte)

- Objekte aus dem Bereich der industriellen IT

- Netze

- Infrastrukturobjekte (Räume, Rechenzentrum, Verkabelung)

Mehrere Bausteine

- Meist sind für IT-Systeme mehrere Bausteine anzuwenden

- Alle Sicherheitsanforderungen angemessen berücksichtigen

- Betriebssystemunabhängige Bausteine

Grundsätzliche Sicherheitsanforderungen

- SYS.2.1 Allgemeiner Client

- SYS.1.1 Allgemeiner Server

- Betriebssystemspezifische Bausteine

Anforderungen für einzelne Betriebssysteme

- SYS.2.2.3 Client unter Windows

- SYS.1.2.2 Windows Server 2012

- ...

- Beispiel: Webserver

Webserver mit Unix

- SYS.1.1 Allgemeiner Server

- SYS.1.3 Server unter Unix

- APP.3.2 Webserver

Virtuelle Systeme

- Virtuelle Systeme werden modelliert wie physische Systeme

- System

- Betriebssystem

- Anwendungen

- Dienste

- Beispiel

Wird ein Unix-Server als Virtualisierungsserver betrieben, so sind folgende Bausteine anzuwenden

- SYS.1.1 Allgemeiner Server

- SYS.1.3 Server unter Unix und

- SYS.1.5 Virtualisierung

- Physischen Server

Zusätzlich sind für jeden auf diesem physischen Server bereitgestellten virtuellen Server die üblichen Bausteine für Server anzuwenden.

- Bare Metal Server

Für auf spezieller Hardware beruhende Virtualisierungsserver (sogenannte Bare Metal Server) gibt es keinen passenden Grundschutz-Baustein.

- Solche IT-Systeme sind daher für eine Risikoanalyse vorzumerken

Dokumentation

- Beispiel

- In der Spalte Relevanz vermerken Sie, ob Bausteine für den Informationsverbund von Bedeutung sind oder nicht.

- Diese Entscheidung können Sie unter Begründung näher erläutern.

- Baustein nicht relevant

- Hinreichende Begründung unabdingbar!

- Dokumentation der Modellierung

| Baustein | Zielobjekte | Relevanz | Begründung | Ansprechpartner |

|---|---|---|---|---|

| APP.5.2 Microsoft Exchange/Outlook | Ja | IT-Betrieb | ||

| INF.1 Allgemeines Gebäude | Ja | Haustechnik | ||

| INF.2 Rechenzentrum sowie Serverraum | Ja | IT-Betrieb | ||

| INF.4 IT-Verkabelung | Informationsverbund | Ja | ||

| INF.7 Büroarbeitsplatz | bis | Ja | ||

| INF.8 Häuslicher Arbeitsplatz | Ja | Die Vertriebsbüros werden wie Home Offices behandelt. | ||

| IND.2.2 Speicherprogrammierbare Steuerung (SPS) | Ja | |||

| SYS.1.5 Virtualisierung | Ja | IT-Betrieb | ||

| SYS.3.1 Laptops | bis | Ja | IT-Betrieb | |

| OPS.3.1 Outsourcing für Dienstleister | Nein | Solche Dienste werden nicht angeboten. |

Siehe auch Modellierung für die RECPLAST

Anforderungen anpassen

- Grundschutz-Bausteine beschreiben Anforderungen

MUSS / SOLLTE

- was zu geschehen ist

- nicht aber, wie dies zu erfolgen hat

- Sicherheitsmaßnahmen

- Für die Ausarbeitung von Sicherheitskonzepten

- wie auch für ein Prüfkonzept

- ist es notwendig

- zu den einzelnen Anforderungen

- Geeignete Sicherheitsmaßnahmen formulieren

- Umsetzungshinweise

- Als Hilfsmittel hierfür gibt es zu den meisten Bausteinen des Grundschutz-Kompendiums Umsetzungshinweise

- Angemessene Maßnahmen

| Bewertung | Beschreibung |

|---|---|

| wirksam | Vor möglichen Gefährdungen schützen und den festgelegten identifizierten Schutzbedarf abdecken |

| geeignet | Tatsächlich umsetzbar sein, ohne

|

| praktikabel | Leicht verständlich, einfach anzuwenden und wenig fehleranfällig |

| akzeptabel | Barrierefrei, niemanden diskriminieren oder beeinträchtigen |

| wirtschaftlich | Eingeführt und betrieben werden können, der mit ihrer Umsetzung verbundene Aufwand also in einem angemessenen Verhältnis zu den zu schützenden Werten steht. |

Standard-Absicherung

- Vorgehensweise Standard-Absicherung

- Neben verpflichtenden Basis-Anforderungen

- SOLLTEN in der Regel auch alle Standard-Anforderungen eines Bausteins erfüllt werden

- Ausnahmen

In Einzelfällen sind Ausnahmen möglich

- Wenn eine Anforderung nicht relevant ist

- Ihre Erfüllung mit der Erfüllung anderer Anforderungen im Widerspruch steht

Dies ist auch bei Basis-Anforderungen möglich

- Abweichungen sollten nachvollziehbar begründet werden

- Aufwand

- Für relevante, aber mit vertretbarem Aufwand nicht erfüllbare Anforderungen sollten Ersatzlösungen gefunden werden

IT-Grundschutz-Check

IT-Grundschutz/Grundschutz-Check - Soll-Ist-Vergleich zwischen geforderten und erfüllten Anforderungen

Beschreibung

- Motivation

Sind Informationen und Informationstechnik hinreichend geschützt?

- Was bleibt zu tun?

- Soll-Ist-Vergleich

- Anforderungen mit den umgesetzten Sicherheitsmaßnahmen

- Informationsverbund oder Komponente

- Umgesetzte Sicherheitsmaßnahmen mit den Anforderungen des entwickelten Grundschutz-Modells vergleichen

- Bestehendes Sicherheitsniveau identifizieren

- Verbesserungsmöglichkeiten aufzeigen

- Grundschutz-Modell

Grundlage des Grundschutz-Checks

- ist das in der Modellierung aufgrund der vorhandenen Zielobjekte und ihres Schutzbedarfs zusammengestellte Grundschutz-Modell des Informationsverbundes

- In diesem Modell ist festgelegt, welche Bausteine und damit Anforderungsbündel für die einzelnen Zielobjekte des Informationsverbundes anzuwenden sind

- Anforderungen

- Basisanforderungen

- Standardanforderungen

- Anforderungen für den erhöhten Schutzbedarf

- Vorgehensweise

Welche dieser Anforderungen Sie im Grundschutz-Check berücksichtigen, hängt von der Vorgehensweise der IT-Grundschutz-Methodik ab

- Bei der Vorgehensweise Basis-Absicherung prüfen Sie lediglich die Erfüllung der Basis-Anforderungen

- Bei den Vorgehensweisen Standard-Absicherung und Kern-Absicherung berücksichtigen Sie zusätzlich die Standard-Anforderungen

- Die Anforderungen für den erhöhten Schutzbedarf haben Beispielcharakter und können im Bedarfsfall durch andere Maßnahmen mit starker Schutzwirkung ersetzt oder ergänzt werden

- Sie prüfen diese Anforderungen also nur dann, wenn sie als Ergebnis einer Risikoanalyse in das Grundschutz-Modell aufgenommen wurden, also Bestandteil des Sicherheitskonzepts geworden sind

- siehe Risikoanalyse

- Anforderungen

Basis für den IT-Grundschutz-Check sind die Anforderungen aus dem IT-Grundschutz/Kompendium

- Aus der Strukturanalyse und der anschließenden Modellierung geht ein Modell des Informationsverbundes hervor, das alle relevanten Objekte mit den zugehörigen Bausteinen des IT-Grundschutz/Kompendiums enthält

- Aufgrund der nun vorliegenden Bausteine wird für jedes Objekt ermittelt, wie hoch der Erfüllungsgrad der in den Bausteinen enthaltenen Anforderungen ist

- Dies geschieht großenteils durch Interviews mit den Verantwortlichen der jeweiligen Bereiche

- Überblick über das vorhandene IT-Sicherheitsniveau

Der IT-Grundschutz-Check ist somit ein Organisationsinstrument, welches einen gebündelten Überblick über das vorhandene IT-Sicherheitsniveau bietet

- Als Ergebnis liegt ein Katalog vor, in dem für jede relevante Anforderung der Umsetzungsstatus "entbehrlich", "ja", "teilweise" oder "nein" erfasst ist

- Durch die Identifizierung von nicht oder nur teilweise umgesetzten Maßnahmen werden Verbesserungsmöglichkeiten für die Sicherheit der betrachteten Informationstechnik aufgezeigt

- Soll/Ist-Abgleich

Der IT-Grundschutz-Check gibt Auskunft über die noch fehlenden Maßnahmen (Soll/Ist-Abgleich)

- Daraus folgt, was noch zu tun ist, um das angestrebte Maß an Sicherheit zu erlangen

- Die Grundschutz-Methodik unterscheidet hier die Basis-, Standard- oder Kern-Absicherung

- Die Anforderungen des Kompendiums sind für die jeweilige Absicherungsmethode gekennzeichnet (Basis, Standard und für erhöhten Schutzbedarf)

- Hoher/sehr hoher Schutzbedarf

Für Systeme mit hohem/sehr hohem Schutzbedarf werden mitunter auch auf einer Risikoanalyse basierende [[Informationssicherheits-Konzepte wie nach ISO/IEC 27001 angewandt

- Vorarbeiten

| Arbeitsschritt | Beschreibung |

|---|---|

| IT-Grundschutz/Strukturanalyse | Ermittlung der relevanten Zielobjekte des Informationsverbundes |

| IT-Grundschutz/Schutzbedarfsfeststellung | Festlegung des Schutzbedarfs für die ermittelten Zielobjekte |

| IT-Grundschutz/Modellierung | Anwendung der Grundschutz-Bausteine auf die Zielobjekte |

Damit wurde ein Prüfplan ("Grundschutz-Modell") für den Informationsverbund und dessen Zielobjekte zusammengestellt

- Prüfplan anwenden (Grundschutz-Check)

Je Zielobjekt prüfen

- inwieweit relevante Anforderungen erfüllt sind

- durch technische oder organisatorische Maßnahmen

Vorgehen

| Schritt | Bezeichnung | Beschreibung |

|---|---|---|

| 1 | Vorbereitungen | |

| 2 | Durchführung | |

| 3 | Dokumentation |

Vorbereitung

- Umsetzungsgrad ermitteln und dokumentieren

Umsetzungsgrad einzelner Maßnahmen für das jeweilige Zielobjekt ermitteln und dokumentieren

- Interview der zuständigen Mitarbeiter

- Überprüfungen vor Ort

- Begehung von Serverräumen

- Kontrolle von Konfigurationseinstellungen

- Qualität der Ergebnisse

Die Qualität der Ergebnisse der Interviews und Begehungen hängt auch von einer guten Vorbereitung und der Beachtung einiger Regeln bei der Durchführung ab

- Aktuelles Grundschutz-Kompendium

- Dort wird der Stand der Technik entsprechende Sicherheit beschrieben

- Die Informationstechnik ändert sich kontinuierlich, sodass regelmäßig geprüft werden muss, ob die eingeführten Sicherheitsmaßnahmen noch einen angemessenen Schutz bieten

- Das Grundschutz-Kompendium wird fortlaufend angepasst und um neue Bausteine ergänzt

- Sichten der Dokumente

- Die vorhandenen Dokumente über sicherheitsrelevante Abläufe, Regelungen und Sachverhalte enthalten bereits viele Informationen, die Ihnen bei der Ermittlung des Erfüllungsgrads der Anforderungen helfen können

- Sichten Sie diese Papiere daher bereits vorab

- Ansprechpartner auswählen

- Wählen Sie geeignete Ansprechpartner aus

- Klären Sie in diesem Zusammenhang auch, ob externe Stellen hinzuzuziehen sind, Fremdfirmen, an die Teilaufgaben des Informationsverbundes delegiert wurden

Ansprechpartner ergeben sich direkt aus den im genannten Rollen sowie oft aus dem sachlichen Zusammenhang

- So können Mitarbeiter der Personalabteilung oder Benutzerbetreuer gute Ansprechpartner für den Baustein Personal sein

- Während es sich anbietet, für die Systembausteine zu Netzen, -Systemen oder Anwendungen die jeweils zuständigen Administratoren und Anwendungsbetreuer zu befragen

Durchführung

- Arbeitsteilung

Vier Augen und Ohren sehen und hören mehr als zwei

- Führen Sie die Interviews nach Möglichkeit daher nicht alleine durch

- Es empfiehlt sich eine Arbeitsteilung: Einer führt das Gespräch und stellt die Fragen, ein anderer protokolliert die Ergebnisse

- Selbstverständlich sollten Sie bei der Befragung den Inhalt der Anforderungsbeschreibungen sowie die zugehörigen Umsetzungsempfehlungen kennen

- Gegebenenfalls können stichpunktartige Zusammenfassungen zu einzelnen Anforderungen sowie möglichen Maßnahmen, mit denen sie erfüllt werden können, nützlich sein

- Chancen nutzen

Der Grundschutz-Check ist eine Chance, die Informationssicherheit zu verbessern, kein Verhör

- Sorgen Sie für ein entspanntes Klima, sowohl beim Gespräch als auch bei Begehungen und Überprüfungen vor Ort

Dokumentation

- Umsetzungsgrad

Erfüllungsgrad der Grundschutz-Anforderungen dokumentieren

| Umsetzungsgrad | Beschreibung |

|---|---|

| Vollständig | Alle (Teil)-Anforderung durch geeignete Maßnahmen vollständig, wirksam, angemessen erfüllt |

| Entbehrlich | Erfüllung einer Anforderung nicht notwendig |

| Teilweise | Anforderung wird teilweise erfüllt |

| Nicht | Anforderung ist nicht erfüllt wird, geeignete Maßnahmen wurden größtenteils nicht umgesetzt |

- Entbehrlich

Wird die Erfüllung einer Anforderung auf "entbehrlich" gesetzt, weil Alternativmaßnahmen ergriffen wurden, muss nachgewiesen werden, dass diese Maßnahmen die bestehenden Risiken angemessen minimieren

- Identifizieren Sie hierfür über die Kreuzreferenztabelle des jeweiligen Bausteins die zugehörigen elementaren Gefährdungen

- Wurden Alternativmaßnahmen ergriffen, begründen Sie, dass diese das von den relevanten Gefährdungen ausgehende Risiko angemessen verringern

Generell gilt, dass Risiken aufgrund der Nichterfüllung von Basis-Anforderungen nicht übernommen werden können

- Anforderungen dürfen darüber hinaus nicht quasi automatisch durch pauschale Akzeptanz oder pauschalen Ausschluss einer elementaren Gefährdung als "entbehrlich" eingestuft werden

Da den möglichen Gefährdungen mit mindestens gleichwertigen Ersatzmaßnahmen entgegengewirkt wird ( erübrigen sich Passwortregeln, wenn Chipkarten zusätzlich für die Authentisierung eingesetzt werden) oder wenn die Empfehlungen für den betrachteten Einsatzzweck nicht relevant sind (so ist die Anforderung zur Absicherung von Fernwartung nur dann bedeutsam, wenn tatsächlich auch Systeme von entfernten Standorten aus gewartet werden)

Nachvollziehbarkeit

Damit die Ergebnisse des Grundschutz-Checks später und auch von Dritten nachvollzogen und überprüft werden können, ist es wichtig, dass Sie diese sorgfältig dokumentieren

- Begründungen

- Vergessen Sie nicht, bei Anforderungen, die Sie als entbehrlich, nur teilweise oder überhaupt nicht erfüllt eingestuft haben, in der Dokumentation Ihre Begründung hierfür anzugeben

- Formale Angaben

- Bei jedem Interview angeben

- Zielobjekt

- Datum

- Wer es durchgeführt hat

- Wer befragt wurde

Hilfsmittel

Checklisten

Dokumentation mit Checklisten

Tool-Unterstützung

Der Grundschutz-Check wird auch durch eine Reihe an Tools unterstützt, die auf die Grundschutz-Methodik zugeschnitten sind

- Bei Verwendung eines solchen Werkzeugs haben Sie den zusätzlichen Vorteil, dass die Daten der Strukturanalyse für die Dokumentation des Grundschutz-Checks konsistent übernommen werden

Sowohl die Formulare in den Hilfsmitteln zum Grundschutz als auch die Masken in den Grundschutz-Werkzeugen bieten Felder an, in die Sie Angaben zur Umsetzung der als fehlend erkannten Maßnahmen eintragen können (Umsetzungsfristen, Verantwortliche, voraussichtliche Kosten)

- Diese Angaben sind für die Realisierungsplanung wichtig

- Beim Grundschutz-Check ist es noch nicht erforderlich, diese Felder auszufüllen

Risikoanalyse

BSI/200-3 - BSI-Standard zur Risikoanalyse

Beschreibung

- Verfahren zur Risikoanalyse

- Risikoanalyse auf der Basis von IT-Grundschutz

- Prüfen, ob Basis- und Standard-Anforderungen ausreichend Sicherheit bieten

| Kapitel | Beschreibung |

|---|---|

| 01 | Einleitung |

| 02 | Vorarbeiten |

| 03 | Elementaren Gefährdungen |

| 04 | Gefährdungsübersicht |

| 05 | Risikoeinstufung |

| 06 | Risikobehandlung |

| 07 | Konsolidierung |

| 08 | Rückführung |

| 09 | Anhang |

Umsetzung

- Umsetzung der Maßnahmen