Nmap: Unterschied zwischen den Versionen

Keine Bearbeitungszusammenfassung |

Keine Bearbeitungszusammenfassung |

||

| Zeile 1: | Zeile 1: | ||

'''nmap (Network Mapper)''' ist ein freier Netzwerk-Scanner | <ref></ref>'''nmap (Network Mapper)''' ist ein freier Netzwerk-Scanner | ||

=Netzwerke scannen= | |||

Was ist Network Scanning? | Was ist Network Scanning? | ||

* Netzwerke scannen und analysieren | * Netzwerke scannen und analysieren | ||

| Zeile 10: | Zeile 10: | ||

* Überwachung von Betriebszeiten, Hosts oder Diensten | * Überwachung von Betriebszeiten, Hosts oder Diensten | ||

= Syntax = | |||

nmap [Scan Type(n)] [Optionen] {Ziel} | nmap [Scan Type(n)] [Optionen] {Ziel} | ||

= Einfacher Portscan = | |||

== nmap ohne Optionen == | |||

* Es geht darum herauszufinden, ob ein Port offen ist, welche Anwendung dahinter läuft und ob dort Sicherheitslücken und Schwachstellen zu vermuten sind. | * Es geht darum herauszufinden, ob ein Port offen ist, welche Anwendung dahinter läuft und ob dort Sicherheitslücken und Schwachstellen zu vermuten sind. | ||

* Ein einfacher Port-Scanner wird alle Ports pauschal in zwei oder drei Zustände einteilen: | * Ein einfacher Port-Scanner wird alle Ports pauschal in zwei oder drei Zustände einteilen: | ||

| Zeile 21: | Zeile 21: | ||

# gefiltert (offen/geschlossen). | # gefiltert (offen/geschlossen). | ||

== Bedeutung der Ausgabe == | |||

= Ziele festlegen = | |||

== Einzelne Rechner == | |||

== Netzwerkbereiche == | |||

= Dienste identifizieren = | |||

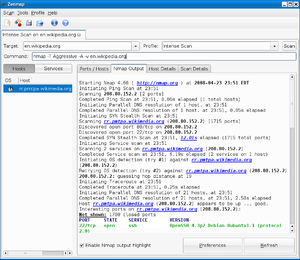

= Zenmap = | |||

* Neben der textbasierten Variante gibt es noch die grafische Benutzeroberfläche '''NmapFE''' zur komfortablen Einstellung von Nmap. | * Neben der textbasierten Variante gibt es noch die grafische Benutzeroberfläche '''NmapFE''' zur komfortablen Einstellung von Nmap. | ||

* Wurde mittlerweile durch die '''Zenmap''' genannte GUI abgelöst. | * Wurde mittlerweile durch die '''Zenmap''' genannte GUI abgelöst. | ||

[[Datei:Zenmap.png|zentriert|mini]] | [[Datei:Zenmap.png|zentriert|mini]] | ||

= Ausgabe steuern = | |||

= Weitere Informationen = | = Weitere Informationen = | ||

= Funktionen = | |||

== Target Enumeration == | |||

== Ping-Scanning (Host-Discovery) == | |||

== Port-Scanning == | |||

== Service- und Versionserkennung (Service Identification) == | |||

== Betriebssystemerkennung (OS Identification) == | |||

=Scan-Typen= | |||

==Ping-Scan== | |||

1. ICMP-Echo-Ping (klassischer Ping) | 1. ICMP-Echo-Ping (klassischer Ping) | ||

nmap -PE 10.10.0.1 für Subnet nmap -PE 10.10.0.1/24 oder nmap -PE 10.10.0.* | nmap -PE 10.10.0.1 für Subnet nmap -PE 10.10.0.1/24 oder nmap -PE 10.10.0.* | ||

| Zeile 62: | Zeile 62: | ||

nmap -PM 10.10.0.1 | nmap -PM 10.10.0.1 | ||

=TCP-Full-Connect-Scan= | |||

* Connect-Scan verwendet den gleichnamigen Systemaufruf zum Scannen von Rechnern, anstatt sich auf rohe Pakete zu verlassen, wie es die meisten anderen Methoden tun. | * Connect-Scan verwendet den gleichnamigen Systemaufruf zum Scannen von Rechnern, anstatt sich auf rohe Pakete zu verlassen, wie es die meisten anderen Methoden tun. | ||

* Es wird normalerweise von unprivilegierten Unix-Benutzern und gegen IPv6-Ziele verwendet, da der SYN-Scan in diesen Fällen nicht funktioniert. | * Es wird normalerweise von unprivilegierten Unix-Benutzern und gegen IPv6-Ziele verwendet, da der SYN-Scan in diesen Fällen nicht funktioniert. | ||

| Zeile 68: | Zeile 68: | ||

nmap -sT 10.10.0.1 | nmap -sT 10.10.0.1 | ||

== TCP-SYN-Scan == | |||

* Dies ist bei weitem der populärste Scan-Typ, weil es die schnellste Art ist, Ports des populärsten Protokolls (TCP) zu scannen. | * Dies ist bei weitem der populärste Scan-Typ, weil es die schnellste Art ist, Ports des populärsten Protokolls (TCP) zu scannen. | ||

* Er ist stealthier als der Verbindungs-Scan, und er funktioniert gegen alle funktionierenden TCP-Stapel (im Gegensatz zu einigen Spezial-Scans wie dem FIN-Scan). | * Er ist stealthier als der Verbindungs-Scan, und er funktioniert gegen alle funktionierenden TCP-Stapel (im Gegensatz zu einigen Spezial-Scans wie dem FIN-Scan). | ||

| Zeile 81: | Zeile 81: | ||

nmap -sN 10.10.0.1 | nmap -sN 10.10.0.1 | ||

=UDP-Scan= | |||

UDP-Ports bieten viele Sicherheitslücken | UDP-Ports bieten viele Sicherheitslücken | ||

nmap -sU 10.10.0.1 | nmap -sU 10.10.0.1 | ||

= TCP-ACK-Scan = | |||

* Der ACK-Scan wird häufig zur Abbildung von Firewall-Regelsätzen verwendet. | * Der ACK-Scan wird häufig zur Abbildung von Firewall-Regelsätzen verwendet. | ||

* Insbesondere hilft er zu verstehen, ob Firewall-Regeln zustandsbehaftet sind oder nicht. | * Insbesondere hilft er zu verstehen, ob Firewall-Regeln zustandsbehaftet sind oder nicht. | ||

| Zeile 93: | Zeile 93: | ||

nmap -sA 10.10.0.1 | nmap -sA 10.10.0.1 | ||

= TCP-Window-Scan = | |||

Der Window-Scan ist wie der ACK-Scan, außer dass er in der Lage ist, offene gegenüber geschlossenen Ports gegen bestimmte Rechner zu erkennen. | Der Window-Scan ist wie der ACK-Scan, außer dass er in der Lage ist, offene gegenüber geschlossenen Ports gegen bestimmte Rechner zu erkennen. | ||

nmap -sW 10.10.0.1 | nmap -sW 10.10.0.1 | ||

= TCP-Maimon-Scan = | |||

Dieser obskure Firewall-evading-Scan-Typ ähnelt einem FIN-Scan, enthält aber auch das ACK-Flag. Dadurch kann er durch mehr Paketfilter-Firewalls hindurchkommen, mit dem Nachteil, dass er gegen noch weniger Systeme funktioniert als der FIN-Scan. | Dieser obskure Firewall-evading-Scan-Typ ähnelt einem FIN-Scan, enthält aber auch das ACK-Flag. Dadurch kann er durch mehr Paketfilter-Firewalls hindurchkommen, mit dem Nachteil, dass er gegen noch weniger Systeme funktioniert als der FIN-Scan. | ||

nmap -sM 10.10.0.1 | nmap -sM 10.10.0.1 | ||

= TCP-Idle-Scan = | |||

Der Leerlauf-Scan ist der heimlichste Scan-Typ von allen und kann manchmal vertrauenswürdige IP-Adressenbeziehungen ausnutzen. Leider ist er auch langsam und komplex. | Der Leerlauf-Scan ist der heimlichste Scan-Typ von allen und kann manchmal vertrauenswürdige IP-Adressenbeziehungen ausnutzen. Leider ist er auch langsam und komplex. | ||

nmap -sI 10.10.0.1 | nmap -sI 10.10.0.1 | ||

= IP-Protokoll-Scan= | |||

* Protokoll-Scan bestimmt, welche IP-Protokolle (TCP, ICMP, IGMP usw.) vom Zielcomputer unterstützt werden. | * Protokoll-Scan bestimmt, welche IP-Protokolle (TCP, ICMP, IGMP usw.) vom Zielcomputer unterstützt werden. | ||

* Technisch gesehen handelt es sich hierbei nicht um einen Port-Scan, da die IP-Protokollnummern und nicht die TCP- oder UDP-Portnummern durchlaufen werden. | * Technisch gesehen handelt es sich hierbei nicht um einen Port-Scan, da die IP-Protokollnummern und nicht die TCP- oder UDP-Portnummern durchlaufen werden. | ||

| Zeile 120: | Zeile 120: | ||

-p- um alle Ports zu scannen. | -p- um alle Ports zu scannen. | ||

==OS & Service Identication mit NMAP== | |||

1. OS-Scan (OS-Detection) | 1. OS-Scan (OS-Detection) | ||

nmap -O 10.10.0.1 | nmap -O 10.10.0.1 | ||

| Zeile 130: | Zeile 130: | ||

nmap -O -sV 10.10.0.1 | nmap -O -sV 10.10.0.1 | ||

=Anwendungsbeispiele= | |||

1. Klassischer Ping-Scan | 1. Klassischer Ping-Scan | ||

nmap -PE -sn -oG – 10.10.0.1/24 | nmap -PE -sn -oG – 10.10.0.1/24 | ||

Version vom 25. Februar 2021, 08:55 Uhr

Referenzfehler: Ungültige Verwendung von <ref>: Der Parameter „ref“ ohne Namen muss einen Inhalt haben.nmap (Network Mapper) ist ein freier Netzwerk-Scanner

Netzwerke scannen

Was ist Network Scanning?

- Netzwerke scannen und analysieren

- angeschlossene und aktiven Systeme erkennen

- Details zu Diensten, Konfigurationen und Versionen bestimmen

- Netzwerk-Inventarisierung

- Dienste-Aktualisierungen prüfen

- Überwachung von Betriebszeiten, Hosts oder Diensten

Syntax

nmap [Scan Type(n)] [Optionen] {Ziel}

Einfacher Portscan

nmap ohne Optionen

- Es geht darum herauszufinden, ob ein Port offen ist, welche Anwendung dahinter läuft und ob dort Sicherheitslücken und Schwachstellen zu vermuten sind.

- Ein einfacher Port-Scanner wird alle Ports pauschal in zwei oder drei Zustände einteilen:

- offen,

- geschlossen,

- gefiltert (offen/geschlossen).

Bedeutung der Ausgabe

Ziele festlegen

Einzelne Rechner

Netzwerkbereiche

Dienste identifizieren

Zenmap

- Neben der textbasierten Variante gibt es noch die grafische Benutzeroberfläche NmapFE zur komfortablen Einstellung von Nmap.

- Wurde mittlerweile durch die Zenmap genannte GUI abgelöst.

Ausgabe steuern

Weitere Informationen

Funktionen

Target Enumeration

Ping-Scanning (Host-Discovery)

Port-Scanning

Service- und Versionserkennung (Service Identification)

Betriebssystemerkennung (OS Identification)

Scan-Typen

Ping-Scan

1. ICMP-Echo-Ping (klassischer Ping)

nmap -PE 10.10.0.1 für Subnet nmap -PE 10.10.0.1/24 oder nmap -PE 10.10.0.*

2. TCP-Ping-Scan

nmap -sn 10.10.0.1

3. TCP-SYN-Ping

nmap -PS 10.10.0.1

4. TCP-ACK-Ping nmap -PA 10.10.0.1 5. UDP-Ping

nmap -PU 10.10.0.1

6. ICMP-Timestamp-Scan

nmap -PT 10.10.0.1

7. ICMP-Address-Scan

nmap -PM 10.10.0.1

TCP-Full-Connect-Scan

- Connect-Scan verwendet den gleichnamigen Systemaufruf zum Scannen von Rechnern, anstatt sich auf rohe Pakete zu verlassen, wie es die meisten anderen Methoden tun.

- Es wird normalerweise von unprivilegierten Unix-Benutzern und gegen IPv6-Ziele verwendet, da der SYN-Scan in diesen Fällen nicht funktioniert.

nmap -sT 10.10.0.1

TCP-SYN-Scan

- Dies ist bei weitem der populärste Scan-Typ, weil es die schnellste Art ist, Ports des populärsten Protokolls (TCP) zu scannen.

- Er ist stealthier als der Verbindungs-Scan, und er funktioniert gegen alle funktionierenden TCP-Stapel (im Gegensatz zu einigen Spezial-Scans wie dem FIN-Scan).

nmap -sS 10.10.0.1

3. TCP-FIN-Scan

nmap -sF 10.10.0.1

4. TCP-XMAS-Scan

nmap -sX 10.10.0.1

5. TCP-NULL-Scan

nmap -sN 10.10.0.1

UDP-Scan

UDP-Ports bieten viele Sicherheitslücken

nmap -sU 10.10.0.1

TCP-ACK-Scan

- Der ACK-Scan wird häufig zur Abbildung von Firewall-Regelsätzen verwendet.

- Insbesondere hilft er zu verstehen, ob Firewall-Regeln zustandsbehaftet sind oder nicht.

- Der Nachteil ist, dass er nicht zwischen offenen und geschlossenen Ports unterscheiden kann.

nmap -sA 10.10.0.1

TCP-Window-Scan

Der Window-Scan ist wie der ACK-Scan, außer dass er in der Lage ist, offene gegenüber geschlossenen Ports gegen bestimmte Rechner zu erkennen.

nmap -sW 10.10.0.1

TCP-Maimon-Scan

Dieser obskure Firewall-evading-Scan-Typ ähnelt einem FIN-Scan, enthält aber auch das ACK-Flag. Dadurch kann er durch mehr Paketfilter-Firewalls hindurchkommen, mit dem Nachteil, dass er gegen noch weniger Systeme funktioniert als der FIN-Scan.

nmap -sM 10.10.0.1

TCP-Idle-Scan

Der Leerlauf-Scan ist der heimlichste Scan-Typ von allen und kann manchmal vertrauenswürdige IP-Adressenbeziehungen ausnutzen. Leider ist er auch langsam und komplex.

nmap -sI 10.10.0.1

IP-Protokoll-Scan

- Protokoll-Scan bestimmt, welche IP-Protokolle (TCP, ICMP, IGMP usw.) vom Zielcomputer unterstützt werden.

- Technisch gesehen handelt es sich hierbei nicht um einen Port-Scan, da die IP-Protokollnummern und nicht die TCP- oder UDP-Portnummern durchlaufen werden.

- Dennoch verwendet er nach wie vor die Option -p zur Auswahl der gescannten Protokollnummern, meldet seine Ergebnisse mit dem normalen Port-Tabellenformat und verwendet sogar dasselbe zugrunde liegende Scan-Modul wie die echten Port-Scan-Methoden.

- Es ist also nahe genug an einem Port-Scan, dass es hierher gehört.

nmap -sO 10.10.0.1

Ohne angaben werden die 1000 wichtigsten Ports gescannt. -F steht für die 100 wichtigsten Ports -p steht für Port selektiv ( -p25 oder -p25-100 oder -p25,80,100 oder alle Ports über -p6000-) -p- um alle Ports zu scannen.

OS & Service Identication mit NMAP

1. OS-Scan (OS-Detection)

nmap -O 10.10.0.1

2. Service-Scan / Versions-Scan

nmap -sV 10.10.0.1

3. RPC-Scan

nmap -sR 10.10.0.1

4. Kombinierter OS- & Service-Scan

nmap -O -sV 10.10.0.1

Anwendungsbeispiele

1. Klassischer Ping-Scan

nmap -PE -sn -oG – 10.10.0.1/24

2. Erweiterter Ping-Scan

nmap -sP -oG – 10.10.0.1/24

3. SYN-TOP100-Port-Scan

nmap -sS -F 10.10.0.1

4. SYN/Version-All-Port-without-Ping-Scan

nmap -sV -Pn -p0- --reason --stats-every 60s 10.10.0.1

5. Aggressive-All-Host-All-Port-Scan

nmap -sV -Pn -p0- -T4 -A -oG - --reason --stats-every 60s 10.10.0.1/24

6. TCP-ACK-Scan

nmap -sA -F 10.10.0.1

7. TCP-FIN-Scan

nmap -sF -F 10.10.0.1

8. UDP-Port-Scan

nmap -sU -F 10.10.0.1

9. UDP-All-Port-Scan

nmap -sU -p0- --reason --stats-every 60s --max-rtt-timeout 100ms --max-retrie 1 10.10.0.1

10. List-Scan

nmap -sL 10.10.0.1/24