Firewall

Firewall - Paketfilter

Beschreibung

Eine Firewall (von englisch firewall [ˈfaɪəwɔːl] „die Brandmauer“) ist ein Sicherungssystem, das ein Netzwerk oder einen einzelnen Computer vor unerwünschten Netzwerkzugriffen schützt und ist weiter gefasst auch ein Teilaspekt eines Sicherheitskonzepts.

- Jedes Firewall-Sicherungssystem basiert auf einer Softwarekomponente.

- Die Firewall-Software dient dazu, den Netzwerkzugriff zu beschränken, basierend auf Absender- oder Zieladresse und genutzten Diensten.

- Sie überwacht den durch die Firewall laufenden Datenverkehr und entscheidet anhand festgelegter Regeln, ob bestimmte Netzwerkpakete durchgelassen werden oder nicht.

- Auf diese Weise versucht sie, unerlaubte Netzwerkzugriffe zu unterbinden.

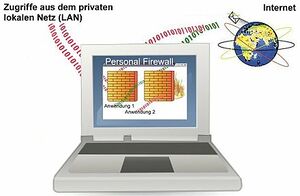

- Abhängig davon, wo die Firewall-Software installiert ist, wird unterschieden zwischen einer Personal Firewall (auch Desktop Firewall) und einer externen Firewall (auch Netzwerk- oder Hardware-Firewall genannt).

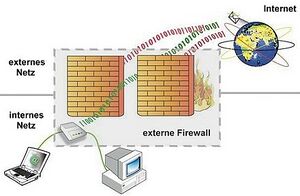

- In Abgrenzung zur Personal Firewall arbeitet die Software einer externen Firewall nicht auf dem zu schützenden System selbst, sondern auf einem separaten Gerät, welches Netzwerke oder Netzsegmente miteinander verbindet und dank der Firewall-Software gleichzeitig den Zugriff zwischen den Netzen beschränkt.

- In diesem Fall kann ‚Firewall’ auch als Bezeichnung für das komplette System stehen (ein Gerät mit der beschriebenen Funktion).

- Die Funktion einer Firewall besteht nicht darin, Angriffe zu erkennen

- Sie soll ausschließlich Regeln für die Netzwerkkommunikation umsetzen

- Für das Aufspüren von Angriffen sind sogenannte IDS-Module zuständig, welche durchaus auf einer Firewall aufsetzen können

- Sie gehören jedoch nicht zum Firewall-Modul

- Die externe Firewall befindet sich zwischen verschiedenen Rechnernetzen

- In diesem Beispiel beschränkt sie den Netzwerkzugriff des Internets (externes Netz; WAN) auf das private (in sich geschlossene) Netz (internes Netz; LAN).

- Sie tut dies, indem sie beispielsweise (Antwort-)Pakete durchlässt, die aus dem internen Netz heraus angefordert wurden und alle anderen Netzwerkpakete blockiert.

Die Software der Personal Firewall läuft auf dem zu schützenden Computersystem und beschränkt dort den Zugriff auf Netzwerkdienste des Computers.

- Abhängig vom Produkt kann sie zudem versuchen, innerhalb ihrer Grenzen den unerlaubten Zugriff von Anwendungen auf das Netz zu unterbinden.

- Eine Firewall ist eine Software, die unbefugten Zugriff auf ein Netzwerk verhindern soll

- eine Netzwerksicherheitsvorrichtung

- die eingehenden und ausgehenden Netzwerkverkehr überwacht

- fungiert als Barriere zwischen geschützten & kontrollierten Bereichen und externen Netzwerken, wie dem Internet

- entscheidet auf der Grundlage von Regeln, ob ein bestimmter Datenverkehr blockiert oder zugelassen wird

- kann auf dedizierter Hardware oder als Softwarekomponente implementiert sein

- bietet Schutz für einzelne Rechner, Server oder ganze IT-Umgebungen

- kann eingesetzt werden, um das interne Netz zu strukturieren und verschiedene Sicherheitszonen zu schaffen

- kann den Netzwerksverkehr und die Firewall-Aktivitäten protokollieren (Beweissicherung & Verbesserung der Regelsätze)

- bietet die Möglichkeit, interne Strukturen eines Netzwerks zu verbergen (NAT)

- Historie

- Benennung wird Steven M. Bellovin von AT&T zugeschrieben

- Der Begriff Firewall für das Filtern unerwünschten Netzwerkverkehrs wurde erstmals um 1987 verwendet

- Name ist eine Metapher, die Firewalls mit Trennwänden vergleicht, um zu verhindern, daß ein Feuer auf ein anderes Gebäude übergreifen kann

- Bilden seit über 25 Jahren die erste Verteidigungslinie beim Schutz von Netzwerken

- Was ist eine Firewall?

- Auf Software basierendes Sicherungssystem

- Ein Paketfilter

- Schützt vor unerwünschten Netzwerkzugriffen

- Beschränkt Netzwerkzugriff

- Überwacht Datenverkehr

- Entscheidet anhand festgelegter Regeln, ob Netzwerkpakete durchgelassen werden

Firewall-Typen

Personal Firewall

- Auf einem Anwender-Computer installierte Firewall-Software

- Auch Desktop Firewall genannt

- Unterbindet ungewollte Zugriffe auf Netzwerkdienste des Computers

- Kann Anwendungen davon abzuhalten, ohne das Einverständnis des Anwenders mit der Außenwelt zu kommunizieren.

- prädestiniert für den privaten Gebrauch - kostengünstig und können auch von unerfahrenen Benutzern konfiguriert werden

Externe Firewall

- Kombination aus Hardware- & Software-Komponenten

- Auch Netzwerk- oder Hardware-Firewall genannt

- Kombination aus Hardware- & Software-Komponenten

- eigenständiges Gerät, das verschiedene Netze miteinander verbindet

- wesentlich komplexer als Personal-Firewalls

- geringere Manipulationsgefahr, da die Software nicht auf dem zu schützenden System läuft

- liegt zwischen dem LAN (dem lokalen Netzwerk) und dem WAN (das Internet)

- beschränkt die Verbindung zwischen zwei Netzen

- unterbindet unerlaubte Zugriffe von außen auf das interne System

Firewall-Technologien

Paketfilter-Firewall

- Filterung von Datenpaketen anhand von Netzwerkadressen

- Filterung des Ports und der IP-Adresse des Quell- und Zielsystems

Zustandslose Paketfilterung

- arbeitet auf einem Firewall-Router mit statischen Regeln

- betrachtet jedes Netzwerkpaket einzeln

- stellt keine Beziehungen zu den vorherigen Netzwerkpaketen her

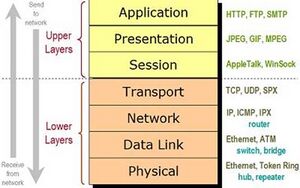

- OSI-Schicht 3 (IP-Adresse) und 4 (Port)

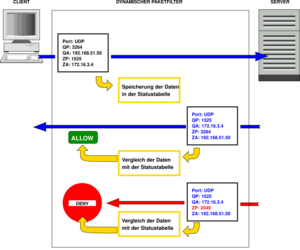

Die zustandsgesteuerten Paketfilterung - Stateful Inspection

- erfasst Beziehungen mit der Technik der Stateful Inspection

- stellt die Firewall den Rückkanal (Ziel- zu Quellsystem) in direkter Beziehung zur zuvor etablierten Verbindung

- nur die beteiligten Kommunikationspartner auf die Verbindung zugreifen kann

- OSI-Schicht 3 (IP-Adresse), 4 (Port) und ggf. 7 (Nutzdaten)

Application Layer Firewall(Proxy Firewall)

- beachten zusätzlich den Inhalt der Netzwerkpakete: Quelle, Ziel, Dienst und die Nutzdaten

- baut selbst eine eigene Verbindung zum Zielsystem auf

- kann die Pakete zusammenhängend analysieren und Einfluss auf die Verbindung nehmen

- reicht die Netzwerkanfrage des Quellsystems nicht einfach an das Zielsystem weiter

- kommuniziert stellvertretend für den anfragenden Client mit dem Zielsystem

- greift in den Datenverkehr ein und terminiert die Verbindungen auf beiden Seiten (zwei eigenständige Verbindungen), anstatt die Netzwerkpakete durchzureichen

- für jedes höhere Kommunikationsprotokoll (HTTP, FTP, DNS, SMTP, POP3, MS-RPC usw.) gibt es einen eigenen Filter (dedicated Proxys)

Hybrid-Firewall

- Hybrid-Firewalls bestehen aus Paketfilter und Application Level Gateway

- Das Gateway kann die Filterregeln des Paketfilters dynamisch ändern kann.

- Vorteil

- Einer Hybrid-Firewall hat gegenüber einem alleinigen Application Level Gateway eine höhere Performance.

- Nachteil

- Sicherheitsverlust

- Bei den meisten Protokollen hat der Proxy keinerlei Kontrolle über die Verbindung, nachdem er den Paketfilter geöffnet hat.

- Deshalb muss ein Angreifer den Proxy nur eine Zeit lang in Sicherheit wiegen, um anschliessend durch den (für ihn geöffneten) Paketfilter freies Spiel zu

Paketfilternde Firewalls

- normalerweise Router, die über Funktionen zur Paketfilterung verfügen

- Paketfilter prüfen den Netzwerkverkehr auf OSI-Level 3 (ausschließlich - darüberliegende Schichten bleiben unberücksichtigt)

- Überprüfung von IP-Adressen, Port-Nummern & Protokollnummern

- untersucht die Pakete isoliert (keine Datenströme) - erkennt den Kontext nicht

- Pakete werden vor der Weiterleitung mit definierten Regeln verglichen

- Bei Verstoß gegen eine dieser Regeln erfolgt keine Weiterleitung an den Empfänger

- bietet für private Anwender oder kleine Unternehmen ein grundlegendes Sicherheitsniveau und Schutz vor bekannten Bedrohungen

- Vorteile

- kostengünstig

- gute Performance

- ein einzelnes Gerät kann den Datenverkehr für das gesamte Netzwerk filtern

- Nachteile

- fehlende Inhaltskontrolle (nur Teile des Headers werden geprüft)

- unwirksam bei gefälschten IP-Adressen

- Pflege umfangreicher Filterlisten

Stateful Inspection Firewalls

- Zustandsbehaftete Inspektion

- untersucht den Netzwerkverkehr, um festzustellen, ob ein Paket mit anderen Paketen verknüpft ist (ob dieses Paket Teil einer etablierten TCP- oder anderen Netzwerksitzung ist oder nicht)

- Zuordnung eines jeden Datenpakets zu einer bestimmten Verbindung

- überwachet nach dem Öffnen einer Verbindung alle Aktivitäten, bis die Verbindung wieder geschlossen wird

- Dynamische Erzeugung der Regeln und deren Löschung nach einem Timeout oder nach Eingang der Antwort

Multilayer-Inspection-Firewall

- erweiterte Variante

- berücksichtigt auch höher liegende Schichten des OSI-Modells

- Vorteile

- gute Sicherheit

- Überprüfung mehrerer Schichten des OSI-Modells

- hohe Leistung

- bietet ein hohes Maß an Kontrolle darüber, welche Inhalte in das Netzwerk ein- bzw. ausgelassen werden

- bietet umfassende Protokollierungsfunktionen

- Nachteile

- Ressourcenintensiv und beeinträchtigt die Geschwindigkeit der Netzwerkkommunikation

Application Layer Gateways / Proxy

- Die Application Layer Gateways oder Proxy-Firewalls sind Firewalls der zweiten Generation

- kann mit Caching-Proxy kombiniert werden (ist aber nicht sinnvoll)

- Überprüfung der gesamten Kommunikation auf Applikationsebene (OSI-07) - anwendungsbasierte Filterung von spezifischen Protokollen

- Zugriff auf den Proxy wird innerhalb der Client-Software realisiert

- Bietet detaillierte Sicherheitskontrollen, die etwa den Zugriff auf eine Website ermöglichen, aber einschränken, welche Seiten auf dieser Website der Benutzer öffnen kann

- erlaubt keine direkte Verbindung zwischen internem Netzwerk und dem Internet - nimmt Anforderungen an & führt sie im Namen des Benutzers aus

- können verwendet werden, um Unternehmen vor Bedrohungen durch Web-Anwendungen zu schützen (Blockieren des Zugriffs auf schädliche Web-Seiten)

- Nutzung zweier Netzwerkverbindungen – vom Client zur Firewall & von der Firewall zum Server

- Vorteile

- hervorragende Sicherheit

- Prüfung der Daten möglich (Prüfung auf der obersten Ebene)

- Nachteile

- eingeschränkte Leistung (kann die Netzwerkleistung beeinträchtigen)

- funktioniert nicht mit allen Netzwerkprotokollen

- es werden zwei Verbindungen benötigt

Hybrid-Firewalls

- stellen ein Regelwerk bereit, das die Eigenschaften von Paketfiltern, Stateful Packet Inspection & Application Layer Gateway kombiniert

- sinnvolle Kombination mehrerer Firewall-Techniken

- dynamische Änderung der Filterregeln des Paketfilters durch das Gateway

- Vorteil

- eine Hybrid-Firewall hat gegenüber einem alleinigen Application Layer Gateway eine höhere Performance

- Nachteil

- Sicherheitsverlust - bei den meisten Protokollen hat der Proxy keinerlei Kontrolle über die Verbindung, nachdem er den Paketfilter geöffnet hat

Next-Generation Firewalls

- verendet einen mehrschichtigen Ansatz und gehen mittlerweile weit über schlichte Paketfilter und Stateful-Inspections hinaus

- sind in der Lage, auch deutlich komplexere Bedrohungen abzuwehren (fortschrittliche Malware und Angriffe auf Anwendungsebene)

- enthalten standardmäßige Firewall-Funktionen wie Stateful-Inspection

- Integrierte Intrusion Prevention und Intrusion Detection

- können Aktivitäten der im Netz vorhandenen User erkennen & entscheiden anhand von Richtlinien, was diese dürfen und was nicht

- bieten eine Anwendungskontrolle, die bestimmte Aktionen bestimmter Applikationen zulassen oder blockieren kann

- enthalten überlicherweise auch Antivirus- & Antispam-Funktionen

- Integration diverser anderer Funktionalitäten, wie VPN, Schutz von VoIP-Telefonie

- entsprechende Produkte verfügen über umfangreiche Report- und Analysefunktionen

Demilitarized Zone (DMZ)

Demilitarisierte Zone (DMZ)

Beschreibung

- Perimeter-Netzwerk

- Computernetz mit sicherheitstechnisch kontrollierten Zugriffsmöglichkeiten

- In eine DMZ aufgestellte Systeme werden durch eine oder mehrere Firewalls gegen andere Netze (beispielsweise Internet, LAN) abgeschirmt

- Durch diese Trennung kann der Zugriff auf öffentlich erreichbare Dienste (Bastion Hosts mit beispielsweise E-Mail, WWW) gestattet und gleichzeitig das interne Netz (LAN) vor unberechtigten Zugriffen von außen geschützt werden.

- Der Sinn besteht darin

- auf möglichst sicherer Basis Dienste des Rechnerverbundes sowohl dem WAN (Internet)

- als auch dem LAN (Intranet) zur Verfügung zu stellen

- Ihre Schutzwirkung entfaltet eine DMZ durch die Isolation eines Systems gegenüber zwei oder mehr Netzen

Sicherheitsaspekte

- BSI empfiehlt

- in seinen IT-Grundschutz-Katalogen ein zweistufiges Firewall-Konzept zum Internet.

- In diesem Fall trennt eine Firewall das Internet von der DMZ und eine weitere Firewall die DMZ vom internen Netz.

- Dadurch kompromittiert eine einzelne Schwachstelle nicht gleich das interne Netz.

- Im Idealfall sind die beiden Firewalls von verschiedenen Herstellern, da ansonsten eine bekannte Schwachstelle ausreichen würde, um beide Firewalls zu überwinden.

- Die Filterfunktionen können durchaus von einem einzelnen Gerät übernommen werden

- in diesem Fall benötigt das filternde System mindestens drei Netzanschlüsse

- je einen für die beiden zu verbindenden Netzsegmente (beispielsweise WAN und LAN) und einen dritten für die DMZ (siehe auch Dual homed host).

- Auch wenn die Firewall das interne Netz vor Angriffen eines kompromittierten Servers aus der DMZ schützt, sind die anderen Server in der DMZ direkt angreifbar, solange nicht noch weitere Schutzmaßnahmen getroffen werden

- Dies könnte beispielsweise eine Segmentierung in VLANs sein oder Software Firewalls auf den einzelnen Servern, die alle Pakete aus dem DMZ-Netz verwerfen.

- Ein Verbindungsaufbau sollte grundsätzlich immer aus dem internen Netz in die DMZ erfolgen, niemals aus der DMZ in das interne Netz.

- Eine übliche Ausnahme hiervon ist der Zugriff aus der DMZ auf Datenbankserver im internen Netzwerk.

- Als letzte Instanz über diesen Grundsatz wacht in der Regel der Firewall-Administrator vor der Regel-Freischaltung.

- Dadurch reduziert sich das Gefährdungspotential eines kompromittierten Servers in der DMZ weitestgehend auf Angriffe:

- auf die innere Firewall direkt

- auf andere Server in derselben DMZ

- über Sicherheitslücken in Administrations-Werkzeugen wie Telnet[1] oder SSH[2] und auf Verbindungen, die regulär in die DMZ aufgebaut wurden.

- Eine Demilitarized Zone (DMZ, auch ent- oder demilitarisierte Zone) bezeichnet ein Computernetz mit sicherheitstechnisch kontrollierten Zugriffsmöglichkeiten auf die daran angeschlossenen Server.

- Die in der DMZ aufgestellten Systeme werden durch eine oder mehrere Firewalls gegen andere Netze (beispielsweise Internet, LAN) abgeschirmt.

- Durch diese Trennung kann der Zugriff auf öffentlich erreichbare Dienste (Bastion Hosts mit beispielsweise E-Mail, WWW o. ä.) gestattet und gleichzeitig das interne Netz (LAN) vor unberechtigten Zugriffen von außen geschützt werden.

- Der Sinn besteht darin, auf möglichst sicherer Basis Dienste des Rechnerverbundes sowohl dem WAN (Internet) als auch dem LAN (Intranet) zur Verfügung zu stellen.

- Ihre Schutzwirkung entfaltet eine DMZ durch die Isolation eines Systems gegenüber zwei oder mehr Netzen.

Aufbau mit zweistufigem Firewall-Konzept

Weitere Szenarien

Exposed Host als "Pseudo-DMZ"

- Einige Router für den Heimgebrauch bezeichnen die Konfiguration eines Exposed Host fälschlicherweise als "DMZ".

- Dabei kann man die IP-Adresse eines Rechners im internen Netz angeben, an den alle Pakete aus dem Internet weitergeleitet werden, die nicht über die NAT-Tabelle einem anderen Empfänger zugeordnet werden können.

- Damit ist der Host (auch für potenzielle Angreifer) aus dem Internet erreichbar.

- Eine Portweiterleitung der tatsächlich benutzten Ports ist dem - falls möglich - vorzuziehen.

Es hängt von der konkreten Konfiguration der Firewall ab, ob zunächst die Portweiterleitungen auf andere Rechner berücksichtigt werden und erst danach der Exposed Host, oder ob der Exposed Host die Portweiterleitungen auf andere Rechner unwirksam macht.

Dirty DMZ

- Als dirty DMZ oder dirty net bezeichnet man üblicherweise das Netzsegment zwischen dem Perimeterrouter und der Firewall des (internen) LAN.

- Diese Zone hat von außen nur die eingeschränkte Sicherheit des Perimeterrouters.

- Diese Version der DMZ behindert den Datentransfer weniger stark, da die eingehenden Daten nur einfach (Perimeterrouter) gefiltert werden müssen.

Protected DMZ

- Mit protected DMZ bezeichnet man eine DMZ, die an einem eigenen LAN-Interface der Firewall hängt.

- Diese DMZ hat die individuelle Sicherheit der Firewall.

- Viele Firewalls haben mehrere LAN-Interfaces, um mehrere DMZs einzurichten.

Anhang

Siehe auch

Links

Weblinks

- ↑ Telnet-Clients mehrerer Hersteller verwundbar Heise.de, 29. März 2005

- ↑ Zwei Schwachstellen in PuTTY Heise.de, 21. Februar 2005