ISO/27005

Erscheinungsbild

ISO 27005 - Risikomanagement in der der Informationssicherheit

Beschreibung

- ISO/IEC 27005 - Risikomanagement im Bereich der Informationssicherheit

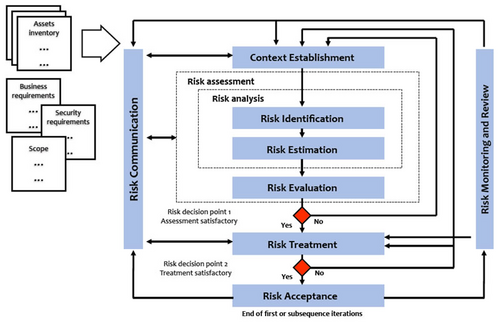

| Prozesse | Beschreibung |

|---|---|

| Context Establishment | Rahmenbedingungen klären |

| Risk Identification | Risiken identifizieren |

| Risk Estimation | Risiken einschätzen |

| Risk Evaluation | Risiken bewerten |

| Risk Treatment | Risiken behandeln |

| Risk Acceptance | (Rest-) Risiken akzeptieren |

| Risk Monitoring and Review | Risikoüberwachung und -überprüfung |

| Risk Communication | Risikokommunikation |

Inhalte

DE

ISO/IEC 27005:2022:Informationssicherheit, Cybersicherheit und Schutz der Privatsphäre - Leitfaden für das Management von Informationssicherheitsrisiken

Vorwort Einleitung 1 Anwendungsbereich 2 Normative Verweise 3 Begriffe und Definitionen 3.1 Begriffe im Zusammenhang mit dem Informationssicherheitsrisiko 3.2 Begriffe im Zusammenhang mit dem Management von Informationssicherheitsrisiken 4 Struktur dieses Dokuments 5 Informationssicherheits-Risikomanagement 5.1 Prozess des Informationssicherheits-Risikomanagements 5.2 Zyklen des Informationssicherheits-Risikomanagements 6 Festlegung des Kontextes 6.1 Organisatorische Überlegungen 6.2 Identifizierung der grundlegenden Anforderungen der interessierten Parteien 6.3 Anwendung der Risikobewertung 6.4 Festlegung und Pflege von Kriterien für Informationssicherheitsrisiken 6.5 Auswahl einer geeigneten Methode 7 Prozess der Risikobewertung der Informationssicherheit 7.1 Allgemeines 7.2 Identifizierung von Informationssicherheitsrisiken 7.3 Analysieren von Informationssicherheitsrisiken 7.4 Evaluierung der Informationssicherheitsrisiken 8 Prozess der Behandlung von Informationssicherheitsrisiken 8.1 Allgemeines 8.2 Auswahl geeigneter Optionen zur Behandlung von Informationssicherheitsrisiken 8.3 Bestimmung aller Kontrollen, die zur Umsetzung der Optionen zur Behandlung der Informationssicherheitsrisiken erforderlich sind 8.4 Abgleich der ermittelten Kontrollen mit denen in ISO/IEC 27001:2022, Anhang A 8.5 Erstellung einer Erklärung zur Anwendbarkeit 8.6 Plan zur Behandlung von Informationssicherheitsrisiken 9 Betrieb 9.1 Durchführung der Risikobewertung für die Informationssicherheit 9.2 Durchführen des Prozesses zur Behandlung von Informationssicherheitsrisiken 10 Nutzung von verwandten ISMS-Prozessen 10.1 Kontext der Organisation 10.2 Führung und Engagement 10.3 Kommunikation und Beratung 10.4 Dokumentierte Informationen 10.5 Überwachung und Überprüfung 10.6 Überprüfung durch das Management 10.7 Korrektive Maßnahmen 10.8 Kontinuierliche Verbesserung Anhang A Beispiele für Techniken zur Unterstützung des Risikobewertungsprozesses A.1 Kriterien für Informationssicherheitsrisiken A.2 Praktische Techniken Literaturverzeichnis

Anhänge

| Anhang | Thema | Beschreibung |

|---|---|---|

| A | Geltungsbereich | Bestimmung

|

| B | Assets |

|

| C | Typische Bedrohungen | |

| D | Typische Schwachstellen | Methoden zur Schwachstellenbewertung |

| E | Bewertung | Informationssicherheitsrisiken |

| F | Einwirkungen für das IT-Risikomanagement |