Informationssicherheit

topic - Kurzbeschreibung

Beschreibung

Was ist Informationssicherheit?

IT und OT

Arten und Wichtigkeit von Informationen

Schutz von Informationen

- ISO/IEC 27001

- Informationen sind Werte

- Wertvoll für eine Organisation

- Wie die übrigen Geschäftswerte

- Müssen in geeigneter Weise geschützt werden

- Angemessener Schutz unabhängig von

- Erscheinungsform

- Art der Nutzung

- Speicherung

Informationssicherheit im Fokus

- Warum ist Sicherheit überhaupt ein Thema?

- Verteilte Informatiksysteme sind kritische Ressourcen

- Globalisierung der Kommunikationsbedürfnisse und -infrastruktur (Internet)

- "grenzüberschreitenden" Kooperation

- Informationssysteme

- Desktop-Conferencing

- Soziale Netzwerke

- Offene Systeme

- Vielfältige Schnittstellen und Datenaustausch

- Erhöhung des Angriffs- und Schadenpotentials

- Physische Sicherheit kann oft nicht gewährleistet werden

- Zugang zu Räumen und IT-Systemen

- Vertrauen als Ressource

- Wem vertraue ich, wem nicht?

- Wer ist mein Gegenüber wirklich?

Warum Informationssicherheit?

- Das Streben nach Informationssicherheit resultiert aus einer risikoorientierten Herangehensweise

- Es soll Unternehmen vor Kapitalschäden jeglicher Art schützen

- Klassische Beispiele

- Image- und Vertrauensverlust

- Datenverlust

- Produktivitätsausfall

- Wirtschaftsspionage

- Verletzung von Marken- und Urheberrechten

Es liegt in der Natur der Sache, dass Unternehmer solchen Schäden durch entsprechende Maßnahmen vermeiden wollen.

Datensicherung

- Normbegriff der Rechtsordnung

- Summe aller

- technischen und

- organisatorischen Maßnahmen

zur Gewährleistung des Datenschutzes

- Maßnahmen müssen in einem angemessenen Verhältnis zum angestrebten Schutzzweck stehen.

Datensicherheit

- Datensicherheit als technischer Begriff

- Planende,

- steuernde,

- verarbeitende und

- kontrollierende Maßnahmen

- zur Gewährleistung der Sicherheitsziele

- Verfügbarkeit

- Vertraulichkeit

- Integrität

- der informationstechnischen Infrastruktur

Datensicherheit

- Datensicherung als antiquierter Begriff

- Kopieerstellung von Datenbeständen

- Ziel: Rekonstruktion bei Verlust

- Verfügbarkeit

- Integrität

- Datensicherung zur Gewährleistung der

- Verfügbarkeit

- Integrität

- der informationstechnischen Infrastruktur ist im weiteren Sinne auch Voraussetzung für die Erzielung einer Gesamtsicherheit, die

- alle Komponenten der IT-Infrastruktur erfasst, die

- für die betrieblichen Wertschöpfungsprozesse relevant sind

- Interesse von Unternehmen

- Sicherstellung der kontinuierlichen Bedürfnisbefriedigung

- Gewinnmaximierung

- Interesse des Einzelnen

- Schutz seiner (personenbezogenen) Daten vor Missbrauch

IT-Systeme

- IT-Systeme bestehen aus

- Objekten

- Subjekten

- Aktionen

- Umfeldbedingungen

Objekte

- Objekte eines IT-Systems sind alle aktiven und passiven Komponenten

- Hardware

- Software

- gespeicherten Daten

- Im weiteren Sinne

- Gesamte informationstechnische Infrastruktur

- schutzwürdige Objekte

- Einzelne Objekte (Server, Anwendungen, Verbindungen)

- Gruppen von Objekten

- Gesamter IT-Verbund

- Für jedes Objekt muss geregelt sein

- welche Subjekte

- unter welchen Voraussetzungen

- Zugang und

- Zugriff erhalten

Subjekte

- Subjekte eines IT-Systems sind

- Betreiber

- Anwender

- Benutzer

- Zugang der Subjekte zu IT-Systemen und Zugriff auf einzelne Objekte erfordert

- Identifikation

- Authentifizierung

- Subjekte können auch technische Kommunikationselemente sein

- selbststeuernde Aktionen

- z.B Verbindung zu fremden Systemen

- mit dem Ziel des Zugriffs auf fremde Objekte

- aufbauen

- nutzen

- wieder abbauen

Anmeldung

- Zugangsverfahren

- Anmeldeverfahren von Subjekten zu IT-Systemen oder einzelnen Objekten

- Im Zugangsverfahren wird die Berechtigung von

- natürlichen oder

- technischen Subjekten

- durch

- technische oder

- logische Verfahren

- zur Identifizierung / Authentifizierung überprüft

Zugriffskontrolle

- Zugriff

- Ausführung von

- lesenden,

- schreibenden oder

- steuernden Aktionen

- auf definierte Objekte eines IT-Systems

- Zugriffskontrolle erfolgt auf logischer Ebene

- nach ordnungsgemäßer Zugangskontrolle

- mittels Verfahren zur Identifizierung und / oder

- Authentifizierung von Zugriffsrechten.

Need-to-Know-Prinzip

Ein Subjekt darf nur auf ein Objekt zugreifen können, wenn dies in seiner Zuständigkeit liegt.

Aktionen

- Aktionen

- passiv

- aktiv

- objektsteuernd

- objektnutzend

- Differenzierung auf Softwareebene durch

- Systemsoftware

- Anwendungssoftware

Umfeld

- Konstrukte am Standort beschrieben das Umfeld

- räumlich

- versorgungstechnisch

- Klimatechnisch

- ...

- Sekundäres Umfeld vernetzter Systeme

- Netztopologie

- Kommunikationsarchitektur

Gesetzliche Grundlagen

BSIG

IT-SiG

Datenschutz

Anhang

Siehe auch

- Cyberabwehr

- Cyberkrieg

- Europäische Agentur für Netz- und Informationssicherheit

- Internetkriminalität, IT-Sicherheitsverfahren

- Need-to-know-Prinzip

- TeleTrusT

- Mind Map der Informationssicherheit

Sicherheit

Dokumentation

RFC

Man-Pages

Info-Pages

Links

Einzelnachweise

Projekt

Weblinks

- https://de.wikipedia.org/wiki/Informationssicherheit

- Bundesamt für Sicherheit in der Informationstechnik (BSI)

- BMWi: Task Force „IT-Sicherheit in der Wirtschaft“

- Seiten-Check der Initiative-S der Taskforce „IT-Sicherheit in der Wirtschaft“. Service des eco-Verbands der Internetwirtschaft e.V., gefördert durch das Bundesministerium für Wirtschaft und Technologie (BMWi)

- Deutschland sicher im Netz e. V.

- A Users’ Guide: How to raise information security awareness (DE). Bundesamt für Sicherheit in der Informationstechnik, Juni 2006, ENISA (mit PDF Leitfaden für die Praxis: Wege zu mehr Bewusstsein für Informationssicherheit; 2 MB)

- DIN-Normenausschuss Informationstechnik und Anwendungen NA 043-01-27 AA IT-Sicherheitsverfahren

- Christian Hawellek: Die strafrechtliche Relevanz von IT-Sicherheitsaudits – Wege zur Rechtssicherheit vor dem Hintergrund des neuen Computerstrafrechts.

- Ken Thompson: Reflections on Trusting Trust (PDF; 220 kB; englisch). Artikel über Software-Sicherheit und deren Untergrabung, etwa durch Trojaner.

Testfragen

Testfrage 1

Testfrage 2

Testfrage 3

Testfrage 4

Testfrage 5

TMP

- Themenfeld 1 - Einführung und Grundlagen

- IT-Sicherheit und rechtliche Rahmenbedingungen

Sicherheit - Zustand frei von unvertretbaren Risiken

Beschreibung

Zustand frei von unvertretbaren Risiken, gefahrenfrei

- sēcūritās (lateinisch), sēcūrus "sorglos", sēd "ohne" und cūra "(Für-)Sorge"

- Bezogen auf

- Lebewesen

- Objekte/Systeme

- Wertvorstellungen

- Zeitraum

- ...

- Grundbedürfnis Sicherheit

Sicherheitsbedarf steigt

- Globalisierung

- steigende Mobilität

- wachsender Abhängigkeit von Technik

Relative Sicherheit

- Relativer Zustand der Gefahrenfreiheit

Begrenzt auf

- Zeitraum

- Umgebung

- Bedingungen

- Ereignisse, die sich nicht beeinflussen oder voraussehen lassen

- Sicherheitsvorkehrungen können zu Fall gebracht werden

- Beeinträchtigungen können nicht ausgeschlossen werden

- Nur hinreichend unwahrscheinlich gemacht werden

- Beispiel Kraftfahrzeugwesen

-

- Zahlreiche Vorschriften

- Regelmäßige Kontrollen

- Dennoch führt Führen von Kraftfahrzeugen regelmäßig zu gefährlichen Zuständen

- unabsichtlich, fahrlässig

- absichtlich, böswillig

Vertretbaren Risiken

- Komplexe Systeme

In komplexen Systemen lassen sich Risiken nicht völlig auszuschließen

- nur hinreichend unwahrscheinlich machen

- Vertretbares Risiko

- Hängt von vielen Faktoren ab

- Wird subjektiv und kulturell verschieden bewertet

- Steigender Nutzen

- Höhere Wahrscheinlichkeiten für Beeinträchtigungen mit steigendem Nutzen werden als vertretbar angesehen

- Aktien-Spekulation, Teilnahme am Straßenverkehr, ...

- ISMS

- Sicherheitskonzepte

- Definierter Zustand von Sicherheit

- Definition von Maßnahmen

- Zyklische Kontrollen

- Erfolgreiche Sicherheitsmaßnahmen

- Können Beeinträchtigungen (erwartete und unerwartete) abwehren oder hinreichend unwahrscheinlich machen

Security und Safety

Sicherheit umfasst Security und Safety

- Sicherheitskonzepte spezifizieren diese Anforderungen

| Security | Safety |

|---|---|

Angriffssicherheit

|

Betriebssicherheit

|

- Beispiel

Es ist unzureichend, von einer Fluchttür lediglich "Sicherheit" zu fordern.

| Security-Anforderung | Safety-Anforderung |

|---|---|

| Vermeidung einer unberechtigten Nutzung der Tür im Normalbetrieb | Gewährleistung eines gefahrlosen Flucht- und Rettungsweges |

Wirtschaftliche Sicherheit

- Materieller / finanziellen Mittel

- ist für die Existenz oder

- für geplanten Vorhaben

- im vorgesehenen Zeitraum gewährleistet

- Dies kann sowohl

- das einzelne Individuum betreffen, als auch

- Kollektive (betriebswirtschaftliche Unternehmen oder ganze Staaten)

- Versicherungen

- Absicherung unabweisbare Gefahren

- erhöht nicht objektiv die Sicherheit

- aber das subjektive Sicherheitsgefühl

- im Eintrittsfall eine Behebung oder Ausgleich des Schadens ermöglichen

- Betriebswirtschaftliche Sicherheit

- technische, logistische und organisatorische Maßnahmen

- in Bezug auf Maschinen oder Anlagen im industriellen Bereich

- Ausfallsicherheit, Verlässlichkeit und Verfügbarkeit

Technische Sicherheit

Betriebssicherheit

- Technische Konstruktionen oder Objekte

Zustand der voraussichtlich störungsfreien und gefahrenfreien Funktion

- "Sicherheit" ist abhängig von ihrer Definition

- welcher Grad von Unsicherheit akzeptiert wird

Zuverlässigkeit

- Tritt bei einer Störung keine Gefährdung auf, spricht man von Zuverlässigkeit

- Die Norm IEC 61508 definiert Sicherheit als "Freiheit von unvertretbaren Risiken"

- "funktionalen Sicherheit" als Teilaspekt der Gesamtsicherheit

Bauteilzuverlässigkeit

- Technische Konstruktionen oder Objekte

- Bauteilzuverlässigkeit

- Primäre Grundlage für die Betriebssicherheit

- Bauteile dürfen nicht durch Überbelastung oder Materialversagen Ihre Funktionsfähigkeit verlieren

- Bedeutung der Software bei technischen Systemen

- Software für sicherheitskritische Systeme

- hoher Aufwand für die Sicherstellung der Fehlerarmut der Software

- strenge Maßstäbe an den Softwareentwicklungsprozess

- Für einige Bereiche gibt es einschlägige Normen Industrien (Eisenbahn: EN 50128)

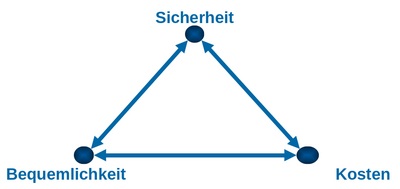

- Kosten vs. Sicherheit

- Häufig stehen kostenaufwändige Sicherheitsmaßnahmen den wirtschaftlichen Belangen zum Kapitalgewinn entgegen

Sicherheitstechnik

Unmittelbare Sicherheit

- Gefahrenentstehung verhindern

Safe-Life-Ansatz

- Versagen wird ausgeschlossen

- Klärung aller äußeren Einflüsse

- sicheres Bemessen

- weiterer Kontrolle

- beschränktes Versagen ermöglicht

- gefahrlose Außerbetriebnahme möglich

- redundante Anordnung von Baugruppen

- Gesamtfunktion immer gewährleistet

- auch bei Teilausfällen

Verfahren

- Auswirkungsanalyse

- Fehlerbaumanalyse

- PAAG-Verfahren

Sicherheitssysteme

- Unbeabsichtigten Folgen von Sicherheitssysteme

Können Sicherheitsgewinn zunichtemachen

- Prognosen vs. empirische Beobachtung

Der auf Prognosen setzenden Sicherheitsforschung wird vorgeworfen, empirische Beobachtung der Systeme zu vernachlässigen

- Beispiel

- Risiken und Nebenwirkungen beim Einsatz von VPNs

- Nicht alle VPN-Systeme sind sicher gegen Man-in-the-Middle-Angriffe

- insbesondere in der Phase des Aushandelns der Übertragungs- und Kryptografieparameter

- Implementierung von VPNs erfordert eine Menge Vorarbeiten

- Vielzahl und Komplexität der verfügbaren Protokolle

- VPNs erfordert je nach Architektur erhebliche zusätzliche Ressourcen

Schutzeinrichtungen

| Schutzeinrichtung | Beschreibung |

|---|---|

| Trennend |

|

| Ortsbindend |

|

| Abweisend |

|

| Detektierend |

|

Was ist Informationssicherheit?

Bedrohung – Schwachstelle - Gefährdung - Risiko

Einsatz mobiler Endgeräte

Sicherheits-Ziele

siehe Sicherheits-Ziele