ISO/27000

Erscheinungsbild

ISO/IEC 27000 - Standards zur Informationssicherheit

Beschreibung

- ISO/IEC 27000

- ISO27k

- Reihe/Familie

- Standards zur Informationssicherheit

- International Organization for Standardization (ISO)

- International Electrotechnical Commission (IEC)

- ISMS

- Information Security Management System

- Best-Practice-Empfehlungen zur Organisation der Informationssicherheit

- Änderungen

- Diese Standards unterliegen häufigen Änderungen

- Zusammenarbeit von ISO und IEC

- Standards zur Informationssicherheit unter dem Nummernkreis 2700x Information technology – Security techniques zusammengefasst

- Der deutsche Anteil an dieser Normungsarbeit wird vom DIN NIA-01-27 IT-Sicherheitsverfahren betreut

- Für die Evaluierung und Zertifizierung von IT-Produkten und -systemen existiert der Standard ISO/IEC 15408 (Common Criteria).

- ISO 27001

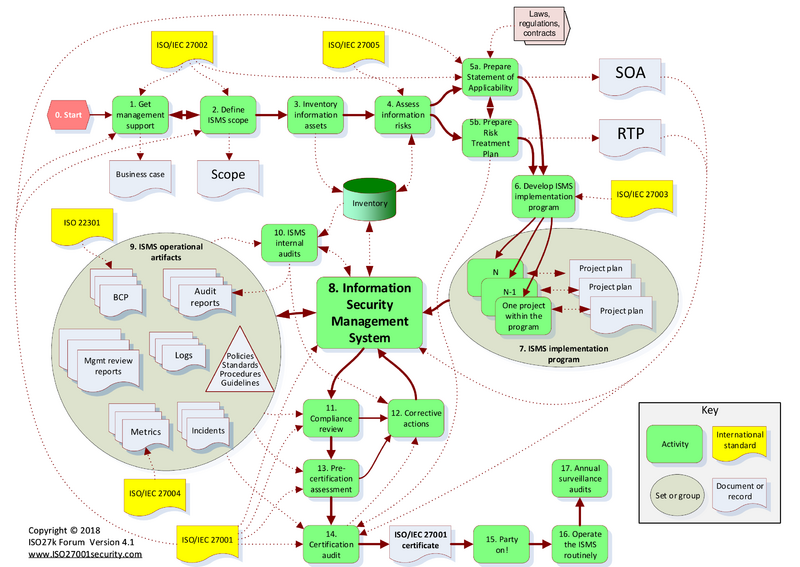

Überblick

| ISMS | |

| Scope | |

| Asset | |

| SOA | |

| RTP | |

| BCP | |

| Logs |

Normen

- Informationssicherheits-Managementsysteme

| ISO/IEC | Beschreibung |

|---|---|

| 27000 | Übersicht und Vokabular, enthält Begriffe und Definitionen, welche in der Normenserie ISO/IEC 27000 verwendet werden. |

| 27001 | Anforderungen; hervorgegangen aus Teil 2 des British Standard BS 7799, enthält die Anforderungen an ein ISMS. |

| 27002 | Code of practice for information security management; hervorgegangen aus Teil 1 des British Standard BS 7799 und der ISO/IEC 17799, Kontrollmechanismen für die Informationssicherheit |

| 27003 | Implementation Guidelines, enthält einen Leitfaden zur Umsetzung der ISO/IEC 27001 (herausgegeben im Februar 2010). |

| 27004 | Measurements, "Information Security Management Measurement" (herausgegeben im September 2012). |

| 27005 | Information security risk management, ist an den BS 7799-3:2006 angelehnt und behandelt das Thema IS Risikomanagement (herausgegeben im Juni 2008). |

| 27006 | Informationstechnik - Sicherheitstechniken - Anforderungen an Stellen, die Informationssicherheits-Managementsysteme nach ISO/IEC 27001 auditieren und zertifizieren wollen (herausgegeben am 1. März 2007) regelt die Kriterien, nach denen Stellen arbeiten müssen, die Informationssicherheits- und Managementsysteme nach ISO/IEC 27001 auditieren und zertifizieren wollen. |

| 27007 | Informationstechnik - Sicherheitstechniken - Leitfaden für die Auditierung von Informationssicherheits-Managementsystemen. |

| 27008 | Informationstechnik - Sicherheitstechniken - Leitfaden für Auditoren zur Kontrolle von Informationssicherheits-Managementsystemen. Fachspezifische Subnormen der ISO/IEC 27002 sind in Ausarbeitung als ISO/IEC 27010 bis ISO/IEC 27019: |

| 27010 | Informationssicherheitsmanagement für sektor- und organisationsübergreifende Kommunikation, (herausgegeben im April 2012, aktualisiert November 2015) |

| 27011 | Informationssicherheitsmanagement-Richtlinien für Telekommunikationsorganisationen basierend auf ISO/IEC 27002, herausgegeben im Dezember 2008, aktualisiert Dezember 2016 |

| 27013 | Leitfaden zur integrierten Implementierung von ISO/IEC 20000-1 und ISO/IEC 27001, herausgegeben im Juli 2012, überarbeitet Dezember 2015 |

| 27014 | Governance der Informationssicherheit, herausgegeben im Mai 2013 |

| 27015 | Information security management guidelines for financial services, herausgegeben im Dezember 2012, zurückgezogen |

| 27016 | Auditing und Überprüfungen |

| 27017 | Sicherheitstechniken - Verhaltenskodex für Informationssicherheitskontrollen für Cloud-Computing-Dienste |

| 27018 | Sicherheitstechniken - Verhaltenskodex für Kontrollen zum Schutz personenbezogener Daten, die in öffentlichen Cloud-Computing-Diensten verarbeitet werden |

| 27019 | Leitfaden für das Informationssicherheitsmanagement basierend auf ISO/IEC 27002 für Prozessleitsysteme speziell für die Energiewirtschaft, Übersetzung DIN EN ISO/IEC 27019:2020-08 |

| 27031 | Geschäftskontinuität |

| 27032 | Richtlinien für Cybersecurity (herausgegeben im Juli 2012) |

| 27033 | |

| 27034 | Richtlinien für Anwendungssicherheit |

| 27035 | Management von Informationssicherheitsvorfällen |

| Norm | Beschreibung |

|---|---|

| EN ISO 27799 | Sicherheitsmanagement im Gesundheitswesen bei Verwendung der ISO/IEC 27002 |

Ausbildung und Zertifizierung

- Auf der Ebene einer Organisation kann das Information Security Management System gegen den normativen Teil ISO/IEC 27001 geprüft und zertifiziert werden.

- Für Personen existieren verschiedene Schemata zur Ausbildung und Zertifizierung.

- Diese werden von unterschiedlichen Zertifizierungsunternehmen gestaltet

- Liste der IT-Zertifikate