Hypertext Transfer Protocol Secure: Unterschied zwischen den Versionen

K Textersetzung - „–“ durch „-“ |

|||

| (35 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 36: | Zeile 36: | ||

|} | |} | ||

; | ; Sicheres [[Hypertext]]-[[Übertragungsprotokoll]] | ||

Sicheres [[Hypertext]]-[[Übertragungsprotokoll]] | |||

* [[Kommunikationsprotokoll]] im [[World Wide Web]], mit dem Daten abhörsicher übertragen werden können | * [[Kommunikationsprotokoll]] im [[World Wide Web]], mit dem Daten abhörsicher übertragen werden können | ||

* Technisch definiert wurde es als [[Uniform Resource Identifier#Aufbau|URI-Schema]], eine zusätzliche Schicht zwischen [[Hypertext Transfer Protocol|HTTP]] und [[Transmission Control Protocol|TCP]] | * Technisch definiert wurde es als [[Uniform Resource Identifier#Aufbau|URI-Schema]], eine zusätzliche Schicht zwischen [[Hypertext Transfer Protocol|HTTP]] und [[Transmission Control Protocol|TCP]] | ||

| Zeile 43: | Zeile 42: | ||

== Transportverschlüsselung == | == Transportverschlüsselung == | ||

[[File:2024-03-01_17-49.png|mini|200px]] | |||

[[File:2024-03-01_17-48_1.png|mini|200px]] | |||

[[File:2024-03-01_17-48.png|mini|200px]] | |||

[[File:2024-03-01_17-49_1.png|mini|200px]] | |||

[[File:2024-03-01_17-49_2.png|mini|200px]] | |||

HTTPS wird zur Herstellung von [[Vertraulichkeit]] und [[Integrität (Informationssicherheit)|Integrität]] in der Kommunikation zwischen [[Webserver]] und [[Webbrowser]] ([[Client]]) im [[World Wide Web]] verwendet | HTTPS wird zur Herstellung von [[Vertraulichkeit]] und [[Integrität (Informationssicherheit)|Integrität]] in der Kommunikation zwischen [[Webserver]] und [[Webbrowser]] ([[Client]]) im [[World Wide Web]] verwendet | ||

* Dies wird unter anderem durch [[Kryptografie]] und [[Authentifizierung]] erreicht | * Dies wird unter anderem durch [[Kryptografie]] und [[Authentifizierung]] erreicht | ||

| Zeile 58: | Zeile 61: | ||

; Die zusätzliche Kryptografie der Daten geschieht mittels [[Transport Layer Security|SSL/TLS]] | ; Die zusätzliche Kryptografie der Daten geschieht mittels [[Transport Layer Security|SSL/TLS]] | ||

* Unter Verwendung des SSL-Handshake-Protokolls findet zunächst eine geschützte Identifikation und Authentifizierung der Kommunikationspartner statt | * Unter Verwendung des SSL-Handshake-Protokolls findet zunächst eine geschützte Identifikation und Authentifizierung der Kommunikationspartner statt | ||

* Anschließend wird mit Hilfe [[Asymmetrisches Kryptosystem|asymmetrischer Kryptografie]] oder des [[Diffie-Hellman | * Anschließend wird mit Hilfe [[Asymmetrisches Kryptosystem|asymmetrischer Kryptografie]] oder des [[Diffie-Hellman]]s ein gemeinsamer [[Symmetrisches Kryptosystem|symmetrischer Sitzungsschlüssel]] ausgetauscht | ||

* Dieser wird schließlich zur Kryptografie der [[Nutzdaten]] verwendet | * Dieser wird schließlich zur Kryptografie der [[Nutzdaten]] verwendet | ||

* Der Standard-[[Port (Protokoll)|Port]] für HTTPS-Verbindungen ist 443 | * Der Standard-[[Port (Protokoll)|Port]] für HTTPS-Verbindungen ist 443 | ||

| Zeile 71: | Zeile 74: | ||

* Damit ist meist keine weitere Installation gesonderter Software notwendig | * Damit ist meist keine weitere Installation gesonderter Software notwendig | ||

Eine HTTPS-Verbindung wird durch eine https-[[Uniform Resource Locator|URL]] angewählt und durch das SSL-Logo angezeigt | Eine HTTPS-Verbindung wird durch eine https-[[Uniform Resource Locator|URL]] angewählt und durch das SSL-Logo angezeigt | ||

[[Datei:SSL Symbol.png]] | |||

* Dies wird bei allen geläufigen Browsern als kleines Schloss-Symbol in der Adresszeile dargestellt | * Dies wird bei allen geläufigen Browsern als kleines Schloss-Symbol in der Adresszeile dargestellt | ||

=== | === HTTPS-Anwahl === | ||

Die Entscheidung, ob eine sichere HTTPS- statt einer HTTP-Verbindung genutzt wird, kann unterschiedlich erfolgen: | Die Entscheidung, ob eine sichere HTTPS- statt einer HTTP-Verbindung genutzt wird, kann unterschiedlich erfolgen: | ||

* Serverseitig wird ausschließlich HTTPS zugelassen, wie meist bei [[Electronic Banking|Online-Banking]]; teils wird dabei eine angewählte http-Adresse automatisch auf https weitergeleitet | * Serverseitig wird ausschließlich HTTPS zugelassen, wie meist bei [[Electronic Banking|Online-Banking]]; teils wird dabei eine angewählte http-Adresse automatisch auf https weitergeleitet | ||

* Der Login wird über HTTPS erzwungen, dann wird ein [[HTTP-Cookie]] im Browser gesetzt und, um Rechenzeit zu sparen, der weitere Dienst unverschlüsselt abgewickelt; | * Der Login wird über HTTPS erzwungen, dann wird ein [[HTTP-Cookie]] im Browser gesetzt und, um Rechenzeit zu sparen, der weitere Dienst unverschlüsselt abgewickelt; beispielsweise bei [[eBay]] | ||

* Clientseitig durch [[HSTS]]: Wenn der Server nur HTTPS zulässt (wie oben beschrieben), kann der Browser dies speichern und stellt zukünftig immer eine Verbindung über HTTPS her | * Clientseitig durch [[HSTS]]: Wenn der Server nur HTTPS zulässt (wie oben beschrieben), kann der Browser dies speichern und stellt zukünftig immer eine Verbindung über HTTPS her | ||

* Steht der Server zusätzlich auf der HSTS Preload Liste, stellt der Browser auch beim ersten Besuch schon direkt eine HTTPS-Verbindung her | * Steht der Server zusätzlich auf der HSTS Preload Liste, stellt der Browser auch beim ersten Besuch schon direkt eine HTTPS-Verbindung her | ||

* Clientseitige Eingabe der HTTPS-Variante oder Browser-[[Plug-in]] ( | * Clientseitige Eingabe der HTTPS-Variante oder Browser-[[Plug-in]] (beispielsweise für [[Mozilla Firefox|Firefox]] und [[Google Chrome|Chrome]] "[[HTTPS Everywhere]]"), welches http-Anfragen durch https-Anfragen ersetzt, bei Diensten, die beide Varianten unterstützen | ||

* Seit 2020 (Version 83) kann [[Firefox]] so eingestellt werden, dass es nur HTTPS verwendet. Falls eine Website nur über das unsichere HTTP erreicht werden kann, erfolgt der Zugriff erst nach expliziter Zustimmung durch den Nutzenden | * Seit 2020 (Version 83) kann [[Firefox]] so eingestellt werden, dass es nur HTTPS verwendet. Falls eine Website nur über das unsichere HTTP erreicht werden kann, erfolgt der Zugriff erst nach expliziter Zustimmung durch den Nutzenden | ||

| Zeile 87: | Zeile 90: | ||

* Dieser entscheidet nun, ob er dem Zertifikat für diese Sitzung vertraut, es evtl | * Dieser entscheidet nun, ob er dem Zertifikat für diese Sitzung vertraut, es evtl | ||

* auch permanent speichert, gegebenenfalls nach Prüfung über die angegebenen Links | * auch permanent speichert, gegebenenfalls nach Prüfung über die angegebenen Links | ||

* Andernfalls wird die HTTPS-Verbindung nicht hergestellt ( | * Andernfalls wird die HTTPS-Verbindung nicht hergestellt ("Diese Seite verlassen" bei Firefox bzw. "Klicken Sie hier um diese Seite zu verlassen." beim Internet Explorer) | ||

=== Vorinstallierte Zertifikate === | === Vorinstallierte Zertifikate === | ||

| Zeile 94: | Zeile 97: | ||

* Ob ein Root-Zertifikat dem Browser bekannt ist, hängt von der Browser-Version ab; zudem wird die Liste der Zertifikate teils auch online im Rahmen der Systemaktualisierung auf den neuesten Stand gebracht, so bei Microsoft Windows | * Ob ein Root-Zertifikat dem Browser bekannt ist, hängt von der Browser-Version ab; zudem wird die Liste der Zertifikate teils auch online im Rahmen der Systemaktualisierung auf den neuesten Stand gebracht, so bei Microsoft Windows | ||

Mit dem [[Internet Explorer#Version 7|Internet Explorer 7]] hat Microsoft, kurz danach auch Mozilla mit dem [[Mozilla Firefox|Firefox 3]], die Warnung bei nicht eingetragenen Zertifikaten verschärft: Erschien vorher nur ein [[Pop-up]] | Mit dem [[Internet Explorer#Version 7|Internet Explorer 7]] hat Microsoft, kurz danach auch Mozilla mit dem [[Mozilla Firefox|Firefox 3]], die Warnung bei nicht eingetragenen Zertifikaten verschärft: Erschien vorher nur ein [[Pop-up]] "Sicherheitshinweis", das nach Name, Quelle und Laufzeit des Zertifikats differenzierte, so wird nun der Inhalt der Webseite ausgeblendet und eine Warnung angezeigt, mit der Empfehlung, die Seite nicht zu benutzen | ||

* Um diese sehen zu können, muss der Anwender dann explizit eine | * Um diese sehen zu können, muss der Anwender dann explizit eine "Ausnahme hinzufügen" | ||

* Ein nicht im Browser eingetragenes Zertifikat wird damit für Massenanwendungen zunehmend untauglich | * Ein nicht im Browser eingetragenes Zertifikat wird damit für Massenanwendungen zunehmend untauglich | ||

| Zeile 110: | Zeile 113: | ||

=== Zertifikat === | === Zertifikat === | ||

Das [[Digitales Zertifikat|digitale Zertifikat]] für [[Secure Sockets Layer|SSL]], das die Authentifizierung ermöglicht, ist vom Server bereitzustellen | Das [[Digitales Zertifikat|digitale Zertifikat]] für [[Secure Sockets Layer|SSL]], das die Authentifizierung ermöglicht, ist vom Server bereitzustellen | ||

* Ein Binärdokument, das im Allgemeinen von einer | * Ein Binärdokument, das im Allgemeinen von einer - selbst wiederum zertifizierten - [[Zertifizierungsstelle]] (CA von {{enS|certificate authority}}) ausgestellt wird, das den Server und die [[Domain (Internet)|Domain]] eindeutig identifiziert | ||

* Bei der Beantragung werden dazu etwa die Adressdaten und der Firmenname des Antragstellers geprüft | * Bei der Beantragung werden dazu etwa die Adressdaten und der Firmenname des Antragstellers geprüft | ||

| Zeile 151: | Zeile 154: | ||

* Dadurch war eine Unterscheidung nur anhand der [[Socket (Software)#Internet-Sockets|IP/Port-Kombination]] möglich; ein anderer Port als 443 wird wiederum von vielen [[Proxy-Server|Proxys]] nicht akzeptiert | * Dadurch war eine Unterscheidung nur anhand der [[Socket (Software)#Internet-Sockets|IP/Port-Kombination]] möglich; ein anderer Port als 443 wird wiederum von vielen [[Proxy-Server|Proxys]] nicht akzeptiert | ||

Vor diesem Hintergrund nutzten einige Provider einen [[Workaround]], um ihren Kunden auch HTTPS ohne eigene IP-Adresse zu ermöglichen, etwa | Vor diesem Hintergrund nutzten einige Provider einen [[Workaround]], um ihren Kunden auch HTTPS ohne eigene IP-Adresse zu ermöglichen, etwa "shared SSL" | ||

* Sie nutzten Wildcard-Zertifikate, die für alle Subdomains einer [[Domain (Internet)|Domain]] gültig sind, in Verbindung mit kundenspezifischen Subdomains | * Sie nutzten Wildcard-Zertifikate, die für alle Subdomains einer [[Domain (Internet)|Domain]] gültig sind, in Verbindung mit kundenspezifischen Subdomains | ||

* Andere Provider nutzten einen | * Andere Provider nutzten einen "SSL [[Proxy-Server|Proxy]]", der die Anfragen über eine von mehreren Kunden genutzte Domain leitete | ||

Die Lösung dieses Problems kam durch [[Server Name Indication]] (SNI), auf Basis von [[Transport Layer Security]] 1.2, da hier der vom Browser gewünschte Hostname bereits beim SSL-Handshake übermittelt werden kann | Die Lösung dieses Problems kam durch [[Server Name Indication]] (SNI), auf Basis von [[Transport Layer Security]] 1.2, da hier der vom Browser gewünschte Hostname bereits beim SSL-Handshake übermittelt werden kann | ||

| Zeile 159: | Zeile 162: | ||

* Das Verfahren bedarf entsprechend aktueller Software auf Seiten des Servers und des Browsers und wurde von diesen ab 2006 unterstützt | * Das Verfahren bedarf entsprechend aktueller Software auf Seiten des Servers und des Browsers und wurde von diesen ab 2006 unterstützt | ||

Im Falle des [[Apache HTTP Server|Apache-Servers]] wird die SNI-Verarbeitung | Im Falle des [[Apache HTTP Server|Apache-Servers]] wird die SNI-Verarbeitung beispielsweise durch eine nur leicht modifizierte Konfigurations-Anweisung gesteuert: | ||

<code><VirtualHost _default_:443></code> | <code><VirtualHost _default_:443></code> | ||

| Zeile 167: | Zeile 170: | ||

** Weiterleitung ([[Meta-Tag#refresh - Weiterleitung|HTML-refresh]]) oder auch ein [[Rewrite-Engine|rewrite]] der URL | ** Weiterleitung ([[Meta-Tag#refresh - Weiterleitung|HTML-refresh]]) oder auch ein [[Rewrite-Engine|rewrite]] der URL | ||

** Konfiguration von HTML-Seiten oder Skripten als Muss-SSL, bei Apache etwa durch die Anweisung <code>SSLRequireSSL</code> in der [[.htaccess]] | ** Konfiguration von HTML-Seiten oder Skripten als Muss-SSL, bei Apache etwa durch die Anweisung <code>SSLRequireSSL</code> in der [[.htaccess]] | ||

* Wird eine solche Seite per HTTP aufgerufen, erzeugt der Server einen '403 | * Wird eine solche Seite per HTTP aufgerufen, erzeugt der Server einen '403 - Forbidden' [[HTTP-Statuscode|HTTP-Fehlercode]] | ||

* Der Anwender wird auf die ''Möglichkeit'' der SSL-Nutzung durch einen entsprechenden Link hingewiesen | * Der Anwender wird auf die ''Möglichkeit'' der SSL-Nutzung durch einen entsprechenden Link hingewiesen | ||

** Teilweise wird, vor allem während der Einführung von HTTPS, auf eine Bewerbung durch einen Link verzichtet | ** Teilweise wird, vor allem während der Einführung von HTTPS, auf eine Bewerbung durch einen Link verzichtet | ||

* Der Anwender kann nur manuell auf HTTPS umschalten, indem er in der URL selbstständig das | * Der Anwender kann nur manuell auf HTTPS umschalten, indem er in der URL selbstständig das "s" hinter "http" hinzufügt | ||

* Skriptgesteuerte Erzeugung von HTTPS-Links, um den Anwender bei bestimmten Arbeitsschritten oder Ausgaben auf eine HTTPS-Seite zu lenken | * Skriptgesteuerte Erzeugung von HTTPS-Links, um den Anwender bei bestimmten Arbeitsschritten oder Ausgaben auf eine HTTPS-Seite zu lenken | ||

* Anschließend kann im Skript geprüft werden, ob dieses per HTTPS aufgerufen wurde, bei [[PHP]] etwa durch die Bedingung: <code>$_SERVER['HTTPS']=='on'</code> | * Anschließend kann im Skript geprüft werden, ob dieses per HTTPS aufgerufen wurde, bei [[PHP]] etwa durch die Bedingung: <code>$_SERVER['HTTPS']=='on'</code> | ||

=== Leistung === | === Leistung === | ||

Beim Verbindungsaufbau legt der Server einen | Beim Verbindungsaufbau legt der Server einen Kryptografiealgorithmus fest | ||

* In der Theorie soll sich der Server dabei an den Wünschen des Clients orientieren | * In der Theorie soll sich der Server dabei an den Wünschen des Clients orientieren | ||

* Um Rechenzeit zu sparen, werden jedoch auf Servern mit hohem [[Datenverkehr]] bevorzugt [[Stromverschlüsselung|Strom-Chiffren]] eingesetzt, da diese weniger rechenintensiv sind als [[Blockverschlüsselung|Block-Chiffren]] wie [[Advanced Encryption Standard|AES]] oder [[Camellia (Algorithmus)|Camellia]] | * Um Rechenzeit zu sparen, werden jedoch auf Servern mit hohem [[Datenverkehr]] bevorzugt [[Stromverschlüsselung|Strom-Chiffren]] eingesetzt, da diese weniger rechenintensiv sind als [[Blockverschlüsselung|Block-Chiffren]] wie [[Advanced Encryption Standard|AES]] oder [[Camellia (Algorithmus)|Camellia]] | ||

| Zeile 202: | Zeile 190: | ||

2010 verursachte die Kryptografie beispielsweise bei [[Gmail]] weniger als 1 % der [[Prozessor]]-Last, weniger als 10 KB [[Arbeitsspeicher]]bedarf pro Verbindung und weniger als 2 % des Netzwerk-[[Datenverkehr]]s.10 Jahre vorher belastete der Rechenaufwand der Kryptografie die Server noch stark | 2010 verursachte die Kryptografie beispielsweise bei [[Gmail]] weniger als 1 % der [[Prozessor]]-Last, weniger als 10 KB [[Arbeitsspeicher]]bedarf pro Verbindung und weniger als 2 % des Netzwerk-[[Datenverkehr]]s.10 Jahre vorher belastete der Rechenaufwand der Kryptografie die Server noch stark | ||

== | == Sicherheit == | ||

[[TLS/Sicherheit]] | |||

<noinclude> | |||

== Anhang == | == Anhang == | ||

=== Siehe auch === | === Siehe auch === | ||

{{Special:PrefixIndex/{{BASEPAGENAME}}}} | {{Special:PrefixIndex/{{BASEPAGENAME}}/}} | ||

---- | |||

* [[md5]] | |||

* [[sha]] | |||

* [[:Kategorie:SSL]] | |||

* [[SSL-Zertifikat/Format]] | |||

* [[:Kategorie:SSL/Zertifikat]] | |||

=== Links === | |||

=== RFC === | === RFC === | ||

{| class="wikitable sortable options big" | {| class="wikitable sortable options big" | ||

| Zeile 260: | Zeile 214: | ||

|} | |} | ||

==== Weblinks ==== | |||

# https://de.wikipedia.org/wiki/Hypertext_Transfer_Protocol_Secure | # https://de.wikipedia.org/wiki/Hypertext_Transfer_Protocol_Secure | ||

# https://www.instagram.com/codewithbrij | |||

# https://www.softed.de/blog/wie-funktioniert-https | # https://www.softed.de/blog/wie-funktioniert-https | ||

# https://httpd.apache.org/docs/2.4/ssl/ssl_intro.html | # https://httpd.apache.org/docs/2.4/ssl/ssl_intro.html | ||

= Zertifikate = | === Zertifikate === | ||

[[Datei:Https Certificate Warning.png|alternativtext=Https Certificate Warning|400px|Https Certificate Warning]] | [[Datei:Https Certificate Warning.png|alternativtext=Https Certificate Warning|mini|400px|Https Certificate Warning]] | ||

[[File:httpsCertificateWarningDetails.png|alternativtext=Https Certificate Warning Details|mini|400px|Https Certificate Warning Details]] | |||

[[File:httpsCertificateView.png|alternativtext=Https Certificate View|mini|400px|Https Certificate View]] | |||

[[ | [[Kategorie:HTTP]] | ||

[[Kategorie:TLS]] | |||

[[Kategorie:SSL/Zertifikat]] | |||

</noinclude> | </noinclude> | ||

Aktuelle Version vom 11. Mai 2025, 19:48 Uhr

Hypertext Transfer Protocol Secure (HTTPS) - Kommunikationsprotokoll zur sicheren Datenübertragung

Beschreibung

| Familie | Internetprotokolle | ||||||||||||||||||||||||

| Einsatzgebiet | |||||||||||||||||||||||||

| Port | 443/TCP | ||||||||||||||||||||||||

| |||||||||||||||||||||||||

| Standards | RFC 2818 (HTTP Over TLS, 2000) | ||||||||||||||||||||||||

- Sicheres Hypertext-Übertragungsprotokoll

- Kommunikationsprotokoll im World Wide Web, mit dem Daten abhörsicher übertragen werden können

- Technisch definiert wurde es als URI-Schema, eine zusätzliche Schicht zwischen HTTP und TCP

- HTTPS wurde von Netscape entwickelt und zusammen mit SSL 1.0 erstmals 1994 mit deren Browser veröffentlicht

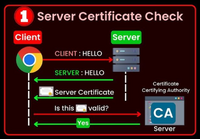

Transportverschlüsselung

HTTPS wird zur Herstellung von Vertraulichkeit und Integrität in der Kommunikation zwischen Webserver und Webbrowser (Client) im World Wide Web verwendet

- Dies wird unter anderem durch Kryptografie und Authentifizierung erreicht

Ohne Kryptografie sind Daten, die über das Internet übertragen werden, für jeden, der Zugang zum entsprechenden Netz hat, als Klartext lesbar

- Mit der zunehmenden Verbreitung von offenen (d. h. unverschlüsselten) WLANs nimmt die Bedeutung von HTTPS zu, weil damit die Inhalte unabhängig vom Netz verschlüsselt werden können

Die Authentifizierung dient dazu, dass beide Seiten der Verbindung beim Aufbau der Kommunikation die Identität des Verbindungspartners überprüfen können

- Dadurch sollen Man-in-the-Middle-Angriffe und teilweise auch Phishing verhindert werden

Technik

Syntaktisch ist HTTPS identisch mit dem Schema für HTTP

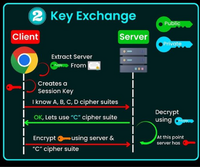

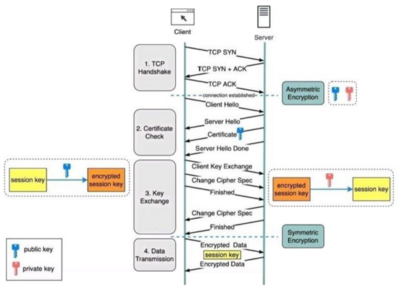

- Die zusätzliche Kryptografie der Daten geschieht mittels SSL/TLS

- Unter Verwendung des SSL-Handshake-Protokolls findet zunächst eine geschützte Identifikation und Authentifizierung der Kommunikationspartner statt

- Anschließend wird mit Hilfe asymmetrischer Kryptografie oder des Diffie-Hellmans ein gemeinsamer symmetrischer Sitzungsschlüssel ausgetauscht

- Dieser wird schließlich zur Kryptografie der Nutzdaten verwendet

- Der Standard-Port für HTTPS-Verbindungen ist 443

- Eine ältere Protokollvariante von HTTPS war S-HTTP

- Client-Zertifikate

Neben den Server-Zertifikaten können auch signierte Client-Zertifikate nach X.509.3 erstellt werden

- Das ermöglicht eine Authentifizierung der Clients gegenüber dem Server, wird jedoch selten eingesetzt

Client-Verarbeitung

Mit der Entwicklung von HTTPS durch Netscape wurde das Protokoll und die anwenderseitige Client-Software schon früh in Webbrowser integriert

- Damit ist meist keine weitere Installation gesonderter Software notwendig

Eine HTTPS-Verbindung wird durch eine https-URL angewählt und durch das SSL-Logo angezeigt

![]()

- Dies wird bei allen geläufigen Browsern als kleines Schloss-Symbol in der Adresszeile dargestellt

HTTPS-Anwahl

Die Entscheidung, ob eine sichere HTTPS- statt einer HTTP-Verbindung genutzt wird, kann unterschiedlich erfolgen:

- Serverseitig wird ausschließlich HTTPS zugelassen, wie meist bei Online-Banking; teils wird dabei eine angewählte http-Adresse automatisch auf https weitergeleitet

- Der Login wird über HTTPS erzwungen, dann wird ein HTTP-Cookie im Browser gesetzt und, um Rechenzeit zu sparen, der weitere Dienst unverschlüsselt abgewickelt; beispielsweise bei eBay

- Clientseitig durch HSTS: Wenn der Server nur HTTPS zulässt (wie oben beschrieben), kann der Browser dies speichern und stellt zukünftig immer eine Verbindung über HTTPS her

- Steht der Server zusätzlich auf der HSTS Preload Liste, stellt der Browser auch beim ersten Besuch schon direkt eine HTTPS-Verbindung her

- Clientseitige Eingabe der HTTPS-Variante oder Browser-Plug-in (beispielsweise für Firefox und Chrome "HTTPS Everywhere"), welches http-Anfragen durch https-Anfragen ersetzt, bei Diensten, die beide Varianten unterstützen

- Seit 2020 (Version 83) kann Firefox so eingestellt werden, dass es nur HTTPS verwendet. Falls eine Website nur über das unsichere HTTP erreicht werden kann, erfolgt der Zugriff erst nach expliziter Zustimmung durch den Nutzenden

Gemäß der ursprünglichen Auslegung soll der Client-Browser nach Anwahl der HTTPS-Adresse dem Anwender zuerst das Zertifikat anzeigen

- Dieser entscheidet nun, ob er dem Zertifikat für diese Sitzung vertraut, es evtl

- auch permanent speichert, gegebenenfalls nach Prüfung über die angegebenen Links

- Andernfalls wird die HTTPS-Verbindung nicht hergestellt ("Diese Seite verlassen" bei Firefox bzw. "Klicken Sie hier um diese Seite zu verlassen." beim Internet Explorer)

Vorinstallierte Zertifikate

Um diese für Unkundige eventuell irritierende Abfrage zu vermeiden, wurde mit der Zeit eine Reihe von Root-Zertifikaten von den Browserherstellern akzeptiert, die schon bei der Installation eingetragen werden

- Webseiten, die entsprechende Zertifikate haben, werden dann, ebenso wie davon abgeleitete Unter-Zertifikate, bei Aufruf ohne Nachfrage akzeptiert

- Ob ein Root-Zertifikat dem Browser bekannt ist, hängt von der Browser-Version ab; zudem wird die Liste der Zertifikate teils auch online im Rahmen der Systemaktualisierung auf den neuesten Stand gebracht, so bei Microsoft Windows

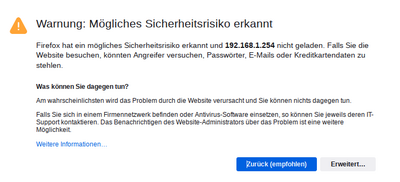

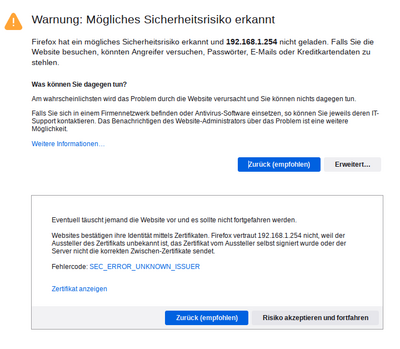

Mit dem Internet Explorer 7 hat Microsoft, kurz danach auch Mozilla mit dem Firefox 3, die Warnung bei nicht eingetragenen Zertifikaten verschärft: Erschien vorher nur ein Pop-up "Sicherheitshinweis", das nach Name, Quelle und Laufzeit des Zertifikats differenzierte, so wird nun der Inhalt der Webseite ausgeblendet und eine Warnung angezeigt, mit der Empfehlung, die Seite nicht zu benutzen

- Um diese sehen zu können, muss der Anwender dann explizit eine "Ausnahme hinzufügen"

- Ein nicht im Browser eingetragenes Zertifikat wird damit für Massenanwendungen zunehmend untauglich

Die Frage, welche Zertifikate in die Browser aufgenommen werden, hat in der Open-Source-Community fallweise zu längeren Diskussionen geführt, so zwischen CAcert, einem Anbieter kostenloser Zertifikate, und der Mozilla Foundation, siehe CAcert (Vertrauenswürdigkeit)

Ende 2015 ging Let’s Encrypt online, gegründet u. a. von Mozilla und der Electronic Frontier Foundation

- Hier werden kostenlose Zertifikate für jedermann angeboten mit dem Ziel, die Verbreitung von HTTPS insgesamt zu fördern

- Für die Installation und laufende Aktualisierung der Zertifikate ist jedoch eine eigene Software auf dem Server notwendig

Server-Betrieb

Als Software zum Betrieb eines HTTPS-fähigen Webservers wird eine SSL-Bibliothek wie OpenSSL benötigt

- Diese wird häufig bereits mitgeliefert oder kann als Modul installiert werden

- Der HTTPS-Service wird üblicherweise auf Port 443 bereitgestellt

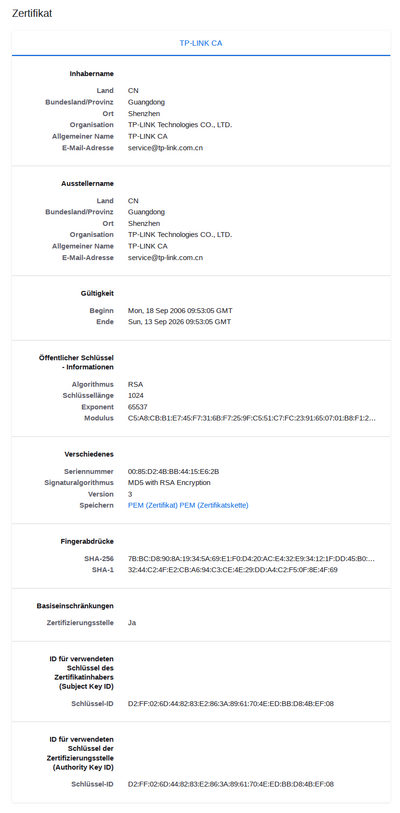

Zertifikat

Das digitale Zertifikat für SSL, das die Authentifizierung ermöglicht, ist vom Server bereitzustellen

- Ein Binärdokument, das im Allgemeinen von einer - selbst wiederum zertifizierten - Zertifizierungsstelle (CA von ) ausgestellt wird, das den Server und die Domain eindeutig identifiziert

- Bei der Beantragung werden dazu etwa die Adressdaten und der Firmenname des Antragstellers geprüft

In gängigen Browsern eingetragene Zertifikate werden typischerweise zu Preisen zwischen 15 und 600 € pro Jahr angeboten, wobei fallweise weitere Dienste, Siegel oder Versicherungen enthalten sind

- Eine Reihe von Zertifizierungsstellen gibt kostenlos Zertifikate aus

- Die etwa von StartCom oder Let’s Encrypt ausgestellten Zertifikate werden dabei von fast allen modernen Browsern ohne Fehlermeldung akzeptiert

- Ebenfalls kostenlose Zertifikate erstellt CAcert, wo es bisher jedoch nicht gelang, in die Liste der vom Browser automatisch akzeptierten Zertifikate aufgenommen zu werden; siehe oben

- Ein solches Zertifikat muss daher bei der Client-Verarbeitung vom Anwender manuell importiert werden; dieses Verhalten kann aber auch erwünscht sein

Um veraltete oder unsicher gewordene Zertifikate für ungültig zu erklären, sind Zertifikatsperrlisten (, CRL) vorgesehen

- Das Verfahren sieht vor, dass diese Listen regelmäßig von Browsern geprüft und darin gesperrte Zertifikate ab sofort abgewiesen werden

Mit dem OCSP (Online Certificate Status Protocol) kann, ergänzt um SCVP (Server-based Certificate Validation Protocol), serverseitig die Unterstützung für Zertifikats-Prüfungen umgesetzt werden

Zu Angriffen auf das Zertifikatsystem, siehe unten

Selbst-signiert

Ein Server-Betreiber kann auch selbst-signierte Zertifikate (englisch Vorlage:Lang) kostenlos erstellen, ohne Beteiligung einer dritten Instanz

- Diese müssen vom Browser-Anwender manuell bestätigt werden ('Ausnahme hinzufügen')

- In diesem Fall garantiert kein Dritter die Authentizität des Anbieters

- Ein solches Zertifikat kann wiederum dem Anwender vorab auf einem sicheren Weg zugestellt und in seine Client-Anwendung importiert werden, um Authentizität auf anderem Wege abzubilden

Extended-Validation-Zertifikat

Extended-Validation-Zertifikat

Vor dem Hintergrund zunehmender Phishing-Angriffe auf HTTPS-gesicherte Webanwendungen hat sich 2007 in den USA das CA/Browser Forum gebildet, das aus Vertretern von Zertifizierungsorganisationen und den Browser-Herstellern besteht

- Zum Gründungszeitpunkt waren die Browser-Hersteller KDE, Microsoft, Mozilla und Opera beteiligt. Im Juni 2007 wurde daraufhin eine erste gemeinsame Richtlinie verabschiedet, das Extended-Validation-Zertifikat, kurz EV-SSL in Version 1.0, im April 2008 dann Version 1.1

Ein Domain-Betreiber muss für dieses Zertifikat weitere Prüfungen akzeptieren: Während bisher nur die Erreichbarkeit des Administrators (per Telefon und E-Mail) zu prüfen war, wird nun die Postadresse des Antragstellers überprüft und bei Firmen die Prüfung auf zeichnungsberechtigte Personen vorgenommen

- Damit sind auch deutlich höhere Kosten verbunden

IP-Adressen bei mehreren Domains

Zum Betrieb eines HTTPS-Webservers war lange Zeit eine eigene IP-Adresse pro Hostname notwendig

Bei unverschlüsseltem HTTP ist das nicht erforderlich: Seitdem Browser den Hostnamen im HTTP-Header mitsenden, können mehrere virtuelle Webserver mit je eigenem Hostnamen auf einer IP-Adresse bedient werden, zum Beispiel bei Apache über den NameVirtualHost-Mechanismus

- Dieses Verfahren wird inzwischen bei der weit überwiegenden Zahl der Domains benutzt, da hier der Domain-Eigner selbst keinen Server betreibt

Da bei HTTPS jedoch der Webserver für jeden Hostnamen ein eigenes Zertifikat ausliefern muss, der Hostname aber erst nach erfolgtem SSL-Handshake in der höheren HTTP-Schicht übertragen wird, ist das Deklarieren des Hostnamens im HTTP-Header hier nicht anwendbar

- Dadurch war eine Unterscheidung nur anhand der IP/Port-Kombination möglich; ein anderer Port als 443 wird wiederum von vielen Proxys nicht akzeptiert

Vor diesem Hintergrund nutzten einige Provider einen Workaround, um ihren Kunden auch HTTPS ohne eigene IP-Adresse zu ermöglichen, etwa "shared SSL"

- Sie nutzten Wildcard-Zertifikate, die für alle Subdomains einer Domain gültig sind, in Verbindung mit kundenspezifischen Subdomains

- Andere Provider nutzten einen "SSL Proxy", der die Anfragen über eine von mehreren Kunden genutzte Domain leitete

Die Lösung dieses Problems kam durch Server Name Indication (SNI), auf Basis von Transport Layer Security 1.2, da hier der vom Browser gewünschte Hostname bereits beim SSL-Handshake übermittelt werden kann

- Damit sind die oben genannten anderen Techniken bedeutungslos geworden

- Das Verfahren bedarf entsprechend aktueller Software auf Seiten des Servers und des Browsers und wurde von diesen ab 2006 unterstützt

Im Falle des Apache-Servers wird die SNI-Verarbeitung beispielsweise durch eine nur leicht modifizierte Konfigurations-Anweisung gesteuert:

<VirtualHost _default_:443>

Einbindung

Die Einbindung von HTTPS in eine Website oder -anwendung erfolgt analog zu den oben genannten Varianten der HTTPS-Anwahl:

- Wenn ausschließlich HTTPS zulässig ist, kann das umgesetzt werden durch:

- Weiterleitung (HTML-refresh) oder auch ein rewrite der URL

- Konfiguration von HTML-Seiten oder Skripten als Muss-SSL, bei Apache etwa durch die Anweisung

SSLRequireSSLin der .htaccess

- Wird eine solche Seite per HTTP aufgerufen, erzeugt der Server einen '403 - Forbidden' HTTP-Fehlercode

- Der Anwender wird auf die Möglichkeit der SSL-Nutzung durch einen entsprechenden Link hingewiesen

- Teilweise wird, vor allem während der Einführung von HTTPS, auf eine Bewerbung durch einen Link verzichtet

- Der Anwender kann nur manuell auf HTTPS umschalten, indem er in der URL selbstständig das "s" hinter "http" hinzufügt

- Skriptgesteuerte Erzeugung von HTTPS-Links, um den Anwender bei bestimmten Arbeitsschritten oder Ausgaben auf eine HTTPS-Seite zu lenken

- Anschließend kann im Skript geprüft werden, ob dieses per HTTPS aufgerufen wurde, bei PHP etwa durch die Bedingung:

$_SERVER['HTTPS']=='on'

Leistung

Beim Verbindungsaufbau legt der Server einen Kryptografiealgorithmus fest

- In der Theorie soll sich der Server dabei an den Wünschen des Clients orientieren

- Um Rechenzeit zu sparen, werden jedoch auf Servern mit hohem Datenverkehr bevorzugt Strom-Chiffren eingesetzt, da diese weniger rechenintensiv sind als Block-Chiffren wie AES oder Camellia

- Viele der dabei lange Zeit genutzten Verfahren wie RC4 gelten als unsicher und werden daher seit 2016 von den großen Webbrowsern nicht mehr unterstützt

Zur Entlastung der Server-CPU werden auch Hardware-SSL-Beschleuniger (SSL accelerators) angeboten: PCI-Steckkarten mit speziellen, optimierten Prozessoren, die aus der SSL-Bibliothek angesprochen werden

- Daneben gibt es auch eigenständige Geräte, meist in Rack-Bauweise, die Teile des HTTP-Datenstroms automatisch verschlüsseln

- Weiterhin werden Server mit programmierbaren Recheneinheiten angeboten, die mit entsprechenden SSL-Bibliotheken höhere Leistung als vergleichbar aufwendige Universal-CPUs erreichen, so die MAU (Modular Arithmetic Unit) von Sun

- Diese spezielle Hardware steht aber im engen Wettbewerb mit der stetigen Entwicklung der Multiprozessor- und Multi-Core-Systeme der großen CPU-Hersteller Intel und AMD

2010 verursachte die Kryptografie beispielsweise bei Gmail weniger als 1 % der Prozessor-Last, weniger als 10 KB Arbeitsspeicherbedarf pro Verbindung und weniger als 2 % des Netzwerk-Datenverkehrs.10 Jahre vorher belastete der Rechenaufwand der Kryptografie die Server noch stark

Sicherheit

Anhang

Siehe auch

Links

RFC

| RFC | Titel |

|---|---|

| 2818 | HTTP Over TLS |

Weblinks

- https://de.wikipedia.org/wiki/Hypertext_Transfer_Protocol_Secure

- https://www.instagram.com/codewithbrij

- https://www.softed.de/blog/wie-funktioniert-https

- https://httpd.apache.org/docs/2.4/ssl/ssl_intro.html

Zertifikate