ISMS/Standard: Unterschied zwischen den Versionen

Markierung: Zurückgesetzt |

Markierung: Manuelle Zurücksetzung |

||

| Zeile 58: | Zeile 58: | ||

{{:Modalverben}} | {{:Modalverben}} | ||

== ISO/IEC Standards == | |||

{{:ISO/27000}} | {{:ISO/27000}} | ||

Version vom 11. April 2024, 16:55 Uhr

Informationssicherheit - Normen und Standards im Überblick

Beschreibung

Der Aufwand für die Sicherung der IT-Ressourcen in einem Unternehmen kann mitunter sehr hoch sein, da traditionellerweise zuerst eine Analyse der vorhandenen schützenswerten Objekte (Assets) und eine Risiko- und Bedrohungsanalyse erfolgen muss.

- Danach werden die notwendigen Sicherheitsmaßnahmen ausgewählt, die zum Schutz der jeweiligen Assets für nötig erachtet werden.

- Um den Zeit- und Arbeitsaufwand für die Sicherung reduzieren zu können und unternommene Sicherheitsbemühungen besser vergleichen zu können, werden in der Praxis oft Kriterienkataloge angewandt, die den Sicherheitsverantwortlichen bei seiner Arbeit unterstützen.

- Die verschiedenen Kriterienwerke haben aber eine unterschiedliche Auslegung bezüglich der Anwendung, der verwendeten Methoden und der betrachteten Problemstellungen.

- Wichtige Kriterienwerke

- IT-Grundschutz-Kompendium

- BSI-Standard 200

- ISO/IEC 13335

- ISO/IEC 19790

- ISO/IEC 2700X

- Common Criteria/ITSEC/ISO/IEC 15408

- ISO 9000

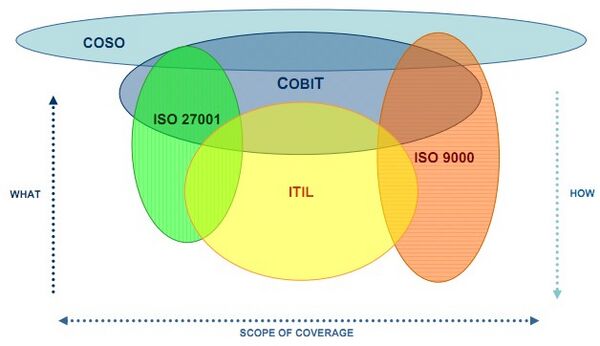

- COBIT

- ITIL

- DIN EN 50600

Nutzen von Standards

- Zweck und Struktur relevanter Normen und Richtlinien

| Option | Beschreibung |

|---|---|

| Kostensenkung |

|

| Angemessenes Sicherheitsniveau |

|

| Wettbewerbsvorteile |

|

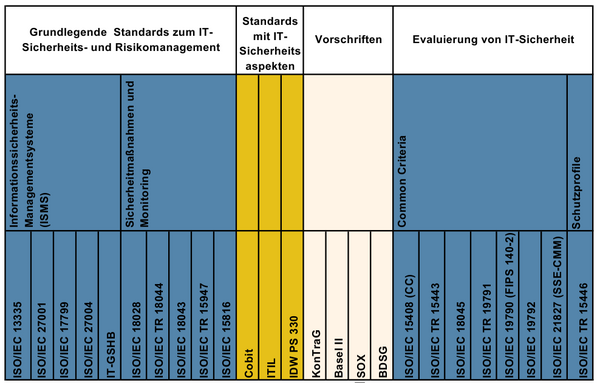

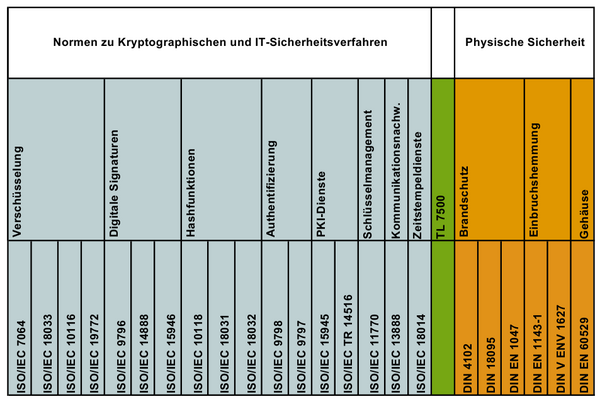

Arten von Normen und Standards

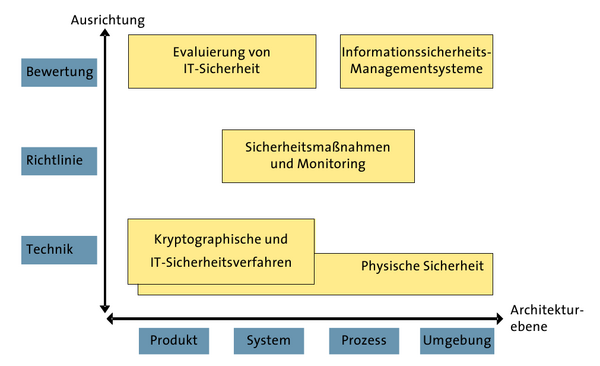

- Standards zur Informationssicherheit im Überblick

Beispiele für Normen und Standards

Verbindlichkeit

Normen/Modalverben - Modalverben beschreiben die Verbindlichkeit einer Anforderung

Beschreibung

| MUSS | |

| SOLL | |

| KANN |

MUSS

| Ausdruck | Verbindlichkeit |

|---|---|

| MUSS, DARF NUR | Anforderung muss unbedingt erfüllt werden |

| DARF NICHT, DARF KEIN | Darf in keinem Fall getan werden |

soll - MUSS wenn kann. Abweichung in stichhaltig begründeten Fällen möglich.

SOLL

| Ausdruck | Verbindlichkeit |

|---|---|

| SOLLTE | Anforderung ist normalerweise zu erfüllt (MUSS, wenn kann). Abweichung in stichhaltig begründeten Fällen möglich |

| SOLLTE NICHT SOLLTE KEIN |

Etwas darf normalerweise nicht getan werden. Abweichung in stichhaltig begründeten Fällen möglich |

| SHOULD, SHOULD NOT RECOMMENDED, NOT RECOMMENDED |

Empfohlene Anforderung, Abweichung in begründeten Einzelfällen möglich. |

KANN

| MAY, OPTIONAL | Anforderung liegt im Ermessen des Herstellers |

ISO/IEC Standards

ISO/27000 - ISMS - Überblick und Terminologie

Beschreibung

ISO/IEC 27000 - Informationssicherheitsmanagementsystem - Überblick und Terminologie

- Informationstechnik - Sicherheitsverfahren - Informationssicherheits-Managementsysteme - Überblick und Terminologie

- Informativer Standard

- Einführung in ISO 27000 ff.

- Definition relevanter Begriffe

- Beschreibt Begriffe nicht abschließend

- Nicht alle Begriffe der ISO 27000 ff.

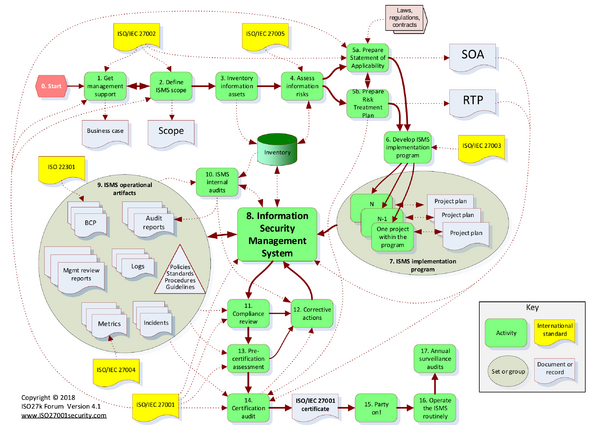

- Umsetzung eines ISMS

- Grundsätze

- Generelle Aussagen zur Anwendung, Bedeutung und Wirkung der ISO 27000 ff.

- Aufzählung der wesentlichen Schritte für die Umsetzung des ISMS

- ISO/IEC 2700X/270XX

- Internationale Standard Familie

- Baut auf ISO 17799 und dem British Standard BS 7799 auf

- Diese Standards unterliegen häufigen Änderungen

- Über 20 Normen zu Informationssicherheit

- Best-Practice-Lösungen

- Kriterienkataloge

- Aspekte

| Regeln und Richtlinien zur Informationssicherheit |

| Organisation von Sicherheitsmaßnahmen und Managementprozessen |

| Personelle Sicherheit |

| Asset-Management |

| Physikalische Sicherheit und Zugangsdienste |

| Zugriffskontrolle (Access Control) |

| Umgang mit sicherheitstechnischen Vorfällen |

| Systementwicklung und deren Wartung |

| Planung einer Notfallvorsorge |

| Einhaltung gesetzlicher Vorgaben |

| Überprüfung durch Audits |

- Standards zur Informationssicherheit

- International Organization for Standardization (ISO)

- International Electrotechnical Commission (IEC)

- Zusammenarbeit von ISO und IEC

- Standards zur Informationssicherheit unter dem Nummernkreis 2700x Information technology - Security techniques zusammengefasst

- Der deutsche Anteil an dieser Normungsarbeit wird vom DIN NIA-01-27 IT-Sicherheitsverfahren betreut

- Für die Evaluierung und Zertifizierung von IT-Produkten und -systemen existiert der Standard ISO/IEC 15408 (Common Criteria).

- ISMS

- Information Security Management System

- Best-Practice-Empfehlungen zur Organisation der Informationssicherheit

Normen

Informationssicherheits-Managementsysteme

Informationssicherheits-Managementsysteme (2700X)

| ISO/IEC | Beschreibung | |

|---|---|---|

| 27000 | Übersicht und Vokabular | Begriffe und Definitionen |

| 27001 | Anforderungen | Anforderungen an ein ISMS |

| 27002 | Code of practice | Kontrollmechanismen für Informationssicherheit |

| 27003 | Implementation Guidelines | Leitfaden zur Umsetzung der ISO/IEC 27001 |

| 27004 | Measurements | Information Security Management Measurement |

| 27005 | Information security risk management | IS-Risikomanagement |

| 27006 | Informationstechnik - Sicherheitstechniken - Anforderungen | Kriterien der Auditierung und Zertifizierung |

| 27007 | Informationstechnik - Sicherheitstechniken - Leitfaden | Leitfaden für die Auditierung |

| 27008 | Informationstechnik - Sicherheitstechniken - Leitfaden für Auditoren | Kontrolle eines ISMS |

Fachspezifische Normen

Fachspezifische Subnormen (270XX)

| ISO/IEC | Beschreibung |

|---|---|

| 27010 | Informationssicherheitsmanagement für sektor- und organisationsübergreifende Kommunikation |

| 27011 | Informationssicherheitsmanagement-Richtlinien für Telekommunikationsorganisationen |

| 27013 | Integrierte Implementierung von ISO/IEC 20000-1 und ISO/IEC 27001 |

| 27014 | Governance der Informationssicherheit |

| 27015 | Informationssicherheitsmanagement für Finanzdienstleistungen (zurückgezogen) |

| 27016 | Auditing und Überprüfungen |

| 27017 | Sicherheitstechniken - Verhaltenskodex - Informationssicherheitskontrollen für Cloud-Computing-Dienste |

| 27018 | Sicherheitstechniken - Verhaltenskodex - Kontrollen zum Schutz personenbezogener Daten, die in öffentlichen Cloud-Computing-Diensten verarbeitet werden |

| 27019 | Informationssicherheitsmanagement basierend auf ISO/IEC 27002 für Prozessleitsysteme speziell für die Energiewirtschaft |

| 27031 | Geschäftskontinuität |

| 27032 | Richtlinien für Cybersecurity |

| 27033 | Netzwerksicherheit - Überblick und Konzepte |

| 27034 | Richtlinien für Anwendungssicherheit |

| 27035 | Management von Informationssicherheitsvorfällen |

Weitere

| ISO/IEC | Beschreibung |

|---|---|

| 15408 | Common Criteria |

| 22301 | Business Continuity Management |

| 27799 | Sicherheitsmanagement im Gesundheitswesen bei Verwendung der ISO/IEC 27002 |

| 31000 | Risikomanagement |

Übersicht

- ISO/IEC 27000

| Scope | Geltungsbereich |

| Asset | Wert/Schutzobjekt |

| SOA | Statement of Applicability |

| RTP | Risk Treatment Plan |

| BCP | Business Continuity-Plan |

| Logs | Log Files |

Ausbildung und Zertifizierung

| Option | Beschreibung |

|---|---|

| Organisationen | Ein Information Security Management System kann gegen den normativen Teil ISO/IEC 27001 geprüft und zertifiziert werden |

| Personen | Für Personen existieren verschiedene Schemata zur Ausbildung und Zertifizierung

|

BSI-Standards

BSI/Standard - Vom BSI veröffentlichte Standards

Beschreibung

| Standards | |

|---|---|

| 200-1 | Anforderungen an ein ISMS |

| 200-2 | Umsetzung der Anforderungen |

| 200-3 | Risikoanalyse |

| 200-4 | Business Continuity Management |

| Kompendium | |

| Kapitel 1 | IT-Grundschutz/Kompendium/Vorspann |

| Kapitel 2 | Schichtenmodell / Modellierung |

| Elementare Gefährdungen |

Elementare Gefährdungen |

| Schichten | Prozesse Systeme |

Version 200

| Standard | Titel | Status | Beschreibung |

|---|---|---|---|

| 200-1 | Managementsysteme für Informationssicherheit | Standard | Information Security Management System |

| 200-2 | IT-Grundschutz-Methodik | Standard | Vorgehensweise |

| 200-3 | Risikomanagement | Standard | Risikoanalyse |

| 200-4 | Business Continuity Management | Standard | Notfallmanagement |

IT-Grundschutz-Kompendium

Das IT-Grundschutz-Kompendium hat als Ziel, durch personelle, technische, organisatorische und infrastrukturelle Maßnahmen ein Standard-Sicherheitsniveau herzustellen, das auch für Bereiche mit höheren Sicherheitsansprüchen ausbaufähig ist.

- Das IT-Grundschutz-Kompendium löst seit Oktober 2017 als Nachfolger den IT-Grundschutz-Katalog ab.

Der IT-Grundschutz besteht aus einigen Prozess-Bausteinen, Methodiken und Hilfsmitteln, die folgende Bereiche abdecken:

Übergreifende Funktionen, Infrastruktur, IT-Systeme, Netze und Anwendungen, Sicherheitsmanagement (ISMS) Einfluss von höherer Gewalt, Mängel in der Organisation, menschliches Versagen, technische Mängel, Detektion und Reaktion Maßnahmen bezogen auf die Infrastruktur, die Organisation, das Personal, die Hard- und Software, die Kommunikation, die Vorsorge im Notfall Formulare, Mustervorlagen, Checklisten, IT-Grundschutzprofile und weitere Informationen

Für die effiziente Nutzung des IT-Grundschutzkompendiums stehen diverse Tools zur Verfügung

Weitere Normen und Standards

| Standard | Beschreibung |

|---|---|

| Common Criteria | |

| ISIS12 | |

| COBIT | |

| COSO | |

| ITIL | IT_Infrastructure_Libary |

| ISO/IEC 13335 | |

| ISO/IEC 9000 |

Anhang

Siehe auch

- Branchenspezifische Sicherheitsstandards

- IT-Grundschutz-Profile

- DIN/50600

- Security_Policy

- IT-Sicherheitsbeauftragte

Links

Weblinks