Skript/Grundschutz/Berater: Unterschied zwischen den Versionen

Keine Bearbeitungszusammenfassung Markierung: Manuelle Zurücksetzung |

|||

| Zeile 12: | Zeile 12: | ||

= Risikomanagement = | = Risikomanagement = | ||

{{: | {{:BSI/Standard/200-3/Skript}} | ||

= Aufrechterhaltung und Verbesserung = | = Aufrechterhaltung und Verbesserung = | ||

Version vom 14. September 2023, 09:40 Uhr

Normen und Standards

Grundschutz/Normen und Standards

Vorgehensweise

Kompendium

IT-Grundschutz-Kompendium - Arbeitsinstrument und Nachschlagewerk zur Informationssicherheit

Beschreibung

Sammlung von Dokumenten (Bausteine)

- IT-Grundschutz-Bausteine

- Aspekte der Informationssicherheit

- Typische Gefährdungen

- Typische Sicherheitsanforderungen

- Einführung eines Information Security Management Systems (ISMS)

- Schrittweise

- Praxisnah

- Reduzierter Aufwand

- Thematische Schichten

- Unterschiedliche Aspekte

- Gegenstand eines Bausteins

Übergeordnete Themen

- Informationssicherheitsmanagement

- Notfallmanagement

Spezielle technische Systeme

- Üblicherweise in Unternehmen und Behörden im Einsatz, etwa

- Clients

- Server

- Mobile Systeme

- Industrielle Steuerungen

- Aktualisierung und Erweiterung

- Kontinuierlich

- Berücksichtigung von Anwenderwünschen

- Anpassung an die Entwicklung der zugrunde liegenden Standards

- Anpassung an die Gefährdungslage

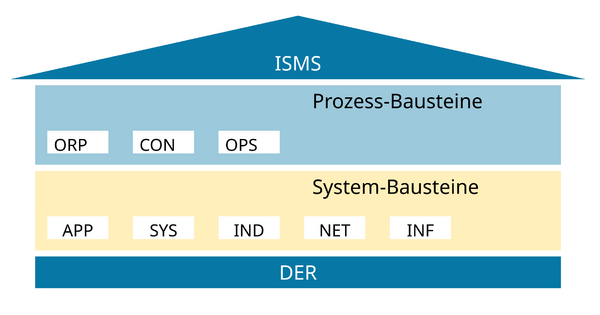

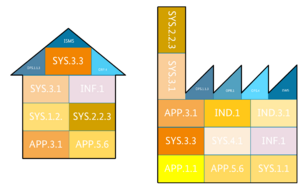

Schichten

- Schichtenmodell der Grundschutz-Bausteine

- Komplexität reduzieren

- Redundanzen vermeiden

- Zuständigkeiten bündeln

- Einzelaspekte aktualisieren, ohne andere Teile zu beeinflussen

Gliederung des IT-Grundschutz Kompendiums - Aufbau und Inhalte

Gliederung

| Kapitel | Beschreibung |

|---|---|

| Einführung |

|

| Schichtenmodell und Modellierung | |

| Rollen | |

| Glossar | |

| Elementare Gefährdungen | |

| Bausteine |

Übersicht

- Schichten und Bausteine

| Schicht | Beschreibung |

|---|---|

| Prozess-Bausteine | |

| System-Bausteine |

Prozess-Bausteine

| Kürzel | Titel |

|---|---|

| ISMS | Sicherheitsmanagement |

| ORP | Organisation und Personal |

| CON | Konzeption und Vorgehensweise |

| OPS | Betrieb |

| DER | Detektion und Reaktion |

System-Bausteine

| Kürzel | Titel |

|---|---|

| APP | Anwendungen |

| SYS | IT-Systeme |

| IND | Industrielle IT |

| NET | Netze und Kommunikation |

| INF | Infrastruktur |

Rollen

Rollen - Definitionen und Zuständigkeiten

Übersicht

| Rolle | Aufgabe |

|---|---|

| Auditteamleitung | Leitung des Auditteams |

| Auditteam | Fachlich Unterstützung der Auditteamleitung |

| Bauleitung | Umsetzung von Baumaßnahmen |

| Benutzende | Informationstechnische Systeme nutzen |

| Bereichssicherheitsbeauftragte | Sicherheitsbelange der Geschäftsprozesse, Anwendungen und IT-Systeme in ihren Bereichen |

| Beschaffungsstelle | Initiiert und überwacht Beschaffungen |

| Brandschutzbeauftragte | Brandschutz |

| Datenschutzbeauftragte | Gesetzeskonformen Umgang mit personenbezogenen Daten |

| Compliance-Beauftragte | Vorgaben identifizieren und deren Einhaltung zu prüfen |

| Entwickelnde | Planung, Entwicklung oder Pflege von Software, Hardware oder ganzen Systemen |

| Errichterfirma | Unternehmen, das Gewerke oder aber auch Gebäude errichtet |

| Fachabteilung | Teil einer Behörde beziehungsweise eines Unternehmens, das fachspezifische Aufgaben zu erledigen hat |

| Fachverantwortliche | Inhaltlich für ein oder mehrere Geschäftsprozesse oder Fachverfahren zuständig |

| Haustechnik | Infrastruktur in Gebäuden und Liegenschaften |

| ICS-Informationssicherheitsbeauftragte | Sicherheit von ICS-Systemen |

| Informationssicherheitsbeauftragte (ISB) |

Informationssicherheitsbeauftragte sind von der Institutionsleitung ernannte Personen, die im Auftrag der Leitungsebene die Aufgabe Informationssicherheit koordinieren und innerhalb der Behörde beziehungsweise des Unternehmens vorantreiben. |

| ISMS Management-Team | |

| Institution | Mit dem Begriff Institution werden im IT-Grundschutz Unternehmen, Behörden und sonstige öffentliche oder private Organisationen bezeichnet. |

| Institutionsleitung | Dies bezeichnet die Leitungsebene der Institution beziehungsweise der betrachteten Organisationseinheit. |

| IS-Revisionsteam | Das IS-Revisionsteam besteht aus IS-Revisoren und IS-Revisorinnen sowie Fachleuten, die die verantwortliche Leitung für die IS-Revision insbesondere fachlich während der IS-Revision unterstützen. |

| IT-Betrieb | Als IT-Betrieb wird die Organisationseinheit bezeichnet, die die interne IT einrichtet, betreibt, überwacht und wartet.

Mitarbeitende Die Mitarbeitenden sind Teil einer Institution. |

| Notfallbeauftragte | Notfallbeauftragte steuern alle Aktivitäten rund um das Notfallmanagement.

zung, Pflege und Betreuung des institutionsweiten Notfallmanagements und der zugehörigen Dokumente, Rege- lungen und Maßnahmen zuständig.

densereignis. |

| OT-Betrieb (Operational Technology, OT) | Der OT-Betrieb ist für Einrichtung, Betrieb, Überwachung und Wartung der ICS-Systeme zuständig. |

| OT-Leitung | Die OT-Leitung bezeichnet die Leitung des Bereichs Produktion und Fertigung beziehungsweise

die industriellen Steuerungssysteme (ICS), die von der Institution eingesetzt werden. Die OT-Leitung ist dafür zuständig, Risiken aus der Informationssicherheit für die Integrität der SIS (Safety Instru- mented Systems) zu beurteilen und dem Stand der Technik entsprechende Maßnahmen zu ergreifen.

ist die OT-Leitung dafür zuständig, die Belegschaft für die Belange der Informationssicherheit zu schulen |

| Personalabteilung | |

| Planende | Mit dem allgemeinen Begriff Planende werden Rollen zur Planung unterschiedlicher Aspekte zusammengefasst.

|

| Risikomanager | Person, die alle Aufgaben des Risikomanagements wahrnimmt. |

| Testende | Testende sind Personen, die gemäß einem Testplan nach vorher festgelegten Verfahren und Kriterien eine neue oder veränderte Software beziehungsweise Hardware testen und die Testergebnisse mit den erwarteten Ergebnissen vergleichen. |

| Vorgesetzte | Mitarbeitenden einer Institution bezeichnet, die gegenüber anderen, ihnen zugeordnetungspersonal |

| Wartungspersonal | Mitarbeitende von Dienstleistenden, die mit der Wartung von technischen Systemen (etwa ICS- oder IT-Systeme) im Informationsverbund beauftragt wurden.

|

| Zentrale Verwaltung | Die Rolle bezeichnet die Organisationseinheit, die den allgemeinen Betrieb regelt und überwacht sowie alle Verwaltungsdienstleistungen plant, organisiert und durchführt.

|

Grundschutz-Check

Grundschutz-Check - Soll-Ist-Vergleich zwischen geforderten und erfüllten Anforderungen

Beschreibung

- Motivation

Sind Informationen und Informationstechnik hinreichend geschützt?

- Was bleibt zu tun?

- Soll-Ist-Vergleich

- Anforderungen mit den umgesetzten Sicherheitsmaßnahmen

- Informationsverbund oder Komponente

- Umgesetzte Sicherheitsmaßnahmen mit den Anforderungen des entwickelten Grundschutz-Modells vergleichen

- Bestehendes Sicherheitsniveau identifizieren

- Verbesserungsmöglichkeiten aufzeigen

- Grundschutz-Modell

Grundlage des Grundschutz-Checks

- ist das in der Modellierung aufgrund der vorhandenen Zielobjekte und ihres Schutzbedarfs zusammengestellte Grundschutz-Modell des Informationsverbundes

- In diesem Modell ist festgelegt, welche Bausteine und damit Anforderungsbündel für die einzelnen Zielobjekte des Informationsverbundes anzuwenden sind

- Anforderungen

- Basisanforderungen

- Standardanforderungen

- Anforderungen für den erhöhten Schutzbedarf

- Vorgehensweise

Welche dieser Anforderungen Sie im Grundschutz-Check berücksichtigen, hängt von der Vorgehensweise der IT-Grundschutz-Methodik ab

- Bei der Vorgehensweise Basis-Absicherung prüfen Sie lediglich die Erfüllung der Basis-Anforderungen

- Bei den Vorgehensweisen Standard-Absicherung und Kern-Absicherung berücksichtigen Sie zusätzlich die Standard-Anforderungen

- Die Anforderungen für den erhöhten Schutzbedarf haben Beispielcharakter und können im Bedarfsfall durch andere Maßnahmen mit starker Schutzwirkung ersetzt oder ergänzt werden

- Sie prüfen diese Anforderungen also nur dann, wenn sie als Ergebnis einer Risikoanalyse in das Grundschutz-Modell aufgenommen wurden, also Bestandteil des Sicherheitskonzepts geworden sind

- siehe Risikoanalyse

- Anforderungen

Basis für den IT-Grundschutz-Check sind die Anforderungen aus dem IT-Grundschutz/Kompendium

- Aus der Strukturanalyse und der anschließenden Modellierung geht ein Modell des Informationsverbundes hervor, das alle relevanten Objekte mit den zugehörigen Bausteinen des IT-Grundschutz/Kompendiums enthält

- Aufgrund der nun vorliegenden Bausteine wird für jedes Objekt ermittelt, wie hoch der Erfüllungsgrad der in den Bausteinen enthaltenen Anforderungen ist

- Dies geschieht großenteils durch Interviews mit den Verantwortlichen der jeweiligen Bereiche

- Überblick über das vorhandene IT-Sicherheitsniveau

Der IT-Grundschutz-Check ist somit ein Organisationsinstrument, welches einen gebündelten Überblick über das vorhandene IT-Sicherheitsniveau bietet

- Als Ergebnis liegt ein Katalog vor, in dem für jede relevante Anforderung der Umsetzungsstatus „entbehrlich“, „ja“, „teilweise“ oder „nein“ erfasst ist

- Durch die Identifizierung von nicht oder nur teilweise umgesetzten Maßnahmen werden Verbesserungsmöglichkeiten für die Sicherheit der betrachteten Informationstechnik aufgezeigt

- Soll/Ist-Abgleich

Der IT-Grundschutz-Check gibt Auskunft über die noch fehlenden Maßnahmen (Soll/Ist-Abgleich)

- Daraus folgt, was noch zu tun ist, um das angestrebte Maß an Sicherheit zu erlangen

- Die Grundschutz-Methodik unterscheidet hier die Basis-, Standard- oder Kern-Absicherung

- Die Anforderungen des Kompendiums sind für die jeweilige Absicherungsmethode gekennzeichnet (Basis, Standard und für erhöhten Schutzbedarf)

- Hoher/sehr hoher Schutzbedarf

Für Systeme mit hohem/sehr hohem Schutzbedarf werden mitunter auch auf einer Risikoanalyse basierende [[Informationssicherheits-Konzepte wie nach ISO/IEC 27001 angewandt

- Vorarbeiten

| Arbeitsschritt | Beschreibung |

|---|---|

| IT-Grundschutz/Strukturanalyse | Ermittlung der relevanten Zielobjekte des Informationsverbundes |

| IT-Grundschutz/Schutzbedarfsfeststellung | Festlegung des Schutzbedarfs für die ermittelten Zielobjekte |

| IT-Grundschutz/Modellierung | Anwendung der Grundschutz-Bausteine auf die Zielobjekte |

Damit wurde ein Prüfplan („Grundschutz-Modell“) für den Informationsverbund und dessen Zielobjekte zusammengestellt

- Prüfplan anwenden (Grundschutz-Check)

Je Zielobjekt prüfen

- inwieweit relevante Anforderungen erfüllt sind

- durch technische oder organisatorische Maßnahmen

Vorgehen

| Schritt | Bezeichnung | Beschreibung |

|---|---|---|

| 1 | Vorbereitungen | |

| 2 | Durchführung | |

| 3 | Dokumentation |

Vorbereitung

- Umsetzungsgrad ermitteln und dokumentieren

Umsetzungsgrad einzelner Maßnahmen für das jeweilige Zielobjekt ermitteln und dokumentieren

- Interview der zuständigen Mitarbeiter

- Überprüfungen vor Ort

- Begehung von Serverräumen

- Kontrolle von Konfigurationseinstellungen

- Qualität der Ergebnisse

Die Qualität der Ergebnisse der Interviews und Begehungen hängt auch von einer guten Vorbereitung und der Beachtung einiger Regeln bei der Durchführung ab

- Aktuelles Grundschutz-Kompendium

- Dort wird der Stand der Technik entsprechende Sicherheit beschrieben

- Die Informationstechnik ändert sich kontinuierlich, sodass regelmäßig geprüft werden muss, ob die eingeführten Sicherheitsmaßnahmen noch einen angemessenen Schutz bieten

- Das Grundschutz-Kompendium wird fortlaufend angepasst und um neue Bausteine ergänzt

- Sichten der Dokumente

- Die vorhandenen Dokumente über sicherheitsrelevante Abläufe, Regelungen und Sachverhalte enthalten bereits viele Informationen, die Ihnen bei der Ermittlung des Erfüllungsgrads der Anforderungen helfen können

- Sichten Sie diese Papiere daher bereits vorab

- Ansprechpartner auswählen

- Wählen Sie geeignete Ansprechpartner aus

- Klären Sie in diesem Zusammenhang auch, ob externe Stellen hinzuzuziehen sind, Fremdfirmen, an die Teilaufgaben des Informationsverbundes delegiert wurden

Ansprechpartner ergeben sich direkt aus den im genannten Rollen sowie oft aus dem sachlichen Zusammenhang

- So können Mitarbeiter der Personalabteilung oder Benutzerbetreuer gute Ansprechpartner für den Baustein Personal sein

- Während es sich anbietet, für die Systembausteine zu Netzen, -Systemen oder Anwendungen die jeweils zuständigen Administratoren und Anwendungsbetreuer zu befragen

Durchführung

- Arbeitsteilung

Vier Augen und Ohren sehen und hören mehr als zwei

- Führen Sie die Interviews nach Möglichkeit daher nicht alleine durch

- Es empfiehlt sich eine Arbeitsteilung: Einer führt das Gespräch und stellt die Fragen, ein anderer protokolliert die Ergebnisse

- Selbstverständlich sollten Sie bei der Befragung den Inhalt der Anforderungsbeschreibungen sowie die zugehörigen Umsetzungsempfehlungen kennen

- Gegebenenfalls können stichpunktartige Zusammenfassungen zu einzelnen Anforderungen sowie möglichen Maßnahmen, mit denen sie erfüllt werden können, nützlich sein

- Chancen nutzen

Der Grundschutz-Check ist eine Chance, die Informationssicherheit zu verbessern, kein Verhör

- Sorgen Sie für ein entspanntes Klima, sowohl beim Gespräch als auch bei Begehungen und Überprüfungen vor Ort

Dokumentation

- Umsetzungsgrad

Erfüllungsgrad der Grundschutz-Anforderungen dokumentieren

| Umsetzungsgrad | Beschreibung |

|---|---|

| Vollständig | Alle (Teil)-Anforderung durch geeignete Maßnahmen vollständig, wirksam, angemessen erfüllt |

| Entbehrlich | Erfüllung einer Anforderung nicht notwendig |

| Teilweise | Anforderung wird teilweise erfüllt |

| Nicht | Anforderung ist nicht erfüllt wird, geeignete Maßnahmen wurden größtenteils nicht umgesetzt |

- Entbehrlich

Wird die Erfüllung einer Anforderung auf „entbehrlich“ gesetzt, weil Alternativmaßnahmen ergriffen wurden, muss nachgewiesen werden, dass diese Maßnahmen die bestehenden Risiken angemessen minimieren

- Identifizieren Sie hierfür über die Kreuzreferenztabelle des jeweiligen Bausteins die zugehörigen elementaren Gefährdungen

- Wurden Alternativmaßnahmen ergriffen, begründen Sie, dass diese das von den relevanten Gefährdungen ausgehende Risiko angemessen verringern

Generell gilt, dass Risiken aufgrund der Nichterfüllung von Basis-Anforderungen nicht übernommen werden können

- Anforderungen dürfen darüber hinaus nicht quasi automatisch durch pauschale Akzeptanz oder pauschalen Ausschluss einer elementaren Gefährdung als „entbehrlich“ eingestuft werden

Da den möglichen Gefährdungen mit mindestens gleichwertigen Ersatzmaßnahmen entgegengewirkt wird ( erübrigen sich Passwortregeln, wenn Chipkarten zusätzlich für die Authentisierung eingesetzt werden) oder wenn die Empfehlungen für den betrachteten Einsatzzweck nicht relevant sind (so ist die Anforderung zur Absicherung von Fernwartung nur dann bedeutsam, wenn tatsächlich auch Systeme von entfernten Standorten aus gewartet werden)

Nachvollziehbarkeit

Damit die Ergebnisse des Grundschutz-Checks später und auch von Dritten nachvollzogen und überprüft werden können, ist es wichtig, dass Sie diese sorgfältig dokumentieren

- Begründungen

- Vergessen Sie nicht, bei Anforderungen, die Sie als entbehrlich, nur teilweise oder überhaupt nicht erfüllt eingestuft haben, in der Dokumentation Ihre Begründung hierfür anzugeben

- Formale Angaben

- Bei jedem Interview angeben

- Zielobjekt

- Datum

- Wer es durchgeführt hat

- Wer befragt wurde

Hilfsmittel

Checklisten

Dokumentation mit Checklisten

Tool-Unterstützung

Der Grundschutz-Check wird auch durch eine Reihe an Tools unterstützt, die auf die Grundschutz-Methodik zugeschnitten sind

- Bei Verwendung eines solchen Werkzeugs haben Sie den zusätzlichen Vorteil, dass die Daten der Strukturanalyse für die Dokumentation des Grundschutz-Checks konsistent übernommen werden

Sowohl die Formulare in den Hilfsmitteln zum Grundschutz als auch die Masken in den Grundschutz-Werkzeugen bieten Felder an, in die Sie Angaben zur Umsetzung der als fehlend erkannten Maßnahmen eintragen können (Umsetzungsfristen, Verantwortliche, voraussichtliche Kosten)

- Diese Angaben sind für die Realisierungsplanung wichtig

- Beim Grundschutz-Check ist es noch nicht erforderlich, diese Felder auszufüllen

Risikomanagement

Aufrechterhaltung und Verbesserung

IT-Grundschutz Verbesserungsprozess - Aufrechterhaltung und Verbesserung

Beschreibung

| Verfahren | Beschreibung |

|---|---|

| Informationssicherheitsprozess prüfen | |

| Umsetzung prüfen | |

| Sicherheitsrevision | |

| Sicherheitszielen prüfen | Aktualität von Sicherheitszielen |

| Übernahme der Ergebnisse | in den Informationssicherheitsprozess |

| Informationsfluss | |

| Zertifizierung | |

| Effizienz und Effektivität der Vorkehrungen |

- Informationssicherheit prüfen

- Abarbeitung einfacher Checklisten

- Punktuelle Prüfung der Netzsicherheit mittels Penetrationstests

- Umfassenden Prüfung

- Angemessenheit und Wirksamkeit umgesetzter Schutzmaßnahmen (technisch und organisatorisch)

- Regelmäßige Intervalle

Grundsätzlich gilt, dass umfassende Prüfungen in regelmäßigen Intervallen (jährlich bis maximal drei Jahre) durchgeführt werden sollten.

- Sicherheitsvorfall

- Aber auch fallweise Prüfungen sind zweckmäßig, beispielsweise bei der Änderung von Geschäftsprozessen und insbesondere nach Sicherheitsvorfällen.

- Sicherheitsvorfälle

- sollten immer ein Anlass sein, die Sicherheitskonzeption zu hinterfragen

- Dies sollte offen und sorgfältig geschehen, um Schwachstellen, die einen Vorfall begünstigt haben, identifizieren und beseitigen zu können

- Zweckmäßige Verfahren

Zwei zweckmäßige Verfahren, mit den Sie Ihr Sicherheitskonzept und das erreichte Schutzniveau prüfen können, sind die -Revision und der Cyber-Sicherheits-Check:

- Mit einer Informationssicherheitsrevision (-Revision) können Sie nach einem festgelegten Verfahren und von kompetenten Revisoren überprüfen lassen, ob das Sicherheitskonzept Ihrer Institution wie beabsichtigt umgesetzt ist und es nach wie vor den aktuellen Anforderungen gerecht wird.

- Die -Revision liefert sowohl den Verantwortlichen für Informationssicherheit als auch der Leitung einer Institution belastbare Informationen über den aktuellen Zustand der Informationssicherheit.

- Kurz-, Querschnitts- und Partialrevision

- Neben einer umfassenden Prüfung, die auf die vollständige und vertiefte Überprüfung der Informationssicherheit in einer Institution abhebt, gibt es mit der Kurz-, Querschnitts- und Partialrevision Varianten, bei denen Tiefe und Umfang der Prüfung begrenzt sind.

- Cyber-Sicherheits-Check

Wenn Sie noch wenig Erfahrung mit diesem Thema haben, kann der Cyber-Sicherheits-Check eine wichtige Hilfe bei der Überprüfung des Sicherheitsniveaus Ihrer Institution sein.

- Er gibt ihnen Hinweise zur Anfälligkeit gegen Cyberangriffe und ist so angelegt, dass die regelmäßige Durchführung das Risiko verringert, zum Opfer solcher Angriffe zu werden.

- Vorgehensmodell IT-Revision

Für die Durchführung der IT-Revision hat das BSI ein eigenes Vorgehensmodell entwickelt, das im Leitfaden -Revision beschrieben ist.

- Dort erfahren Sie auch mehr zu Prüfumfang und -tiefe sowie Einsatzzweck der unterschiedlichen Varianten des Verfahrens.

Geschäftsprozess

- Name

- Prozess-Owner

- Trigger

Vorarbeiten

- Realisierungsplan enthält Maßnahmen des Sicherheitskonzepts

- Bis wann werden Maßnahmen von wem wie umgesetzt

- Erforderliche Ressourcen

- Zwischentermine

- Begleitende Maßnahmen

- Regelmäßige Kontrollen

- Sicherstellen, dass alles wie geplant umgesetzt ist und funktioniert

- Stetiger Prozess

Informationssicherheit ist kein einmalig herzustellender und anschließend stabiler Zustand, sondern ein stetiger Prozess, der immer wieder an sich wandelnde und neue Herausforderungen angepasst werden muss.

- Angemessenheit und Wirksamkeit der technischen und organisatorischen Maßnahmen für Informationssicherheit in Ihrer Institution kontinuierlich überwachen und verbessern

- Umsetzungsstand der im Sicherheitskonzept vorgesehenen Maßnahmen prüfen

- Vorgehen bei der Überprüfung der Wirksamkeit von Maßnahmen

- Erkenntnisse der Prüfungen in Maßnahmen zur Verbesserung Ihres Informationssicherheitsmanagements überführen

- Kennzahlen können bei der Bewertung einzelner Aspekte der Informationssicherheit helfen

- Reifegradmodell nutzen

- Sicherheitsniveau nachweisen (27001-Zertifikat auf Basis von IT-Grundschutz)

Leitfragen

- Leitfragen für die Überprüfung

Um sicherzustellen, dass die Maßnahmen des Sicherheitskonzepts immer den Anforderungen entsprechen, müssen sie kontinuierlich überprüft werden.

- Überprüfungen sollten sich an folgenden Leitfragen orientieren

| Frage | Beschreibung |

|---|---|

| Welche Ziele der Informationssicherheit sind aktuell vordringlich? | Die Bedeutung von Sicherheitszielen kann sich im Zeitablauf verändern

|

| Wer ist verantwortlich für die Überwachung des Informationssicherheitsprozesses? | Häufig ist die Institution so komplex, dass der nicht alle Überprüfungen leiten und durchführen kann.

|

| Wie häufig sind die Verfahren zu überprüfen? | Für weniger wichtige Schutzmechanismen kann eine Überprüfung seltener erfolgen als für kritische Prozesse.

|

- Umsetzungshinweise

ISMS.1.M11: Aufrechterhaltung der Informationssicherheit

- Empfehlungen zur Vorgehensweise bei der Überprüfung des Sicherheitsprozesses

Informationssicherheitsprozess

- Überprüfung des Informationssicherheitsprozesses ist unabdingbar

- Fehler und Schwachstellen erkennen und abstellen

- Effizienz des IS-Prozesses optimieren

- Verbesserung der Praxistauglichkeit

- Strategie

- Maßnahmen

- Organisatorische Abläufe

Methoden zur Überprüfung

- Zur Effizienzprüfung und Verbesserung sollten Verfahren und Mechanismen eingerichtet werden

- Realisierung der beschlossenen Maßnahmen prüfen

- deren Wirksamkeit und Effizienz überprüfen

- Informationssicherheitsstrategie sollte Leitaussagen zur Messung der Zielerreichung machen

- Grundlagen für Messungen

- Detektion, Dokumentation und Auswertung von Sicherheitsvorfällen

- Durchführung von Übungen und Tests zur Simulation von Sicherheitsvorfällen

- Auswertung der Ergebnisse

- interne und externe Audits, Datenschutzkontrollen

- Zertifizierung nach festgelegten Sicherheitskriterien

- Internen Audits zur Erfolgskontrolle der umgesetzten Maßnahmen

- nicht durch denjenigen durchführen, der die Sicherheitskonzeption entwickelt hat

- Externe Experten mit der Durchführung solcher Prüfungsaktivitäten beauftragen

Aufwand von Audits

- hängt von der Komplexität und Größe des Informationsverbunds ab

- Anforderungen auch für kleine Institutionen geeignet

- Kleinen Einrichtungen

In kleinen Institutionen eventuell ausreichend

- Jährlicher technischer Check von IT-Systemen

- Vorhandene Dokumentationen auf Aktualität prüfen

- Probleme und Erfahrungen mit dem Sicherheitskonzept in Workshop besprechen

Überprüfung der Umsetzung

- Realisierungsplan prüfen

- Aufgabenliste und zeitliche Planung

- Ob und inwieweit dieser eingehalten wurde

- Angemessene Ressourcenplanung

- Voraussetzung für die Einhaltung geplanter Sicherheitsmaßnahmen

- Wurden ausreichende finanzielle und personelle Ressourcen zur Verfügung gestellt?

- Die Überprüfung dient auch

- Rechtzeitiger Wahrnehmung von Planungsfehlern

- Anpassung der Sicherheitsstrategie, wenn sich diese als unrealistisch erweist

- Benutzer-Akzeptanz

- Nach Einführung neuer Sicherheitsmaßnahmen

Akzeptanz bei Nutzern prüfen

- Werden neuen Maßnahmen nicht akzeptiert, ist ein Misserfolg vorprogrammiert

- Ursachen herauszuarbeiten und abstellen

- Oft reicht eine zusätzliche Aufklärung der Betroffenen

- Alternativen prüfen

Sicherheitsrevision

- Revision der Informationssicherheit anhand der IT-Grundschutz-Sicherheitsmaßnahmen

- Gleiche Vorgehensweise wie beim Basis-Sicherheitscheck

- Arbeitsökonomisch

- Angepasste Checkliste erstellen

- für jeden Baustein der IT-Grundschutz-Kataloge

- anhand der Maßnahmentexte

- erleichtert die Revision

- verbessert die Reproduzierbarkeit der Ergebnisse

Aktualität von Sicherheitszielen

Rahmenbedingungen und Sicherheitskonzeption

- In längeren Perspektiven prüfen

- gesetzte Sicherheitsziele

- Rahmenbedingungen

- Anpassung der Sicherheitsleitlinie und der Sicherheitsstrategie

- in schnelllebigen Branchen von elementarer Bedeutung

- Betriebliche Änderungen schon bei ihrer Planungsphase in die Sicherheitskonzeption einbeziehen

- Einsatz neuer IT-Systeme

- Umzug

- organisatorische Änderungen (z. B. Outsourcing)

- Änderungen gesetzlicher Anforderungen

- Nach jeder relevanten Änderung aktualisieren

- Sicherheitskonzeption

- dazugehörigen Dokumentation

- Im Änderungsprozess der Institution berücksichtigen

- Informationssicherheitsprozess in das Änderungsmanagement der Institution integrieren

Wirtschaftlichkeitsbetrachtung

- Wirtschaftlichkeit sollte unter konstanter Beobachtung bleiben

- Sicherheitsstrategie

- spezifische Sicherheitsmaßnahmen

- Kosten für Informationssicherheit sind schwer zu ermitteln

- oft hilfreich, für die weitere Planung: Prüfen, ob

- tatsächlich angefallene Kosten den geplanten entsprechen

- ressourcenschonendere Sicherheitsmaßnahmen eingesetzt werden können

- Nutzen herausarbeiten

Ebenso wichtig: Regelmäßig den Nutzen der vorhandenen Sicherheitsmaßnahmen herausarbeiten

Rückmeldungen

- Rückmeldungen von Internen und Externen

Rückmeldungen über Fehler und Schwachstellen in den Prozessen

- Informationssicherheitsorganisation

- Revision

auch von

- Mitarbeitern

- Geschäftspartnern

- Kunden oder Partnern

Wirksame Vorgehensweise festlegen

- Beschwerden und anderen Rückmeldungen von Internen und Externen verwerten

Beschwerden

- von Kunden oder Mitarbeitern können dabei ein Indikator für Unzufriedenheit sein

- Bereits entstehender Unzufriedenheit entgegenwirken!

- bei unzufriedenen Mitarbeitern/Kunden

- Gefahr von Handlungen die den Betrieb stören können

- fahrlässig

- vorsätzlich

- Rückmeldungen von Internen und Externen

- Umgang mit Beschwerden

- klar definiertes Verfahren

- eindeutig festgelegte Kompetenzen

- für den Umgang mit Beschwerden und für die Rückmeldung von Problemen an die zuständige Instanz

- Beschwerden schnellstmöglich beantworten

- damit die Hinweisgeber sich ernst genommen fühlen

- Gemeldeten Probleme bewerten

- Handlungsbedarf eingeschätzten

- angemessene Korrekturmaßnahmen zur Beseitigung der Ursachen von Fehlern ergreifen

- erneutes Auftreten verhindern

Informationsfluss

Informationsfluss im Informationssicherheitsprozess

- Im Rahmen der Überprüfung und Verbesserung entstehen

- Berichte

- Audit-Reports

- Ergebnisse von Sicherheitstests

- Meldungen über sicherheitsrelevante Ereignisse

- weitere Dokumente zur Informationssicherheit

Dokumente müssen

- aussagekräftig

- für die jeweilige Zielgruppe verständlich sein

Nicht alle Informationen sind für die Leitungsebene geeignet

- es ist eine Aufgabe des IT-Sicherheitsmanagements, diese Informationen

- zu sammeln

- zu verarbeiten

- kurz und übersichtlich aufzubereiten

Berichte

- Berichte an die Leitungsebene

- Leitung benötigt Eckpunkte über den Stand der Informationssicherheit

- richtige Entscheidungen bei der Steuerung und Lenkung des Informationssicherheitsprozesses Eckpunkte in Management-Berichten aufbereiten

- Ergebnisse von Audits und Datenschutzkontrollen

- Berichte über Sicherheitsvorfall* Berichte über bisherige Erfolge und Probleme beim Informationssicherheitsprozess IS-Organisation informiert Leitungsebene regelmäßig in angemessener Form

- Ergebnisse der Überprüfungen

- Status des IS-Prozesses

- Probleme

- Erfolge

- Verbesserungsmöglichkeiten

- Leitungsebene nimmt Management-Berichte zur Kenntnis und veranlasst notwendige Maßnahmen

- Berichte an die Leitungsebene

Dokumentation

Dokumentation im Informationssicherheitsprozess

- Entscheidend für Erfolg

Dokumentation des IS-Prozesses auf allen Ebenen

- Nur durch ausreichende Dokumentation

- werden getroffene Entscheidungen nachvollziehbar

- sind Prozesse wiederholbar und standardisierbar

- können Schwächen und Fehler erkannt und zukünftig vermieden werden

- Abhängig vom Gegenstand und vom Verwendungszweck der Dokumentation

- Technische Dokumentation und Dokumentation von Arbeitsabläufen

- Anleitungen für Mitarbeiter

- Aufzeichnung von Management-Entscheidungen

- Gesetze und Regelungen

- Technische Dokumentation Arbeitsabläufen

- Zielgruppe

- Experten

- Aktuellen Stand beschreiben

- Geschäftsprozessen

- damit verbundener IT-Systeme und Anwendungen

- Detaillierungsgrad technischer Dokumentationen

- andere Personen mit vergleichbarer Expertise sollen die Dokumentation nachvollziehen können

- Ein Administrator soll zwar auf sein Wissen, aber nicht auf sein Gedächtnis angewiesen sein, um die Systeme und Anwendungen wiederherzustellen

- Dazu gehörten z.B.

- Installations- und Konfigurationsanleitungen

- Anleitungen für den Wiederanlauf nach einem Sicherheitsvorfall

- Dokumentation von Test- und Freigabeverfahren

- Anweisungen für das Verhalten bei Störungen und Sicherheitsvorfällen

- Bei Sicherheitsübungen und bei Behandlung von Sicherheitsvorfällen

- Qualität der vorhandenen Dokumentationen bewerten

- gewonnene Erkenntnisse zur Verbesserung nutzen

- Anleitungen für Mitarbeiter

Zielgruppe: Mitarbeiter

- Sicherheitsmaßnahmen in Form von Richtlinien dokumentieren

- für die Mitarbeiter verständlich

Mitarbeiter müssen informiert und geschult sein

- Existenz und Bedeutung dieser Richtlinien

- Dazu gehört

- Arbeitsabläufe und organisatorische Vorgaben

- Richtlinien zur Nutzung des Internets

- Verhalten bei Sicherheitsvorfällen

- Entscheidungen aufzeichnen

- Informationssicherheitsprozess

- Sicherheitsstrategie

- jederzeit verfügbar

- nachvollziehbar

- wiederholbar

- Gesetze und Regelungen

Zielgruppe: Leitungsebene

- Für Informationsverarbeitung sind viele unterschiedliche relevant

- Gesetze

- Regelungen

- Anweisungen

- Verträge

- Besondere Anforderungen sollten dokumentiert werden

- welche konkreten Konsequenzen ergeben sich daraus

- Geschäftsprozesse

- IT-Betrieb

- Informationssicherheit

- Aktuellen Stand der Dokumentationen sicherstellen

- Dafür muss die Dokumentation in den Änderungsprozess einbezogen werden

Informationsfluss und Meldewege

- Richtlinie zum Informationsfluss und Meldewegen

Grundsätzliche Festlegungen

- Hol- und Bringschuld

- Kommunikationsplan

- Wer? Wem? Was? Wann? Bis wann? Form? Feedback bis?

- von der Leitungsebene verabschieden lassen

- Aktualisierung der Meldewege

- Festlegungen für den Informationsfluss

- Zeitnahe Aktualisierung von elementarer Bedeutung für die Aufrechterhaltung des Informationssicherheitsprozesses Verbesserung des Informationsflusses

- Ergebnisse aus Übungen, Tests und Audits sind nützliche Grundlage für die Verbesserung des Informationsflusses

- Synergieeffekten für den Informationsfluss

- Oft sind bereits Prozesse für den IT-Support definiert Synergieeffekte nutzen

Meldewege für IT-Sicherheitsvorfälle können in den IT-Support integriert werden

- Kapazitätsplanung um Aspekte der Notfallvorsorge erweitert werden

- Viele Informationen, die aus Sicherheitsgründen erhoben werden, können auch zu anderen Zwecken genutzt werden Sicherheitsmaßnahmen haben positive Nebeneffekte

- besonders Optimierung von Prozessen ist für viele Bereiche relevant

- Bestimmung von Informationseigentümern

- Einstufung von Informationen nach einheitlichen Bewertungskriterien Überblick über die Abhängigkeit

- der Geschäftsprozesse von IT-Systemen und Anwendungen

- ist nicht nur für das Sicherheitsmanagement sinnvoll

- exakte Zuordnung von IT-Kosten, auf einzelne Geschäftsprozesse

IT-Grundschutz-Zertifizierung

IT-Grundschutz-Profile

IT-Grundschutz-Profile - Schablonen für die Informationssicherheit

Beschreibung

- Definition

Ein IT-Grundschutz-Profil ist eine Schablone für ein ausgewähltes Szenario (Informationsverbund oder Geschäftsprozess), mit dem ein konkretes Beispiel für die Umsetzung der IT-Grundschutz-Vorgehensweise Schritt für Schritt exemplarisch durchgeführt wird.

- Ziel

Ziel ist es, dass Gremien oder Gruppen einer Branche für ihr spezifisches Anwendungsfeld spezifische Anforderungen und passende Sicherheitsempfehlungen definieren, um ihren Mitgliedern die Möglichkeit zu geben, dies als Rahmen für ihr firmenspezifisches Sicherheitskonzept zu adaptieren.

- Anwenderspezifische Empfehlungen

- Individuelle Anpassungen des IT-Grundschutzes an die jeweiligen Bedürfnisse

- Berücksichtigt Möglichkeiten und Risiken der Institution

- Profile beziehen sich auf typische IT-Szenarien

- Profile werden durch Dritte (Verbände, Branchen, ...) erstellt, nicht durch das BSI

- Keine BSI-Vorgabe

- Diskussion: Nachweis für Umsetzung (z. B. Testat)

- Anerkennung ausgewählter Profile durch BSI

- Anwendung bzw. Nutzungsmöglichkeit veröffentlichter Profile

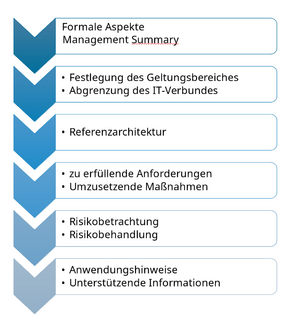

Aufbau

| Inhalt | Beschreibung |

|---|---|

| Formale Aspekte | |

| Management Summary | |

| Geltungsbereich | |

| Referenzarchitektur | |

| Umsetzungshinweise | |

| Anwendungshinweise |

Formale Aspekte

- Titel

- Autor

- Verantwortlich

- Registrierungsnummer

- Versionsstand

- Revisionszyklus

- Vertraulichkeit

- Status der Anerkennung durch das BSI

Management Summary

- Kurzzusammenfassung der Zielgruppe

- Zielsetzung und Inhalte des IT-Grundschutz-Profils

Geltungsbereich

- Zielgruppe

- Angestrebter Schutzbedarf

- Zugrundeliegende IT-Grundschutz-Vorgehensweise

- ISO 27001-Kompatibilität

- Rahmenbedingungen

- Abgrenzung

- Bestandteile des IT-Grundschutz-Profils

- Nicht im IT-Grundschutz-Profil berücksichtigte Aspekte

- Verweise auf andere IT-Grundschutz-Profile

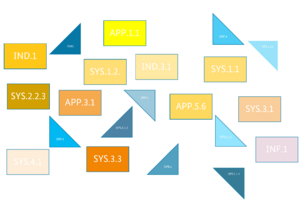

Referenzarchitektur

- Abgrenzung Teilinformationsverbund vom Gesamtinformationsverbund

- Informationsverbund mit

- Prozessen,

- Infrastruktur

- Netz-Komponenten

- IT-Systemen

- Anwendungen

- Textuell und grafisch mit eindeutigen Bezeichnungen

- Wenn möglich, Gruppenbildung

- Umgang bei Abweichungen zur Referenzarchitektur.

Umsetzungshinweise

- Umzusetzende Anforderungen und Maßnahmen

- Zuordnung von Prozess- und System-Bausteinen auf Untersuchungsgegenstand.

- Umsetzungsvorgabe

- „Auf geeignete Weise“

- „Durch Umsetzung der zugehörigen Maßnahmen der Umsetzungshinweise“

- „Durch Umsetzung von [...]“

- Auswahl der umzusetzenden Anforderungen eines Bausteins

- Verzicht auf (einzelne) Standardanforderungen

- Verbindliche Erfüllung von Anforderungen für erhöhten Schutzbedarf

- Zusätzliche Anforderungen

- Verbindliche Vorgabe einer Maßnahme zur Erfüllung einer Anforderung

- Bedingte Einschränkung für Umsetzung eines Bausteins / einer Anforderung

- [...]

Anwendungshinweise

- Zusätzliche Informationen zur Anwendung und Integration in das Gesamtsicherheitskonzept

- Risikobehandlung

- Nennung von zusätzlichen Risiken mit Behandlungsempfehlungen.

- Unterstützende Informationen

- Hinweise, wo vertiefende Informationen zu finden sind

- Anhang

- Glossar

- Zusätzliche Bausteine

- ...

IT-Grundschutz/Audit

Notfallmanagement

Business Continuity Management (BCM) - Betriebskontinuitätsmanagement (BKM)

Beschreibung

Sicherstellung des Fortbestands von Einrichtungen

- Bei Risiken mit hohem Schadensausmaß

- Strategien, Plänen und Handlungen

| BCMS etablieren | Rahmenbedingungen, Aufbau- und Ablauforganisation |

| Kritische Prozesse ermitteln | Prozesse mit ernsthafte Schäden oder vernichtenden Verlusten bei Unterbrechung |

| Kritische Prozesse absichern | Schützen und alternative Abläufe ermöglichen |

Sicherstellung des Fortbestands

- Sicherstellung des Fortbestands einer Einrichtung

Im Sinne ökonomischer Nachhaltigkeit im Angesicht von Risiken mit hohem Schadensausmaß

- Begriffe

- Betriebskontinuitätsmanagement

- Managementmethode

- Lebenszyklus-Modell

- Fortführung der Geschäftstätigkeit unter Krisenbedingungen absichern

- Verwandtschaft mit Risikomanagement

- Good Practice Guide

Methode und Rahmen des BKM sind im Good Practice Guid veröffentlicht, der durch das (GB) Business Continuity Institute herausgegeben wird

- Zentrale Kompetenzen für Praktiker sind in den (GB, USA) „Joint Standards“ geregelt, die gemeinsam durch das Business Continuity Institute und das Disaster Recovery Institute International herausgegeben werden

- Bundesamt für Sicherheit in der Informationstechnik

Das deutsche Bundesamt für Sicherheit in der Informationstechnik (BSI) hat den Standard BSI 100-4 „Notfallmanagement“ als Ergänzung zum IT-Grundschutz entwickelt

- Mit der Modernisierung des IT-Grundschutz wird bereits an dem Nachfolger BSI 200-4 gearbeitet

- Incident Management

Um bei Vorfällen (siehe auch Incident Management) oder im Katastrophenfall die Abwicklung der Geschäfte eines Unternehmens fortführen zu können (Business Continuity) müssen Analysen und Planungen vorgenommen werden

- Primär Fragen

- Welche Prozesse müssen unbedingt aufrechterhalten werden?

- Welche Maßnahmen sind dafür notwendig?

- Prioritäten und Ressourcen

- Dazu müssen Prioritäten definiert und benötigte Ressourcen zugeordnet werden

- Eine Maßnahme im Zuge einer Business-Continuity-Planung stellt das Disaster Recovery dar, der gesamte Prozess der Geschäftsfortführung muss sich jedoch darüber mit sehr vielen anderen Punkten beschäftigen

Business Continuity Management

Organisationseinheit eines Unternehmens

- Aufbau und Betrieb eines Notfall- und Krisenmanagements

- Systematischer Vorbereitung auf die Bewältigung von Schadenereignissen

- Ziele

Wichtige Geschäftsprozesse selbst in

- kritischen Situationen und Notfällen

- nicht oder nur temporär

- unterbrochen werden

- die wirtschaftliche Existenz des Unternehmens trotz Schadenereignis gesichert bleibt

- Ziel

- Generierung und Proklamation von Prozessdefinitionen und Dokumentation

- Betriebsbereiter dokumentierter Notfallvorsorgeplan

- Exakt auf die Organisation abgestimmt

- Sensibilisierung aller Mitarbeiter auf das Thema „wirtschaftliche Existenzsicherung bei einer unternehmenskritischen Notfallsituation“

BSI-Standard 200-4

| Standards | |

|---|---|

| 200-1 | Anforderungen an ein ISMS |

| 200-2 | Umsetzung der Anforderungen |

| 200-3 | Risikoanalyse |

| 200-4 | Business Continuity Management |

| Kompendium | |

| Kapitel 1 | IT-Grundschutz/Kompendium/Vorspann |

| Kapitel 2 | Schichtenmodell / Modellierung |

| Elementare Gefährdungen |

Elementare Gefährdungen |

| Schichten | Prozesse Systeme |

Business Continuity Management - BCM (2023)

- Etablierung eines Business Continuity Management

ISMS nach BSI IT-Grundschutz

- Grundlage zur Nutzung von Synergieeffekten

- Auf bereits dokumentierte Informationen zurückgreifen

- Zeitkritischen Geschäftsprozesse und Abhängigkeiten

- Parameter für Normal- und Notbetrieb

- Methodik nach BSI-Standard 200-3

- kann aus dem ISMS adaptiert werden

- Hinweise

- Die Etablierung eines Business Continuity Managements setzt umfangreiche Kenntnisse der Organisation voraus

- Eine Umsetzung eines ISMS impliziert keine Umsetzung eines Business Continuity Managements

- siehe auch DER.4 Notfallmanagement

- ISO 22301

Mit dem Best-Practice Standard 200-4 des BSI kann eine Zertifizierung nach der ISO 22301 erreicht werden

Notfallmanagement

- Notfallmanagement

- Schäden vermeiden und eindämmen

- Notfälle verhindern und bewältigen

- Klassisches Notfallmanagement

- Brandschutz

- Arbeits- und Unfallschutz

- ...

- Business Continuity Management

- Wiederanlauf des Geschäftsbetriebs

- Modernere Begriff zur Bewältigung der heute relevanten Risikoszenarien

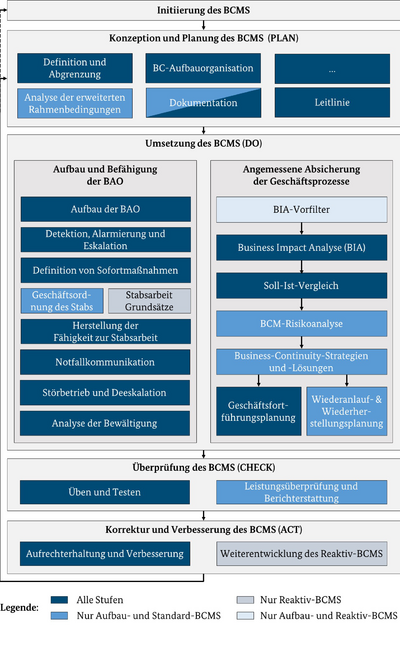

Business Continuity Management System

Rahmenwerk für ein Business Continuity Management System (BCMS)

- Management von Notfällen und Krisen

- technisch

- nicht-technisch

- Relevanz

Zunehmende Relevanz der Einbeziehung von Maßnahmen für die Geschäftsfortführung (Business Continuity) für die Informationsverarbeitung

- Gravierende Risiken

- frühzeitig erkennen

- Maßnahmen dagegen etablieren

- Überleben der Einrichtung sichern

- Organisationen beliebiger Art, Größe und Branche

- Synergieeffekte

- Zahlreiche Synergieeffekte zum IT-Grundschutz

- Ressourcen schonen

- Zusammenhänge und Wechselwirkungen berücksichtigen

Einbettung in die Organisationsstruktur

- Geplantes und organisiertes Vorgehen

- Widerstandsfähigkeit (zeit-) kritischer Geschäftsprozesse steigern

- Auf Schadensereignisse angemessen reagieren

- Geschäftstätigkeiten schnellstmöglich wiederaufnehmen

- Business Continuity Management System (BCMS)

Aufrechterhaltung der Betriebsfähigkeit einer Organisation

- systematische, geplante und organisierte Vorgehensweise

- das Erreichen der Ziele der Organisation für ein angemessenes Business Continuity Niveau

- BCMS ist kein Bestandteil eines ISMS

- Eigenständiges Managementsystem mit (oftmals) zahlreichen Schnittstellen

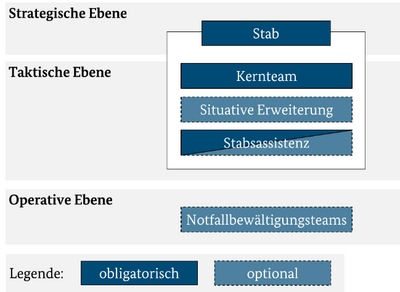

Aufbauorganisation

Rollen/Verantwortung

Allgemeine Aufbauorganisation

- Allgemeine Aufbauorganisation (AAO)

- Etablierte organisationsweite Hierarchie und Führungsstruktur

Besondere Aufbauorganisation

- Besondere Aufbauorganisation (BAO)

- Zielgerichtete und zweckmäßige Gruppierung, um bei Zwischenfällen zeitgerecht zu agieren

Stufenmodell

- Stufenmodell für Vorgehensweisen

| Option | Beschreibung |

|---|---|

| Reaktiv | Schnelle Fähigkeit zur Notfallbewältigung |

| Aufbau | Schrittweiser, ressourcenschonender Aufbau |

| Standard | Vollständige Absicherung, Resilienz der Institution |

Reaktiv

- Basis-Niveau

Schnelle Fähigkeit zur Notfallbewältigung

- Spart Ressourcen

- Wenn keine „Notfälle“ eintreten würden

- Lücken in der Absicherung

- Nicht alle Bereiche werden betrachtet

Aufbau

Schrittweiser, ressourcenschonender Aufbau

- Kann für einen kleineren Teil des Scope gezielt eingesetzt

- Bereiche, die in der Absicherung der Organisation nicht werden betrachtet werden

Standard

Vollständige Absicherung/Resilienz der Institution

- Konformität ISO-22301

- Möglichkeit zur Zertifizierung nach ISO 22301

- Erhöhter Ressourcenbedarf gegenüber den Einstiegsstufen

Organisationsspezifisches BCMS

Planung eines organisationsspezifischen BCMS

- Vorgehensweisen

- Reaktiv

- Aufbau

- Standard

- Aufgabenbereiche

- Planung und Umsetzung

- Überwachung

- kontinuierlichen Verbesserung

BSI-Standard 200-4 beschreibt die spezifischen Aufgabenbereiche detailliert

- Basis für die Erstellung eines Projektplans für eigens BCMS genutzt werden

Szenarien

- Art von Ereignissen (Incidents)

- IT/System-Ausfall

- Gebäudeausfall

- Ausfall von Personal (Pandemie, ...)

- Ausfall von Lieferanten/Partnern

- Notfallszenario

Je nach Ereignis wird das Unternehmen mit einem spezifischen Notfallszenario reagieren

- Um die Kontinuität des Unternehmens sicherzustellen, ist bei einem System-Ausfall anders zu reagieren als bei einem starken Anstieg von erkranktem Personal

- Für den ersten Fall wird sich das Unternehmen parallele IT-Systeme beschaffen, um den Ausfall eines Systems über alternative Ressourcen zu überbrücken

- Ein großer Personalausfall ist aus Sicht des Unternehmens eher mit Präventionsmaßnahmen zu behandeln

- Als Beispiel sind etwa verstärkte Hygienemaßnahmen bei Ankündigung einer Pandemie zu nennen

Business Impact Analyse

Grundlage für eine Sicherheitsstrategie für Notfälle und Krisen

- Zusammen mit Risikoanalysen

- Ermittlung

- Prozesse mit hohem Schadenspotential

- Zugrundeliegende Ressourcen

- Abhängigkeiten zwischen Prozessen

- Auswirkungen von Ausfällen

- Wiederanlaufpläne

siehe BCMS/Business Impact Analyse

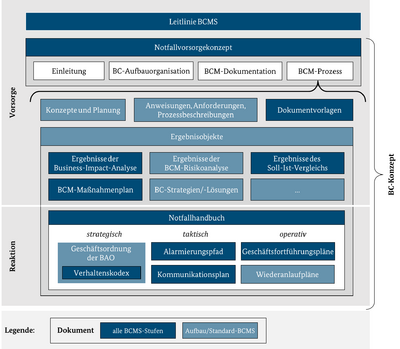

Dokumentation

Referenzdokumente

- Präventiv

Dokumente zur Vorsorge

- Anforderungen an das BCMS

- Elemente des BCMS

- Teil der Notfallvorsorge

Beispiele

- Leitlinie zum Business Continuity Management

- Notfallvorsorgekonzept

- Prozessbeschreibungen und Anweisungen

- Hilfsmittel

- Reaktiv

Dokumente zur Reaktion

- Notfallbewältigung

Beispiel

- Notfallhandbuch

Tests und Übungen

Tests und Übungen sind im Business Continuity Management besonders wichtig

- Hohen Stellenwert in BSI-Standard 200-4

- Planung von Übungen und Tests

Besondere Widrigkeiten im eigenen Geschäftsbetrieb

- Wichtiges Kriterium für die Planung von Übungen und Tests

- ISB und Business Continuity Beauftragte

Sollten die Organisation dabei unterstützen, einen umfassenden Übungsplan zu erstellen

- Verfahren zu mindestens folgenden Übungsarten ausarbeiten

- Übungsarten

| Übung | Beschreibung |

|---|---|

| Planbesprechung | Besprechung von Maßnahmenplänen |

| Stabsübung | BCM-Prozess Beteiligte simulieren einen Notfall |

| Stabsrahmenübung | Auch externe Stellen werden an der Simulation beteiligt |

| Alarmierungsübung | Testen der vorgesehenen Alarmierungsketten |

| Funktionstest | Funktion von relevanten Funktionen testen (z. B. Restore oder Notstrom) |

Synergien

Business Continuity Management

Die Notwendigkeit eines Business Continuity Management Systems(BCMS) ist oft leichter ersichtlich, als beim Informationssicherheitssystems (ISMS)

- Prozessual gesteuerte Kommunikation

- zwischen der IT, dem ISB und dem Business Continuity Beauftragten

- verbindliche Festlegungen einer Verbesserung des BCMS und des ISMS

- Beispiel

- Jeder IT-Notfall muss an den ISB kommuniziert werden, da es sich wahrscheinlich um einen meldepflichtigen IT-Sicherheitsvorfall handeln kann

- Synergien

- Strukturanalyse

- Schutzbedarfsfeststellung

- Modellierung

Weitere Managementsysteme

Baustein DER.4 Notfallmanagement

Prüfung

Prüfung zum Grundschutz-Praktiker

Bedingungen

| Bedingung | Beschreibung | Anmerkung |

|---|---|---|

| Dauer | 60 Minuten | Zusätzliche Zeit wird nicht gewährt

|

| Anzahl Fragen | 50 Fragen | Multiple-Choice-Fragen aus dem Curriculum |

| Anzahl Antworten je Frage | Vier | Jede Frage hat vier mögliche Antworten |

| Antwortmöglichkeiten | Vier |

|

| Hilfsmittel | Keine | Während der Prüfung sind keine Hilfsmittel erlaubt |

| Bestanden | 30 korrekte Antworten | 60% der Fragen richtig beantwortet |

Themenbereiche

| Kapitel | Titel | Beschreibung | Gewichtung |

|---|---|---|---|

| 01 | Einführung | 2 | |

| 02 | Normen und Standards | 2 | |

| 03 | Einführung IT-Grundschutz | 2 | |

| 04 | Vorgehensweise | 2 | |

| 05 | Kompendium | 1 | |

| 06 | Erstellung eines Sicherheitskonzepts | 1 | |

| 07 | Grundschutz-Check | 3 | |

| 08 | Risikoanalyse | 2 | |

| 09 | Umsetzungsplanung | 1 | |

| 10 | Aufrechterhaltung und Verbesserung | 1 | |

| 11 | Zertifizierung | 1 | |

| 12 | IT-Grundschutz-Profile | 1 | |

| 13 | Vorbereitung auf ein Audit | 1 | |

| 14 | Behandlung von Sicherheitsvorfällen | 2 | |

| 15 | Business Continuity Management | 2 | |

| 16 | Prüfung zum Grundschutz-Praktiker |