nmap

Nmap - Beschreibung

Beschreibung

- Network Mapper (nmap)

Nmap ist ein freier Portscanner zum Scannen und Auswerten von Hosts in einem Rechnernetz

- Was ist Network Scanning?

- Netzwerke scannen und analysieren

- Angeschlossene und aktive Systeme erkennen

- Details zu Diensten, Konfigurationen und Versionen bestimmen

- Netzwerk-Inventarisierung

- Dienste-Aktualisierungen prüfen

- Überwachung von Betriebszeiten, Hosts oder Diensten

- Nmap ist ein freier Portscanner zum Scannen und Auswerten von Hosts in einem Rechnernetz

- Der Name steht für Network Mapper

- Nmap wurde von einem unter dem Nickname Fyodor bekannten Hacker ursprünglich für das Betriebssystem Linux entwickelt

- Das textbasierte Programm unterlag bis Version 7.90 einer modifizierten Version der GNU General Public License, als diese durch eine auf ihr basierende eigene Lizenz ersetzt wurde

- Nmap kann darüber hinaus auch kostenpflichtig unter einer alternativen Lizenz erworben werden (um es zum Beispiel innerhalb von Nicht-GPL-Software zu benutzen)

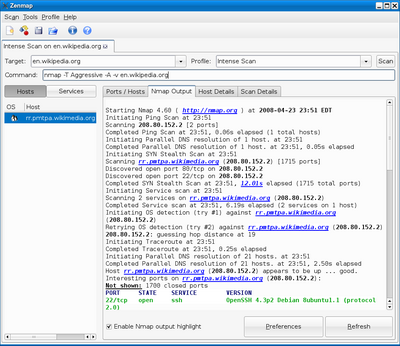

- Neben der textbasierten Variante gibt es noch die grafische Benutzeroberfläche NmapFE zur komfortablen Einstellung von Nmap, welche mittlerweile durch die Zenmap genannte GUI abgelöst wurde, die auf UMIT von Adriano Monteiro Marques basiert

- Obwohl nmap ursprünglich ein Unix-Werkzeug war, existiert mittlerweile auch eine Portierung auf Windows-Betriebssysteme

- Sie bietet annähernd den vollen Funktionsumfang, hat jedoch einige Einschränkungen.[1]

- Nmap wird in erster Linie für Portscanning (also das Untersuchen der Ports eines Hosts) eingesetzt

- Das Werkzeug wurde ständig erweitert und konnte sich vor allem durch die aktiven Techniken für OS-Fingerprinting (das Erkennen des eingesetzten Betriebssystems auf dem Zielhost) einen Namen machen

- Auch das Mapping von Umgebungen (Erkennen aktiver Hosts) ist möglich

- Darüber hinaus lassen sich mit Nmap vereinzelt die hinter einem Port stehenden Dienste und deren Version auslesen

- Nmap ist sowohl bei Angreifern als auch bei Administratoren sehr beliebt, da es sehr effizient und zuverlässig arbeitet

- Es ist ein wichtiger Bestandteil bei der Netzwerkdiagnose und Auswertung von netzwerkfähigen Systemen

- Unter anderem wird es auch vom Vulnerability Scanner Nessus zur Erfassung offener Ports eingesetzt

| Hersteller | Gordon Lyon (Fyodor) und das "Nmap-Developer-Team" |

| Betriebssystem | Linux, Unix, macOS, Windows |

| Programmiersprache | C, C++, Python, Lua |

| Kategorie | Portscanner |

| Lizenz | Nmap Public Source License |

| Website | nmap.org |

- BESCHREIBUNG

- Nmap ("Network Mapper") ist ein Open-Source-Werkzeug für die Netzwerkanalyse und Sicherheitsüberprüfung

- Es wurde entworfen, um große Netzwerke

- schnell zu scannen, auch wenn es bei einzelnen Hosts auch gut funktioniert

- Nmap benutzt rohe IP-Pakete auf neuartige Weise, um festzustellen,

welche Hosts im Netzwerk verfügbar sind, welche Dienste (Anwendungsname und -version) diese Hosts bieten, welche Betriebssysteme (und Versionen davon) darauf laufen, welche Art von Paketfiltern/-Firewalls benutzt werden sowie Dutzende anderer Eigenschaften

- Auch wenn Nmap üblicherweise für Sicherheitsüberprüfungen verwendet wird, wird es von vielen Systemen und Netzwerkadministratoren für Routineaufgaben benutzt, beispielsweise Netzwerkinventarisierung, Verwaltung von Ablaufplänen für Dienstaktualisierungen und die Überwachung von Betriebszeiten von Hosts oder Diensten

- Die Ausgabe von Nmap ist eine Liste gescannter Ziele mit zusätzlicher Information zu jedem, abhängig von den benutzten Optionen

- Die entscheidende Information dabei steht in der "Tabelle der interessanten Ports"

- Diese Tabelle listet die Portnummer und das -protokoll sowie den Dienstnamen und -zustand auf

- Der Zustand ist entweder offen, gefiltert, geschlossen oder ungefiltert

- Offen bedeutet, dass auf diesem Port des Zielrechners eine

- Anwendung auf eingehende Verbindungen/Pakete lauscht

- Gefiltert bedeutet, dass eine Firewall, ein Filter oder ein anderes Netzwerkhindernis den Port blockiert, so dass Nmap nicht wissen kann, ob er offen oder geschlossen ist

- Für geschlossene Ports gibt es keine Anwendung, die auf ihnen lauscht, auch wenn sie jederzeit geöffnet werden könnten

- Als ungefiltert werden Ports dann klassifiziert, wenn sie auf Nmaps Testpakete antworten, Nmap aber nicht feststellen kann, ob sie offen oder gechlossen sind

- Nmap gibt die Zustandskombinationen offen|gefiltert und geschlossen|gefiltert an, wenn es nicht feststellen kann, welcher der beiden Zustände für einen Port zutrifft

- Die Port-Tabelle enthält eventuell auch Details zur Softwareversion, sofern eine Versionserkennung verlangt wurde

- Wurde ein IP-Protokoll-Scan verlangt (-sO), dann bietet Nmap Angaben über die unterstützten IP-Protokolle statt über lauschende Ports

Zusätzlich zur Tabelle der interessanten Ports kann Nmap weitere Angaben über Ziele bieten, darunter Reverse-DNS-Namen, Mutmaßungen über das benutzte Betriebssystem, Gerätearten und MAC-Adressen

- Einen typischen Nmap-Scan sehen Sie in Beispiel 1

- Die einzigen in diesem Beispiel benutzten Nmap-Argumente sind -A für die Betriebssystem- und Versionserkennung, Script-Scanning und Traceroute und -T4 für eine schnellere Ausführung

- Danach kommen die Namen der Zielhosts

Beispiel 1. Ein repräsentativer Nmap-Scan

# nmap -A -T4 scanme.nmap.org

Starting Nmap ( https://nmap.org ) Interesting ports on scanme.nmap.org (64.13.134.52): Not shown: 994 filtered ports PORT STATE SERVICE VERSION 22/tcp open ssh OpenSSH 4.3 (protocol 2.0) 25/tcp closed smtp 53/tcp open domain ISC BIND 9.3.4 70/tcp closed gopher 80/tcp open http Apache httpd 2.2.2 ((Fedora)) |_ HTML title: Go ahead and ScanMe! 113/tcp closed auth Device type: general purpose Running: Linux 2.6.X OS details: Linux 2.6.20-1 (Fedora Core 5)

TRACEROUTE (using port 80/tcp) HOP RTT ADDRESS [Cut first seven hops for brevity] 8 10.59 so-4-2-0.mpr3.pao1.us.above.net (64.125.28.142) 9 11.00 metro0.sv.svcolo.com (208.185.168.173) 10 9.93 scanme.nmap.org (64.13.134.52)

Nmap done: 1 IP address (1 host up) scanned in 17.00 seconds

Die neueste Version von Nmap erhält man unter https://nmap.org, und die neueste Version der Manpage ist unter https://nmap.org/book/man.html verfügbar

Installation

sudo apt install nmap

Aufruf

Optionen

| Unix | GNU | Parameter | Beschreibung |

|---|---|---|---|

Parameter

Umgebungsvariablen

Exit-Status

| Wert | Beschreibung |

|---|---|

| 0 | Erfolg |

| >0 | Fehler |

Anwendung

<syntaxhighlight lang="bash" highlight="1" line copy> < /syntaxhighlight>

Problembehebung

Konfiguration

Dateien

| Datei | Beschreibung |

|---|---|

Anhang

Siehe auch

Dokumentation

- Man-Page

Links

Projekt

Weblinks

TMP

nmap - Netzwerk-Analysewerkzeug, Sicherheits- und Portscanner