IT-Grundschutz

IT-Grundschutz - Vom Bundesamt für Sicherheit in der Informationstechnik (BSI) entwickelte Vorgehensweise zum Identifizieren und Umsetzen von Sicherheitsmaßnahmen in der Informationstechnik (IT)

Beschreibung

- Ziel

- mittleres, angemessenes und ausreichendes Schutzniveau

- Vorgehen

Zum Erreichen des Ziels empfiehlt das IT-Grundschutz-Kompendium (vormals: IT-Grundschutz-Kataloge) technische Sicherheitsmaßnahmen und infrastrukturelle, organisatorische und personelle Schutzmaßnahmen.

- Wie auch im Bundesdatenschutzgesetz werden die Begriffe Sicherheit und Schutz vermengt

- Der IT-Grundschutz ist ein griffiger Titel für eine Zusammenstellung von grundlegenden Sicherheitsmaßnahmen und dazu ergänzenden Schutzprogrammen für Behörden und Unternehmen.

- Damit werden auch technische Maßnahmen für Datenschutz umgesetzt, aber aufgrund eines anderen Schutzobjekts, nämlich den einzelnen Betroffenen, kann IT-Grundschutz die operativen Anforderungen des Datenschutzes nicht erfüllen.

- In methodischer Analogie zum IT-Grundschutz ist dafür das Standard-Datenschutzmodell (SDM) entwickelt worden, das auch die Basis für ein entwickeltes Datenschutz-Management ist.

- Unternehmen und Behörden können ihr systematisches Vorgehen bei der Absicherung ihrer IT-Systeme (Informationssicherheits-Managementsystem (ISMS)) gegen Gefährdungen der IT-Sicherheit mit Hilfe des ISO/IEC 27001-Zertifikats auf Basis von IT-Grundschutz nachweisen.

- Bestandteile

| Bestandteil | Beschreibung |

|---|---|

| Standards | Vorgehen zur Gewährleistung von Informationssicherheit, Organisatorischer Rahmen |

| Kompendium | mit dem die in den -Standards formulierten allgemeinen Empfehlungen zum Management von Informationssicherheit konkretisiert und umgesetzt werden können |

- BSI-Standards und IT-Grundschutz-Kataloge

- Durch die Umstrukturierung und Erweiterung des IT-Grundschutzhandbuchs im Jahr 2006 durch das Bundesamt für Sicherheit in der Informationstechnik (BSI) wurden die Methodik und die IT-Grundschutz-Kataloge getrennt.

- Seit diesem Zeitpunkt gleicht das BSI seine eigenen Standards regelmäßig an internationale Normen wie der ISO/IEC 27001 an.

- Die frei verfügbaren BSI-Standards enthalten Angaben zum Aufbau eines Informationssicherheitsmanagementsystems (ISMS) und zur Umsetzung des IT-Grundschutzes.

- Im Oktober 2017 lösten die BSI-Standards 200-1, 200-2 und 200-3 die BSI-Standards der Reihe 100-x weitgehend ab[1].

- Nur der 2008 veröffentlichte BSI-Standard 100-4 ist weiterhin gültig, er vereint Elemente aus dem BS 25999 sowie dem ITIL Service Continuity Management mit den relevanten Bausteinen der IT-Grundschutz-Kataloge.

- Mit Umsetzung dieses Standards ist eine Zertifizierung gemäß BS 25999-2 möglich.

- Der designierte Nachfolger BSI-Standard 200-4 („Business Continuity Management“) liegt Stand 23. Februar 2022 als Community Draft vor.

Motivation

- Wichtigkeit und Bedeutung von Informationen

- Für Unternehmen und Behörden ist es unerlässlich, dass Informationen korrekt vorliegen und vertraulich behandelt werden

- Entsprechend wichtig ist auch, dass die technischen Systeme, auf denen Informationen gespeichert, verarbeitet oder übertragen werden, reibungslos funktionieren und wirksam gegen vielfältige, immer wieder neuartige Gefährdungen geschützt sind.

- Fragen zur Informationssicherheit

- Wüssten Sie gerne, ob die bei Ihnen umgesetzten Maßnahmen für Informationssicherheit ausreichen, um schwere Schäden zu verhindern und auf Sicherheitsvorfälle angemessen reagieren zu können?

- Benötigen Sie Hilfe bei der Entwicklung eines Sicherheitskonzepts?

- Suchen Sie Unterstützung für die systematische Überprüfung der in Ihrem Zuständigkeitsbereich vorhandenen oder geplanten Sicherheitsmaßnahmen?

- Möchten Sie, dass diese Maßnahmen allgemein anerkannten Standards genügen?

Wenn Sie eine dieser Fragen mit „Ja“ beantworten, dann sollten Sie sich mit dem -Grundschutz beschäftigen.

- Dort wird detailliert beschrieben, welche Anforderungen erfüllt sein müssen, um kostengünstig ein für übliche Einsatzbereiche und Schutzanforderungen angemessenes und bei höherem Schutzbedarf leicht ausbaufähiges Sicherheitsniveau zu erlangen.

- Er bietet zudem eine weithin anerkannte Methodik, mit der Sie auf effiziente Weise ein zu den Gegebenheiten Ihrer Einrichtung passendes Sicherheitskonzept entwickeln und überprüfen können.

- Wege zur Informationssicherheit

- Es gibt viele Wege zur Informationssicherheit, mit dem IT-Grundschutz haben Sie die Möglichkeit, dieses Ziel effizient zu erreichen, unterwegs Umwege zu vermeiden und mögliche Gefährdungen im Blick zu behalten.

- Grundschutz will nicht nur eine Landkarte, sondern ein Wegweiser für Informationssicherheit sein

- Herausforderungen

Informationssicherheit muss vielfältigen Herausforderungen gerecht werden:

| Option | Beschreibung |

|---|---|

| Komplexität der Gefährdungslage | Gefährdungen können unterschiedlichste Ursachen haben und auf mannigfaltigen Wegen die Ziele der Informationssicherheit verletzen. Angriffe von Hackern, Fahrlässigkeiten oder technische Mängel sind ebenso im Blick zu behalten wie Naturkatastrophen und andere Formen höherer Gewalt. |

| Ganzheitlichkeit der Sicherheitskonzepte | Informationssicherheit erfordert Maßnahmen auf mehreren Ebenen: Betroffen sind nicht nur die -Systeme, sondern auch die Organisation, das Personal, die räumliche Infrastruktur, die Arbeitsplätze und die betrieblichen Abläufe. |

| Zusammenwirken der Sicherheitsmaßnahmen | Damit die eingesetzten Sicherheitsmaßnahmen die komplexe Gefährdungslage hinreichend in den Griff bekommen können, müssen die organisatorischen, technischen und infrastrukturellen Schutzvorkehrungen zu der jeweiligen Institution passen, an der tatsächlich bestehenden Gefährdungslage ausgerichtet sein, sinnvoll zusammenwirken und von der Leitung und den Beschäftigten unterstützt und beherrscht werden. |

| Angemessenheit der Sicherheitsmaßnahmen | Es ist auch auf die Wirtschaftlichkeit und Angemessenheit der Sicherheitsmaßnahmen zu achten.

|

| Erfüllung externer Anforderungen | Es wird heutzutage für viele Unternehmen und Behörden immer wichtiger, nachweisen zu können, dass sie in ausreichendem Maße für Informationssicherheit gesorgt haben.

|

| Nachhaltigkeit der Sicherheitsmaßnahmen | Und nicht zuletzt gilt: Sicherheit ist kein einmal erreichter und fortan andauernder Zustand.

|

- IT-Grundschutz des BSI

- Bietet eine gute Grundlage dafür, diesen Herausforderungen auf professionelle Weise gerecht zu werden und die Bemühungen für Informationssicherheit zu strukturieren.

- Er ermöglicht es Unternehmen und Behörden, systematisch nach Schwachstellen zu suchen

- die Angemessenheit umgesetzter Schutzmaßnahmen zu prüfen

- Sicherheitskonzepte zu entwickeln und fortzuschreiben, die zu den Geschäftsprozessen, Fachaufgaben und Organisationsstrukturen der Institution passen

- Allgemein anerkannten Standards zu genügen

Konzept

BSI-Standards

BSI/Standard - Vom BSI veröffentlichte Standards

Beschreibung

| Standards | |

|---|---|

| 200-1 | Anforderungen an ein ISMS |

| 200-2 | Umsetzung der Anforderungen |

| 200-3 | Risikoanalyse |

| 200-4 | Business Continuity Management |

| Kompendium | |

| Kapitel 1 | IT-Grundschutz/Kompendium/Vorspann |

| Kapitel 2 | Schichtenmodell / Modellierung |

| Elementare Gefährdungen |

Elementare Gefährdungen |

| Schichten | Prozesse Systeme |

Version 200

| Standard | Titel | Status | Beschreibung |

|---|---|---|---|

| 200-1 | Managementsysteme für Informationssicherheit | Standard | Information Security Management System |

| 200-2 | IT-Grundschutz-Methodik | Standard | Vorgehensweise |

| 200-3 | Risikomanagement | Standard | Risikoanalyse |

| 200-4 | Business Continuity Management | Standard | Notfallmanagement |

Kompendium

IT-Grundschutz/Kompendium - Arbeitsinstrument und Nachschlagewerk zur Informationssicherheit

Beschreibung

Sammlung von Dokumenten (Bausteine)

- IT-Grundschutz-Bausteine

- Aspekte der Informationssicherheit

- Typische Gefährdungen

- Typische Sicherheitsanforderungen

- Einführung eines Information Security Management Systems (ISMS)

- Schrittweise

- Praxisnah

- Reduzierter Aufwand

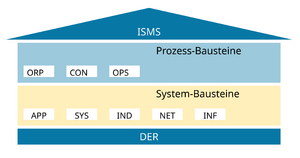

- Thematische Schichten

- Unterschiedliche Aspekte

- Gegenstand der Bausteine

Übergeordnete Themen

- Informationssicherheitsmanagement

- Notfallmanagement

Spezielle technische Systeme

- Üblicherweise in Unternehmen und Behörden im Einsatz, etwa

- Clients

- Server

- Mobile Systeme

- Industrielle Steuerungen

- Aktualisierung und Erweiterung

- Kontinuierlich

- Berücksichtigung von Anwenderwünschen

- Anpassung an die Entwicklung der zugrunde liegenden Standards

- Anpassung an die Gefährdungslage

Schichten

- Schichtenmodell der Grundschutz-Bausteine

- Komplexität reduzieren

- Redundanzen vermeiden

- Zuständigkeiten bündeln

- Einzelaspekte aktualisieren, ohne andere Teile zu beeinflussen

Inhalte

Gliederung des IT-Grundschutz Kompendiums - Aufbau und Inhalte

Gliederung

| Kapitel | Beschreibung |

|---|---|

| Einführung |

|

| Schichtenmodell und Modellierung | |

| Rollen | |

| Glossar | |

| Elementare Gefährdungen | |

| Bausteine |

Rollen

IT-Grundschutz/Kompendium/Rollen - Definitionen und Zuständigkeiten

Übersicht

| Rolle | Aufgabe |

|---|---|

| Auditteamleitung | Leitung des Auditteams |

| Auditteam | Fachlich Unterstützung der Auditteamleitung |

| Bauleitung | Umsetzung von Baumaßnahmen |

| Benutzende | Informationstechnische Systeme nutzen |

| Bereichssicherheitsbeauftragte | Sicherheitsbelange der Geschäftsprozesse, Anwendungen und IT-Systeme in ihren Bereichen |

| Beschaffungsstelle | Initiiert und überwacht Beschaffungen |

| Brandschutzbeauftragte | Brandschutz |

| Datenschutzbeauftragte | Gesetzeskonformen Umgang mit personenbezogenen Daten |

| Compliance-Beauftragte | Vorgaben identifizieren und deren Einhaltung zu prüfen |

| Entwickelnde | Planung, Entwicklung oder Pflege von Software, Hardware oder ganzen Systemen |

| Errichterfirma | Unternehmen, das Gewerke oder aber auch Gebäude errichtet |

| Fachabteilung | Teil einer Behörde beziehungsweise eines Unternehmens, das fachspezifische Aufgaben zu erledigen hat |

| Fachverantwortliche | Inhaltlich für ein oder mehrere Geschäftsprozesse oder Fachverfahren zuständig |

| Haustechnik | Infrastruktur in Gebäuden und Liegenschaften |

| ICS-Informationssicherheitsbeauftragte | Sicherheit von ICS-Systemen |

| Informationssicherheitsbeauftragte (ISB) | Informationssicherheitsbeauftragte sind von der Institutionsleitung ernannte Personen, die im Auftrag der Leitungsebene die Aufgabe Informationssicherheit koordinieren und innerhalb der Behörde beziehungsweise des Unternehmens vorantreiben |

| ISMS Management-Team | |

| Institution | Mit dem Begriff Institution werden im IT-Grundschutz Unternehmen, Behörden und sonstige öffentliche oder private Organisationen bezeichnet |

| Institutionsleitung | Dies bezeichnet die Leitungsebene der Institution beziehungsweise der betrachteten Organisationseinheit |

| IS-Revisionsteam | Das IS-Revisionsteam besteht aus IS-Revisoren und IS-Revisorinnen sowie Fachleuten, die die verantwortliche Leitung für die IS-Revision insbesondere fachlich während der IS-Revision unterstützen |

| IT-Betrieb | Als IT-Betrieb wird die Organisationseinheit bezeichnet, die die interne IT einrichtet, betreibt, überwacht und wartet

Mitarbeitende Die Mitarbeitenden sind Teil einer Institution |

| Notfallbeauftragte | Notfallbeauftragte steuern alle Aktivitäten rund um das Notfallmanagement

zung, Pflege und Betreuung des institutionsweiten Notfallmanagements und der zugehörigen Dokumente, Rege- lungen und Maßnahmen zuständig

densereignis |

| OT-Betrieb (Operational Technology, OT) | Der OT-Betrieb ist für Einrichtung, Betrieb, Überwachung und Wartung der ICS-Systeme zuständig |

| OT-Leitung | Die OT-Leitung bezeichnet die Leitung des Bereichs Produktion und Fertigung beziehungsweise

die industriellen Steuerungssysteme (ICS), die von der Institution eingesetzt werden Die OT-Leitung ist dafür zuständig, Risiken aus der Informationssicherheit für die Integrität der SIS (Safety Instru- mented Systems) zu beurteilen und dem Stand der Technik entsprechende Maßnahmen zu ergreifen

ist die OT-Leitung dafür zuständig, die Belegschaft für die Belange der Informationssicherheit zu schulen |

| Personalabteilung | |

| Planende | Mit dem allgemeinen Begriff Planende werden Rollen zur Planung unterschiedlicher Aspekte zusammengefasst

|

| Risikomanager | Person, die alle Aufgaben des Risikomanagements wahrnimmt |

| Testende | Testende sind Personen, die gemäß einem Testplan nach vorher festgelegten Verfahren und Kriterien eine neue oder veränderte Software beziehungsweise Hardware testen und die Testergebnisse mit den erwarteten Ergebnissen vergleichen |

| Vorgesetzte | Mitarbeitenden einer Institution bezeichnet, die gegenüber anderen, ihnen zugeordnetungspersonal |

| Wartungspersonal | Mitarbeitende von Dienstleistenden, die mit der Wartung von technischen Systemen (etwa ICS- oder IT-Systeme) im Informationsverbund beauftragt wurden

|

| Zentrale Verwaltung | Die Rolle bezeichnet die Organisationseinheit, die den allgemeinen Betrieb regelt und überwacht sowie alle Verwaltungsdienstleistungen plant, organisiert und durchführt

|

Hilfsmittel

IT-Grundschutz/Hilfsmittel

Übersicht

| Angebot | Beschreibung |

|---|---|

| Grundschutz-Profile |

|

| Zertifizierung |

|

| BSI-Webseite |

|

| Software-Tools |

|

| Fachlicher Austausch |

|

| Beispielumsetzung RECPLAST |

|

| Umsetzungshinweise | |

| Kompendium | |

| Checklisten |

Anhang

Siehe auch

Dokumentation

- BSI-Standard 200-1: Managementsysteme für Informationssicherheit

- BSI-Standard 200-2: IT-Grundschutz-Methodik

- BSI-Standard 200-3: Risikomanagement

- BSI-Standard 100-4: Notfallmanagement

- BSI-Standard 200-4: Business Continuity Management (Community Draft)

Links

Einzelnachweise

Projekt

Weblinks

- https://de.wikipedia.org/wiki/IT-Grundschutz

- IT-Grundschutz – Seite beim Bundesamt für Sicherheit in der Informationstechnik

- Tools zum IT-Grundschutz

- Seiten-Check der Initiative-S der Task Force "IT-Sicherheit in der Wirtschaft" Service des eco Verband der deutschen Internetwirtschaft e.V gefördert durch das Bundesministerium für Wirtschaft und Technologie (BMWi)