Kategorie:E-Mail/Architektur

topic kurze Beschreibung

Beschreibung

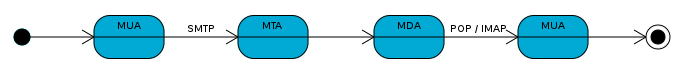

Zustellung einer E-Mail

Der Versender erstellt eine Nachricht mit seinem E-Mail-Programm (Mail User Agent [MUA])

E-Mail-Adresse

Datei:Erklärung E-mail Versand.webm Eine E-Mail-Adresse bezeichnet eindeutig den Empfänger einer E-Mail und ermöglicht damit eine Zustellung an diesen Empfänger.

- So, wie sie für den Transport per SMTP im Internet verwendet wird, besteht sie aus zwei Teilen: In

info@wikipedia.orgistwikipedia.orgder domain-part,infoder local-part. (Andere Transportmechanismen wie zum Beispiel UUCP oder X.400 verwenden eine andere Adress-Syntax.)

Der domain-part benennt den MX Resource Record (meist identisch der Domain) des Mailservers, dem die E-Mail zugestellt werden soll. Der local-part identifiziert eindeutig den Besitzer eines E-Mail-Postfachs auf diesem Mailserver.

E-Mail Zustellung

- Weg einer E-Mail vom Absender (Anja) durch das Internet zum Adressaten (Bertram)

- Anja schreibt auf ihrem Laptop in ihrem E-Mail-Programm eine E-Mail an Bertram.

- Das E-Mail-Programm auf Anjas Laptop sendet die Nachricht über das häusliche W-LAN und über Anjas Internetdienstanbieter an den Mailserver von Anjas E-Mail-Provider „ArKom“.

- Der Mailserver von „ArKom“ schickt die E-Mail über das Internet (und u. U.

- viele weitere Server) an den Mailserver von Bertrams E-Mail-Provider „HeissBrief“.

- Der Mailserver von „HeissBrief“ speichert die eingehende E-Mail von Anja in Bertrams E-Mail-Postfach.

- Das E-Mail-Programm auf Bertrams Smartphone ruft regelmäßig über UMTS und Bertrams Telekommunikationsanbieter das E-Mail-Postfach bei „HeissBrief“ ab.

- Sobald es die E-Mail von Anja dort findet, lädt es sie herunter auf Bertrams Smartphone.

- Sobald Bertram die neue E-Mail im Posteingang seines E-Mail-Programms entdeckt, öffnet und liest er sie.

- Besonderheiten

- Oftmals wird es sich bei Anjas Internetdienstanbieter und Anjas E-Mail-Provider um ein und dasselbe Unternehmen handeln.

- Wenn Anja und Bertram ihre E-Mail-Konten beim selben E-Mail-Anbieter haben, entfällt Schritt 3.

Zustell- und Lesebestätigung

Je nach Ausführung des verwendeten E-Mail-Programms kann der Absender einer E-Mail eine Zustellbestätigung und/oder eine Lesebestätigung anfordern.

Wurde eine Zustellbestätigung angefordert, erhält der Absender (im obigen Beispiel Anja) eine Delivery Status Notification (DSN) in Form einer E-Mail, sobald seine E-Mail erfolgreich im Postfach des Empfängers abgelegt wurde und die beteiligten Architekturen dies unterstützen.

- Bezogen auf das obige Beispiel geschähe dies zeitlich unmittelbar nach Schritt 4.

Wurde eine Lesebestätigung angefordert, erhält der Absender (im obigen Beispiel Anja) eine Message Disposition Notification (MDN) in Form einer E-Mail, wenn der Empfänger (im obigen Beispiel Bertram) die an ihn gerichtete E-Mail öffnet und das Auslösen dieser Bestätigung nicht verhindert.

- Bezogen auf das obige Beispiel geschähe dies zeitlich unmittelbar im Schritt 6 beim Öffnen der E-Mail.

- Die Lesebestätigung kann somit nicht dahingehend interpretiert werden, dass der Empfänger die E-Mail auch tatsächlich gelesen oder gar verstanden hat.

Insofern haben diese Bestätigungen den – allerdings nicht-juristischen, sondern lediglich informativen – Charakter eines Einschreiben Einwurf (Zustellbestätigung) bzw.

- eines Einschreibens mit Rückschein (Lesebestätigung) in Deutschland.

Technische Details

Das Format einer E-Mail wird durch den RFC 5322 festgelegt.

- Danach bestehen E-Mails nur aus Textzeichen (7-Bit-ASCII-Zeichen).

- Um auch andere Zeichen übertragen zu können, wurden weitere Internet-Standards definiert, mit deren Hilfe 8-Bit-Zeichen in ASCII kodiert werden.

- Der Standard Quoted-Printable kodiert zum Beispiel den Buchstaben „ß“ als Zeichenkette „=DF“.

- Breite Verwendung haben die Standards der MIME-Serie gefunden, mit deren Hilfe nicht nur Sonderzeichen in Texten, sondern auch Binär-Dateien kodiert werden können, zum Beispiel um sie als E-Mail-Anhänge zu verschicken.

Die Gesamtgröße von E-Mails ist prinzipiell nicht begrenzt.

- In der Realität zeigen sich allerdings Grenzen durch technische oder administrative Beschränkungen der Systeme, die die E-Mail übertragen oder empfangen. E-Mail-Provider, E-Mail-Postfächer und beteiligte Mailserver können die Größe einer E-Mail begrenzen.

- In solchen Fällen sollte der begrenzende Mailserver dem Absender eine Bounce Message (Fehlermeldung) senden.

Speicherung

Wo die Mails permanent gespeichert werden, hängt von der verwendeten Technik des Endanwenders ab.

- Benutzt er ein Webinterface, so werden die Mails grundsätzlich auf dem Mailserver gehalten.

- Wenn er ein Mailprogramm einsetzt, das die Mails mit dem Protokoll IMAP liest, dann werden die E-Mails ebenfalls auf einem Mailserver gehalten.

- Ursprünglich sah das alternative Protokoll POP vor, dass die Mails vom Server geholt und dort gleichzeitig gelöscht werden.

Der hingegen auf dem Rechner des Benutzers arbeitende Client verwaltet das Ablegen der E-Mails und deren Anhänge auf einem Massenspeicher, in der Regel auf einem lokalen Laufwerk (Festplatte) des Computers.

- Bei neueren POP-Versionen ist es aber – abhängig von den Einstellungen des Servers – auch möglich, die Mails auf dem Server zu belassen.

E-Mails werden (lokal oder auf dem Mailserver) häufig nicht einzeln als separate Dateien, sondern zusammengefasst in Container-Dateien gespeichert. mbox ist eine unter Unix/Linux häufig verwendete Möglichkeit, eine Alternative ist Maildir.

Für einzelne E-Mails ist unter anderem die Dateiendung .eml geläufig, die von Programmen wie Novell GroupWise, Microsoft Outlook Express, Lotus Notes, Windows Mail, Mozilla Thunderbird und Postbox verwendet wird.

- Die Dateien bestehen aus plain text im MIME-Format und enthalten die Kopfzeilen, den Nachrichteninhalt und Anhänge in einem oder mehreren Formaten.

Das E-Mail-Programm Pegasus Mail (kurz PMail) verwendet eigene Mailordner.

Eine im Jahr 2008 erschienene und bekanntere Open Source-Software für Webmailer über IMAP ist Roundcube.

Zustellung einer E-Mail: beteiligte Server und Protokolle

Beispiel eines Ablaufs:

- Client schickt SMTP-Anfrage an den Quell-Mailserver (a.org)

- Mailserver erfragt „Mail eXchanger record“ beim DNS-Server (ns.b.com)

- DNS-Server liefert MX-Record mit Prioritätsliste von Ziel-Mailservern (b.com)

- a.org sendet E-Mail nacheinander an alle b.com, bis einer die E-Mail annimmt

- Der Ziel-Mailserver speichert die E-Mail, bis der Nutzer „Bob“ seine E-Mails per POP3 abholt.

Verwendete Protokolle

- SMTP ist ein Protokoll zum Mailversand und -transport.

- Zum Versenden über ein E-Mail-Programm benötigt man den Namen eines SMTP-Relay-Rechners, oft auch als SMTP-Server bezeichnet.

- Dieses entspricht beim Versand eines Postbriefes dem öffentlichen Postbriefkasten.

- POP3 dient zum Abruf von Mails aus dem E-Mail-Postfach eines Mailservers.

- Für die Briefpost entspricht es dem Gang zum Briefschlitz an der Haustür.

- IMAP dient ebenfalls dazu, auf Postfächer zuzugreifen, die auf Mailservern liegen.

- Im Gegensatz zu POP3 ist IMAP darauf ausgelegt, die Mails am Server zu belassen und dort in Ordnern zu verwalten.

- SMAP ist eine Weiterentwicklung von IMAP, die sich noch im experimentellen Stadium befindet.

Heutzutage sind hauptsächlich SMTP, POP3 und IMAP in Verwendung, oft in Verbindung mit SSL-Verschlüsselung (siehe SMTPS, POP3S und IMAPS).

Laufzeit

Die Laufzeit (Transportzeit einer Postsendung vom Absender zum Empfänger) der E-Mail kann ein Problem darstellen, da sie – anders als zum Beispiel beim Telefax – nicht vorhersehbar ist und unter ungünstigen Voraussetzungen stark schwanken kann.

- Die Schwankungen der Laufzeit werden durch eine Vielzahl von Parametern beeinflusst, vor allem durch die Auslastung der beteiligten Mailsysteme sowie der für E-Mail bereitstehenden Übertragungskapazität der die Mailsysteme verbindenden Leitungen.

- Ist der Mailserver des Empfängers länger nicht erreichbar, oder wird die Mail nur in großen Zeitabständen auf den Server des Empfängers übertragen, kann es durchaus zu Laufzeiten von einigen Tagen kommen.

Die Nachteile der nicht fest definierten Laufzeit sind jedoch bei den heutigen modernen E-Mail-Systemen nahezu vernachlässigbar (weltweit selten mehr als eine Minute), da bei gut gepflegten Systemen nur noch relativ selten größere Fehler auftreten, durch die längere Laufzeiten verursacht werden könnten.

- Verzögerungen können allerdings auch bei modernen E-Mail-Systemen durch diverse Spamschutz-Maßnahmen auftreten (beispielsweise dem Greylistingverfahren).

Vor- und Nachteile

Das E-Mail-System besitzt einige Vor- und Nachteile, die im Folgenden aufgeführt sind:

Praktische Vorteile gegenüber der Papierpost

Als wesentlicher Vorteil von E-Mails ist zu nennen, dass sie sehr schnell (im Bereich von wenigen Sekunden) übermittelt und vom Empfänger gelesen werden können.

- Der praktische Aufwand, eine E-Mail zu verschicken und zu empfangen, ist geringer, da kein Ausdrucken, Kuvertieren, Adressieren, Frankieren und Postkasteneinwerfen beim Absender und kein Briefkastenentleeren und Brieföffnen beim Empfänger nötig ist.

- Auf dem Computer geschriebene Briefe können direkt und einfach per E-Mail verschickt und beim Empfänger direkt auf dem Computer gelesen und ggf.

- weiterverarbeitet werden.

Auch der finanzielle Einzelaufwand (Kosten für Versand einer E-Mail) ist im Normalfall geringer (keine Material- und Portokosten), sofern viele E-Mails verarbeitet werden oder die nötige Infrastruktur (Computer mit Internetzugang) sowieso schon beim Absender und Empfänger zur weitergehenden Nutzung vorhanden ist.

- Zudem wird der Aufwands- und Kostenvorteil umso größer, je mehr Empfänger die gleiche E-Mail erhalten sollen (Rundschreiben).

- E-Mail-Dienste werden im Internet für den Privatgebrauch meist kostenlos angeboten.

- Sie finanzieren sich im Allgemeinen durch Werbung.

Hinsichtlich der Umweltfreundlichkeit von E-Mails im Speziellen gibt es verschiedene Diskussionen und Ansichten wie auch beim Internet und der Computertechnik im Allgemeinen.

- Zumindest sind E-Mails insofern umweltfreundlicher als herkömmliche Briefe, als sie unmittelbar kein Papier verbrauchen und keinen materiellen Transport (Lkw, Bahn, Flugzeug, Schiff usw.) benötigen.

E-Mails haben gegenüber normaler Papier-Post den Vorteil, dass ihre Anschriften- und Absendertexte (E-Mail-Adressen) deutlich kürzer sind als bei normalen Papier-Post-Adressen mit Name, Straße/Postfach, Postleitzahl, Ort und ggf.

- Land.

- E-Mail-Adressen können weitgehend frei gewählt werden und es besteht auch kein Zwang, den eigenen Namen in Klartext (z. B. michael.mueller@xyz.org) als E-Mail-Adresse zu verwenden, sofern der Domain-Inhaber (xyz.org) keine Regeln zum Format seiner E-Mail-Adressen aufgestellt hat oder keine Gesetze gebrochen werden.

- Stattdessen sind ebenso Pseudonyme wählbar, womit eine höhere Anonymität erreicht wird, da die E-Mail-Adresse nicht oder nur begrenzt (über die Domain hergeleitet) Aussage macht bzw.

- Rückschlüsse erlaubt über Namen, Herkunft, Geschlecht, Anschrift, geosozialen Status usw.

- Ebenso ist der Besitz mehrerer verschiedener E-Mail-Adressen möglich.

In der praktischen Handhabung bieten E-Mails ebenso Vorteile gegenüber der Papier-Post.

- Eine E-Mail kann gleichzeitig an mehrere Empfänger verschickt werden, wobei auch mit verdeckten Empfängerlisten (BCC) gearbeitet werden kann, damit die komplette Empfängerliste nicht von jedem Empfänger einsehbar ist.

- E-Mails können auf dem Computer einfach archiviert und die Archive können leicht durchsucht werden, um eine E-Mail schnell wiederzufinden.

- Auch versendete und gelöschte E-Mails können automatisch archiviert werden.

E-Mail-Systeme bieten des Weiteren einige praktische Automatismen.

- E-Mails lassen sich auf Wunsch automatisch weiterleiten, entweder zu einer anderen E-Mail-Adresse oder auf anderen Kommunikationskanälen, beispielsweise als SMS oder Fax.

- Auch der umgekehrte Weg ist möglich, das heißt die Weiterleitung eines Fax oder einer SMS an eine E-Mail-Adresse.

- Auf Wunsch kann auch bei Eingang einer E-Mail eine automatische Antwort an den Absender verschickt werden (zum Beispiel eine Abwesenheits-Nachricht) oder es erfolgt eine Benachrichtigung, dass eine neue Nachricht eingegangen ist.

- Ebenso ist eine automatische Aussortierung von unerwünschten E-Mails (Spam-Filter & persönliche Blacklists) oder eine automatische Vorsortierung in verschiedene Ordner nach frei vorgebbaren Kriterien möglich.

Von Vorteil ist auch, dass an E-Mails weitere Dateien beliebiger Art angefügt werden können, die der Empfänger weiterverwenden kann.

- E-Mails (jedoch jeweils nur der Textkörper, nicht der Kopf) können aus Datenschutzgründen auch verschlüsselt und zur Authentifizierung elektronisch signiert werden.

- Ebenso können auf Wunsch digitale Visitenkarten mit weiteren Informationen (wie Anschrift oder Telefonnummer) als Anhang einer E-Mail mitverschickt werden, wodurch der Empfänger sein Adressbuch leichter mit E-Mail-Kontakten füllen und pflegen kann.

Auch beim Antworten auf E-Mails zeigen sich praktische Vorteile.

- Antworten auf E-Mails können einfacher und schneller begonnen werden, indem der Absender und die CC-Empfänger der Ursprungs-E-Mail automatisch als Empfänger der Antwort übernommen werden.

- Ebenso kann in Antworten der Inhalt der Ursprungs-E-Mail zitiert oder angefügt werden, um in der Antwort besser Bezug nehmen oder antworten zu können oder um den Diskussionsfaden zu dokumentieren.

Spam

Als Spam- ; englisch für ‚Abfall‘ oder ‚Plunder‘) werden unerwünschte E-Mails bezeichnet, die meist Werbung etc. enthalten.

- Die Effizienz von E-Mail wird durch den massenhaften Verkehr von Spam, also E-Mails, die dem Empfänger unverlangt zugestellt werden und häufig werbenden Inhalt haben, teilweise eingeschränkt, insofern die Bearbeitung von Spam-E-Mails den Empfänger Zeit kostet.

- Seit ungefähr 2002 sind mehr als 50 % und seit 2007 etwa 90 % des weltweiten E-Mail-Aufkommens Spam.

- Im Jahr 2010 wurden ca. 107 Billionen E-Mails verschickt, mit einem Spam-Anteil von 89,1 %.

- Im Oktober 2015 lag der Spam-Anteil bei E-Mails bei 54 %.

Das Landgericht Bonn entschied 2014 mit Bezug auf einen Fall von Anwaltshaftung, dass der Spam-Ordner eines Accounts, der im geschäftlichen Verkehr als Kontaktmöglichkeit zur Verfügung gestellt wird, täglich durchgesehen werden muss, um versehentlich als Werbung aussortierte E-Mails zurückzuholen.

Authentizität, Datenschutz und Integrität

Wie jedes Kommunikationsmittel muss auch die E-Mail verschiedenen Anforderungen genügen, um als sicheres Kommunikationsmittel gelten zu dürfen.

- Hier sind als wichtigste Kriterien die Authentizität, der Datenschutz und die Integrität einer E-Mail zu nennen.

Mit der Authentizität einer E-Mail ist gemeint, dass sichergestellt ist, dass die E-Mail auch wirklich vom Absender stammt, also ein Original ist und keine betrügerische Fälschung. Datenschutz bezeichnet bei E-Mails im Wesentlichen den Schutz vor Mitlesen durch Dritte auf dem Übertragungsweg.

- Als Integrität bezeichnet man das Schutzziel, dass der E-Mail-Inhalt bei der Übertragung vollständig und unverändert bleibt.

Zur Erreichung der Authentizität, des Datenschutzes und der Integrität existieren bereits diverse Schutzmechanismen, wie an anderen Stellen bereits beschrieben (Verschlüsselung, Absender-Authentifizierung , Pretty Good Privacy, GNU Privacy Guard, S/MIME).

- Jedoch werden diese Schutzmechanismen beim Großteil des heutigen E-Mail-Verkehrs noch nicht angewendet.

- Ohne diese Schutzmechanismen besitzen herkömmliche E-Mails jedoch einen geringeren Schutz als eine normale Postkarte.

Der folgende Unterabschnitt soll dazu möglichst plastisch den recht geringen Sicherheits-Standard einer herkömmlichen E-Mail im Vergleich zu einer Postkarte darstellen.

Vergleich mit der Postkarte

Herkömmliche (unverschlüsselte) E-Mails sind mit einer Postkarte vergleichbar, weil deren Inhalt offen und einfach lesbar verschickt wird.

- Verschlüsselte E-Mails entsprechen einem verschlossenen Brief, aber E-Mail-Verschlüsselung ist heute immer noch eher die Ausnahme.

- Aber auch bei einer verschlüsselten E-Mail ist neben dem Absender und den Empfängern (wie bei einem Brief) zusätzlich die Betreffzeile sowie generell alle Kopfzeilen lesbar.

E-Mails werden wie Postsachen beim E-Mail-Dienstleister wie bei einem Postamt gelagert.

- Somit sind unverschlüsselte E-Mails wie Postkarten beim E-Mail-Dienstleister lesbar.

- Zudem lassen sich E-Mails anders als normale Papier-Post einfach und automatisch nach nutzbaren Informationen durchsuchen und auswerten.

Zur Erhöhung der Zuverlässigkeit des E-Mail-Dienstes werden beim E-Mail-Dienstleister von E-Mails Kopien erstellt und eine Weile aufbewahrt, so als würde die Post Fotokopien von Postkarten und Briefen machen und archivieren.

Bei Papier-Post lässt sich auf Wunsch die erfolgte Zustellung dokumentieren (Einschreiben mit Rückschein) oder die Post läuft bei Annahmeverweigerung automatisch zurück zum Absender.

- Herkömmliche E-Mails besitzen zwar auch den Mechanismus der Annahmebestätigung, aber der Empfänger kann die E-Mail trotzdem lesen, ohne gezwungen zu sein, die Annahme dem Absender gegenüber zu bestätigen.

- Die Annahmeverweigerung als eigenständiger Mechanismus mit Rückmeldung an den Absender existiert bei herkömmlichen E-Mails nicht.

Eine Postkarte wird üblicherweise bei Inlandspost nur von einem bzw.

- bei internationaler Post von zwei Post-Unternehmen entgegengenommen, transportiert und an den Empfänger ausgehändigt.

- Eine E-Mail dagegen passiert auf dem Weg durch das Internet üblicherweise die Rechner verschiedener Unternehmen in verschiedenen Ländern.

- Theoretisch kann eine E-Mail quasi ihren Weg über den halben Erdball durch viele Länder über viele Zwischenstationen (Rechner) nehmen, und alle Beteiligten können diese mitlesen.

- Es ist insbesondere durch Edward Snowden bekannt geworden, dass Geheimdienste den E-Mail-Verkehr systematisch nach bestimmten Stichwörtern durchsuchen.

Ein Einbrecher muss bei einem Postamt persönlich erscheinen, aber ein Hacker kann (bei Sicherheitslücken) einfach aus der Ferne in ein E-Mail-Postfach einbrechen, ohne dass er verfolgbare Spuren hinterlässt oder der Einbruch überhaupt bemerkt wird.

- Einbrecher haben bei E-Mail-Spionage weniger Risiko zu fürchten bei höheren Erfolgschancen und besseren Werkzeugen.

- Voraussetzung ist jedoch eine hohe fachliche Qualifikation des Einbrechers.

Sicherheitsmaßnahmen sind bei Papier-Post für jedermann einfach und nachvollziehbar umsetzbar (Einschreiben mit Rückschein, Siegel, Tresor, Alarmanlage …).

- Bei E-Mails sind Sicherheitsmaßnahmen viel diffiziler und nur von fortgeschrittenen Computer-Anwendern halbwegs beherrschbar.

- Aber auch Nachlässigkeiten der Nutzer, z. B.

- durch Wahl unsicherer Passwörter, erleichtern die Chancen der Einbrecher.

Ähnlich einfach wie bei einem Brief oder einer Postkarte lassen sich E-Mails mit einer falschen Absenderadresse verschicken, was zum Beispiel bei Spam oder Phishing oft zu beobachten ist.

- Empfänger-, Kopie- und Blindkopie-Adressen (im E-Mail-Kopf gekennzeichnet mit TO, CC beziehungsweise BCC) lassen sich gleichermaßen fälschen (E-Mail-Spoofing).

Papier-Post wird üblicherweise handschriftlich unterzeichnet (signiert) und ein Betrüger muss zum Betrug die Handschrift fälschen, jedoch wird bei den allermeisten E-Mails auf die elektronische Unterschrift (Signatur) verzichtet und unsignierte E-Mails werden vom Empfänger trotz fehlender bzw.

- eingeschränkter Rechtskraft im Allgemeinen akzeptiert.

Zusammenfassend kann gesagt werden, dass bei herkömmlichen E-Mails ein noch viel geringerer Sicherheitsstandard als bei einer Postkarte allgemein akzeptiert ist, obwohl kaum ein Mensch daran dächte, mit einer Postkarte persönliche sensible Daten zu versenden.

- Vermutlich ist diese Akzeptanz der mangelnden Transparenz der E-Mail-Technologie geschuldet, weil die Risiken für den Nicht-Computerexperten nicht so offensichtlich, nicht erkennbar oder schlichtweg unbekannt sind, oder die Nachteile werden im Vergleich zu den vielen Vorteilen einfach in Kauf genommen.

Absender-Authentifizierung

Im Jahre 2004 gab es verschiedene Versuche, das Spam-Problem in den Griff zu bekommen.

- Dabei konkurrierten die Verfahren Sender ID von Microsoft, Sender Policy Framework (SPF), DomainKeys von Yahoo und RMX um die Gunst der Umsetzung.

- Eine IETF-Arbeitsgruppe versuchte, einen Standard zu definieren.

- Die Funktionsweise ist dabei bei allen Verfahren ähnlich.

- Durch einen Zusatzeintrag im DNS sollte es möglich sein, den sendenden Mailserver zu verifizieren.

- Die IETF-Arbeitsgruppe scheiterte aber letztendlich an ungeklärten Patentansprüchen von Seiten Microsofts.

- Die verschiedenen Verfahren sollen nun in eigenen Verfahren als RFCs umgesetzt werden.

Dokumentation

Anders als beim Telefonat erhalten Absender und Empfänger von E-Mails automatisch eine schriftliche Dokumentation über den kommunizierten Inhalt.

- Diese kann im benutzten E-Mail-Programm oder in einem Archivsystem aufbewahrt und später zur Rekapitulation herangezogen werden.

Qualität der Kommunikationsinhalte

Gegenüber den spontanen Aussagen während eines Telefongespräches bietet die schriftliche Formulierung die Chance, die zu übermittelnden Inhalte besser zu durchdenken und zu strukturieren.

- Ebenso verringert sich die Gefahr einer unbedachten und im Nachhinein bereuten Aussage.

Andererseits muss – im Gegensatz zum Telefonat – der Verfasser einer E-Mail damit rechnen, dass seine Äußerungen langfristig beliebig oft nachgelesen werden können und vom Empfänger mit geringstem Aufwand oder gar unbedacht an eine praktisch beliebige Auswahl von Mitlesern weitergeleitet werden können.

- Sie haben somit einen stärkeren Öffentlichkeitscharakter.

E-Mails werden sprachpsychologisch von ihren Empfängern oftmals als kräftiger und härter empfunden als vom Verfasser beabsichtigt.

- Im Gegensatz zum Telefonat oder persönlichen Gespräch entfällt die sofortige Rückkopplung noch während des Verfassens der Kommunikation und damit eine wesentliche Regelungsfunktion.

E-Mail versus Social Media und Wikis

Die Einfachheit ihrer Benutzung führte dazu, dass E-Mail zu einem weltweiten Standard in der elektronischen Kommunikation wurde.

- In der Unternehmenskommunikation wird allerdings inzwischen nicht nur die Informationsüberflutung durch die Flut der E-Mails als Problem wahrgenommen.

Die Tatsache, dass der Absender keine Kontrolle darüber hat, inwieweit seine E-Mail bearbeitet ist oder dass zu viele Mitarbeiter unnötig oder andere am Geschäftsvorgang Beteiligten unter Umständen gar nicht in Kenntnis gesetzt sind, begrenzt den Nutzen von E-Mail im betrieblichen Umfeld.

- Analysten gehen davon aus, dass in Zukunft der Kommunikationsanteil, welcher über Social Community Plattformen (mit Aufgabenlisten, Bearbeitungsstatus und Abonnementfunktionen) und Wikis anstelle von E-Mail oder Instant Messaging abgewickelt wird, dort ansteigen wird, wo Transparenz, Strukturierung und Vernetzung von Projektwissen von Bedeutung sind.

Moderne Netzwerke in wissensintensiven Unternehmen organisieren sich eher horizontal.

- E-Mails fördern aber in der Tendenz hierarchische Strukturen.

Anwendungen

Sicherheit

Dokumentation

RFC

- RFC 2142 – Mailbox Names for Common Services, Roles and Functions

- RFC 2368 – The mailto URL scheme

- RFC 5321 – Simple Mail Transfer Protocol

- RFC 5322 – Internet Message Format

- RFC 5335 – Internationalized Email Headers

Man-Pages

Info-Pages

Siehe auch

Links

Projekt-Homepage

Weblinks

- FAQs: E-Mail-Header lesen und verstehen, th-h.de, Thomas Hochstein

- Online-Werberecht – E-Mail als Beweis, Online-Werberecht, Arno Glöckner

- Internet-Tutorial: E-Mail Senden und Empfangen, stefanbucher.net, Stefan Bucher

- E-Mail – Über das Wesen der elektronischen Post in den modernen Zeiten, chaosradio.ccc.de, Chaos Computer Club Berlin e. V.

Einzelnachweise

Testfragen

Testfrage 1

Testfrage 2

Testfrage 3

Testfrage 4

Testfrage 5

Seiten in der Kategorie „E-Mail/Architektur“

Folgende 8 Seiten sind in dieser Kategorie, von 8 insgesamt.