Informationssicherheit

Informationssicherheit - Eigenschaft von Systemen Vertraulichkeit, Verfügbarkeit und Integrität sicherzustellen

Beschreibung

Sicherheit - Zustand frei von unvertretbaren Risiken

Beschreibung

Zustand frei von unvertretbaren Risiken, gefahrenfrei

- sēcūritās (lateinisch), sēcūrus "sorglos", sēd "ohne" und cūra "(Für-)Sorge"

- Bezogen auf

- Lebewesen

- Objekte/Systeme

- Wertvorstellungen

- Zeitraum

- ...

- Grundbedürfnis Sicherheit

Sicherheitsbedarf steigt

- Globalisierung

- steigende Mobilität

- wachsender Abhängigkeit von Technik

Relative Sicherheit

- Relativer Zustand der Gefahrenfreiheit

Begrenzt auf

- Zeitraum

- Umgebung

- Bedingungen

- Ereignisse, die sich nicht beeinflussen oder voraussehen lassen

- Sicherheitsvorkehrungen können zu Fall gebracht werden

- Beeinträchtigungen können nicht ausgeschlossen werden

- Nur hinreichend unwahrscheinlich gemacht werden

- Beispiel Kraftfahrzeugwesen

-

- Zahlreiche Vorschriften

- Regelmäßige Kontrollen

- Dennoch führt Führen von Kraftfahrzeugen regelmäßig zu gefährlichen Zuständen

- unabsichtlich, fahrlässig

- absichtlich, böswillig

Vertretbaren Risiken

- Komplexe Systeme

In komplexen Systemen lassen sich Risiken nicht völlig auszuschließen

- nur hinreichend unwahrscheinlich machen

- Vertretbares Risiko

- Hängt von vielen Faktoren ab

- Wird subjektiv und kulturell verschieden bewertet

- Steigender Nutzen

- Höhere Wahrscheinlichkeiten für Beeinträchtigungen mit steigendem Nutzen werden als vertretbar angesehen

- Aktien-Spekulation, Teilnahme am Straßenverkehr, ...

- ISMS

- Sicherheitskonzepte

- Definierter Zustand von Sicherheit

- Definition von Maßnahmen

- Zyklische Kontrollen

- Erfolgreiche Sicherheitsmaßnahmen

- Können Beeinträchtigungen (erwartete und unerwartete) abwehren oder hinreichend unwahrscheinlich machen

Security und Safety

Sicherheit umfasst Security und Safety

- Sicherheitskonzepte spezifizieren diese Anforderungen

| Security | Safety |

|---|---|

Angriffssicherheit

|

Betriebssicherheit

|

- Beispiel

Es ist unzureichend, von einer Fluchttür lediglich "Sicherheit" zu fordern.

| Security-Anforderung | Safety-Anforderung |

|---|---|

| Vermeidung einer unberechtigten Nutzung der Tür im Normalbetrieb | Gewährleistung eines gefahrlosen Flucht- und Rettungsweges |

Wirtschaftliche Sicherheit

- Materieller / finanziellen Mittel

- ist für die Existenz oder

- für geplanten Vorhaben

- im vorgesehenen Zeitraum gewährleistet

- Dies kann sowohl

- das einzelne Individuum betreffen, als auch

- Kollektive (betriebswirtschaftliche Unternehmen oder ganze Staaten)

- Versicherungen

- Absicherung unabweisbare Gefahren

- erhöht nicht objektiv die Sicherheit

- aber das subjektive Sicherheitsgefühl

- im Eintrittsfall eine Behebung oder Ausgleich des Schadens ermöglichen

- Betriebswirtschaftliche Sicherheit

- technische, logistische und organisatorische Maßnahmen

- in Bezug auf Maschinen oder Anlagen im industriellen Bereich

- Ausfallsicherheit, Verlässlichkeit und Verfügbarkeit

Technische Sicherheit

Betriebssicherheit

- Technische Konstruktionen oder Objekte

Zustand der voraussichtlich störungsfreien und gefahrenfreien Funktion

- "Sicherheit" ist abhängig von ihrer Definition

- welcher Grad von Unsicherheit akzeptiert wird

Zuverlässigkeit

- Tritt bei einer Störung keine Gefährdung auf, spricht man von Zuverlässigkeit

- Die Norm IEC 61508 definiert Sicherheit als "Freiheit von unvertretbaren Risiken"

- "funktionalen Sicherheit" als Teilaspekt der Gesamtsicherheit

Bauteilzuverlässigkeit

- Technische Konstruktionen oder Objekte

- Bauteilzuverlässigkeit

- Primäre Grundlage für die Betriebssicherheit

- Bauteile dürfen nicht durch Überbelastung oder Materialversagen Ihre Funktionsfähigkeit verlieren

- Bedeutung der Software bei technischen Systemen

- Software für sicherheitskritische Systeme

- hoher Aufwand für die Sicherstellung der Fehlerarmut der Software

- strenge Maßstäbe an den Softwareentwicklungsprozess

- Für einige Bereiche gibt es einschlägige Normen Industrien (Eisenbahn: EN 50128)

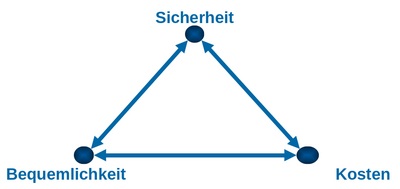

- Kosten vs. Sicherheit

- Häufig stehen kostenaufwändige Sicherheitsmaßnahmen den wirtschaftlichen Belangen zum Kapitalgewinn entgegen

Sicherheitstechnik

Unmittelbare Sicherheit

- Gefahrenentstehung verhindern

Safe-Life-Ansatz

- Versagen wird ausgeschlossen

- Klärung aller äußeren Einflüsse

- sicheres Bemessen

- weiterer Kontrolle

- beschränktes Versagen ermöglicht

- gefahrlose Außerbetriebnahme möglich

- redundante Anordnung von Baugruppen

- Gesamtfunktion immer gewährleistet

- auch bei Teilausfällen

Verfahren

- Auswirkungsanalyse

- Fehlerbaumanalyse

- PAAG-Verfahren

Sicherheitssysteme

- Unbeabsichtigten Folgen von Sicherheitssysteme

Können Sicherheitsgewinn zunichtemachen

- Prognosen vs. empirische Beobachtung

Der auf Prognosen setzenden Sicherheitsforschung wird vorgeworfen, empirische Beobachtung der Systeme zu vernachlässigen

- Beispiel

- Risiken und Nebenwirkungen beim Einsatz von VPNs

- Nicht alle VPN-Systeme sind sicher gegen Man-in-the-Middle-Angriffe

- insbesondere in der Phase des Aushandelns der Übertragungs- und Kryptografieparameter

- Implementierung von VPNs erfordert eine Menge Vorarbeiten

- Vielzahl und Komplexität der verfügbaren Protokolle

- VPNs erfordert je nach Architektur erhebliche zusätzliche Ressourcen

Schutzeinrichtungen

| Schutzeinrichtung | Beschreibung |

|---|---|

| Trennend |

|

| Ortsbindend |

|

| Abweisend |

|

| Detektierend |

|

Was ist Informationssicherheit?

Als Informationssicherheit oder Cybersicherheit bezeichnet man Eigenschaften von technischen oder nicht-technischen Systemen zur Informationsverarbeitung, -speicherung und -lagerung, die die Schutzziele Vertraulichkeit, Verfügbarkeit und Integrität sicherstellen.

- Informationssicherheit dient dem Schutz vor Gefahren bzw. Bedrohungen, der Vermeidung von wirtschaftlichen Schäden und der Minimierung von Risiken.

In der Praxis orientiert sich die Informationssicherheit im Rahmen des IT-Sicherheitsmanagements unter anderem an der internationalen ISO/IEC-27000-Reihe.

- Im deutschsprachigen Raum ist ein Vorgehen nach IT-Grundschutz verbreitet.

- Im Bereich der Evaluierung und Zertifizierung von IT-Produkten und -systemen findet die Norm ISO/IEC 15408 (Common Criteria) häufig Anwendung.

Die Normenreihe IEC 62443 befasst sich mit der Informationssicherheit von „Industrial Automation and Control Systems“ (IACS) und verfolgt dabei einen ganzheitlichen Ansatz für Betreiber, Integratoren und Hersteller.

Bedeutung

In den frühen Kindertagen des (Personal-)Computers verstand man unter Computersicherheit die Sicherstellung der korrekten Funktionalität von Hardware (Ausfall von zum Beispiel Bandlaufwerken oder anderen mechanischen Bauteilen) und Software (richtige Installation und Wartung von Programmen).

- Mit der Zeit änderten sich die Anforderungen an die Computer (Internet, Speichermedien); die Aufgaben zur Computersicherheit mussten umgestaltet werden.

- Somit bleibt der Begriff der Computersicherheit wandelbar.

Private und öffentliche Unternehmen sind heute in allen Bereichen ihrer Geschäftstätigkeit, Privatpersonen in den meisten Belangen des täglichen Lebens auf IT-Systeme angewiesen.

- Da neben der Abhängigkeit auch die Risiken für IT-Systeme in Unternehmungen in der Regel größer sind als für Computer und Netzwerke in privaten Haushalten, ist Informationssicherheit überwiegend Aufgabe von Unternehmen.

Entsprechende Verpflichtungen lassen sich im gesamten deutschsprachigen Raum aus den verschiedenen Gesetzen zum Gesellschaftsrecht, Haftungsrecht, Datenschutz, Bankenrecht usw. herleiten.

- Dort stellt Informationssicherheit einen Baustein des Risikomanagements dar.

- International spielen Vorschriften wie Basel II und der Sarbanes-Oxley Act eine wichtige Rolle.

IT und OT

Arten und Wichtigkeit von Informationen

Schutz von Informationen

- ISO/IEC 27001

- Informationen sind Werte

- Wertvoll für eine Organisation

- Wie die übrigen Geschäftswerte

- Müssen in geeigneter Weise geschützt werden

- Angemessener Schutz unabhängig von

- Erscheinungsform

- Art der Nutzung

- Speicherung

Informationssicherheit im Fokus

- Warum ist Sicherheit überhaupt ein Thema?

- Verteilte Informatiksysteme sind kritische Ressourcen

- Globalisierung der Kommunikationsbedürfnisse und -infrastruktur (Internet)

- "grenzüberschreitenden" Kooperation

- Informationssysteme

- Desktop-Conferencing

- Soziale Netzwerke

- Offene Systeme

- Vielfältige Schnittstellen und Datenaustausch

- Erhöhung des Angriffs- und Schadenpotentials

- Physische Sicherheit kann oft nicht gewährleistet werden

- Zugang zu Räumen und IT-Systemen

- Vertrauen als Ressource

- Wem vertraue ich, wem nicht?

- Wer ist mein Gegenüber wirklich?

Warum Informationssicherheit?

- Das Streben nach Informationssicherheit resultiert aus einer risikoorientierten Herangehensweise

- Es soll Unternehmen vor Kapitalschäden jeglicher Art schützen

- Klassische Beispiele

- Image- und Vertrauensverlust

- Datenverlust

- Produktivitätsausfall

- Wirtschaftsspionage

- Verletzung von Marken- und Urheberrechten

Es liegt in der Natur der Sache, dass Unternehmer solchen Schäden durch entsprechende Maßnahmen vermeiden wollen.

Datensicherung

- Normbegriff der Rechtsordnung

- Summe aller

- technischen und

- organisatorischen Maßnahmen

zur Gewährleistung des Datenschutzes

- Maßnahmen müssen in einem angemessenen Verhältnis zum angestrebten Schutzzweck stehen.

Datensicherheit

- Datensicherheit als technischer Begriff

- Planende,

- steuernde,

- verarbeitende und

- kontrollierende Maßnahmen

- zur Gewährleistung der Sicherheitsziele

- Verfügbarkeit

- Vertraulichkeit

- Integrität

- der informationstechnischen Infrastruktur

Datensicherheit

- Datensicherung als antiquierter Begriff

- Kopieerstellung von Datenbeständen

- Ziel: Rekonstruktion bei Verlust

- Verfügbarkeit

- Integrität

- Datensicherung zur Gewährleistung der

- Verfügbarkeit

- Integrität

- der informationstechnischen Infrastruktur ist im weiteren Sinne auch Voraussetzung für die Erzielung einer Gesamtsicherheit, die

- alle Komponenten der IT-Infrastruktur erfasst, die

- für die betrieblichen Wertschöpfungsprozesse relevant sind

- Interesse von Unternehmen

- Sicherstellung der kontinuierlichen Bedürfnisbefriedigung

- Gewinnmaximierung

- Interesse des Einzelnen

- Schutz seiner (personenbezogenen) Daten vor Missbrauch

IT-Systeme

- IT-Systeme bestehen aus

- Objekten

- Subjekten

- Aktionen

- Umfeldbedingungen

Objekte

- Objekte eines IT-Systems sind alle aktiven und passiven Komponenten

- Hardware

- Software

- gespeicherten Daten

- Im weiteren Sinne

- Gesamte informationstechnische Infrastruktur

- schutzwürdige Objekte

- Einzelne Objekte (Server, Anwendungen, Verbindungen)

- Gruppen von Objekten

- Gesamter IT-Verbund

- Für jedes Objekt muss geregelt sein

- welche Subjekte

- unter welchen Voraussetzungen

- Zugang und

- Zugriff erhalten

Subjekte

- Subjekte eines IT-Systems sind

- Betreiber

- Anwender

- Benutzer

- Zugang der Subjekte zu IT-Systemen und Zugriff auf einzelne Objekte erfordert

- Identifikation

- Authentifizierung

- Subjekte können auch technische Kommunikationselemente sein

- selbststeuernde Aktionen

- z.B Verbindung zu fremden Systemen

- mit dem Ziel des Zugriffs auf fremde Objekte

- aufbauen

- nutzen

- wieder abbauen

Anmeldung

- Zugangsverfahren

- Anmeldeverfahren von Subjekten zu IT-Systemen oder einzelnen Objekten

- Im Zugangsverfahren wird die Berechtigung von

- natürlichen oder

- technischen Subjekten

- durch

- technische oder

- logische Verfahren

- zur Identifizierung / Authentifizierung überprüft

Zugriffskontrolle

- Zugriff

- Ausführung von

- lesenden,

- schreibenden oder

- steuernden Aktionen

- auf definierte Objekte eines IT-Systems

- Zugriffskontrolle erfolgt auf logischer Ebene

- nach ordnungsgemäßer Zugangskontrolle

- mittels Verfahren zur Identifizierung und / oder

- Authentifizierung von Zugriffsrechten.

Need-to-Know-Prinzip

Ein Subjekt darf nur auf ein Objekt zugreifen können, wenn dies in seiner Zuständigkeit liegt.

Aktionen

- Aktionen

- passiv

- aktiv

- objektsteuernd

- objektnutzend

- Differenzierung auf Softwareebene durch

- Systemsoftware

- Anwendungssoftware

Umfeld

- Konstrukte am Standort beschrieben das Umfeld

- räumlich

- versorgungstechnisch

- Klimatechnisch

- ...

- Sekundäres Umfeld vernetzter Systeme

- Netztopologie

- Kommunikationsarchitektur

Gesetzliche Grundlagen

Sicherheit/Gesetzliche_Grundlagen

Begriffe

Motivation und Ziele

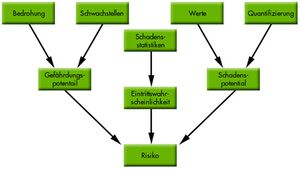

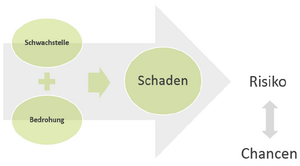

Bedrohung – Schwachstelle - Gefährdung - Risiko

Bedrohung - Schwachstelle - Gefährdung - Risiko

Beschreibung

Bedrohung

- Beeinträchtigung des angestrebten Zustandes der Informationssicherheit

- ungesteuerte oder ungeplante

- gesteuerte oder geplante Aktion

- eines Subjektes oder Objektes,

außerhalb der zweckbestimmten Nutzung

- Klassifizierung von Bedrohungen

- Eintrittswahrscheinlichkeit

- Ort der Entstehung

- Aktionsebenen

- allgemein oder speziell

Bedrohungen in der Praxis

- Beispiele

- Irrtum

- Nachlässigkeit

- Bequemlichkeit

- Malware

- Internetdienste (WWW, E-Mail,…)

- Hacking und Cracking

- Wirtschaftsspionage

- Diebstahl von IT-Einrichtungen

- ...

- Irrtum und Nachlässigkeit

- Die meisten Datenverluste entstehen durch Irrtum oder Nachlässigkeit

- Ergebnisse einer Befragung von 300 Windows Netz- und Systemadministratoren

- 70% schätzen die Gefahr durch unbeabsichtigtes Löschen von wichtigen Daten höher ein als durch Virenbefall

- 90% davon erklären dies durch einfache Anwenderfehler

- Risikofaktor Mensch

- Nicht nur Technik kann die Sicherheit einschränken

- Menschliches Verhalten tritt als zusätzlicher Risikofaktor auf

- Ein vermeintlich sicheres VPNs kann dazu führen

- dass sich die Benutzer in falscher Sicherheit wiegen

- auch sensitive Informationen übertragen

- die sie sonst lediglich sicheren Netzen anvertrauen würden

- Aufmerksamkeit potenzieller Angreifer konzentriert nach der Implementierung eine VPN wieder verstärkt auf die Firmennetzen selbst

- Da der Übertragungskanal hohe oder unmögliche Hürden stellt

- KES-Studie - Bedeutung der Gefahrenbereiche

- IT-Sicherheit ist notwendig...Schadensbilanz

- Anzahl der Sicherheitsvorfälle steigt

- 75 % aller Unternehmen

- im letzten Jahr Vorfälle

- mit geschäftsschädigenden Auswirkungen

- Schadenshöhe eines Einzelschadens

- Maximum: hohe zweistellige Mio-Beträge

- Durchschnitt: 5-6-stellige Beträge

- Art der Schäden

- größtes Einzelproblem: Schadsoftware

- überwiegend Grundwert Verfügbarkeit

- Zunehmend gezielte Angriffe

- Rangfolge der Ursachen

- Mensch

- Technik

- Umwelt

Erkennen von Sicherheitslücken

Bedrohungen zufälliger Art

- Stromausfall

- Benutzerfehler

- Administrationsfehler

- Planungsfehler

- Systemfehler

- Software

- Hardware

- Übertragungsfehler

Gezielte Bedrohungen

- "Hacker"

- Die Kreativen

- "Script Kiddies"

- kriminelle Einzeltäter

- Elektr. Bankraub

- Insider

- Kriminelle Organisationen

- Behörden

Gefährdungen - Gliederung

- Elementare Gefährdungen

- Naturkatastrophen

- Abhören

- ...

- Höhere Gewalt

- Feuer

- Wasser

- Blitzschlag

- Krankheit

- ...

- Organisatorische Mängel

- Fehlende oder unklare Regelungen

- fehlende Konzepte

- ...

- Menschliche Fehlhandlungen

- "Die größte Sicherheitslücke sitzt oft vor der Tastatur"

- Irrtum

- Fahrlässigkeit

- ...

Bedrohungen

- Abhören übertragener Daten

- Nachrichten

- unverändert noch einmal senden

- verändern und absenden

- Maskerade

- Vorspiegeln einer fremden Identität

- Versenden von Nachrichten mit falscher Quelladresse

- Unerlaubter Zugriff auf Systeme

- Zugangsrechte erweitern

- Bewusst kritische Systemressourcen überbeanspruchen

- Überlastsituation herbeiführen

- Denial of Service

- "Abschießen" von Protokollinstanzen

- durch illegale Pakete

- Code mit speziellen Eigenschaften

- Viren

- Modifizieren Funktion eines "Wirtsprogramms"

- Würmer

- Verwenden eine Sicherheitslücke und ein Transportmittel, um sich fortzupflanzen

- Trojanische Pferde

- Fremder Code wird eingeschleust und von unbedarften Benutzern oder Programmen ausgeführt

- Speicher, CPU, Kommunikationskanäle, Datenstrukturen, ...

Angriffstechniken und Gegenmaßnahmen

Angriffstechniken

- Anzapfen

- Leitungen oder Funkstrecken

- Zwischenschalten

- Man-in-the-middle-Angriff

- Wiedereinspielen abgefangener Nachrichten

- Replay-Angriff

- beispielsweise von Log-in-Nachrichten zwecks unerlaubtem Zugriff

- Gezieltes Verändern von Bit oder Bitfolgen

- Ohne die Nachricht selbst entschlüsseln zu können

- Brechen kryptografischer Algorithmen

Gegenmaßnahmen

- Nur bewährte, als sicher geltende Algorithmen verwenden

- Ausreichende Schlüssellänge

- Möglichkeiten zum Auswechseln von Algorithmen vorsehen

Immer die gleichen Fragen

- Welche Formen von Missbrauch wären möglich?

- wenn vertrauliche Informationen in die Hände Dritter gelangten?

- Welche Konsequenzen hätte es?

- wenn wichtige Informationen verändert würden?

- beispielsweise während einer Datenübertragung oder auf ihrem Server

- Als Ursache kann nicht nur böse Absicht unbekannter Dritter, sondern auch technisches Versagen in Frage kommen.

- Was würde geschehen?

- wenn wichtige Computer oder andere IT-Komponenten plötzlich ausfallen

- und einen längeren Zeitraum (Tage, Wochen, ...) nicht mehr nutzbar sind

- Könnte die Arbeit fortgesetzt werden?

- Wie hoch wäre der mögliche Schaden?

Bedrohungen

- Verschiedene Szenarien eines Angriffs lassen sich in der IT-Sicherheit vorstellen.

- Eine Manipulation der Daten einer Website über eine sogenannte SQL-Injection ist ein Beispiel.

- Nachfolgend werden einige Angriffe, Ziele sowie Ursachen beschrieben:

Angriffe und Schutz

Unter einem Angriff auf den Datenschutz oder Datensicherheit (repräsentiert durch etwa ein Computersystem) versteht man jeden Vorgang, dessen Folge oder Ziel ein Verlust des Datenschutzes oder der Datensicherheit ist.

- Auch technisches Versagen wird in diesem Sinne als Angriff gewertet.

Statistische Sicherheit: Ein System wird dann als sicher bezeichnet, wenn für den Angreifer der Aufwand für das Eindringen in das System höher ist als der daraus resultierende Nutzen.

- Deshalb ist es wichtig, die Hürden für einen erfolgreichen Einbruch möglichst hoch zu setzen und damit das Risiko zu reduzieren.

Absolute Sicherheit: Ein System ist dann absolut sicher, wenn es jedem denkbaren Angriff widerstehen kann.

- Die absolute Sicherheit kann nur unter besonderen Bedingungen erreicht werden, die die Arbeitsfähigkeit des Systems oft erheblich einschränken (isolierte Systeme, wenige und hochqualifizierte Zugriffsberechtigte).

Der Mangel an Computersicherheit ist eine vielschichtige Bedrohung, die nur durch eine anspruchsvolle Abwehr beantwortet werden kann.

- Der Kauf und die Installation einer Software ist kein Ersatz für eine umsichtige Analyse der Risiken, möglicher Verluste, der Abwehr und von Sicherheitsbestimmungen.

Ist einmal die Sicherheit eines Systems verletzt worden, muss es als kompromittiert betrachtet werden, was Maßnahmen zur Verhinderung weiterer Schäden und ggf. zur Datenrettung erfordert.

Effekte oder Ziele

- Technischer Systemausfall

- Systemmissbrauch beispielsweise durch illegitime Ressourcennutzung, Veränderung von publizierten Inhalten wie Vandalismus und weitere

- Sabotage

- Spionage

- Betrug und Diebstahl

Ursachen oder Mittel

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) klassifiziert die unterschiedlichen Angriffsmethoden und -mittel in:

- Schadsoftware bzw. Malware, zu denen unter anderem Computerviren, Trojaner und Würmer gehören,

- Ransomware, eine besondere Form von Schadsoftware, die den Zugriff auf Daten und Systeme einschränkt und dessen Ressourcen erst gegen Zahlung eines Lösegelds wieder freigibt,

- Social Engineering,

- Advanced Persistent Threats (APT), bei denen der Angreifer sein Ziel sorgfältig aussucht,

- Unerwünscht zugesandte E-Mails (Spam), der wiederum in klassischen Spam, Schadprogramm-Spam und Phishing unterteilt werden,

- Botnetze,

- Distributed-Denial-of-Service-(DDoS)-Angriffe,

- Drive-by-Exploits und Exploit-Kits, die Schwachstellen in Browser, Browser-Plug-ins oder Betriebssystemen ausnutzen,

- Identitätsdiebstahl, wie zum Beispiel Spoofing, Phishing, Pharming oder Vishing,

- Seitenkanalangriffe - also solche Angriffe, die Nebeneffekte (Laufzeitverhalten, Energieverbrauch) beobachten und so Rückschlüsse auf die Daten ziehen; dies findet insbesondere bei Schlüsselmaterial Anwendung.

Daneben können die oben genannten Effekte auch durch

- physischen Einbruch zum Stehlen sensibler Daten wie Schlüssel oder zum Platzieren von Malware,

- höhere Gewalt, zum Beispiel in Form von Blitzschlag, Feuer, Vulkanausbruch oder Überschwemmung oder

- Fehlbedienung durch Personal oder zugangsberechtigte Personen verursacht werden.

Viren, Würmer, trojanische Pferde

Während im Firmenumfeld die ganze Themenbreite der Computersicherheit Beachtung findet, verbinden viele Privatanwender mit diesem Begriff primär den Schutz vor Viren, Würmern, Spyware und Trojanern (trojanische Pferde).

Die ersten Computerviren waren noch recht harmlos und dienten lediglich dem Aufzeigen diverser Schwachstellen von Computersystemen.

- Doch recht bald erkannte man, dass Viren zu weitaus mehr in der Lage sind.

- Es begann eine rasante Weiterentwicklung der Schädlinge und der Ausbau ihrer Fähigkeiten - vom simplen Löschen von Dateien über das Ausspionieren von Daten (zum Beispiel von Passwörtern) bis hin zum Öffnen des Rechners für entfernte Benutzer (Backdoor).

Mittlerweile existieren diverse Baukästen im Internet, die neben einer Anleitung auch alle notwendigen Bestandteile für das einfache Programmieren von Viren liefern.

- Nicht zuletzt schleusen kriminelle Organisationen Viren auf PCs ein, um diese für ihre Zwecke (UBE/UCE, DoS-Angriffe und weitere) zu nutzen.

- So entstanden bereits riesige Bot-Netze, die auch illegal vermietet werden.

Maßnahmen

Standards, „Best Practices“ und Ausbildung

Zur Bewertung und Zertifizierung der Sicherheit von Computersystemen existieren internationale Normen.

- Wichtige Normen in diesem Zusammenhang waren die amerikanischen TCSEC und die europäischen ITSEC-Standards.

- Beide wurden 1996 von dem neueren Common-Criteria-Standard abgelöst.

- Die Evaluierung und Zertifizierung von IT-Produkten und -systemen erfolgt in Deutschland in der Regel durch das Bundesamt für Sicherheit in der Informationstechnik (BSI).

IT-Sicherheitsmanagement

Information Security Management System (ISMS) - Managementsystem für Informationssicherheit

Beschreibung

- IT-Sicherheitsmanagement

Managementsystem zur Gewährleistung der Informationssicherheit/IT-Sicherheit

- Aufgaben

- Systematische Absicherung eines IT-Verbundes

- Gefahren und Bedrohungen abwehren

- Auswahl und Umsetzung von IT-Sicherheitsmaßnahmen

- für Geschäftsprozesse

- Vorgehensweise

- Eine normierte Vorgehensweise durch Verwenden von IT-Standards ermöglichen

- Begriffsherkunft

Der Begriff des IT-Sicherheitsmanagements taucht erstmals mit der Veröffentlichung der Green Books im Jahre 1989 auf

- Aus einem Teil der Green Books entwickelte sich die BS-7799-Norm für Informationssicherheit

- Gleichwohl wurden bereits von amerikanischen Behörden in den 1970er-Jahren Methoden für ein strukturiertes Vorgehen zur Absicherung gegen Bedrohungen der Informationssicherheit verwendet

- In den 1980er-Jahren folgten im englischsprachigen Bereich einige Studien und Aufsätze zum Thema computer abuse and security und wie eine effektive Informationssicherheit durch organisatorische Maßnahmen in einem Unternehmen erreicht werden konnte

Sicherheitstechnik

- Institutionen nutzt Sicherheitstechnik

Beispielsweise um sich vor Gefahren aus dem Internet abzusichern

- Virenschutzprogramme

- Spamfilter

- gestaffelte Firewalls

- Software zur Angriffserkennung

Sicherheitsorganisation

- Organisatorische Maßnahme

Richtlinien

- Für die Benutzung mobiler Systeme

- Mitarbeiter über Gefahren im Internet informieren

- ...

- Fehlende Konzeption

Sowohl die Anwendung von Technik als auch die Einführung organisatorischer Maßnahmen erfolgt oft jedoch ohne Konzept und Erfolgskontrolle

- Isolierte Maßnahmen

Für eine angemessene Informationssicherheit ist die isolierte Umsetzung einzelner technischer oder organisatorischer Maßnahmen erfahrungsgemäß, allerdings weder effektiv noch effizient

- Vielmehr ist ein Rahmen erforderlich, der dafür sorgt, dass alle Maßnahmen zielgerichtet gesteuert und überwacht werden

- Komponenten eines Managementsystem für Informationssicherheit

- Managementprinzipien

- etwa der Vorgabe von Zielen in der Organisation, der Erstellung von Kommunikationsgrundsätzen oder Regelungen für Kosten-Nutzen-Analysen,

- Ressourcen und Mitarbeitern

- Steuerung des Einsatzes von Technik und Personal

- Beschreibung des Sicherheitsprozesses

- Worauf sollten Sie beim Aufbau und Betrieb eines ISMS achten?

BSI-Standard 200-1: Managementsysteme für Informationssicherheit

- Die dort genannten Empfehlungen werden im -Standard 200-2: -Grundschutz-Methodik konkretisiert

- In den Kapiteln 3 und 4 erfahren Sie dort beispielsweise, worauf bei der Initiierung und Organisation des Sicherheitsprozesses zu achten ist

- Aspekte des Managements von Informationssicherheit gemäß IT-Grundschutz

| Aspekt | Beschreibung |

|---|---|

| Sicherheitsprozess | |

| Managementprinzipien | |

| Sicherheitsorganisation | |

| Sicherheitsleitlinie | |

| Sicherheitskonzept | |

| Dokumentation |

Aufgabe

- Systematische Absicherung eines Informationsverbunds

- Gefahren für die Informationssicherheit oder Bedrohungen des Datenschutzes eines Unternehmens oder einer Organisation sollen verhindert oder abgewehrt werden

- Die Auswahl und Umsetzung von IT-Sicherheitsstandards zählt zu den Aufgaben des IT-Sicherheitsmanagements

Standards

- IT-Grundschutz des BSI

- Die IT-Grundschutz-Kataloge definieren für die verschiedenen Aspekte einer IT-Landschaft konkrete Maßnahmen, die zur Erhaltung der Sicherheit bei niedrigem und mittlerem Schutzbedarf erfüllt werden müssen

- Für Systeme mit hohem Schutzbedarf geben die Grundschutzkataloge ein strukturiertes Vorgehen, um die notwendigen Maßnahmen zu identifizieren

- Die Grundschutz-Kataloge sind primär in Deutschland bekannt, liegen allerdings auch englischsprachig vor

- ISO/IEC 27001

- Norm für Informationssicherheitsmanagementsysteme (ISMS)

- ISO/IEC 27002

- Leitfaden für das Informationssicherheitsmanagement

Weltweit am stärksten verbreitet ist die ISO/IEC 27001-Norm

- Folgende Standards werden dem IT-Sicherheitsmanagement zugerechnet

Weltweit am stärksten verbreitet ist die ISO/IEC-27001-Norm

| IT-Grundschutz des BSI | IT-Grundschutz-Kataloge definieren für die verschiedenen Aspekte einer IT-Landschaft konkrete Anforderungen, die zur Erhaltung der Sicherheit bei niedrigem und mittlerem Schutzbedarf erfüllt werden müssen (Waschzettel) |

| Für Systeme mit hohem Schutzbedarf | geben die Grundschutzkataloge ein strukturiertes Vorgehen, um die notwendigen Maßnahmen zu identifizieren |

| Die Grundschutz-Kataloge sind primär in Deutschland bekannt | liegen allerdings auch englischsprachig vor |

| ISO/IEC 27001 | Norm für Informationsicherheitsmanagementsysteme (ISMS) |

| ISO/IEC 27002 | Leitfaden für das Informationssicherheitsmanagement (vormals ISO/IEC17799:2005) |

| BS 7799-1 und BS 7799-2 | Vorgänger der ISO/IEC 27001 und ISO/IEC 27002 |

- Weitere Standards mit IT-Sicherheitsaspekten

| ITIL | Best-Practices-Sammlung für das IT-Servicemanagement |

| ISO/IEC 20000 | die ISO/IEC-Norm für IT-Servicemanagement |

| BS 15000 | Britischer Standard für IT-Servicemanagement |

| COBIT | IT-Governance-Framework |

| ISO/IEC 13335 | Ehemalige Normenreihe zum Sicherheitsmanagement in der Informations- und Kommunikationstechnik |

| EN ISO 27799 | Medizinische Informatik - Sicherheitsmanagement im Gesundheitswesen bei Verwendung der ISO/IEC 27002 (speziell für den Gesundheitsbereich) |

| VdS 10005 | Richtlinie für IT-Sicherheit im kleinen Mittelstand |

| Payment Card Industry Data Security Standard (PCI-DSS) | Regelwerk für die Abwicklung von Kreditkartentransaktionen |

| Benchmarks des Center for Internet Security | |

| Federal Information Processing Standards (FIPS) | weitere des US National Institute of Standards and Technology (NIST) |

Verfahren und Regeln

- Verfahren und Regeln innerhalb einer Organisation

- Informationssicherheit

- definieren

- steuern

- kontrollieren

- aufrechterhalten

- fortlaufend verbessern

- Begriff wird im Standard ISO/IEC 27002 definiert

- ISO/IEC 27001 beschreibt ein ISMS

- Deutscher Anteil an dieser Normungsarbeit

Informationssicherheit und Datenschutz

- Überschneidende Zuständigkeiten

- Informationssicherheitsbeauftragte (ISB) und Datenschutzbeauftragter (DSB)

- Sollten personell getrennt wahrgenommen werden

- ISO/IEC 27701

Mit der ISO/IEC 27701 wird das klassische Informationssicherheitsmanagementsystem um Datenschutzaspekte erweitert

- Sodass beide Beauftragte über das gleiche Dokumentenwerk gegenseitig zuarbeiten können

Allgemeine Ansätze

| Ansatz | Beschreibung |

|---|---|

| Verankerung in der Organisation | Die Verantwortlichkeiten und Befugnisse für den Informationssicherheitsprozess werden vom obersten Management eindeutig und widerspruchsfrei zugewiesen

|

| Verbindliche Ziele | Die durch den Informationssicherheitsprozess zu erreichenden Ziele werden durch das Topmanagement vorgegeben. |

| Richtlinien | Verabschiedung von Sicherheitsrichtlinien (Security Policy), die den sicheren Umgang mit der IT-Infrastruktur und den Informationen definieren durch das oberste Management |

| Personalmanagement | Bei Einstellung, Einarbeitung sowie Beendigung oder Wechsel der Anstellung von Mitarbeitern werden die Anforderungen der Informationssicherheit berücksichtigt. |

| Aktualität des Wissens | Es wird sichergestellt, dass das Unternehmen über aktuelles Wissen in Bezug auf Informationssicherheit verfügt. |

| Qualifikation und Fortbildung | Es wird sichergestellt, dass das Personal seine Verantwortlichkeiten versteht und es für seine Aufgaben geeignet und qualifiziert ist. |

| Adaptive Sicherheit | Das angestrebte Niveau der Informationssicherheit wird definiert, umgesetzt und fortlaufend an die aktuellen Bedürfnisse sowie die Gefährdungslage angepasst (Kontinuierlicher Verbesserungsprozess) |

| Vorbereitung | Das Unternehmen ist auf Störungen, Ausfälle und Sicherheitsvorfälle in der elektronischen Datenverarbeitung vorbereitet |

Zertifizierung

Security Engineering

Das Fachgebiet Security Engineering stellt Instrumente zur Abwehr und Analyse von Angriffen und Bedrohungen von IT-Systemen bereit.

Ausbildung

Neben den Standards zur Informationssicherheit gibt es auch Standards für die Ausbildung von Sicherheitsfachkräften.

- Als wichtigste sind zu nennen die Zertifizierungen zum Certified Information Security Manager (CISM) und Certified Information Systems Auditor (CISA) der ISACA, die Zertifizierung zum Certified Information Systems Security Professional (CISSP) des International Information Systems Security Certification Consortium (ISC)², die Security+ Zertifizierung von CompTIA, die Zertifizierung zum TeleTrusT Information Security Professional (TISP) des TeleTrusT – Bundesverband IT-Sicherheit e. V. sowie die GIAC-Zertifizierungen des SANS Institute.

- Eine erweiterte Übersicht bietet die Liste der IT-Zertifikate.

Audits und Zertifizierungen

Um ein gewisses Standardmaß an Informationssicherheit zu gewährleisten, ist die regelmäßige Überprüfung von Maßnahmen zur Risikominimierung und -dezimierung Pflicht.

- Auch hier rücken wieder organisatorische und technische Aspekte in den Vordergrund.

Technische Sicherheit kann zum Beispiel durch Maßnahmen wie regelmäßige Penetrationstests oder vollständige Sicherheitsaudits erreicht werden, um eventuell bestehende Sicherheitsrisiken im Bereich von informationstechnischen Systemen, Applikationen und/oder in der informationstechnischen Infrastruktur zu erkennen und zu beseitigen.

Organisatorische Sicherheit kann durch Audits der entsprechenden Fachabteilungen einer Organisation erreicht und überprüft werden.

- Beispielsweise können vordefinierte Testschritte beziehungsweise Kontrollpunkte eines Prozesses während eines Audits getestet werden.

Aus Feststellungen der weitreichenden Überprüfungsmethoden lassen sich Maßnahmen zur weiteren Risikominimierung beziehungsweise -dezimierung ableiten.

- Eine Methodik, wie in diesem Absatz beschrieben, ist unmittelbar konform zu Normen wie ISO/IEC 27001, BS 7799 oder gesetzlichen Vorschriften.

- Hier wird meist eine Nachvollziehbarkeit über Vorgänge der Informationssicherheit unmittelbar eingefordert, indem Unternehmen ein Risikomanagement abverlangt wird.

Bei der Arbeit an Maschinen und Anlagen haben Komponenten der funktionalen Sicherheit für den Menschen eine wichtige Schutzfunktion.

- Damit Sicherheitsfunktionen von Steuerungen zuverlässig funktionieren, muss auch die Steuerung selbst vor Ausfall und Manipulation geschützt werden.

- Daher werden auch Security-Aspekte der funktionalen Sicherheit von industriellen Automatisierungssystemen geprüft und zertifiziert.

- Diese Prüfung/Zertifizierung kann nur in Kombination mit einer Zertifizierung der funktionalen Sicherheit durchgeführt werden oder auf einer solchen Zertifizierung aufbauen.

- Ein Prüfgrundsatz formuliert Anforderungen für das Erreichen eines Security-Levels 1 (SL 1: Schutz gegen gelegentlichen oder zufälligen Verstoß) nach DIN EN 62443-3-3.

- Weitere Grundlagen dieses Prüfgrundsatzes sind die Normen IEC/TS 62443-1-1, DIN EN IEC 62443-4-1, DIN EN IEC 62443-4-2.

Den organisatorischen Ablauf einer Prüfung/Zertifizierung regelt die DGUV Test Prüf- und Zertifizierungsordnung, Teil 1: Zertifizierung von Produkten, Prozessen und Qualitätsmanagementsystemen (DGUV Grundsatz 300-003).

Umsetzungsbereiche

Kategorie:Sicherheit/Umsetzungsbereiche

Gesetzliche Rahmenbedingungen

Einsatz mobiler Endgeräte

Anhang

Siehe auch

- Cyberabwehr

- Cyberkrieg

- Europäische Agentur für Netz- und Informationssicherheit

- Internetkriminalität, IT-Sicherheitsverfahren

- Need-to-know-Prinzip

- TeleTrusT

- Mind Map der Informationssicherheit

Sicherheit

Dokumentation

RFC

Man-Pages

Info-Pages

Links

Einzelnachweise

Projekt

Weblinks

- https://de.wikipedia.org/wiki/Informationssicherheit

- Bundesamt für Sicherheit in der Informationstechnik (BSI)

- BMWi: Task Force „IT-Sicherheit in der Wirtschaft“

- Seiten-Check der Initiative-S der Taskforce „IT-Sicherheit in der Wirtschaft“. Service des eco-Verbands der Internetwirtschaft e.V., gefördert durch das Bundesministerium für Wirtschaft und Technologie (BMWi)

- Deutschland sicher im Netz e. V.

- A Users’ Guide: How to raise information security awareness (DE). Bundesamt für Sicherheit in der Informationstechnik, Juni 2006, ENISA (mit PDF Leitfaden für die Praxis: Wege zu mehr Bewusstsein für Informationssicherheit; 2 MB)

- DIN-Normenausschuss Informationstechnik und Anwendungen NA 043-01-27 AA IT-Sicherheitsverfahren

- Christian Hawellek: Die strafrechtliche Relevanz von IT-Sicherheitsaudits – Wege zur Rechtssicherheit vor dem Hintergrund des neuen Computerstrafrechts.

- Ken Thompson: Reflections on Trusting Trust (PDF; 220 kB; englisch). Artikel über Software-Sicherheit und deren Untergrabung, etwa durch Trojaner.

Testfragen

Testfrage 1

Testfrage 2

Testfrage 3

Testfrage 4

Testfrage 5