Skript/Grundschutz/Berater: Unterschied zwischen den Versionen

K Textersetzung - „{{:Grundschutz“ durch „{{:IT-Grundschutz“ |

|||

| (13 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 3: | Zeile 3: | ||

|- | |- | ||

! Nr !! Themenfeld !! Gewichtung | ! Nr !! Themenfeld !! Gewichtung | ||

|- | |||

| || [[#Information Security Management System|Information Security Management System]] || | |||

|- | |- | ||

| '''02''' || '''[[#Normen und Standards|Normen und Standards]]''' || 2 | | '''02''' || '''[[#Normen und Standards|Normen und Standards]]''' || 2 | ||

| Zeile 18: | Zeile 20: | ||

| '''13''' || '''[[#Audit-Vorbereitung|Audit-Vorbereitung]]''' || 2 | | '''13''' || '''[[#Audit-Vorbereitung|Audit-Vorbereitung]]''' || 2 | ||

|- | |- | ||

| '''14'''|| '''[[# | | '''14'''|| '''[[#Vorfallbehandung|Vorfallbehandung]] || 2 | ||

|- | |- | ||

| '''15'''|| '''[[#Business Continuity Management|Business Continuity Management]]''' || 2 | | '''15'''|| '''[[#Business Continuity Management|Business Continuity Management]]''' || 2 | ||

|- | |- | ||

| || '''[[# | | || '''[[#Zertifizierung zum Grundschutz-Berater|Zertifizierung zum Grundschutz-Berater]]''' || | ||

|} | |} | ||

= Information Security Management System = | |||

{{:Information Security Management System}} | |||

= Normen und Standards = | = Normen und Standards = | ||

{{:BSI/}} | {{:BSI/Standard}} | ||

= ISO 27000 = | |||

{{:ISO/27000}} | |||

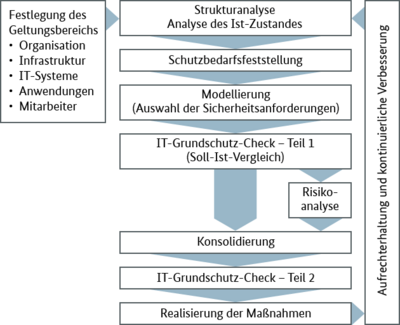

= Vorgehensweise = | = Vorgehensweise = | ||

{{:Grundschutz/Vorgehen}} | {{:IT-Grundschutz/Vorgehen}} | ||

= Kompendium = | = Kompendium = | ||

| Zeile 35: | Zeile 43: | ||

= Grundschutz-Check = | = Grundschutz-Check = | ||

{{:Grundschutz/Grundschutz-Check}} | {{:IT-Grundschutz/Grundschutz-Check}} | ||

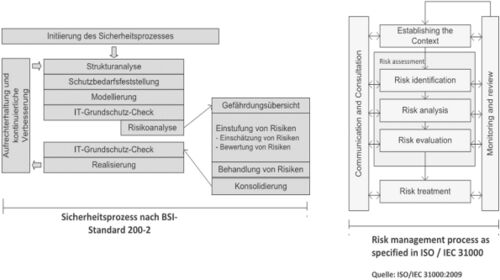

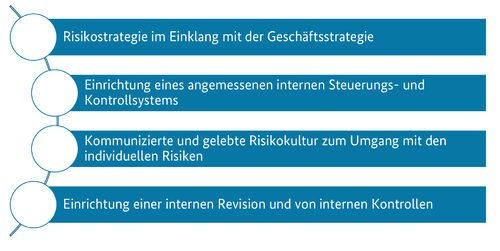

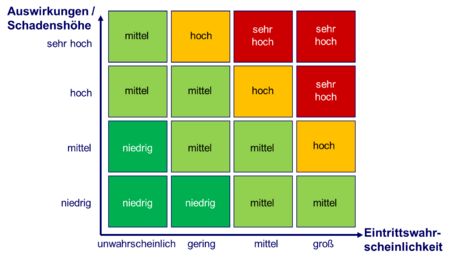

= Risikomanagement = | = Risikomanagement = | ||

| Zeile 41: | Zeile 49: | ||

= Aufrechterhaltung und Verbesserung = | = Aufrechterhaltung und Verbesserung = | ||

{{:Grundschutz/Verbesserungsprozess}} | {{:IT-Grundschutz/Verbesserungsprozess}} | ||

= IT-Grundschutz-Profile = | = IT-Grundschutz-Profile = | ||

{{:Grundschutz/Profile}} | {{:IT-Grundschutz/Profile}} | ||

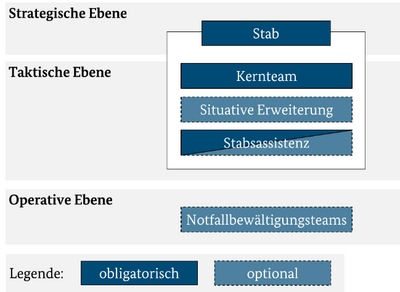

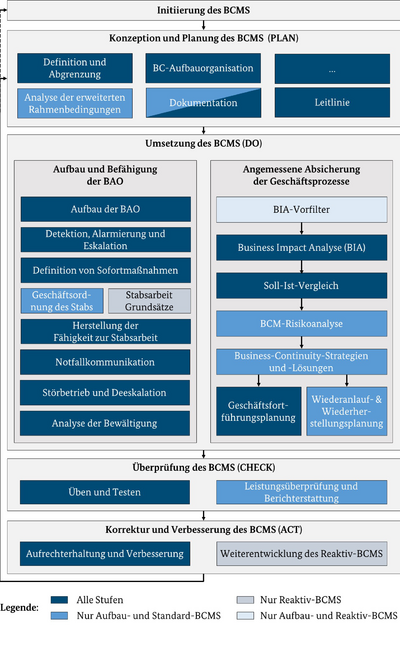

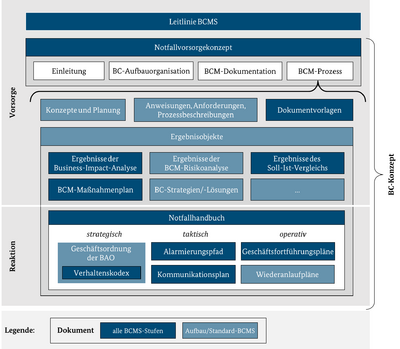

= Business Continuity Management = | = Business Continuity Management = | ||

{{:Business Continuity Management}} | {{:Business Continuity Management}} | ||

= Audit | = Audit = | ||

{{:Grundschutz/Audit}} | {{:IT-Grundschutz/Audit}} | ||

= Vorfallbehandung = | |||

{{:Sicherheitsvorfallbehandung}} | |||

= | = Zertifizierung zum Grundschutz-Berater = | ||

{{:Grundschutz/Berater/Zertifizierung}} | {{:IT-Grundschutz/Berater/Zertifizierung}} | ||

<noinclude> | <noinclude> | ||

Aktuelle Version vom 27. Oktober 2024, 13:07 Uhr

Inhalte

| Nr | Themenfeld | Gewichtung |

|---|---|---|

| Information Security Management System | ||

| 02 | Normen und Standards | 2 |

| 04 | Vorgehensweise | 2 |

| 05 | Kompendium | 2 |

| 08 | Risikoanalyse | 1 |

| 10 | Aufrechterhaltung und Verbesserung | 1 |

| 12 | IT-Grundschutz-Profile | 2 |

| 13 | Audit-Vorbereitung | 2 |

| 14 | Vorfallbehandung | 2 |

| 15 | Business Continuity Management | 2 |

| Zertifizierung zum Grundschutz-Berater |

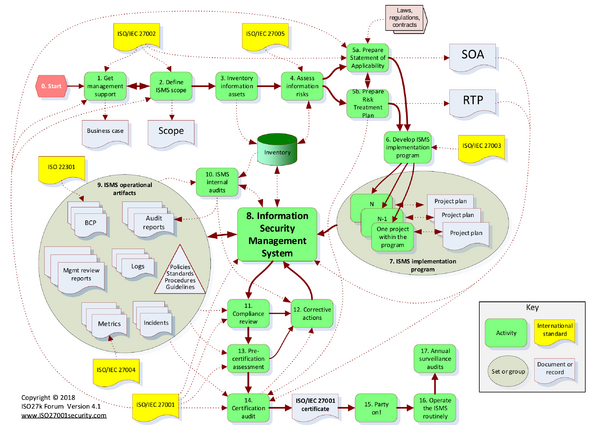

Information Security Management System

Information Security Management System (ISMS) - Managementsystem für Informationssicherheit

Beschreibung

- Begriff

IT-Sicherheitsmanagement stammt aus dem Bereich der Informationstechnik

- Beschreibt einen fortlaufenden Prozess innerhalb einer Unternehmung oder Organisation zur Gewährleistung der IT-Sicherheit

- Aufgaben des IT-Sicherheitsmanagements

Die Aufgabe des IT-Sicherheitsmanagements ist die systematische Absicherung eines informationsverarbeitenden IT-Verbundes

- Gefahren für die Informationssicherheit oder Bedrohungen des Datenschutzes eines Unternehmens oder einer Organisation sollen verhindert oder abgewehrt werden

- Die Auswahl und Umsetzung von IT-Sicherheitsmaßnahmen für die jeweiligen Geschäftsprozesse eines Unternehmens zählt zu den Tätigkeiten des IT-Sicherheitsmanagements

- Eine normierte Vorgehensweise wird durch das Verwenden von IT-Standards ermöglicht

- Begriffsherkunft

Der Begriff des IT-Sicherheitsmanagements taucht erstmals mit der Veröffentlichung der Green Books im Jahre 1989 auf

- Aus einem Teil der Green Books entwickelte sich die BS-7799-Norm für Informationssicherheit

- Gleichwohl wurden bereits von amerikanischen Behörden in den 1970er-Jahren Methoden für ein strukturiertes Vorgehen zur Absicherung gegen Bedrohungen der Informationssicherheit verwendet

- In den 1980er-Jahren folgten im englischsprachigen Bereich einige Studien und Aufsätze zum Thema computer abuse and security und wie eine effektive Informationssicherheit durch organisatorische Maßnahmen in einem Unternehmen erreicht werden konnte

Sicherheitstechnik

- Institutionen nutzt Sicherheitstechnik

Beispielsweise um sich vor Gefahren aus dem Internet abzusichern

- Virenschutzprogramme

- Spamfilter

- gestaffelte Firewalls

- Software zur Angriffserkennung

Sicherheitsorganisation

- Organisatorische Maßnahme

Richtlinien

- Benutzung mobiler Systeme erlassen oder die ihre Mitarbeiter über Gefahren im Internet informieren

- Fehlende Konzeption

- Sowohl die Anwendung von Technik als auch die Einführung organisatorischer Maßnahmen erfolgt oft jedoch ohne Konzept und Erfolgskontrolle

- Isolierte Maßnahmen

Für eine angemessene Informationssicherheit ist die isolierte Umsetzung einzelner technischer oder organisatorischer Maßnahmen erfahrungsgemäß, allerdings weder effektiv noch effizient

- Vielmehr ist ein Rahmen erforderlich, der dafür sorgt, dass alle Maßnahmen zielgerichtet gesteuert und überwacht werden

- Ein solches Managementsystem für Informationssicherheit (ISMS) besteht aus folgenden Komponenten

- Managementprinzipien,etwa der Vorgabe von Zielen in der Organisation, der Erstellung von Kommunikationsgrundsätzen oder Regelungen für Kosten-Nutzen-Analysen,

- Ressourcen und Mitarbeitern,dies umfasst die Steuerung des Einsatzes von Technik und Personal sowie

- der Beschreibung eines Sicherheitsprozesses

- Worauf sollten Sie beim Aufbau und Betrieb eines ISMS achten?

Antworten hierzu finden Sie im -Standard 200-1: Managementsysteme für Informationssicherheit ()

- Die dort genannten Empfehlungen werden im -Standard 200-2: -Grundschutz-Methodik konkretisiert

- In den Kapiteln 3 und 4 erfahren Sie dort beispielsweise, worauf bei der Initiierung und Organisation des Sicherheitsprozesses zu achten ist

- Aspekte des Managements von Informationssicherheit gemäß IT-Grundschutz

| Aspekt | Beschreibung |

|---|---|

| Sicherheitsprozess | |

| Managementprinzipien | |

| Sicherheitsorganisation | |

| Sicherheitsleitlinie | |

| Sicherheitskonzept | |

| Dokumentation |

Aufgabe

- Systematische Absicherung eines Informationsverbunds

- Gefahren für die Informationssicherheit oder Bedrohungen des Datenschutzes eines Unternehmens oder einer Organisation sollen verhindert oder abgewehrt werden

- Die Auswahl und Umsetzung von IT-Sicherheitsstandards zählt zu den Aufgaben des IT-Sicherheitsmanagements

Standards

- IT-Grundschutz des BSI

- Die IT-Grundschutz-Kataloge definieren für die verschiedenen Aspekte einer IT-Landschaft konkrete Maßnahmen, die zur Erhaltung der Sicherheit bei niedrigem und mittlerem Schutzbedarf erfüllt werden müssen

- Für Systeme mit hohem Schutzbedarf geben die Grundschutzkataloge ein strukturiertes Vorgehen, um die notwendigen Maßnahmen zu identifizieren

- Die Grundschutz-Kataloge sind primär in Deutschland bekannt, liegen allerdings auch englischsprachig vor

- ISO/IEC 27001

- Norm für Informationssicherheitsmanagementsysteme (ISMS)

- ISO/IEC 27002

- Leitfaden für das Informationssicherheitsmanagement

Weltweit am stärksten verbreitet ist die ISO/IEC 27001-Norm

Standards

- Folgende Standards werden dem IT-Sicherheitsmanagement zugerechnet

Weltweit am stärksten verbreitet ist die ISO/IEC-27001-Norm

| IT-Grundschutz des Bundesamtes für Sicherheit in der Informationstechnik (BSI) | Die IT-Grundschutz-Kataloge definieren für die verschiedenen Aspekte einer IT-Landschaft konkrete Maßnahmen, die zur Erhaltung der Sicherheit bei niedrigem und mittlerem Schutzbedarf erfüllt werden müssen (Waschzettel) |

| Für Systeme mit hohem Schutzbedarf | geben die Grundschutzkataloge ein strukturiertes Vorgehen, um die notwendigen Maßnahmen zu identifizieren |

| Die Grundschutz-Kataloge sind primär in Deutschland bekannt | liegen allerdings auch englischsprachig vor |

| ISO/IEC 27001 | Norm für Informationsicherheitsmanagementsysteme (ISMS) |

| ISO/IEC 27002 | Leitfaden für das Informationssicherheitsmanagement (vormals ISO/IEC17799:2005) |

| BS 7799-1 und BS 7799-2 | Vorgänger der ISO/IEC 27002 und ISO/IEC 27001 |

- Weitere Standards mit IT-Sicherheitsaspekten

| ITIL | Best-Practices-Sammlung für das IT-Servicemanagement |

| ISO/IEC 20000 | die ISO/IEC-Norm für IT-Servicemanagement |

| BS 15000 | Britischer Standard für IT-Servicemanagement |

| COBIT | IT-Governance-Framework |

| ISO/IEC 13335 | Ehemalige Normenreihe zum Sicherheitsmanagement in der Informations- und Kommunikationstechnik |

| EN ISO 27799 | Medizinische Informatik – Sicherheitsmanagement im Gesundheitswesen bei Verwendung der ISO/IEC 27002 (speziell für den Gesundheitsbereich) |

| VdS 10005 | Richtlinie für IT-Sicherheit im kleinen Mittelstand |

| Payment Card Industry Data Security Standard (PCI-DSS) | Regelwerk für die Abwicklung von Kreditkartentransaktionen |

| Benchmarks des Center for Internet Security | |

| Federal Information Processing Standards (FIPS) | weitere des US National Institute of Standards and Technology (NIST) |

Verfahren und Regeln innerhalb einer Organisation

- definieren

- steuern

- kontrollieren

- aufrechterhalten

- fortlaufend verbessern

- Begriff wird im Standard ISO/IEC 27002 definiert

- ISO/IEC 27001 beschreibt ein ISMS

- Deutscher Anteil an dieser Normungsarbeit

Informationssicherheit und Datenschutz

- Überschneidende Zuständigkeiten

- Informationssicherheitsbeauftragte (ISB) und Datenschutzbeauftragter (DSB)

- Sollten personell getrennt wahrgenommen werden

- ISO/IEC 27701

Mit der ISO/IEC 27701 wird das klassische Informationssicherheitsmanagementsystem um Datenschutzaspekte erweitert

- Sodass beide Beauftragte über das gleiche Dokumentenwerk gegenseitig zuarbeiten können

Allgemeine Ansätze

| Ansatz | Beschreibung |

|---|---|

| Verankerung in der Organisation | Die Verantwortlichkeiten und Befugnisse für den Informationssicherheitsprozess werden vom obersten Management eindeutig und widerspruchsfrei zugewiesen

|

| Verbindliche Ziele | Die durch den Informationssicherheitsprozess zu erreichenden Ziele werden durch das Topmanagement vorgegeben. |

| Richtlinien | Verabschiedung von Sicherheitsrichtlinien (Security Policy), die den sicheren Umgang mit der IT-Infrastruktur und den Informationen definieren durch das oberste Management |

| Personalmanagement | Bei Einstellung, Einarbeitung sowie Beendigung oder Wechsel der Anstellung von Mitarbeitern werden die Anforderungen der Informationssicherheit berücksichtigt. |

| Aktualität des Wissens | Es wird sichergestellt, dass das Unternehmen über aktuelles Wissen in Bezug auf Informationssicherheit verfügt. |

| Qualifikation und Fortbildung | Es wird sichergestellt, dass das Personal seine Verantwortlichkeiten versteht und es für seine Aufgaben geeignet und qualifiziert ist. |

| Adaptive Sicherheit | Das angestrebte Niveau der Informationssicherheit wird definiert, umgesetzt und fortlaufend an die aktuellen Bedürfnisse sowie die Gefährdungslage angepasst (Kontinuierlicher Verbesserungsprozess) |

| Vorbereitung | Das Unternehmen ist auf Störungen, Ausfälle und Sicherheitsvorfälle in der elektronischen Datenverarbeitung vorbereitet |

Zertifizierung

Normen und Standards

BSI-Standards - vom BSI veröffentlichte Standards

Beschreibung

| Standards | |

|---|---|

| 200-1 | Anforderungen an ein ISMS |

| 200-2 | Umsetzung der Anforderungen |

| 200-3 | Risikoanalyse |

| 200-4 | Business Continuity Management |

| Kompendium | |

| Kapitel 1 | IT-Grundschutz/Kompendium/Vorspann |

| Kapitel 2 | Schichtenmodell / Modellierung |

| Elementare Gefährdungen |

Elementare Gefährdungen |

| Schichten | Prozesse Systeme |

- IT-Grundschutz (ISMS)

- Business Continuity Management (BCMS)

- IT-Sicherheit (IT-Grundschutz/Kompendium)

Version 200

| Standard | Titel | Status | Beschreibung |

|---|---|---|---|

| 200-1 | Managementsysteme für Informationssicherheit | Standard | Information Security Management System |

| 200-2 | IT-Grundschutz-Methodik | Standard | Vorgehensweise |

| 200-3 | Risikomanagement | Standard | Risikoanalyse |

| 200-4 | Business Continuity Management | Standard | Notfallmanagement |

ISO 27000

ISO/IEC 27000 - Informationstechnik - Sicherheitsverfahren - Informationssicherheits-Managementsysteme - Überblick und Terminologie

Beschreibung

- Informativer Standard

- Einführung in ISO 27000 ff.

- Definition relevanter Begriffe

- Beschreibt Begriffe nicht abschließend

- Nicht alle Begriffe der ISO 27000 ff.

- Umsetzung des ISMS

- Grundsätze

- Generelle Aussagen zur Anwendung, Bedeutung und Wirkung der ISO 27000 ff.

- Aufzählung der wesentlichen Schritte für die Umsetzung des ISMS

- ISO/IEC 2700X/270XX

- Internationale Standard Familie

- Baut auf ISO 17799 und dem British Standard BS 7799 auf

- Diese Standards unterliegen häufigen Änderungen

- Über 20 Normen zu Informationssicherheit

- Best-Practice-Lösungen

- Kriterienkataloge

- Aspekte

| Regeln und Richtlinien zur Informationssicherheit | |

| Organisation von Sicherheitsmaßnahmen und Managementprozessen | |

| Personelle Sicherheit | |

| Asset-Management | |

| Physikalische Sicherheit und Zugangsdienste | |

| Zugriffskontrolle (Access Control) | |

| Umgang mit sicherheitstechnischen Vorfällen | |

| Systementwicklung und deren Wartung | |

| Planung einer Notfallvorsorge | |

| Einhaltung gesetzlicher Vorgaben | |

| Überprüfung durch Audits |

- Standards zur Informationssicherheit

- International Organization for Standardization (ISO)

- International Electrotechnical Commission (IEC)

- Zusammenarbeit von ISO und IEC

- Standards zur Informationssicherheit unter dem Nummernkreis 2700x Information technology – Security techniques zusammengefasst

- Der deutsche Anteil an dieser Normungsarbeit wird vom DIN NIA-01-27 IT-Sicherheitsverfahren betreut

- Für die Evaluierung und Zertifizierung von IT-Produkten und -systemen existiert der Standard ISO/IEC 15408 (Common Criteria).

- ISMS

- Information Security Management System

- Best-Practice-Empfehlungen zur Organisation der Informationssicherheit

Übersicht

- ISO/IEC 27000

| Scope | Geltungsbereich |

| Asset | Wert/Schutzobjekt |

| SOA | Statement of Applicability |

| RTP | Risk Treatment Plan |

| BCP | Business Continuity-Plan |

| Logs | Log Files |

Normen

Informationssicherheits-Managementsysteme (2700X)

| ISO/IEC | Beschreibung | |

|---|---|---|

| 27000 | Übersicht und Vokabular | Begriffe und Definitionen |

| 27001 | Anforderungen | Anforderungen an ein ISMS |

| 27002 | Code of practice | Kontrollmechanismen für Informationssicherheit |

| 27003 | Implementation Guidelines | Leitfaden zur Umsetzung der ISO/IEC 27001 |

| 27004 | Measurements | Information Security Management Measurement |

| 27005 | Information security risk management | IS-Risikomanagement |

| 27006 | Informationstechnik - Sicherheitstechniken - Anforderungen | Kriterien der Auditierung und Zertifizierung |

| 27007 | Informationstechnik - Sicherheitstechniken - Leitfaden | Leitfaden für die Auditierung |

| 27008 | Informationstechnik - Sicherheitstechniken - Leitfaden für Auditoren | Kontrolle eines ISMS |

Fachspezifische Subnormen (270XX)

| ISO/IEC | Beschreibung |

|---|---|

| 27010 | Informationssicherheitsmanagement für sektor- und organisationsübergreifende Kommunikation |

| 27011 | Informationssicherheitsmanagement-Richtlinien für Telekommunikationsorganisationen |

| 27013 | Leitfaden zur integrierten Implementierung von ISO/IEC 20000-1 und ISO/IEC 27001 |

| 27014 | Governance der Informationssicherheit |

| 27015 | Information security management guidelines for financial services (zurückgezogen) |

| 27016 | Auditing und Überprüfungen |

| 27017 | Sicherheitstechniken - Verhaltenskodex

Informationssicherheitskontrollen für Cloud-Computing-Dienste |

| 27018 | Sicherheitstechniken - Verhaltenskodex

Kontrollen zum Schutz personenbezogener Daten, die in öffentlichen Cloud-Computing-Diensten verarbeitet werden |

| 27019 | Leitfaden für das Informationssicherheitsmanagement basierend auf ISO/IEC 27002 für Prozessleitsysteme speziell für die Energiewirtschaft |

| 27031 | Geschäftskontinuität |

| 27032 | Richtlinien für Cybersecurity |

| 27033 | |

| 27034 | Richtlinien für Anwendungssicherheit |

| 27035 | Management von Informationssicherheitsvorfällen |

Weitere

| ISO/IEC | Beschreibung |

|---|---|

| 15408 | |

| 22301 | |

| 27799 | Sicherheitsmanagement im Gesundheitswesen bei Verwendung der ISO/IEC 27002 |

| 31000 |

Vorgehensweise

- IT-Grundschutz-Vorgehen

Geltungsbereich

Informationsverbund - Im IT-Grundschutz betrachteter Bereich

Beschreibung

IT-Sicherheitsanalyse und IT-Sicherheitskonzeption

- Informationstechnik ist durch vernetzte IT-Systeme geprägt

- Gesamte IT betrachten

- Nicht einzelne IT-Systeme

- Teilverbünde definieren

Teile und Herrsche

- Um diese Aufgabe bewältigen zu können, ist es sinnvoll

- IT-Struktur in logisch getrennte Teile zerlegen

- Jeweils einen Teil (Informationsverbund) getrennt betrachten

- Ausprägungen

Informationsverbund

- gesamte IT einer Institution

- einzelne Bereiche

- Gliederung

- Organisatorische Strukturen

- z. B. Abteilungsnetz

- Gemeinsame IT-Anwendungen

- z. B. Personalinformationssystem

- IT-Strukturanalyse

- Detaillierte Informationen über die Struktur des Informationsverbundes

- Voraussetzung für die Anwendung des IT-Grundschutz/Kompendiums

- Komponenten

| Komponente | Beschreibung |

|---|---|

| Infrastruktur | |

| Organisation | |

| Personen | |

| Technik |

Festlegung eines Informationsverbundes

Größe

- Sinnvolle Mindestgröße

- Für eine umfassende Sicherheit ist die gesamte Institution zu betrachten

- Größeren Institutionen

Insbesondere bei größeren Institutionen und dann, wenn Sicherheitsmaßnahmen bislang eher punktuell und ohne ein zugrunde liegendes systematisches Konzept vorgenommen wurden, ist es allerdings oft praktikabler sich (zunächst) auf Teilbereiche zu konzentrieren.

Teilbereiche

- Gut abgrenzbar

- organisatorischen Strukturen

- Anwendungen

- Wesentliche Aufgaben und Geschäftsprozesse der Institution umfassen

- Sinnvolle Teilbereiche

- Organisationseinheiten

- Geschäftsprozesse/Fachaufgaben

Einzelne Clients, Server oder Netzverbindungen sind als Untersuchungsgegenstand ungeeignet

Schnittstellen

Bei der Definition des Informationsverbundes müssen Schnittstellen genau beschrieben werden

- Insbesondere bei der Zusammenarbeit mit externer Partnern

Erstaufnahme des Informationsverbundes

- In der initialen Phase des Sicherheitsprozesses ist es nicht erforderlich, Anwendungen und -Infrastruktur detailliert zu beschreiben.

- Zunächst geht es vielmehr darum, besonders wichtige Geschäftsprozesse, die im Geltungsbereich des Konzepts angesiedelt sind, hinsichtlich ihrer Anforderungen an die Informationssicherheit zu charakterisieren.

- Dabei reicht es zu wissen, welche Prozesse sehr hohe, hohe oder lediglich normale Schutzanforderungen haben.

- Erstaufnahme des Informationsverbundes

Auf dieser Basis wird dann eine Erstaufnahme des Informationsverbundes angefertigt

- Folgende Informationen und Detailangaben müssen dabei strukturiert ( tabellarisch) zusammengetragen werden

- Geschäftsprozesse im Informationsverbund (Name, Beschreibung, fachverantwortliche Stelle),

- Anwendungen in diesen Prozessen (Name und Beschreibungen),

- -Systeme und -Komponenten (Name, Systemplattform und eventuell Aufstellungsort),

- für den Informationsverbund wichtige Räume wie Rechenzentrum oder Serverräume (Art, Raumnummer und Gebäude) sowie

- virtuelle Systeme (entsprechend gekennzeichnet und benannt).

Ein grafischer Netzplan ist eine hilfreiche Ergänzung zur tabellarischen Zusammenstellung der -Systeme

- Die ermittelten Komponenten, wie auch der Informationsverbund als Ganzes, sind Zielobjekte des Sicherheitskonzepts

- Bereits vor dessen eigentlicher Entwicklung sollten Sie einschätzen, welches Schutzniveau für die verschiedenen Zielobjekte erforderlich ist, die Sie bei der Erstaufnahme identifiziert haben.

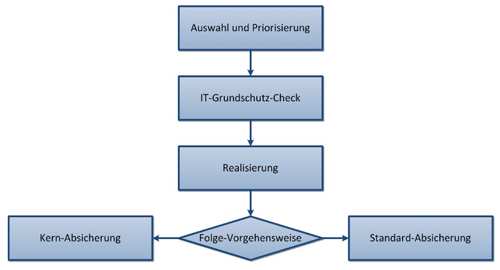

Absicherung

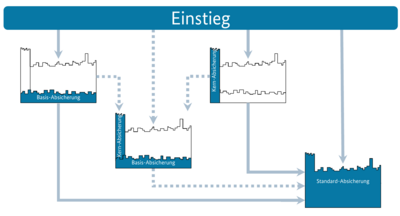

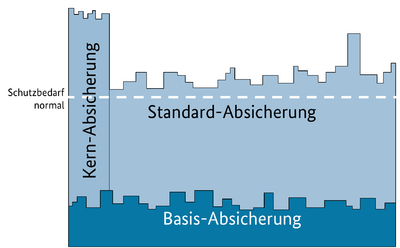

Absicherung-Varianten - Einstiegswege in den IT-Grundschutz

- Absicherung-Varianten

| Absicherung | Beschreibung |

|---|---|

| Basis |

|

| Standard |

|

| Kern |

|

- Voraussetzungen, Ausgangspunkte und Ziele

- Sicherheitsniveau gemäß

- Institution

- Anforderungen

- Gegebenheiten

Unterschiedliche Institutionen haben auch unterschiedliche Voraussetzungen und Ausgangspunkte für eine ganzheitliche Umsetzung von Informationssicherheit

- So haben insbesondere kleinere und mittelgroße Institutionen oft nicht die personellen und finanziellen Ressourcen für eine umfassende Absicherung in einem Schritt

- Für sie kann es daher zielführender sein, sich zunächst auf die Umsetzung elementarer Sicherheitsmaßnahmen oder die gezielte Absicherung besonders schützenswerter Bereiche zu konzentrieren

- Organisatorische Grundlagen

Die Entscheidung für eine dieser Vorgehensweisen und ihre Anwendung setzt voraus, dass eine Institution gewisse organisatorische Grundlagen geschaffen hat

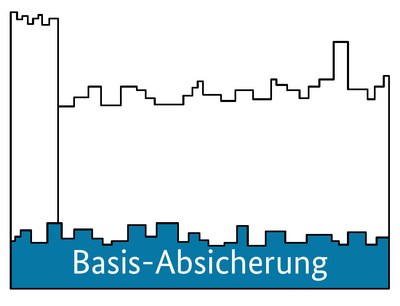

Basis

Basis-Absicherung - Einstieg in das Management der Informationssicherheit

Beschreibung

- Einfacher Einstieg in das systematische Management der Informationssicherheit

- Ohne differenzierte Bewertungen des Schutzbedarfs und ergänzende Risikoanalysen Sicherheitsniveau signifikant erhöhen

- Erfüllung besonders wichtiger Basis-Anforderungen

- Leitfaden zur Basis-Absicherung

Drei Schritten zur Informationssicherheit

- Kompakter und übersichtlicher Einstieg

- Für kleine und mittlere Unternehmen und Behörden

- Vorgehen

Standard

Standard-Absicherung - Beschreibung

- Umfassende Absicherung

- Systematische Strukturanalyse

- Erfassung der verschiedenen Komponenten

- Festlegung des Informationsverbundes (Scope)

- Bewertung des Schutzbedarfs

- Zusätzliche Risikoanalysen

- Vorgehen

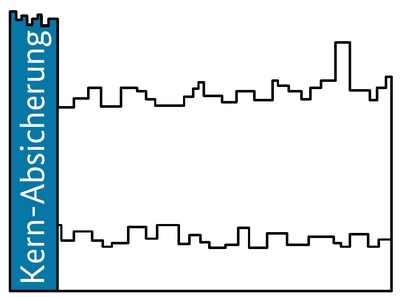

Kern

Kern-Absicherung - Konzentration auf Kronjuwelen

- Umfasst alle Schritte der Standard-Absicherung

- Konzentriert sich auf

- ausgewählte

- besonders wichtige Bereiche

- Kronjuwelen

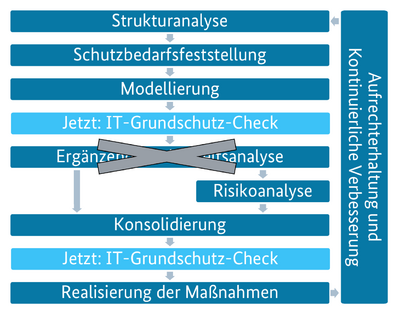

Strukturanalyse

Strukturanalyse - Struktur der vorliegenden Informationstechnik analysieren und dokumentieren

Beschreibung

Für die Erstellung eines IT-Sicherheitskonzepts und insbesondere für die Anwendung des IT-Grundschutz/Kompendiums ist es erforderlich, die Struktur der vorliegenden Informationstechnik zu analysieren und zu dokumentieren.

- Netztopologieplan

Ausgangsbasis

- Aufgrund der heute üblichen starken Vernetzung von IT-Systemen bietet sich ein Netztopologieplan als Ausgangsbasis für die Analyse an.

- Aspekte

- Infrastruktur

- Organisatorischen und personellen Rahmenbedingungen

- Eingesetzte vernetzte und nicht vernetzte IT-Systeme

- Kommunikationsverbindungen zwischen den IT-Systemen und nach außen

- Betriebene IT-Anwendungen

- Arbeitsschritte

| Arbeitsschritt | Beschreibung |

|---|---|

| Geltungsbereich | IT-Grundschutz/Informationsverbund |

| Geschäftsprozesse | IT-Grundschutz/Strukturanalyse/Geschäftsprozesse |

| Netzplan | IT-Grundschutz/Strukturanalyse/Netzplan |

| Gruppierung | IT-Grundschutz/Strukturanalyse/Gruppierung |

| Anwendungen | IT-Grundschutz/Strukturanalyse/Anwendungen |

| Systeme | IT-Grundschutz/Strukturanalyse/Systeme |

| Räume | IT-Grundschutz/Strukturanalyse/Räume |

Zielobjekte

Schutzbedarf

IT-Grundschutz/Schutzbedarf - Festlegung der Sicherheitsanforderungen

Beschreibung

- Ziele

Festlegung der Sicherheitsanforderungen

- Grundlage für die Auswahl angemessener Sicherheitsmaßnahmen

Schutzbedarf für Zielobjekte

Begründete und nachvollziehbare Einschätzung des Schutzbedarfs

Welche Zielobjekte

- Benötigen mehr Sicherheit?

- Bei welchen genügen die Standard-Anforderungen?

Arbeitsschritte

| Schritt | Titel | Beschreibung |

|---|---|---|

| 1 | Definitionen | Schadensszenarien und Schutzbedarfskategorien festlegen |

| 2 | Schutzbedarf festlegen | Schutzbedarf Zielobjekte ermitteln/festlegen |

| 3 | Abhängigkeiten berücksichtigen | Auswirkung von Abhängigkeiten zwischen den Zielobjekten auf die Ergebnisse der Schutzbedarfsfeststellung |

| 4 | Schlussfolgerungen | Schlussfolgerungen aus den Ergebnissen der Schutzbedarfsfeststellung |

Basis-Absicherung

Schutzbedarfsfeststellung nicht erforderlich

Bei der Basis-Absicherung sind für den Informationsverbund nur die Basis-Anforderungen verpflichtend

- Daher ist eine Schutzbedarfsfeststellung bei dieser Variante der IT-Grundschutz-Methodik nicht erforderlich

Fragen bei der Schutzbedarfsfeststellung

Welcher Schaden kann entstehen, wenn für ein Zielobjekt die Grundwerte verletzt werden

| Vertraulichkeit | Vertrauliche Informationen werden unberechtigt zur Kenntnis genommen oder weitergegeben |

| Integrität | Korrektheit der Informationen oder die Funktionsweise von Systemen ist nicht mehr gegeben |

| Verfügbarkeit | Autorisierte Benutzer werden am Zugriff auf Informationen und Systeme behindert |

Drohender Schaden

- Der Schutzbedarf eines Objekts bezüglich eines dieser Grundwerte orientiert sich an dem Ausmaß des bei Verletzungen jeweils drohenden Schadens

- Da dessen Höhe in der Regel vorab nicht genau bestimmt werden kann, sollten Sie eine für Ihren Anwendungszweck passende Anzahl von Kategorien definieren, anhand derer Sie den Schutzbedarf unterscheiden

Schutzbedarfskategorien

Die IT-Grundschutz-Methodik empfiehlt hierfür drei Schutzbedarfskategorien

| Schutzbedarfskategorie | Beschreibung |

|---|---|

| normal | Schadensauswirkungen begrenzt und überschaubar |

| hoch | Schadensauswirkungen beträchtlich |

| sehr hoch | Schadensauswirkungen können existenzbedrohend sein, katastrophales Ausmaß |

Schadensszenarien

Der Schaden, der von einer Verletzung der Grundwerte ausgehen kann, kann sich auf verschiedene Schadensszenarien beziehen

| Schadensszenario |

|---|

| Verstöße gegen Gesetze, Vorschriften oder Verträge |

| Beeinträchtigungen des informationellen Selbstbestimmungsrechts |

| Beeinträchtigungen der persönlichen Unversehrtheit |

| Beeinträchtigungen der Aufgabenerfüllung |

| negative Innen- oder Außenwirkung |

| finanzielle Auswirkungen |

- Bedeutung der Szenarien

Wie wichtig ein Szenario jeweils ist, unterscheidet sich von Institution zu Institution

- Unternehmen schauen beispielsweise besonders intensiv auf die finanziellen Auswirkungen eines Schadens, da diese bei einer entsprechenden Höhe existenzgefährdend sein können

- Für eine Behörde kann es hingegen besonders wichtig sein, das öffentliche Ansehen zu wahren und daher negative Außenwirkungen zu vermeiden

Schutzbedarfskategorien

IT-Grundschutz/Schutzbedarf/Kategorien

Schutzbedarfsfeststellung

- Zweck

Ermittlung, welcher Schutz für die Informationen und die eingesetzte Informationstechnik ausreichend und angemessen ist

- Hierzu werden für jede Anwendung und die verarbeiteten Informationen die zu erwartenden Schäden betrachtet

- die bei einer Beeinträchtigung von Vertraulichkeit, Integrität oder Verfügbarkeit entstehen können

- Realistische Einschätzung

Wichtig ist dabei auch eine realistische Einschätzung der möglichen Folgeschäden

- Bewährt hat sich eine Einteilung in die drei Schutzbedarfskategorien „normal“, „hoch“ und „sehr hoch“[1]

- Bei der Vertraulichkeit wird häufig auch „öffentlich“, „intern“ und „geheim“ verwendet

- Schutzbedarf für Server

Der Schutzbedarf für einen Server richtet sich nach den Anwendungen, die auf ihm laufen

- Hierbei ist zu beachten, dass auf einem IT-System mehrere IT-Anwendungen laufen können, wobei die Anwendung mit dem höchsten Schutzbedarf die Schutzbedarfskategorie des IT-Systems bestimmt (sogenanntes Maximumprinzip)

Es kann sein, dass mehrere Anwendungen auf einem Server laufen, die einen niedrigen Schutzbedarf haben – mehr oder weniger unwichtige Anwendungen

- In ihrer Summe sind diese Anwendungen jedoch mit einem höheren Schutz zu versehen (Kumulationseffekt)

Umgekehrt ist es denkbar, dass eine IT-Anwendung mit hohem Schutzbedarf diesen nicht automatisch auf das IT-System überträgt, da dieses redundant ausgelegt ist oder da auf diesem nur unwesentliche Teile laufen (Verteilungseffekt)

- Dies ist z. B. bei Clustern der Fall

Vorgehen und Vererbung

- Objekte im Informationsverbund werden eingesetzt, um Geschäftsprozesse und Anwendungen zu unterstützen

- Daher hängt der Schutzbedarf eines Objekts vom Schutzbedarf derjenigen Geschäftsprozesse und Informationen ab, für deren Bearbeitung es benötigt wird

- Zunächst wird deshalb der Schutzbedarf der Geschäftsprozesse und zugehörigen Informationen bestimmt

- Deren Schutzbedarf vererbt sich auf den der Anwendungen, Systeme, Räume und Kommunikationsverbindungen

- Vererbung

- Es lassen sich, folgende Fälle unterscheiden

- Beispiel

- Systeme

| Option | Beschreibung |

|---|---|

| Maximumprinzip | In vielen Fällen lässt sich der höchste Schutzbedarf aller Anwendungen, die das System benötigen, übernehmen

|

| Kumulationseffekt | Der Schutzbedarf des Systems kann höher sein als der Schutzbedarf der einzelnen Anwendungen

|

| Verteilungseffekt | Der Schutzbedarf kann niedriger sein als der Schutzbedarf der zugeordneten Anwendungen, wenn eine Anwendung mit hohem Schutzbedarf auf mehrere Systeme verteilt ist und auf dem betreffenden System nur weniger wichtige Teile dieser Anwendung ausgeführt werden

|

Zielobjekte

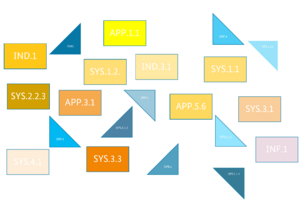

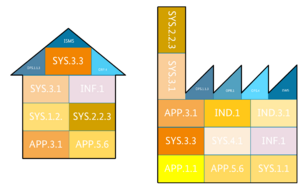

Modellierung

IT-Grundschutz Modellierung - Zuordnung von Grundschutz-Bausteinen zu Zielobjekte

Beschreibung

- IT-Grundschutz-Modell für einen Informationsverbund erstellen

- Sicherheitsanforderungen für Zielobjekte bestimmen

- Abhängigkeiten berücksichtigen

- Entwicklung des Grundschutz-Modells

Auf Basis des IT-Grundschutz/Kompendiums

- Modellierung

Anwendung der Bausteine IT-Grundschutz/Kompendiums auf die Komponenten eines Informationsverbundes

- IT-Grundschutz-Modell

| Ergebnis | Beschreibung |

|---|---|

| Prüfplan | Bestehende Systeme und Verfahren |

| Entwicklungskonzept | Geplante Teile des Informationsverbundes

|

Vorarbeiten

| Arbeitsschritte | Beschreibung |

|---|---|

| Informationsverbund | Definition des Geltungsbereiches des Sicherheitskonzeptes |

| Strukturanalyse | Identifikation der Zielobjekte |

| Schutzbedarfsfeststellung | Schutzbedarf für Zielobjekte bestimmen |

Vorgehen

Grundschutz-Bausteine

- Auswahl Grundschutz-Bausteine

Welche Bausteine sind anzuwenden?

- Schichten

- Zielobjekte

- Ideal

- Alle Zielobjekte des Informationsverbundes werden angemessen durch Grundschutz-Bausteine abgebildet

Kein passender Baustein

Kein passender Baustein für Zielobjekt

- Risikoanalyse erforderlich

- Gefährdungen und Sicherheitsanforderungen identifizieren

- Dokumentation in einem Benutzerdefinierten Baustein

Abgrenzung von Bausteinen

Nicht jeder Baustein ist relevant

- Beispiele

- Baustein CON.7 Informationssicherheit auf Auslandsreisen

- nur anzuwenden, wenn solche Reisen im Informationsverbund vorkommen

- Technischer Bausteine

- Nur anzuwenden, wenn diese IT-Systemen eingesetzt werden

- z.B. SYS.2.2.2 Clients unter Windows 8.1

- Hinreichende Begründung

- Geben Sie in solchen Fällen eine hinreichende Begründung für die Nichtanwendung eines Bausteins an

- Kurz und aussagekräftig

Prozessorientierte Bausteine

- Technischen Aspekten übergeordnet

- Einheitlich Regelung je Informationsverbund

- Anwendung

- Einmal pro Informationsverbund

- Wichtige Bausteine

- Informationssicherheitsmanagement

- Organisation des IT-Betriebs

- Schulung und Sensibilisierung des Personals

- Detektion und Reaktion auf Sicherheitsvorfälle

Systemorientierte Bausteine

Anwendung

- Technische Objekte

- Auf jedes System (Gruppe) einmal anwenden, das im Baustein adressiert wird

- Mögliche Objekte

- Anwendungen

- IT-Systeme (z.B. Client, Server oder mobile Geräte)

- Objekte aus dem Bereich der industriellen IT

- Netze

- Infrastrukturobjekte (Räume, Rechenzentrum, Verkabelung)

Mehrere Bausteine

- Meist sind für IT-Systeme mehrere Bausteine anzuwenden

- Alle Sicherheitsanforderungen angemessen berücksichtigen

- Betriebssystemunabhängige Bausteine

Grundsätzliche Sicherheitsanforderungen

- SYS.2.1 Allgemeiner Client

- SYS.1.1 Allgemeiner Server

- Betriebssystemspezifische Bausteine

Anforderungen für einzelne Betriebssysteme

- SYS.2.2.3 Client unter Windows 10

- SYS.1.2.2 Windows Server 2012

- ...

- Beispiel: Webserver

Webserver mit Unix

- SYS.1.1 Allgemeiner Server

- SYS.1.3 Server unter Unix

- APP.3.2 Webserver

Virtuelle Systeme

- Virtuelle Systeme werden modelliert wie physische Systeme

- System

- Betriebssystem

- Anwendungen

- Dienste

- Beispiel

Wird ein Unix-Server als Virtualisierungsserver betrieben, so sind folgende Bausteine anzuwenden

- SYS.1.1 Allgemeiner Server

- SYS.1.3 Server unter Unix und

- SYS.1.5 Virtualisierung

- Physischen Server

Zusätzlich sind für jeden auf diesem physischen Server bereitgestellten virtuellen Server die üblichen Bausteine für Server anzuwenden.

- Bare Metal Server

Für auf spezieller Hardware beruhende Virtualisierungsserver (sogenannte Bare Metal Server) gibt es keinen passenden Grundschutz-Baustein.

- Solche IT-Systeme sind daher für eine Risikoanalyse vorzumerken

Dokumentation

- Beispiel

- In der Spalte Relevanz vermerken Sie, ob Bausteine für den Informationsverbund von Bedeutung sind oder nicht.

- Diese Entscheidung können Sie unter Begründung näher erläutern.

- Baustein nicht relevant

- Hinreichende Begründung unabdingbar!

- Dokumentation der Modellierung

| Baustein | Zielobjekte | Relevanz | Begründung | Ansprechpartner |

|---|---|---|---|---|

| APP.5.2 Microsoft Exchange/Outlook | Ja | IT-Betrieb | ||

| INF.1 Allgemeines Gebäude | Ja | Haustechnik | ||

| INF.2 Rechenzentrum sowie Serverraum | Ja | IT-Betrieb | ||

| INF.4 IT-Verkabelung | Informationsverbund | Ja | ||

| INF.7 Büroarbeitsplatz | bis | Ja | ||

| INF.8 Häuslicher Arbeitsplatz | Ja | Die Vertriebsbüros werden wie Home Offices behandelt. | ||

| IND.2.2 Speicherprogrammierbare Steuerung (SPS) | Ja | |||

| SYS.1.5 Virtualisierung | Ja | IT-Betrieb | ||

| SYS.3.1 Laptops | bis | Ja | IT-Betrieb | |

| OPS.3.1 Outsourcing für Dienstleister | Nein | Solche Dienste werden nicht angeboten. |

Siehe auch Modellierung für die RECPLAST

Anforderungen anpassen

- Grundschutz-Bausteine beschreiben Anforderungen

MUSS / SOLLTE

- was zu geschehen ist

- nicht aber, wie dies zu erfolgen hat

- Sicherheitsmaßnahmen

- Für die Ausarbeitung von Sicherheitskonzepten

- wie auch für ein Prüfkonzept

- ist es notwendig

- zu den einzelnen Anforderungen

- Geeignete Sicherheitsmaßnahmen formulieren

- Umsetzungshinweise

- Als Hilfsmittel hierfür gibt es zu den meisten Bausteinen des Grundschutz-Kompendiums Umsetzungshinweise

- Angemessene Maßnahmen

| Bewertung | Beschreibung |

|---|---|

| wirksam | Vor möglichen Gefährdungen schützen und den festgelegten identifizierten Schutzbedarf abdecken |

| geeignet | Tatsächlich umsetzbar sein, ohne

|

| praktikabel | Leicht verständlich, einfach anzuwenden und wenig fehleranfällig |

| akzeptabel | Barrierefrei, niemanden diskriminieren oder beeinträchtigen |

| wirtschaftlich | Eingeführt und betrieben werden können, der mit ihrer Umsetzung verbundene Aufwand also in einem angemessenen Verhältnis zu den zu schützenden Werten steht. |

Standard-Absicherung

- Vorgehensweise Standard-Absicherung

- Neben verpflichtenden Basis-Anforderungen

- SOLLTEN in der Regel auch alle Standard-Anforderungen eines Bausteins erfüllt werden

- Ausnahmen

In Einzelfällen sind Ausnahmen möglich

- Wenn eine Anforderung nicht relevant ist

- Ihre Erfüllung mit der Erfüllung anderer Anforderungen im Widerspruch steht

Dies ist auch bei Basis-Anforderungen möglich

- Abweichungen sollten nachvollziehbar begründet werden

- Aufwand

- Für relevante, aber mit vertretbarem Aufwand nicht erfüllbare Anforderungen sollten Ersatzlösungen gefunden werden

IT-Grundschutz-Check

Grundschutz-Check - Soll-Ist-Vergleich zwischen geforderten und erfüllten Anforderungen

Beschreibung

- Motivation

Sind Informationen und Informationstechnik hinreichend geschützt?

- Was bleibt zu tun?

- Soll-Ist-Vergleich

- Anforderungen mit den umgesetzten Sicherheitsmaßnahmen

- Informationsverbund oder Komponente

- Umgesetzte Sicherheitsmaßnahmen mit den Anforderungen des entwickelten Grundschutz-Modells vergleichen

- Bestehendes Sicherheitsniveau identifizieren

- Verbesserungsmöglichkeiten aufzeigen

- Grundschutz-Modell

Grundlage des Grundschutz-Checks

- ist das in der Modellierung aufgrund der vorhandenen Zielobjekte und ihres Schutzbedarfs zusammengestellte Grundschutz-Modell des Informationsverbundes

- In diesem Modell ist festgelegt, welche Bausteine und damit Anforderungsbündel für die einzelnen Zielobjekte des Informationsverbundes anzuwenden sind

- Anforderungen

- Basisanforderungen

- Standardanforderungen

- Anforderungen für den erhöhten Schutzbedarf

- Vorgehensweise

Welche dieser Anforderungen Sie im Grundschutz-Check berücksichtigen, hängt von der Vorgehensweise der IT-Grundschutz-Methodik ab

- Bei der Vorgehensweise Basis-Absicherung prüfen Sie lediglich die Erfüllung der Basis-Anforderungen

- Bei den Vorgehensweisen Standard-Absicherung und Kern-Absicherung berücksichtigen Sie zusätzlich die Standard-Anforderungen

- Die Anforderungen für den erhöhten Schutzbedarf haben Beispielcharakter und können im Bedarfsfall durch andere Maßnahmen mit starker Schutzwirkung ersetzt oder ergänzt werden

- Sie prüfen diese Anforderungen also nur dann, wenn sie als Ergebnis einer Risikoanalyse in das Grundschutz-Modell aufgenommen wurden, also Bestandteil des Sicherheitskonzepts geworden sind

- siehe Risikoanalyse

- Anforderungen

Basis für den IT-Grundschutz-Check sind die Anforderungen aus dem IT-Grundschutz/Kompendium

- Aus der Strukturanalyse und der anschließenden Modellierung geht ein Modell des Informationsverbundes hervor, das alle relevanten Objekte mit den zugehörigen Bausteinen des IT-Grundschutz/Kompendiums enthält

- Aufgrund der nun vorliegenden Bausteine wird für jedes Objekt ermittelt, wie hoch der Erfüllungsgrad der in den Bausteinen enthaltenen Anforderungen ist

- Dies geschieht großenteils durch Interviews mit den Verantwortlichen der jeweiligen Bereiche

- Überblick über das vorhandene IT-Sicherheitsniveau

Der IT-Grundschutz-Check ist somit ein Organisationsinstrument, welches einen gebündelten Überblick über das vorhandene IT-Sicherheitsniveau bietet

- Als Ergebnis liegt ein Katalog vor, in dem für jede relevante Anforderung der Umsetzungsstatus „entbehrlich“, „ja“, „teilweise“ oder „nein“ erfasst ist

- Durch die Identifizierung von nicht oder nur teilweise umgesetzten Maßnahmen werden Verbesserungsmöglichkeiten für die Sicherheit der betrachteten Informationstechnik aufgezeigt

- Soll/Ist-Abgleich

Der IT-Grundschutz-Check gibt Auskunft über die noch fehlenden Maßnahmen (Soll/Ist-Abgleich)

- Daraus folgt, was noch zu tun ist, um das angestrebte Maß an Sicherheit zu erlangen

- Die Grundschutz-Methodik unterscheidet hier die Basis-, Standard- oder Kern-Absicherung

- Die Anforderungen des Kompendiums sind für die jeweilige Absicherungsmethode gekennzeichnet (Basis, Standard und für erhöhten Schutzbedarf)

- Hoher/sehr hoher Schutzbedarf

Für Systeme mit hohem/sehr hohem Schutzbedarf werden mitunter auch auf einer Risikoanalyse basierende [[Informationssicherheits-Konzepte wie nach ISO/IEC 27001 angewandt

- Vorarbeiten

| Arbeitsschritt | Beschreibung |

|---|---|

| IT-Grundschutz/Strukturanalyse | Ermittlung der relevanten Zielobjekte des Informationsverbundes |

| IT-Grundschutz/Schutzbedarfsfeststellung | Festlegung des Schutzbedarfs für die ermittelten Zielobjekte |

| IT-Grundschutz/Modellierung | Anwendung der Grundschutz-Bausteine auf die Zielobjekte |

Damit wurde ein Prüfplan („Grundschutz-Modell“) für den Informationsverbund und dessen Zielobjekte zusammengestellt

- Prüfplan anwenden (Grundschutz-Check)

Je Zielobjekt prüfen

- inwieweit relevante Anforderungen erfüllt sind

- durch technische oder organisatorische Maßnahmen

Vorgehen

| Schritt | Bezeichnung | Beschreibung |

|---|---|---|

| 1 | Vorbereitungen | |

| 2 | Durchführung | |

| 3 | Dokumentation |

Vorbereitung

- Umsetzungsgrad ermitteln und dokumentieren

Umsetzungsgrad einzelner Maßnahmen für das jeweilige Zielobjekt ermitteln und dokumentieren

- Interview der zuständigen Mitarbeiter

- Überprüfungen vor Ort

- Begehung von Serverräumen

- Kontrolle von Konfigurationseinstellungen

- Qualität der Ergebnisse

Die Qualität der Ergebnisse der Interviews und Begehungen hängt auch von einer guten Vorbereitung und der Beachtung einiger Regeln bei der Durchführung ab

- Aktuelles Grundschutz-Kompendium

- Dort wird der Stand der Technik entsprechende Sicherheit beschrieben

- Die Informationstechnik ändert sich kontinuierlich, sodass regelmäßig geprüft werden muss, ob die eingeführten Sicherheitsmaßnahmen noch einen angemessenen Schutz bieten

- Das Grundschutz-Kompendium wird fortlaufend angepasst und um neue Bausteine ergänzt

- Sichten der Dokumente

- Die vorhandenen Dokumente über sicherheitsrelevante Abläufe, Regelungen und Sachverhalte enthalten bereits viele Informationen, die Ihnen bei der Ermittlung des Erfüllungsgrads der Anforderungen helfen können

- Sichten Sie diese Papiere daher bereits vorab

- Ansprechpartner auswählen

- Wählen Sie geeignete Ansprechpartner aus

- Klären Sie in diesem Zusammenhang auch, ob externe Stellen hinzuzuziehen sind, Fremdfirmen, an die Teilaufgaben des Informationsverbundes delegiert wurden

Ansprechpartner ergeben sich direkt aus den im genannten Rollen sowie oft aus dem sachlichen Zusammenhang

- So können Mitarbeiter der Personalabteilung oder Benutzerbetreuer gute Ansprechpartner für den Baustein Personal sein

- Während es sich anbietet, für die Systembausteine zu Netzen, -Systemen oder Anwendungen die jeweils zuständigen Administratoren und Anwendungsbetreuer zu befragen

Durchführung

- Arbeitsteilung

Vier Augen und Ohren sehen und hören mehr als zwei

- Führen Sie die Interviews nach Möglichkeit daher nicht alleine durch

- Es empfiehlt sich eine Arbeitsteilung: Einer führt das Gespräch und stellt die Fragen, ein anderer protokolliert die Ergebnisse

- Selbstverständlich sollten Sie bei der Befragung den Inhalt der Anforderungsbeschreibungen sowie die zugehörigen Umsetzungsempfehlungen kennen

- Gegebenenfalls können stichpunktartige Zusammenfassungen zu einzelnen Anforderungen sowie möglichen Maßnahmen, mit denen sie erfüllt werden können, nützlich sein

- Chancen nutzen

Der Grundschutz-Check ist eine Chance, die Informationssicherheit zu verbessern, kein Verhör

- Sorgen Sie für ein entspanntes Klima, sowohl beim Gespräch als auch bei Begehungen und Überprüfungen vor Ort

Dokumentation

- Umsetzungsgrad

Erfüllungsgrad der Grundschutz-Anforderungen dokumentieren

| Umsetzungsgrad | Beschreibung |

|---|---|

| Vollständig | Alle (Teil)-Anforderung durch geeignete Maßnahmen vollständig, wirksam, angemessen erfüllt |

| Entbehrlich | Erfüllung einer Anforderung nicht notwendig |

| Teilweise | Anforderung wird teilweise erfüllt |

| Nicht | Anforderung ist nicht erfüllt wird, geeignete Maßnahmen wurden größtenteils nicht umgesetzt |

- Entbehrlich

Wird die Erfüllung einer Anforderung auf „entbehrlich“ gesetzt, weil Alternativmaßnahmen ergriffen wurden, muss nachgewiesen werden, dass diese Maßnahmen die bestehenden Risiken angemessen minimieren

- Identifizieren Sie hierfür über die Kreuzreferenztabelle des jeweiligen Bausteins die zugehörigen elementaren Gefährdungen

- Wurden Alternativmaßnahmen ergriffen, begründen Sie, dass diese das von den relevanten Gefährdungen ausgehende Risiko angemessen verringern

Generell gilt, dass Risiken aufgrund der Nichterfüllung von Basis-Anforderungen nicht übernommen werden können

- Anforderungen dürfen darüber hinaus nicht quasi automatisch durch pauschale Akzeptanz oder pauschalen Ausschluss einer elementaren Gefährdung als „entbehrlich“ eingestuft werden

Da den möglichen Gefährdungen mit mindestens gleichwertigen Ersatzmaßnahmen entgegengewirkt wird ( erübrigen sich Passwortregeln, wenn Chipkarten zusätzlich für die Authentisierung eingesetzt werden) oder wenn die Empfehlungen für den betrachteten Einsatzzweck nicht relevant sind (so ist die Anforderung zur Absicherung von Fernwartung nur dann bedeutsam, wenn tatsächlich auch Systeme von entfernten Standorten aus gewartet werden)

Nachvollziehbarkeit

Damit die Ergebnisse des Grundschutz-Checks später und auch von Dritten nachvollzogen und überprüft werden können, ist es wichtig, dass Sie diese sorgfältig dokumentieren

- Begründungen

- Vergessen Sie nicht, bei Anforderungen, die Sie als entbehrlich, nur teilweise oder überhaupt nicht erfüllt eingestuft haben, in der Dokumentation Ihre Begründung hierfür anzugeben

- Formale Angaben

- Bei jedem Interview angeben

- Zielobjekt

- Datum

- Wer es durchgeführt hat

- Wer befragt wurde

Hilfsmittel

Checklisten

Dokumentation mit Checklisten

Tool-Unterstützung

Der Grundschutz-Check wird auch durch eine Reihe an Tools unterstützt, die auf die Grundschutz-Methodik zugeschnitten sind

- Bei Verwendung eines solchen Werkzeugs haben Sie den zusätzlichen Vorteil, dass die Daten der Strukturanalyse für die Dokumentation des Grundschutz-Checks konsistent übernommen werden

Sowohl die Formulare in den Hilfsmitteln zum Grundschutz als auch die Masken in den Grundschutz-Werkzeugen bieten Felder an, in die Sie Angaben zur Umsetzung der als fehlend erkannten Maßnahmen eintragen können (Umsetzungsfristen, Verantwortliche, voraussichtliche Kosten)

- Diese Angaben sind für die Realisierungsplanung wichtig

- Beim Grundschutz-Check ist es noch nicht erforderlich, diese Felder auszufüllen

Risikoanalyse

BSI-Standard 200-3 - Risikoanalyse auf der Basis von IT-Grundschutz

Beschreibung

- Verfahren zur Risikoanalyse

Prüfen, ob Basis- und Standard-Anforderungen eine ausreichende Sicherheit bieten

| Kapitel | Beschreibung |

|---|---|

| 1 | Einleitung |

| 2 | Vorarbeiten |

| 3 | Elementaren Gefährdungen |

| 4 | Gefährdungsübersicht |

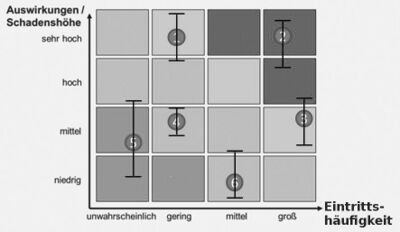

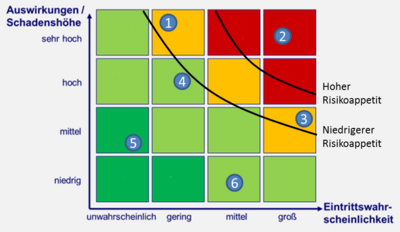

| 5 | Risikoeinstufung |

| 6 | Risikobehandlung |

| 7 | Konsolidierung |

| 8 | Rückführung |

| 9 | Anhang |

Umsetzung

Grundschutz/Umsetzungsplanung - Lücken im Sicherheitskonzept schließen

Einleitung

- Umsetzung von IT-Sicherheitsmaßnahmen

| Schritt | Beschreibung | |

|---|---|---|

| 1 | Sichtung der Untersuchungsergebnisse |

|

| 2 | Konsolidierung der Maßnahmen |

|

| 3 | Kosten- und Aufwandsschätzung |

|

| 4 | Festlegung der Umsetzungsreihenfolge |

|

| 5 | Festlegung der Verantwortlichkeit |

|

| 6 | Realisierungsbegleitende Maßnahmen |

|

- Gewünschtes Sicherheitsniveau

- Alle Basis- und Standard-Anforderungen sind erfüllt

- Risikoanalysen haben ergeben, dass auch Zielobjekte mit erhöhtem Schutzbedarf angemessen geschützt sind

- IT-Grundschutz-Check

IT-Grundschutz-Check und zusätzliche Risikoanalysen führen oft zu anderen Ergebnissen

- Verbesserung

Fokus auf Aufrechterhaltung und Verbesserung

- Defizite gibt es immer

Typische Defizite

- Lücken in den vorhandenen organisatorischen Regelungen

- Mangelnde Kontrolle der geltenden Regeln

- Fehlende Sicherheitstechnik

- Unzureichender baulicher Schutz gegen Feuer, Wasser oder Diebstahl

- Lücken wirksam und effizient schließen

Bei der Umsetzungsplanung geht es darum, diese Lücken wirksam und effizient zu schließen

- Systematisches Vorgehen

Wenn viele Einzelmaßnahmen umzusetzen sind

Aufwand

- Aufwände schätzen

Budgets

Angesichts des in der Regel begrenzten Budgets für Informationssicherheit ist ein Überblick über die voraussichtlichen fixen und variablen Kosten der einzelnen Maßnahmen nötig

- Daher schätzen Sie im nächsten Schritt, welcher einmalige und wiederkehrende finanzielle und personelle Aufwand durch die Umsetzung der einzelnen geplanten Maßnahmen entsteht

Personal und Finanzmittel

- Der Einsatz von Personal und Finanzmitteln muss vom Management getragen werden

- Dies gilt insbesondere dann, wenn die bewilligten Finanzmittel nicht für die sofortige Umsetzung sämtlicher Maßnahmen ausreichen und entschieden werden muss, ob das Budget aufgestockt oder das Risiko in Kauf genommen werden soll, das verbleibt, wenn Maßnahmen nicht umgesetzt werden

Managemententscheidung

Zur Vorbereitung einer Managemententscheidung über die Einführung von Sicherheitsmaßnahmen sollten Sie

- einen Vorschlag für die Verteilung des Budgets erarbeiten

- kostengünstigere Ersatzmaßnahmen erwägen, falls der Aufwand für die Umsetzung einzelner Maßnahmen das voraussichtliche Budget übersteigt

- die Restrisiken, die aus der Nichterfüllung von Sicherheitsanforderungen entstehen, dem Management bewusst machen (als Argumentationshilfe können Sie die Kreuzreferenztabellen verwenden, die Sie am Ende eines jeden -Grundschutz-Bausteins finden und in denen dargestellt ist, gegen welche Gefährdungen eine Anforderung gerichtet ist) und

- dafür sorgen, dass das Management bei der Entscheidung über das Budget durch Unterschrift dokumentiert, dass es bereit ist, die Restrisiken zu tragen

Beachten Sie, dass die Erfüllung der relevanten Basis-Anforderungen das Mindest-Sicherheitsniveau gemäß IT-Grundschutz ist

- Risiken, die aus der Nichterfüllung solcher Anforderungen erwachsen, sollten daher nicht akzeptiert werden

Begleitende Maßnahmen

- Begleitende Maßnahmen festlegen

| Schulung | |

| Sensibilisierung | |

| Akzeptanz |

- Erfolg von Maßnahmen

Hängt wesentlich davon ab, wie diese von den Mitarbeitern akzeptiert und angewandt werden

- Einführung neuer Sicherheitsmaßnahmen

Betroffene Mitarbeiter ausreichend schulen

- Für mögliche Probleme sensibilisieren

Schulung

- Planen Sie Schulungsmaßnahmen ein

Die Einführung neuer Sicherheitsmaßnahmen erfordert

- Aufgaben- und produktbezogene Schulungen

- Für die betroffenen Mitarbeiter

Beispiel

- Was nützt etwa ein neu angeschaffter Feuerlöscher, wenn die Mitarbeiter im Brandfall nicht sachgerecht mit ihm umgehen können?

- Beispiele für zweckmäßige Schulungen

| Bereich | Beschreibung |

|---|---|

| Sicherheitsmanagement |

|

| Firewall | Wenn die Schnittstelle zum Internet durch eine Firewall geschützt werden soll, benötigt der zuständige Netzadministrator Kenntnisse über deren sichere Installation, Konfiguration und Administration |

| Verschlüsselung | Der Einsatz von Verschlüsselungssoftware zum Schutz der Vertraulichkeit personenbezogener oder unternehmenskritischer Daten erfordert nicht nur den Aufbau von Know-how zu dem eingesetzten Produkt, sondern auch Regeln für dessen Anwendung:

Die auf diese und andere Fragen gefundenen Lösungen müssen den Mitarbeitern verständlich gemacht werden |

Sensibilisierung

- Sensibilisierung betroffener Mitarbeiter

Schulung alleine garantiert noch kein sicherheitsgerechtes Verhalten

- Dauerhafte Wirksamkeit von Sicherheitsmaßnahmen

Mitarbeiter einbeziehen

- Für Informationssicherheit sensibilisieren

- Bereitschaft schaffen, die erforderlichen Maßnahmen umzusetzen

- Notwendige Verhaltensregeln zu beachten

- Auch Unbequemlichkeiten zu akzeptieren

- Feedback aufnehmen

- Negative Beispiele

| Bereich | Beschreibung |

|---|---|

| Brandschutz | Brandschutztüren verlieren ihre Schutzwirkung, wenn sie mit Holzkeilen offen gehalten werden, weil den Mitarbeitern das ständige Öffnen der Türen zu umständlich ist |

| E-Mail-Verschlüsselung | Der Kauf von Software zur E-Mail-Verschlüsselung wird zur Fehlinvestition, wenn die Mitarbeiter diese nicht benutzen, weil sie sich der Gefährdungen der Vertraulichkeit nicht bewusst sind und ihre E-Mails weiterhin unverschlüsselt versenden, auch solche mit vertraulichem Inhalt |

| Passwörter | Passwörter bedeuten immer einen zusätzlichen Arbeitsschritt vor der eigentlichen Aufgabe

|

| Lästige Pflicht | Wenn die Mitarbeiter diese Anforderungen lediglich als lästige Pflicht betrachten, werden Sie dazu neigen, sie zu umgehen, indem sie unsichere Passwörter wählen oder Zettel mit den Passwörtern in der Nähe des Rechners platzieren |

| Netzadministrator | Ein Netzadministrator, der seine Probleme bei der Installation eines Sicherheitsgateways unter Angabe seiner dienstlichen Adresse in einem Internet-Forum diskutiert, gefährdet die Schutzwirkung der Software, um deren Installation er sich bemüht |

Den betroffenen Mitarbeitern muss der Sinn der neuen Sicherheitsmaßnahmen verständlich gemacht werden, sei es in Gesprächen, in eigens anberaumten Versammlungen, während regelmäßig stattfindender Besprechungen oder in schriftlicher Form

Akzeptanz

- Überprüfen Sie die Akzeptanz der Maßnahmen

Maßnahmen, die von den Mitarbeitern nicht akzeptiert werden, drohen zu scheitern.

Überprüfen Sie daher nach Einführung der Sicherheitsmaßnahmen, ob diese tatsächlich von den Mitarbeitern angenommen werden

- Sollte dies nicht oder nur eingeschränkt der Fall sein, so versuchen Sie, die Ursachen dafür zu ermitteln, und leiten Sie bei Bedarf zusätzliche Maßnahmen zur Sensibilisierung ein

Konsolidierung

Maßnahmen konsolidieren - Beschreibung

Beschreibung

- Ergebnisse des IT-Grundschutz-Checks

Im ersten Schritt sind aus den Ergebnissen des IT-Grundschutz-Checks und eventuell durchgeführter Risikoanalysen diejenigen Anforderungen herauszufiltern, die nicht oder nur teilweise erfüllt sind

- Übersichtliche Dokumentation

Eine übersichtliche Dokumentation erhalten Sie, wenn Sie die unzureichend erfüllten Anforderungen tabellarisch zusammenstellen und dabei nach den betroffenen Zielobjekten gruppieren, etwa nach dem gesamten Informationsverbund oder bestimmten Räumen und IT-Systemen

- Maßnahmen festlegen

Legen Sie anschließend Maßnahmen fest, mit denen Sie diese Sicherheitslücken schließen können

- Als Hilfsmittel hierfür können Sie die Umsetzungshinweise zu den einzelnen IT-Grundschutz-Bausteinen verwenden

- Zusammenhang prüfen

Anschließend betrachten Sie die Maßnahmen im Zusammenhang und prüfen

- Ob einzelne Maßnahmen überflüssig werden, weil andere zu realisierende Maßnahmen einen mindestens gleichwertigen Schutz für das jeweilige Zielobjekt bewirken

- welche Maßnahmen noch konkretisiert und an die individuellen Gegebenheiten der Institution angepasst werden müssen und

- ob die Maßnahmen tatsächlich geeignet und angemessen sind, sie also genügend Schutz bieten, ohne die Arbeitsabläufe zu behindern oder die Schutzwirkung anderer Maßnahmen zu beeinträchtigen

- Streichung überflüssiger Maßnahmen

Ziel ist es, durch Streichung der überflüssigen und Konkretisierung der verbleibenden Maßnahmen den erforderlichen finanziellen und personellen Realisierungsaufwand auf das notwendige Maß zu begrenzen

- Ergebnisse

Das Ergebnis dieses Schritts ist eine auf die jeweilige Institution zugeschnittene und konkretisierte Liste von Maßnahmen

- Erleichtern Sie die spätere Nachvollziehbarkeit der Entscheidungen, die Sie bei dem Abgleich und der Anpassung der Maßnahmen getroffen haben, indem Sie die Begründungen dokumentieren

Beispiele

Fragen und Lösungen bei der Konsolidierung von Maßnahmen

Authentisierung

Wenn eine Risikoanalyse ergab, dass für eine Gruppe von IT-Systemen eine Authentisierung über ein Chipkarten- oder tokenbasiertes Verfahren angewandt werden sollte, können unter Umständen Maßnahmen zur Gewährleistung einer hohen Passwortgüte entfallen

Gebäudeplanung

- Fehler bei der Gebäudeplanung lassen sich nachträglich oft nur mit einem unverhältnismäßig hohen Aufwand korrigieren

- Wenn die vollständige Erfüllung von Anforderungen wie die Vermeidung wasserführender Leitungen aufgrund der baulichen Gegebenheiten wirtschaftlich nicht vertretbar ist, sollten zumindest Ersatzmaßnahmen getroffen werden

- Beispielsweise können unter den vorhandenen Leitungen wasserableitende Bleche installiert werden, die von einem Wassermelder mit einer im ständig besetzten Pförtnerraum hörbaren Alarmsirene überwacht werden

- Dadurch können Wasserschäden zumindest frühzeitig erkannt und in den Auswirkungen begrenzt werden

Zugangsschutz

- Maßnahmen zum Zugangsschutz versperren unter Umständen im Brandfall mögliche Fluchtwege

- Hier empfiehlt sich gegebenenfalls die Rücksprache mit Brandschutzexperten, der Feuerwehr, um sowohl dem Zugangs- als auch dem Brandschutz gleichermaßen gerecht zu werden

Verschlüsselung

- Verschlüsselung unternehmenskritischer Informationen

Die Verschlüsselung unternehmenskritischer Informationen zum Schutz ihrer Vertraulichkeit ist ein Beispiel für eine Maßnahme, die mit anderen Schutzzielen kollidieren kann, und bei der daher eine sorgfältige Abwägung der Vor- und Nachteile und unter Umständen ergänzende Maßnahmen nötig sind:

- Verschlüsselte E-Mails können den zentralen Virenschutz auf einem Server unterlaufen und so zur Infiltration eines Netzes mit Schadsoftware führen

- Bei unzureichendem Schlüssel-Management oder fehlerhafter Anwendung kann Verschlüsselung ferner die Verfügbarkeit wichtiger Daten auch für berechtigte Personen gefährden

Reihenfolge

- Umsetzungsreihenfolge und Verantwortlichkeit

Umsetzungsreihenfolge

Wenn Budget oder Personal nicht ausreichen, alle wünschenswerten Sicherheitsmaßnahmen unmittelbar umzusetzen, ist eine sinnvolle Reihenfolge festzulegen

- Dabei sollten Sie sich an folgenden Regeln orientieren

- Einen ersten Indikator zur Umsetzungsreihenfolge liefern die Kennzeichnungen R1, R2 und R3 bei den Modellierungshinweisen in Kapitel 2.2 des IT-Grundschutz-Kompendiums

- Anforderungen aus mit „R1“ gekennzeichneten Bausteinen (z. B. ISMS.1 Sicherheitsmanagement und die Bausteine der Schicht ORP Organisation und Personal) sollten vorrangig erfüllt werden

- Anschließend sind Anforderungen aus den mit „R2“ gekennzeichneten Bausteinen zu erfüllen und erst zum Schluss solche aus Bausteinen, die mit dem Kürzel „R3“ versehen sind

- Grundsätzlich sind ferner zunächst diejenigen Maßnahmen umzusetzen, mit denen Basis-Anforderungen erfüllt werden, dann diejenigen zur Erfüllung von Standard-Anforderungen und erst zuletzt die zur Gewährleistung eines höheren Schutzbedarfs

- Berücksichtigen Sie ferner auch die sachlogischen Zusammenhänge der einzelnen Maßnahmen: So sind diejenigen Maßnahmen vorzuziehen, deren Umsetzung eine Voraussetzung für die Realisierung weiterer Maßnahmen ist

Insbesondere sollten Sie Ihr Augenmerk darauf legen, welche Wirkung die Umsetzung der einzelnen Maßnahmen auf das Sicherheitsniveau des Informationsverbundes hat

- Setzen Sie vorrangig solche Maßnahmen um, die

- Komponenten mit höherem Schutzbedarf betreffen (sollten Server vor Clients abgesichert werden)

- eine große Breitenwirkung entfalten (z. B. zentrale Maßnahmen wie der Einsatz von Netz- und Systemmanagement-Werkzeugen) oder

- Bereiche betreffen, in denen auffallend viele Sicherheitsmaßnahmen fehlen

Dokumentieren Sie auch Ihre Entscheidungen zur Umsetzungsreihenfolge und deren Begründungen sorgfältig, damit nachvollziehbar und verständlich wird, warum Sie die aus der zeitlich nachgeordneten Umsetzung bestimmter Maßnahmen resultierenden Restrisiken in Kauf genommen haben

- Dies kann insbesondere bei eventuell möglichen juristischen Streitfällen als Nachweis wichtig sein, dass die notwendige Sorgfaltspflicht beachtet wurde

Verantwortlichkeit

Aufgaben und Verantwortlichkeiten

Maßnahmen werden meist nur dann fristgerecht umgesetzt, wenn geklärt wird, wer bis zu welchem Termin für deren Umsetzung zuständig ist

- Der nächste Schritt besteht daher darin, diejenigen Personen zu bestimmen, welche die Umsetzung initiieren und durchführen sollen

- Auch diese Entscheidungen sollten mit dem Management abgestimmt sein

Achten Sie darauf, dass die für die Umsetzung Zuständigen ausreichende Kenntnisse und Kompetenzen besitzen und ihnen die erforderlichen Ressourcen zur Verfügung gestellt werden

- Planen Sie erforderliche Fortbildungen ein

Umsetzungsplan

- Dokumentation

Auszug Realisierungsplan

- Zielobjekt: Printserver S003

- Maßnahmen, Entscheidungen, Termine, Kosten, Verantwortlichkeiten

- Umsetzungsplan

| Anforderung | Maßnahme | Termin | Kosten | Umsetzung |

|---|---|---|---|---|

| SYS.1.1.A3 Restriktive Rechtevergabe |

Gruppenberechtigungen auflösen | 3. Quartal 2023 | Keine | IT-Betrieb Michael Schmitt |

| SYS.1.1.A4 Rollentrennung |

Separate Benutzerkennungen für jeden Administrator | 31. Juli 2023 | Keine | IT-Betrieb Michael Schmitt |

| SYS.1.1.A8 Regelmäßige Datensicherung |

Externes Backup-System Datensicherungen jetzt Bändern im Serverraum gelagert |

1. Quartal 2024 | Anschaffung: €15.000 Betrieb: verhandeln |

Einkauf Tanja Meyer |

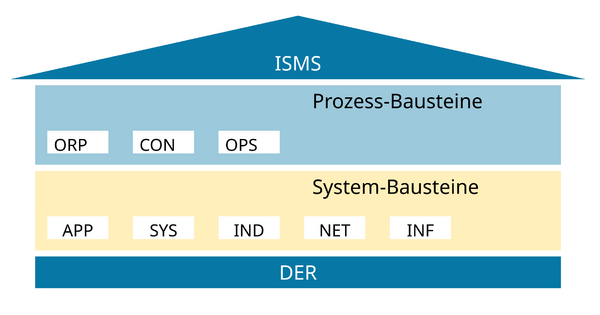

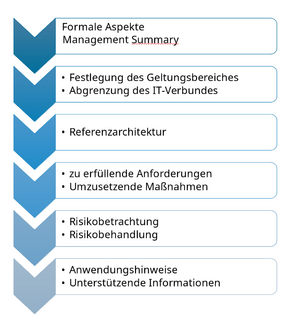

Kompendium

IT-Grundschutz-Kompendium - Arbeitsinstrument und Nachschlagewerk zur Informationssicherheit

Beschreibung

Sammlung von Dokumenten (Bausteine)

- IT-Grundschutz-Bausteine

- Aspekte der Informationssicherheit

- Typische Gefährdungen

- Typische Sicherheitsanforderungen

- Einführung eines Information Security Management Systems (ISMS)

- Schrittweise

- Praxisnah

- Reduzierter Aufwand

- Thematische Schichten

- Unterschiedliche Aspekte

- Gegenstand eines Bausteins

Übergeordnete Themen

- Informationssicherheitsmanagement

- Notfallmanagement

Spezielle technische Systeme

- Üblicherweise in Unternehmen und Behörden im Einsatz, etwa

- Clients

- Server

- Mobile Systeme

- Industrielle Steuerungen

- Aktualisierung und Erweiterung

- Kontinuierlich

- Berücksichtigung von Anwenderwünschen

- Anpassung an die Entwicklung der zugrunde liegenden Standards

- Anpassung an die Gefährdungslage

Schichten

- Schichtenmodell der Grundschutz-Bausteine

- Komplexität reduzieren

- Redundanzen vermeiden

- Zuständigkeiten bündeln

- Einzelaspekte aktualisieren, ohne andere Teile zu beeinflussen

Gliederung des IT-Grundschutz Kompendiums - Aufbau und Inhalte

Gliederung

| Kapitel | Beschreibung |

|---|---|

| Einführung |

|

| Schichtenmodell und Modellierung | |

| Rollen | |

| Glossar | |

| Elementare Gefährdungen | |

| Bausteine |

Übersicht

- Schichten und Bausteine

| Schicht | Beschreibung |

|---|---|

| Prozess-Bausteine | |

| System-Bausteine |

Prozess-Bausteine

| Kürzel | Titel |

|---|---|

| ISMS | Sicherheitsmanagement |

| ORP | Organisation und Personal |

| CON | Konzeption und Vorgehensweise |

| OPS | Betrieb |

| DER | Detektion und Reaktion |

System-Bausteine

| Kürzel | Titel |

|---|---|

| APP | Anwendungen |

| SYS | IT-Systeme |

| IND | Industrielle IT |

| NET | Netze und Kommunikation |

| INF | Infrastruktur |

Rollen

Rollen - Definitionen und Zuständigkeiten

Übersicht

| Rolle | Aufgabe |

|---|---|

| Auditteamleitung | Leitung des Auditteams |

| Auditteam | Fachlich Unterstützung der Auditteamleitung |

| Bauleitung | Umsetzung von Baumaßnahmen |

| Benutzende | Informationstechnische Systeme nutzen |

| Bereichssicherheitsbeauftragte | Sicherheitsbelange der Geschäftsprozesse, Anwendungen und IT-Systeme in ihren Bereichen |

| Beschaffungsstelle | Initiiert und überwacht Beschaffungen |

| Brandschutzbeauftragte | Brandschutz |

| Datenschutzbeauftragte | Gesetzeskonformen Umgang mit personenbezogenen Daten |

| Compliance-Beauftragte | Vorgaben identifizieren und deren Einhaltung zu prüfen |

| Entwickelnde | Planung, Entwicklung oder Pflege von Software, Hardware oder ganzen Systemen |

| Errichterfirma | Unternehmen, das Gewerke oder aber auch Gebäude errichtet |

| Fachabteilung | Teil einer Behörde beziehungsweise eines Unternehmens, das fachspezifische Aufgaben zu erledigen hat |

| Fachverantwortliche | Inhaltlich für ein oder mehrere Geschäftsprozesse oder Fachverfahren zuständig |

| Haustechnik | Infrastruktur in Gebäuden und Liegenschaften |

| ICS-Informationssicherheitsbeauftragte | Sicherheit von ICS-Systemen |

| Informationssicherheitsbeauftragte (ISB) |

Informationssicherheitsbeauftragte sind von der Institutionsleitung ernannte Personen, die im Auftrag der Leitungsebene die Aufgabe Informationssicherheit koordinieren und innerhalb der Behörde beziehungsweise des Unternehmens vorantreiben. |

| ISMS Management-Team | |

| Institution | Mit dem Begriff Institution werden im IT-Grundschutz Unternehmen, Behörden und sonstige öffentliche oder private Organisationen bezeichnet. |

| Institutionsleitung | Dies bezeichnet die Leitungsebene der Institution beziehungsweise der betrachteten Organisationseinheit. |

| IS-Revisionsteam | Das IS-Revisionsteam besteht aus IS-Revisoren und IS-Revisorinnen sowie Fachleuten, die die verantwortliche Leitung für die IS-Revision insbesondere fachlich während der IS-Revision unterstützen. |

| IT-Betrieb | Als IT-Betrieb wird die Organisationseinheit bezeichnet, die die interne IT einrichtet, betreibt, überwacht und wartet.

Mitarbeitende Die Mitarbeitenden sind Teil einer Institution. |

| Notfallbeauftragte | Notfallbeauftragte steuern alle Aktivitäten rund um das Notfallmanagement.

zung, Pflege und Betreuung des institutionsweiten Notfallmanagements und der zugehörigen Dokumente, Rege- lungen und Maßnahmen zuständig.

densereignis. |

| OT-Betrieb (Operational Technology, OT) | Der OT-Betrieb ist für Einrichtung, Betrieb, Überwachung und Wartung der ICS-Systeme zuständig. |

| OT-Leitung | Die OT-Leitung bezeichnet die Leitung des Bereichs Produktion und Fertigung beziehungsweise

die industriellen Steuerungssysteme (ICS), die von der Institution eingesetzt werden. Die OT-Leitung ist dafür zuständig, Risiken aus der Informationssicherheit für die Integrität der SIS (Safety Instru- mented Systems) zu beurteilen und dem Stand der Technik entsprechende Maßnahmen zu ergreifen.

ist die OT-Leitung dafür zuständig, die Belegschaft für die Belange der Informationssicherheit zu schulen |

| Personalabteilung | |

| Planende | Mit dem allgemeinen Begriff Planende werden Rollen zur Planung unterschiedlicher Aspekte zusammengefasst.

|

| Risikomanager | Person, die alle Aufgaben des Risikomanagements wahrnimmt. |

| Testende | Testende sind Personen, die gemäß einem Testplan nach vorher festgelegten Verfahren und Kriterien eine neue oder veränderte Software beziehungsweise Hardware testen und die Testergebnisse mit den erwarteten Ergebnissen vergleichen. |

| Vorgesetzte | Mitarbeitenden einer Institution bezeichnet, die gegenüber anderen, ihnen zugeordnetungspersonal |

| Wartungspersonal | Mitarbeitende von Dienstleistenden, die mit der Wartung von technischen Systemen (etwa ICS- oder IT-Systeme) im Informationsverbund beauftragt wurden.

|

| Zentrale Verwaltung | Die Rolle bezeichnet die Organisationseinheit, die den allgemeinen Betrieb regelt und überwacht sowie alle Verwaltungsdienstleistungen plant, organisiert und durchführt.

|

Grundschutz-Check

Grundschutz-Check - Soll-Ist-Vergleich zwischen geforderten und erfüllten Anforderungen

Beschreibung

- Motivation

Sind Informationen und Informationstechnik hinreichend geschützt?

- Was bleibt zu tun?

- Soll-Ist-Vergleich

- Anforderungen mit den umgesetzten Sicherheitsmaßnahmen

- Informationsverbund oder Komponente

- Umgesetzte Sicherheitsmaßnahmen mit den Anforderungen des entwickelten Grundschutz-Modells vergleichen

- Bestehendes Sicherheitsniveau identifizieren

- Verbesserungsmöglichkeiten aufzeigen

- Grundschutz-Modell

Grundlage des Grundschutz-Checks

- ist das in der Modellierung aufgrund der vorhandenen Zielobjekte und ihres Schutzbedarfs zusammengestellte Grundschutz-Modell des Informationsverbundes

- In diesem Modell ist festgelegt, welche Bausteine und damit Anforderungsbündel für die einzelnen Zielobjekte des Informationsverbundes anzuwenden sind

- Anforderungen

- Basisanforderungen

- Standardanforderungen

- Anforderungen für den erhöhten Schutzbedarf

- Vorgehensweise

Welche dieser Anforderungen Sie im Grundschutz-Check berücksichtigen, hängt von der Vorgehensweise der IT-Grundschutz-Methodik ab

- Bei der Vorgehensweise Basis-Absicherung prüfen Sie lediglich die Erfüllung der Basis-Anforderungen

- Bei den Vorgehensweisen Standard-Absicherung und Kern-Absicherung berücksichtigen Sie zusätzlich die Standard-Anforderungen

- Die Anforderungen für den erhöhten Schutzbedarf haben Beispielcharakter und können im Bedarfsfall durch andere Maßnahmen mit starker Schutzwirkung ersetzt oder ergänzt werden

- Sie prüfen diese Anforderungen also nur dann, wenn sie als Ergebnis einer Risikoanalyse in das Grundschutz-Modell aufgenommen wurden, also Bestandteil des Sicherheitskonzepts geworden sind

- siehe Risikoanalyse

- Anforderungen

Basis für den IT-Grundschutz-Check sind die Anforderungen aus dem IT-Grundschutz/Kompendium

- Aus der Strukturanalyse und der anschließenden Modellierung geht ein Modell des Informationsverbundes hervor, das alle relevanten Objekte mit den zugehörigen Bausteinen des IT-Grundschutz/Kompendiums enthält

- Aufgrund der nun vorliegenden Bausteine wird für jedes Objekt ermittelt, wie hoch der Erfüllungsgrad der in den Bausteinen enthaltenen Anforderungen ist

- Dies geschieht großenteils durch Interviews mit den Verantwortlichen der jeweiligen Bereiche

- Überblick über das vorhandene IT-Sicherheitsniveau

Der IT-Grundschutz-Check ist somit ein Organisationsinstrument, welches einen gebündelten Überblick über das vorhandene IT-Sicherheitsniveau bietet

- Als Ergebnis liegt ein Katalog vor, in dem für jede relevante Anforderung der Umsetzungsstatus „entbehrlich“, „ja“, „teilweise“ oder „nein“ erfasst ist

- Durch die Identifizierung von nicht oder nur teilweise umgesetzten Maßnahmen werden Verbesserungsmöglichkeiten für die Sicherheit der betrachteten Informationstechnik aufgezeigt

- Soll/Ist-Abgleich

Der IT-Grundschutz-Check gibt Auskunft über die noch fehlenden Maßnahmen (Soll/Ist-Abgleich)

- Daraus folgt, was noch zu tun ist, um das angestrebte Maß an Sicherheit zu erlangen

- Die Grundschutz-Methodik unterscheidet hier die Basis-, Standard- oder Kern-Absicherung

- Die Anforderungen des Kompendiums sind für die jeweilige Absicherungsmethode gekennzeichnet (Basis, Standard und für erhöhten Schutzbedarf)

- Hoher/sehr hoher Schutzbedarf

Für Systeme mit hohem/sehr hohem Schutzbedarf werden mitunter auch auf einer Risikoanalyse basierende [[Informationssicherheits-Konzepte wie nach ISO/IEC 27001 angewandt

- Vorarbeiten

| Arbeitsschritt | Beschreibung |

|---|---|

| IT-Grundschutz/Strukturanalyse | Ermittlung der relevanten Zielobjekte des Informationsverbundes |

| IT-Grundschutz/Schutzbedarfsfeststellung | Festlegung des Schutzbedarfs für die ermittelten Zielobjekte |

| IT-Grundschutz/Modellierung | Anwendung der Grundschutz-Bausteine auf die Zielobjekte |

Damit wurde ein Prüfplan („Grundschutz-Modell“) für den Informationsverbund und dessen Zielobjekte zusammengestellt

- Prüfplan anwenden (Grundschutz-Check)

Je Zielobjekt prüfen

- inwieweit relevante Anforderungen erfüllt sind

- durch technische oder organisatorische Maßnahmen

Vorgehen

| Schritt | Bezeichnung | Beschreibung |

|---|---|---|

| 1 | Vorbereitungen | |

| 2 | Durchführung | |

| 3 | Dokumentation |

Vorbereitung

- Umsetzungsgrad ermitteln und dokumentieren

Umsetzungsgrad einzelner Maßnahmen für das jeweilige Zielobjekt ermitteln und dokumentieren

- Interview der zuständigen Mitarbeiter

- Überprüfungen vor Ort

- Begehung von Serverräumen

- Kontrolle von Konfigurationseinstellungen

- Qualität der Ergebnisse

Die Qualität der Ergebnisse der Interviews und Begehungen hängt auch von einer guten Vorbereitung und der Beachtung einiger Regeln bei der Durchführung ab

- Aktuelles Grundschutz-Kompendium

- Dort wird der Stand der Technik entsprechende Sicherheit beschrieben

- Die Informationstechnik ändert sich kontinuierlich, sodass regelmäßig geprüft werden muss, ob die eingeführten Sicherheitsmaßnahmen noch einen angemessenen Schutz bieten

- Das Grundschutz-Kompendium wird fortlaufend angepasst und um neue Bausteine ergänzt

- Sichten der Dokumente

- Die vorhandenen Dokumente über sicherheitsrelevante Abläufe, Regelungen und Sachverhalte enthalten bereits viele Informationen, die Ihnen bei der Ermittlung des Erfüllungsgrads der Anforderungen helfen können

- Sichten Sie diese Papiere daher bereits vorab

- Ansprechpartner auswählen

- Wählen Sie geeignete Ansprechpartner aus

- Klären Sie in diesem Zusammenhang auch, ob externe Stellen hinzuzuziehen sind, Fremdfirmen, an die Teilaufgaben des Informationsverbundes delegiert wurden

Ansprechpartner ergeben sich direkt aus den im genannten Rollen sowie oft aus dem sachlichen Zusammenhang

- So können Mitarbeiter der Personalabteilung oder Benutzerbetreuer gute Ansprechpartner für den Baustein Personal sein

- Während es sich anbietet, für die Systembausteine zu Netzen, -Systemen oder Anwendungen die jeweils zuständigen Administratoren und Anwendungsbetreuer zu befragen

Durchführung

- Arbeitsteilung

Vier Augen und Ohren sehen und hören mehr als zwei

- Führen Sie die Interviews nach Möglichkeit daher nicht alleine durch

- Es empfiehlt sich eine Arbeitsteilung: Einer führt das Gespräch und stellt die Fragen, ein anderer protokolliert die Ergebnisse

- Selbstverständlich sollten Sie bei der Befragung den Inhalt der Anforderungsbeschreibungen sowie die zugehörigen Umsetzungsempfehlungen kennen

- Gegebenenfalls können stichpunktartige Zusammenfassungen zu einzelnen Anforderungen sowie möglichen Maßnahmen, mit denen sie erfüllt werden können, nützlich sein

- Chancen nutzen