Skript/Netzwerk/Grundlagen: Unterschied zwischen den Versionen

K Textersetzung - „Kategorie:Skript“ durch „Kategorie:Skripte“ Markierung: Zurückgesetzt |

Keine Bearbeitungszusammenfassung |

||

| (7 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 3: | Zeile 3: | ||

= Netzwerk-Architektur = | = Netzwerk-Architektur = | ||

= Übertragungsmedien = | = Übertragungsmedien = | ||

| Zeile 18: | Zeile 19: | ||

= Router = | = Router = | ||

{{:Router}} | {{:Router}} | ||

= Firewall = | = Firewall = | ||

{{:Firewall}} | {{:Firewall}} | ||

= VLAN = | = VLAN = | ||

| Zeile 35: | Zeile 27: | ||

<noinclude> | <noinclude> | ||

[[Kategorie: | [[Kategorie:Skript/Netzwerk]] | ||

__NICHT_INDEXIEREN__ | __NICHT_INDEXIEREN__ | ||

</noinclude> | </noinclude> | ||

Aktuelle Version vom 28. Februar 2025, 15:12 Uhr

OSI-Referenzmodell

Skript/Netzwerk/Grundlagen - Referenzmodell für Netzwerkprotokolle

Beschreibung

- Open Systems Interconnection Model (OSI)

Referenzmodell für Netzwerkprotokolle als Schichtenarchitektur

Weitere Bezeichnungen

- ISO/OSI-Modell

- OSI-Referenzmodell

- OSI-Schichtenmodell

- 7-Schichten-Model

- Schichten-Modell

| Schicht | Name |

|---|---|

| 7 | Application |

| 6 | Presentation |

| 5 | Session |

| 4 | Transport |

| 3 | Network |

| 2 | Data Link |

| 1 | Physical |

Definierte Netzwerkprotokolle

- Sieben aufeinander aufbauenden Schichten (Layer)

- Festgelegte Aufgaben

- Klare Schnittstellen

- Protokolle der gleichen Schicht sind austauschbar

Ziele

Kommunikation über unterschiedlichste technische Systeme

- Weiterentwicklung begünstigen

Entwicklung

| 1977 | Beginn | |

| 1983 | Erste Veröffentlichung | International Telecommunication Union (ITU) |

| 1984 | Standard | International Organization for Standardization (ISO) |

Funktionen

| Layer | Deutsch | Beschreibung | |

|---|---|---|---|

| 7 | Application | Anwendung | Funktionen für Anwendungen, Dateneingabe und -ausgabe |

| 6 | Presentation | Darstellung | Umwandlung der systemabhängigen Daten in ein unabhängiges Format |

| 5 | Session | Sitzung | Steuerung der Verbindungen und des Datenaustauschs |

| 4 | Transport | Transport | Zuordnung der Datenpakete zu einer Anwendung |

| 3 | Network | Vermittlung | Routing der Datenpakete zum nächsten Knoten |

| 2 | Data Link | Sicherung | Bit zu Frames, Prüfsummen |

| 1 | Physical | Bitübertragung | Bit in zum Medium passendes Signal umwandeln, physikalische Übertragung |

- Zuordnung OSI/DoD-Schichten

| OSI | DoD | ||

|---|---|---|---|

| 7 | Application | 4 | Process |

| 6 | Presentation | 4 | Process |

| 5 | Session | 4 | Process |

| 4 | Transport | 3 | Host-to-Host |

| 3 | Network | 2 | Internet |

| 2 | Data Link | 1 | Network Access |

| 1 | Physical | 1 | Network Access |

Dienste

Computernetze stellen Clients Dienste zur Verfügung

- Dabei gestaltet sich die dafür erforderliche Kommunikation komplizierter, als sie zu Beginn erscheinen mag, da eine Vielzahl von Aufgaben bewältigt und Anforderungen bezüglich Zuverlässigkeit, Sicherheit, Effizienz und weitere erfüllt werden müssen

- Die zu lösenden Probleme reichen von Fragen der elektronischen Übertragung der Signale über eine geregelte Reihenfolge in der Kommunikation bis hin zu abstrakteren Aufgaben, die sich innerhalb der kommunizierenden Anwendungen ergeben

- Aufgaben

Aufgrund dieser Vielzahl von Aufgaben wurde das OSI-Modell eingeführt

- bei dem die Kommunikationsabläufe in sieben Ebenen (auch Schichten genannt) aufgeteilt werden

- Dabei werden auf jeder einzelnen Schicht die Anforderungen separat umgesetzt

Instanzen

- Regeln

Instanzen müssen auf Sender- und Empfängerseite nach festgelegten Regeln arbeiten

- Verarbeitung von Daten ermöglichen

- Die Festlegung dieser Regeln wird in einem Protokoll beschrieben und bildet eine logische, horizontale Verbindung zwischen zwei Instanzen derselben Schicht

- Dienste

Jede Instanz stellt Dienste zur Verfügung, die eine direkt darüberliegende Instanz nutzen kann

- Zur Erbringung der Dienstleistung bedient sich eine Instanz selbst der Dienste der unmittelbar darunterliegenden Instanz

- Der reale Datenfluss erfolgt daher vertikal

- Die Instanzen einer Schicht sind genau dann austauschbar, wenn sie sowohl beim Sender als auch beim Empfänger ausgetauscht werden können

Design und Funktionen

- Verständnis von Netzwerkprotokollen

| Sender | Empfänger | ||||

|---|---|---|---|---|---|

| Anwendung | 7 Application | 7 Application | |||

| 6 Presentation | 6 Presentation | ||||

| 5 Session | 5 Session | ||||

| Transport | 4 Transport | 4 Transport | |||

| 3 Network | 3 Network | ||||

| 2 Data Link | 2 Data Link | ||||

| 1 Physical | 1 Physical | ||||

| Media | |||||

Auf der Basis dieses Modells

- werden Netzwerkprotokolle entwickelt

- DoD-Schichenmodell

Das DoD-Schichenmodell der TCP/IP-Protokoll-Familie lässt sich auf das OSI-Refernezmodell abbilden

Analogie

- Versand einer Nachricht an einen Geschäftspartner

- Auf der Seite des Empfängers wird dieser Vorgang in umgekehrter Reihenfolge durchlaufen, bis der Geschäftspartner die Nachricht auf ein Diktiergerät gesprochen vorfindet

- Diese Analogie zeigt nicht auf, welche Möglichkeiten der Fehlerüberprüfung und -behebung das OSI-Modell vorsieht, da diese beim Briefversand nicht bestehen

| Akteur | OSI-Schicht | |

|---|---|---|

| Mensch | Anwendung | Nachricht auf ein Diktiergerät sprechen |

| Assistent | Darstellung | Nachricht auf Papier schreiben |

| Sekretär | Sitzung | Nachricht an den Sekretär, der den Versand der Nachricht verwaltungstechnisch abwickelt und damit die Sitzungsschicht repräsentiert |

| Hauspostmitarbeiter | Transport |

|

| Briefpost | Vermittlung |

|

| Verteilstelle | Sicherung |

|

| Transportmittel | Bitübertragung |

Zusammenfassung

Netzwerk-Architektur

Übertragungsmedien

Ethernet

Ethernet - Technik für kabelgebundene Datennetze

Beschreibung

| Anwendung | HTTP | IMAP | SMTP | DNS | … |

| Transport | TCP | UDP | |||

| Internet | IP (IPv4, IPv6) | ||||

| Netzzugang | Ethernet | TokenBus | TokenRing | WLAN | … |

Beschreibt, wie Netzwerkgeräte Datenpakete so formatieren und übertragen können, dass andere Geräte im gleichen lokalen oder Standort-Netzwerksegment sie erkennen, empfangen und verarbeiten können.

- Ursprünglich für lokale Netzwerke gedacht (daher auch LAN-Technik).

- Ermöglicht Datenaustausch in Form von Datenframes zwischen den in einem lokalen Netz (LAN) angeschlossenen Geräten.

- Technik für kabelgebundene Datennetze

| Bereich | Beschreibung |

|---|---|

| Software | Protokolle, Rahmenformate, … |

| Hardware | Kabel, Verteiler, Netzwerkkarten, … |

- Übertragungsraten

| Spezifiziert |

|

| In Entwicklung |

|

- Ausdehnung

In seiner ursprünglichen Form erstreckt sich das LAN dabei nur über ein Gebäude; Ethernet-Standard-Varianten über Glasfaser haben eine Link-Reichweite von bis zu 80 km, proprietäre auch mehr.

Die Ethernet-Protokolle umfassen Festlegungen für Kabeltypen und Stecker sowie für Übertragungsformen (Signale auf der Bitübertragungsschicht, Paketformate).

- Im OSI-Modell ist mit Ethernet sowohl die physische Schicht (OSI Layer 1) als auch die Data-Link-Schicht (OSI Layer 2) festgelegt.

- Es wurde ab den 1990ern zur meistverwendeten LAN-Technik und

- hat andere LAN-Standards wie Token Ring verdrängt

- oder zu Nischenprodukten für Spezialgebiete gemacht

- Basis für höhere Protokolle auf OSI-Layser 3

Für Anwendungen, in denen hohe Anforderungen an die Zuverlässigkeit der Kommunikation gestellt werden, kommt Echtzeit-Ethernet zum Einsatz.[1]

- Ethernet ist heute der verbreitetste Standard für lokale Netze (LANs)

Viele Hersteller unterstützen diese Art von Netzwerken mit Hard- und Software

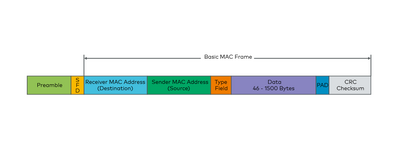

- MAC-Adresse

- Jede Ethernet-Schnittstelle, also die Netzwerkkarte oder der fest eingebaute Anschluss, ist mit einer weltweit einmaligen Identifikationsnummer ausgestattet

- der MAC-Adresse (für Media Access Control, einer der beiden Bestandteile der OSI-Netzzugangsschicht).

- Es handelt sich um eine 48 Bit lange Zahl, die in sechs hexadezimalen Blöcken zwischen 0 und 255 (00 bis FF hex) geschrieben wird, zum Beispiel 00-A0-C9-E8-5F-64.

siehe MAC-Adresse

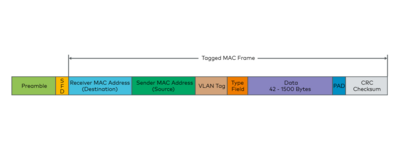

- Frames

Die Datenpakete - auf der Netzzugangsschicht Frames genannt - werden mit den MAC-Adressen der sendenden und der empfangenden Station versehen und in der Regel an alle Stationen im Segment versandt.

- Jede Station überprüft daraufhin, ob die Daten für sie bestimmt sind.

- Im Übrigen kann man Ethernet-Schnittstellen auch in den Promiscuous Mode schalten, in dem sie ohne Unterschied alle Daten entgegennehmen.

- Auf diese Weise kann der gesamte Datenverkehr in einem Netzsegment überwacht werden.

Die MAC-Adresse wird normalerweise nicht über das jeweilige Teilnetz hinaus weiterverbreitet.

- Ausnahmen

- Das im weiteren Verlauf des Kapitels beschriebene IPX/SPX-Protokoll verwendet die MAC-Adresse auch für die Adressierung auf der Netzwerkschicht, und die IP-Weiterentwicklung IPv6 benutzt die MAC-Adresse als Teil der 128 Bit langen IP-Adresse.

Nach außen ergäbe ihre Verwendung auch keinen Sinn, da das nächste Teilnetz auf einer Route womöglich noch nicht einmal zum Ethernet-Standard gehört.

- Namensherkunft

- Kompositum aus ether (englisch für Äther), das Medium zur Ausbreitung von Funkwellen, und net (englisch für Netz).

- Begriff entstand um 1973 am Xerox Forschungszentrum.

- Verwendung

- Kommunikation von Computer, Drucker, Scanner, ...

- Anbinden zentraler Speichersystemen, Überwachungssystemen, ...

- Daten- und Nachrichtenverkehr

- Die am meisten verwendete Netzwerktechnik (Basis für einen Großteil der Netzwerkkarten)

Data-Link-Layer

Ethernet basiert auf der Idee, dass die Teilnehmer eines LANs Nachrichten durch Hochfrequenz übertragen, allerdings nur innerhalb eines gemeinsamen Leitungsnetzes.

- Jede Netzwerkschnittstelle hat einen global eindeutigen 48-Bit-Schlüssel, der als MAC-Adresse bezeichnet wird.

- Tatsächlich werden MAC-Adressen teilweise mehrfach ausgegeben, aber die Hersteller versuchen durch geografische Trennungen lokale Kollisionen zu vermeiden.

- Da MAC-Adressen modifizierbar sind, muss man darauf achten, keine doppelten Adressen im selben Netz zu verwenden, da es sonst zu Fehlern kommt.

- Ethernet überträgt die Daten auf dem Übertragungsmedium im sogenannten Basisbandverfahren und in digitalem Zeitmultiplex.

Umwandlung in einen Datenstrom

Nachdem der Datenstrom als Folge von Bytes bereitgestellt wurde, werden nun abhängig vom physischen Medium und der Übertragungsrate ein oder mehrere Bit in einen Leitungscode kodiert, um einerseits die physischen Eigenschaften des Mediums zu berücksichtigen und andererseits dem Empfänger eine Taktrückgewinnung zu ermöglichen.

- So wird, je nach Code, die erlaubte Frequenz-Bandbreite nach unten (Gleichspannungsfreiheit) und oben limitiert.

In übertragungsfreien Zeiten, also zwischen zwei Frames, kommt es definitionsgemäß zu Ruhepausen ("Inter-Frame-Spacing") mit einer gewissen Mindestlänge.

- Bei physischem Halbduplex-Modus schaltet sich in dieser Zeit der Sender ab, um anderen Stationen auf dem geteilten Medium Zugriff zu ermöglichen.

- Bei moderneren Medientypen mit physischem Vollduplex-Modus wird eine Trägerschwingung aufrechterhalten, die dem Empfänger ein schnelleres Aufsynchronisieren auf den Datenstrom ermöglicht.

- Außerdem können in der sendefreien Zeit Out-of-Band-Informationen zwischen den Stationen ausgetauscht werden.

Bei manchen physischen Vollduplex-Medientypen wie beispielsweise 10BASE-T deaktiviert sich die Sendestation trotz exklusiven Zugriffs auf das Medium zwischen den Frames.

- Hier wird die sendefreie Zeit zur Out-of-Band-Signalisierung (Link-Pulse, Fast-Link-Pulse) der Link-Parameter genutzt.

Switches

Switch - Kabelkonzentrator auf OSI-Layer 2

Beschreibung

- Kommunikation zwischen Netzwerkgeräten

Switches verwalten den Datenfluss über ein Netzwerk, indem sie ein empfangenes Netzwerkpaket nur an das eine oder die mehrere Geräte senden, für die das Paket bestimmt ist

- Jedes mit einem Switch verbundene Netzwerkgerät kann anhand seiner Netzwerkadresse identifiziert werden, sodass der Switch den Verkehrsfluss lenken und so die Sicherheit und Effizienz des Netzwerks maximieren kann

- Switch (vom Englischen für "Schalter", "Umschalter" oder "Weiche", auch Netzwerkweiche oder Verteiler genannt) bezeichnet ein Kopplungselement in Rechnernetzen, das Netzwerksegmente miteinander verbindet

- Es sorgt innerhalb eines Segments (Broadcast-Domain) dafür, dass die Datenpakete, sogenannte "Frames", an ihr Ziel kommen

- Im Unterschied zu einem auf den ersten Blick ähnlichen Repeater-Hub werden Frames aber nicht einfach an alle anderen Ports weitergeleitet, sondern nur an den, an dem das Zielgerät angeschlossen ist - ein Switch trifft eine Weiterleitungsentscheidung anhand der selbsttätig gelernten Hardware-Adressen der angeschlossenen Geräte

- Der Begriff Switch bezieht sich allgemein auf eine Multiport-Bridge - ein aktives Netzwerkgerät, das Frames anhand von Informationen aus dem Data Link Layer (Layer 2) des OSI-Modells weiterleitet

- Manchmal werden auch die präziseren Bezeichnungen Bridging Hub oder Switching Hub verwendet, im IEEE 802.3-Standard heißt die Funktion MAC Bridge. (Packet "Switching" ist aus der leitungsvermittelnden Technik entlehnt, tatsächlich wird nichts "geschaltet".

- Der erste EtherSwitch wurde im Jahr 1990 von Kalpana eingeführt

- Dass dem Switch vergleichbare Gerät auf Netzwerkschicht 1 (Layer 1) wird als (Repeater-)Hub bezeichnet

- Switches, die zusätzlich Daten auf der Netzwerkschicht (Layer 3 und höher) verarbeiten, werden oft als Layer-3-Switches oder Multilayer-Switches bezeichnet und können die Funktion eines Routers erfüllen

- Neben Ethernet-Switches gibt es Fibre-Channel-Switches, auch SAS-Expander werden immer häufiger als Switches bezeichnet

- Fibre Channel (FC) definiert ein nicht routingfähiges Standardprotokoll aus dem Bereich der Speichernetzwerke, das als Variante von SCSI für die Hochgeschwindigkeitsübertragung großer Datenmengen konzipiert wurde

- SAS (Serial Attached SCSI) ist der direkte Nachfolger der älteren parallelen SCSI-Schnittstelle

Internet Protocol

Internet Protocol (IP) - Netzwerkprotokoll auf OSI-Layer 3

Beschreibung

- Internet Protocol (IP)

| Anwendung | HTTP | IMAP | SMTP | DNS | … |

| Transport | TCP | UDP | |||

| Internet | IP (IPv4, IPv6) | ||||

| Netzzugang | Ethernet | Token Bus | Token Ring | FDDI | … |

In Computernetzen weitverbreitetes Netzwerkprotokoll

- stellt eine der Grundlagen des Internets

- Internetschicht des TCP/IP-Modells

- Vermittlungsschicht (engl. Network Layer) des OSI-Modells

- Verbindungslos

Verbindungsloses Protokoll

- Bei den Kommunikationspartnern wird kein Zustand der Verbindung etabliert

Eigenschaften und Funktionen

- Hardwarunabhängig

Das Internet Protocol bildet die erste vom Übertragungsmedium unabhängige Schicht der Internetprotokolle

- Das bedeutet, dass mittels IP-Adresse und Subnetzmaske (subnet mask) für IPv4, bzw. Präfixlänge bei IPv6, Computer innerhalb eines Netzwerkes in logische Einheiten, sogenannte Subnetze, gruppiert werden können

- Auf dieser Basis ist es möglich, Computer in größeren Netzwerken zu adressieren und ihnen IP-Pakete zu senden, da logische Adressierung die Grundlage für Routing (Wegewahl und Weiterleitung von Netzwerkpaketen) ist

Adressvergabe

Öffentliche IP-Adressen müssen in der Regel weltweit eindeutig zugeordnet werden können, daher ist deren Vergabe durch die Internet Assigned Numbers Authority (IANA) geregelt

- Diese delegiert große Adressblöcke an die Regional Internet Registries (RIRs), welche dann Subnetze davon an Local Internet Registries (LIRs) vergeben

- Zu den LIRs gehören beispielsweise Internetprovider, die aus ihrem Adressbereich kleinere Subnetze oder einzelne Adressen an Kunden vergeben

IPv4#Adressknappheit Bei IPv4 ist der zu vergebende Adressraum weitgehend aufgebraucht

- Die IANA hat im Februar 2011 die letzten Adressblöcke an die RIRs vergeben

Versionen

- Versionsgeschichte

Im Mai 1974 veröffentlichten Vint Cerf und Bob Kahn in einer Forschungsarbeit ein Netzwerkprotokoll zur übergreifenden Kommunikation zwischen unterschiedlichen paketvermittelten Netzen

- In dem Modell führen Endgeräte () ein "Übertragungskontrollprogramm" ( - TCP) aus, das die Übermittlung eines kontinuierlichen Datenstroms zwischen Prozessen sicherstellt. Gateways übernehmen die Umformung von Paketen an Netzwerkgrenzen

Die erste vollständige Protokollspezifikation erschien mit RFC 675 im Dezember 1974.

- Das monolithische Übertragungskontrollprogramm wurde später in eine Modularchitektur geteilt, die aus dem Internetprotokoll () zur Host-zu-Host-Kommunikation und dem Übertragungskontrollprotokoll ( - TCP) zur Prozess-zu-Prozess-Kommunikation bestand

- Das Modell wurde bekannt als TCP/IP-Referenzmodell

- Beide Protokolle wurden mehrfach überarbeitet, ehe sie zum praktischen Einsatz kamen

Neben der finalen Bezeichnung als "Internet Protocol" wurde in Entwürfen auch "Internetwork Protocol",verwendet

- Bei größeren Änderungen des IP-Headers wurde eine im Header enthaltene Versionsnummer hochgezählt

- Bei der Einführung von TCP/IP im ARPANET am 1. Januar 1983 trugen IP-Pakete daher die Versionsnummer 4

- Vorherige Versionen waren nicht verbreitet

Im ersten Protokollentwurf war ein Adressierungsschema variabler Länge vorgesehen, bestehend aus einer mindestens 4 Bit langen Netzadresse, einer 16 Bit langen Hostadresse und einer 24 Bit langen Portnummer

- Später wurden IP-Adressen auf 32 Bit festgelegt, bestehend aus 8 Bit Netzadresse und 24 Bit Hostadresse.

- Die Portnummer wurde zu TCP verschoben und auf 16 Bit gekürzt

- Mit RFC 791 wurden Netzklassen eingeführt, um mehr Flexibilität bei der Aufteilung einer IP-Adresse in Netz- und Hostteil zu haben. Subnetting war zu dem Zeitpunkt noch nicht vorgesehen. Jon Postel kümmerte sich um die Vergabe von Netzadressen - eine Rolle, die später als Internet Assigned Numbers Authority bezeichnet wurde

Mit der sich abzeichnenden Knappheit von IP-Adressen begann Anfang der 1990er Jahre die Entwicklung eines Nachfolgeprotokolls

- Zur Unterscheidung wurde das etablierte Internetprotokoll entsprechend der Versionsnummer im IP-Header als IPv4 und das neue Internetprotokoll als IPv6 bezeichnet

- Die wichtigste Neuerung ist der erheblich größere Adressraum: gegenüber den 32-Bit-Adressen bei IPv4 (ergibt ca. 4 Milliarden, oder 4,3·109 Adressen) verwendet IPv6 128-Bit-Adressen (ergibt ca. 340 Sextillionen, oder 3,4·1038 Adressen)

- IPv5

Die Versionsnummer 5 war durch das experimentelle Internet Stream Protocol belegt, das nicht als Nachfolger, sondern als Ergänzung parallel zum Internetprotokoll gedacht war

- Das Internet Stream Protocol wurde später aufgegeben ohne eine nennenswerte Verbreitung erlangt zu haben

- Die Versionsnummern 7 bis 9 wurden für verschiedene Vorschläge eines IPv4-Nachfolgers verwendet, die jedoch zugunsten von IPv6 aufgegeben wurden

- Verbreitung von IPv6

- Die Verbreitung von IPv6 nimmt langsam zu, liegt jedoch hinter der Verbreitung von IPv4

- Gängige Betriebssysteme und Standardsoftware unterstützen beide Protokolle. Übergangsmechanismen ermöglichen den gleichzeitigen Betrieb von IPv4 und IPv6 auf derselben Infrastruktur

- Seit dem World IPv6 Day und World IPv6 Launch Day 2011 und 2012 bieten namhafte Websites und Internetprovider IPv6 an

Zuverlässigkeit

- Designgrundsätze

Die Designgrundsätze der Internetprotokolle nehmen an, dass die Netzinfrastruktur an jedem einzelnen Netzelement oder Übertragungsmedium von Natur aus unzuverlässig ist

- Auch setzen diese voraus, dass sich die Infrastruktur in Bezug auf Verfügbarkeit von Verbindungen und Knoten dynamisch verhält

- Um jedoch die Netzinfrastruktur aufrechtzuerhalten, wird das Hauptaugenmerk der Datenübertragung vorsätzlich größtenteils auf den Endknoten jeder einzelnen Datenübermittlung gelegt

- Router im Übertragungspfad schicken Datenpakete nur zu direkt erreichbaren und bekannten Übergängen, die die für den Bestimmungsort festgelegten Adressen vom Routenplanungspräfix vergleichen

Demzufolge stellen diese Internetprotokolle nur beste Übergänge zur Verfügung, wodurch diese Dienste als unzuverlässig charakterisiert werden

- Das IP ist verbindungslos, jedes einzelne Datenpaket wird unabhängig behandelt

- Da jeder einzelne Übermittlungsweg eines Datenpaketes neu definiert wird (dynamisch), ist es möglich, dass die Pakete auf verschiedenen Pfaden zu ihrem Bestimmungsort gesendet werden

Die Internetprotokoll-Version 4 (IPv4) stellt den benötigten Schutz zur Verfügung, um sicherzustellen, dass der Protokollkopf jedes Datenpaketes fehlerfrei ist

- Ein Routenplanungsknoten berechnet eine Prüfsumme für den Paketkopf

- Wenn die Prüfsumme ungültig ist, verwirft der Routenplanungsknoten das Paket

- Der Routenplanungsknoten muss keinen Endknoten bekannt geben, obwohl das Internetkontrollnachrichtenprotokoll (ICMP) solche Ankündigungen erlaubt

- Im Gegensatz dazu verfügt die Internetprotokoll-Version 6 (IPv6) über keine Prüfsumme, was zu einer schnelleren Verarbeitung während der Routenplanung führt

Alle Fehlerquellen im Übertragungsnetz müssen entdeckt und mithilfe der Übertragung auf Endknoten ersetzt werden

- Die oberen Schicht-Protokolle der Internetprotokoll-Familie sind dafür verantwortlich, Zuverlässigkeitsprobleme aufzulösen

- Zum Beispiel kann ein Host Daten zurückhalten und eine Richtigstellung durchführen, bevor die Daten an den jeweiligen Empfänger geliefert werden

Linkkapazität und Leistungsfähigkeit

Selbst wenn der Übermittlungspfad verfügbar und zuverlässig ist, besteht wegen der dynamischen Natur und der Heterogenität des Internets und seiner Bestandteile keine Garantie, dass auch tatsächlich jeder dieser einzelnen Pfade fähig ist, eine Datenübermittlung durchzuführen

- Zum Beispiel stellt die erlaubte Übermittlungsgröße der jeweiligen Datenpakete eine technische Einschränkung dar

- Jede Anwendung muss versichern, dass richtige Übertragungseigenschaften verwendet werden

Ein Teil dieser Verantwortung liegt auch in den oberen Schicht-Protokollen

- IPv6 verwendet die Fähigkeit, die maximale Übertragungseinheitsgröße einer lokalen Verbindung, sowie den dafür komplett geplanten Pfad zum Bestimmungsort zu untersuchen

- Die IPv4-Zwischennetzwerkanschlussschicht hat die Fähigkeit ursprünglich, große Datenpakete automatisch in kleinere Einheiten für die Übertragung zu zerlegen

Das Transmission Control Protocol (TCP) ist ein Beispiel eines Protokolls, das seine Segment-Größe reguliert, um kleiner als der maximal erlaubte Durchfluss, die Maximum Transmission Unit (MTU), zu sein

- Das User Datagram Protocol (UDP) und das Internet Control Message Protocol (ICMP) ignorieren jedoch die MTU-Größe, wodurch das IP gezwungen wird, übergroße Datenpakete zu splitten

Router

Router - Aktive Netzwerk/Hardware auf OSI-Layer 3

Beschreibung

- Verbindung von Netzwerken auf OSI-Layer 3

- IP-Pakete an ihre Ziele weiterleiten

- Router stellen eine Verbindung zwischen zwei oder mehr IP-Netzwerken oder mehr IP-Netzwerken oder Subnetzwerken her

- Arbeitet auf der 3. Schicht im OSI-Modell (Vermittlungsschicht)

- Einsatz

- Kopplung von Netzwerksegmenten

- Internetanbindung

- Sicheren Kopplung mehrerer Standorte (Virtual Private Network)

- Anpassung an Netzwerktechniken

- Weiterleitungsentscheidung

- Router treffen ihre Weiterleitungsentscheidung anhand von Informationen aus der Netzwerk-Schicht 3 (für das IP-Protokoll ist das der Netzwerkanteil in der IP-Adresse).

- Viele Router übersetzen zudem zwischen privaten und öffentlichen IP-Adressen (Network Address Translation (NAT) bzw. Port Address Translation (PAT)) oder bilden Firewall-Funktionen durch ein Regelwerk ab.

- Die für die Kopplung von Heimnetzwerken ans Internet ausgelegten Router nennt man auch Internetrouter

Anhang

Siehe auch

Links

Weblinks

Firewall

Firewall - System zum Schutz von Computern vor unerwünschten Netzwerkzugriffen

Beschreibung

- Filtern unerwünschten Netzwerkverkehrs

Firewall ist eine Metapher, die Firewalls mit Trennwänden vergleicht, um zu verhindern, dass ein Feuer auf ein anderes Gebäude übergreifen kann

- 1987 erstmals als Begriff für das Filtern unerwünschten Netzwerkverkehrs

- Steven M. Bellovin von AT&T

- Sicherungssystem

- Gegen unerwünschte Netzwerkzugriffe

- Brandmauer

- Teilaspekt eines IT-Sicherheitskonzepts

Angriffserkennung

- Angriffserkennung ist keine Firewall-Funktion

Sie soll Regeln für die Netzwerkkommunikation umsetzen

- Aufspüren von Angriffen

Intrusion-Detection-Systeme (IDS/IPS)

- IDS-Module, die auf einer Firewall installiert sein könnten

- Nicht Teil der Firewall

Firewall-Software

Firewall-Systeme basieren auf einer Softwarekomponente

Firewall-Software dient dazu, den Netzwerkzugriff zu beschränken, basierend auf Absender- oder Zieladresse und genutzten Diensten

- Sie überwacht den durch die Firewall laufenden Datenverkehr und entscheidet anhand festgelegter Regeln, ob bestimmte Netzwerkpakete durchgelassen werden oder nicht

- Auf diese Weise versucht sie, unerlaubte Netzwerkzugriffe zu unterbinden

Abhängig davon, wo die Firewall-Software installiert ist, wird unterschieden zwischen einer Personal Firewall (auch Desktop Firewall) und einer externen Firewall (auch Netzwerk- oder Hardware-Firewall genannt)

- Eine Firewall ist eine Software

Eine Firewall ist eine Software, die unbefugten Zugriff auf ein Netzwerk verhindern soll

- eine Netzwerksicherheitsvorrichtung

- die eingehenden und ausgehenden Netzwerkverkehr überwacht

- fungiert als Barriere zwischen geschützten & kontrollierten Bereichen und externen Netzwerken, wie dem Internet

- entscheidet auf der Grundlage von Regeln, ob ein bestimmter Datenverkehr blockiert oder zugelassen wird

- kann auf dedizierter Hardware oder als Softwarekomponente implementiert sein

- bietet Schutz für einzelne Rechner, Server oder ganze IT-Umgebungen

- kann eingesetzt werden, um das interne Netz zu strukturieren und verschiedene Sicherheitszonen zu schaffen

- kann den Netzwerksverkehr und die Firewall-Aktivitäten protokollieren (Beweissicherung & Verbesserung der Regelsätze)

- bietet die Möglichkeit, interne Strukturen eines Netzwerks zu verbergen (NAT)

Personal/Externen Firewall

In Abgrenzung zur Personal Firewall arbeitet die Software einer externen Firewall nicht auf dem zu schützenden System selbst, sondern auf einem separaten Gerät, welches Netzwerke oder Netzsegmente miteinander verbindet und dank der Firewall-Software gleichzeitig den Zugriff zwischen den Netzen beschränkt

- In diesem Fall kann ‚Firewall’ auch als Bezeichnung für das komplette System stehen (ein Gerät mit der beschriebenen Funktion)

Externe Firewall

Befindet sich zwischen verschiedenen Rechnernetzen

- Hier beschränkt sie den Netzwerkzugriff des Internets (externes Netz; WAN) auf das private (in sich geschlossene) Netz (internes Netz; LAN)

- Sie tut dies, indem sie beispielsweise (Antwort-)Pakete durchlässt, die aus dem internen Netz heraus angefordert wurden und alle anderen Netzwerkpakete blockiert

Die Software der Personal Firewall läuft auf dem zu schützenden Computersystem und beschränkt dort den Zugriff auf Netzwerkdienste des Computers

- Abhängig vom Produkt kann sie zudem versuchen, innerhalb ihrer Grenzen den unerlaubten Zugriff von Anwendungen auf das Netz zu unterbinden

VLAN

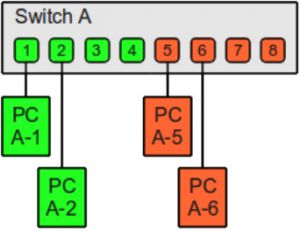

Virtual Local Area Network (VLAN) - unterteilt ein physikalisches Netzwerk in mehrere logische Netzwerke

Beschreibung

- Logisches Teilnetz

- Kann sich über mehrere Switches ausdehnen

Ein VLAN trennt physische Netze in Teilnetze auf, indem es dafür sorgt, dass VLAN-fähige Switches Frames (Datenpakete) nicht in ein anderes VLAN weiterleiten (obwohl die Teilnetze an gemeinsamen Switches angeschlossen sein können)

- Sind in eigene Subnetze eingeteilt

- So bildet jedes VLAN eine eigene Broadcast-Domain

- Kommunikation zwischen VLANs ist nur über einen Router möglich, der die VLANs verbindet

- Konfigurierbare Switches mit VLAN-Unterstützung

Motivation

- Lokale Netze werden mit aktiven Komponenten aufgebaut (OSI-Ebene 2)

In der Regel sind diese Komponenten Switches

- Durch die heute gängigen Switch-Implementierungen

- welche die Anschlüsse üblicherweise im Vollduplex-Modus betreiben

- kollisionsfrei arbeiten

- können auch sehr große, aber dennoch performante LANs mit einigen hundert oder tausend Stationen aufgebaut werden

Gründe für die Unterteilung

- Flexibilität

- bei der Zuordnung von Endgeräten zu Netzsegmenten, unabhängig vom Standort der Basisstation

- Performance-Aspekte

- So kann etwa ein bestimmter Datenverkehr wie VoIP in einem VLAN erfolgen, das bei der Übertragung priorisiert wird

- Häufig möchte man jedoch einfach nur Broadcast-Domänen verkleinern, damit sich Broadcasts nicht über das gesamte Netz ausbreiten

- Sicherheitsaspekte

VLANs können Netze gegen Ausspionieren und Abhören besser absichern als Switch-basierte Netze

- Switch-basierten Netzen wurde früher ein Sicherheitsvorteil zugesprochen; dieser ist heute de facto nicht mehr gegeben, da für sie eine Vielzahl von Angriffsmöglichkeiten existieren wie zum Beispiel MAC-Flooding oder MAC-Spoofing

- VLANs hingegen sind robuster, da zur Verbindung der VLANs Router zum Einsatz kommen, die gegen Layer-2-Attacken systembedingt unempfindlich sind

- Zusätzlich bietet Routing die Möglichkeit, Firewalls auf Layer-3-Basis einzusetzen, wodurch sich eine größere Auswahl an Firewallsystemen erschließt (denn Layer-2-basierte Firewalls sind vergleichsweise selten)

- Vorsicht ist aber besonders bei dynamischen VLANs bzw. bei Systemen geboten, die im automatischen Lernmodus (siehe Switch-Typen) arbeiten

- Diese lassen sich analog zu Switches ebenfalls kompromittieren und können so den vorgesehenen Sicherheitsgewinn von VLAN-Implementierungen unwirksam machen

- Die beiden letztgenannten Aspekte könnten auch durch eine entsprechende Verkabelung und den Einsatz mehrerer Switches und Router erreicht werden

- Durch den Einsatz von VLANs lässt sich dies jedoch unabhängig von der meist vorhandenen und nur mit großem Aufwand erweiterbaren physischen Verkabelung verwirklichen, was neben einer erhöhten Flexibilität auch wirtschaftlich sinnvoll sein kann: VLAN-fähige Geräte sind zwar durchaus teurer, ersetzen unter Umständen aber mehrere Einzelgeräte

- Einrichtung in logischen Gruppen innerhalb des physikalischen Netzes möglich

- Höhere Flexibilität durch einfache Änderung von Gruppenzugehörigkeit

- Einfachere Konfiguration der Software für die Gruppen

- Erhöhte Sicherheit durch Gruppierung(Subnetz-Bildung)

- Kleinere Broadcastdomänen

- Priorisierung des Datenverkehrs möglich

- Bessere Lastverteilung möglich

VLAN-Typen

Ältere VLAN-fähige Switches beherrschen nur portbasierte VLANs, die statisch konfiguriert werden mussten

- Erst später entwickelten sich dynamische VLANs und proprietäre tagged VLANs

- Schließlich entstanden aus den proprietären tagged VLANs die heute dominierenden standardisierten tagged VLANs nach IEEE 802.1Q

Statische VLANs

Hier wird einem Port eines Switches fest eine VLAN-Konfiguration zugeordnet

- Er gehört dann zu einem Port-basierten VLAN, zu einem untagged VLAN oder er ist ein Port, der zu mehreren VLANs gehört

- Die Konfiguration eines Ports ist bei statischen VLANs fest durch den Administrator vorgegeben

- Sie hängt nicht vom Inhalt der Pakete ab und steht im Gegensatz zu den dynamischen VLANs unveränderlich fest

- Damit ist eine Kommunikation des Endgerätes an einem Port nur noch mit den zugeordneten VLANs möglich

- Gehört ein Port zu mehreren VLANs, ist er ein VLAN-Trunk und dient dann meist zur Ausdehnung der VLANs über mehrere Switches hinweg

Durch die Möglichkeit, einen Port mehreren VLANs zuzuordnen, können zum Beispiel auch Router und Server über einen einzelnen Anschluss an mehrere VLANs angebunden werden, ohne dass für jedes Teilnetz eine physische Netzschnittstelle vorhanden sein muss

- Somit kann ein einzelnes Gerät - auch ohne Router - seine Dienste in mehreren VLANs anbieten, ohne dass die Stationen der verschiedenen VLANs miteinander kommunizieren können

Diese VLAN-Trunks dürfen nicht mit den Trunks im Sinne von Link Aggregation verwechselt werden, bei denen mehrere physische Übertragungswege zur Durchsatzsteigerung gebündelt werden

Portbasierte VLANs

- Urform der VLANs

- Hier wird mit managebaren Switches ein physisches Netz portweise in mehrere logische Netze segmentiert, indem ein Port einem VLAN fix zugeordnet wird

- Im Frame vorhandene Tags werden vom Switch entfernt

- Man spricht hier daher von einem untagged Port

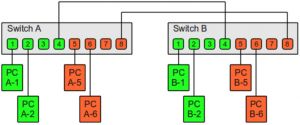

- Portbasierte VLANs lassen sich auch über mehrere Switches hinweg ausdehnen

- Dazu wird heutzutage ein Trunk-Port (ein als tagged konfigurierter Port) verwendet

- Um die so segmentierten Netze bei Bedarf zu verbinden, kommt beispielsweise ein Router zum Einsatz

- Ferner gehören sie zu den statischen VLAN-Konfigurationen und bilden sozusagen einen Gegenpol zu den dynamischen VLANs

- Ein Port kann sowohl als tagged als auch als untagged konfiguriert sein

- Das ist beispielsweise dann der Fall, wenn über einen Port mehrere Geräte (beispielsweise VoIP-Telefon und Desktop-PC) verbunden werden

- Einen physischen Switch in mehrere logische Switches unterteilen

- Einzelne Ports werden einem VLAN zugeordnet

- Jedes Endgerät an einem Port, gehört zu einem VLAN

| Switch-Port | VLAN ID | angeschlossenes Gerät |

|---|---|---|

| 1 | 1 | PCA1 |

| 2 | 1 | PCA2 |

| 3 | - | - |

| 4 | 1 | Verbindung zu Switch-B Port 4 |

| 5 | 2 | PCA5 |

| 6 | 2 | PCA6 |

| 7 | - | - |

| 8 | 2 | Verbindung zu Switch-B Port 8 |

- Mithilfe mehrerer Switches kann man mehr Rechner in einem VLAN einbinden

- Allerdings benötigt man für jedes VLAN eine eigene Verbindung

| Switch-Port | VLAN ID | angeschlossenes Gerät |

|---|---|---|

| 1 | 1 | PCB1 |

| 2 | 1 | PCB2 |

| 3 | - | - |

| 4 | 1 | Verbindung zu Switch-A Port 4 |

| 5 | 2 | PCB5 |

| 6 | 2 | PCB6 |

| 7 | - | - |

| 8 | 2 | Verbindung zu Switch-B Port 8 |

Dynamische VLANs

- Bei der dynamischen Implementierung eines VLANs wird die Zugehörigkeit eines Frames zu einem VLAN anhand bestimmter Inhalte des Frames getroffen

- Da sich alle Inhalte von Frames praktisch beliebig manipulieren lassen, sollte in sicherheitsrelevanten Einsatzbereichen auf den Einsatz von dynamischen VLANs verzichtet werden. Dynamische VLANs stehen im Gegensatz zu den statischen VLANs

- Die Zugehörigkeit kann beispielsweise auf der Basis der MAC- oder IP-Adressen geschehen, auf Basis der Protokoll-Typen (beispielsweise 0x809B Apple EtherTalk, 0x8137: Novell IPX, 0x0800: IPv4 oder 0x88AD: XiMeta LPX) oder auch auf Anwendungsebene nach den TCP-/UDP-Portnummern (Portnummer 53: DNS, 80: HTTP, 3128: Squid Proxy)

- In der Wirkung entspricht dies einer automatisierten Zuordnung eines Switchports zu einem VLAN

- Die Zugehörigkeit kann sich auch aus dem Paket-Typ ableiten und so zum Beispiel ein IPX/SPX-Netz von einem TCP/IP-Netz trennen

- Diese Technik ist heutzutage nicht mehr weit verbreitet, da TCP/IP in vielen Netzen alle anderen Protokolle abgelöst hat

- Durch Dynamische VLANs kann zum Beispiel auch erreicht werden, dass ein mobiles Endgerät immer einem bestimmten VLAN angehört - unabhängig von der Netzdose, an die es angeschlossen wird

- Eine andere Möglichkeit besteht darin, einen bestimmten Teil des Datenverkehrs wie zum Beispiel VoIP aus Performance- oder Sicherheitsgründen (veraltet) in ein spezielles VLAN zu leiten

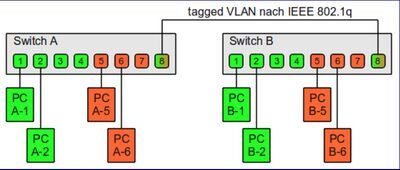

Tagged-basiert

- Zuordnung der Endgeräte erfolgt nach bestimmten Kriterien bspw. nach MAC-Adresse

- Mehrere VLANs können über einen einzelnen Switch-Port genutzt werden

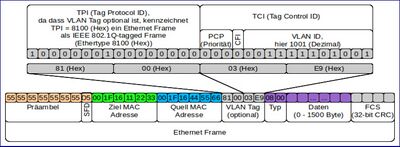

- Eine Markierung (Tag) im Frame des Pakets sorgt für die Zuweisung

- Das Tag wird nach der MAC-Addresse des Absenders gesetzt und ist exakt vier Byte lang

- Frames müssen getagged werden, damit der empfangene Switch bzw. der Router sie dem entsprechenden VLAN zuordnen kann

- Erste Zwei Bytes sind für den TPI (Tag Protocol Identifier), zeigt an, ob überhaupt eine VLAN-ID angegeben wurde

- Nach TPI folgen drei Bit für die Priorität der Nachricht, dann folgt ein Bit für den CFI (Canonical Format Identifier), welches die Kompatibilät zwischen Ethernet und Token Ring gewährleistet

- Die letzten zwölf Bit sind für die eigentliche VLAN-ID bestimmt. Dadurch sind prinzipiell 4096 VLANs möglich

- Die paketbasierten tagged VLANs stehen im Gegensatz zu den älteren markierungslosen, portbasierten VLANs

- Der Ausdruck tagged leitet sich vom englischen Ausdruck material tags ab (Anhänger, mit denen Waren markiert werden)

- Es handelt sich also bei tagged VLANs um Netze, die Netzpakete verwenden, welche eine zusätzliche VLAN-Markierung tragen

- Ein Tagging in VLANs kommt auch dann zum Einsatz, wenn sich VLANs beispielsweise über mehrere Switches hinweg erstrecken, etwa über Trunkports

- Hier tragen die Frames eine Markierung, welche die Zugehörigkeit zum jeweiligen VLAN anzeigt

- Durch die Tags werden VLAN-spezifische Informationen zum Frame hinzugefügt

- Zu dieser Gattung gehören die VLANs nach IEEE 802.1Q, Shortest Path Bridging, Ciscos Inter-Switch Link Protocol (ISL) oder auch 3Coms VLT (Virtual LAN Trunk) Tagging

- Damit die VLAN-Technik nach 802.1q auch für ältere Rechner und Systeme in einem Netz transparent bleibt, müssen Switches diese Tags bei Bedarf hinzufügen und auch wieder entfernen können

- VLAN-Tag

Bei portbasierten VLANs (d. h. bei Paketen, die kein Tag besitzen) wird zum Weiterleiten eines Datenpakets über einen Trunk hinweg üblicherweise vor dem Einspeisen in den Trunk ein VLAN-Tag hinzugefügt, welches kennzeichnet, zu welchem VLAN das Paket gehört

- Der Switch auf Empfängerseite muss dieses wieder entfernen

- Bei tagged VLANs nach IEEE 802.1Q hingegen werden die Pakete entweder vom Endgerät (beispielsweise Tagging-fähigem Server) oder vom Switch am Einspeiseport mit dem Tag versehen

- Daher kann ein Switch ein Paket ohne jegliche Änderung in einen Trunk einspeisen

- Empfängt ein Switch auf einem VLT-Port (Trunkport) einen Frame mit VLAN-Tag nach IEEE 802.1Q, kann auch dieser es unverändert weiterleiten

- Lediglich der Switch am Empfangsport muss unterscheiden, ob er ein Tagging-fähiges Endgerät beliefert (dann kann der Frame unverändert bleiben) oder ob es sich um ein nicht Tagging-fähiges Endgerät handelt, welches zu dem aktuellen VLAN gehört (dann ist das Tag zu entfernen)

- Hierzu muss die zugehörige VLAN-ID im Switch hinterlegt sein

- Da nach IEEE 802.1Q alle Pakete mit VLAN-Tags markiert sind, müssen einem Trunk entweder alle VLAN-IDs, die er weiterleiten soll, hinterlegt werden, oder er ist zur Weiterleitung aller VLANs konfiguriert

- Werden Pakete ohne Tag auf einem Trunk-Port empfangen, können diese je nach Konfiguration entweder einem Default-VLAN zugeordnet werden (der Switch bringt das Tag nachträglich an), oder sie werden verworfen

- Empfängt ein Switch auf einem seiner Ports beispielsweise von einem älteren Endgerät Pakete ohne VLAN-Tags (auch native Frames genannt), so muss er selbst für das Anbringen des Tags sorgen

- Hierzu wird dem betreffenden Port entweder per Default oder per Management eine VLAN-ID zugeordnet

- Der Switch, der das Paket ausliefert, muss analog verfahren, wenn das Zielsystem nicht mit Tags umgehen kann (das Tag muss entfernt werden)

- Automatische Lernen

Das automatische Lernen der zu den VLTs (Trunkports) gehörenden Einstellungen ist heute Standard bei den meisten VLAN-fähigen Switches

- Dabei muss ein Switch mit einem Mischbetrieb sowohl von Paketen, die keine Tags kennen und enthalten, als auch von Paketen, die bereits Tags besitzen, umgehen können

- Das Erlernen der VLTs erfolgt analog zum Erlernen der MAC-Adressen: Empfängt der Switch ein Paket mit VLAN-ID, so ordnet er den Port zunächst diesem VLAN zu

- Empfängt er an einem Port innerhalb kurzer Zeit Pakete mit unterschiedlichen VLAN-IDs, so wird dieser Port als VLT identifiziert und als Trunk genutzt

- Einfache Switches (ohne Verwaltungsmöglichkeit) bilden üblicherweise ein zusätzliches natives VLAN für alle Pakete, die keine Tags enthalten

- Solche Pakete werden meist belassen, wie sie sind

- Ein Trunkport wird hier wie ein normaler (Uplink-)Port behandelt

- Alternativ kann auch ein Default-Tag angefügt werden

- Trunk

Der Begriff Trunk wird im Unterschied zu VLT häufig auch mit einer ganz anderen Bedeutung verwendet, siehe auch Bündelung (Datenübertragung)

- Sicherheit

Generell sollte man Sicherheit aber nicht mehr zu den Tagged-VLAN-Features zählen

- Switches lassen sich auf zahlreichen Wegen kompromittieren, müssen folglich immer als unsicher eingestuft werden

- Man kann aber auch direkt bei der Verkabelung ansetzen

- Es gibt etwa Messklemmen als Zubehör zu Profi-Netzanalysegeräten, die äußerlich direkt an ein Kabel angeschlossen werden und das geringe elektromagnetische Feld messen

- So kann völlig unbemerkt der gesamte über dieses Kabel laufende Datenverkehr mitgelesen und aufgezeichnet werden

- Dagegen hilft nur eine starke Kryptografie (beispielsweise mit IPsec), die manche LAN-Karten direkt in Hardware implementieren

Vor- und Nachteile

- Statisch

- Einfach zu erstellen und zu verwalten

- Sinnvoll für fest eingeplante VLAN-Segmente

- Unflexibel für veränderbare Netze

- Dynamisch

- Flexibel und besser anpassbar an neue Gegebenheiten

- Ortsunabhängigkeit ist dadurch gegeben

- Administratoren können Änderungen im Netzwerk durchführen, ohne Ports umstecken oder den Switch zu konfigurieren

- Switches, Router und Netzwerkarten müssen das VLAN-Tag verarbeiten können

Zuordnung des Datenverkehrs

Die Zuordnung der Teilnetze zu einem VLAN kann statisch über Port-Zuordnung an den Switches erfolgen, über spezielle Markierungen an den Paketen (Tags) realisiert sein oder dynamisch erfolgen (zum Beispiel durch MAC-Adressen, IP-Adressen bis hin zu TCP- und UDP-Ports und höheren Protokollen)

- Ebenfalls ist eine Zuordnung eines Ports zu einem VLAN nach Authentifizierung des Anwenders beispielsweise mittels 802.1X möglich

Jedes VLAN bildet (wie ein normales, physisch separiertes Netzsegment) eine eigene Broadcast-Domäne

- Um den Verkehr zwischen den VLANs transparent zu vermitteln, benötigt man einen Router

- Moderne Switches stellen diese Funktion intern zur Verfügung; man spricht dann von einem Layer-3-Switch

Die Überlegenheit von VLANs im Vergleich zur physischen Zuordnung zu verschiedenen Subnetzen basiert darauf, dass der Wechsel eines Clients von einem VLAN in ein anderes am Kopplungselement (Multilayerswitch, Router) geschehen kann, ohne dass eine physische Verbindung geändert werden muss

Verbindung von VLAN-Switches

Wenn sich ein VLAN über mehrere Switches erstreckt, ist zu deren Verbindung entweder für jedes VLAN ein eigener Link (Kabel) erforderlich, oder es kommen sogenannte VLAN-Trunks (VLT) zum Einsatz

- Das Verfahren entspricht einem asynchronen Multiplexing

- Deshalb dient ein VLT dazu, Daten der unterschiedlichen VLANs über eine einzige Verbindung weiterzuleiten

- Hierzu können sowohl einzelne Ports als auch gebündelte Ports (siehe Link Aggregation) zum Einsatz kommen

- ↑ J. Jasperneite: Echtzeit-Ethernet im Überblick, atp 3/2005, S. 29-34, Vorlage:ISSN.