Skript/IT-Sicherheit: Unterschied zwischen den Versionen

Keine Bearbeitungszusammenfassung |

Keine Bearbeitungszusammenfassung |

||

| (39 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

= Inhalt = | |||

= Einführung = | = Einführung = | ||

{{:Informationssicherheit}} | {{:Informationssicherheit}} | ||

= Bedrohung = | |||

{{:Bedrohung}} | |||

= Normen und Standards = | = Normen und Standards = | ||

{{: | {{:BSI/Standard}} | ||

= Netzwerksicherheit = | = Netzwerksicherheit = | ||

| Zeile 9: | Zeile 14: | ||

= IT-Grundschutz = | = IT-Grundschutz = | ||

{{: | {{:IT-Grundschutz}} | ||

= Kryptografie = | = Kryptografie = | ||

{{:Kryptografie/Skript}} | {{:Kryptografie/Skript}} | ||

= Grundlagen = | |||

{{:Informationssicherheit/Grundlagen|Grundlagen}} | |||

= Begriffe = | |||

{{:Informationssicherheit/Begriffe|Begriffe}} | |||

= Schutzziele = | |||

{{:IT-Sicherheit/Grundfunktionen|Schutzziele}} | |||

= Managementsystem = | |||

{{:Managementsystem_für_Informationssicherheit|Managementsystem}} | |||

= Maßnahmen = | |||

{{:IT-Grundschutz/Maßnahmen|Maßnahmen}} | |||

= Common Criteria = | |||

{{:Common Criteria}} | |||

= Security Engineering = | |||

{{:Security Engineering}} | |||

= Qualifizierung = | |||

{{:Kategorie:ISMS/Qualifizierung|Qualifizierung}} | |||

= Audit und Zertifizierungen = | |||

{{:Informationssicherheit/Audit und Zertifizierungen|Audit und Zertifizierungen}} | |||

= Rahmenbedingungen = | |||

{{:Informationssicherheit/Rechtliche Grundlagen}} | |||

= Umsetzungsbereiche = | |||

{{:Informationssicherheit/Umsetzungsbereiche|Umsetzungsbereiche}} | |||

= Mobile Endgeräte = | |||

{{:Mobile Endgeräte}} | |||

<noinclude> | |||

[[Kategorie:Skript/Sicherheit]] | |||

__NICHT_INDEXIEREN__ | |||

</noinclude> | |||

Aktuelle Version vom 2. März 2025, 09:42 Uhr

Inhalt

Einführung

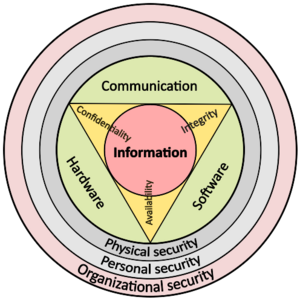

Informationssicherheit - Eigenschaft von Systemen Vertraulichkeit, Verfügbarkeit und Integrität sicherzustellen

Beschreibung

- Systeme

| System | Beschreibung |

|---|---|

| nicht-technisch | Prozessorientiert |

| technisch | Systemorientiert |

Begriffe

| Begriff | Beschreibung |

|---|---|

| Informationssicherheit | Eigenschaft von Systemen, Vertraulichkeit, Verfügbarkeit und Integrität sicherzustellen |

| Cybersicherheit | Sicherheit gegen Gefahren aus dem Internet |

| IT-Sicherheit | Technische Maßnahmen zur Realisierung von Grundwerten |

| Datenschutz | Schutz personenbezogener Daten (privacy) |

| Business Continuity Management | Sicherstellung des Fortbestands von Einrichtungen |

Informationsverarbeitung

| Tätigkeit | Beschreibung |

|---|---|

| Erfassen | |

| Speichern | |

| Übermitteln |

Informationssicherheit

- Informationssicherheit

- Schutz vor Gefahren/Bedrohungen

- Vermeidung von wirtschaftlichen Schäden

- Minimierung von Risiken

- Begriff Informationssicherheit

Der Begriff Informationssicherheit bezieht sich oft auf eine globale Informationssicherheit

- Bei der die Zahl der möglichen schädlichen Szenarien summarisch reduziert ist oder der Aufwand zur Kompromittierung für den Betreiber in einem ungünstigen Verhältnis zum erwarteten Informationsgewinn steht

- In dieser Sichtweise ist die Informationssicherheit eine ökonomische Größe, mit der zum Beispiel in Betrieben und Organisationen gerechnet werden muss

- Daneben bezieht sich der Begriff auch auf die Sicherheit unter einem bestimmten Szenarium

- In diesem Sinn liegt Informationssicherheit vor, wenn über einen bereits bekannten Weg kein Angriff auf das System mehr möglich ist

- Man spricht von einer binären Größe, weil die Information beim Anwenden dieser speziellen Methode entweder sicher oder nicht sicher sein kann

Grundwerte

- Grundwerte der Informationssicherheit

| Vertraulichkeit | |

| Verfügbarkeit | |

| Integrität |

Abhängigkeit von IT-Systemen

- Private und öffentliche Unternehmen sind in allen Bereichen ihrer Geschäftstätigkeit, Privatpersonen in den meisten Belangen des täglichen Lebens auf IT-Systeme angewiesen

- Da neben der Abhängigkeit auch die Risiken für IT-Systeme in Unternehmungen in der Regel größer sind als für Computer und Netzwerke in privaten Haushalten, ist Informationssicherheit überwiegend Aufgabe von Unternehmen

Gesetzte und Regelungen

Entsprechende Verpflichtungen lassen sich im gesamten deutschsprachigen Raum aus den verschiedenen Gesetzen zum Gesellschaftsrecht, Haftungsrecht, Datenschutz, Bankenrecht und weitere herleiten

- Dort stellt Informationssicherheit einen Baustein des Risikomanagements dar

- International spielen Vorschriften wie Basel II und der Sarbanes-Oxley Act eine wichtige Rolle

Informationssicherheit und IT-Sicherheit

Motivation

- Risikoorientierte Herangehensweise

- Vermeidung von Schäden durch Maßnahmen

- Schutz vor Schäden jeglicher Art

- Klassische Beispiele

- Image- und Vertrauensverlust

- Datenverlust

- Produktivitätsausfall

- Wirtschaftsspionage

- Verletzung von Marken- und Urheberrechten

IT-Sicherheit

- Motivationen

| Motivation | Beschreibung | |

|---|---|---|

| Globalisierung | Kommunikationsbedürfnisse und -infrastruktur (Internet) | Verteilte Informatiksysteme sind kritische Ressourcen

|

| Offene Systeme | Vielfältige Schnittstellen und Datenaustausch | Erhöhung des Angriffs- und Schadenpotentials |

| Physische Sicherheit | Zugang zu Räumen und IT-Systemen | Kann oft nicht gewährleistet werden |

| Vertrauen als Ressource | Wem vertraue ich, wem nicht? | Wer ist mein Gegenüber wirklich? |

Arten und Wichtigkeit von Informationen

- Informationen sind Werte

- Wertvoll für eine Organisation

- Wie die übrigen Geschäftswerte

- Müssen in geeigneter Weise geschützt werden

- Angemessener Schutz

Unabhängig von

- Erscheinungsform

- Art der Nutzung

- Speicherung

| Option | Beschreibung |

|---|---|

| Schutzziele | IT-Sicherheit/Grundfunktionen |

| Maßnahmen | IT-Grundschutz/Maßnahmen |

| IT-Sicherheitsmanagement | Managementsystem_für_Informationssicherheit |

- Aufrechterhaltung (CIA) von Informationen

- Vertraulichkeit

- Integrität

- Verfügbarkeit

- Ziel

Sicherstellen, dass Informationen in kritischen Situationen nicht beeinträchtigt werden

- Problemfelder

- Zu diesen Problemen gehören unter anderem Naturkatastrophen, Computer-/Serverfehlfunktionen und physischer Diebstahl

- Während papiergestützte Geschäftsabläufe immer noch weitverbreitet sind und eine eigene Reihe von Informationssicherheitspraktiken erfordern, werden digitale Unternehmensinitiativen immer mehr in den Vordergrund gerückt, wobei die Informationssicherheit jetzt in der Regel von IT-Sicherheitsspezialisten übernommen wird

- Diese Spezialisten wenden die Informationssicherheit auf die Technologie an (meistens auf eine Form von Computersystemen)

- Es sei darauf hingewiesen, dass ein Computer nicht zwangsläufig ein Heimcomputer ist

- Was ist ein Computer?

Ein Computer ist jedes Gerät mit einer Prozessor und etwas Speicher

- Solche Geräte können von nicht vernetzten, eigenständigen Geräten wie Taschenrechnern bis zu vernetzten mobilen Computern wie Smartphones und Tablet-Computern reichen

- IT-Sicherheitsspezialisten

- IT-Sicherheitsspezialisten sind aufgrund der Art und des Wertes der Daten in größeren Unternehmen fast immer in allen größeren Unternehmen/Einrichtungen zu finden

- Sie sind dafür verantwortlich, dass die gesamte Technologie des Unternehmens vor böswilligen Cyberangriffen geschützt wird, die häufig darauf abzielen, an wichtige private Informationen zu gelangen oder die Kontrolle über die internen Systeme zu erlangen

- Informationssicherheit hat sich in den vergangenen Jahren stark weiterentwickelt

- Es bietet viele Spezialisierungsmöglichkeiten, darunter die Sicherung von Netzwerken und verwandter Infrastruktur, die Sicherung von Anwendungen und Datenbanken, Sicherheitstests, die Prüfung von Informationssystemen Auditierung, Geschäftskontinuitätsplanung, die Aufdeckung elektronischer Daten und digitale Forensik

- Fachleute für Informationssicherheit sind in ihrem Beschäftigungsverhältnis sehr stabil

- Mehr als 80 Prozent der Fachleute hatten über einen Zeitraum von einem Jahr keinen Wechsel des Arbeitgebers oder der Beschäftigung zu verzeichnen, und die Zahl der Fachleute wird von 2014 bis 2019 voraussichtlich kontinuierlich um mehr als 11 Prozent jährlich steigen

Schutz von Informationen

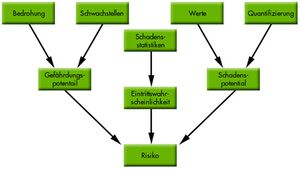

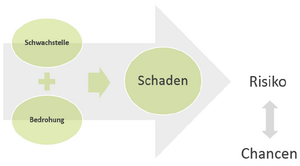

- Schutz von Informationen durch die Minderung von Informationsrisiken

- Risikominderung

- Eintrittwahrscheinlichkeit

- Schadensausmaß

- Gefährdungen von Informationen

IT-Grundschutz/Kompendium/Elementaren Gefährdungen

- Beispiele

| Gefährdung | Beschreibung |

|---|---|

| Unbefugter/unangemessener Zugriff | |

| Unrechtmäßige Nutzung | |

| Enthüllung | |

| Unterbrechung | |

| Löschung | |

| Korruption | |

| Änderung | |

| Einsichtnahme | |

| Aufzeichnung | |

| Entwertung |

- Maßnahmen zur Verringerung der nachteiligen Auswirkungen solcher Vorfälle

- Geschützte Informationen können jede Form annehmen, etwa elektronisch oder physisch, materiell (etwa Papier) oder immateriell (etwa Wissen)

- CIA-Trias Ausgewogenen Schutz

| Grundwert | English | Abkürzung |

|---|---|---|

| Datenvertraulichkeit | ||

| Datenintegrität | ||

| Datenverfügbarkeit |

- Schwerpunkt

- Effiziente Umsetzung von Richtlinien

- ohne die Produktivität der Organisation zu beeinträchtigen

- Risikomanagement-Prozess Strukturierter Risikomanagement-Prozess

- Identifizierung von Informationen und zugehörigen Vermögenswerten sowie potenziellen Bedrohungen, Schwachstellen und Auswirkungen;

- Bewertung der Risiken

- Entscheidung, wie mit den Risiken umzugehen ist, d.h

- sie zu vermeiden, abzuschwächen, zu teilen oder zu akzeptieren

- wenn eine Risikominderung erforderlich ist, Auswahl oder Entwurf geeigneter Sicherheitskontrollen und deren Implementierung

- Überwachung der Aktivitäten

- Anpassung an Probleme, Veränderungen und Verbesserungsmöglichkeiten

- Standardisierte Vorgehensweise

Um diese Disziplin zu standardisieren, arbeiten Akademiker und Fachleute zusammen, um Leitlinien, Richtlinien und Industriestandards zu Passwort, Antivirensoftware, firewall, Verschlüsselungssoftware, rechtliche Haftung, Sicherheitsbewusstsein und Schulung und weitere anzubieten

Diese Standardisierung kann durch eine Vielzahl von Gesetzen und Vorschriften vorangetrieben werden, die sich darauf auswirken, wie Daten abgerufen, verarbeitet, gespeichert, übertragen und vernichtet werden

- Die Umsetzung von Standards und Leitlinien innerhalb einer Organisation kann jedoch nur begrenzte Wirkung haben, wenn keine Kultur der Kontinuierliche Verbesserung eingeführt wird

Definition

Attribute

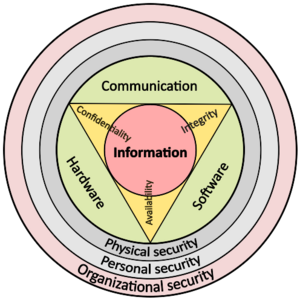

- Attribute der Informationssicherheit (CIA)

Informationssysteme

- Hauptteile von Informationssystemen

- Hardware

- Software

- Kommunikation

- Ziel

Informationssicherheits-Industriestandards als Schutz- und Präventionsmechanismen auf drei Ebenen oder Schichten zu identifizieren und anzuwenden:

- physikalisch

- persönlich

- organisatorisch

Richtlinien

Verfahren und Richtlinien implementieren

- Administratoren, Benutzern und Betreibern mitteilen, wie Produkte verwendet werden sollen

- Um die Informationssicherheit innerhalb der Organisationen zu gewährleisten

Definitionen von Informationssicherheit

| Definition | Beschreibung | Quelle |

|---|---|---|

| Vertraulichkeit, Integrität und Verfügbarkeit von Informationen |

Weitere Eigenschaften | ISO/IEC 27000 |

| Schutz von Informationen/Informationssystemen |

vor unbefugtem Zugriff, Verwendung, Offenlegung, Störung, Änderung oder Zerstörung, um Vertraulichkeit, Integrität und Verfügbarkeit zu gewährleisten | CNSS, 2010 |

| Nur autorisierte Benutzer | (Vertraulichkeit) bei Bedarf Zugang zu genauen und vollständigen Informationen (Integrität) haben (Verfügbarkeit) | ISACA, 2008 |

| Ist ein Prozess | des Schutzes des geistigen Eigentums einer Organisation | Pipkin, 2000 |

| Disziplin des Risikomanagements | deren Aufgabe es ist, die Kosten des Informationsrisikos für das Unternehmen zu verwalten | McDermott und Geer, 2001 |

| Gut informiertes Gefühl der Sicherheit |

dass Informationsrisiken und -kontrollen im Gleichgewicht sind | Anderson, J., 2003 |

| Schutz von Informationen | minimiert das Risiko, dass Informationen Unbefugten zugänglich gemacht werden | Venter und Eloff, 2003 |

- Multidisziplinäres Studien- und Berufsfeld

Das sich mit der Entwicklung und Umsetzung von Sicherheitsmechanismen aller verfügbaren Arten (technisch, organisatorisch, menschlich und rechtlich) befasst, um Informationen an all ihren Orten (innerhalb und außerhalb der Unternehmensgrenzen) und folglich auch Informationssysteme, in denen Informationen erstellt, verarbeitet, gespeichert, übertragen und vernichtet werden, vor Bedrohungen zu schützen

- Bedrohungskategorien

Bedrohungen für Informationen und Informationssysteme können in Kategorien eingeteilt werden, und für jede Kategorie von Bedrohungen kann ein entsprechendes Sicherheitsziel definiert werden

- Ein Satz von Sicherheitszielen, der als Ergebnis einer Bedrohungsanalyse ermittelt wurde, sollte regelmäßig überarbeitet werden, um seine Angemessenheit und Konformität mit dem sich entwickelnden Umfeld sicherzustellen

- Relevanter Satz von Sicherheitszielen

- Vertraulichkeit

- Integrität

- Verfügbarkeit

- Datenschutz

- Authentizität

- Vertrauenswürdigkeit

- Nichtabstreitbarkeit

- Rechenschaftspflicht

- Überprüfbarkeit

Die Sicherheit von Informationen und Informationsressourcen unter Verwendung von Telekommunikationssystemen oder -geräten bedeutet den Schutz von Informationen, Informationssystemen oder Büchern vor unbefugtem Zugriff, Beschädigung, Diebstahl oder Zerstörung

Verfahren

Informationssicherheit/Verfahren

Beschreibung

| Verfahren | Beschreibung |

|---|---|

| Sicherheits-Governance | |

| Vorfallsreaktionspläne | |

| Änderungsmanagement |

Sorgfaltspflicht

"Vernünftige und umsichtige Person", "Sorgfaltspflicht"

- Lange in Bereichen Finanzen, Wertpapiere und Recht verwendet

- In den vergangenen Jahren haben diese Begriffe auch in den Bereichen Informatik und Informationssicherheit Einzug gehalten

Einhaltung von Gesetzen und Vorschriften

Aktionäre, Kunden, Geschäftspartner und Regierungen erwarten

- dass die Unternehmensleitung das Unternehmen in Übereinstimmung mit anerkannten Geschäftspraktiken und unter Einhaltung von Gesetzen und anderen Vorschriften führt

- Dies wird oft als die Regel der "vernünftigen und umsichtigen Person" beschrieben

- Eine umsichtige Person achtet darauf, dass alles Erforderliche getan wird, um das Unternehmen nach soliden Geschäftsprinzipien und auf legale, ethische Weise zu führen

- Eine umsichtige Person ist auch gewissenhaft (aufmerksam, fortlaufend) in ihrer Sorgfaltspflicht gegenüber dem Unternehmen

"due care" und "due diligence"

Im Bereich der Informationssicherheit bietet Harris die folgenden Definitionen der Begriffe "due care" und "due diligence" an:

- "Due care are steps that are taken to show that a company has taken responsibility for the activities that take place within the corporation and has taken the necessary steps to help protect the company, its resources, and employees."

Und [Due Diligence sind die] "kontinuierliche Aktivitäten, die sicherstellen, dass die Schutzmechanismen kontinuierlich aufrechterhalten werden und funktionsfähig sind."'

- Bei diesen Definitionen sollten zwei wichtige Punkte beachtet werden

- Erstens werden bei der Sorgfaltspflicht Schritte unternommen, die sich nachweisen lassen; das bedeutet, dass die Schritte überprüft und gemessen werden können oder sogar greifbare Artefakte hervorbringen

- Dies bedeutet, dass Menschen tatsächlich etwas tun, um die Schutzmechanismen zu überwachen und aufrechtzuerhalten, und dass diese Aktivitäten fortlaufend sind

Verantwortung

Organisationen haben eine Verantwortung

- Sorgfaltspflicht bei der Anwendung der Informationssicherheit praktizieren

- Der Duty of Care Risk Analysis Standard (DoCRA) bietet Grundsätze und Praktiken für die Bewertung von Risiken

- Dabei werden alle Parteien berücksichtigt, die von diesen Risiken betroffen sein könnten

- DoCRA hilft bei der Bewertung von Schutzmaßnahmen, ob diese geeignet sind, andere vor Schaden zu bewahren und gleichzeitig eine angemessene Belastung darstellen

- Angesichts der zunehmenden Rechtsstreitigkeiten im Zusammenhang mit Datenschutzverletzungen müssen Unternehmen ein Gleichgewicht zwischen Sicherheitskontrollen, Einhaltung der Vorschriften und ihrem Auftrag herstellen

Bedrohung

Bedrohung - Schwachstelle - Gefährdung - Risiko

Beschreibung

Bedrohung

- Beeinträchtigung des angestrebten Zustandes der Informationssicherheit

- ungesteuerte oder ungeplante

- gesteuerte oder geplante Aktion

- eines Subjektes oder Objektes,

außerhalb der zweckbestimmten Nutzung

- Klassifizierung von Bedrohungen

- Eintrittswahrscheinlichkeit

- Ort der Entstehung

- Aktionsebenen

- allgemein oder speziell

Bedrohungen in der Praxis

- Beispiele

- Irrtum

- Nachlässigkeit

- Bequemlichkeit

- Malware

- Internetdienste (WWW, E-Mail,…)

- Hacking und Cracking

- Wirtschaftsspionage

- Diebstahl von IT-Einrichtungen

- ...

- Irrtum und Nachlässigkeit

- Die meisten Datenverluste entstehen durch Irrtum oder Nachlässigkeit

- Ergebnisse einer Befragung von 300 Windows Netz- und Systemadministratoren

- 70% schätzen die Gefahr durch unbeabsichtigtes Löschen von wichtigen Daten höher ein als durch Virenbefall

- 90% davon erklären dies durch einfache Anwenderfehler

- Risikofaktor Mensch

- Nicht nur Technik kann die Sicherheit einschränken

- Menschliches Verhalten tritt als zusätzlicher Risikofaktor auf

- Ein vermeintlich sicheres VPNs kann dazu führen

- dass sich die Benutzer in falscher Sicherheit wiegen

- auch sensitive Informationen übertragen

- die sie sonst lediglich sicheren Netzen anvertrauen würden

- Aufmerksamkeit potenzieller Angreifer konzentriert nach der Implementierung eine VPN wieder verstärkt auf die Firmennetzen selbst

- Da der Übertragungskanal hohe oder unmögliche Hürden stellt

- KES-Studie - Bedeutung der Gefahrenbereiche

- IT-Sicherheit ist notwendig...Schadensbilanz

- Anzahl der Sicherheitsvorfälle steigt

- 75 % aller Unternehmen

- im letzten Jahr Vorfälle

- mit geschäftsschädigenden Auswirkungen

- Schadenshöhe eines Einzelschadens

- Maximum: hohe zweistellige Mio-Beträge

- Durchschnitt: 5-6-stellige Beträge

- Art der Schäden

- größtes Einzelproblem: Schadsoftware

- überwiegend Grundwert Verfügbarkeit

- Zunehmend gezielte Angriffe

- Rangfolge der Ursachen

- Mensch

- Technik

- Umwelt

Erkennen von Sicherheitslücken

Bedrohungen zufälliger Art

- Stromausfall

- Benutzerfehler

- Administrationsfehler

- Planungsfehler

- Systemfehler

- Software

- Hardware

- Übertragungsfehler

Gezielte Bedrohungen

- "Hacker"

- Die Kreativen

- "Script Kiddies"

- kriminelle Einzeltäter

- Elektr. Bankraub

- Insider

- Kriminelle Organisationen

- Behörden

Gefährdungen - Gliederung

- Elementare Gefährdungen

- Naturkatastrophen

- Abhören

- ...

- Höhere Gewalt

- Feuer

- Wasser

- Blitzschlag

- Krankheit

- ...

- Organisatorische Mängel

- Fehlende oder unklare Regelungen

- fehlende Konzepte

- ...

- Menschliche Fehlhandlungen

- "Die größte Sicherheitslücke sitzt oft vor der Tastatur"

- Irrtum

- Fahrlässigkeit

- ...

Bedrohungen

- Abhören übertragener Daten

- Nachrichten

- unverändert noch einmal senden

- verändern und absenden

- Maskerade

- Vorspiegeln einer fremden Identität

- Versenden von Nachrichten mit falscher Quelladresse

- Unerlaubter Zugriff auf Systeme

- Zugangsrechte erweitern

- Bewusst kritische Systemressourcen überbeanspruchen

- Überlastsituation herbeiführen

- Denial of Service

- "Abschießen" von Protokollinstanzen

- durch illegale Pakete

- Code mit speziellen Eigenschaften

- Viren

- Modifizieren Funktion eines "Wirtsprogramms"

- Würmer

- Verwenden eine Sicherheitslücke und ein Transportmittel, um sich fortzupflanzen

- Trojanische Pferde

- Fremder Code wird eingeschleust und von unbedarften Benutzern oder Programmen ausgeführt

- Speicher, CPU, Kommunikationskanäle, Datenstrukturen, ...

Angriffstechniken und Gegenmaßnahmen

Angriffstechniken

- Anzapfen

- Leitungen oder Funkstrecken

- Zwischenschalten

- Man-in-the-middle-Angriff

- Wiedereinspielen abgefangener Nachrichten

- Replay-Angriff

- beispielsweise von Log-in-Nachrichten zwecks unerlaubtem Zugriff

- Gezieltes Verändern von Bit oder Bitfolgen

- Ohne die Nachricht selbst entschlüsseln zu können

- Brechen kryptografischer Algorithmen

Gegenmaßnahmen

- Nur bewährte, als sicher geltende Algorithmen verwenden

- Ausreichende Schlüssellänge

- Möglichkeiten zum Auswechseln von Algorithmen vorsehen

Immer die gleichen Fragen

- Welche Formen von Missbrauch wären möglich?

- wenn vertrauliche Informationen in die Hände Dritter gelangten?

- Welche Konsequenzen hätte es?

- wenn wichtige Informationen verändert würden?

- beispielsweise während einer Datenübertragung oder auf ihrem Server

- Als Ursache kann nicht nur böse Absicht unbekannter Dritter, sondern auch technisches Versagen in Frage kommen.

- Was würde geschehen?

- wenn wichtige Computer oder andere IT-Komponenten plötzlich ausfallen

- und einen längeren Zeitraum (Tage, Wochen, ...) nicht mehr nutzbar sind

- Könnte die Arbeit fortgesetzt werden?

- Wie hoch wäre der mögliche Schaden?

Bedrohungen

- Verschiedene Szenarien eines Angriffs lassen sich in der IT-Sicherheit vorstellen.

- Eine Manipulation der Daten einer Website über eine sogenannte SQL-Injection ist ein Beispiel.

- Nachfolgend werden einige Angriffe, Ziele sowie Ursachen beschrieben:

Angriffe und Schutz

Unter einem Angriff auf den Datenschutz oder Datensicherheit (repräsentiert durch etwa ein Computersystem) versteht man jeden Vorgang, dessen Folge oder Ziel ein Verlust des Datenschutzes oder der Datensicherheit ist.

- Auch technisches Versagen wird in diesem Sinne als Angriff gewertet.

Statistische Sicherheit: Ein System wird dann als sicher bezeichnet, wenn für den Angreifer der Aufwand für das Eindringen in das System höher ist als der daraus resultierende Nutzen.

- Deshalb ist es wichtig, die Hürden für einen erfolgreichen Einbruch möglichst hoch zu setzen und damit das Risiko zu reduzieren.

Absolute Sicherheit: Ein System ist dann absolut sicher, wenn es jedem denkbaren Angriff widerstehen kann.

- Die absolute Sicherheit kann nur unter besonderen Bedingungen erreicht werden, die die Arbeitsfähigkeit des Systems oft erheblich einschränken (isolierte Systeme, wenige und hochqualifizierte Zugriffsberechtigte).

Der Mangel an Computersicherheit ist eine vielschichtige Bedrohung, die nur durch eine anspruchsvolle Abwehr beantwortet werden kann.

- Der Kauf und die Installation einer Software ist kein Ersatz für eine umsichtige Analyse der Risiken, möglicher Verluste, der Abwehr und von Sicherheitsbestimmungen.

Ist einmal die Sicherheit eines Systems verletzt worden, muss es als kompromittiert betrachtet werden, was Maßnahmen zur Verhinderung weiterer Schäden und ggf. zur Datenrettung erfordert.

Effekte oder Ziele

- Technischer Systemausfall

- Systemmissbrauch beispielsweise durch illegitime Ressourcennutzung, Veränderung von publizierten Inhalten wie Vandalismus und weitere

- Sabotage

- Spionage

- Betrug und Diebstahl

Ursachen oder Mittel

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) klassifiziert die unterschiedlichen Angriffsmethoden und -mittel in:

- Schadsoftware bzw. Malware, zu denen unter anderem Computerviren, Trojaner und Würmer gehören,

- Ransomware, eine besondere Form von Schadsoftware, die den Zugriff auf Daten und Systeme einschränkt und dessen Ressourcen erst gegen Zahlung eines Lösegelds wieder freigibt,

- Social Engineering,

- Advanced Persistent Threats (APT), bei denen der Angreifer sein Ziel sorgfältig aussucht,

- Unerwünscht zugesandte E-Mails (Spam), der wiederum in klassischen Spam, Schadprogramm-Spam und Phishing unterteilt werden,

- Botnetze,

- Distributed-Denial-of-Service-(DDoS)-Angriffe,

- Drive-by-Exploits und Exploit-Kits, die Schwachstellen in Browser, Browser-Plug-ins oder Betriebssystemen ausnutzen,

- Identitätsdiebstahl, wie zum Beispiel Spoofing, Phishing, Pharming oder Vishing,

- Seitenkanalangriffe - also solche Angriffe, die Nebeneffekte (Laufzeitverhalten, Energieverbrauch) beobachten und so Rückschlüsse auf die Daten ziehen; dies findet insbesondere bei Schlüsselmaterial Anwendung.

Daneben können die oben genannten Effekte auch durch

- physischen Einbruch zum Stehlen sensibler Daten wie Schlüssel oder zum Platzieren von Malware,

- höhere Gewalt, zum Beispiel in Form von Blitzschlag, Feuer, Vulkanausbruch oder Überschwemmung oder

- Fehlbedienung durch Personal oder zugangsberechtigte Personen verursacht werden.

Viren, Würmer, trojanische Pferde

Während im Firmenumfeld die ganze Themenbreite der Computersicherheit Beachtung findet, verbinden viele Privatanwender mit diesem Begriff primär den Schutz vor Viren, Würmern, Spyware und Trojanern (trojanische Pferde).

Die ersten Computerviren waren noch recht harmlos und dienten lediglich dem Aufzeigen diverser Schwachstellen von Computersystemen.

- Doch recht bald erkannte man, dass Viren zu weitaus mehr in der Lage sind.

- Es begann eine rasante Weiterentwicklung der Schädlinge und der Ausbau ihrer Fähigkeiten - vom simplen Löschen von Dateien über das Ausspionieren von Daten (zum Beispiel von Passwörtern) bis hin zum Öffnen des Rechners für entfernte Benutzer (Backdoor).

Mittlerweile existieren diverse Baukästen im Internet, die neben einer Anleitung auch alle notwendigen Bestandteile für das einfache Programmieren von Viren liefern.

- Nicht zuletzt schleusen kriminelle Organisationen Viren auf PCs ein, um diese für ihre Zwecke (UBE/UCE, DoS-Angriffe und weitere) zu nutzen.

- So entstanden bereits riesige Bot-Netze, die auch illegal vermietet werden.

Normen und Standards

BSI/Standard - Vom BSI veröffentlichte Standards

Beschreibung

| Standards | |

|---|---|

| 200-1 | Anforderungen an ein ISMS |

| 200-2 | Umsetzung der Anforderungen |

| 200-3 | Risikoanalyse |

| 200-4 | Business Continuity Management |

| Kompendium | |

| Kapitel 1 | IT-Grundschutz/Kompendium/Vorspann |

| Kapitel 2 | Schichtenmodell / Modellierung |

| Elementare Gefährdungen |

Elementare Gefährdungen |

| Schichten | Prozesse Systeme |

Version 200

| Standard | Titel | Status | Beschreibung |

|---|---|---|---|

| 200-1 | Managementsysteme für Informationssicherheit | Standard | Information Security Management System |

| 200-2 | IT-Grundschutz-Methodik | Standard | Vorgehensweise |

| 200-3 | Risikomanagement | Standard | Risikoanalyse |

| 200-4 | Business Continuity Management | Standard | Notfallmanagement |

Netzwerksicherheit

Netzwerksicherheit - Sicherheit von Rechnernetzwerken

Beschreibung

Netzsicherheit (network security)

- Allgemeine Bedeutung

- Axiome

- Ausfall eines beliebigen Netzwerkelements sorgt nicht zu einer Versorgungsunterbrechung

- Fallen mindestens zwei Elemente aus, ist ein Ausfall möglich

- Redundanz erhöht die Verfügbarkeit

- Abgrenzung

Netzwerksicherheit ist Teil der Informationssicherheit

Technischen oder nicht-technischen Systemen

- Informationsverarbeitung

- speicherung und -lagerung

- Schutzziele sicherstellen

Protokolle, Architekturen und Komponenten

| Option | Beschreibung |

|---|---|

| Kerberos | Authentifizierung, Autorisierung und Abrechnung |

| X.509 | Standard für Zertifikate und deren Infrastruktur |

| IPsec | Protokoll zum Schutz von Verbindungen |

| SSL/TLS | Schützt beispielsweise http, welches dann mit https bezeichnet wird |

| S/MIME, PGP | Schutz von E-Mails |

| EAP | Authentifizierung in beispielsweise WPA, TLS und IPsec |

| Firewalls | Filtern von Paketen |

| IDS | Angriffe erkennen |

| Honeypot | Ermittlung von Sicherheitslücken und Angriffsvektoren |

Rechnernetzwerke

- Sicherheit an sich ist dabei stets nur relativ zu verstehen und kein unverändert bleibender Zustand

- Einerseits muss überlegt werden, wie wertvoll die Daten sind, die im Netzwerk kursieren, und andererseits ist das Netzwerk durch Ausbau und technische Weiterentwicklung permanenten Veränderungen unterworfen, die sich auch in geänderter Sicherheitsarchitektur widerspiegeln müssen

- Steigerungen im Bereich der Sicherheit sind oft mit größer werdenden Hürden bei der Benutzung einhergehend

- Bei Rechnernetzwerken zielt die Netzwerksicherheit darauf ab, die durch das Internet auf Computer einwirkenden Bedrohungen durch eine geeignete Kombination des Schutzes der Endgeräte, Peripheriegeräte, Wiedergabegeräte, von Teilnetzen und der Daten auszugleichen oder zu vermeiden

- Netzwerksicherheit ist in Netzwerken die Gewährleistung des Netzbetreibers, Netzstörungen zu vermeiden und die Verfügbarkeit des Netzes dauerhaft aufrechtzuerhalten

- Netzwerksicherheit soll insbesondere vor jeder Art von Computerkriminalität und Internetkriminalität schützen

Netzwerkkarten

- Zu unterscheiden sind nach

- Art der Übertragungstechnik: Direktverbindung oder Broadcast

- Art des Übertragungsmediums: kabelgebunden oder Funk

- Ausdehnung:

- LAN: Local Area Network

- MAN: Metropolitan Area Network

- PAN: Personal Area Network

- WAN: Wide Area Network

- Alle Arten sind sicherheitsrelevant

- So besitzt beispielsweise ein Broadcast-Funk-LAN mehr Angriffsrisiken als eine drahtgebundene Direktverbindung

- Aspekte

- Systemsoftware härtet gegen Sicherheitslücken

- Passwortschutz

- Verschlüsselung

- Einsatz von Firewalls/DMZ

- Verwendung von VPN

- Einsatz drahtloser Netze

- Einbruchserkennung

Schwachstellen

Die Netzwerkarchitektur befasst sich insbesondere mit Fragen zur Netzwerksicherheit gegen den Ausfall von einzelnen Netzwerkelelementen, gegen Krisen oder gegen Cyberangriffe. Schwachstellen sind Betriebssysteme (Programmfehler in Betriebssystemen und Anwendungsprogrammen)

- Die ISO/IEC-27033 stellt Unternehmen Richtlinien zur Verfügung, um Netzwerksicherheit zu planen, entwerfen, implementieren und dokumentieren, wobei auch Netzwerkelemente einbezogen sind

Angriffe

- So vielfältig wie Netze sind, so vielfältig sind auch die Angriffsmöglichkeiten auf ein Netz

- In vielen Fällen werden mehrere Angriffe kombiniert, um ein Ziel zu erreichen

Software

- Angriffe auf Software(-implementierungen)

Da Kommunikationsnetze stets aus einer (großen) Menge von Systemen bestehen, werden sehr oft genau diese Systeme über das Kommunikationsnetz angegriffen

- Hierbei zielen viele Angriffe auf Schwächen in Software(-implementierungen):

- Pufferüberlauf: vor allem in Programmen in der Programmiersprache C findet man häufig den Fehler, dass über einen Puffer hinausgeschrieben wird und hierbei andere Daten oder Kontrollinformationen überschrieben werden;

- Stack Smashing: hierbei überschreibt z. B. ein Pufferüberlauf den Stack eines Programmes, hierdurch können Schadroutinen eingeschleust und ausgeführt werden (Exploit);

- Formatstring-Angriffe: Ausgaberoutinen, wie printf, nutzen einen Format-String um eine Ausgabe zu modifizieren

- Durch die Nutzung sehr spezieller Formatierungsanweisung können hierbei Speicherbereiche überschrieben werden

Netzwerkprotokolle

- Angriffe auf Netzwerkprotokolle

- Man-In-The-Middle-Angriff: falls keine gegenseitige Authentifizierung durchgeführt wird, täuscht ein Angreifer den Kommunikationspartnern jeweils den anderen vor (z. B. telnet, rlogin, SSH, GSM, Ciscos XAUTH)

- Unerlaubte Ressourcennutzung: falls keine sichere Authentifizierung bzw. sichere Autorisierung vorhanden (z. B. rlogin) ist

- Mitlesen von Daten und Kontrollinformationen: alle unverschlüsselten Protokolle, wie POP3, IMAP, SMTP, Telnet, rlogin, http sind betroffen

- Einschleusen von Daten oder Informationen: alle Protokolle ohne ausreichende Nachrichtenauthentifizierung wie POP3, SMTP, Telnet, rlogin, http

- Tunnel können verwendet werden, um Datenverkehr in zugelassene Protokolle (z. B. Http) einzubetten

- Dadurch können Firewallregeln unterlaufen werden

- Beispiel: Der SSH-Client baut über HTTPS und den Proxy eine Verbindung zu einem Server außerhalb des internen Netzes auf

- Dadurch umgeht er die Regeln, die den SSH-Verkehr nach außen kontrollieren

- Diese Verbindung kann auch umgedreht werden, wodurch eine Verbindung von außen in das interne Netz geschaltet wird

- Die Bekämpfung erfordert entsprechende Regeln im Proxy, die eine Einschränkung der Methoden CONNECT bzw.

- POST bewirken

- Der Url-Filter UfdbGuard ermöglicht es, Https-Tunnel zu erkennen und zu blockieren

Netzstruktur

- Angriffe auf die Netzstruktur

- Die Überlastung von Diensten wird als Denial-of-Service-Angriff (DoS) bezeichnet

- Besonders verteilte DoS-Angriffe werden auch als Distributed-Denial-of-Service-Angriffe (DDoS) bezeichnet

- Sehr effektiv sind Angriffe, die mit nur einem Datenpaket auskommen, wie z. B. der TCP-SYN-Angriff, da hierbei die Absenderadresse und somit die Herkunft gefälscht werden kann

Tarnung

- Tarnung von Angriffen

- Die Fragmentierung von Datenpaketen, vor allem bei überlappenden Fragmenten, kann genutzt werden, um Angriffe vor Angriffserkennern zu verstecken

- Spoofing: das Fälschen von meist Absendeadressen zum Verschleiern der Herkunft von Datenpaketen (siehe auch Firewall)

Verwandte Angriffe

- Verwandte Angriffe werden durch die verteilte Struktur eher begünstigt

- Social Engineering wird die Vorgehensweise genannt, soziale Aspekte auszunutzen, um bestimmte Ziele, z. B. das Umgehen einer Passwortabfrage, zu erreichen

- Passwörter können erlangt werden, um Zugang zu Diensten zu erhalten

- Geschieht dies durch Ausprobieren aller Möglichkeiten, spricht man von einer Brute-Force-Attacke

- Mangelhafte Installationen können einen Angriff mit Standard-Passwörtern erfolgreich machen

- Aus der Außenwelt kommende Daten werden nicht auf ihre Validität überprüft, sondern als "korrekt" hingenommen (Tainted Data oder Cross-Site Scripting und SQL Injection)

- Überflutung mit sinnlosen oder nicht angeforderten E-Mails wird als UBE () und insbesondere, wenn es sich um Werbung handelt, als UCE () bezeichnet

- Würmer, Trojanische Pferde, Dialer oder Viren

- Leichtgläubigkeit und die leichte technische Möglichkeit zum Vorspiegeln falscher Webseiten können durch Phishing ausgenutzt werden

- Leichtgläubigkeit lässt Anwender auch unbekannte Programme ausführen, die per Mail versandt wurden

Maßnahmen

Firewall

- Proxy-Server und Firewalls sorgen für Netzwerksicherheit

- Ein Datenschutz vor Spam oder Malware kann durch Virenscanner erreicht werden, die auch fremde externe Datenträger untersuchen

- Für Datensicherheit sorgt die Datensicherung, Netzstörungen interner Netzwerke sind zu vermeiden. Redundanzen wie Sicherungsdateien oder ausgelagerte Computeranlagen sind ebenfalls eine Möglichkeit der Netzwerksicherheit

- Diese kann durch eine Netzwerkanalyse ermittelt werden, wobei der gesamte Datenverkehr zu überprüfen ist (vgl. Sniffer)

- Anwender können die Ressourcen des Netzwerks erst nach einer Identifizierung und einer anschließenden Authentifizierung und Autorisierung nutzen

- Damit eine Kompromittierung eines Rechners im Netzwerk erkannt werden kann, werden Rechner oft überwacht

- Dies kann intern (sind die Daten noch konsistent?, sind Veränderungen aufgetreten?) oder auch extern (sind die Dienste des Rechners noch erreichbar und funktional?) geschehen

Unternehmen und Behörden

Die Wirtschaftsspionage hat vor allem Unternehmen und Behörden im Visier, wobei unter anderem das Know-how, Patente, Produktionstechnik, Produktionsverfahren oder sonstige Unternehmensdaten und Wissen durch die Konkurrenz oder durch Geheimdienste ausgeforscht werden (Informationskrieg)

Geht es in Unternehmen oder Behörden darum, durch den Internetfilter sicherzustellen, dass Arbeitnehmer oder Mitarbeiter nicht auf Webseiten zugreifen, die sie von der Erfüllung der Arbeitspflicht abhalten, ist dies eine arbeitsrechtliche Netzwerksicherheit

- Proxy Server sind in Unternehmen zwischen den Personal Computer und das Internet geschaltet und dienen dem Caching und zur Netzwerksicherheit

Im Rahmen der Arbeitssicherheit muss die Netzwerkorganisation insbesondere sicherstellen, dass die Platzierung von Computerviren durch Hackerangriffe oder Spionage vermieden wird

Potentieller Datenverlust durch fehlerhafte Software, Fehlbedienung, Fahrlässigkeit oder Altersverschleiß der Hardware wird durch eine Datensicherung verhindert, die dann an einem anderen Ort gelagert werden soll

- Sicherheitslücken in der Software kann durch das rechtzeitige Einspielen von Softwareaktualisierungen entgegengewirkt werden

- Zusätzliche Sicherheit kann noch durch den Einsatz bestimmter Software erhöht werden, die als sicher gilt, weil sie z. B. einer Open-Source-Lizenz unterliegt

- Auch der entgegengesetzte Fall kann vorkommen: Software, die als unsicher gilt, kann verboten werden

- Durch Schulung der Anwender kann ein Sicherheitsbedürfnis oder Problembewusstsein entstehen, indem man vermittelt, dass die Daten eines Netzwerkes sehr wertvoll sind

- Dadurch soll der Anwender Verständnis für die Maßnahmen aufbringen und sie nicht unterlaufen, indem er komplizierte Passwörter auf Zettel schreibt und diese an seinen Monitor klebt

- Schließlich kann der physische Zugang zum Netzwerk selbst noch mit Hilfe von Zugangskontrollen beschränkt werden

Privatpersonen

Privatpersonen können ihre Personal Computer, Laptops oder Smartphones durch Antivirenprogramme, Sicherheitssoftware, Jugendschutz, Kindersicherung oder Werbeblocker sichern

- Eine wichtige Sicherungsmaßnahme ist nach der Internetnutzung die Löschung des Verlaufs der Daten des Webbrowsers, auch um Spyware zu verhindern

- Der Webbrowser legt in einem temporären Ordner (Cache) heruntergeladene Dateien auf der Festplatte ab und speichert dort von Webseiten vergebene Cookies automatisch, die sich durch Dritte ausspionieren und auswerten lassen

- Der Browser führt in der Verlaufsliste penibel Buch, welche Webseiten in der jüngeren Vergangenheit besucht wurden

Vorsorge

Die Vorsorge-Maßnahmen sind ebenso vielfältig und veränderlich wie die Angriffsmöglichkeiten

- Mit Hilfe einer Authentifizierung wird der Benutzer erkannt, und es werden die ihm zustehenden Rechte zugewiesen (Autorisierung)

- Man spricht von einem Single-Sign-On, hierbei sollte nur eine einmalige Anmeldung notwendig sein, um alle erlaubten Ressourcen zu nutzen

- Sehr verbreitet ist hierbei Kerberos, welches mittlerweile die Basis für die Windows-Netze bildet

- Ursprünglich wurde es vom MIT entwickelt

Die Sicherheit von Computernetzen ist Gegenstand internationaler Normen zur Qualitätssicherung

- Wichtige Normen in diesem Zusammenhang sind vor allem die amerikanische TCSEC und die europäische ITSEC-Standards sowie der neuere Common Criteria Standard

- Die Zertifizierung der Sicherheit erfolgt in Deutschland in der Regel durch das Bundesamt für Sicherheit in der Informationstechnik

Zuständigkeit

Weite Teile der öffentlichen Verwaltung, Krankenhäuser, ganze kritische Infrastrukturen und kleine und mittlere Unternehmen sind in Deutschland nicht ausreichend gegen Cyberangriffe und Spionage geschützt

Das Bundesamt für Sicherheit in der Informationstechnik ist für die Informationssicherheit auf der Grundlage des BSI-Gesetzes zuständig

- Danach sind gemäß Vorlage:§ Abs. 2 BSIG "Informationen sowie informationsverarbeitende Systeme, Komponenten und Prozesse besonders schützenswert

- Der Zugriff auf diese darf ausschließlich durch autorisierte Personen oder Programme erfolgen

- Die Sicherheit in der Informationstechnik und der damit verbundene Schutz von Informationen und informationsverarbeitenden Systemen vor Angriffen und unautorisierten Zugriffen im Sinne dieses Gesetzes erfordert die Einhaltung bestimmter Sicherheitsstandards zur Gewährleistung der informationstechnischen Grundwerte und Schutzziele

- Sicherheit in der Informationstechnik im Sinne dieses Gesetzes bedeutet die Einhaltung bestimmter Sicherheitsstandards"

- Die Aufgaben des Bundesamtes sind abschließend in Vorlage:§ Abs. 1 BSIG geregelt

IT-Grundschutz

IT-Grundschutz - Vorgehensweise zum Aufbau eines Informationssicherheits-Managementsystem (ISMS)

Beschreibung

| Standards | |

|---|---|

| 200-1 | Anforderungen an ein ISMS |

| 200-2 | Umsetzung der Anforderungen |

| 200-3 | Risikoanalyse |

| 200-4 | Business Continuity Management |

| Kompendium | |

| Kapitel 1 | IT-Grundschutz/Kompendium/Vorspann |

| Kapitel 2 | Schichtenmodell / Modellierung |

| Elementare Gefährdungen |

Elementare Gefährdungen |

| Schichten | Prozesse Systeme |

Identifizieren und Umsetzen von Sicherheitsmaßnahmen

- Bestandteile

| Standards | Vorgehen zur Gewährleistung von Informationssicherheit, Organisatorischer Rahmen |

| Kompendium | mit dem die in den Standards formulierten allgemeinen Empfehlungen zum Management von Informationssicherheit konkretisiert und umgesetzt werden können |

- Sicherheitsniveau

- Mittel

- Im Allgemeinen ausreichend und angemessen

- Erweiterbar für erhöhten Schutzbedarf

Anforderungen

| Bereich | Beschreibung |

|---|---|

| Technisch | Geräte, Netzwerke, Strukturen, ... |

| Infrastrukturell | Räume, Gebäude, Gelände, Strom, Wasser, Zuwege, Netzanbindung, Brandschutz, ... |

| Organisatorisch | Ablauforganisation, Aufbauorganisation |

| Personell | Rollen, Zuständigkeiten, Schnittstellen, Informationsaustausch, ... |

Zertifizierung

- ISO/IEC 27001-Zertifikat auf Basis von IT-Grundschutz

Nachweis eines

- Systematischen Vorgehens (Informationssicherheits-Managementsystem (ISMS))

- Absicherung von IT-Systemen gegen Gefährdungen

Bedeutung von Informationen

- Wichtigkeit und Bedeutung von Informationen

Für Unternehmen und Behörden ist es unerlässlich, dass Informationen

- korrekt vorliegen

- vertraulich behandelt werden

- Entsprechend wichtig ist, dass

Technischen Systeme, mit denen Informationen gespeichert, verarbeitet oder übertragen werden

- reibungslos funktionieren

- wirksam gegen vielfältige Gefährdungen geschützt sind

IT-Grundschutz des BSI

- Grundlage

- Herausforderungen professionell gerecht werden

- Bemühungen für Informationssicherheit strukturieren

- IT-Grundschutz ermöglicht

- Systematische Schwachstellensuche

- Prüfen der Angemessenheit von Schutzmaßnahmen

- Sicherheitskonzepte entwickeln und fortschreiben

- passend zu den Geschäftsprozessen, Fachaufgaben und Organisationsstrukturen einer Institution

- Allgemein anerkannten Standards zu genügen

- Best Practice

Wege zur Informationssicherheit

Es gibt viele Wege zur Informationssicherheit

- Mit dem IT-Grundschutz haben Sie die Möglichkeit, dieses Ziel effizient zu erreichen, unterwegs Umwege zu vermeiden und mögliche Gefährdungen im Blick zu behalten

- Grundschutz will nicht nur eine Landkarte, sondern ein Wegweiser für Informationssicherheit sein

Herausforderungen

| Herausforderung | Beschreibung |

|---|---|

| Komplexität | Komplexität der Gefährdungslage

|

| Ganzheitlichkeit | Ganzheitlichkeit der Sicherheitskonzepte

|

| Zusammenwirken | Zusammenwirken der Sicherheitsmaßnahmen

|

| Angemessenheit | Angemessenheit der Sicherheitsmaßnahmen

|

| Externe Anforderungen | Erfüllung externer Anforderungen

|

| Nachhaltigkeit | Nachhaltigkeit der Sicherheitsmaßnahmen

|

Konzept

- Verzicht auf initiale Risikoanalysen

Pauschale Gefährdungen

- Auf die differenzierte Einteilung nach Schadenshöhe und Eintrittswahrscheinlichkeit wird zunächst verzichtet

Schutzbedarf

- Drei Schutzbedarfskategorien

Schutzbedarf des Untersuchungsgegenstandes festlegen

| Kategorie | Schaden |

|---|---|

| Normal | überschaubar |

| Hoch | beträchtlich |

| Sehr Hoch | existenzgefährdend |

Anforderungen

- Sicherheitsmaßnahmen

Passende Sicherheitsmaßnahmen auswählen

- personell

- technisch

- organisatorisch

- infrastrukturell

Kochrezepte

- Basierend auf dem IT-Grundschutz-Kompendium

BSI-Standard 200-2 bietet "Kochrezepte" für ein Normales Schutzniveau

- Eintrittswahrscheinlichkeit und Schadenshöhe

Dabei werden neben Eintrittswahrscheinlichkeiten und potenzieller Schadenshöhe auch die Kosten der Umsetzung berücksichtigt

- IT-Grundschutz-Kompendium

Durch die Verwendung des IT-Grundschutz-Kompendiums entfällt eine aufwendige Sicherheitsanalyse

- das Expertenwissen erfordert

- da anfangs mit pauschalisierten Gefährdungen gearbeitet wird

- Es ist möglich, auch als relativer Laie die zu ergreifenden Maßnahmen zu identifizieren und in Zusammenarbeit mit Fachleuten umzusetzen

- Erfolgreiche Umsetzung

Als Bestätigung für das erfolgreiche Umsetzen des Grundschutzes zusammen mit dem Etablieren eines Informationssicherheitsmanagementsystems (ISMS) wird vom BSI ein Zertifikat ISO/IEC 27001 auf Basis von IT-Grundschutz vergeben

- Basis dieses Verfahrens sind die neuen BSI-Sicherheitsstandards

- Dieses Verfahren trägt einer Entwicklung Rechnung, die bereits seit einiger Zeit vorherrscht

- Unternehmen, die sich nach dem ISO/IEC 27001-Standard zertifizieren lassen, sind zur Risikoanalyse verpflichtet

- Um es sich komfortabler zu gestalten, wird meist auf die Schutzbedarfsfeststellung gemäß IT-Grundschutz-Katalogen ausgewichen

- Der Vorteil ist sowohl das Erreichen der Zertifizierung nach ISO/IEC 27001, als auch eine Konformität zu den strengen Richtlinien des BSI

- Darüber hinaus bietet das BSI einige Hilfsmittel wie Musterrichtlinien an

- Datenschutz

Es liegt auch ein Baustein für den Datenschutz vor, der von dem Bundesbeauftragten für den Datenschutz und die Informationsfreiheit in Zusammenarbeit mit den Datenschutzbehörden der Länder erarbeitet und in die IT-Grundschutz-Kataloge integriert wurde

- Dieser Baustein findet jedoch als nationale Ausprägung im Zertifizierungsverfahren für eine internationale Norm keine Berücksichtigung

Kryptografie

Grundlagen und Einführung

Kryptografie - Umwandlung von Klartext in Geheimtext

Beschreibung

Kryptografie ist die von einem Schlüssel abhängige Umwandlung von "Klartext" genannten Daten in einen "Geheimtext" sodass der Klartext aus dem Geheimtext nur unter Verwendung eines geheimen Schlüssels wiedergewonnen werden kann.

- Griech. krypto (geheim), graph (Schrift)

- Kryptografie behandelt die Kryptografie (encryption) einer Informationen vom Klartext (plain text) in eine nicht verständliche Darstellung (Verschlüsselter Text)

- Kryptografie muss so erfolgen, dass Befugte die Information bei einer Entschlüsselung wieder lesen können (decryption)

- Kryptografie wir oft zur Authentifizierung eingesetzt

- Dabei werden die verschlüsselten Texte mit gespeicherten Texten verglichen

- Dabei wird verglichen, ob sie gleich sind oder Abweichungen enthalten

- Kryptografie ist eine elementare Technologie zum Aufbau sicherer Netzwerke

Wesentliche Technologien

- Kryptografie ist ein Teilbereich der Kryptologie

- die auch Kryptoanalyse behandelt

- Disziplinen der theoretischen Mathematik

- Vertraulichkeit eines Texts garantieren oder brechen

Kryptografie, Chiffrierung, Kryptierung

Von einem Schlüssel abhängige Umwandlung von "Klartext" genannten Daten in einen "Geheimtext" (auch "Chiffrat" oder "Schlüsseltext" genannt), so dass der Klartext aus dem Geheimtext nur unter Verwendung eines geheimen Schlüssels wiedergewonnen werden kann.

- Geheimhaltung

Kryptografie dient zur Geheimhaltung von Nachrichten, beispielsweise um Daten gegen unbefugten Zugriff abzusichern oder um Nachrichten vertraulich zu übermitteln.

- Die Wissenschaft des Verschlüsselns wird als Kryptographie bezeichnet.

- Informationssicherheit

Die Informationssicherheit nutzt die Kryptografie, um verwertbare Informationen in eine Form umzuwandeln, die sie für jeden anderen als einen autorisierten Benutzer unbrauchbar macht; dieser Vorgang wird Verschlüsselung genannt.

- Informationen, die verschlüsselt (unbrauchbar) gemacht wurden, können von einem autorisierten Benutzer, der im Besitz des Kryptographieschlüssels ist, durch den Prozess der Entschlüsselung wieder in ihre ursprüngliche nutzbare Form zurückverwandelt werden.

- Die Kryptografie wird in der Informationssicherheit eingesetzt, um Informationen vor unbefugter oder versehentlicher Offenlegung zu schützen, während die Informationen übertragen werden (entweder elektronisch oder physisch) und während die Informationen gespeichert werden.

Anwendungen

Die Kryptografie bietet der Informationssicherheit auch andere nützliche Anwendungen, darunter verbesserte Authentifizierungsmethoden, Nachrichten-Digests, digitale Signaturen, Nichtabstreitbarkeit und verschlüsselte Netzwerkkommunikation.

- Ältere, weniger sichere Anwendungen wie Telnet und File Transfer Protocol (FTP) werden langsam durch sicherere Anwendungen wie Secure Shell (SSH) ersetzt, die eine verschlüsselte Netzwerkkommunikation verwenden.

- Drahtlose Kommunikation kann mit Protokollen wie WPA/WPA2 oder dem älteren (und weniger sicheren) WEP verschlüsselt werden.

- Die drahtgebundene Kommunikation (wie ITU-T G.hn) ist durch den AES zur Verschlüsselung und X.1035 zur Authentifizierung und zum Schlüsselaustausch gesichert.

- Softwareanwendungen wie GnuPG oder PGP können zur Verschlüsselung von Dateien und E-Mails verwendet werden.

Sicherheitsprobleme

Kryptografie kann Sicherheitsprobleme verursachen, wenn sie nicht korrekt implementiert wird.

- Kryptografische Lösungen müssen mit branchenweit anerkannten Lösungen implementiert werden, die von unabhängigen Kryptografieexperten einer strengen Prüfung unterzogen wurden.

- Die Länge und Stärke des Verschlüsselungsschlüssels ist ebenfalls ein wichtiger Aspekt.

- Ein zu schwacher oder zu kurzer Schlüssel führt zu einer schwachen Verschlüsselung.

- Die für die Ver- und Entschlüsselung verwendeten Schlüssel müssen mit der gleichen Strenge geschützt werden wie alle anderen vertraulichen Informationen.

Sie müssen vor unbefugter Offenlegung und Zerstörung geschützt werden und bei Bedarf verfügbar sein.

- Lösungen für die Public Key Infrastructure (PKI) lösen viele der Probleme, die mit der Schlüsselverwaltung verbunden sind.

Grundlagen

Verschlüsseln

Durch Verschlüsseln wird ursprünglich der "offene Wortlaut" eines Textes, genannt "Klartext", in eine unverständliche Zeichenfolge umgewandelt, die als "Geheimtext" bezeichnet wird.

- Die Fachbegriffe Klartext und Geheimtext sind historisch gewachsen und heutzutage deutlich weiter zu interpretieren.

- Außer Textnachrichten lassen sich auch alle anderen Arten von Information verschlüsseln, beispielsweise Sprachnachrichten, Bilder, Videos oder der Quellcode von Computerprogrammen.

- Die kryptographischen Prinzipien bleiben dabei die gleichen.

- Eine besondere und relativ einfache Art der Kryptografie ist die Codierung (auch: Kodierung).

- Hierbei werden in der Regel nicht einzelne Klartextzeichen oder kurze Zeichenkombinationen verschlüsselt, sondern ganze Worte, Satzteile oder ganze Sätze.

- Beispielsweise können wichtige Befehle wie "Angriff im Morgengrauen!" oder "Rückzug von den Hügeln!" bestimmten Codewörtern oder unverständlichen Zeichenkombinationen aus Buchstaben, Ziffern oder anderen Geheimzeichen zugeordnet werden.

- Dies geschieht zumeist als tabellarische Liste, beispielsweise in Form von Codebüchern.

- Zur Steigerung der kryptographischen Sicherheit von Codes werden die damit erhaltenen Geheimtexte oft einem zweiten Kryptografiechritt unterworfen.

- Dies wird als Überschlüsselung (auch: Überverschlüsselung) bezeichnet.

- Außer geheimen Codes gibt es auch offene Codes, wie den Morsecode und ASCII, die nicht kryptographischen Zwecken dienen und keine Kryptografie darstellen.

Schlüssel

- Der entscheidende Parameter bei der Kryptografie ist der "Schlüssel".

- Die gute Wahl eines Schlüssels und seine Geheimhaltung sind wichtige Voraussetzungen zur Wahrung des Geheimnisses.

- Im Fall der Codierung stellt das Codebuch den Schlüssel dar.

- Im Fall der meisten klassischen und auch einiger moderner Methoden zur Kryptografie ist es ein Passwort (auch: Kennwort, Schlüsselwort, Codewort oder Kodewort, Losung, Losungswort oder Parole von italienisch la parola "das Wort".

- Bei vielen modernen Verfahren, beispielsweise bei der E-Mail-Kryptografie, wird dem Benutzer inzwischen die Wahl eines Schlüssels abgenommen.

- Dieser wird automatisch generiert, ohne dass der Nutzer es bemerkt.

- Hierdurch wird auch der "menschliche Faktor" eliminiert, nämlich die nicht selten zu sorglose Wahl eines unsicheren, weil zu kurzen und leicht zu erratenden, Passworts.

Entschlüsseln

- Der zur Kryptografie umgekehrte Schritt ist die Entschlüsselung.

- Dabei gewinnt der befugte Empfänger den Klartext aus dem Geheimtext zurück.

- Zum Entschlüsseln wird ein geheimer Schlüssel benötigt.

- Bei symmetrischen Kryptografieverfahren ist dies der gleiche wie für das Verschlüsseln, bei asymmetrischen Verfahren hingegen nicht.

- Geht der Schlüssel verloren, dann lässt sich der Geheimtext nicht mehr entschlüsseln

- Gerät der Schlüssel in fremde Hände, dann können auch Dritte den Geheimtext lesen, das Geheimnis ist also nicht länger gewahrt.

- Ein zusammenfassender Begriff für Verschlüsseln und/oder Entschlüsseln ist das Schlüsseln.

Entziffern

- Sprachlich zu trennen von der Entschlüsselung ist der Begriff der "Entzifferung".

- Als Entzifferung wird die Kunst bezeichnet, dem Geheimtext seine geheime Nachricht zu entringen, ohne im Besitz des Schlüssels zu sein.

- Dies ist die Tätigkeit eines Kryptoanalytikers, häufig auch als "Codeknacker" () bezeichnet.

- Im Idealfall gelingt keine Entzifferung, weil das Kryptografieverfahren ausreichend "stark" ist.

- Es wird dann als "unbrechbar" oder zumindest als "kryptographisch stark" bezeichnet.

- Im Gegensatz zu einer "starken Kryptografie" lässt sich eine "schwache Kryptografie" ohne vorherige Kenntnis des Schlüssels mit vertretbarem Aufwand mithilfe kryptanalytischer Methoden brechen.

- Durch Fortschritte in der Kryptologie kann sich eine vermeintlich starke Kryptografie im Laufe der Zeit als schwach erweisen.

- So galt beispielsweise die "Vigenère-Kryptografie" über Jahrhunderte hinweg als "Le Chiffre indéchiffrable" ("Die unentzifferbare Kryptografie").

- Inzwischen weiß man, dass sie das nicht ist.

- Kryptanalyse/Kryptoanalyse

Arbeitsgebiet, das sich mit der Entzifferung von Geheimtexten befasst

- Sie ist neben der Kryptographie das zweite Teilgebiet der Kryptologie.

- Die Kryptanalyse dient nicht nur zur unbefugten Entzifferung von Geheimnachrichten, sondern sie befasst sich auch mit "(Un-)Brechbarkeit" von Kryptografieen, also der Prüfung der Sicherheit von Kryptografieverfahren gegen unbefugte Entzifferung.

- Die meisten Kryptografieverfahren sind nur pragmatisch sicher, was bedeutet, dass bei ihrer Kryptanalyse keine praktikable Möglichkeit zur Entzifferung gefunden wurde.

- Dabei ist das Vertrauen in die Sicherheit umso mehr gerechtfertigt, je länger ein Verfahren bereits öffentlich bekannt ist und je verbreiteter es in der Anwendung ist, denn umso mehr kann man davon ausgehen, dass viele fähige Kryptologen es unabhängig voneinander untersucht haben und dass eine eventuell vorhandene Schwäche gefunden und veröffentlicht worden wäre (siehe auch Kerckhoffs’ Prinzip).

- Es gibt Verfahren, deren Sicherheit unter Annahme der Gültigkeit bestimmter mathematischer Vermutungen beweisbar ist.

- So kann zum Beispiel für das RSA gezeigt werden: Der private Schlüssel eines Benutzers kann aus dessen öffentlichem Schlüssel genau dann effizient berechnet werden, wenn man eine große Zahl (in der Größenordnung von einigen hundert Dezimalstellen) effizient in ihre Primfaktoren zerlegen kann.

- Das einzige Kryptografieverfahren, dessen Sicherheit wirklich bewiesen und nicht nur auf Vermutungen zurückgeführt wurde, ist das One-Time-Pad.

Beispiel

- Caesar-Kryptografie

Als Beispiel einer Kryptografie wird der unten in Kleinbuchstaben stehende Klartext mithilfe eines sehr alten und äußerst simplen Verfahrens, der Caesar-Kryptografie, in einen Geheimtext (hier wie in der Kryptografie üblich in Großbuchstaben) umgewandelt.

- Als geheimer Schlüssel wird hier "C" benutzt, also der dritte Buchstabe des lateinischen Alphabets.

- Das bedeutet die Ersetzung jedes einzelnen Klartextbuchstabens durch den jeweiligen im Alphabet um drei Stellen verschobenen Buchstaben.

- So wird aus einem "a" des Klartextes der im Alphabet drei Stellen später stehende Buchstabe "D" im Geheimtext, aus "b" wird "E" und so weiter.

Wenn man über das Ende des Alphabets hinauskommt, beginnt man wieder am Anfang; aus "z" etwa wird somit "C":

kommeumachtzehnuhrmitdenplaenenzurkapelle NRPPHXPDFKWCHKQXKUPLWGHQSODHQHQCXUNDSHOOH

- Der mit "NRPPH" beginnende Geheimtext ist auf den ersten Blick unverständlich.

- Das Verfahren eignet sich somit, um die im Klartext enthaltene Information vor Unbefugten zu verbergen.

- Kennt ein möglicher Angreifer das zugrundeliegende Kryptografieverfahren nicht, oder gelingt es ihm nicht, den benutzten Schlüssel zu finden, dann bleibt der Geheimtext für ihn ohne Sinn.

- Natürlich ist die hier benutzte Methode, die schon die alten Römer kannten, sehr schwach.

- Einem erfahrenen Codebrecher wird es nicht viel Mühe bereiten, den Geheimtext nach kurzer Zeit zu entziffern, auch ohne vorherige Kenntnis von Schlüssel oder Verfahren.

- Im Laufe der Geschichte der Menschheit wurden daher immer stärkere Methoden zur Kryptografie entwickelt

- siehe auch: Geschichte der Kryptographie

- Ein modernes Kryptografieverfahren ist der Advanced Encryption Standard (AES), das zurzeit als unbrechbar gilt.

- Dies wird sich aber in kommenden Jahrzehnten möglicherweise ändern (siehe auch: Kryptoanalytische Angriffe auf AES).

Klassifizierung

- Prinzipiell unterscheidet man

- Klassische und moderne symmetrische Kryptografieverfahren

- asymmetrischen Kryptografieverfahren

- Erst seit wenigen Jahrzehnten bekannt

- Klassische Kryptografieverfahren können nach dem verwendeten Alphabet klassifiziert werden.

Symmetrisch

Symmetrische Kryptografieverfahren verwenden zur Ver- und Entschlüsselung den gleichen Schlüssel

- Historischen Verfahren

Bei historischen Verfahren lassen sich zwei Kryptografieklassen unterscheiden

- Bei der ersten werden, wie bei der im Beispiel benutzten Caesar-Kryptografie, die Buchstaben des Klartextes einzeln durch andere Buchstaben ersetzt.

- Mit dem lateinischen Wort substituere (deutsch: "ersetzen") werden sie als Substitutionsverfahren bezeichnet.

- Im Gegensatz dazu bleibt bei der zweiten Kryptografieklasse, genannt Transposition (von lateinisch: transponere; deutsch: "versetzen"), jeder Buchstabe wie er ist, aber nicht wo er ist.

- Sein Platz im Text wird verändert, die einzelnen Buchstaben des Textes werden sozusagen durcheinandergewürfelt.

- Eine besonders einfache Form einer Transpositions-Kryptografie ist die bei Kindern beliebte "Revertierung" (von lateinisch: reverse; deutsch: "umkehren") eines Textes.

- So entsteht beispielsweise aus dem Klartext "GEHEIMNIS" der Geheimtext "SINMIEHEG".

- Modernen symmetrischen Verfahren

Bei modernen symmetrischen Verfahren werden Stromverschlüsselung und auf einer Blockverschlüsselung basierende Verfahren unterschieden.

- Bei der Stromverschlüsselung werden die Zeichen des Klartextes jeweils einzeln und nacheinander verschlüsselt.

- Bei einer Blockverschlüsselung hingegen wird der Klartext vorab in Blöcke einer bestimmten Größe aufgeteilt.

- Wie dann die Blöcke verschlüsselt werden, bestimmt der Betriebsmodus der Kryptografiemethode.

Interessanterweise beruhen selbst moderne Blockchiffren, wie beispielsweise das über mehrere Jahrzehnte gegen Ende des 20. Jahrhunderts zum Standard erhobene Kryptografieverfahren DES (Data Encryption Standard) auf den beiden klassischen Methoden Substitution und Transposition.

- Sie verwenden diese beiden Grundprinzipien in Kombination und beziehen ihre Stärke ganz maßgeblich durch die mehrfache wiederholte Anwendung von solchen Kombinationen nicht selten in Dutzenden von "Runden".

- So wird, vergleichbar zum wiederholten Kneten von Teig, der Klartext immer stärker verschlüsselt.

- Die Stärke der Kryptografie steigt zumeist mit der Anzahl der verwendeten Runden.

siehe Symmetrisches Kryptosystem

Asymmetrisch

Über Jahrhunderte hinweg war man der Meinung, dass es keine Alternative zur symmetrischen Kryptografie und dem damit verknüpften Schlüsselverteilungsproblem gäbe.

- Erst vor wenigen Jahrzehnten wurde die asymmetrische Kryptografie (Public-key cryptography) erfunden.

- Kennzeichen der asymmetrischen Kryptografie ist, dass zur Kryptografie ein völlig anderer Schlüssel als zur Entschlüsselung benutzt wird.

- Man unterscheidet hier zwischen dem "öffentlichen Schlüssel", der zum Verschlüsseln benutzt wird, und dem "privaten Schlüssel" zum Entschlüsseln des Geheimtextes.

- Der private Schlüssel wird niemals weitergegeben oder gar veröffentlicht, der öffentliche Schlüssel hingegen wird dem Kommunikationspartner übergeben oder veröffentlicht.

- Er kann dann von jedermann benutzt werden, um Nachrichten zu verschlüsseln.

- Um diese jedoch entschlüsseln zu können, benötigt man den dazu passenden privaten Schlüssel.

- Nur damit kann die verschlüsselte Nachricht wieder entschlüsselt werden.

- Das heißt, noch nicht einmal der Verschlüssler selbst ist in der Lage, seine eigene Nachricht, die er mit dem öffentlichen Schlüssel der anderen Person verschlüsselt hat, wieder zu entschlüsseln.

Das Verfahren kann übrigens auch "umgekehrt" verwendet werden, indem eine Person ihren privaten Schlüssel nutzt, um damit eine Information zu verschlüsseln.

- Nun ist jedermann, der Zugriff auf den öffentlichen Schlüssel hat, in der Lage, damit die Nachricht zu entschlüsseln.

- Hier geht es meist nicht um die Geheimhaltung einer Nachricht, sondern beispielsweise um die Authentifizierung einer Person beziehungsweise die digitale Signatur einer Nachricht.

- Jedermann kann leicht überprüfen und erkennen, dass die verschlüsselte Information nur von dieser einen Person stammen kann, denn nur diese besitzt den nötigen privaten Schlüssel.

- Zum Signieren allein genügt es, den Nachrichtentext unverschlüsselt als Klartext zu belassen, und beispielsweise nur eine Prüfsumme davon verschlüsselt anzuhängen.

- Wenn der öffentliche Schlüssel des Autors beim Entschlüsseln eine korrekte Prüfsumme freilegt, ist sowohl der Autor als auch die Unverfälschtheit der Nachricht bestätigt.

Da asymmetrische Verfahren algorithmisch aufwendiger sind als symmetrische und daher in der Ausführung langsamer, werden in der Praxis zumeist Kombinationen aus beiden, sogenannte Hybrid-Verfahren genutzt.

- Dabei wird beispielsweise zuerst ein zufällig generierter individueller Sitzungsschlüssel mithilfe eines asymmetrischen Verfahrens ausgetauscht, und dieser anschließend gemeinsam als Schlüssel für ein symmetrisches Kryptografieverfahren benutzt, wodurch die eigentlich zu kommunizierende Information verschlüsselt wird.

Anwendungen

Nachrichtenübertragung

Eine verschlüsselte Nachricht (beispielsweise eine E-Mail oder eine Webseite) muss in der Regel über mehrere Stationen übertragen werden.

- Heute handelt es sich dabei meist um einzelne Computersysteme, das heißt, die verschlüsselte Nachricht wird über ein Rechnernetzwerk übertragen.

- Man unterscheidet dabei zwei grundlegend unterschiedliche Übertragungsweisen.

- Bei der Leitungsverschlüsselung wird die Nachricht nur jeweils für den Nachbarrechner verschlüsselt.

- Dieser entschlüsselt die Nachricht, verschlüsselt sie wiederum (mit einem möglicherweise anderen Verfahren) und schickt sie an seinen Nachbarn - und so weiter bis zum Zielrechner.

- Der Vorteil dieses Verfahrens besteht darin, dass sich jeweils nur Nachbarrechner auf ein Kryptografieverfahren und verwendete Schlüssel einigen müssen.

- Darüber hinaus kann diese Übertragungsweise auf einer sehr niedrigen Protokollebene (etwa bereits in der Übertragungs-Hardware) angesiedelt werden.

- Der Nachteil besteht darin, dass jeder einzelne Rechner auf dem Übertragungsweg vertrauenswürdig und sicher sein muss.

- Bei der Ende-zu-Ende-Kryptografie hingegen wird die Nachricht vom Absender verschlüsselt und in dieser Form unverändert über mehrere Rechner hinweg zum Empfänger übertragen.

- Hier hat keiner der übertragenden Rechner Einsicht in den Klartext der Nachricht.

- Der Nachteil besteht allerdings darin, dass sich der Absender mit jedem möglichen Empfänger auf ein Kryptografieverfahren und zugehörige(n) Schlüssel einigen muss.

Datenträger

- Sensible Daten auf einem Datenträger lassen sich im Wesentlichen auf zwei Wegen vor unbefugtem Zugriff schützen

- man verschlüsselt mit Hilfe von Kryptografiesoftware die gesamte Festplatte oder eine einzelne Partition (Full Disk Encryption, kurz FDE) oder auch nur einen Daten-Container in Form einer einzelnen Datei auf dem Datenträger

- bei der hardwareseitigen Kryptografie (Hardware encryption) übernimmt ein Mikrochip auf dem USB-Laufwerk eine automatische und transparente Kryptografie.

- Die Authentifizierung wird beispielsweise dadurch erreicht, dass das Gerät über eine physische Tastatur verfügt, über die vor der Verwendung ein PIN-Code einzugeben ist.

siehe Festplattenverschlüsselung

Kerckhoffs’ Prinzip

Kerckhoffs Prinzip - (Kerckhoffs’ Prinzip) - Axiome moderner Kryptografie

Beschreibung

- Grundsätze moderner Kryptografie

1883 von Auguste Kerckhoffs

- Kerckhoffs’sche Prinzip

- Kerckhoffs’ Maxime

- Sicherer Kryptografie

Das Kerckhoffs’sche Prinzip ist der zweite der sechs Grundsätze, die Kerckhoffs 1883 in La cryptographie militaire einführt

- Darf nicht der Geheimhaltung bedürfen und ohne Schaden in Feindeshand fallen können

| MUSS | Geheimhaltung des Schlüssels |

| DARF NICHT | Geheimhaltung des Verfahrens |

- Security through obscurity

Sicherheit durch Verheimlichung

- Gegenteil des Kerckhoffs’schen Prinzips

Sicherheit durch Geheimhaltung des Verfahrens (Kryptografiealgorithmus)

- zusätzlich zur Geheimhaltung des Schlüssels

Grundsätze

- Anforderungen an Verschlüsselungssysteme

Ein System, das diesen Anforderungen entsprach, existierte zu Kerckhoffs’ Zeiten nicht

| Nr | Verbindlichkeit | Beschreibung |

|---|---|---|

| 1 | muss | Im Wesentlichen nicht entzifferbar |

| 2 | darf keine | Geheimhaltung des Verfahrens erfordern |

| 3 | muss | Leicht zu übermitteln, Schlüssel ohne Aufzeichnung merkbar |

| 4 | sollte | Mit telegrafischer Kommunikation kompatibel |

| 5 | muss | Transportabel, Bedienung von nur einer Person |

| 6 | muss | Einfach anwendbar |

Moderne Kryptografie

- Kerckhoffs’ Prinzip findet bei den meisten heute verwendeten Kryptografiealgorithmen Anwendung

Gründe

Gründe für das Kerckhoffs’sche Prinzip

| Nr | Beschreibung |

|---|---|

| 1 | Es ist schwieriger, ein Verfahren/Algorithmus geheim zu halten als einen Schlüssel |

| 2 | Es ist schwieriger, einen kompromittierten Algorithmus zu ersetzen als einen kompromittierten Schlüssel |

| 3 | Geheime Algorithmen können durch Reverse Engineering aus Software- oder Hardware-Implementierungen rekonstruiert werden |

| 4 | Fehler in öffentlichen Algorithmen werden leichter entdeckt (vgl. Peer-Review), wenn sich möglichst viele Fachleute damit befassen. |

| 5 | Es ist leichter, in "geheimen" Kryptografieverfahren eine Hintertür zu verstecken |

Anwendung

- Expertenmeinungen

Konsequente Anwendung des Kerckhoffs’schen Prinzips

- Führt dazu, dass sich viele Experten eine Meinung über ein Verfahren bilden können

- Dies ist wünschenswert

- Durch die Fülle von Expertenmeinungen kann das Verfahren gründlicher auf potenzielle Schwächen und Sicherheitslücken untersucht werden.

- Öffentliche Ausschreibung

- So wurde der Algorithmus AES in einem öffentlichen Ausschreibungsverfahren bestimmt

- Viele Experten haben Vorschläge für neue und möglichst sicheren Verfahren einreichten und untersuchten

- Open Source ist ein wichtiger Teil der Informations- und IT-Sicherheit

Axiome der Kryptoanalyse

Axiome der Kryptoanalyse

| Axiom | Beschreibung |

|---|---|

| Algorithmus | Angreifen kennen jedes Detail der Kryptografie |

| Equipment | Angreifen ist in Besitz des Ver-/Entschlüsselungs-Hardware Maschine oder Software-Implementierung |

| Daten | Angreifer hat ausreichend plaintext/ciphertext-Paare, die mit dem gleichen Schlüssel erstellt wurden |

| Strong cipher | brute force sollte der beste Angriff sein |

Geheime Verfahren

- Schlechte Erfahrungen

- Geheime Verfahren erwiesen sich im Nachhinein als unsicher

- Geheime kryptografische Algorithmen sind nicht notwendigerweise unsicher

- Beispiele

- GSM-Algorithmen A5 (Algorithmus)

- Kryptografische Algorithmen der Zutrittskontrollkarten Mifare Classic und Legic prime

- Kryptografieverfahren Magenta

Begriffe

Kryptografie/Schlüssellängen

Empfehlungen

| Verfahren | Schlüssellänge |

|---|---|

| Asymmetrische Public-Key-Kryptographie | 4096 Bit |

| Kryptographie mit elliptischen Kurven | 512 Bit |

| Symmetrische Algorithmen | 256 Bit |

Schlüssellängen müssen regelmäßig angepasst werden

- Auswahlkriterien für Algorithmus und Schlüssellänge

- Wert der Informationen

- Dauer des Schutzes

- Jahre, die Daten vertraulich bleiben müssen

keylength.com

Zufallszahlen

Kryptokonzept

CON.1 Kryptokonzept - Konzepte und Vorgehensweisen

Beschreibung

Einleitung

- Kryptografie ist ein Mittel, um die Informationssicherheit in den Schutzzielen Vertraulichkeit, Integrität und Authentizität zu gewährleisten.

- Mithilfe von kryptografischen Verfahren werden Informationen verschlüsselt, sodass deren Inhalt ohne den zugehörigen Schlüssel nicht lesbar ist.

- Dabei können symmetrische Verfahren, d.h. es wird derselbe Schlüssel zum Verschlüsseln und Entschlüsseln verwendet, sowie asymmetrische Verfahren, d.h. es wird ein Schlüssel zum Verschlüsseln und ein anderer Schlüssel zum Entschlüsseln verwendet, eingesetzt werden.

- In einer heterogenen Umgebung können dabei lokal gespeicherte Daten und auch die zu übertragenden Daten einer Institution wirkungsvoll durch kryptografische Verfahren und Techniken geschützt werden.

Ferner werden weitergehende Maßnahmen auf organisatorischer und prozessualer Ebene benötigt.

- Der alleinige technische Einsatz von kryptografischen Verfahren genügt nicht, um die Vertraulichkeit, Integrität und Authentizität der verschlüsselten Informationen zu gewährleisten.

- Die Gesamtheit der eingesetzten kryptografischen Verfahren und damit verbundenen Maßnahmen wird im Rahmen eines Kryptokonzeptes gebündelt betrachtet.

- Nur durch eine ganzheitliche Betrachtung der Thematik wird ein effektiver Schutz durch Kryptografie ermöglicht.

- Eine Besonderheit stellen Kryptomodule dar, die für kryptografische Verfahren bei erhöhtem Schutzbedarf eingesetzt werden können.

- Mit einem Kryptomodul ist ein Produkt gemeint, das die im Kryptokonzept dargelegte Sicherheitsfunktion bietet.

- Ein solches Produkt kann dabei aus Hardware, Software, Firmware oder aus einer Kombination daraus bestehen.

- Hinzu kommen noch notwendige Bauteile wie Speicher, Prozessoren, Busse und die Stromversorgung, um die Kryptoprozesse umzusetzen.

- Ein Kryptomodul kann in unterschiedlichen IT- oder Telekommunikationssystemen verwendet werden, um sensible Daten bzw. Informationen zu schützen.

Zielsetzung

- Dieser Baustein beschreibt

- Wie ein Kryptokonzept erstellt werden kann

- Wie Informationen in Institutionen kryptografisch abgesichert werden können

Abgrenzung und Modellierung

- Baustein CON.1 Kryptokonzept ist für den Informationsverbund einmal anzuwenden

- In diesem Baustein werden allgemeine Anforderungen, organisatorische Rahmenbedingungen und prozessuale Abläufe für kryptografische Produkte und Verfahren behandelt.

- Die mit dem Betrieb von Kryptomodulen zusammenhängenden Kern-IT-Aufgaben werden hier nicht thematisiert.

- Dafür müssen die Anforderungen der Bausteine aus der Schicht OPS.1.1 Kern-IT-Betrieb erfüllt werden.

- Wie auf Anwendungsebene (beispielsweise Verschlüsselung oder Hashen von Passwörtern in einer Datenbank), einzelne IT-Systeme (beispielsweise Laptops) oder Kommunikationsverbindungen kryptografisch abgesichert werden können, ist ebenfalls nicht Gegenstand dieses Bausteins.

- Diese Themen werden in den entsprechenden Bausteinen der Schichten APP Anwendungen, SYS IT-Systeme und NET Netze und Kommunikation behandelt.

Gefährdungslage

| Gefährdung | Beschreibung |

|---|---|

| Unzureichendes Schlüsselmanagement bei Verschlüsselung |

Durch ein unzureichendes Schlüsselmanagement könnten Angreifer auf verschlüsselte Daten zugreifen.

|

| Verstoß gegen rechtliche Rahmenbedingungen beim Einsatz von kryptografischen Verfahren |

Wenn Institutionen kryptografische Verfahren und Produkte einsetzen, müssen sie dabei diverse gesetzliche Rahmenbedingungen beachten.

Außerdem ist in vielen Ländern auch der Einsatz von Produkten mit starker Kryptografie erheblich eingeschränkt.

|

| Vertraulichkeits- oder Integritätsverlust von Daten durch Fehlverhalten |

Setzt eine Institution beispielsweise Kryptomodule ein, die zu kompliziert zu bedienen sind, könnten die Benutzer aus Bequemlichkeit oder aus pragmatischen Gründen darauf verzichten und stattdessen die Informationen im Klartext übertragen.

Auch kann eine Fehlbedienung von Kryptomodulen dazu führen, dass vertrauliche Informationen von Angreifern abgegriffen werden, etwa wenn diese im Klartext übertragen werden, weil versehentlich der Klartext-Modus aktiviert wurde. |

| Software-Schwachstellen oder -Fehler in Kryptomodulen |

Software-Schwachstellen oder -Fehler in Kryptomodulen beeinträchtigen die Sicherheit der eingesetzten kryptografischen Verfahren.

|

| Ausfall eines Kryptomoduls | Kryptomodule können durch technische Defekte, Stromausfälle oder absichtliche Zerstörung ausfallen.

Dadurch könnten bereits verschlüsselte Daten nicht mehr entschlüsselt werden, solange das erforderliche Kryptomodul nicht mehr verfügbar ist.

|

| Unsichere kryptografische Algorithmen oder Produkte |

Unsichere oder veraltete kryptografische Algorithmen lassen sich von einem Angreifer mit vertretbaren Ressourcen brechen.

|

| Fehler in verschlüsselten Daten oder kryptografischen Schlüsseln |

Werden Informationen verschlüsselt und die Chiffrate im Anschluss verändert, lassen sich die verschlüsselten Informationen eventuell nicht mehr korrekt entschlüsseln.

Noch kritischer kann sich ein Fehler in den verwendeten kryptografischen Schlüsseln auswirken.

|

| Unautorisierte Nutzung eines Kryptomoduls | Gelingt es einem Angreifer, ein Kryptomodul unautorisiert zu benutzen, kann er kritische Sicherheitsparameter manipulieren.

|