Skript/Router und Switches: Unterschied zwischen den Versionen

Keine Bearbeitungszusammenfassung |

K Dirkwagner verschob die Seite Router und Switches/Skript nach Skript/Router und Switches |

(kein Unterschied)

| |

Aktuelle Version vom 31. März 2024, 12:35 Uhr

OSI-Referenzmodell

OSI-Referenzmodell - Referenzmodell für Netzwerkprotokolle

Beschreibung

| Schicht | Name |

|---|---|

| 7 | Application |

| 6 | Presentation |

| 5 | Session |

| 4 | Transport |

| 3 | Network |

| 2 | Data Link |

| 1 | Physical |

- Open Systems Interconnection model (OSI)

- Ziele

- Kommunikation über unterschiedlichste technische Systeme

- Weiterentwicklung begünstigen

- Entwicklung

- seit 1977

- 1983 von der International Telecommunication Union (ITU) veröffentlicht

- 1984 auch von der International Organization for Standardization (ISO) als Standard veröffentlicht

Deutsche Bezeichnungen

| 7 | Application | Anwendung |

| 6 | Presentation | Darstellung |

| 5 | Session | Sitzung |

| 4 | Transport | Transport |

| 3 | Network | Vermittlung |

| 2 | Data Link | Sicherung |

| 1 | Physical | Bitübertragung |

Zuordnung zu DoD-Schichten

| OSI | Name | DoD |

|---|---|---|

| 7 | Application | 4 |

| 6 | Presentation | 4 |

| 5 | Session | 4 |

| 4 | Transport | 3 |

| 3 | Network | 2 |

| 2 | Data Link | 1 |

| 1 | Physical | 1 |

Schichten-Modell

- Sieben aufeinander aufbauende Schichten

Layers mit festgelegten (diskreten) Aufgaben und klare Schnittstellen

- Definierte Netzwerkprotokolle

- Protokolle der gleichen Schicht sind austauschbar

Funktionen

Abstraktionsgrad nimmt von Schicht 1 bis 7 zu

| Layer | Deutsch | Beschreibung | |

|---|---|---|---|

| 7 | Application | Anwendung | Funktionen für Anwendungen, Dateneingabe und -ausgabe |

| 6 | Presentation | Darstellung | Umwandlung der systemabhängigen Daten in ein unabhängiges Format |

| 5 | Session | Sitzung | Steuerung der Verbindungen und des Datenaustauschs |

| 4 | Transport | Transport | Zuordnung der Datenpakete zu einer Anwendung |

| 3 | Network | Vermittlung | Routing der Datenpakete zum nächsten Knoten |

| 2 | Data Link | Sicherung | Segmentierung der Pakete in Frames und Hinzufügen von Prüfsummen |

| 1 | Physical | Bitübertragung | Bit zum Medium passendes Signal umwandeln, physikalische Übertragung |

Dienste

In einem Computernetz werden den verschiedenen Clients Dienste unterschiedlichster Art durch andere Hosts bereitgestellt

- Dabei gestaltet sich die dafür erforderliche Kommunikation komplizierter, als sie zu Beginn erscheinen mag, da eine Vielzahl von Aufgaben bewältigt und Anforderungen bezüglich Zuverlässigkeit, Sicherheit, Effizienz usw. erfüllt werden müssen

- Die zu lösenden Probleme reichen von Fragen der elektronischen Übertragung der Signale über eine geregelte Reihenfolge in der Kommunikation bis hin zu abstrakteren Aufgaben, die sich innerhalb der kommunizierenden Anwendungen ergeben

Vielzahl von Aufgaben

Aufgrund dieser Vielzahl von Aufgaben wurde das OSI-Modell eingeführt

- bei dem die Kommunikationsabläufe in sieben Ebenen (auch Schichten genannt) aufgeteilt werden

- Dabei werden auf jeder einzelnen Schicht die Anforderungen separat umgesetzt

Instanzen

Instanzen müssen auf Sender- und Empfängerseite nach festgelegten Regeln arbeiten

- Verarbeitung von Daten ermöglichen

- Die Festlegung dieser Regeln wird in einem Protokoll beschrieben und bildet eine logische, horizontale Verbindung zwischen zwei Instanzen derselben Schicht

Jede Instanz stellt Dienste zur Verfügung, die eine direkt darüberliegende Instanz nutzen kann

- Zur Erbringung der Dienstleistung bedient sich eine Instanz selbst der Dienste der unmittelbar darunterliegenden Instanz

- Der reale Datenfluss erfolgt daher vertikal

- Die Instanzen einer Schicht sind genau dann austauschbar, wenn sie sowohl beim Sender als auch beim Empfänger ausgetauscht werden können

Design und Funktionen

- Verständnis von Netzwerkprotokollen

| Sender | Empfänger | ||||

|---|---|---|---|---|---|

| Anwendung | 7 Application | 7 Application | |||

| 6 Presentation | 6 Presentation | ||||

| 5 Session | 5 Session | ||||

| Transport | 4 Transport | 4 Transport | |||

| 3 Network | 3 Network | ||||

| 2 Data Link | 2 Data Link | ||||

| 1 Physical | 1 Physical | ||||

| Media | |||||

Auf der Basis dieses Modells sind auch Netzwerkprotokolle entwickelt worden, die fast ausschließlich von Anbietern der öffentlichen Kommunikationstechnik verwendet wurden

- Im privaten und kommerziellen Bereich wird hauptsächlich die TCP/IP-Protokoll-Familie eingesetzt

- Das TCP/IP-Referenzmodell ist sehr speziell auf den Zusammenschluss von Netzen (internetworking) zugeschnitten

Die nach dem OSI-Referenzmodell entwickelten Netzprotokolle haben mit der TCP/IP-Protokollfamilie gemeinsam, dass es sich um hierarchische Modelle handelt

- Es gibt aber wesentliche konzeptionelle Unterschiede

- OSI legt die Dienste genau fest, die jede Schicht für die nächsthöhere zu erbringen hat

- TCP/IP hat kein derartig strenges Schichtenkonzept wie OSI

- Weder sind die Funktionen der Schichten genau festgelegt, noch die Dienste

- Es ist erlaubt, dass eine untere Schicht unter Umgehung dazwischenliegender Schichten direkt von einer höheren Schicht benutzt wird

Analogie

- Versand einer Nachricht an einen Geschäftspartner

- Auf der Seite des Empfängers wird dieser Vorgang in umgekehrter Reihenfolge durchlaufen, bis der Geschäftspartner die Nachricht auf ein Diktiergerät gesprochen vorfindet

- Diese Analogie zeigt nicht auf, welche Möglichkeiten der Fehlerüberprüfung und -behebung das OSI-Modell vorsieht, da diese beim Briefversand nicht bestehen

| Akteur | OSI-Schicht | |

|---|---|---|

| Firmenmitarbeiter / Geschäftspartner |

Anwendung |

|

| Assistent | Darstellung |

|

| Sekretär | Sitzung |

|

| Hauspostmitarbeiter | Transport |

|

| Briefpost | Vermittlung |

|

| Verteilstelle | Sicherung |

|

| Transportmittel | Bitübertragung |

Standardisierung

Das Referenzmodell wird bei der ISO weiterentwickelt

- Der aktuelle Stand ist in der Norm ISO/IEC 7498-1:1994 nachzulesen

- Das technische Komitee „Information Processing Systems“ hatte sich das Ziel gesetzt, informationsverarbeitende Systeme verschiedener Hersteller zur Zusammenarbeit zu befähigen

- Daher kommt die Bezeichnung „Open Systems Interconnection“

An der Arbeit im Rahmen der ISO nahm auch der Ausschuss Offene Kommunikationssysteme des DIN teil, der dann den ISO-Standard auch als deutsche Industrienorm in der englischen Originalfassung des Textes übernahm

- Auch ITU-T übernahm ihn: In einer Serie von Standards X.200, X.207, … sind nicht nur das Referenzmodell, sondern auch die Services und Protokolle der einzelnen Schichten spezifiziert

Weitere Bezeichnungen für das Modell sind ISO/OSI-Modell, OSI-Referenzmodell, OSI-Schichtenmodell oder 7-Schichten-Modell

- Standardisierungsdokumente

- ISO 7498-1 (DIN ISO 7498)

- ITU-T X.200

- X.207

- …

Übersicht

| OSI | Name | DoD | Einordnung | Protokolle | Einheiten | Komponente | Einordnung |

|---|---|---|---|---|---|---|---|

| 7 | Application | Application | Anwendung | DHCP, DNS, FTP, HTTP LDAP, SMTP | Daten | Gateway, Proxy, Content-Switch | Ende zu Ende (Multihop) |

| 6 | Presentation | ||||||

| 5 | Session | ||||||

| 4 | Transport | Transport | Transport | TCP, UDP, SCTP, SPX | Segment, Datagramm | ||

| 3 | Network | Internet | ICMP, IGMP, IP, IPsec, IPX | Datagramm | Router, Layer-3-Switch | ||

| 2 | Data Link | Network | Ethernet, WLAN, MAC, Token_Ring, ARCNET | Frame | Bridge, Switch, WLAN Access Point | Direktverbindung Punkt zu Punkt | |

| 1 | Physical | 1000BASE-T, Token Ring | Bit, Symbole | Netzwerkkabel, Repeater, Hub |

Anhang

Siehe auch

Links

Weblinks

</noinclude>

IT-Grundschutz

IT-Grundschutz - Vorgehensweise zum Aufbau eines Informationssicherheits-Managementsystem (ISMS)

Beschreibung

| Standards | |

|---|---|

| 200-1 | Anforderungen an ein ISMS |

| 200-2 | Umsetzung der Anforderungen |

| 200-3 | Risikoanalyse |

| 200-4 | Business Continuity Management |

| Kompendium | |

| Kapitel 1 | IT-Grundschutz/Kompendium/Vorspann |

| Kapitel 2 | Schichtenmodell / Modellierung |

| Elementare Gefährdungen |

Elementare Gefährdungen |

| Schichten | Prozesse Systeme |

Identifizieren und Umsetzen von Sicherheitsmaßnahmen

- Bestandteile

| Standards | Vorgehen zur Gewährleistung von Informationssicherheit, Organisatorischer Rahmen |

| Kompendium | mit dem die in den Standards formulierten allgemeinen Empfehlungen zum Management von Informationssicherheit konkretisiert und umgesetzt werden können |

- Sicherheitsniveau

- Mittel

- Im Allgemeinen ausreichend und angemessen

- Erweiterbar für erhöhten Schutzbedarf

Anforderungen

| Bereich | Beschreibung |

|---|---|

| Technisch | Geräte, Netzwerke, Strukturen, ... |

| Infrastrukturell | Räume, Gebäude, Gelände, Strom, Wasser, Zuwege, Netzanbindung, Brandschutz, ... |

| Organisatorisch | Ablauforganisation, Aufbauorganisation |

| Personell | Rollen, Zuständigkeiten, Schnittstellen, Informationsaustausch, ... |

Zertifizierung

- ISO/IEC 27001-Zertifikat auf Basis von IT-Grundschutz

Nachweis eines

- Systematischen Vorgehens (Informationssicherheits-Managementsystem (ISMS))

- Absicherung von IT-Systemen gegen Gefährdungen

Bedeutung von Informationen

- Wichtigkeit und Bedeutung von Informationen

Für Unternehmen und Behörden ist es unerlässlich, dass Informationen

- korrekt vorliegen

- vertraulich behandelt werden

- Entsprechend wichtig ist, dass

Technischen Systeme, mit denen Informationen gespeichert, verarbeitet oder übertragen werden

- reibungslos funktionieren

- wirksam gegen vielfältige Gefährdungen geschützt sind

IT-Grundschutz des BSI

- Grundlage

- Herausforderungen professionell gerecht werden

- Bemühungen für Informationssicherheit strukturieren

- IT-Grundschutz ermöglicht

- Systematische Schwachstellensuche

- Prüfen der Angemessenheit von Schutzmaßnahmen

- Sicherheitskonzepte entwickeln und fortschreiben

- passend zu den Geschäftsprozessen, Fachaufgaben und Organisationsstrukturen einer Institution

- Allgemein anerkannten Standards zu genügen

- Best Practice

Wege zur Informationssicherheit

Es gibt viele Wege zur Informationssicherheit

- Mit dem IT-Grundschutz haben Sie die Möglichkeit, dieses Ziel effizient zu erreichen, unterwegs Umwege zu vermeiden und mögliche Gefährdungen im Blick zu behalten

- Grundschutz will nicht nur eine Landkarte, sondern ein Wegweiser für Informationssicherheit sein

Herausforderungen

| Herausforderung | Beschreibung |

|---|---|

| Komplexität | Komplexität der Gefährdungslage

|

| Ganzheitlichkeit | Ganzheitlichkeit der Sicherheitskonzepte

|

| Zusammenwirken | Zusammenwirken der Sicherheitsmaßnahmen

|

| Angemessenheit | Angemessenheit der Sicherheitsmaßnahmen

|

| Externe Anforderungen | Erfüllung externer Anforderungen

|

| Nachhaltigkeit | Nachhaltigkeit der Sicherheitsmaßnahmen

|

Konzept

- Verzicht auf initiale Risikoanalysen

Pauschale Gefährdungen

- Auf die differenzierte Einteilung nach Schadenshöhe und Eintrittswahrscheinlichkeit wird zunächst verzichtet

Schutzbedarf

- Drei Schutzbedarfskategorien

Schutzbedarf des Untersuchungsgegenstandes festlegen

| Kategorie | Schaden |

|---|---|

| Normal | überschaubar |

| Hoch | beträchtlich |

| Sehr Hoch | existenzgefährdend |

Anforderungen

- Sicherheitsmaßnahmen

Passende Sicherheitsmaßnahmen auswählen

- personell

- technisch

- organisatorisch

- infrastrukturell

Kochrezepte

- Basierend auf dem IT-Grundschutz-Kompendium

BSI-Standard 200-2 bietet „Kochrezepte“ für ein Normales Schutzniveau

- Eintrittswahrscheinlichkeit und Schadenshöhe

Dabei werden neben Eintrittswahrscheinlichkeiten und potenzieller Schadenshöhe auch die Kosten der Umsetzung berücksichtigt

- IT-Grundschutz-Kompendium

Durch die Verwendung des IT-Grundschutz-Kompendiums entfällt eine aufwendige Sicherheitsanalyse

- das Expertenwissen erfordert

- da anfangs mit pauschalisierten Gefährdungen gearbeitet wird

- Es ist möglich, auch als relativer Laie die zu ergreifenden Maßnahmen zu identifizieren und in Zusammenarbeit mit Fachleuten umzusetzen

- Erfolgreiche Umsetzung

Als Bestätigung für das erfolgreiche Umsetzen des Grundschutzes zusammen mit dem Etablieren eines Informationssicherheitsmanagementsystems (ISMS) wird vom BSI ein Zertifikat ISO/IEC 27001 auf Basis von IT-Grundschutz vergeben

- Basis dieses Verfahrens sind die neuen BSI-Sicherheitsstandards

- Dieses Verfahren trägt einer Entwicklung Rechnung, die bereits seit einiger Zeit vorherrscht

- Unternehmen, die sich nach dem ISO/IEC 27001-Standard zertifizieren lassen, sind zur Risikoanalyse verpflichtet

- Um es sich komfortabler zu gestalten, wird meist auf die Schutzbedarfsfeststellung gemäß IT-Grundschutz-Katalogen ausgewichen

- Der Vorteil ist sowohl das Erreichen der Zertifizierung nach ISO/IEC 27001, als auch eine Konformität zu den strengen Richtlinien des BSI

- Darüber hinaus bietet das BSI einige Hilfsmittel wie Musterrichtlinien an

- Datenschutz

Es liegt auch ein Baustein für den Datenschutz vor, der von dem Bundesbeauftragten für den Datenschutz und die Informationsfreiheit in Zusammenarbeit mit den Datenschutzbehörden der Länder erarbeitet und in die IT-Grundschutz-Kataloge integriert wurde

- Dieser Baustein findet jedoch als nationale Ausprägung im Zertifizierungsverfahren für eine internationale Norm keine Berücksichtigung

Verinice

Verinice - Werkzeug für das Management von Informationssicherheit

Beschreibung

- verinice unterstützt beim Aufbau und Betrieb eines Managementsystems für Informationssicherheit (ISMS)

- verinice unterstützt bei der Arbeit als CISO oder IT-Sicherheitsbeauftragte

- Relevante Standards

- bereits integriert

- oder einfach importierbar

- Daten werden in einem Objektmodell gespeichert

- auf die Anforderungen der Informationssicherheit zugeschnitten

- dynamisch erweiterbar

- Nachhaltiger IS-Prozess

- ISO 27001

- BSI IT Grundschutz

- IDW PS 330

- weitere Standards

- ISMS Tool

- Windows, Linux und macOS

- anpassbar, erweiterbar, skalierbar

- Verbreitung

- seit 2007

- branchenübergreifend

- öffentlichen und privatwirtschaftlichen Sektor

- Deutschland und Europa

- auch in Kritischen Infrastrukturen

- Kontinuierliche Weiterentwicklung und Optimierung

verinice setzt zudem auf eine rege Communityunterstützung

- Support

Technischer Support erfolgt durch das verinice.TEAM und die SerNet GmbH

- Fachliche Unterstützung leistet ein breit gefächertes Netzwerk qualifizierter und lizenzierter verinice.PARTNER

- Lizensmodelle

- Freie Software (GPLv3)

- jährliche Subskription und kann mit Zusatzmodulen angereichert werden

- verinice.PRO ermöglicht das verteilte Arbeiten in Teams

Ethernet

Ethernet - Technik für kabelgebundene Datennetze

Beschreibung

| Anwendung | HTTP | IMAP | SMTP | DNS | … |

| Transport | TCP | UDP | |||

| Internet | IP (IPv4, IPv6) | ||||

| Netzzugang | Ethernet | TokenBus | TokenRing | WLAN | … |

Beschreibt, wie Netzwerkgeräte Datenpakete so formatieren und übertragen können, dass andere Geräte im gleichen lokalen oder Standort-Netzwerksegment sie erkennen, empfangen und verarbeiten können.

- Ursprünglich für lokale Netzwerke gedacht (daher auch LAN-Technik).

- Ermöglicht Datenaustausch in Form von Datenframes zwischen den in einem lokalen Netz (LAN) angeschlossenen Geräten.

- Technik für kabelgebundene Datennetze

| Bereich | Beschreibung |

|---|---|

| Software | Protokolle, Rahmenformate, … |

| Hardware | Kabel, Verteiler, Netzwerkkarten, … |

- Übertragungsraten

Spezifiziert

- 1, 10 Megabit/s

- 100 Megabit/s (Fast Ethernet)

- 1000 Megabit/s (Gigabit-Ethernet)

- 2,5, 5, 10, 25, 40, 50, 100, 200 und 400 Gigabit/s spezifiziert,

In Entwicklung

- 800 Gigabit/s und 1,6 Terabit/s

- Ausdehnung

In seiner ursprünglichen Form erstreckt sich das LAN dabei nur über ein Gebäude; Ethernet-Standard-Varianten über Glasfaser haben eine Link-Reichweite von bis zu 80 km, proprietäre auch mehr.

Die Ethernet-Protokolle umfassen Festlegungen für Kabeltypen und Stecker sowie für Übertragungsformen (Signale auf der Bitübertragungsschicht, Paketformate).

- Im OSI-Modell ist mit Ethernet sowohl die physische Schicht (OSI Layer 1) als auch die Data-Link-Schicht (OSI Layer 2) festgelegt.

- Es wurde ab den 1990ern zur meistverwendeten LAN-Technik und

- hat andere LAN-Standards wie Token Ring verdrängt

- oder zu Nischenprodukten für Spezialgebiete gemacht

- Basis für höhere Protokolle auf OSI-Layser 3

Für Anwendungen, in denen hohe Anforderungen an die Zuverlässigkeit der Kommunikation gestellt werden, kommt Echtzeit-Ethernet zum Einsatz.[1]

- Ethernet ist heute der verbreitetste Standard für lokale Netze (LANs)

Viele Hersteller unterstützen diese Art von Netzwerken mit Hard- und Software

- MAC-Adresse

- Jede Ethernet-Schnittstelle, also die Netzwerkkarte oder der fest eingebaute Anschluss, ist mit einer weltweit einmaligen Identifikationsnummer ausgestattet

- der MAC-Adresse (für Media Access Control, einer der beiden Bestandteile der OSI-Netzzugangsschicht).

- Es handelt sich um eine 48 Bit lange Zahl, die in sechs hexadezimalen Blöcken zwischen 0 und 255 (00 bis FF hex) geschrieben wird, zum Beispiel 00-A0-C9-E8-5F-64.

siehe MAC-Adresse

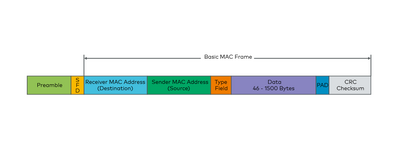

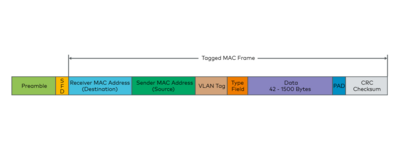

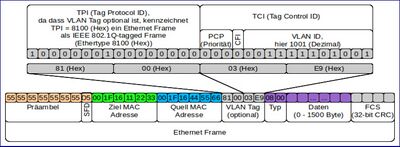

- Frames

Die Datenpakete – auf der Netzzugangsschicht Frames genannt – werden mit den MAC-Adressen der sendenden und der empfangenden Station versehen und in der Regel an alle Stationen im Segment versandt.

- Jede Station überprüft daraufhin, ob die Daten für sie bestimmt sind.

- Im Übrigen kann man Ethernet-Schnittstellen auch in den »Promiscuous Mode« schalten, in dem sie ohne Unterschied alle Daten entgegennehmen.

- Auf diese Weise kann der gesamte Datenverkehr in einem Netzsegment überwacht werden.

Die MAC-Adresse wird normalerweise nicht über das jeweilige Teilnetz hinaus weiterverbreitet.

- Ausnahmen

- Das im weiteren Verlauf des Kapitels beschriebene IPX/SPX-Protokoll verwendet die MAC-Adresse auch für die Adressierung auf der Netzwerkschicht, und die IP-Weiterentwicklung IPv6 benutzt die MAC-Adresse als Teil der 128 Bit langen IP-Adresse.

Nach außen ergäbe ihre Verwendung auch keinen Sinn, da das nächste Teilnetz auf einer Route womöglich noch nicht einmal zum Ethernet-Standard gehört.

- Namensherkunft

- Kompositum aus ether (englisch für Äther), das Medium zur Ausbreitung von Funkwellen, und net (englisch für Netz).

- Begriff entstand um 1973 am Xerox Forschungszentrum.

- Verwendung

- Kommunikation von Computer, Drucker, Scanner, ...

- Anbinden zentraler Speichersystemen, Überwachungssystemen, ...

- Daten- und Nachrichtenverkehr

- Die am meisten verwendete Netzwerktechnik (Basis für einen Großteil der Netzwerkkarten)

Data-Link-Layer

Ethernet basiert auf der Idee, dass die Teilnehmer eines LANs Nachrichten durch Hochfrequenz übertragen, allerdings nur innerhalb eines gemeinsamen Leitungsnetzes.

- Jede Netzwerkschnittstelle hat einen global eindeutigen 48-Bit-Schlüssel, der als MAC-Adresse bezeichnet wird.

- Tatsächlich werden MAC-Adressen teilweise mehrfach ausgegeben, aber die Hersteller versuchen durch geografische Trennungen lokale Kollisionen zu vermeiden.

- Da MAC-Adressen modifizierbar sind, muss man darauf achten, keine doppelten Adressen im selben Netz zu verwenden, da es sonst zu Fehlern kommt.

- Ethernet überträgt die Daten auf dem Übertragungsmedium im sogenannten Basisbandverfahren und in digitalem Zeitmultiplex.

Umwandlung in einen Datenstrom

Nachdem der Datenstrom als Folge von Bytes bereitgestellt wurde, werden nun abhängig vom physischen Medium und der Übertragungsrate ein oder mehrere Bit in einen Leitungscode kodiert, um einerseits die physischen Eigenschaften des Mediums zu berücksichtigen und andererseits dem Empfänger eine Taktrückgewinnung zu ermöglichen.

- So wird, je nach Code, die erlaubte Frequenz-Bandbreite nach unten (Gleichspannungsfreiheit) und oben limitiert.

In übertragungsfreien Zeiten, also zwischen zwei Frames, kommt es definitionsgemäß zu Ruhepausen („Inter-Frame-Spacing“) mit einer gewissen Mindestlänge.

- Bei physischem Halbduplex-Modus schaltet sich in dieser Zeit der Sender ab, um anderen Stationen auf dem geteilten Medium Zugriff zu ermöglichen.

- Bei moderneren Medientypen mit physischem Vollduplex-Modus wird eine Trägerschwingung aufrechterhalten, die dem Empfänger ein schnelleres Aufsynchronisieren auf den Datenstrom ermöglicht.

- Außerdem können in der sendefreien Zeit Out-of-Band-Informationen zwischen den Stationen ausgetauscht werden.

Bei manchen physischen Vollduplex-Medientypen wie beispielsweise 10BASE-T deaktiviert sich die Sendestation trotz exklusiven Zugriffs auf das Medium zwischen den Frames.

- Hier wird die sendefreie Zeit zur Out-of-Band-Signalisierung (Link-Pulse, Fast-Link-Pulse) der Link-Parameter genutzt.

Switches

Switch - Kabelkonzentrator auf OSI-Layer 2

Beschreibung

- Kommunikation zwischen Netzwerkgeräten

Switches verwalten den Datenfluss über ein Netzwerk, indem sie ein empfangenes Netzwerkpaket nur an das eine oder die mehrere Geräte senden, für die das Paket bestimmt ist

- Jedes mit einem Switch verbundene Netzwerkgerät kann anhand seiner Netzwerkadresse identifiziert werden, sodass der Switch den Verkehrsfluss lenken und so die Sicherheit und Effizienz des Netzwerks maximieren kann

- Switch (vom Englischen für „Schalter“, „Umschalter“ oder „Weiche“, auch Netzwerkweiche oder Verteiler genannt) bezeichnet ein Kopplungselement in Rechnernetzen, das Netzwerksegmente miteinander verbindet

- Es sorgt innerhalb eines Segments (Broadcast-Domain) dafür, dass die Datenpakete, sogenannte „Frames“, an ihr Ziel kommen

- Im Unterschied zu einem auf den ersten Blick ähnlichen Repeater-Hub werden Frames aber nicht einfach an alle anderen Ports weitergeleitet, sondern nur an den, an dem das Zielgerät angeschlossen ist – ein Switch trifft eine Weiterleitungsentscheidung anhand der selbsttätig gelernten Hardware-Adressen der angeschlossenen Geräte

- Der Begriff Switch bezieht sich allgemein auf eine Multiport-Bridge – ein aktives Netzwerkgerät, das Frames anhand von Informationen aus dem Data Link Layer (Layer 2) des OSI-Modells weiterleitet

- Manchmal werden auch die präziseren Bezeichnungen Bridging Hub oder Switching Hub verwendet, im IEEE 802.3-Standard heißt die Funktion MAC Bridge. (Packet „Switching“ ist aus der leitungsvermittelnden Technik entlehnt, tatsächlich wird nichts „geschaltet“.

- Der erste EtherSwitch wurde im Jahr 1990 von Kalpana eingeführt

- Dass dem Switch vergleichbare Gerät auf Netzwerkschicht 1 (Layer 1) wird als (Repeater-)Hub bezeichnet

- Switches, die zusätzlich Daten auf der Netzwerkschicht (Layer 3 und höher) verarbeiten, werden oft als Layer-3-Switches oder Multilayer-Switches bezeichnet und können die Funktion eines Routers erfüllen

- Neben Ethernet-Switches gibt es Fibre-Channel-Switches, auch SAS-Expander werden immer häufiger als Switches bezeichnet

- Fibre Channel (FC) definiert ein nicht routingfähiges Standardprotokoll aus dem Bereich der Speichernetzwerke, das als Variante von SCSI für die Hochgeschwindigkeitsübertragung großer Datenmengen konzipiert wurde

- SAS (Serial Attached SCSI) ist der direkte Nachfolger der älteren parallelen SCSI-Schnittstelle

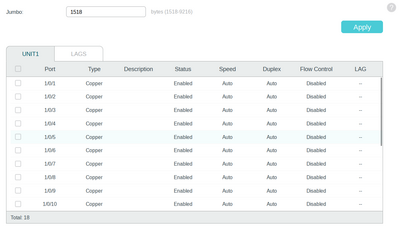

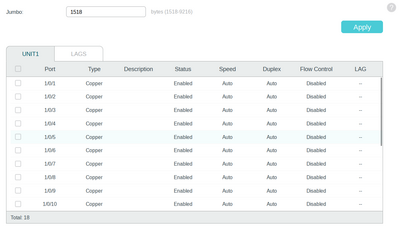

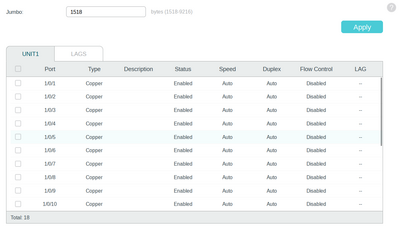

Port Konfiguration

Port Konfiguration

- Jumbo

Maximum Transmission Unit (MTU) von Jumbo-Frames

| Option | Beschreibung |

|---|---|

| Port | Zu konfigurierende Ports |

| Typ | Medientyp des Ports |

| Beschreibung | Beschreibung für den Anschluss |

| Status | Anschluss de-/aktivieren |

| Speed | Geschwindigkeitsmodus des Anschlusses

|

| Duplex | Duplex-Modus des Anschlusses

|

| Flow Control | Gerät kann bei Überlastung einen PAUSE-Frame senden

|

| LAG | Link Aggregation Group des Anschlusses |

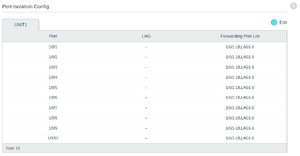

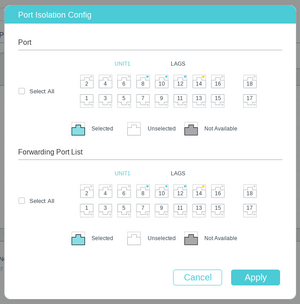

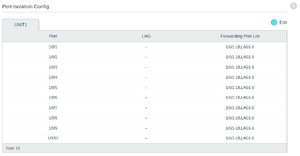

Port Isolation

- Port beschränken

Pakete nur an bestimmte Anschlüsse senden

- Konfiguration

- Klicken auf Bearbeiten

- Ports auswählen, die isoliert werden sollen

- Weiterleitungsports auswählen

- Klicken auf Anwenden

- Ports und Weiterleitungsliste einsehen

| Option | Beschreibung |

|---|---|

| Port | Zeigt den Port an |

| LAG | Link Aggregation Group des Anschlusses |

| Forwarding Port List | Weiterleitungsliste des Ports |

Loopback Detection

- Schleifen erkennen

- die an einem Port auftreten

- Bei Erkennung einer Schleife

- Warnung auf der Verwaltungsschnittstelle

- Sperrung des entsprechenden Ports entsprechend der Konfiguration

| Option | Beschreibung |

|---|---|

| Loopback Detection | Globale Aktivierung der Loopback-Erkennungsfunktion |

| Detection Interval | Intervall zwischen Loopback-Erkennungspaketen |

| Auto-recovery Time | Globale Auto-Wiederherstellungszeit

|

| Web-Aktualisierungsstatus | Web-Oberfläche aktualisieren |

| Web Refresh Interval | Aktualisierungsintervall Web-Oberfläche in Sekunden |

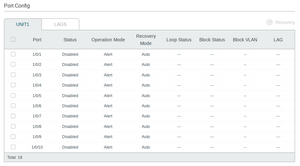

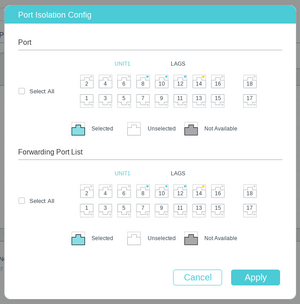

Port Config

- Parameter der Loopback-Erkennung für Ports

| Option | Beschreibung |

|---|---|

| Port | Anschluss, der konfiguriert werden soll |

| Status | Status der Loopback-Erkennung |

| Operation Mode | Aktion bei Erkennung einer Schleife

|

| Recovery Mode | Wiederherstellungsmodus für den Anschluss

|

| Loop Status | Schleife erkannt? |

| Block Status | Anschluss blockiert? |

| Block VLAN | VLAN blockiert? |

| LAG | Link Aggregation Group des Anschlusses |

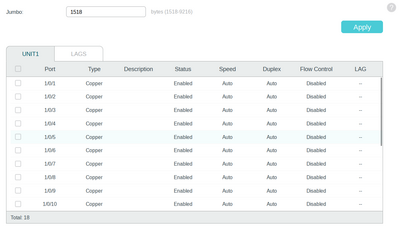

Loopback Detection

Port Konfiguration

- Jumbo

Maximum Transmission Unit (MTU) von Jumbo-Frames

| Option | Beschreibung |

|---|---|

| Port | Zu konfigurierende Ports |

| Typ | Medientyp des Ports |

| Beschreibung | Beschreibung für den Anschluss |

| Status | Anschluss de-/aktivieren |

| Speed | Geschwindigkeitsmodus des Anschlusses

|

| Duplex | Duplex-Modus des Anschlusses

|

| Flow Control | Gerät kann bei Überlastung einen PAUSE-Frame senden

|

| LAG | Link Aggregation Group des Anschlusses |

Port Isolation

- Port beschränken

Pakete nur an bestimmte Anschlüsse senden

- Konfiguration

- Klicken auf Bearbeiten

- Ports auswählen, die isoliert werden sollen

- Weiterleitungsports auswählen

- Klicken auf Anwenden

- Ports und Weiterleitungsliste einsehen

| Option | Beschreibung |

|---|---|

| Port | Zeigt den Port an |

| LAG | Link Aggregation Group des Anschlusses |

| Forwarding Port List | Weiterleitungsliste des Ports |

Loopback Detection

- Schleifen erkennen

- die an einem Port auftreten

- Bei Erkennung einer Schleife

- Warnung auf der Verwaltungsschnittstelle

- Sperrung des entsprechenden Ports entsprechend der Konfiguration

| Option | Beschreibung |

|---|---|

| Loopback Detection | Globale Aktivierung der Loopback-Erkennungsfunktion |

| Detection Interval | Intervall zwischen Loopback-Erkennungspaketen |

| Auto-recovery Time | Globale Auto-Wiederherstellungszeit

|

| Web-Aktualisierungsstatus | Web-Oberfläche aktualisieren |

| Web Refresh Interval | Aktualisierungsintervall Web-Oberfläche in Sekunden |

Port Config

- Parameter der Loopback-Erkennung für Ports

| Option | Beschreibung |

|---|---|

| Port | Anschluss, der konfiguriert werden soll |

| Status | Status der Loopback-Erkennung |

| Operation Mode | Aktion bei Erkennung einer Schleife

|

| Recovery Mode | Wiederherstellungsmodus für den Anschluss

|

| Loop Status | Schleife erkannt? |

| Block Status | Anschluss blockiert? |

| Block VLAN | VLAN blockiert? |

| LAG | Link Aggregation Group des Anschlusses |

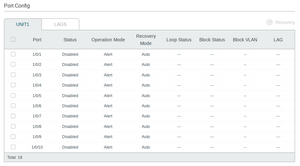

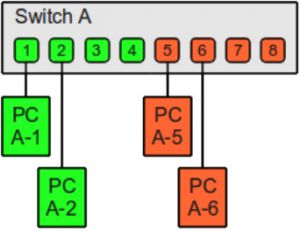

Spanning Tree Protocol

Spanning Tree Protocol - Schleifenunterdrückung bei redundanten Verbindungen zwischen Bridges oder Switches

Beschreibung

Unterdrückung kreisender Frames

| Familie | Inter-Switch-Kommunikation | ||||

|---|---|---|---|---|---|

| Einsatzgebiet | Management von logischen Ethernet-Verbindungen | ||||

| Protokollstapel | Netzzugang | STP | |||

| Ethernet | |||||

- Unterdrückung von kreisenden Ethernet-Frames

Identifiziert Mehrfachwege

- Redundanten Wegen durch eine logische Blockierung bestimmter Pfade

- Baumtopologie aufbauen, die keine Schleifen besitzt

Dazu werden auf den Switches mit redundante Verbindungen zu anderen Switches bis auf eine blockiert

- Bei Ausfall der primären Verbindung können diese aktiviert

- Erzeugen so ein hohes Maß an Fehlertoleranz

- IEEE 802.1D

- Redundante Wege

- Ausgehend von einem "Root"-Punkt wird nur ein Weg aktiviert

- Switch-Infrastrukturen

- Rechnernetzwerke können mit einer Vielzahl von Switches aufgebaut werden

- Eindeutiger Datenpfad

- Pakete eindeutig weiterleiten

- Ethernet-Technologie muss sicherstellen, dass

- zwischen zwei Rechnern jeweils nur ein Datenpfad existiert

- Vermeidung von Broadcast-Stürmen

- Wird nur erreicht, wenn ein Algorithmus existiert, der die Schleifenfreiheit der Topologie sicherstellt

- Der Spanning Tree–Algorithmus (STA) wurde von Radia Perlman entworfen und 1990 als IEEE 802.1D standardisiert

- Voraussetzung für die Funktionsfähigkeit dieses Konzeptes ist, dass der aufspannende Baum für den Nutzer vollkommen transparent erstellt werden kann.

- Als einzige Aktion muss der Spanning-Tree-Algorithmus auf den Switches aktiviert sein.

- Bridge Protocol Data Unit (BPDU)

Austausch von Konfigurationsnachrichten

- Multicast-Paket

- standardmäßig alle zwei Sekunden

- nicht unerhebliche Netzlast

- Redundanz

- Einerseits ist Redundanz in einem Netz besonders wichtig, weil damit Netzwerke fehlertolerant werden.

- Redundante Topologien schützen vor unerwünschten Ausfallzeiten im Netz aufgrund von Fehlern einer einzigen Verbindung, eines Anschlusses oder einer Netzeinheit.

- Andererseits wird durch diese Redundanz in der Topologie die Möglichkeit für die fehlerhafte Doppelübertragungen von Informationen eröffnet.

- Dem entgegenwirkt STP (Spanning Tree Protocol), indem es redundante Wege zwar erlaubt, aber immer nur genau einen Weg aktiv hält.

- Dies führt zu einer schleifenfreien logischen Topologie, bei der zwischen zwei Rechnern im Netz immer nur ein aktiver Pfad besteht.

Aufspannen des Baumes

- Ablauf

| Schritt | Option |

|---|---|

| 1 | Einschalten („Power up“) aller Bridges |

| 2 | Alle Bridges stellen ihre Ports auf „Blocked“ |

| 3 | Jede Bridge nimmt an, sie sei die Root-Bridge, und sendet ihre Bridge ID an eine bestimmte Multicast-Gruppe |

| 4 | Die Bridge mit der kleinsten Bridge-ID (besteht aus Bridge Priority & MAC-Adresse) wird zur Root-Bridge |

| 5 | Die Root-Bridge sendet sogenannte Konfigurations-BPDUs (Bridge Protocol Data Unit) aus |

| 6 | Jede Bridge bestimmt den Port mit den kleinsten Pfadkosten zur Root-Bridge als Root-Port (Bei Ports mit gleichen Kosten gewinnt die kleinere Port-ID) |

| 7 | Die Designated Bridge wird festgelegt, dies ist die Bridge mit dem Root-Port |

Wahl der Root-Bridge

- Bestimmung erfolgt anhand der Bridge ID

- Kleinste Bridge ID gewinnt

- Bei gleichen Bridge IDs entscheidet die kleinere MAC-Adresse

Festlegung der Root-Ports

- Jede Nicht-Root-Brücke muss einen Root Port ausweisen

- wird durch den billigsten/schnellsten Weg der in Richtung Root Brücke zeigt ermittelt

Bestimmung der Designated-Ports

- Jedes Segment hat einen Designated-Port

- Die Root Bridge hat nur Designated Ports

- Wegekosten '0'

- Jedem Root-Port liegt ein Designated-Port' gegenüber

- Auf Segmenten ohne Root-Port entscheiden die geringsten Wegekosten darüber

- Sind die Wegekosten gleich, entscheidet die kleinste MAC Adresse welcher Switch den Designated-Port erhält

- Dem Designated-Port liegt auf diesem Segment dann ein Blocked-Port gegenüber

Zuordnung einer Bridge pro LAN

- Zuordnung ist entscheidend, um entsehende Schleifen zu verhindern

Wenn nur eine Bridge an ein spezielles LAN angebunden ist, ist die Wahl einfach:

- Der Port, der zu diesem LAN gehöhrt wird ihm auch global zugeordnet.

- Haben mehrere Bridges einen direkten Zugang zu einem LAN, wird der Port ausgewählt, welcher die geringsten Kosten bei einer Verknüpfung mit der Root-Bridge verursacht.

- Hat die dem LAN zugewiesene Bridge mehrere Ports in diesem LAN, so wird der Port mit der geringsten Priorität genutzt.

Pfadkosten

| Bandbreite | STP-Kosten |

|---|---|

| 10 MBit/s | 100 |

| 16 MBit/s | 62 |

| 100 MBit/s | 19 |

| 200 MBit/s | 12 |

| 622 MBit/s | 6 |

| 1 GBit/s | 4 |

| 10 GBit/s | 2 |

| 20+ GBit/s | 1 |

Eine 40- und eine 100-GBit-Verbindung haben in Summe die gleichen Wegekosten, wie eine 10-GBit Verbindung

- hier würde es Sinn machen, die Ports einzeln zu konfigurieren

Topologie-Erkennung

- Portzustände

Um die logische Netzwerktopologie kennenzulernen, durchläuft jeder Trunk-Port folgende Zustände

- Für diesen Zustandsübergang werden in der Standardkonfiguration 50 Sekunden benötigt

| Zustand | Beschreibung |

|---|---|

| Disabled |

|

| Blocking |

|

| Listening |

|

| Learning |

|

| Forwarding |

|

Timer

- Zeitspanne in der ein Port in einem Zustand verweilt

Durch Timer festgelegt

- Nur die Root-Bridge kann die Einstellungen ändern

- Drei Timer beeinflussen den Zustandswechsel und damit die Ausführungsgeschwindigkeit des Algorithmus

| Timer | Beschreibung |

|---|---|

| Hello timer | Legt fest, wie oft das Netzwerkgerät Hallo-Nachrichten an andere Netzwerkgeräte sendet |

| Maximum age timer | Legt fest, wie lange Protokollinformationen, die an einem Port empfangen werden, vom Netzwerkgerät gespeichert werden |

| Forward Delay | Vorwärtsverzögerung ist die Zeit, die im Zuhör- und Lernzustand verbracht wird. Standardmäßig 15 Sekunden, kann jedoch auf einen Wert zwischen 4 und 30 Sekunden einstellen werden |

Bridge Protocol Data Unit (BPDU)

- Dateneinheit, die Briges/Switches austauschen, um Spanning Tree zu verwalten

| 2 Byte | 1 Byte | 1 Byte | 1 Byte | 8 Byte | 2 Byte | 2 Byte | 2 Byte | 2 Byte | 2 Byte | 2 Byte | 2 Byte |

|---|---|---|---|---|---|---|---|---|---|---|---|

| Protocol ID | Version | Message Type | Flags | Root ID | Cost of Path | Bridge ID | Port-ID | Message Age | Max age | Hello timer | Forward Delay |

| Feld | Beschreibung |

|---|---|

| Flags |

siehe #Topologieänderungen |

| Root Bridge ID | ID der Root Bridge |

| Root Path Cost | Kosten für den kürzesten Weg von der Sendebrücke zur Wurzelbrücke

|

| Bridge ID | ID der Sendebrücke |

| Port ID | Port-ID

|

| Message Age | Zeit, seit die Root-Bridge die Informationen in dieser BPDU generiert hat |

| Max Age | Maximale Lebensdauer für Konfigurations-BPDUs |

| Hello Time | Timeout benutzt von Hello timer |

| Forward Delay | Timeout benutzt von Forward Delay timer |

| Bridge ID | Ist eine "Kennung" (8 Byte) die sich aus einer sogenannten Priority (2 Byte -> 2^16 Bit -> max. 65.536) und der MAC-Adresse (6 Byte) des Switch zusammensetzt |

Topologie

STP

RSTP

- Funktionen wie STP

- schnellere Konvergenz

- Bei signalisierten Topologie Änderungen, wird die vorhandene Netzstruktur weiter genutzt, während ein Alternativpfad berechnet wird

- Erst anschließend wird ein neuer Baum zusammengestellt

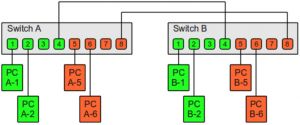

MSTP

- Multiple Spanning Tree Protocol (MSTP)

- Erweiterung von RSTP

- Ermöglicht mit VLANs verschiedene Instanzen des Spannbaums

- Für ein VLAN oder eine Gruppe von VLANs können unabhängige STP-Instanzen gebildet werden

- die innerhalb eines LANs jeweils eigene unterschiedliche Spannbäume nutzen

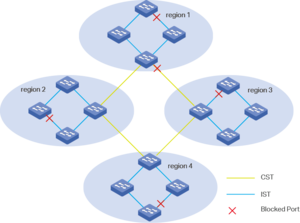

CIST

- Common Internal Spanning Tree

- Umfasst alle LANs, STP- und RSTP-Bridges und MSTP-Regionen in einem Netzwerk

- Das CIST bestimmt automatisch die MST-Regionen in einem Netzwerk und definiert die Root-Bridge (Switch) und den designierten Port für jede Region

- Der CIST umfasst den Common Spanning Tree (CST), den Internal Spanning Tree (IST) innerhalb jeder Region und alle multiplen Spanning-Tree-Instanzen (MSTIs) in einer Region

Link Aggregation Control Protocol

Link Aggregation Control Protocol (LACP) - Ethernet-Schnittstellen nach IEEE 802.1AX-2008 zu einem logischen Übertragungskanal zusammenfassen (Link Aggregation)

Beschreibung

Dynamic Link Aggregation

- IEEE 802.1AX-2008

- früher IEEE 802.3ad

- Link Aggregation Sublayer

- Data Link Layer (Sicherungsschicht)

- zwischen dem MAC Client und MAC Sublayern

- Link Aggregation Control Protocol Data Unit (LACPDU)

- Austausch von Informationen bezüglich der Link-Aggregation

- zwischen den Mitgliedern einer Link Aggregation Group (LAG)

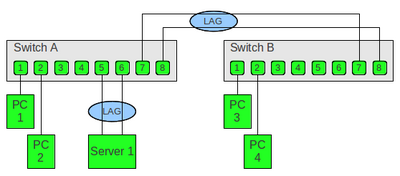

Link Aggregation Group (LAG)

- Vorteile LACP gegenüber statischer Link Aggregation

Automatisches Recovery

- bei Ausfällen von einzelnen physischen Links

- Solange zumindest ein physischer Link vorhanden ist, bleibt die LAG Verbindung aufrecht

- Datenverkehr wird frame-weise über die physischen Links verteilt

- Alle Frames, die zu einer bestimmten Datenkommunikation gehören, werden über dieselbe physische Verbindung übertragen

- Das gewährleistet die Zustellung der einzelnen Frames einer Datenkommunikation in der richtigen Reihenfolge

- Ausfall eines physischen Links wird selbst dann erkannt, wenn die Punkt-zu-Punkt Verbindung über einen Media Konverter läuft und damit der Link-Status am Switchport auf Up bleibt

- LACPDUs bleiben auf dieser Verbindung aus, damit wird dieser Link aus der LAG entfernt

- Somit gehen darüber keine Pakete verloren

- Geräte können sich gegenseitig die LAG Konfiguration bestätigen

- Bei statischer Link Aggregation werden Konfigurations- oder Verkabelungsfehler oft nicht so schnell erkannt

Voraussetzungen

- Identische Datenrate

- Parallele Punkt-zu-Punkt Verbindungen

- Endpunkt immer genau ein Switch oder Server

Bündelungsverfahren

| Option | Beschreibung |

|---|---|

| Roundrobin | Alle zur Verfügung stehenden Leitungen abwechselnd der Reihe nach nutzen |

| DA-Trunking | Anhand des Modulo der Destination-MAC-Adresse die elementare Schnittstelle wählen |

| SA-Trunking | Anhand des Modulo der Source-MAC-Adresse die elementare Schnittstelle wählen |

| SA-DA-Trunking | Anhand des Modulo der Source-MAC-Adresse und der Destination-MAC-Adresse die elementare Schnittstelle wählen |

| Adaptives Trunking | Erst bei 100 % Auslastung der ersten elementaren Schnittstelle eine weitere zuschalten |

| Dynamisches Trunking | Link Aggregation Control Protocol (LACP) und bei proprietären Verfahren wie PAgP möglich |

Aktives und passives LACP

- Port konfigurieren

| Konfiguration | Beschreibung |

|---|---|

| Aktiv | Bevorzugt LACPDU

|

| Passiv | Bevorzugt keine LACPDU

|

Port Mirroring

Port Mirroring - Kopieren des Datenverkehrs einer Quelle (Ports, LAGs oder die CPU) an einen Zielport

Beschreibung

- Motivation

- Verhalten von Endgeräte untersuchen

- Möglichkeiten

- Port Mirroring am Switch

- Netwerk-Tap

Problematik

- Der Einsatz von NetMon 3 und WireShark erfordert, dass man die Pakete auch geliefert bekommt, die man anschauen will

- Das funktioniert auf einem "shared Medium" wie dem alten BNC-Kabel (10MBit) oder einem Hub recht einfach

- Aber schon bei 100MBit sind Switches im Einsatz und die entscheiden anhand der MAC-Adresse, was ich sehen kann

- Allerdings gibt es bei "verwalteten" Switches oft die Möglichkeit, einen Port zu "Spiegeln" (Mirroring), d.h. alle Daten, die auf einem Port raus- und reingehen, werden auf einem anderen Port als Kopie noch einmal ausgegeben.

- So kann dann ein an diesem Port angeschlossener Analyseclient diese Daten mitschneiden und analysieren.

- Einsatzbereich

Analyse von Endgeräten

- Ich schaue schon mal gerne einem VoIP-Telefon auf die Finger

- in welcher Reihenfolge es versucht Namen aufzulösen und Hosts zu erreichen

- Auch "Smart-TVs" sind durchaus für eine weitere Untersuchung interessant

- Verkehrsdatenerfassung

- Wenn ihr Router/Switch kein SFLOW, NetFlow o.ä. unterstützt, dann ist es durchaus eine Option, die fragliche Leitung zu "spiegeln" und an einem anderen System die Datenpakete auf Quelle und Ziel zu untersuchen, z. B. mit NTOP o.ä. Fehlersuche

- Generell ist so ein Mitschnitt immer dann ein Weg zur Fehlersuche, wenn alle anderen "offensichtlichen" Probleme nicht zutreffen

- Selbst ein Netzwerkmonitor auf einem beteiligten Server sieht immer nur, was über den Netzwerkstack zur Netzwerkkarte geht, aber nicht, was letztlich auf dem Kabel landet

- Ich kann mich gut an den Fall erinnern, als zwischen zwei Exchange Servern Mails mit 25 Empfänger nicht zugestellt wurden

- Ursache war ein fehlerhafter Netzwerktreiber, der das Paket nie auf die Leitung gesetzt hat

- Das war in NETMON auf dem absendenden Server nicht zu sehen

- Das Problem der großen Switches ist aber, dass sie ein groß sind und damit eher stationär eingesetzt werden

- Weiterhin muss das Mirroring über die Managementfunktionen konfiguriert werden, die sich nicht immer auf Anhieb erschließen

- Zudem sind solche Switches in der Regel etwas teurer

Port-Spiegelung

Port Mirroring wird auf einem Netzwerk-Switch verwendet, um eine Kopie von Netzwerk- [1], die auf einem Switch-[2] (oder einem gesamten VLAN) gesehen werden, an eine Netzwerküberwachung-Verbindung auf einem anderen Switch-Port zu senden.

- Dies wird üblicherweise für Netzwerkgeräte verwendet, die eine Überwachung des Netzwerkverkehrs erfordern, wie z. B. ein Intrusion Detection System, Passive Probe oder Real User Monitoring (RUM) Technologie, die zur Unterstützung von Application Performance Management (APM) verwendet wird.

- Port Mirroring auf einem Cisco Systems Switch wird im Allgemeinen als Switched Port Analyzer (SPAN) oder Remote Switched Port Analyzer (RSPAN) bezeichnet.

- Andere Hersteller haben andere Bezeichnungen dafür, z. B. Roving Analysis Port (RAP) auf 3Com-Switches.

Netzwerktechniker oder -administratoren verwenden die Port-Spiegelung, um Daten zu analysieren und debug oder Fehler in einem Netzwerk zu diagnostizieren.

- Es hilft Administratoren, die Netzwerkleistung genau im Auge zu behalten und alarmiert sie, wenn Probleme auftreten.

- Es kann verwendet werden, um entweder eingehenden oder ausgehenden Datenverkehr (oder beides) auf einer oder mehreren Schnittstellen zu spiegeln.

Port-Mirroring

- Beim Port-Mirroring spiegelt der Switch die Datenströme eines ausgewählten Ports (monitored Port) auf einen Ausgabe-Port (Monitoring-Port)

- So kann der Datenstrom des ausgewählten Ports mittels einem am Monitoring-Port angeschlossenen Messgerät analysiert werden, wie dargestellt

"Bild :Datenverkehr auslesen mittels Port-Mirroring"

- Bild

- Datenverkehr auslesen mittels Port-Mirroring

- Der verwendete Switch muss hierzu Port-Mirroring unterstützen

- Die gesendeten und empfangenen Daten des zu überwachenden Ports (monitored Port) werden auf den Monitoring Port übertragen

- Die Datenrate des Monitoring-Ports begrenzt dabei die zu analysierende Datenmenge.

- Die Summe der ein- und ausgehenden Daten auf dem monitored Port darf die Datenrate des Monitoring-Ports nicht übersteigen

- Port-Mirroring bietet eine einfache Methode, Datenströme auszulesen

- Der verwendete Switch muss Port Mirroring unterstützen und es muss ein freier Port am Switch zur Verfügung stehen

- Es können nur Daten erfasst werden, die den Switch durchlaufen

- Von dem Einbauort des Switches hängt daher ab, welche Datenströme erfasst werden können

- Die am Monitoring-Port ausgegebenen Pakete können sich von den ursprünglichen Paketen in Bezug auf ihren Aufbau (VLAN-Tag) sowie die zeitliche Zuordnung unterscheiden

Internet Protocol

Internet Protocol (IP) - Netzwerkprotokoll auf OSI-Layer 3

Beschreibung

Internet Protocol (IP) ist ein in Computernetzen weitverbreitetes Netzwerkprotokoll und stellt durch seine Funktion die Grundlage des Internets dar

| Anwendung | HTTP | IMAP | SMTP | DNS | … |

| Transport | TCP | UDP | |||

| Internet | IP (IPv4, IPv6) | ||||

| Netzzugang | Ethernet | TokenBus | TokenRing | WLAN | … |

Das Internet Protocol (IP) ist ein in Computernetzen weit verbreitetes Netzwerkprotokoll und stellt durch seine Funktion die Grundlage des Internets dar.

- Das IP ist die Implementierung der Internetschicht des TCP/IP-Modells bzw. der Vermittlungsschicht (engl. Network Layer) des OSI-Modells.

- IP ist ein verbindungsloses Protokoll, das heißt bei den Kommunikationspartnern wird kein Zustand etabliert.

Eigenschaften und Funktionen

Das Internet Protocol bildet die erste vom Übertragungsmedium unabhängige Schicht der Internetprotokolle

- Das bedeutet, dass mittels IP-Adresse und Subnetzmaske (subnet mask) für IPv4, bzw. Präfixlänge bei IPv6, Computer innerhalb eines Netzwerkes in logische Einheiten, sogenannte Subnetze, gruppiert werden können.

- Auf dieser Basis ist es möglich, Computer in größeren Netzwerken zu adressieren und ihnen IP-Pakete zu senden, da logische Adressierung die Grundlage für Routing (Wegewahl und Weiterleitung von Netzwerkpaketen) ist.

Adressvergabe

Öffentliche IP-Adressen müssen in der Regel weltweit eindeutig zugeordnet werden können, daher ist deren Vergabe durch die Internet Assigned Numbers Authority (IANA) geregelt.

- Diese delegiert große Adressblöcke an die Regional Internet Registries (RIRs), welche dann Subnetze davon an Local Internet Registries (LIRs) vergeben.

- Zu den LIRs gehören beispielsweise Internetprovider, die aus ihrem Adressbereich kleinere Subnetze oder einzelne Adressen an Kunden vergeben.

IPv4#Adressknappheit Bei IPv4 ist der zu vergebende Adressraum weitgehend aufgebraucht.

- Die IANA hat im Februar 2011 die letzten Adressblöcke an die RIRs vergeben.

Versionsgeschichte

- Im Mai 1974 veröffentlichten Vint Cerf und Bob Kahn in einer Forschungsarbeit ein Netzwerkprotokoll zur übergreifenden Kommunikation zwischen unterschiedlichen paketvermittelten Netzen.

- In dem Modell führen Endgeräte () ein „Übertragungskontrollprogramm“ ( – TCP) aus, das die Übermittlung eines kontinuierlichen Datenstroms zwischen Prozessen sicherstellt. Gateways übernehmen die Umformung von Paketen an Netzwerkgrenzen.

- Die erste vollständige Protokollspezifikation erschien mit RFC 675 im Dezember 1974. Das monolithische Übertragungskontrollprogramm wurde später in eine Modularchitektur geteilt, die aus dem Internetprotokoll () zur Host-zu-Host-Kommunikation und dem Übertragungskontrollprotokoll ( – TCP) zur Prozess-zu-Prozess-Kommunikation bestand.

- Das Modell wurde bekannt als TCP/IP-Referenzmodell.

- Beide Protokolle wurden mehrfach überarbeitet, ehe sie zum praktischen Einsatz kamen.

- Neben der finalen Bezeichnung als „Internet Protocol“ wurde in Entwürfen auch „Internetwork Protocol“,verwendet.

- Bei größeren Änderungen des IP-Headers wurde eine im Header enthaltene Versionsnummer hochgezählt.

- Bei der Einführung von TCP/IP im ARPANET am 1. Januar 1983 trugen IP-Pakete daher die Versionsnummer 4.

- Vorherige Versionen waren nicht verbreitet.

- Im ersten Protokollentwurf war ein Adressierungsschema variabler Länge vorgesehen, bestehend aus einer mindestens 4 Bit langen Netzadresse, einer 16 Bit langen Hostadresse und einer 24 Bit langen Portnummer. Später wurden IP-Adressen auf 32 Bit festgelegt, bestehend aus 8 Bit Netzadresse und 24 Bit Hostadresse. Die Portnummer wurde zu TCP verschoben und auf 16 Bit gekürzt.

- Mit RFC 791 wurden Netzklassen eingeführt, um mehr Flexibilität bei der Aufteilung einer IP-Adresse in Netz- und Hostteil zu haben. Subnetting war zu dem Zeitpunkt noch nicht vorgesehen. Jon Postel kümmerte sich um die Vergabe von Netzadressen – eine Rolle, die später als Internet Assigned Numbers Authority bezeichnet wurde.

- Mit der sich abzeichnenden Knappheit von IP-Adressen begann Anfang der 1990er Jahre die Entwicklung eines Nachfolgeprotokolls.

- Zur Unterscheidung wurde das etablierte Internetprotokoll entsprechend der Versionsnummer im IP-Header als IPv4 und das neue Internetprotokoll als IPv6 bezeichnet.

- Die wichtigste Neuerung ist der erheblich größere Adressraum: gegenüber den 32-Bit-Adressen bei IPv4 (ergibt ca. 4 Milliarden, oder 4,3·109 Adressen) verwendet IPv6 128-Bit-Adressen (ergibt ca. 340 Sextillionen, oder 3,4·1038 Adressen).

- IPv5

Die Versionsnummer 5 war durch das experimentelle Internet Stream Protocol belegt, das nicht als Nachfolger, sondern als Ergänzung parallel zum Internetprotokoll gedacht war.

- Das Internet Stream Protocol wurde später aufgegeben ohne eine nennenswerte Verbreitung erlangt zu haben.

- Die Versionsnummern 7 bis 9 wurden für verschiedene Vorschläge eines IPv4-Nachfolgers verwendet, die jedoch zugunsten von IPv6 aufgegeben wurden.

- Verbreitung von IPv6

- Die Verbreitung von IPv6 nimmt langsam zu, liegt jedoch hinter der Verbreitung von IPv4.

- Gängige Betriebssysteme und Standardsoftware unterstützen beide Protokolle. Übergangsmechanismen ermöglichen den gleichzeitigen Betrieb von IPv4 und IPv6 auf derselben Infrastruktur.

- Seit dem World IPv6 Day und World IPv6 Launch Day 2011 und 2012 bieten namhafte Websites und Internetprovider IPv6 an.

Zuverlässigkeit

- Designgrundsätze

Die Designgrundsätze der Internetprotokolle nehmen an, dass die Netzinfrastruktur an jedem einzelnen Netzelement oder Übertragungsmedium von Natur aus unzuverlässig ist.

- Auch setzen diese voraus, dass sich die Infrastruktur in Bezug auf Verfügbarkeit von Verbindungen und Knoten dynamisch verhält.

- Um jedoch die Netzinfrastruktur aufrechtzuerhalten, wird das Hauptaugenmerk der Datenübertragung vorsätzlich größtenteils auf den Endknoten jeder einzelnen Datenübermittlung gelegt.

- Router im Übertragungspfad schicken Datenpakete nur zu direkt erreichbaren und bekannten Übergängen, die die für den Bestimmungsort festgelegten Adressen vom Routenplanungspräfix vergleichen.

Demzufolge stellen diese Internetprotokolle nur beste Übergänge zur Verfügung, wodurch diese Dienste als unzuverlässig charakterisiert werden.

- Das IP ist verbindungslos, jedes einzelne Datenpaket wird unabhängig behandelt.

- Da jeder einzelne Übermittlungsweg eines Datenpaketes neu definiert wird (dynamisch), ist es möglich, dass die Pakete auf verschiedenen Pfaden zu ihrem Bestimmungsort gesendet werden.

Die Internetprotokoll-Version 4 (IPv4) stellt den benötigten Schutz zur Verfügung, um sicherzustellen, dass der Protokollkopf jedes Datenpaketes fehlerfrei ist.

- Ein Routenplanungsknoten berechnet eine Prüfsumme für den Paketkopf.

- Wenn die Prüfsumme ungültig ist, verwirft der Routenplanungsknoten das Paket.

- Der Routenplanungsknoten muss keinen Endknoten bekannt geben, obwohl das Internetkontrollnachrichtenprotokoll (ICMP) solche Ankündigungen erlaubt.

- Im Gegensatz dazu verfügt die Internetprotokoll-Version 6 (IPv6) über keine Prüfsumme, was zu einer schnelleren Verarbeitung während der Routenplanung führt.

Alle Fehlerquellen im Übertragungsnetz müssen entdeckt und mithilfe der Übertragung auf Endknoten ersetzt werden.

- Die oberen Schicht-Protokolle der Internetprotokoll-Familie sind dafür verantwortlich, Zuverlässigkeitsprobleme aufzulösen.

- Zum Beispiel kann ein Host Daten zurückhalten und eine Richtigstellung durchführen, bevor die Daten an den jeweiligen Empfänger geliefert werden.

Linkkapazität und Leistungsfähigkeit

Selbst wenn der Übermittlungspfad verfügbar und zuverlässig ist, besteht wegen der dynamischen Natur und der Heterogenität des Internets und seiner Bestandteile keine Garantie, dass auch tatsächlich jeder dieser einzelnen Pfade fähig ist, eine Datenübermittlung durchzuführen.

- Zum Beispiel stellt die erlaubte Übermittlungsgröße der jeweiligen Datenpakete eine technische Einschränkung dar.

- Jede Anwendung muss versichern, dass richtige Übertragungseigenschaften verwendet werden.

Ein Teil dieser Verantwortung liegt auch in den oberen Schicht-Protokollen.

- IPv6 verwendet die Fähigkeit, die maximale Übertragungseinheitsgröße einer lokalen Verbindung, sowie den dafür komplett geplanten Pfad zum Bestimmungsort zu untersuchen.

- Die IPv4-Zwischennetzwerkanschlussschicht hat die Fähigkeit ursprünglich, große Datenpakete automatisch in kleinere Einheiten für die Übertragung zu zerlegen.

Das Transmission Control Protocol (TCP) ist ein Beispiel eines Protokolls, das seine Segment-Größe reguliert, um kleiner als der maximal erlaubte Durchfluss, die Maximum Transmission Unit (MTU), zu sein.

- Das User Datagram Protocol (UDP) und das Internet Control Message Protocol (ICMP) ignorieren jedoch die MTU-Größe, wodurch das IP gezwungen wird, übergroße Datenpakete zu splitten.

Router

Router - Aktive Netzwerk/Hardware auf OSI-Layer 3

Beschreibung

- Verbindung von Netzwerken auf OSI-Layer 3

- IP-Pakete an ihre Ziele weiterleiten

- Router stellen eine Verbindung zwischen zwei oder mehr IP-Netzwerken oder mehr IP-Netzwerken oder Subnetzwerken her

- Arbeitet auf der 3. Schicht im OSI-Modell (Vermittlungsschicht)

- Einsatz

- Kopplung von Netzwerksegmenten

- Internetanbindung

- Sicheren Kopplung mehrerer Standorte (Virtual Private Network)

- Anpassung an Netzwerktechniken

- Weiterleitungsentscheidung

- Router treffen ihre Weiterleitungsentscheidung anhand von Informationen aus der Netzwerk-Schicht 3 (für das IP-Protokoll ist das der Netzwerkanteil in der IP-Adresse).

- Viele Router übersetzen zudem zwischen privaten und öffentlichen IP-Adressen (Network Address Translation (NAT) bzw. Port Address Translation (PAT)) oder bilden Firewall-Funktionen durch ein Regelwerk ab.

- Die für die Kopplung von Heimnetzwerken ans Internet ausgelegten Router nennt man auch Internetrouter

Anhang

Siehe auch

Links

Weblinks

OPNsense

OPNsense ist eine freie Firewall-Distribution auf Basis von FreeBSD

Beschreibung

Einsatzgebiete

| Option | Beschreibung |

|---|---|

| Firewall und NAT | |

| DNS-Server | |

| DHCP-Server | |

| NTP-Server | |

| Proxy-Server | |

| URL-Filter | |

| Reverse-Proxy | |

| Zertifikatsmanagement | |

| VPN-Server | |

| stateful Perimeter-Firewall | |

| Router | |

| Wireless Access Point | |

| DHCP-Server | |

| DNS-Server | |

| VPN-Endpunkte |

Eigenschaften

- Modularisierung

- Härtung

- Einfache und zuverlässige Firmware-Upgrades

- Mehrsprachiger Unterstützung

- Schneller Übernahme von Upstream-Software-Updates

Lizenz

- Freie Software/Open-Source

Klare und stabile Lizenzierung

- 2-Clause-BSD-Lizenzierung

- FreeBSD-Lizenz („2-clause BSD license“)

- Kann frei verwendet werden

Auch für kommerzielle Projekte

- Verwenden

- Kopieren

- Verändern

- Verbreiten

Intrusion Detection System

Intrusion Detection System - System zur Erkennung von Angriffen gegen Computersysteme oder Rechnernetze

Beschreibung

Intrusion Detection System dinen der Erkennung von Angriffen gegen Computersysteme oder Rechnernetze

Motivation

- Sicherheit von Netzwerken und Computersystemen erhöhen

- Das Internet ist voll von böswilligen Akteuren

- Machen sich unsichere Netzwerke und Geräte zunutze

- Auch wenn Unternehmen und Behörden aufgrund der wertvollen Daten, die sie besitzen, die größten Angriffsziele darstellen, müssen Privatanwender dennoch vorsichtig sein.

- Phishing-Angriffe, in der Regel per E-Mail, sind der häufigste Angriff für Privatanwender.

- Glücklicherweise sind diese Angriffe in der Regel leicht zu vermeiden, wenn aufmerksame Benutzer nicht blindlings auf jeden Anhang oder Weblink in ihren E-Mails klicken.

- Allerdings werden bösartige Aktivitäten in Bezug auf Router und Internet-of-Things-Geräte (IoT), die viele Nutzer in ihrem Heimnetzwerk haben, immer häufiger.

- Software- und Firmware-Updates für Router und IoT-Geräte werden von den Nutzern oft vernachlässigt - entweder aus mangelndem Bewusstsein und/oder wegen fehlender technischer Fähigkeiten, die Updates anzuwenden.

- Viele Router bieten Intrusion Detection als zusätzliche Sicherheitsfunktion

- Router verfügen in der Regel über integrierte Firewall-Funktionen, und der Trend geht immer mehr dahin, auch Intrusion Detection zu integrieren.

- Die Intrusion Detection kann in Verbindung mit der Standard-Firewall des Routers verwendet werden und bietet eine zusätzliche Sicherheitsebene.

- Man kann sich die Intrusion Detection als eine Reihe von Indikatoren/Regeln vorstellen, die zur Warnung oder Blockierung bestimmter Arten von Internet- und Netzwerkverkehr verwendet werden können.

- Dabei kann es sich um verdächtigen, gefährlichen oder anderen unerwünschten Verkehr im Netzwerk handeln (wie Peer-to-Peer- oder Tor-Verkehr).

Detection

- Intrusion = Eindringen

- Detection = Bemerken

Wo detektieren?

- Firewall

- Auf zu überwachenden System

Angriffe aufzeichnen

- Angriffe werden in Log-Dateien gesammelt

- Benutzern oder Administratoren mitgeteilt

- hier grenzt sich der Begriff von Intrusion Prevention System („Verhindern“, IPS) ab

- welches ein System beschreibt, das Angriffe automatisiert und aktiv verhindert

Nachteile

- Da ein Intrusion-Detection- oder Intrusion-Prevention-System in der Regel eine aktive Komponente ist, besteht die Möglichkeit, dass es als Angriffsziel genutzt wird

- Intrusion-Detection- bzw. Intrusion-Prevention-Systeme, die sich in-line – d.h. ohne gebundenen IP-Stack und IP-Adressen – in ein Netzwerk einbinden lassen und als transparent arbeitende Layer-2-Netzwerk/Hardware arbeiten, sind von dieser Gefahr nur begrenzt betroffen.

- Im Gegensatz zu Intrusion-Prevention-Systemen werden Angriffe nur erkannt, aber nicht verhindert.

- Intrusion-Prevention-Systeme (IPS)

- Intrusion-Detection-Systeme (kurz: IDS) bezeichnet

- die über die reine Generierung von Ereignissen (Events) hinaus Funktionen bereitstellen

- die einen entdeckten Angriff abwehren können.

Praktischer Einsatz

- Herausforderungen

- Falsche Warnungen (Falsch positiv)

- Angriffe werden nicht entdecken (Falsch negativ)

Arbeitsweise

- Verfahren zur Einbruchserkennung

| Methode | Beschreibung |

|---|---|

| Mustererkennung | Vergleich mit bekannten Angriffssignaturen |

| Heuristik | Statistische Analyse |

Mustererkennung

- Die meisten IDS arbeiten mit Filtern und Signaturen, die spezifische Angriffsmuster beschreiben

- Nachteil: Nur bekannte Angriffe werden erkannt

- Der Prozess ist in drei Schritte unterteilt

- Wahrnehmung

- eines IDS wird durch Sensoren ermöglicht, die Logdaten (HIDS) oder Daten des Netzwerkverkehrs (NIDS) sammeln.

- Mustererkennung

- überprüft und verarbeitet das Intrusion Detection System die gesammelten Daten und vergleicht sie mit Signaturen aus der Musterdatenbank.

- Intrusion Alert

- Treffen Ereignisse auf eines der Muster zu, so wird ein „Intrusion Alert“ (Einbruchs-Alarm) ausgelöst.

- Dieser kann vielfältiger Natur sein.

- Es kann sich dabei lediglich um eine E-Mail oder SMS handeln, die dem Administrator zugestellt wird oder, je nach Funktionsumfang, eine Sperrung oder Isolierung des vermeintlichen Eindringlings erfolgen.

- Bei der Erkennung von Angriffen untersuchen die IDP-Systeme den Datenstrom auf Muster

- Diese Muster können auf Angriffe auf Netzwerk-Ebene oder auf Anwendungsebene abzielen

- „Intrusion Detection and Prevention System“ (auch kurz IDS, IPS oder IDPS)

Der Hauptunterschied zwischen IDS und IPS ist der Schutz

- während das Intrusion Detection System nur auf die Erkennung von Angriffen und der Alarmierung beschränkt ist, kann ein

- Intrusion Prevention System bei der Erkennung von Angriffen, die Kommunikation aktiv verhindern

- Wenn man ein System als IPS betreiben möchte, muss es zwingend im Kommunikationspfad (beispielsweise auf Routing-Instanzen) integriert sein.

- Ein IDS dagegen kann auch passiv im Netzwerk integriert sein

- Dafür eignen sich entweder Mirror-Ports auf Switches oder Tap-Devices

Heuristik

Andere IDS verwenden heuristische Methoden, um auch bisher unbekannte Angriffe zu erkennen.

- Ziele

Nicht nur bereits bekannte Angriffe erkennen, sondern auch

- ähnliche Angriffe

- Abweichen von einem Normalzustand

- In der Praxis haben signaturbasierte Systeme mit Abstand die größte Verbreitung

- Verhalten besser voraussehbar

Intrusion Prevention

- Anstatt nur einen Alarm auszulösen

ist ein Intrusion Prevention System (kurz IPS) in der Lage

- Datenpakete zu verwerfen

- die Verbindung zu unterbrechen

- übertragenen Daten zu ändern

Oft wird hierbei eine Anbindung an ein Firewallsystem genutzt, durch das dann bestimmte durch das IPS definierte Regeln angewandt werden.

IPS/IDS neuerer Bauart arbeiten oft mit einer Kombination aus Stateful inspection, Pattern Matching und Anomalieerkennung.

- Damit lassen sich Abweichungen von einer festgelegten Protokollspezifikation, wie beispielsweise dem Internet Protocol (RFC 791), erkennen und verhindern.

Ferner werden auch in anderen Bereichen Bestrebungen nach derartigen Systemen deutlich

- wie beispielsweise der Schutz von Telefonanlagen durch intelligente, signaturbasierte Intrusion Detection

Architekturen

Host-basiert

- HIDS = Host-basiertes Intrusion Detection System

- Älteste Art von Angriffserkennungssystemen

- ursprünglich vom Militär entwickelt

- Sicherheit von Großrechnern

- Host-basierte IDS werden auf zu überwachenden Systemen installiert

- Ein HIDS muss das Betriebssystem unterstützen

- Es erhält seine Informationen aus

- Log-Dateien

- Kernel-Daten

- anderen Systemdaten wie etwa der Registrierungsdatenbank

- Es schlägt Alarm, sobald es in den überwachten Daten einen vermeintlichen Angriff erkennt

- System Integrity Verifiers

- Unterart der HIDS

- Mithilfe von Prüfsummen bestimmen, ob Veränderungen am System vorgenommen wurden

- Vorteile

- Sehr spezifische Aussagen über den Angriff.

- Kann ein System umfassend überwachen.

- Nachteile

- Kann durch einen DoS-Angriff ausgehebelt werden.

- Wenn das System außer Gefecht gesetzt wurde, ist auch das IDS lahmgelegt.

Netzwerk-basiert

- Netzwerk-basiertes Intrusion Detection System (NIDS)

- versuchen, alle Pakete im Netzwerk aufzuzeichnen, zu analysieren und verdächtige Aktivitäten zu melden

- Diese Systeme versuchen außerdem, aus dem Netzwerkverkehr Angriffsmuster zu erkennen.

- Da heutzutage überwiegend das Internetprotokoll eingesetzt wird, muss auch ein Angriff über dieses Protokoll erfolgen.

- Mit nur einem Sensor kann ein ganzes Netzsegment überwacht werden.

- Jedoch kann die Datenmenge eines modernen 1-GBit-LANs die Bandbreite des Sensors übersteigen.

- Dann müssen Pakete verworfen werden, was keine lückenlose Überwachung mehr garantiert.

- Vorteile

- Ein Sensor kann ein ganzes Netz überwachen.

- Durch Ausschalten eines Zielsystems ist die Funktion des Sensors nicht gefährdet.

- Nachteile

- Keine lückenlose Überwachung bei Überlastung der Bandbreite des IDS.

- Keine lückenlose Überwachung in geswitchten Netzwerken (nur durch Mirror-Port auf einem Switch).

- Keine lückenlose Überwachung bei verschlüsselter Kommunikation (kann zwar möglicherweise die Datenpakete sehen, aber nicht den verschlüsselten Inhalt)

Hybrid

- Hybride IDS verbinden beide Prinzipien

- höhere Abdeckung bei der Erkennung von aufgetretenen Angriffen

- Netz- und hostbasierten Sensortypen

- , die an ein zentrales Managementsystem angeschlossen sind

- Viele heute eingesetzte IDS beruhen auf einer solchen hybriden Funktionsweise

- Komponenten

- Management

- Hostbasierte Sensoren (HIDS)

- Netzbasierte Sensoren (NIDS)

Intrusion Prevention

Funktion

- Datenverkehr zu/von IT-Systemen oder Netzen aktiv überwachen

- Das Ziel ist es, Ereignisse herauszufiltern, die auf Angriffe, Missbrauchsversuche oder Sicherheitsverletzungen hindeuten.

- Ereignisse sollen dabei zeitnah erkannt und gemeldet werden.

- Die Verfahren basieren auf Mustererkennung, um ein Abweichen von einem Normalzustand zu signalisieren.

- Mit heuristischen Methoden sollen auch bisher unbekannte Angriffe erkannt werden.[2]

- Während IDS Angriffe nur erkennen, sollen IPS diese auch abwehren bzw. verhindern.

- Allerdings wurde der Begriff ursprünglich durch das Marketing geprägt, was dazu führte, dass teilweise kontroverse Vorstellungen darüber existieren, inwiefern von einem Intrusion-Prevention-System gesprochen werden kann.

- Die durch die Untersuchung der Daten durch ein IPS-System hervorgerufene Latenzzeit liegt üblicherweise bei unter 100 Mikrosekunden[3].

- Eine weitere Funktion von einigen OSI-Layer-2-basierten IPS-Systemen ist die Weiterleitungsmöglichkeit von IP-Rahmen selbst bei Stromausfall des IPS-Systems ("Zero Power High Availability").

- Folgende Charakteristika werden häufig als Attribute eines Network-based IPS hervorgehoben

- das IPS wird inline (im Übertragungsweg) eingesetzt und kann im Alarmfall den Datenstrom unterbrechen oder verändern

- das IPS verfügt über Module, die aktiv die Regeln von Firewallsystemen beeinflussen.

- Somit kann indirekt der Datenstrom unterbrochen oder verändert werden

- Man unterscheidet nach ihrer Funktionsweise verschiedene Arten von IPS

- Das HIPS (Host-based IPS) wird auf dem Computer ausgeführt, in den ein Eindringen verhindert werden soll.

- Das NIPS (Network-based IPS) hingegen überwacht den Netzwerkverkehr, um angeschlossene Computer vor Eindringlingen zu schützen.

- Das CBIPS (Content-based IPS) untersucht hierbei den Inhalt der übertragenen Daten auf potentiell gefährliche Komponenten.

- Das Protocol Analysis IPS analysiert die Übertragungen auf Protokollebene und sucht dabei nach eventuellen Angriffsmustern.

- Das RBIPS (Rate-based IPS) überwacht Art und Menge des Datenverkehrs, um netzwerktechnische Gegenmaßnahmen einleiten zu können.

Open-Source-Implementationen

- Snort

- Untangle NIPS

- Lokkit

Honeypot

- Ein Honeypot (Köder) ist ein Computer im Netzwerk, der Hacker verleiten soll, genau diesen anzugreifen

Netzarchitektur und -design

NET.1.1 Netzarchitektur und -design - Baustein des IT-Grundschutz/Kompendiums

Beschreibung

- Informationssicherheit als integralen Bestandteil der Netzarchitektur und des Netzdesigns etablieren

- Institutionen benötigen Datennetze

- Geschäftsbetrieb, Fachaufgaben, Informationens-/Datenaustausch, Verteilte Anwendungen, ...

- Nicht nur herkömmliche Endgeräte

- Partnernetze, Internet

- Mobile Endgeräte, IoT-Komponenten (Internet of Things)

- Cloud-Dienste

- Dienste für Unified Communication and Collaboration (UCC)

- Viele Endgeräte und Dienste steigen Risiken

- Sicheren Netzarchitektur

- Planung

- Netz durch sichere Netzarchitektur schützen

- Lokales Netz (Local Area Network, LAN)

- Wide Area Network (WAN)

- Eingeschränkt vertrauenswürdige Netze

- Hohes Sicherheitsniveau

- Zusätzliche sicherheitsrelevante Aspekte berücksichtigen

- Beispiele: Sichere Trennung verschiedener Mandanten und Gerätegruppen

- Auf Netzebene und die Kontrolle ihrer Kommunikation durch eine Firewall

- Ein weiteres wichtiges Sicherheitselement, speziell bei Clients, ist außerdem die Netzzugangskontrolle

- Grundsätzliche Anforderungen

- Netzwerkplanung

- Netzwerkaufbau

- Netzwerkbetrieb

- Architektur und Design

- Allgemeine Anforderungen

- Müssen für alle Netztechniken beachtet und erfüllt werden

- z. B. dass Zonen gegenüber Netzsegmenten immer eine physische Trennung erfordern

- Fokus

- Kabelgebundenen Netzen und Datenkommunikation

Modellierung

NET.1.1 ist auf das Gesamtnetz einer Institution inklusive aller Teilnetze anzuwenden

Abgrenzung

- Relevante Bausteine

| Baustein | Bezeichnung | Beschreibung |

|---|---|---|

| NET.3 | Netzkomponenten | Betrieb von Netzkomponenten |

| NET.2 | Funknetze | Wireless LAN (WLAN) |

| SYS.1.8 | Speicherlösungen | Speichernetze (Storage Area Networks, SAN) |

| NET.4.2 | VoIP | Voice over IP |

| Virtual Private Cloud/Hybrid Cloud | Cloud-Computing | |

| NET.1.2 | Netzmanagement | Netzmanagement |

Zuständigkeiten

| Zuständigkeiten | Rollen |

|---|---|

| Grundsätzlich zuständig | Planende |

| Weitere Zuständigkeiten | IT-Betrieb |

- Informationssicherheitsbeauftragte (ISB)

Bei strategischen Entscheidungen einbeziehen

Stellt sicher, dass die Anforderungen des Sicherheitskonzepts

- erfüllt und überprüft werden

- gemäß dem festgelegten Sicherheitskonzept

Gefährdungslage

Bedrohungen und Schwachstellen von besonderer Bedeutung

| Schwachstelle | Beschreibung |

|---|---|

| Performance | Unzureichend dimensionierte Kommunikationsverbindungen |

| Netzzugänge | Ist das interne Netz mit dem Internet verbunden und der Übergang nicht ausreichend geschützt |

| Aufbau | Wird ein Netz unsachgemäß aufgebaut oder fehlerhaft erweitert, können unsichere Netztopologien entstehen oder Netze unsicher konfiguriert werden. |

Performance

- Unzureichend dimensionierte Kommunikationsverbindungen

- Clients nur noch eingeschränkt mit Servern kommunizieren

- Mögliche Auslöser

- Technischer Ausfall

- Denial-of-Service-(DoS)-Angriff

- Folgen

- Erhöhte Zugriffszeiten auf interne und externe Dienste

- Eingeschränkte Erreichbarkeit/nutzbar

- Wichtige Informationen sind nicht verfügbar

- Unterbrechung von Geschäftsprozessen/Produktionsprozesse

Netzzugänge

Ungenügend abgesichert

- Fehlende Firewall

- Internes Netz mit Internetanschluss ist nicht ausreichend geschützt

- Firewall nicht aktivier/falsch konfiguriert

- Angreifer

- können auf schützenswerte Informationen der Institution zugreifen (kopieren/manipulieren/verbreiten)

Aufbau

Unsachgemäßer Aufbau

- Unsichere Netztopologie

- Unsachgemäß aufgebaut

- Fehlerhafte Erweiterung

- Risiken

Angreifer können leichter

- Sicherheitslücken finden

- ins interne Netzwerk eindringen

- Informationen stehlen

- Daten manipulieren

- Produktionssysteme stören

Auch bleiben Angreifer in einem fehlerhaft aufgebauten Netz, das die Sicherheitssysteme nur eingeschränkt überwachen können, länger unerkannt

Elementare Gefährdungen

| Nr. | Gefährdungen | |||

|---|---|---|---|---|

| G 0.9 | Ausfall oder Störung von Kommunikationsnetzen | |||

| G 0.11 | Ausfall oder Störung von Dienstleistern | |||

| G 0.15 | Abhören | |||

| G 0.18 | Fehlplanung oder fehlende Anpassung | |||

| G 0.19 | Offenlegung schützenswerter Informationen | |||

| G 0.22 | Manipulation von Informationen | |||

| G 0.23 | Unbefugtes Eindringen in IT-Systeme | |||

| G 0.25 | Ausfall von Geräten oder Systemen | |||

| G 0.27 | Ressourcenmangel | |||

| G 0.29 | Verstoß gegen Gesetze oder Regelungen | |||

| G 0.30 | Unberechtigte Nutzung oder Administration von Geräten und Systemen | |||

| G 0.40 | Verhinderung von Diensten (Denial of Service) | |||

| G 0.43 | Einspielen von Nachrichten | |||

| G 0.46 | Integritätsverlust schützenswerter Informationen |

Anforderungen

| Schutzbedarf | Beschreibung |

|---|---|

| Basis | MÜSSEN vorrangig erfüllt werden |

| Standard | SOLLTEN grundsätzlich erfüllt werden |

| Erhöht | Exemplarische Vorschläge |

Basis

Basis-Anforderungen MÜSSEN vorrangig erfüllt werden

A1 Sicherheitsrichtlinie für das Netz

- Sicherheitsrichtlinie

Anforderungen und Vorgaben

- Ausgehend von der allgemeinen Sicherheitsrichtlinie der Institution

- Netze sicher konzipieren und aufbauen

- Nachvollziehbar

- In der Richtlinie MUSS unter anderem festgelegt werden

- in welchen Fällen die Zonen zu segmentieren sind und in welchen Fällen Benutzergruppen bzw. Mandanten logisch oder sogar physisch zu trennen sind

- welche Kommunikationsbeziehungen und welche Netz- und Anwendungsprotokolle jeweils zugelassen werden

- wie der Datenverkehr für Administration und Überwachung netztechnisch zu trennen ist

- welche institutionsinterne, standortübergreifende Kommunikation (WAN, Funknetze) erlaubt und welche Verschlüsselung im WAN, LAN oder auf Funkstrecken erforderlich ist sowie

- welche institutionsübergreifende Kommunikation zugelassen ist

- Richtlinie MUSS allen zuständigen Mitarbeitern bekannt sein

- Sie MUSS zudem grundlegend für ihre Arbeit sein.

- Wird die Richtlinie verändert oder wird von den Anforderungen abgewichen, MUSS dies dokumentiert und mit dem verantwortlichen ISB abgestimmt werden.

- Es MUSS regelmäßig überprüft werden

- Ob die Richtlinie noch korrekt umgesetzt ist

- Ergebnisse MÜSSEN sinnvoll dokumentiert werden

A2 Dokumentation des Netzes

- Zuständigkeit

- Es MUSS eine vollständige Dokumentation des Netzes erstellt werden

- Sie MUSS einen Netzplan beinhalten

- Die Dokumentation MUSS nachhaltig gepflegt werden

- Die initiale Ist-Aufnahme, einschließlich der Netzperformance, sowie alle durchgeführten Änderungen im Netz MÜSSEN in der Dokumentation enthalten sein

- Die logische Struktur des Netzes MUSS dokumentiert werden, insbesondere, wie die Subnetze zugeordnet und wie das Netz zoniert und segmentiert wird

A3 Anforderungsspezifikation für das Netz

- Anforderungsspezifikation MUSS erstellt werden

- Ausgehend von der Sicherheitsrichtlinie für das Netz

- MUSS nachhaltig gepflegt werden

- Aus den Anforderungen MÜSSEN sich alle wesentlichen Elemente für Netzarchitektur und -design ableiten lassen

A4 Netztrennung in Zonen

- Gesamtnetz MUSS mindestens in folgende drei Zonen physisch separiert sein

- internes Netz

- demilitarisierte Zone (DMZ)

- Außenanbindungen (inklusive Internetanbindung sowie Anbindung an andere nicht vertrauenswürdige Netze).

- Die Zonenübergänge MÜSSEN durch eine Firewall abgesichert werden

- Diese Kontrolle MUSS dem Prinzip der lokalen Kommunikation folgen, sodass von Firewalls ausschließlich erlaubte Kommunikation weitergeleitet wird (Whitelisting).

- Nicht vertrauenswürdige Netze (z. B. Internet) und vertrauenswürdige Netze (z. B. Intranet) MÜSSEN mindestens durch eine zweistufige Firewall-Struktur, bestehend aus zustandsbehafteten Paketfiltern (Firewall), getrennt werden.

- Um Internet und externe DMZ netztechnisch zu trennen, MUSS mindestens ein zustandsbehafteter Paketfilter eingesetzt werden.

- In der zweistufigen Firewall-Architektur MUSS jeder ein- und ausgehende Datenverkehr durch den äußeren Paketfilter bzw. den internen Paketfilter kontrolliert und gefiltert werden.

- Eine P-A-P-Struktur, die aus Paketfilter, Application-Layer-Gateway bzw. Sicherheits-Proxies und Paketfilter besteht, MUSS immer realisiert werden, wenn die Sicherheitsrichtlinie oder die Anforderungsspezifikation dies fordern.

A5 Client-Server-Segmentierung

- Clients und Server MÜSSEN in unterschiedlichen Netzsegmenten platziert werden.

- Die Kommunikation zwischen diesen Netzsegmenten MUSS mindestens durch einen zustandsbehafteten Paketfilter kontrolliert werden.